Qu’est-ce qu’Identity Protection ?

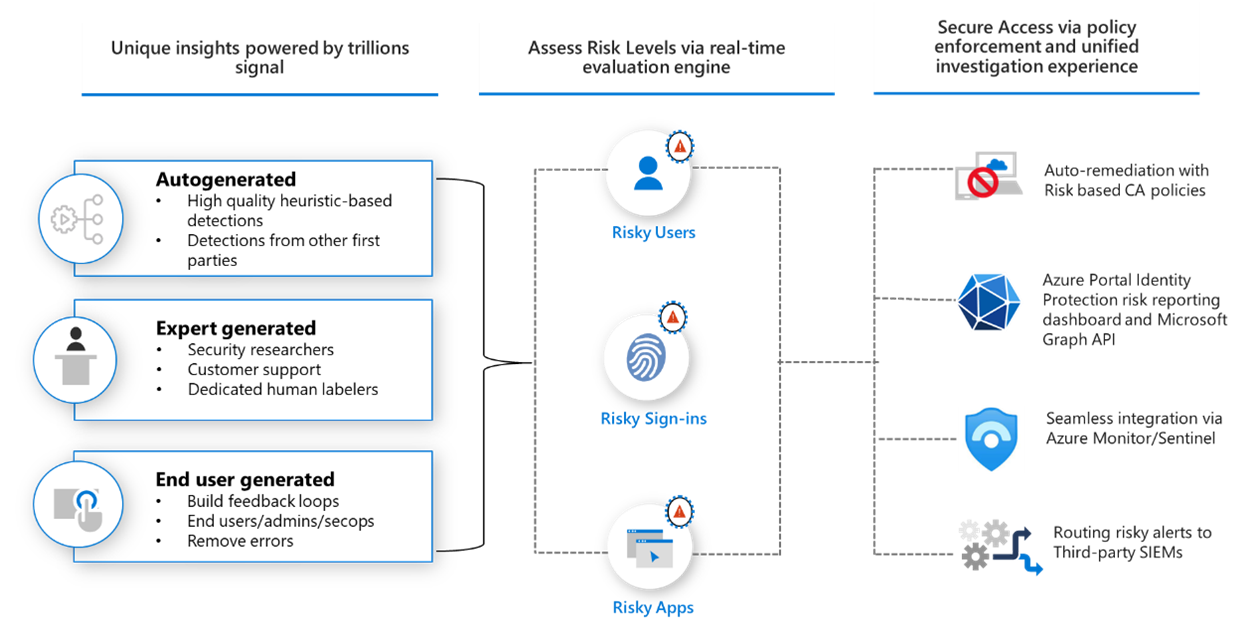

Microsoft Entra ID Protection permet aux organisations de détecter, d’examiner et de corriger les risques basés sur l’identité. Les risques peuvent également être transmis à des outils tels que Accès conditionnel pour prendre des décisions en matière d’accès, ou renvoyés à un outil de gestion des informations et des événements de sécurité (SIEM) pour un examen plus approfondi et une mise en corrélation.

Détecter les risques

Microsoft ajoute et met à jour continuellement les détections dans son catalogue pour protéger les organisations. Ces détections proviennent des enseignements que nous tirons chaque jour de l’analyse de milliards de signalements depuis Active Directory, les Comptes Microsoft et les jeux Xbox. Cette large gamme de signalements permet à Identity Protection de détecter les comportements à risque tels que :

- Utilisation d’une adresse IP anonyme

- Attaques par pulvérisation de mots de passe

- Informations d’identification divulguées

- Etc.

Lors de chaque connexion, Identity Protection exécute toutes les détections de connexion en temps réel, générant ainsi un niveau de risque de session qui indique la probabilité que la connexion soit compromise. En fonction de ce niveau de risque, des stratégies sont mises en place pour protéger l’utilisateur et l’organisation.

Pour obtenir une liste complète des risques et connaître la façon dont ils sont détectés, consultez l’article Qu’est-ce qu’un risque ?

Étudier

Tous les risques détectés en lien avec une identité sont suivis et font l’objet de rapports. Identity Protection fournit trois rapports-clés permettant aux administrateurs d’examiner les risques et de prendre des mesures :

- Détections des risques : chaque risque détecté est signalé.

- Connexions risquées : une connexion risquée est une connexion pour laquelle un ou plusieurs risques ont été signalés.

- Utilisateurs à risque : un utilisateur à risque est signalé dans un ou les deux cas suivants :

- L’utilisateur fait l’objet d’une ou plusieurs Connexions risquées.

- Une ou plusieurs détections de risque sont signalées.

Pour plus d’informations sur l’utilisation des rapports, consultez l’article Procédure : examiner les risques.

Éliminer les risques

Pourquoi l’automatisation est-elle essentielle en matière de sécurité ?

Dans le billet de blog intitulé Cyber Signals: Defending against cyber threats with the latest research, insights, and trends (Cybersignaux : Défense contre les cybermenaces avec les dernières recherches, aperçus et tendances) datant du 3 février 2022, Microsoft a partagé des informations sur les menaces, y compris les statistiques suivantes :

Analysé... 24 milliards de signaux de sécurité combinés à l’intelligence que nous suivons en surveillant plus de 40 groupes d’État-nation et plus de 140 groupes de menaces...

... De janvier 2021 à décembre 2021, nous avons bloqué plus de 25,6 milliards d’attaques d’authentification par force brute sur Microsoft Entra...

Le nombre croissant de signaux et d’attaques nécessite un certain niveau d’automatisation pour tenir le rythme.

Correction automatique

Les stratégies d’accès conditionnel en fonction du risque peuvent être activées pour contrôler les accès, par exemple une méthode d’authentification forte, l’authentification multi facteur ou la réinitialisation sécurisée du mot de passe, selon le niveau de risque détecté. Si l’utilisateur passe ce contrôle d’accès, le risque est automatiquement corrigé.

Correction manuelle

Lorsque la correction de l’utilisateur n’est pas activée, un administrateur doit le vérifier manuellement à l’aide des rapports du portail, via l’API ou dans Microsoft 365 Defender. Les administrateurs peuvent effectuer des actions manuelles pour ignorer, rejeter ou confirmer les risques.

Tirer parti des données

Les données provenant de Identity Protection peuvent être exportées vers d’autres outils à des fins d’archivage, d’examen et de mise en corrélation. Les API basées sur Microsoft Graph permettent aux organisations de collecter ces données pour un traitement ultérieur dans un outil tel que SIEM. Pour plus d’informations sur l’accès à l’API Identity Protection, consultez l’article Prise en main de Microsoft Entra ID Protection et de Microsoft Graph

Pour en savoir plus sur l’intégration des informations Identity Protection à Microsoft Sentinel, consultez l’article Connecter des données à partir de Microsoft Entra ID Protection.

Les organisations peuvent stocker des données pendant des périodes plus longues en modifiant les paramètres de diagnostic dans Microsoft Entra ID. Ils peuvent choisir d’envoyer les données à un espace de travail Log Analytics, d’archiver les données vers un compte de stockage, de diffuser des données vers Event Hubs ou de les transmettre à un autre outil. Pour plus d’informations sur la procédure à suivre, consultez l’article Guide pratique : Exporter les données liées aux risques.

Rôles nécessaires

Identity Protection nécessite que les utilisateurs reçoivent un ou plusieurs des rôles suivants afin d’y accéder.

| Role | Vous pouvez : | Ne peut pas |

|---|---|---|

| Administrateur de la sécurité | Accès complet à Identity Protection | Réinitialiser un mot de passe pour un utilisateur |

| Opérateur de sécurité | Afficher tous les rapports Identity Protection et Vue d’ensemble Ignorer le risque lié à l’utilisateur, confirmer que la connexion est sécurisée, confirmer la compromission |

Configurer ou modifier des stratégies Réinitialiser un mot de passe pour un utilisateur Configurer des alertes |

| Lecteur de sécurité | Afficher tous les rapports Identity Protection et Vue d’ensemble | Configurer ou modifier des stratégies Réinitialiser un mot de passe pour un utilisateur Configurer des alertes Envoyer des commentaires sur les détections |

| Lecteur général | Accès en lecture seule à Identity Protection | |

| Administrateur d’utilisateurs | Réinitialiser les mots de passe utilisateur |

Actuellement, le rôle d’opérateur de sécurité ne permet pas d’accéder au rapport sur les connexions risquées.

Les administrateurs d’accès conditionnel peuvent créer des stratégies qui prennent en compte le risque lié à l’utilisateur ou à la connexion en tant que condition. Pour plus d’informations, consultez l’article Accès conditionnel : Conditions.

Conditions de licence :

L’utilisation de cette fonctionnalité nécessite des licences Microsoft Entra ID P2. Pour trouver la licence adaptée à vos besoins, consultez Comparer les fonctionnalités en disponibilité générale de Microsoft Entra ID.

| Capacité | Détails | Microsoft Entra ID (édition gratuite)/Microsoft 365 Apps | Microsoft Entra ID P1 | Microsoft Entra ID P2 |

|---|---|---|---|---|

| Stratégies de risque | Stratégies de risque de connexion et d’utilisateur (via Identity Protection ou l’accès conditionnel) | Non | Non | Oui |

| Rapports de sécurité | Vue d’ensemble | Non | Non | Oui |

| Rapports de sécurité | Utilisateurs à risque | Informations limitées. Seuls les utilisateurs présentant un risque moyen ou élevé sont affichés. Aucun tiroir de détails ou historique des risques. | Informations limitées. Seuls les utilisateurs présentant un risque moyen ou élevé sont affichés. Aucun tiroir de détails ou historique des risques. | Accès total |

| Rapports de sécurité | Connexions risquées | Informations limitées. Aucun détail sur les risques ou niveau de risque n’est affiché. | Informations limitées. Aucun détail sur les risques ou niveau de risque n’est affiché. | Accès total |

| Rapports de sécurité | Détections de risques | Non | Informations limitées. Aucun tiroir de détails. | Accès total |

| Notifications | Alertes Utilisateurs à risque détectés | Non | Non | Oui |

| Notifications | Synthèse hebdomadaire | Non | Non | Oui |

| Stratégie d'inscription MFA | Non | Non | Oui |

Vous trouverez des informations supplémentaires sur ces rapports détaillés dans l’article Procédure : Examiner les risques.

Pour utiliser le risque lié à l’identité de charge de travail, notamment les onglets Identités de charge de travail à risque et Détections d’identité de charge de travail dans les volets Détections de risque du centre d’administration, vous devez disposer d’une licence Identités de charge de travail Premium. Pour plus d’informations, consultez l’article Sécurisation des identités de charge de travail.