Configurer Front Door Standard/Premium devant Gestion des API Azure

S’APPLIQUE À : tous les niveaux de Gestion des API

Azure Front Door est une plateforme réseau moderne de livraison d’applications qui offre un réseau de distribution de contenu (CDN) sécurisé et scalable, une accélération de site dynamique et un équilibrage de charge HTTP(s) global pour vos applications web internationales. Lorsqu’il est utilisé devant Gestion des API, Front Door peut fournir le déchargement TLS, le protocole TLS de bout en bout, l’équilibrage de charge, la mise en cache des réponses des requêtes GET et un pare-feu d’applications web, entre autres fonctionnalités. Pour obtenir une liste complète des fonctionnalités prises en charge, consultez Qu’est-ce qu’Azure Front Door ?

Notes

Pour les charges de travail Web, nous vous recommandons vivement d’utiliser la protection DDoS Azure et un pare-feu d’applications Web pour vous protéger contre les attaques DDoS émergentes. Une autre option consiste à utiliser Azure Front Door avec un pare-feu d’applications Web. Azure Front Door offre une protection au niveau de la plateforme contre les attaques DDoS au niveau du réseau. Pour plus d’informations, consultez Base de référence de sécurité pour les services Azure.

Cet article montre comment :

- Configurer un profil Azure Front Door Standard/Premium devant une instance Gestion des API Azure accessible publiquement : hors réseau ou injectée sur un réseau virtuel en mode externe.

- Limiter Gestion des API à accepter le trafic d’API uniquement à partir d’Azure Front Door.

Prérequis

- Une instance APIM.

- Si vous choisissez d’utiliser une instance injectée sur un réseau, elle doit être déployée sur un réseau virtuel externe. (L’injection sur un réseau virtuel est prise en charge dans les niveaux de service Développeur et Premium.)

- Importez une ou plusieurs API dans votre instance Gestion des API pour confirmer le routage via Front Door.

Configurer Azure Front Door

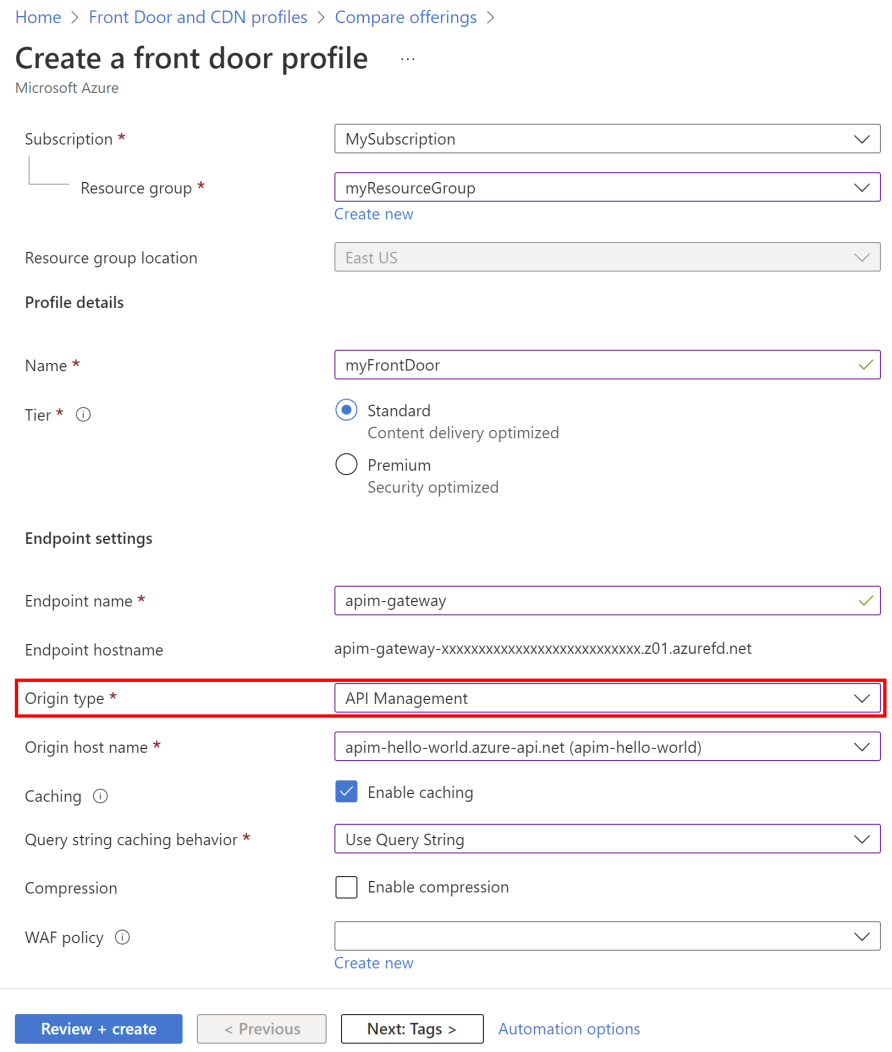

Création d’un profil

Pour connaître les étapes de création d’un profil Azure Front Door Standard/Premium, consultez Démarrage rapide : Créer un profil Azure Front Door – Portail Azure. Pour cet article, vous pouvez choisir un profil Front Door Standard. Pour obtenir une comparaison entre Front Door Standard et Front Door Premium, consultez Comparaison des niveaux.

Configurez les paramètres Front Door suivants spécifiques à l’utilisation du point de terminaison de passerelle de votre instance Gestion des API comme origine Front Door. Pour obtenir une explication des autres paramètres, consultez le guide de démarrage rapide Front Door.

| Paramètre | Valeur |

|---|---|

| Type d’origine | Sélectionnez Gestion des API |

| Nom d’hôte de l’origine | Sélectionnez le nom d’hôte de votre instance Gestion des API, par exemple myapim.azure-api.net |

| Mise en cache | Sélectionnez Activer la mise en cache pour Front Door afin de mettre en cache du contenu statique |

| Comportement de mise en cache des chaînes de requête | Sélectionnez Utiliser la chaîne de requête |

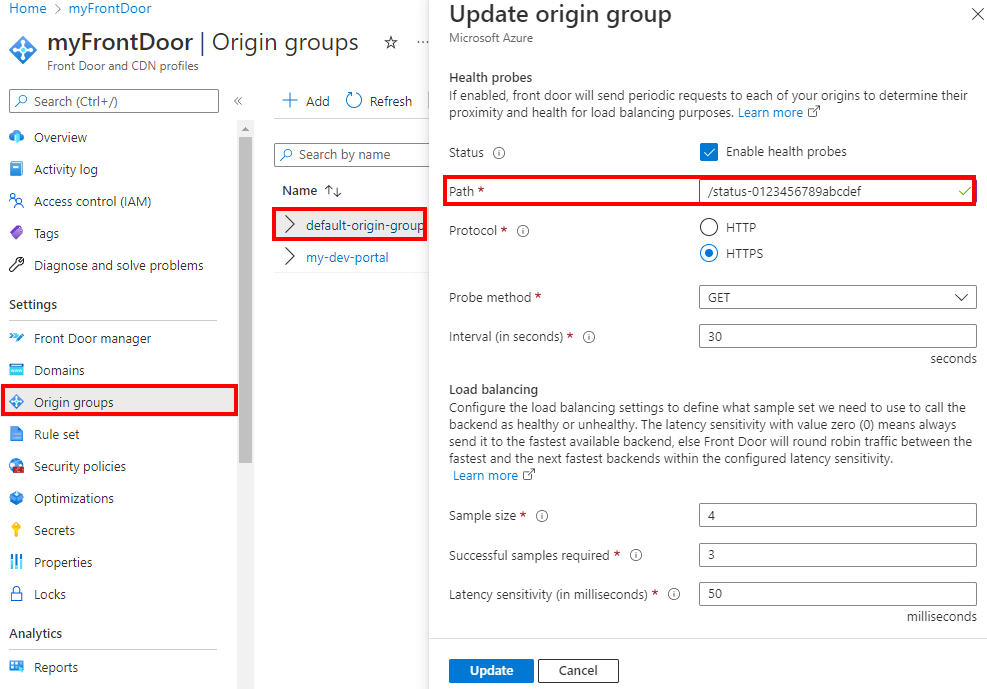

Mettre à jour le groupe d’origines par défaut

Une fois le profil créé, mettez à jour le groupe d’origines par défaut pour inclure une sonde d’intégrité Gestion des API.

Dans le portail, accédez à votre profil Front Door.

Dans le menu de gauche, sous Paramètres, sélectionnez Groupes d’origines>default-origin-group.

Dans la fenêtre Mettre à jour le groupe d’origines, configurez les paramètres de sonde d’intégrité suivants, puis sélectionnez Mettre à jour :

Paramètre Valeur Statut Sélectionnez Activer les sondes d’intégrité Chemin d’accès Entrez /status-0123456789abcdefProtocole Sélectionnez HTTPS Méthode Sélectionnez GET. Intervalle (en secondes) Entrez 30

Mettre à jour la route par défaut

Nous vous recommandons de mettre à jour la route par défaut associée au groupe d’origines Gestion des API pour utiliser HTTPS comme protocole de transfert.

- Dans le portail, accédez à votre profil Front Door.

- Dans le menu de gauche, sous Paramètres, sélectionnez Groupes d’origines.

- Développez default-origin-group.

- Dans le menu contextuel (...) de default-route, sélectionnez Configurer la route.

- Définissez Protocoles acceptés sur HTTP et HTTPS.

- Activez Rediriger tout le trafic pour utiliser HTTPS.

- Définissez Protocole de transfert sur HTTPS uniquement, puis sélectionnez Mettre à jour.

Tester la configuration

Testez la configuration du profil Front Door en appelant une API hébergée par Gestion des API. Tout d’abord, appelez l’API directement via la passerelle Gestion des API pour vous assurer que l’API est accessible. Ensuite, appelez l’API via Front Door. Pour tester, vous pouvez utiliser un client de ligne de commande comme curl pour les appels ou un outil tel que Postman.

Appeler une API directement via Gestion des API

Dans l’exemple suivant, une opération dans l’API de conférence de démonstration hébergée par l’instance Gestion des API est appelée directement à l’aide de Postman. Dans cet exemple, le nom d’hôte de l’instance se trouve dans le domaine azure-api.net par défaut et une clé d’abonnement valide est passée à l’aide d’un en-tête de demande. Une réponse correcte affiche 200 OK et retourne les données attendues :

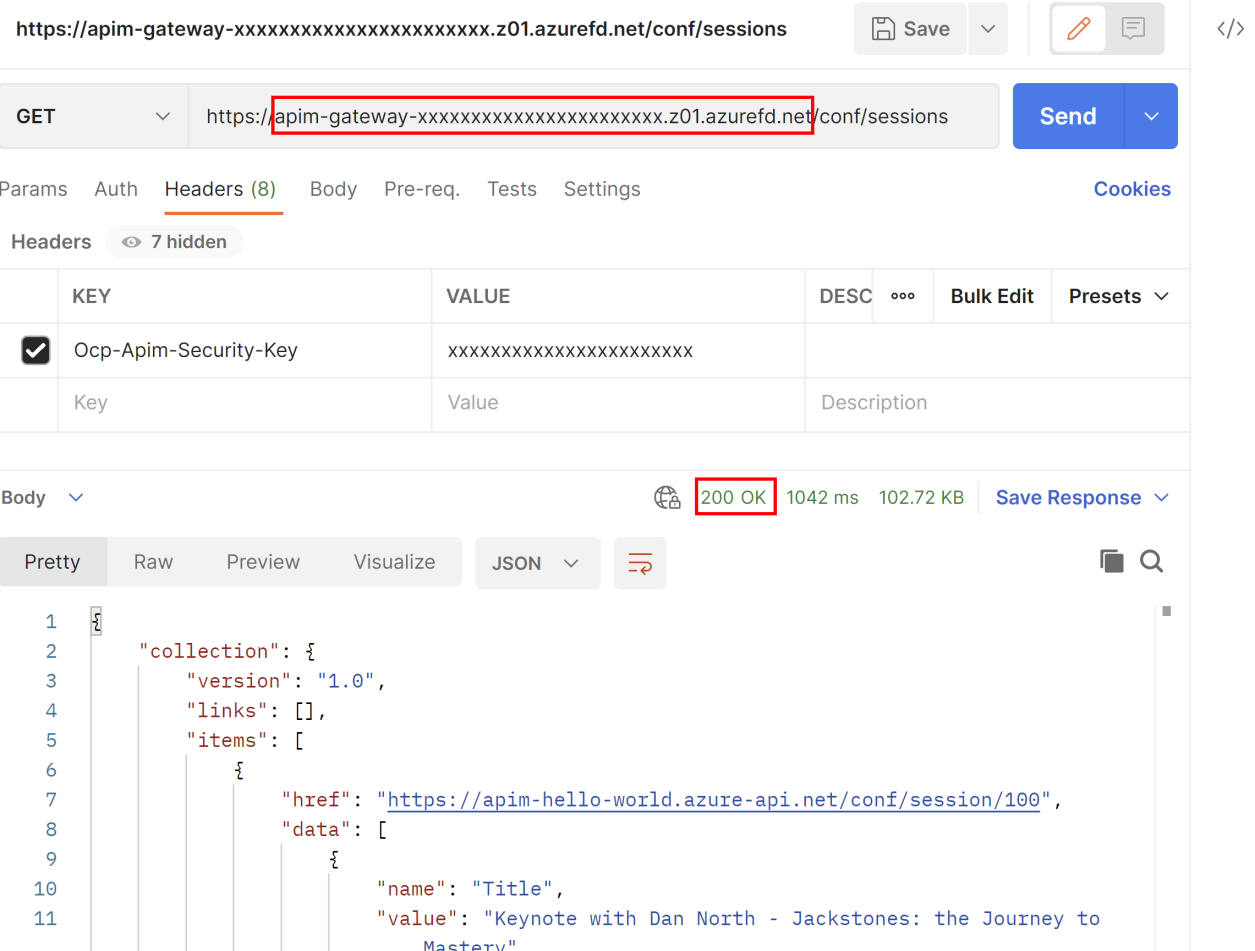

Appeler une API directement via Front Door

Dans l’exemple suivant, la même opération dans l’API de conférence de démonstration est appelée à l’aide du point de terminaison Front Door configuré pour votre instance. Le nom d’hôte du point de terminaison dans le domaine azurefd.net s’affiche dans le portail dans la page Vue d’ensemble de votre profil Front Door. Une réponse correcte affiche 200 OK et retourne les mêmes données que dans l’exemple précédent :

Limiter le trafic entrant à l’instance Gestion des API

Utilisez des stratégies Gestion des API pour vous assurer que votre instance Gestion des API accepte le trafic uniquement à partir d’Azure Front Door. Vous pouvez appliquer cette restriction en utilisant une ou les deux méthodes suivantes :

- Restreindre les adresses IP entrantes à vos instances Gestion des API

- Restreindre le trafic en fonction de la valeur de l’en-tête

X-Azure-FDID

Limiter les adresses IP entrantes

Vous pouvez configurer une stratégie ip-filter entrante dans Gestion des API pour autoriser uniquement le trafic lié à Front Door, notamment :

Espace d’adressage IP back-end Front Door : autorisez les adresses IP correspondant à la section AzureFrontDoor.Backend dans Plages d’adresses IP et étiquettes des services Azure.

Notes

Si votre instance Gestion des API est déployée sur un réseau virtuel externe, appliquez la même restriction en ajoutant une règle de groupe de sécurité réseau entrante dans le sous-réseau utilisé pour votre instance Gestion des API. Configurez la règle pour autoriser le trafic HTTPS à partir de l’étiquette de service source AzureFrontDoor.Backend sur le port 443.

Services d’infrastructure Azure : autorisez les adresses IP 168.63.129.16 et 169.254.169.254.

Vérifier l’en-tête Front Door

Les demandes routées via Front Door incluent des en-têtes spécifiques à votre configuration Front Door. Vous pouvez configurer la stratégie check-header pour filtrer les demandes entrantes en fonction de la valeur unique de l’en-tête de demande HTTP X-Azure-FDID envoyée à Gestion des API. Cette valeur d’en-tête est l’ID Front Door, qui est affiché dans le portail dans la page Vue d’ensemble du profil Front Door.

Dans l’exemple de stratégie suivant, l’ID Front Door est spécifié à l’aide d’une valeur nommée nommée FrontDoorId.

<check-header name="X-Azure-FDID" failed-check-httpcode="403" failed-check-error-message="Invalid request." ignore-case="false">

<value>{{FrontDoorId}}</value>

</check-header>

Les demandes qui ne sont pas accompagnées d’un en-tête X-Azure-FDID valide retournent une réponse 403 Forbidden.

(Facultatif) Configurer Front Door pour le portail des développeurs

Si vous le souhaitez, configurez le portail des développeurs de l’instance Gestion des API en tant que point de terminaison dans le profil Front Door. Alors que l’entrée du portail managé des développeurs est déjà protégée par un réseau CDN géré par Azure, vous pouvez tirer parti des fonctionnalités Front Door telles qu’un pare-feu d’applications web (WAF).

Voici quelques étapes générales pour ajouter un point de terminaison pour le portail des développeurs à votre profil :

Pour ajouter un point de terminaison et configurer une route, consultez Configurer un point de terminaison avec le gestionnaire Front Door.

Lors de l’ajout de la route, ajoutez un groupe d’origines et des paramètres d’origine pour représenter le portail des développeurs :

- Type de l’origine : sélectionnez Personnalisé

- Nom d’hôte : entrez le nom d’hôte du portail des développeurs, par exemple myapim.developer.azure-api.net

Pour plus d’informations et de détails sur les paramètres, consultez Comment configurer une origine pour Azure Front Door.

Remarque

Si vous avez configuré un fournisseur d’identité Microsoft Entra ID ou Azure AD B2C pour le portail des développeurs, vous devez mettre à jour l’inscription d’application correspondante avec une URL de redirection supplémentaire vers Front Door. Dans l’inscription d’application, ajoutez l’URL du point de terminaison du portail des développeurs configuré dans votre profil Front Door.

Étapes suivantes

Pour automatiser les déploiements de Front Door avec Gestion des API, consultez le modèle Front Door Standard/Premium avec l’origine Gestion des API

Découvrez comment déployer un pare-feu d’applications web (WAF) sur Azure Front Door pour protéger l’instance Gestion des API contre les attaques malveillantes.