Cet article fournit aux analystes de sécurité, aux administrateurs et aux architectes d’identité AWS des insights immédiats et des conseils détaillés pour le déploiement de solutions d’accès et d’identité Microsoft Entra pour AWS. Vous pouvez configurer et tester ces solutions de sécurité Microsoft sans affecter vos fournisseurs d’identité ni utilisateurs de compte AWS existants jusqu’à ce que vous soyez prêt à basculer.

Architecture

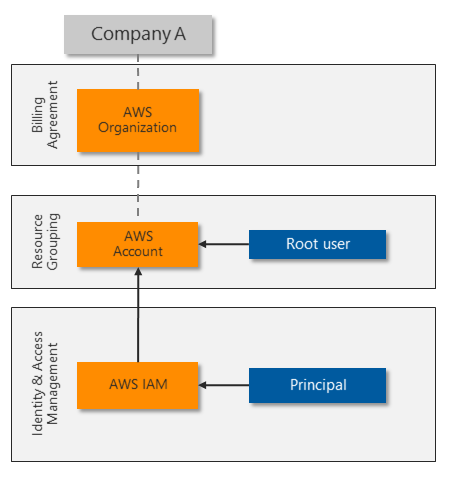

AWS crée un magasin IAM (Identity and Access Management) distinct pour chaque compte qu’il crée. Le diagramme suivant illustre la configuration standard d’un environnement AWS avec un seul compte AWS :

L’utilisateur racine contrôle intégralement le compte AWS et délègue l’accès à d’autres identités. Le principal AWS IAM fournit une identité unique pour chaque rôle et utilisateur qui doit accéder au compte AWS. AWS IAM peut protéger chaque compte racine, principal et d’utilisateur avec un mot de passe complexe et l’authentification MFA de base.

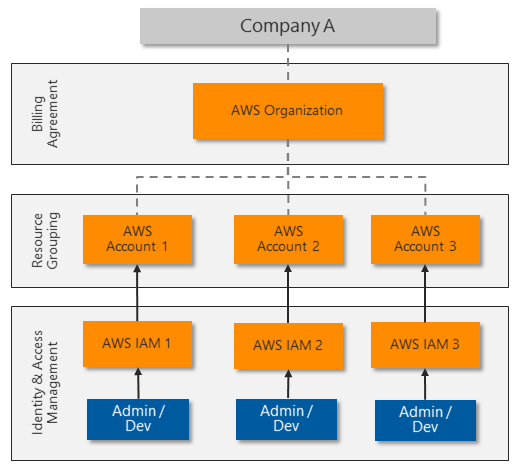

De nombreuses organisations ont besoin de plusieurs comptes AWS, ce qui se traduit par des silos d’identité complexes à gérer :

Afin de permettre une gestion centralisée des identités et d’éviter d’avoir à gérer plusieurs identités et mots de passe, la plupart des organisations souhaitent utiliser l’authentification unique pour les ressources de la plateforme. Certains clients AWS s’appuient sur une version de Microsoft Active Directory basée sur serveur pour l’intégration de l’authentification unique. D’autres clients investissent dans des solutions tierces pour synchroniser ou fédérer leurs identités et fournir l’authentification unique.

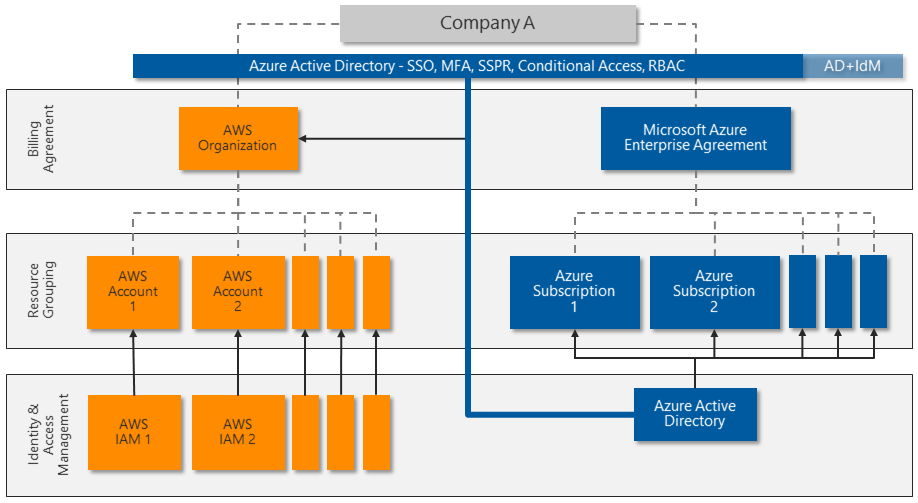

Microsoft Entra ID fournit une gestion centralisée des identités avec une authentification unique renforcée. Presque toutes les applications et plateformes qui suivent les normes courantes d’authentification web, y compris AWS, peuvent utiliser Microsoft Entra ID pour la gestion des identités et des accès.

De nombreuses organisations utilisent déjà Microsoft Entra ID pour attribuer et protéger des identités cloud Microsoft 365 ou hybrides. Les employés utilisent leurs identités Microsoft Entra pour accéder à l’e-mail, aux fichiers, à la messagerie instantanée, aux applications cloud et aux ressources locales. Vous pouvez rapidement et facilement intégrer Microsoft Entra ID à vos comptes AWS pour permettre aux administrateurs et développeurs de se connecter à vos environnements AWS avec leurs identités existantes.

Le diagramme suivant montre comment Microsoft Entra ID peut s’intégrer à plusieurs comptes AWS pour fournir une gestion centralisée des identités et des accès :

Microsoft Entra ID offre plusieurs fonctionnalités favorisant l’intégration directe avec AWS :

- Authentification unique sur des solutions d’authentification héritées, traditionnelles et modernes.

- Authentification multifacteur, y compris l’intégration avec plusieurs solutions tierces de partenaires de l’Association de sécurité intelligente de Microsoft (MISA).

- Puissantes fonctionnalités d’accès conditionnel pour une authentification forte et une gouvernance stricte. Microsoft Entra ID utilise des stratégies d’accès conditionnel et des évaluations basées sur les risques pour authentifier et autoriser l’accès des utilisateurs à la console de gestion AWS et aux ressources AWS.

- Détection des menaces à grande échelle et réponse automatisée. Microsoft Entra ID traite plus de 30 milliards de requêtes d’authentification par jour, ainsi que des billions de signaux sur les menaces dans le monde entier.

- Privileged Access Management (PAM) pour activer le provisionnement juste-à-temps (JIT) pour des ressources spécifiques.

Gestion avancée des identités Microsoft Entra avec les comptes AWS

D’autres fonctionnalités Microsoft Entra avancées peuvent fournir des couches de contrôle supplémentaires pour les comptes AWS les plus sensibles. Les licences Microsoft Entra ID P2 incluent les fonctionnalités avancées suivantes :

Privileged Identity Management (PIM) pour fournir des contrôles avancés pour tous les rôles délégués dans Azure et Microsoft 365. Par exemple, au lieu qu’un administrateur utilise toujours le rôle d’administrateur général, une autorisation permet d’activer ce rôle à la demande. Cette autorisation est désactivée après un délai défini (une heure, par exemple). PIM journalise toutes les activations et dispose de contrôles supplémentaires pour restreindre davantage les possibilités d’activation. PIM protège également votre architecture d’identités en garantissant des couches supplémentaires de gouvernance et de protection avant que les administrateurs puissent apporter des modifications.

Vous pouvez étendre PIM à toute autorisation déléguée en contrôlant l’accès aux groupes personnalisés, tels que ceux que vous avez créés pour l’accès aux rôles AWS. Pour plus d’informations sur le déploiement de PIM, consultez Déployer Microsoft Entra ID Privileged Identity Management.

La protection avancée des identités augmente la sécurité des connexions Microsoft Entra en surveillant les risques liés à l’utilisateur ou à la session. Le risque d’utilisateur définit la possibilité que des informations d’identification soient compromises, telles qu’un ID d’utilisateur et un mot de passe figurant dans une liste de violations publiée publiquement. Le risque de session détermine si l’activité de connexion provient d’un emplacement ou d’une adresse IP à risque, ou indique une compromission. Ces deux types de détection s’appuient sur les fonctionnalités complètes de renseignement sur les menaces de Microsoft.

Pour plus d’informations sur la protection avancée des identités, consultez la présentation de la sécurité de protection de Microsoft Entra ID.

Microsoft Defender pour Identity protège les identités et les services s’exécutant sur des contrôleurs de domaine Active Directory en surveillant tous les signaux d’activité et de menace. Defender pour Identity identifie les menaces en fonction de l’expérience réelle obtenue à partir des investigations des violations des clients. Defender pour Identity surveille le comportement de l’utilisateur et recommande des réductions de la surface d’attaque pour empêcher des attaques avancées telles que la reconnaissance, le mouvement latéral et la dominance du domaine.

Pour plus d’informations sur Defender pour Identity, consultez Qu’est-ce que Microsoft Defender pour Identity.

Détails du scénario

Les comptes Amazon Web Services (AWS) qui prennent en charge des charges de travail critiques et des informations hautement sensibles nécessitent une protection des identités et un contrôle d’accès renforcés. La gestion des identités AWS est améliorée quand elle est associée à Microsoft Entra ID. Microsoft Entra ID est une solution complète de gestion des accès et des identités, centralisée et informatique, qui peut contribuer à sécuriser et protéger les environnements et les comptes AWS. Microsoft Entra ID fournit une authentification unique (SSO) centralisée et renforcée via les stratégies d’authentification multifacteur (MFA) et d’accès conditionnel. Microsoft Entra ID prend en charge la gestion des identités AWS, les identités basées sur les rôles et le contrôle d’accès.

De nombreuses organisations qui utilisent AWS s’appuient déjà sur Microsoft Entra ID pour la protection des accès et la gestion des identités cloud hybrides ou Microsoft 365. Ces organisations peuvent rapidement et facilement utiliser Microsoft Entra ID avec leurs comptes AWS, souvent sans coût supplémentaire. D’autres fonctionnalités Microsoft Entra ID avancées, telles que Privileged Identity Management (PIM) et la protection avancée des identités, peuvent aider à protéger les comptes AWS les plus sensibles.

Microsoft Entra ID s’intègre facilement à d’autres solutions de sécurité Microsoft comme les applications Microsoft Defender pour le cloud et Microsoft Sentinel. Pour plus d’informations, consultez Defender for Cloud Apps et Microsoft Sentinel pour AWS. Les solutions de sécurité Microsoft sont extensibles et offrent plusieurs niveaux de protection. Les organisations peuvent implémenter une ou plusieurs de ces solutions avec d’autres types de protection pour une architecture de sécurité complète qui protège les déploiements AWS actuels et futurs.

Recommandations

Sécurité

Les principes et les recommandations ci-dessous sont importants pour toute solution de sécurité cloud :

Assurez-vous que l’organisation peut surveiller, détecter et protéger automatiquement l’accès utilisateur et par programme dans les environnements cloud.

Examinez en permanence les comptes actuels pour garantir la gouvernance et le contrôle des identités et des autorisations.

Suivez les principes de privilège minimum et de confiance zéro. Assurez-vous que chaque utilisateur peut accéder uniquement aux ressources spécifiques dont il a besoin, à partir d’appareils de confiance et d’emplacements connus. Réduisez les autorisations de chaque administrateur et développeur pour fournir uniquement les droits dont il a besoin pour le rôle qu’il exécute. Passez cela régulièrement en revue.

Surveillez en permanence les modifications de configuration de plateforme, en particulier si elles offrent des opportunités d’élévation des privilèges ou de persistance des attaques.

Empêchez l’exfiltration de données non autorisées en inspectant et en contrôlant activement le contenu.

Tirez parti des solutions que vous possédez peut-être déjà, comme Microsoft Entra ID P2, qui peuvent accroître la sécurité sans frais supplémentaires.

Sécurité de base des comptes AWS

Pour garantir une hygiène de sécurité de base pour les comptes AWS et leurs ressources :

Passez en revue les conseils sur la sécurité AWS dans Bonnes pratiques pour la sécurisation des comptes AWS et de leurs ressources.

Réduisez le risque de chargement ou téléchargement de logiciels malveillants ou d’autres contenus malveillants en inspectant activement tous les transferts de données via AWS Management Console. Le contenu qui est chargé ou téléchargé directement vers des ressources au sein de la plateforme AWS, comme les bases de données ou les serveurs web, peut nécessiter une protection supplémentaire.

Envisagez de protéger l’accès à d’autres ressources, notamment aux suivantes :

- Ressources créées dans le cadre du compte AWS.

- Plateformes de charge de travail spécifiques, comme Windows Server, Linux Server et les conteneurs.

- Appareils que les administrateurs ou développeurs utilisent pour accéder à AWS Management Console.

Sécurité AWS IAM

L’un des aspects clés de la sécurisation d’AWS Management Console est de contrôler qui peut apporter des modifications de configuration sensibles. L’utilisateur racine du compte AWS dispose d’un accès illimité. L’équipe de sécurité doit contrôler entièrement le compte d’utilisateur racine pour l’empêcher de se connecter à AWS Management Console ou d’utiliser des ressources AWS.

Pour contrôler le compte d’utilisateur racine :

- Envisagez de modifier les informations d’identification de connexion de l’utilisateur racine à partir de l’adresse e-mail d’un individu en un compte de service contrôlé par l’équipe de sécurité.

- Vérifiez que le mot de passe du compte d’utilisateur racine est complexe et appliquez l’authentification MFA pour l’utilisateur racine.

- Surveillez les journaux des instances du compte d’utilisateur racine utilisé pour la connexion.

- Utilisez le compte d’utilisateur racine uniquement dans les situations d’urgence.

- Utilisez Microsoft Entra ID pour implémenter un accès administratif délégué plutôt qu’utiliser l’utilisateur racine pour les tâches d’administration.

Comprenez et examinez clairement les autres composants du compte AWS IAM pour des attributions et un mappage appropriés.

Par défaut, un compte AWS n’a pas d’utilisateurs IAM jusqu’à ce que l’utilisateur racine crée une ou plusieurs identités pour déléguer l’accès. Une solution qui synchronise des utilisateurs existants à partir d’un autre système d’identité, tel que Microsoft Active Directory, peut également provisionner automatiquement des utilisateurs IAM.

Les stratégies IAM fournissent des droits d’accès délégué aux ressources de compte AWS. AWS fournit plus de 750 stratégies IAM uniques et les clients peuvent également définir des stratégies personnalisées.

Les rôles IAM attachent des stratégies spécifiques aux identités. Les rôles permettent d’administrer un contrôle d’accès en fonction du rôle (RBAC) . La solution actuelle utilise de Azure AD External Identities pour implémenter les identités Microsoft Entra en se basant sur les rôles IAM.

Les groupes IAM sont également un moyen d’administrer un contrôle d’accès en fonction du rôle. Au lieu d’attribuer des stratégies IAM directement à des utilisateurs IAM individuels, créez un groupe IAM, attribuez des autorisations en joignant une ou plusieurs stratégies IAM et ajoutez des utilisateurs IAM au groupe pour qu’ils héritent des droits d’accès appropriés aux ressources.

Certains comptes de service IAM doivent continuer de s’exécuter dans AWS IAM pour fournir un accès programmatique. Veillez à consulter ces comptes, à stocker les informations d’identification de sécurité et à restreindre leur accès en toute sécurité, ainsi qu’à faire alterner régulièrement les informations d’identification.

Déployer ce scénario

La section suivante vous montre comment déployer Microsoft Entra ID à des fins d’authentification unique sur un compte AWS individuel.

Planifier et préparer

Pour préparer le déploiement de solutions de sécurité Azure, examinez et enregistrez les informations actuelles du compte AWS et Microsoft Entra. Si vous disposez de plusieurs comptes AWS déployés, répétez ces étapes pour chaque compte.

Dans la console de gestion AWS Billing, enregistrez les informations de compte AWS actuelles suivantes :

- ID de compte AWS, un identificateur unique.

- Nom du compte ou utilisateur racine.

- Mode de paiement, qu’il soit affecté à un contrat de facturation d’entreprise ou à une carte de crédit.

- Autres contacts qui ont accès aux informations de compte AWS.

- Questions de sécurité mises à jour et enregistrées en toute sécurité pour un accès d’urgence.

- Régions AWS activées ou désactivées pour se conformer à la stratégie de sécurité des données.

Dans la console de gestion AWS IAM, examinez et enregistrez les composants AWS IAM suivants :

- Les groupes qui ont été créés, y compris les stratégies détaillées attachées de mappage basé sur les rôles et d’appartenance.

- Les utilisateurs qui ont été créés, y compris l’âge du mot de passe pour les comptes d’utilisateur et l’âge de la clé d’accès pour les comptes de service. Confirmez également que l’authentification multifacteur est activée pour chaque utilisateur.

- Les rôles. Il existe deux rôles liés au service par défaut, AWSServiceRoleForSupport et AWSServiceRoleForTrustedAdvisor. Enregistrez tous les autres rôles, qui sont personnalisés. Ces liens de rôle sont liés aux stratégies d’autorisation, à utiliser pour le mappage des rôles dans Microsoft Entra ID.

- Stratégies. Les stratégies prêtes à l’emploi ont Géré par AWS, Fonction de tâche ou Géré par le client dans la colonne Type. Enregistrez toutes les autres stratégies, qui sont personnalisées. Enregistrez également l’emplacement où chaque stratégie est affectée, à partir des entrées dans la colonne Utilisé comme.

- Les fournisseurs d’identité, pour comprendre les fournisseurs d’identité SAML (Security Assertion Markup Language) existants. Planifiez comment remplacer les fournisseurs d’identité existants par le fournisseur d’identité Microsoft Entra unique.

Dans le portail Azure, passez en revue le locataire Microsoft Entra :

- Évaluez les informations sur le locataire pour voir si le locataire dispose d’une licence Microsoft Entra ID P1 ou P2. Une licence P2 fournit des fonctionnalités de gestion avancée des identités Microsoft Entra .

- Évaluez les applications d’entreprise pour voir si des applications existantes utilisent le type d’application AWS, comme indiqué par

http://aws.amazon.com/dans la colonne URL de la page d’accueil.

Plan de déploiement de Microsoft Entra

Les procédures de déploiement Microsoft Entra supposent que Microsoft Entra ID est déjà configuré pour l’organisation, par exemple pour une implémentation de Microsoft 365. Les comptes peuvent être synchronisés à partir d’un domaine Active Directory ou peuvent être des comptes cloud créés directement dans Microsoft Entra ID.

Planifier le contrôle d’accès en fonction du rôle

Si l’installation AWS utilise des groupes et des rôles de gestion des identités et des accès (IAM) pour le contrôle d’accès en fonction du rôle (RBAC), vous pouvez mapper la structure RBAC existante à de nouveaux comptes d’utilisateurs et groupes de sécurité Microsoft Entra.

Si le compte AWS n’a pas d’implémentation RBAC forte, commencez par travailler sur l’accès le plus sensible :

Mettez à jour l’utilisateur racine du compte AWS.

Passez en revue les utilisateurs, les groupes et les rôles AWS IAM attachés à la stratégie IAM AdministratorAccess.

Parcourez les autres stratégies IAM affectées, en commençant par les stratégies qui peuvent modifier, créer ou supprimer des ressources et d’autres éléments de configuration. Vous pouvez identifier les stratégies en cours d’utilisation en examinant la colonne Utilisé comme.

Planifier la migration

Microsoft Entra ID centralise les procédures d’authentification et d’autorisation. Vous pouvez planifier et configurer le mappage d’utilisateur et RBAC sans affecter les administrateurs ni les développeurs, jusqu’à ce que vous soyez prêt à appliquer les nouvelles méthodes.

Le processus de haut niveau pour la migration à partir des comptes AWS IAM vers Microsoft Entra ID est le suivant. Pour obtenir des instructions détaillées, consultez Déploiement.

Mappez les stratégies IAM à des rôles Microsoft Entra, et utilisez le contrôle d’accès en fonction du rôle pour mapper les rôles aux groupes de sécurité.

Remplacez chaque utilisateur IAM par un utilisateur Microsoft Entra membre des groupes de sécurité appropriés pour vous connecter et obtenir les autorisations appropriées.

Testez en demandant à chaque utilisateur de se connecter à AWS avec son compte Microsoft Entra et vérifiez qu’il dispose du niveau d’accès approprié.

Une fois que l’utilisateur a confirmé l’accès Microsoft Entra ID, supprimez le compte d’utilisateur AWS IAM. Répétez le processus pour chaque utilisateur jusqu’à ce qu’ils soient tous migrés.

Pour les comptes de service et l’accès programmatique, utilisez la même approche. Mettez à jour chaque application qui utilise le compte pour utiliser un compte d’utilisateur Microsoft Entra équivalent à la place.

Vérifiez que tous les utilisateurs AWS IAM restants ont des mots de passe complexes avec l’authentification MFA activée, ou une clé d’accès qui est remplacée régulièrement.

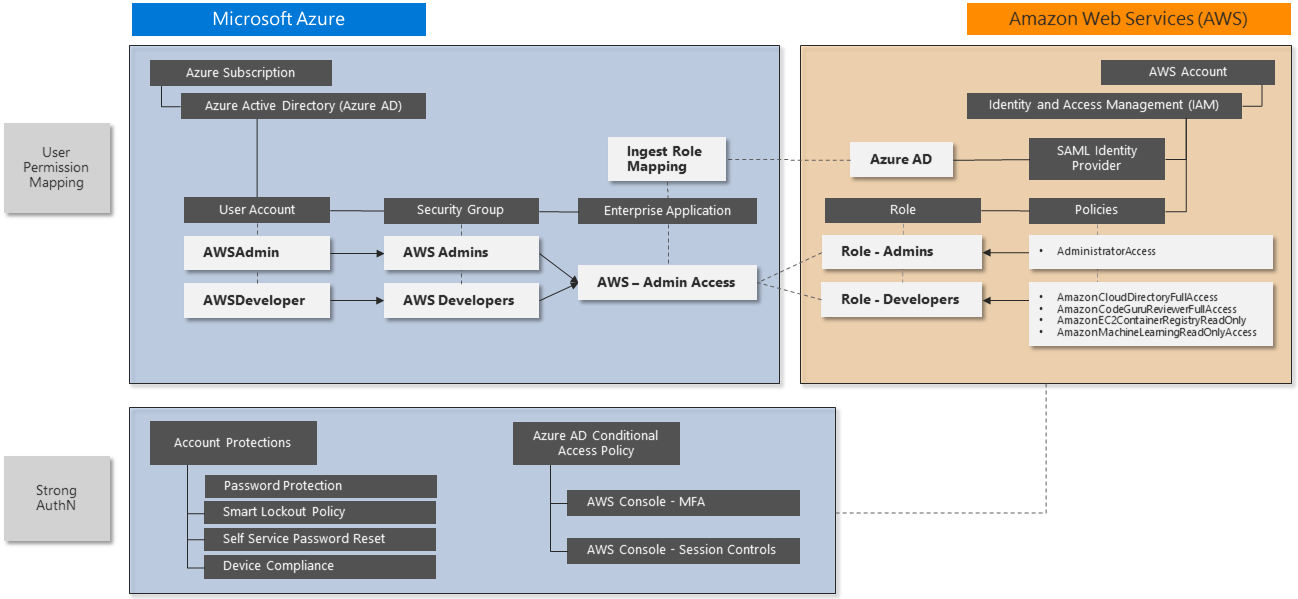

Le diagramme suivant illustre les étapes de configuration et un exemple de mappage final des stratégies et des rôles entre Microsoft Entra ID et AWS IAM :

Intégration de l’authentification unique

Microsoft Entra ID prend en charge l’intégration de l’authentification unique avec AWS SSO. Vous pouvez connecter Microsoft Entra ID à AWS dans un même emplacement et régir de manière centralisée l’accès parmi des centaines de comptes et des applications intégrées d’authentification unique AWS. Cette fonctionnalité permet aux utilisateurs de se connecter de façon transparente à Microsoft Entra pour utiliser l’interface de ligne de commande AWS.

La procédure de solution de sécurité Microsoft suivante implémente l’authentification unique pour les exemples de rôles Administrateurs AWS et Développeurs AWS. Répétez ce processus pour tous les autres rôles dont vous avez besoin.

Cette procédure couvre les étapes suivantes :

- Créez une nouvelle application d’entreprise Microsoft Entra.

- Configurez l’authentification SSO Microsoft Entra pour AWS.

- Mettre à jour le mappage des rôles

- Testez l’authentification unique Microsoft Entra SSO dans AWS Management Console.

Les liens suivants fournissent des étapes détaillées d’implémentation et de résolution des problèmes :

- Tutoriel Microsoft : Intégration de Microsoft Entra SSO avec AWS

- Tutoriel AWS : Microsoft Entra ID vers AWS SSO à l’aide du protocole System for Cross-domain Identity Management (SCIM)

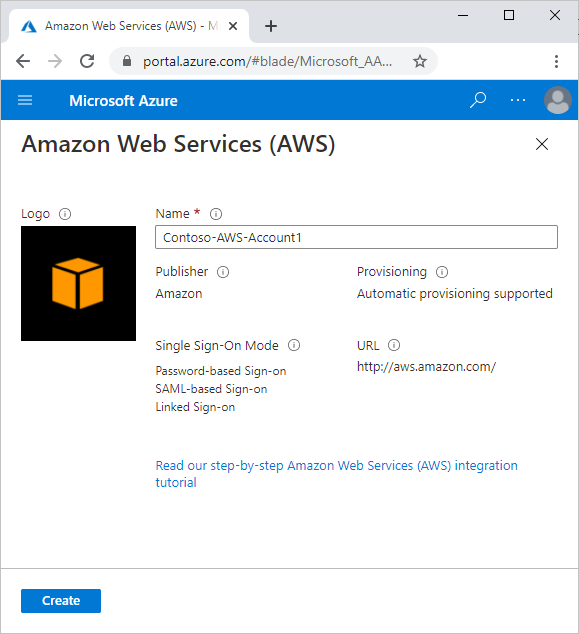

Ajoutez une application AWS à vos applications d’entreprise Microsoft Entra

Les administrateurs et les développeurs AWS utilisent une application d’entreprise pour se connecter à Microsoft Entra ID à des fins d’authentification, puis redirigent vers AWS pour l’autorisation et l’accès aux ressources AWS. La méthode la plus simple pour voir l’application consiste à se connecter à https://myapps.microsoft.com, mais vous pouvez également publier l’URL unique partout où elle fournit un accès facile.

Suivez les instructions fournies dans Ajouter Amazon Web Services (AWS) à partir de la galerie pour configurer l’application d’entreprise. Ces instructions vous indiqueront quelle application AWS ajouter à vos applications d’entreprise Microsoft Entra.

S’il y a plus d’un compte AWS à administrer, par exemple DevTest et Production, utilisez un nom unique pour l’application d’entreprise qui inclut un identificateur pour la société et un compte AWS spécifique.

Configurez l’authentification unique Microsoft Entra SSO pour AWS

Suivez les étapes ci-dessous pour configurer Microsoft Entra SSO pour AWS :

Dans le portail Azure, effectuez les étapes décrites dans Configurer l’authentification unique Microsoft Entra SSO pour configurer l’application d’entreprise que vous avez créée pour l’authentification unique à AWS.

Dans la console AWS, effectuez les étapes de la section Configurer l’authentification unique AWS pour configurer votre compte AWS pour l’authentification unique. Dans le cadre de cette configuration, vous allez créer un utilisateur IAM agissant pour le compte de l’agent de l’approvisionnement Microsoft Entra afin de permettre la synchronisation de tous les rôles AWS IAM disponibles dans Microsoft Entra ID. AWS a besoin de cet utilisateur IAM pour mapper les utilisateurs aux rôles avant qu’ils puissent se connecter à AWS Management Console.

- Facilitez l’identification des composants que vous créez pour prendre en charge cette intégration. Par exemple, nommez les comptes de service avec une convention de nommage standard telle que « Svc- ».

- Veillez à documenter tous les nouveaux éléments.

- Assurez-vous que toutes nouvelles informations d’identification incluent des mots de passe complexes que vous stockez de manière centralisée pour une gestion sécurisée du cycle de vie.

Sur la base de ces étapes de configuration, vous pouvez tracer le diagramme des interactions comme suit :

Dans la console AWS, effectuez les étapes ci-dessous pour créer des rôles supplémentaires.

Dans AWS IAM, sélectionnez Rôles -> Créer un rôle.

Dans la page Create role (Créer un rôle), effectuez les étapes suivantes :

- Dans Select type of trusted entity (Sélectionnez un type d’entité approuvé), Sélectionnez SAML 2.0 federation (Fédération SAML 2.0).

- Dans Choose a SAML 2.0 Provider (Choisir un fournisseur SAML 2.0), sélectionnez le fournisseur SAML que vous avez créé à l’étape précédente.

- Sélectionnez Allow programmatic and AWS Management Console access (Autoriser l’accès par programme à AWS Management Console).

- Sélectionnez Suivant : Autorisations.

Dans la boîte de dialogue Attach permissions policies (Attacher des stratégies d’autorisation) , sélectionnez AdministratorAccess. Ensuite, sélectionnez Next: Balises.

Dans la boîte de dialogue Add Tags (Ajouter des balises) , laissez cette zone vide et sélectionnez Next: Review (Suivant : Vérifier) .

Dans la boîte de dialogue Review (Vérification), effectuez les étapes suivantes :

- Dans Role name (Nom du rôle), entrez votre nom de rôle (Administrator) .

- Dans Role description (Description du rôle), entrez la description.

- Sélectionnez Créer un rôle.

Créez un autre rôle en effectuant les étapes listées ci-dessus. Nommez le rôle Développeur et donnez-lui quelques autorisations (par exemple, AmazonS3FullAccess).

Vous venez de créer un administrateur et un rôle Développeur dans AWS.

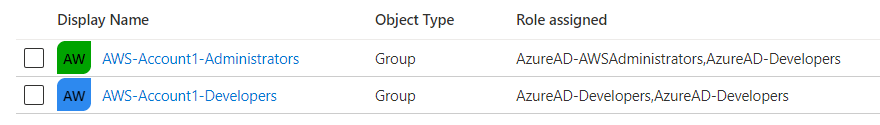

Créez les utilisateurs et groupes suivants dans Microsoft Entra ID :

- Utilisateur 1 : Test-AWSAdmin

- Utilisateur 2 : Test-AWSDeveloper

- Groupe 1 : AWS-Account1-Administrators

- Groupe 2 : AWS-Account1-Developers

- Ajouter Test-AWSAdmin en tant que membre de AWS-Account1-Administrators

- Ajouter Test-AWSDeveloper en tant que membre de AWS-Account1-Developer

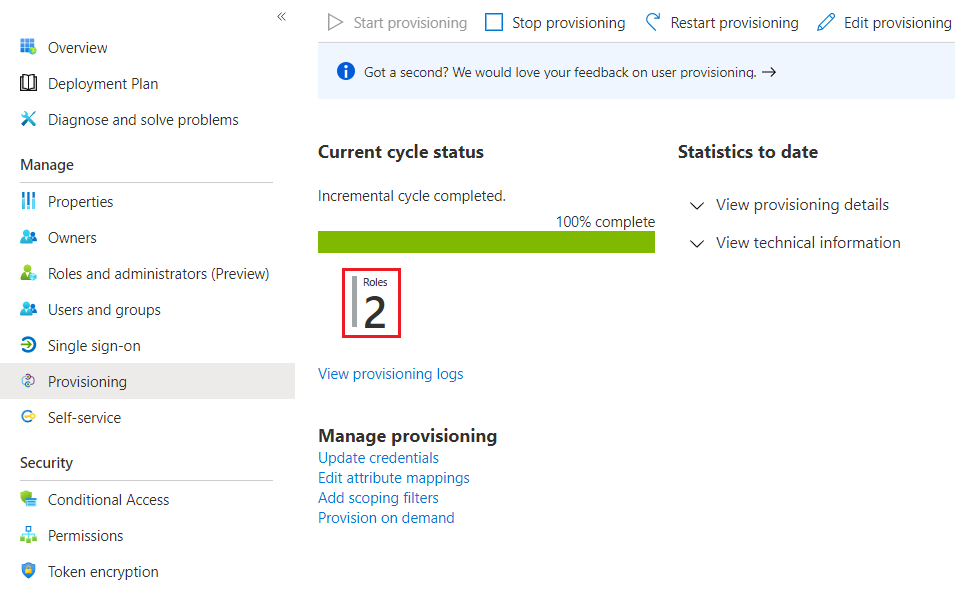

Suivez les étapes de Configurer l’authentification unique AWS Single-Account Access pour configurer l’approvisionnement automatisé des rôles. L’exécution du premier cycle de provisionnement peut prendre jusqu’à une heure.

Comment mettre à jour le mappage des rôles

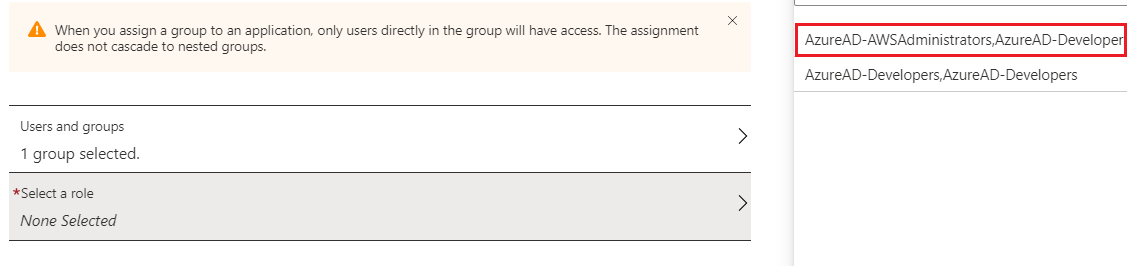

Comme vous utilisez deux rôles, effectuez les étapes supplémentaires suivantes :

Confirmez que l’agent de provisionnement peut voir au moins deux rôles :

Dans Utilisateurs et groupes, sélectionnez Ajouter un utilisateur.

Sélectionnez AWS-Account1-Administrators.

Sélectionnez le rôle associé.

Répétez les étapes précédentes pour chaque mappage groupe-rôle. Une fois l’opération terminée, deux groupes Microsoft Entra doivent être correctement mappés aux rôles AWS IAM :

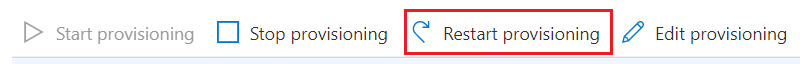

Si vous ne pouvez pas voir ou sélectionner un rôle, revenez à la page Approvisionnement pour confirmer la réussite de l’approvisionnement dans l’agent de l’approvisionnement Microsoft Entra et assurez-vous que le compte d’utilisateur IAM dispose des autorisations appropriées. Vous pouvez également redémarrer le moteur de provisionnement pour retenter l’importation :

Testez l’authentification unique Microsoft Entra SSO dans la console de gestion AWS

Testez la connexion pour chaque utilisateur de test afin de vérifier que l’authentification unique fonctionne.

Lancez une nouvelle session de navigation privée pour vous assurer que les autres informations d’identification stockées ne sont pas en conflit avec les tests.

Accédez à

https://myapps.microsoft.comà l’aide des informations d’identification de compte d’utilisateur Microsoft Entra Test-AWSAdmin ou Test-AWSDeveloper que vous avez créées précédemment.Vous devez voir la nouvelle icône pour l’application de console AWS. Sélectionnez cette icône et suivez les invites d’authentification :

Une fois que vous êtes connecté à la console AWS, parcourez les fonctionnalités pour confirmer que ce compte dispose de l’accès délégué approprié.

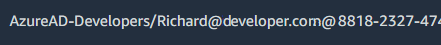

Notez le format de nom de la session de connexion utilisateur :

RÔLE / UPN / numéro de compte AWS

Vous pouvez utiliser ces informations de session de connexion utilisateur pour effectuer le suivi de l’activité de connexion de l’utilisateur dans Defender for Cloud Apps ou Microsoft Sentinel.

Déconnectez-vous et répétez le processus pour l’autre compte d’utilisateur de test afin de confirmer les différences concernant le mappage des rôles et les autorisations.

Activer l’accès conditionnel

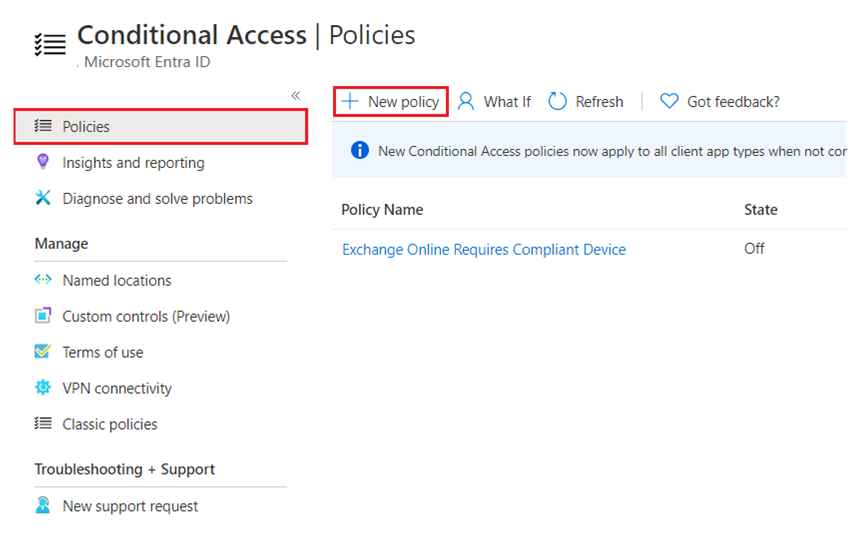

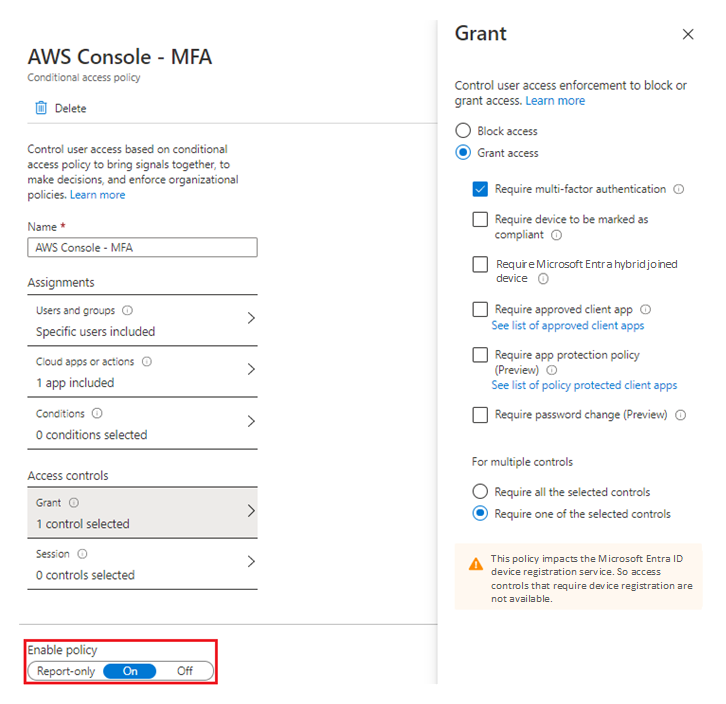

Pour créer une nouvelle stratégie d’accès conditionnel exigeant l’authentification multifacteur :

Dans le portail Azure, accédez à Microsoft Entra ID>Sécurité, puis sélectionnez Accès conditionnel.

Dans le volet de navigation gauche, sélectionnez Stratégies.

Sélectionnez Nouvelle stratégie, puis remplissez le formulaire comme suit :

- Nom : Entrez AWS Console – MFA.

- Utilisateurs et groupes : sélectionnez les deux groupes de rôles que vous avez créés précédemment :

- AWS-Account1-Administrators

- AWS-Account1-Developers

- Accorder : Sélectionnez Exiger l’authentification multifacteur.

Définissez Activer la stratégie sur Activé.

Cliquez sur Créer. La stratégie prend effet immédiatement.

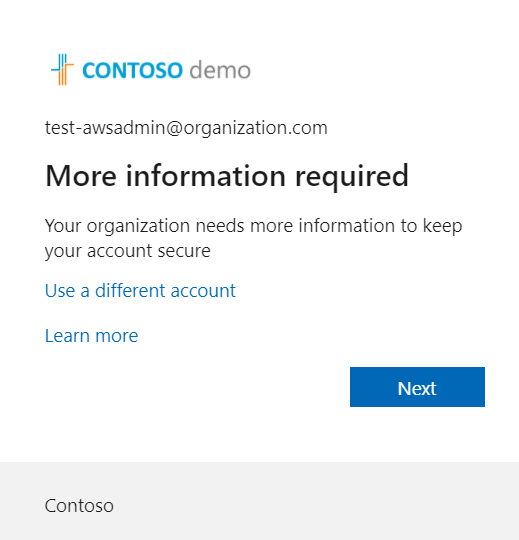

Pour tester la stratégie d’accès conditionnel, déconnectez-vous des comptes de test, ouvrez une nouvelle session de navigation privée et connectez-vous avec l’un des comptes de groupe de rôles. L’invite MFA suivante s’affiche :

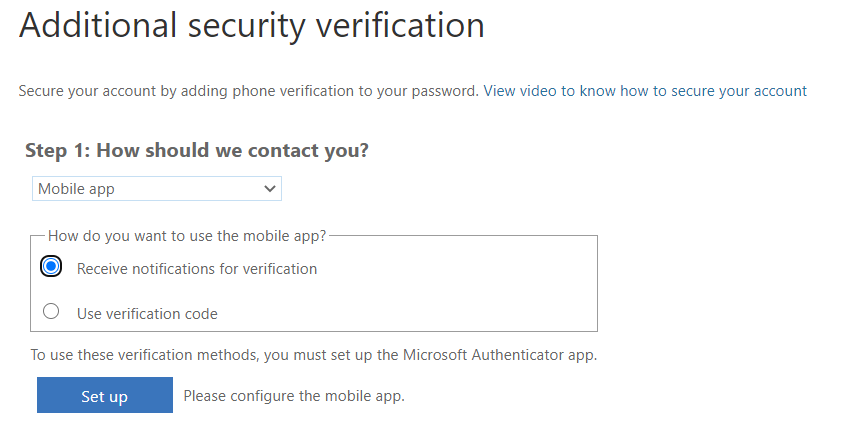

Exécutez le processus de configuration de l’authentification multifacteur. Il est préférable d’utiliser l’application mobile pour l’authentification, au lieu de vous appuyer sur les SMS.

Vous devrez peut-être créer plusieurs stratégies d’accès conditionnel pour répondre aux besoins de l’entreprise en matière d’authentification forte. Tenez compte de la convention de nommage que vous utilisez lors de la création des stratégies pour garantir la facilité d’identification et la maintenance continue. En outre, à moins que l’authentification multifacteur soit déjà largement déployée, vérifiez que l’étendue de la stratégie est définie pour n’affecter que les utilisateurs prévus. D’autres stratégies doivent couvrir les besoins des autres groupes d’utilisateurs.

Une fois que vous activez l’accès conditionnel, vous pouvez imposer d’autres contrôles tels que PAM et le provisionnement juste-à-temps (JIT). Pour plus d’informations, consultez Qu’est ce que l’approvisionnement automatique des utilisateurs dans les applications SaaS dans Microsoft Entra ID.

Si vous disposez de Defender for Cloud Apps, vous pouvez utiliser l’accès conditionnel pour configurer des stratégies de session Defender for Cloud Apps. Pour plus d’informations, consultez Configurer des stratégies de session Microsoft Entra pour les activités AWS.

Étapes suivantes

- Pour des conseils sur la sécurité AWS, consultez Bonnes pratiques pour la sécurisation des comptes AWS et de leurs ressources.

- Pour accéder aux informations de sécurité Microsoft les plus récentes, consultez www.microsoft.com/security.

- Pour plus d’informations sur l’implémentation et la gestion de Microsoft Entra ID, consultez Sécurisation des environnements Azure avec Microsoft Entra ID.

- Tutoriel AWS : Microsoft Entra ID avec IDP SSO

- Tutoriel Microsoft : Authentification unique pour AWS

- Plan de déploiement PIM

- Vue d’ensemble de la sécurité Identity Protection

- Qu’est-ce que Microsoft Defender pour Identity ?

- Connecter AWS à Microsoft Defender for Cloud Apps

- Comment Defender for Cloud Apps contribue à la protection de votre environnement AWS (Amazon Web Services)

Ressources associées

- Pour une couverture et une comparaison approfondies des fonctionnalités Azure et AWS, consultez l’ensemble de contenu Azure pour les professionnels AWS.

- Sécurité et identité sur Azure et AWS

- Defender for Cloud Apps et Microsoft Sentinel pour AWS