Protéger les applications web sur Azure VMware Solution avec Azure Application Gateway

Azure Application Gateway est un équilibreur de charge de trafic web de couche 7 qui vous permet de gérer le trafic vers vos applications web. Il est proposé dans Azure VMware Solution v1.0 et v2.0. Les deux versions ont été testées avec des applications web s’exécutant sur Azure VMware Solution.

Ces fonctionnalités sont les suivantes :

- Affinité de session basée sur les cookies

- Routage basé sur des URL

- Pare-feu d’applications web (WAF)

Pour obtenir la liste complète des fonctionnalités, consultez Fonctionnalités Azure Application Gateway.

Cet article explique comment utiliser Application Gateway devant une batterie de serveurs web pour protéger une application web s’exécutant sur Azure VMware Solution.

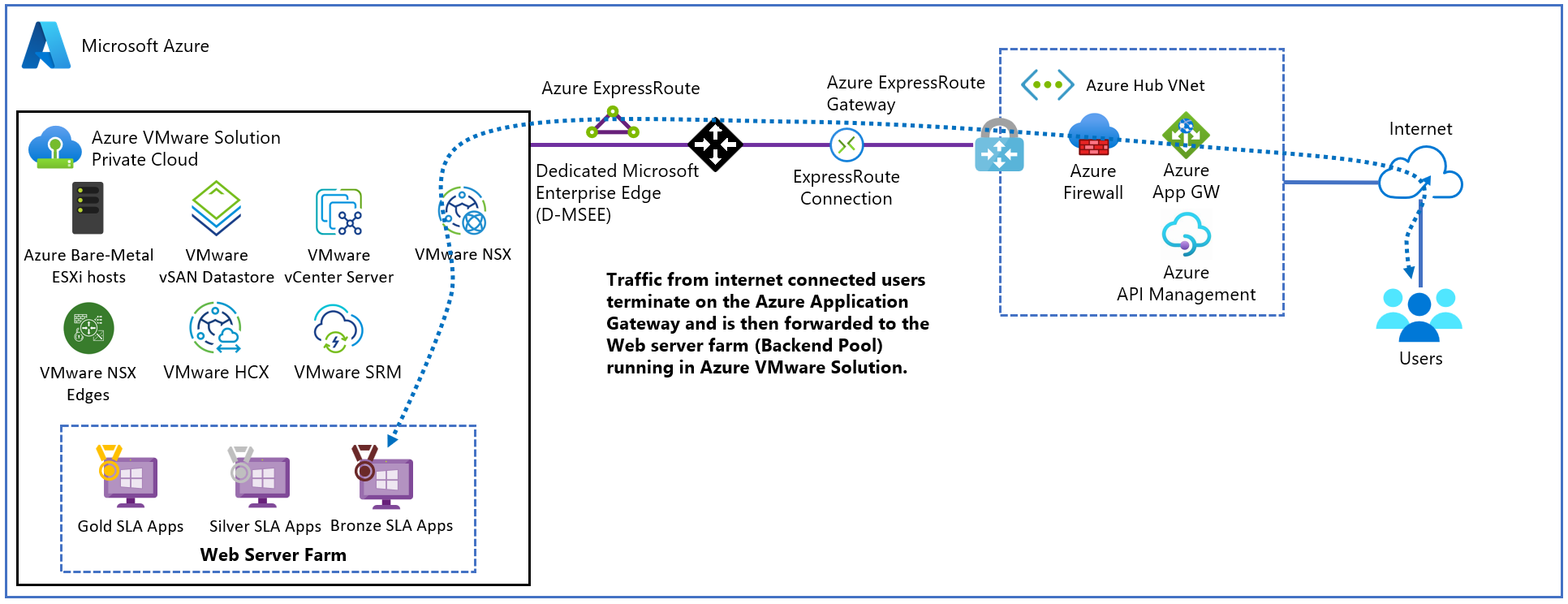

Topologie

Le diagramme illustre la manière dont Application Gateway est utilisé pour protéger des machines virtuelles Azure IaaS, des groupes de machines virtuelles identiques Azure ou des serveurs locaux. Application Gateway traite les machines virtuelles Azure VMware Solution comme des serveurs locaux.

Important

Azure Application Gateway est actuellement la méthode prisée pour exposer des applications web s’exécutant sur des machines virtuelles Azure VMware Solution.

Le diagramme illustre le scénario de test utilisé pour valider Application Gateway avec des applications web Azure VMware Solution.

L’instance Application Gateway est déployée sur le hub dans un sous-réseau dédié avec une adresse IP publique Azure. L’activation d’Azure DDoS Protection pour le réseau virtuel est recommandée. Le serveur web est hébergé sur un cloud privé Azure VMware Solution derrière des passerelles NSX T0 et T1. De plus, Azure VMware Solution utilise le service Global Reach d’ExpressRoute pour activer la communication avec le hub et les systèmes locaux.

Prérequis

- Compte Azure avec un abonnement actif.

- Cloud privé Azure VMware Solution déployé et en cours d’exécution.

Déploiement et configuration

Dans le portail Azure, recherchez Application Gateway, puis sélectionnez Créer une passerelle Application Gateway.

Fournissez les informations de base, comme dans l’illustration suivante, puis sélectionnez Suivant : Serveurs frontaux>.

Choisissez le type d’adresse IP frontale. Pour l’option Publique, choisissez une adresse IP publique ou créez-en une. Sélectionnez Suivant : Back-ends>.

Remarque

Seules les références (SKU) Standard et de pare-feu d’applications web (WAF) sont prises en charge pour des serveurs frontaux privés.

Ajoutez un pool back-end des machines virtuelles qui s’exécutent sur l’infrastructure Azure VMware Solution. Fournissez les détails des serveurs web qui s’exécutent sur le cloud privé Azure VMware Solution, puis sélectionnez Ajouter. Ensuite, sélectionnez Suivant : Configuration >.

Sous l’onglet Configuration, sélectionnez Ajouter une règle d’acheminement.

Sous l’onglet Écouteur, entrez les détails de l’écouteur. Si le protocole HTTPS est sélectionné, vous devez fournir un certificat, soit à partir d’un fichier PFX, soit à partir d’un certificat Azure Key Vault existant.

Sélectionnez l’onglet Cibles de back-end, puis le pool principal créé précédemment. Pour le champ Paramètres HTTP, sélectionnez Ajouter nouveau.

Configurez les paramètres HTTP. Sélectionnez Ajouter.

Si vous souhaitez configurer des règles basées sur le chemin d’accès, sélectionnez Ajouter plusieurs cibles pour créer une règle basée sur le chemin.

Ajoutez une règle basée sur un chemin d’accès, et sélectionnez Ajouter. Répétez cette opération pour ajouter d’autres règles basées sur un chemin d’accès.

Lorsque vous finissez l’ajout de règles basées sur un chemin d’accès, sélectionnez de nouveau Ajouter, puis Suivant : Balises>.

Ajoutez des étiquettes, puis sélectionnez Suivant : Vérifier + créer>.

Une validation s’exécute sur votre Application Gateway. Si elle réussit, sélectionnez Créer pour effectuer le déploiement.

Exemples de configuration

Configurez à présent Application Gateway avec des machines virtuelles Azure VMware Solution comme pools back-end pour les cas d’usage suivants :

Hébergement de plusieurs sites

Cette procédure vous montre comment définir des pools d’adresses back-end à l’aide de machines virtuelles s’exécutant sur un cloud privé Azure VMware Solution sur une passerelle Application Gateway existante.

Remarque

Cette procédure part du principe que vous disposez de plusieurs domaines. Nous allons ainsi utiliser les exemples www.contoso.com et www.contoso2.com.

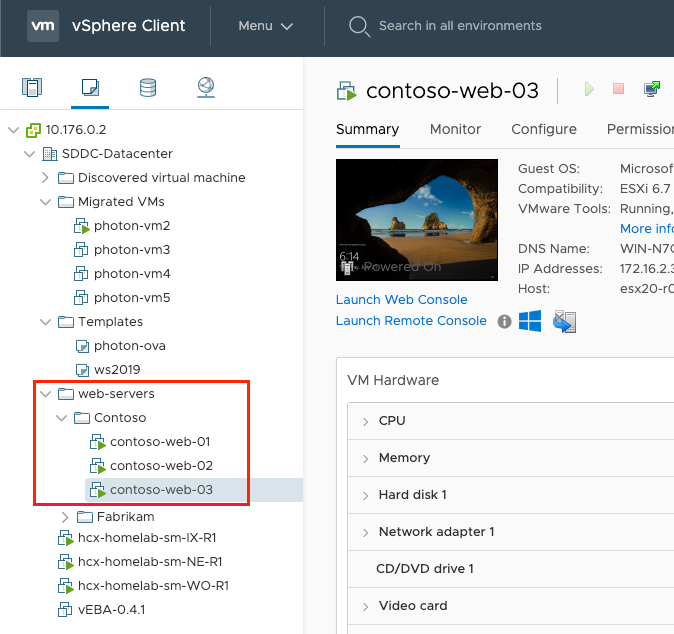

Dans votre cloud privé, créez deux pools de machines virtuelles différents. L’un représente Contoso et le deuxième contoso2.

Nous avons utilisé Windows Server 2016 avec le rôle IIS (Internet Information Services) installé. Une fois les machines virtuelles installées, exécutez les commandes PowerShell suivantes pour configurer IIS sur chaque machine virtuelle.

Install-WindowsFeature -Name Web-Server Add-Content -Path C:\inetpub\wwwroot\Default.htm -Value $($env:computername)Dans une instance Application Gateway existante, sélectionnez Pools principaux dans le menu de gauche, sélectionnez Ajouter et entrez les détails des nouveaux pools. Sélectionnez Ajouter dans le volet droit.

Dans la section Écouteurs, créez un écouteur pour chaque site web. Entrez les détails de chaque écouteur, puis sélectionnez Ajouter.

À gauche, sélectionnez Paramètres HTTP, puis choisissez Ajouter dans le volet gauche. Renseignez les détails pour créer un paramètre HTTP, puis sélectionnez Enregistrer.

Créez les règles dans la section Règles du menu à gauche. Associez chaque règle à l’écouteur correspondant. Sélectionnez Ajouter.

Configurez le pool principal et les paramètres HTTP correspondants. Sélectionnez Ajouter.

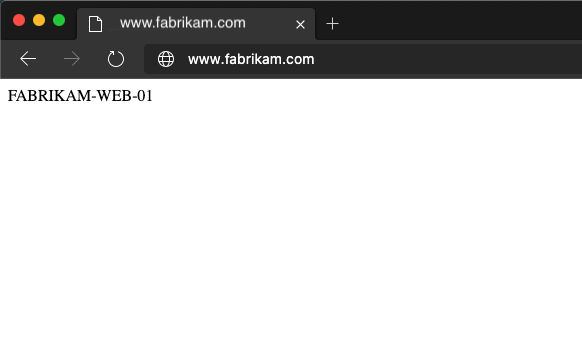

Tester la connexion. Ouvrez votre navigateur préféré et accédez aux différents sites web hébergés dans votre environnement Azure VMware Solution.

Routage par URL

Les étapes suivantes définissent les pools d’adresses principaux avec des machines virtuelles fonctionnant sur un cloud privé Azure VMware Solution. Le cloud privé se trouve sur une passerelle applicative existante. Il permet ensuite de définir des règles d’acheminement qui font en sorte que le trafic web arrive sur les serveurs voulus dans les pools.

Dans votre cloud privé, créez un pool de machines virtuelles pour représenter la batterie de serveurs web.

Le rôle Windows Server 2016 avec IIS installé a été utilisé pour illustrer ce tutoriel. Une fois les machines virtuelles installées, exécutez les commandes PowerShell suivantes pour configurer IIS pour chaque machine virtuelle (tutoriel).

La première machine virtuelle, contoso-web-01, héberge le site web principal.

Install-WindowsFeature -Name Web-Server Add-Content -Path C:\inetpub\wwwroot\Default.htm -Value $($env:computername)La deuxième machine virtuelle, contoso-web-02, héberge le site d’images.

Install-WindowsFeature -Name Web-Server New-Item -Path "C:\inetpub\wwwroot\" -Name "images" -ItemType "directory" Add-Content -Path C:\inetpub\wwwroot\images\test.htm -Value $($env:computername)La troisième machine virtuelle, contoso-web-03, héberge le site de vidéos.

Install-WindowsFeature -Name Web-Server New-Item -Path "C:\inetpub\wwwroot\" -Name "video" -ItemType "directory" Add-Content -Path C:\inetpub\wwwroot\video\test.htm -Value $($env:computername)Ajoutez trois nouveaux pools back-end dans une instance Application Gateway existante.

- Sélectionnez Pools principaux dans le menu de gauche.

- Sélectionnez Ajouter et entrez les détails du premier pool, contoso-web.

- Ajoutez une machine virtuelle en tant que cible.

- Sélectionnez Ajouter.

- Répétez ce processus pour contoso-images et contoso-video, en ajoutant une seule machine virtuelle comme cible.

Dans la section Écouteurs, créez un écouteur de type De base utilisant le port 8080.

Dans le volet de navigation à gauche, sélectionnez Paramètres HTTP, puis choisissez Ajouter dans le volet gauche. Renseignez les détails pour créer un paramètre HTTP, puis sélectionnez Enregistrer.

Créez les règles dans la section Règles du menu de gauche et associez chaque règle à l’écouteur créé précédemment. Configurez ensuite le pool principal et les paramètres HTTP, puis sélectionnez Ajouter.

Testez la configuration. Accédez à la passerelle d’application sur le portail Azure, puis, dans la section Vue d’ensemble, copiez l’adresse IP publique.

Étapes suivantes

À présent que vous savez comment utiliser Application Gateway pour protéger une application web s’exécutant sur Azure VMware Solution, en savoir plus sur :

- Configuration d’Azure Application Gateway pour différents scénarios.

- Déploiement de Traffic Manager pour équilibrer les charges de travail Azure VMware Solution.

- Pour plus d’informations, consultez Intégration d’Azure NetApp Files avec des charges de travail Azure VMware Solution.

- Protection des ressources Azure dans les réseaux virtuels.