Connecter des serveurs activés pour Azure Arc à Microsoft Sentinel

Cet article contient des conseils sur l’intégration de serveurs activés pour Azure Arc à Azure Sentinel. Cela vous permet de commencer à collecter des événements liés à la sécurité et à les mettre en corrélation avec d’autres sources de données.

Les procédures suivantes permettent d’activer et de configurer Microsoft Sentinel sur votre abonnement Azure. Ce processus comprend :

- Configuration d’un espace de travail Log Analytics dans lequel les journaux et les événements sont agrégés à des fins d’analyse et de corrélation.

- Activation de Microsoft Sentinel sur l’espace de travail.

- Intégration de serveurs activés pour Azure Arc sur Microsoft Sentinel en utilisant la fonctionnalité de gestion des extensions et Azure Policy.

Important

Les procédures décrites dans cet article supposent que vous avez déjà déployé des machines virtuelles ou des serveurs qui fonctionnent localement ou sur d’autres clouds et que vous les avez connectés à Azure Arc. Si ce n’est pas le cas, les informations suivantes peuvent vous aider à automatiser cette opération.

- Instance Ubuntu pour GCP

- Instance Windows pour GCP

- Instance Ubuntu EC2 pour AWS

- Instance Amazon Linux 2 EC2 pour AWS

- Machine virtuelle Ubuntu pour VMware vSphere

- Machine virtuelle Windows Server pour VMware vSphere

- Box Vagrant pour Ubuntu

- Box Vagrant pour Windows

Prérequis

Clonez le référentiel Azure Arc Jumpstart.

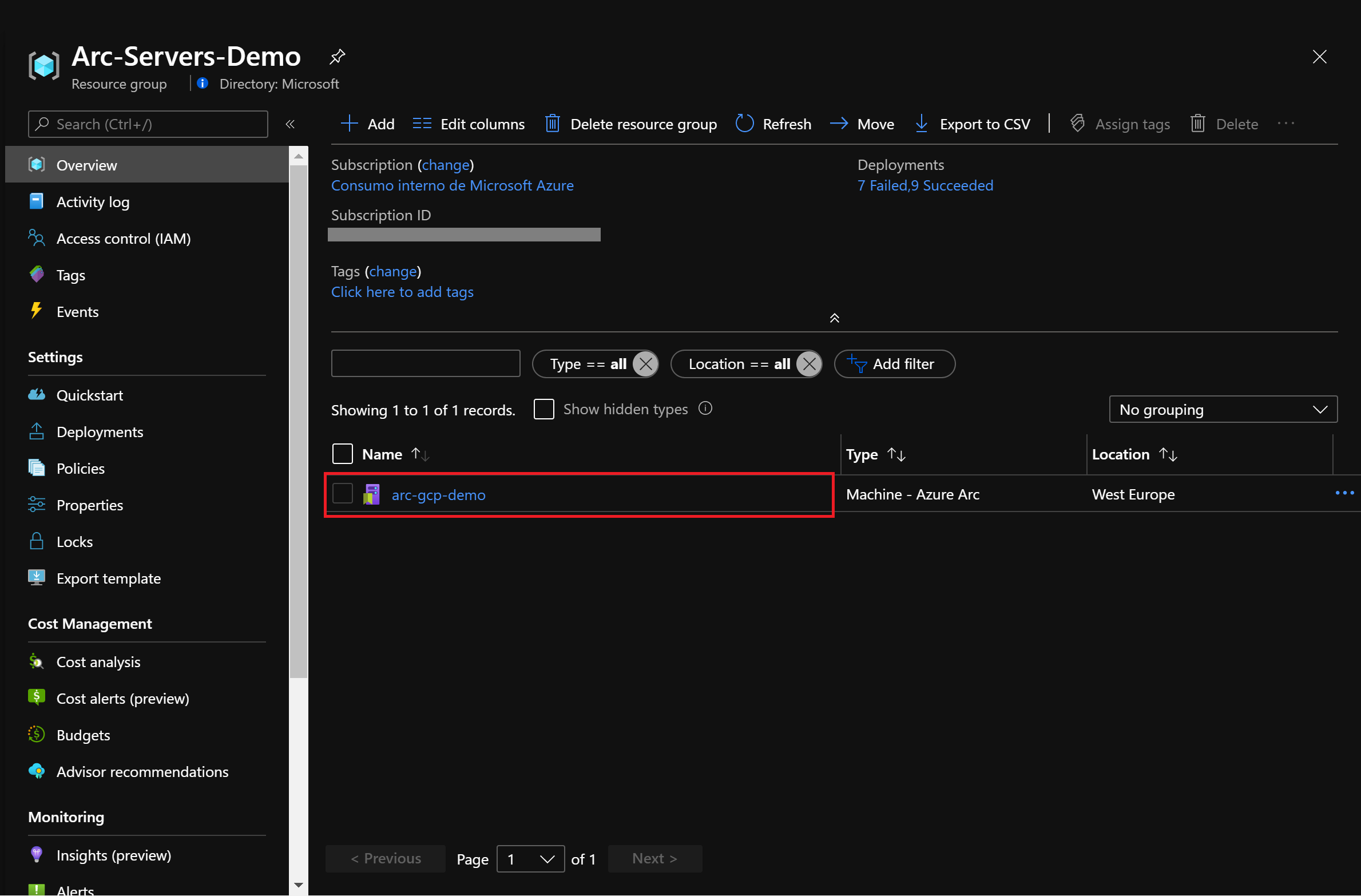

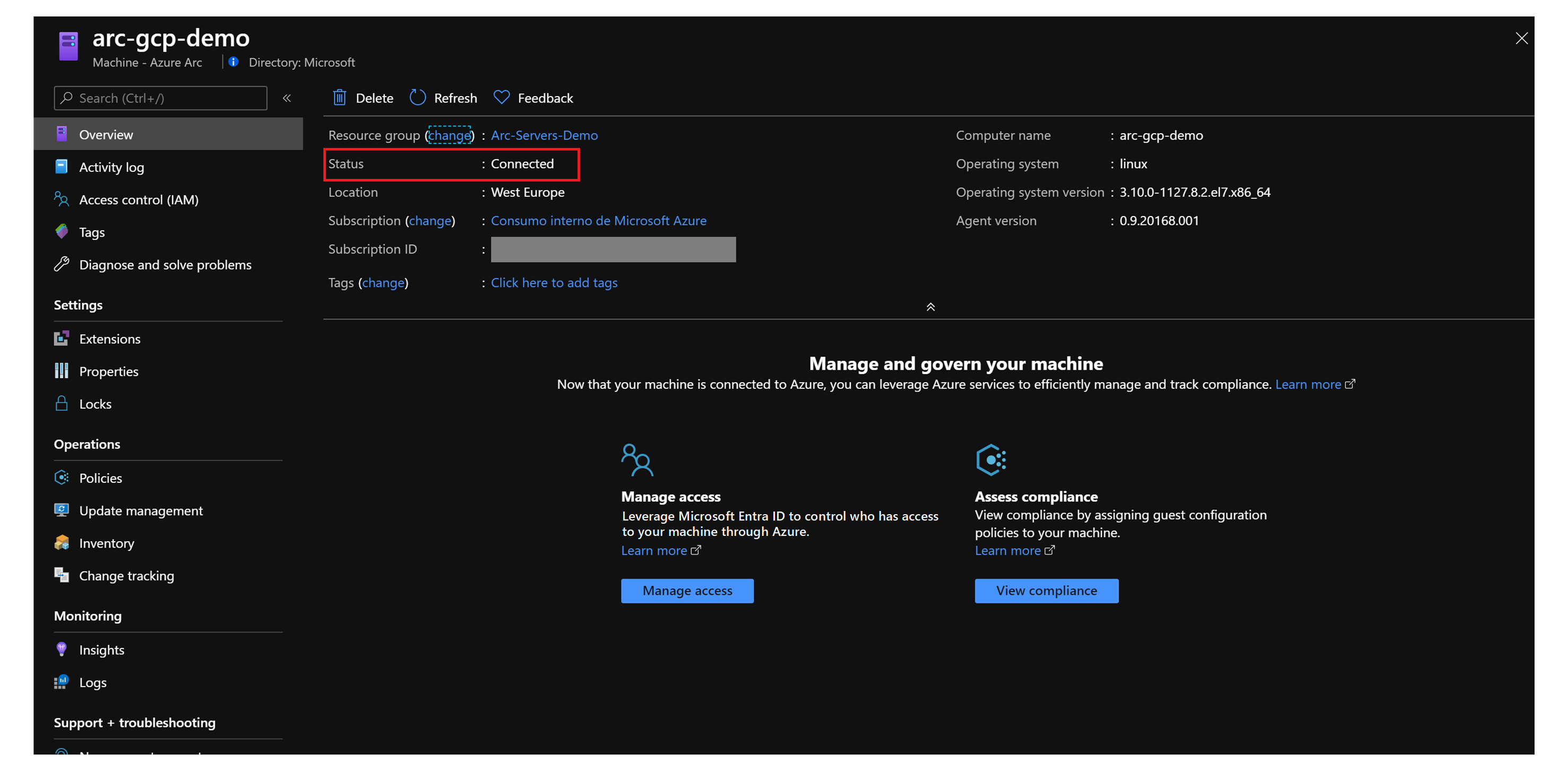

git clone https://github.com/microsoft/azure_arcComme nous l’avons mentionné, ce guide commence au stade où vous avez déjà déployé des machines virtuelles ou des serveurs nus et les avez connectés à Azure Arc. Dans ce scénario, nous utilisons une instance Google Cloud Platform (GCP) déjà connectée à Azure Arc, qui apparaît parmi les ressources dans Azure, Ceci est illustré dans les captures d’écran suivantes :

Installez ou mettez à jour Azure CLI. Azure CLI doit exécuter la version 2.7 ou une version ultérieure. Utilisez

az --versionpour vérifier la version actuellement installée.Créez un principal de service Azure.

Pour connecter une machine virtuelle ou un serveur nu à Azure Arc, un principal de service Azure auquel est attribué le rôle Contributeur est requis. Pour le créer, connectez-vous à votre compte Azure et exécutez la commande suivante. Vous pouvez également effectuer cette opération dans Azure Cloud Shell.

az login az account set -s <Your Subscription ID> az ad sp create-for-rbac -n "<Unique SP Name>" --role contributor --scopes "/subscriptions/<Your Subscription ID>"Par exemple :

az ad sp create-for-rbac -n "http://AzureArcServers" --role contributor --scopes "/subscriptions/00000000-0000-0000-0000-000000000000"La sortie doit ressembler à ceci :

{ "appId": "XXXXXXXXXXXXXXXXXXXXXXXXXXXX", "displayName": "http://AzureArcServers", "password": "XXXXXXXXXXXXXXXXXXXXXXXXXXXX", "tenant": "XXXXXXXXXXXXXXXXXXXXXXXXXXXX" }

Remarque

Nous vous recommandons vivement d’étendre le principal de service à un abonnement et groupe de ressources Azure spécifique.

Intégrer à Microsoft Sentinel

Microsoft Sentinel utilise l’agent Log Analytics pour collecter les fichiers journaux auprès des serveurs Windows et Linux, et pour les transférer à Microsoft Sentinel. Les données collectées sont stockées dans un espace de travail Log Analytics. Comme vous ne pouvez pas utiliser l’espace de travail par défaut créé par Microsoft Defender pour le cloud, il est nécessaire d’utiliser un espace de travail personnalisé. Vous pouvez avoir des événements bruts et des alertes pour Defender pour le cloud dans le même espace de travail personnalisé que Microsoft Sentinel.

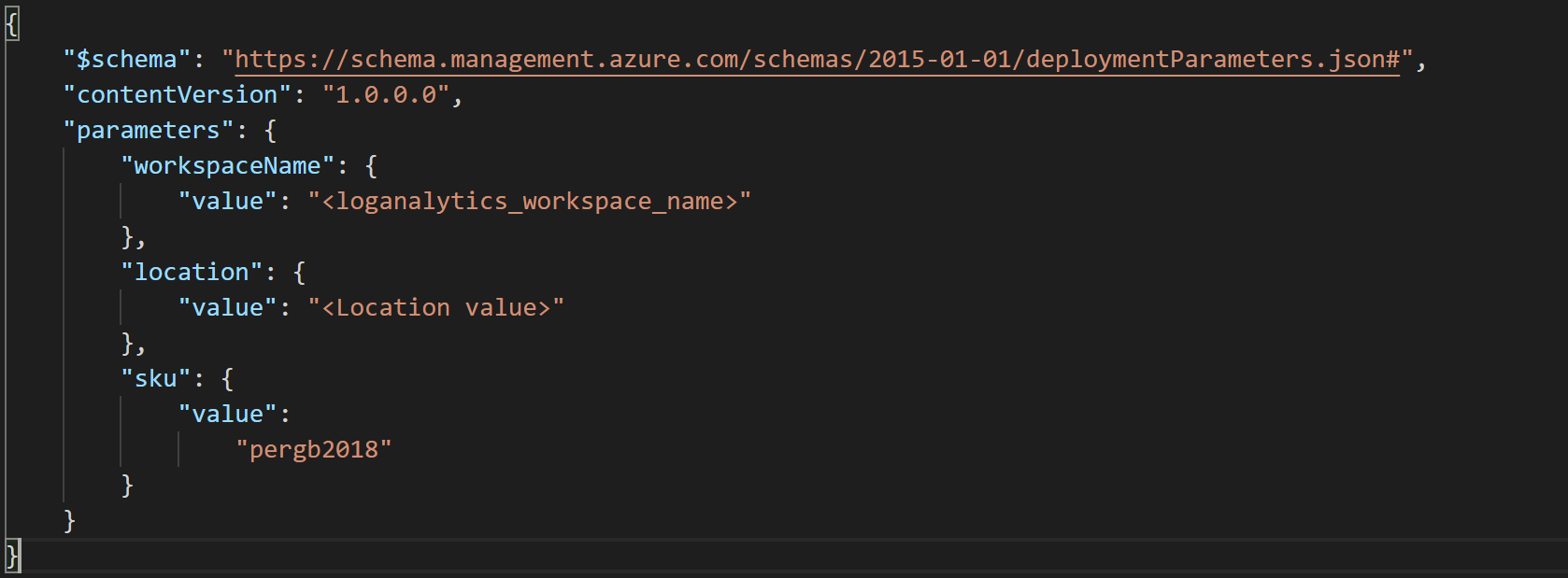

Créez un espace de travail Log Analytics dédié et activez-y la solution Microsoft Sentinel. Utilisez ce modèle Azure Resource Manager (modèle ARM) pour créer un espace de travail Log Analytics, définir la solution Microsoft Sentinel et l’activer pour l’espace de travail. Pour automatiser le déploiement, vous pouvez modifier le fichier des paramètres du modèle ARM et spécifier un nom et un emplacement pour votre espace de travail.

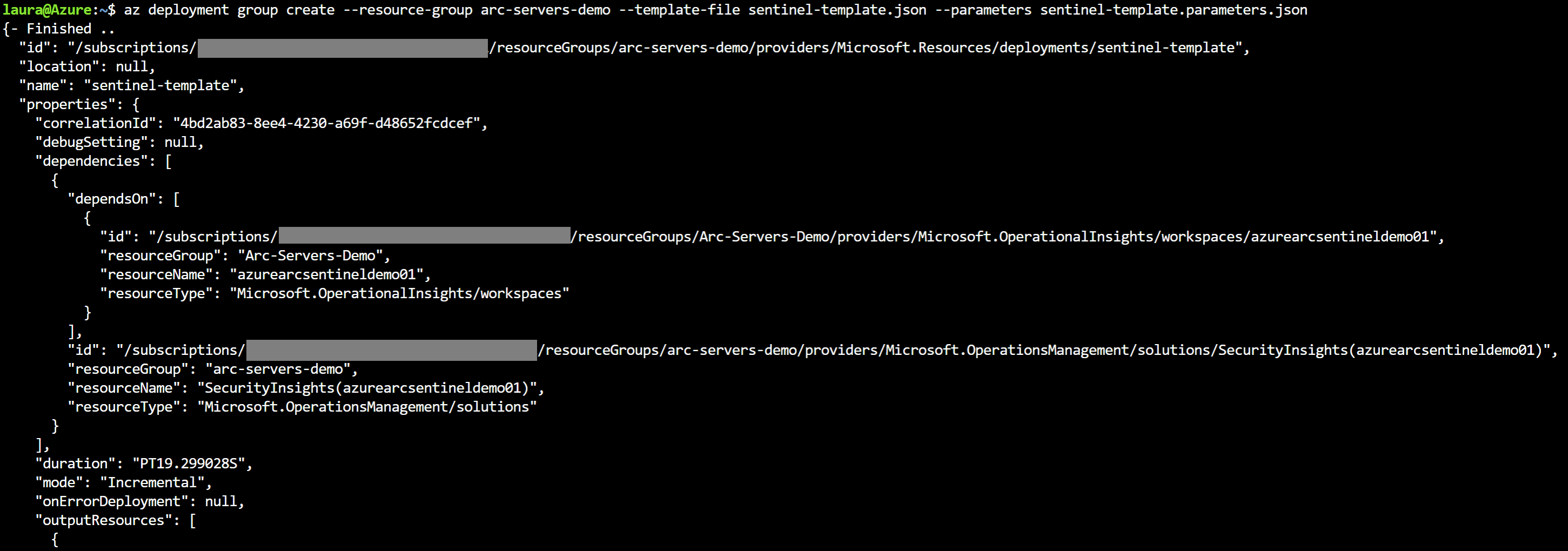

Déployer le modèle ARM. Accédez au dossier de déploiement et exécutez la commande suivante.

az deployment group create --resource-group <Name of the Azure resource group> \

--template-file <The `sentinel-template.json` template file location> \

--parameters <The `sentinel-template.parameters.json` template file location>

Par exemple :

Intégrer des machines virtuelles activées pour Azure Arc à Microsoft Sentinel

Une fois que vous avez déployé Microsoft Sentinel sur votre espace de travail Log Analytics, vous devez y connecter des sources de données.

Il existe des connecteurs pour les services Microsoft et des solutions tierces issues de l’écosystème des produits de sécurité. Vous pouvez aussi utiliser CEF (Common Event Format), Syslog ou l’API REST pour connecter vos sources de données à Microsoft Sentinel.

Pour les serveurs et les machines virtuelles, vous pouvez installer l’agent Log Analytics ou l’agent Microsoft Sentinel qui collecte les journaux et les envoie à Microsoft Sentinel. Vous pouvez déployer l’agent de plusieurs façons avec Azure Arc :

Gestion des extensions : Cette fonctionnalité des serveurs avec Azure Arc vous permet de déployer les extensions de machine virtuelle de l’agent MMA sur des machines virtuelles Windows ou Linux non-Azure. Vous pouvez utiliser le portail Azure, Azure CLI, un modèle ARM ou un script PowerShell pour gérer le déploiement d’extensions sur des serveurs avec Azure Arc.

Azure Policy : Vous pouvez attribuer une stratégie à auditer si l’agent MMA est installé sur le serveur avec Azure Arc. Si l’agent n’est pas installé, vous pouvez utiliser la fonctionnalité des extensions pour le déployer automatiquement sur la machine virtuelle à l’aide d’une tâche de correction, une expérience d’inscription comparable aux machines virtuelles Azure.

Nettoyer votre environnement

Effectuez les étapes suivantes pour nettoyer votre environnement.

Supprimez les machines virtuelles de chaque environnement à l’aide des instructions de désactivation de chacun des guides suivants.

Supprimez l’espace de travail Log Analytics en exécutant le script suivant dans Azure CLI. Indiquez le nom de l’espace de travail que vous avez utilisé lors de la création de l’espace de travail Log Analytics.

az monitor log-analytics workspace delete --resource-group <Name of the Azure resource group> --workspace-name <Log Analytics Workspace Name> --yes

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour