Disciplines de gouvernance pour SAP sur Azure

SAP est une technologie courante utilisée par bon nombre d’organisations dans le cadre de leurs charges de travail les plus importantes. Lors de la planification d’une architecture SAP, prêtez une attention particulière à sa robustesse et à sa sécurisation. Cet article a pour objectif de documenter les critères de conception de la sécurité, de la conformité et de la gouvernance pour SAP sur Azure à l’échelle de l’entreprise. L’article traite des recommandations en matière de conception, des meilleures pratiques et des considérations relatives à la conception propres au déploiement de la plateforme SAP sur Azure. Pour préparer pleinement la gouvernance d’une solution d’entreprise, il est important de consulter l’aide relative à la zone de conception des zones d’atterrissage Azure pour la gouvernance et la conformité en matière de sécurité.

Initialement, les solutions cloud hébergeaient des applications uniques relativement isolées. Les avantages des solutions cloud ayant été démontrés, le cloud s’est mis à héberger des charges de travail à plus grande échelle, telles que SAP sur Azure. Il s’est révélé crucial de résoudre les problèmes de sécurité, de fiabilité, de performances et de coûts des déploiements dans une ou plusieurs régions sur l’ensemble du cycle de vie des services cloud.

La vision de la sécurité, de la conformité et de la gouvernance des zones d’atterrissage SAP sur Azure à l’échelle de l’entreprise consiste à fournir aux organisations des outils et processus pour prévenir les risques et prendre des décisions efficaces. La zone d’atterrissage à l’échelle de l’entreprise définit les rôles et les responsabilités en matière de gouvernance et de conformité relatives à la sécurité, de sorte que chacun sache ce qui est attendu de lui.

Modèle de responsabilité partagée

À mesure que vous évaluez les services cloud publics, il est essentiel de comprendre les tâches gérées par le fournisseur de cloud et le client. Dans le cadre du modèle de responsabilité partagée, la répartition des responsabilités entre un fournisseur de cloud et ses clients dépend du modèle d’hébergement cloud de votre charge de travail : SaaS (software as a service), PaaS (platform as a service) ou IaaS (infrastructure as a service). En tant que client, vous êtes systématiquement responsable de vos données, de vos points de terminaison ainsi que de la gestion des comptes et des accès, quel que soit le modèle de déploiement cloud.

Le diagramme suivant illustre la répartition des tâches entre les zones de responsabilité du modèle de responsabilité partagée de Microsoft :

Pour plus d’informations sur le modèle de responsabilité partagée, consultez Responsabilité partagée dans le cloud.

Recommandations relatives à la conception de la sécurité

La sécurité est une responsabilité partagée entre Microsoft et les clients. Vous pouvez charger vos propres machines virtuelles et images de base de données dans Azure, ou utiliser des images de la Place de marché Azure. Ces images doivent cependant s’accompagner de contrôles de sécurité répondant aux exigences de l’application et de l’organisation. Vous devez appliquer les contrôles de sécurité spécifiques au client au système d’exploitation, aux données et à la couche d’application SAP.

Pour obtenir des conseils de sécurité généralement acceptés, reportez-vous aux bonnes pratiques de cybersécurité du CIS (Center for Internet Security).

Les zones d’atterrissage Azure ont des conseils spécifiques concernant la sécurité réseau basée sur une confiance zéro pour sécuriser le périmètre du réseau et les flux de trafic. Pour plus d’informations, consultez Stratégies de sécurité réseau sur Azure.

Activer Microsoft Defender pour le cloud

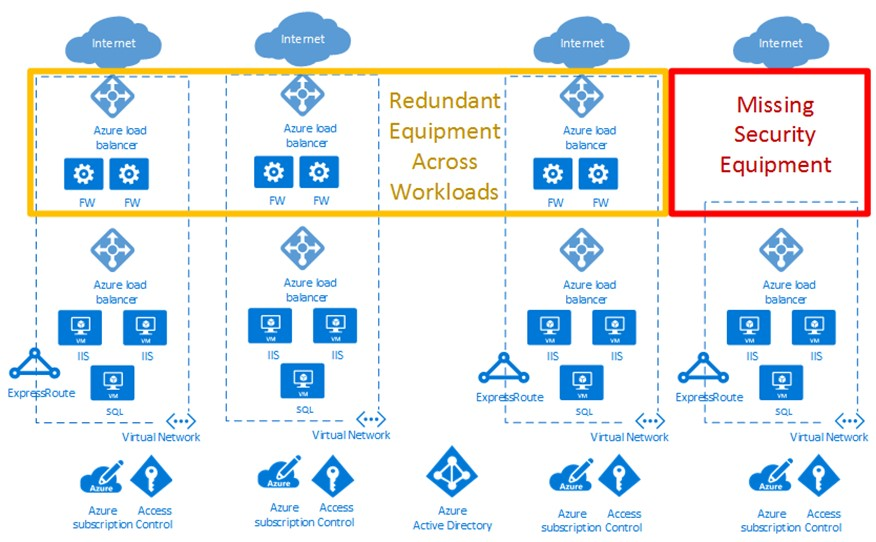

Les entreprises utilisant des topologies de réseau hub-and-spoke déploient souvent des modèles d’architecture cloud sur plusieurs abonnements Azure. Dans le diagramme de déploiement cloud suivant, la zone rouge met en évidence une faille de sécurité. La zone jaune indique la possibilité d’optimiser les appliances virtuelles réseau dans les charges de travail et abonnements.

Microsoft Defender pour le cloud offre une protection contre les menaces et vous fournit une vue holistique de la posture de sécurité de votre entreprise.

Activez le niveau Standard de Microsoft Defender pour le cloud pour SAP sur les abonnements Azure pour :

Renforcer la posture de sécurité de vos centres de données et fournir une protection avancée contre les menaces pour les charges de travail locales et hybrides dans Azure et d’autres clouds.

Voir l’ensemble de la posture de sécurité sur les abonnements Azure ainsi que l’hygiène de sécurité des ressources au niveau des machines virtuelles, disques et applications SAP.

Déléguer un rôle personnalisé d’administrateur SAP avec un accès juste-à-temps.

Lorsque vous activez le niveau Standard de Microsoft Defender pour le cloud pour SAP, veillez à exclure les serveurs de base de données SAP de toute stratégie qui installe une protection de point de terminaison.

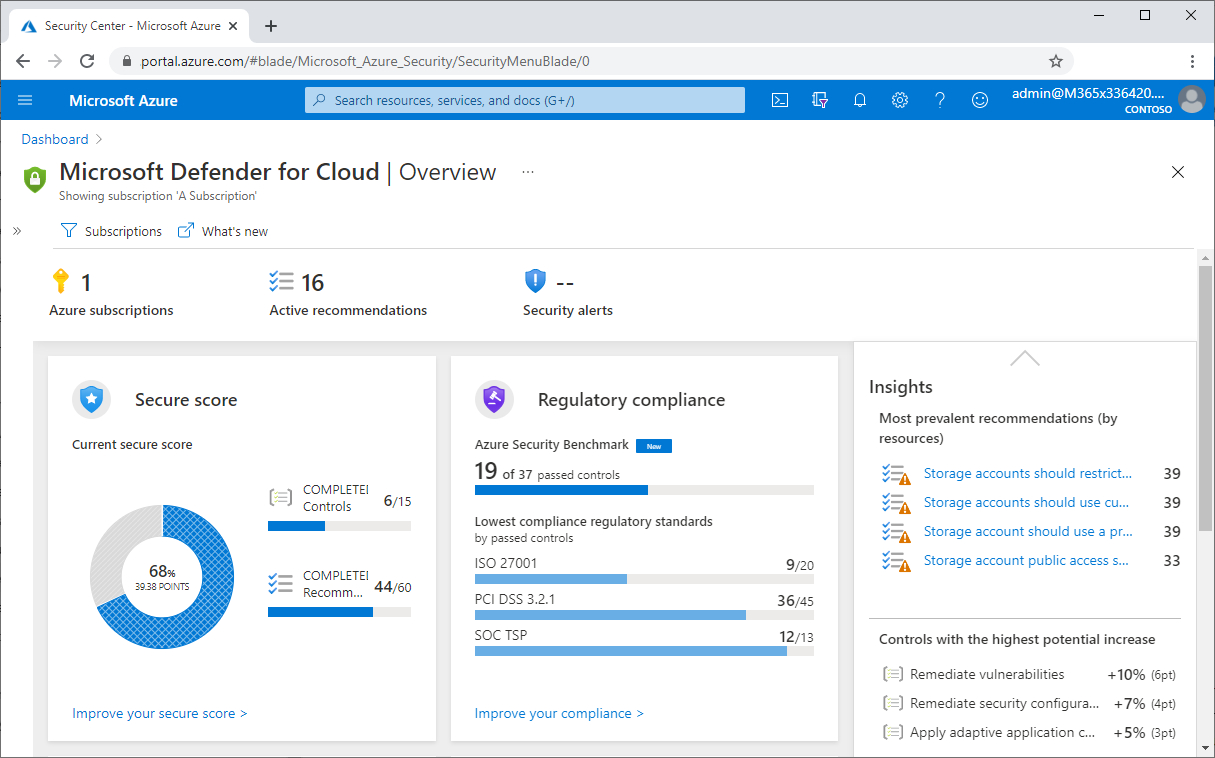

La capture d’écran suivante montre le tableau de bord de protection de la charge de travail dans le portail Azure :

Activer Microsoft Sentinel

Microsoft Sentinel est une solution cloud native et évolutive de type SIEM (Security Information and Event Management) et SOAR (Security Orchestrated Automated Response). Microsoft Sentinel assure une analyse de sécurité intelligente et fournit des renseignements sur les menaces dans l’ensemble de l’entreprise. Elle constitue une solution unique pour la détection des alertes, la visibilité des menaces, la chasse proactive et la réponse aux menaces.

Authentification sécurisée

L’intégration des produits SAP et Microsoft repose sur l’authentification unique (SSO). Depuis des années, les jetons Kerberos d’Active Directory, associés à des produits de sécurité tiers, permettent d’activer cette fonctionnalité pour les applications d’interface utilisateur graphique et de navigateur web SAP. Lorsqu’un utilisateur se connecte à sa station de travail et s’authentifie, Active Directory émet un jeton Kerberos. Un produit de sécurité tiers utilise ensuite le jeton Kerberos pour gérer l’authentification auprès de l’application SAP sans nouvelle authentification de la part de l’utilisateur.

Vous pouvez également chiffrer les données en transit à partir du serveur frontal de l’utilisateur vers l’application SAP en intégrant le produit de sécurité tiers avec des communications réseau sécurisées (SNC) pour DIAG (interface graphique utilisateur SAP), RFC et SPNEGO pour HTTPS.

Microsoft Entra ID avec SAML 2.0 peut également fournir une authentification unique à diverses applications et plateformes SAP telles que SAP NetWeaver, SAP HANA et SAP Cloud Platform.

Renforcer les systèmes d’exploitation

Veillez à renforcer le système d’exploitation pour éradiquer les vulnérabilités susceptibles d’entraîner des attaques visant la base de données SAP.

Quelques vérifications supplémentaires garantissent une installation de base sécurisée :

- Vérifiez régulièrement l’intégrité des fichiers système.

- Restreignez l’accès au système d’exploitation.

- Restreignez l’accès physique au serveur.

- Protégez l’accès au serveur au niveau du réseau.

Isoler les réseaux virtuels

Isolez et restreignez l’accès aux services et protocoles réseau. Pour un contrôle plus étroit, vous pouvez sécuriser l’architecture réseau hub-and-spoke recommandée moyennant plusieurs mécanismes de sécurité Azure :

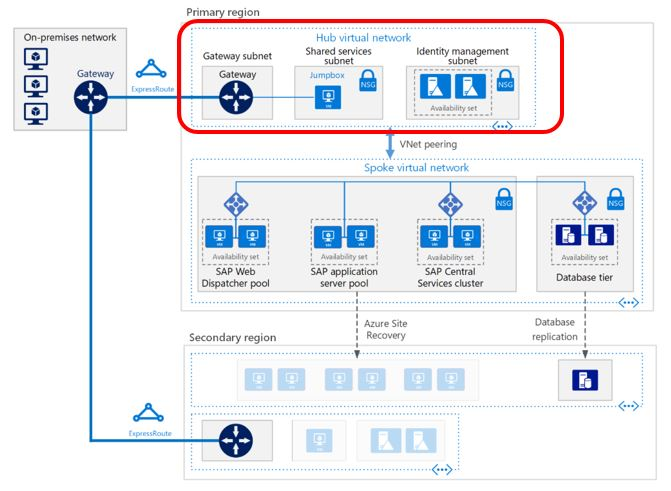

Isolez les serveurs d’applications et de bases de données SAP d’Internet ou du réseau local en faisant transiter le trafic via le réseau virtuel hub, qui est connecté au réseau spoke par appairage de réseaux virtuels. Les réseaux virtuels appairés garantissent l’isolation de la solution SAP sur Azure de l’Internet public.

Surveillez et filtrez le trafic à l’aide d’Azure Monitor, de groupes de sécurité réseau Azure (NSG) ou de groupes de sécurité d’application.

Utilisez le Pare-feu Azure ou les appliances virtuelles réseau (NVA) disponibles sur le marché.

Pour des mesures de sécurité réseau plus avancées, implémentez une zone DMZ réseau. Pour plus d’informations, consultez Implémenter une zone DMZ entre Azure et votre centre de données local.

Isolez les zones DMZ et appliances virtuelles réseau du reste de l’espace SAP, configurez Azure Private Link et gérez et contrôlez en toute sécurité les ressources SAP sur Azure.

Le diagramme architectural suivant montre comment administrer une topologie de réseau virtuel Azure avec isolation et restriction des services réseau et protocoles par le biais de groupes de sécurité réseau. Assurez-vous que votre sécurité réseau est également conforme aux exigences en matière de stratégie de sécurité de l’organisation.

Pour plus d’informations sur la sécurité réseau SAP sur Azure, consultez Opérations de sécurité SAP sur Azure.

Chiffrer des données au repos

Les données au repos sont des informations en stockage persistant sur un support physique, sous n’importe quel format numérique. Il peut s’agir de fichiers sur un support magnétique ou optique, de données archivées et de sauvegardes de données. Azure offre un large éventail de solutions de stockage de données, parmi lesquelles les fichiers, disques, objets blob et tables. Le chiffrement de données Stockage Azure au repos intervient par défaut avec une configuration client facultative. Pour plus d’informations, consultez Chiffrement des données au repos Azure et Vue d’ensemble du chiffrement Azure.

Le chiffrement côté serveur (SSE) pour SAP sur des machines virtuelles Azure protège vos données et vous aide à honorer vos engagements organisationnels en matière de sécurité et de conformité. Le chiffrement côté serveur chiffre automatiquement les données au repos sur le système d’exploitation et les disques de données managés par Azure lors de la persistance des données dans le cloud. Le chiffrement côté serveur chiffre en toute transparence les données des disques managés par Azure à l’aide du chiffrement AES 256 bits, l’un des chiffrements par blocs les plus puissants actuellement disponibles, et en conformité avec la norme FIPS 140-2. Le chiffrement côté serveur n’altère pas les performances du disque managé et ne s’accompagne d’aucun coût supplémentaire. Pour plus d’informations sur les modules cryptographiques des disques managés Azure, consultez API de chiffrement : nouvelle génération.

Le chiffrement Stockage Azure est activé pour tous les comptes Azure Resource Manager et comptes de stockage classiques, et ne peut pas être désactivé. Vos données étant chiffrées par défaut, vous n’êtes pas tenu de modifier votre code ou vos applications pour utiliser le chiffrement Stockage Azure.

Pour le chiffrement du serveur de base de données SAP, utilisez la technologie de chiffrement native SAP HANA. Si vous utilisez Azure SQL Database, optez pour la technologie Transparent Data Encryption (TDE) du fournisseur SGBD afin de sécuriser vos données et fichiers journaux, et de veiller à ce que les sauvegardes soient également chiffrées.

Sécuriser les données en transit

Les données sont en transit lorsqu’elles se déplacent d’un emplacement à un autre, en interne, à savoir localement ou dans Azure, ou en externe, à savoir d’Internet à l’utilisateur final. Azure propose plusieurs mécanismes destinés à assurer la confidentialité des données en transit. Tous les mécanismes peuvent utiliser des méthodes de protection telles que le chiffrement. Ces mécanismes sont les suivants :

- Communication via des réseaux privés virtuels (VPN) à l’aide du chiffrement IPsec/IKE

- Transport Layer Security (TLS) 1.2 ou version ultérieure via des composants Azure comme Azure Application Gateway ou Azure Front Door

- Protocoles disponibles sur les machines virtuelles Azure, comme Windows IPsec ou SMB

Le chiffrement à l’aide de MACsec, une norme IEEE au niveau de la couche de liaison de données, est automatiquement activé pour l’ensemble du trafic Azure entre les centres de données Azure. Ce chiffrement garantit la confidentialité et l’intégrité des données client. Pour plus d’informations, consultez Protection des données client Azure.

Gérer les clés et les secrets

Pour contrôler et gérer les clés et les secrets de chiffrement de disque des systèmes d’exploitation autres que HANA Windows et Windows, utilisez Azure Key Vault. Key Vault offre des fonctionnalités d’approvisionnement et de gestion des certificats SSL/TLS. Vous pouvez également protéger les secrets à l’aide de modules de sécurité matériels (HSM). SAP HANA n’est pas pris en charge avec Azure Key Vault et dès lors, il vous faut utiliser d’autres méthodes telles que SAP ABAP ou des clés SSH.

Applications web et mobiles sécurisées

Pour les applications accessibles via Internet telles que SAP Fiori, veillez à répartir la charge selon les exigences d’application tout en maintenant les niveaux de sécurité. Pour la sécurité de couche 7, vous pouvez utiliser un pare-feu d’applications web (WAF) tiers disponible sur la Place de marché Azure.

Pour les applications mobiles, Microsoft Enterprise Mobility + Security permet d’intégrer des applications SAP accessibles via Internet, car il contribue à protéger et sécuriser votre organisation, tout en offrant à vos employés la possibilité de travailler de manière nouvelle et flexible.

Gérer le trafic en toute sécurité

Pour les applications accessibles via Internet, vous devez veiller à répartir la charge selon les exigences d’applications tout en maintenant les niveaux de sécurité. L’équilibrage de charge est la distribution des charges de travail sur plusieurs ressources informatiques. L’équilibrage de charge vise à optimiser l’utilisation des ressources, à optimiser le débit, à réduire le temps de réponse et à éviter de surcharger une seule ressource. L’équilibrage de charge permet également d’améliorer la disponibilité en partageant une charge de travail sur des ressources de calcul redondantes.

Les équilibreurs de charge dirigent le trafic vers les machines virtuelles du sous-réseau d’application. Pour la haute disponibilité, cet exemple utilise SAP Web Dispatcher et Azure Standard Load Balancer. Ces deux services prennent également en charge l’extension de capacité par montée en charge. Vous pouvez aussi utiliser Azure Application Gateway ou d’autres produits partenaires, en fonction du type de trafic et des fonctionnalités dont vous avez besoin, comme la terminaison et le transfert SSL (Secure Sockets Layer).

Vous pouvez classer les services d’équilibrage de charge Azure en fonction de dimensions globales et régionales et HTTP/S et non-HTTP/S.

Les services globaux d’équilibrage de charge répartissent le trafic sur les serveurs principaux, les clouds ou les services locaux hybrides. Ces services acheminent le trafic de l’utilisateur final vers le backend disponible le plus proche. Ces services optimisent également la disponibilité et les performances en réagissant aux modifications de fiabilité ou de performances des services. Vous pouvez considérer ces services comme des systèmes qui équilibrent la charge entre les tampons, les points de terminaison ou les unités d’échelle de l’application hébergés dans différentes régions ou zones géographiques.

Les services d’équilibrage de charge régionaux distribuent le trafic au sein des réseaux virtuels sur des machines virtuelles ou des points de terminaison de service de zone et redondants dans une région. Vous pouvez considérer ces services en tant que systèmes qui équilibrent la charge entre les machines virtuelles, les conteneurs ou les clusters dans une région d’un réseau virtuel.

Les services d’équilibrage de charge HTTP/S sont des équilibreurs de charge de couche 7 acceptant uniquement le trafic HTTP/S, et destinés aux applications web ou autres points de terminaison HTTP/S. Les services d’équilibrage de charge HTTP/S incluent des fonctionnalités telles que le déchargement SSL, le pare-feu d'applications web, l’équilibrage de charge basé sur le chemin et l’affinité de session.

Les services d’équilibrage de charge non-HTTP/S capables de gérer le trafic non-HTTP(S) sont recommandés pour les charges de travail non web.

Le tableau suivant récapitule les services d’équilibrage de charge Azure par catégorie :

| Service | Global ou régional | Trafic recommandé |

|---|---|---|

| Azure Front Door | Global | HTTP/S |

| Traffic Manager | Global | non-HTTP/S |

| Application Gateway | Régionale | HTTP/S |

| Azure Load Balancer | Zones géographiques | non-HTTP/S |

Front Door est un réseau de distribution d’applications qui fournit un équilibrage de charge global et un service d’accélération de site pour les applications web. Front Door offre des fonctionnalités de couche 7, telles que le déchargement SSL, le routage basé sur le chemin, le basculement rapide, la mise en cache pour améliorer les performances et la disponibilité de vos applications.

Traffic Manager est un équilibreur de charge du trafic DNS qui vous permet de distribuer le trafic de manière optimale aux services dans toutes les régions Azure globales, tout en offrant réactivité et haute disponibilité. Traffic Manager étant un service d’équilibrage de charge basé sur le DNS, il équilibre la charge uniquement au niveau du domaine. Pour cette raison, il ne peut pas basculer aussi rapidement que Front Door, en raison de défis courants concernant la mise en cache DNS et les systèmes qui ne respectent pas DNS TTL.

Application Gateway propose un contrôleur de livraison d’applications managé doté de diverses fonctionnalités d’équilibrage de charge de couche 7. Vous pouvez utiliser Application Gateway pour optimiser la productivité de la batterie de serveurs web en déchargeant l’arrêt SSL nécessitant de nombreuses ressources d’UC vers la passerelle.

Azure Load Balancer est un service d’équilibrage de charge entrant et sortant de couche 4 à ultra faible latence et hautes performances (en entrée et en sortie) pour tous les protocoles UDP et TCP. Load Balancer gère des millions de requêtes par seconde. Load Balancer est redondant interzone, garantissant une haute disponibilité de la fonctionnalité Zones de disponibilité.

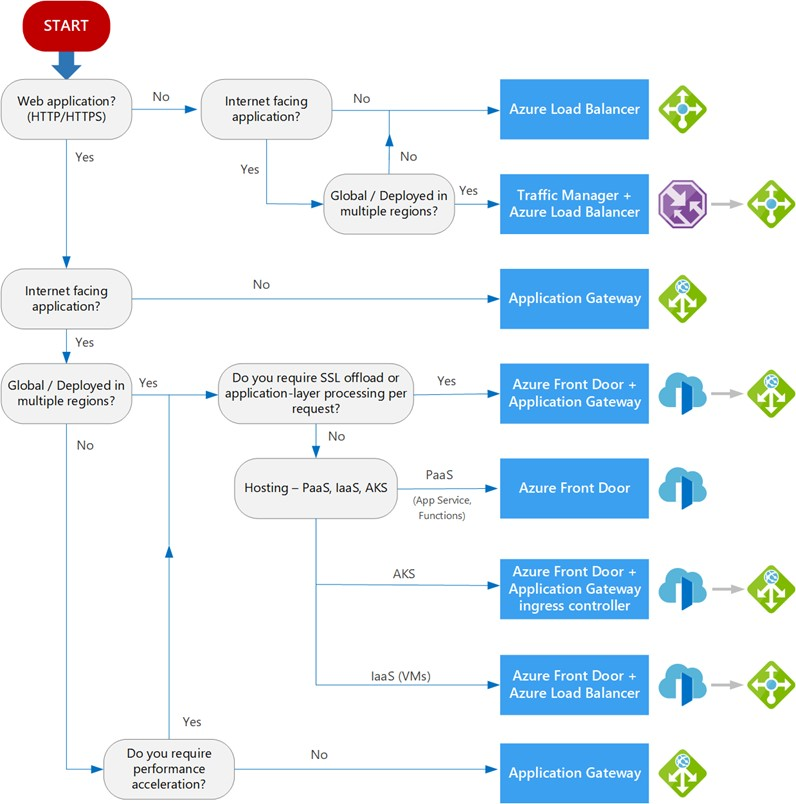

Reportez-vous à l’arbre de décision suivant pour prendre des décisions d’équilibrage de charge des applications SAP sur Azure :

Chaque application SAP présente des exigences uniques. Dès lors, considérez l’organigramme et la recommandation précédents en tant que points de départ pour une évaluation plus détaillée. Si votre application SAP comprend plusieurs charges de travail, évaluez-les séparément. Une solution complète peut incorporer au moins deux solutions d’équilibrage de charge.

Superviser la sécurité

Azure Monitor pour SAP Solutions est un produit de surveillance Azure natif pour les paysages SAP fonctionnant avec SAP sur des machines virtuelles Azure et HANA - Grandes instances. Azure Monitor pour SAP Solutions vous permet de collecter des données de télémétrie à partir de l’infrastructure Azure et des bases de données dans un emplacement central et d’établir une corrélation visuelle entre les données de télémétrie afin d’accélérer la résolution des problèmes.

Décisions relatives à l’étendue de la sécurité

Les recommandations suivantes s’appliquent à différents scénarios de sécurité. Les exigences liées à l’étendue contribuent à la rentabilité et à l’évolutivité de la solution de sécurité.

| Étendue (scénario) | Recommandation | Notes |

|---|---|---|

| Consultez une vue consolidée de la posture de sécurité Azure et locale. | Niveau Standard de Microsoft Defender pour le cloud | Le niveau Standard de Microsoft Defender pour le cloud permet d’intégrer des machines Windows et Linux à partir d’un emplacement local et cloud, et présente une posture de sécurité consolidée. |

| Chiffrez toutes les bases de données SAP sur Azure pour répondre aux exigences réglementaires. | Chiffrement natif SAP HANA et SQL TDE | Pour les bases de données, utilisez la technologie de chiffrement natif SAP HANA. Si vous utilisez SQL Database, activez TDE. |

| Sécurisez une application SAP Fiori pour les utilisateurs globaux avec trafic HTTPS. | Azure Front Door | Front Door est un réseau de distribution d’applications qui fournit un équilibrage de charge global et un service d’accélération de site pour les applications web. |

Recommandations relatives à la conception de la conformité et de la gouvernance

Azure Advisor est gratuit et vous permet d’obtenir une vue consolidée des abonnements SAP sur Azure. Consultez les recommandations Azure Advisor relatives à la fiabilité, la résilience, la sécurité, les performances, les coûts et la conception d’excellence opérationnelle.

Utiliser Azure Policy

Azure Policy facilite l’application des normes organisationnelles et l’évaluation de la conformité à grande échelle via son tableau de bord de conformité. Azure Policy fournit une vue agrégée permettant d’évaluer l’état général de l’environnement, avec la possibilité d’explorer au niveau de chaque ressource et stratégie.

En outre, Azure Policy vous aide à mettre vos ressources en conformité par le biais de la correction en bloc pour les ressources existantes et de la correction automatique pour les nouvelles ressources. Les exemples de stratégies Azure appliquent des emplacements autorisés au groupe d’administration, ce qui implique une balise et sa valeur sur les ressources, la création d’une machine virtuelle à l’aide d’un disque managé ou des stratégies d’attribution de noms.

Gérer les coûts de SAP sur Azure

La gestion des coûts est très importante. Microsoft offre différentes manières d’optimiser les coûts, comme les réservations, le dimensionnement et la répétition. Il est important de comprendre et de définir des alertes pour limiter les coûts Azure. Vous pouvez étendre cette surveillance pour l’intégrer à la solution globale ITSM (IT Service Management).

Automatiser les déploiements SAP

Gagnez du temps et réduisez les erreurs en automatisant les déploiements SAP. Le déploiement de paysages SAP complexes dans un cloud public n’est pas une tâche facile. Les équipes SAP de base peuvent être très familiarisées avec les tâches traditionnelles d’installation et de configuration de systèmes SAP locaux. La conception, la création et le test des déploiements cloud nécessitent souvent des connaissances supplémentaires sur le domaine. Pour plus d’informations, consultez Automatisation de la plateforme SAP à l’échelle de l’entreprise et DevOps.

Verrouiller les ressources des charges de travail de production

Créez les ressources Azure nécessaires dès le début de votre projet SAP. Lorsque tous les ajouts, déplacements et modifications sont terminés et que le déploiement de SAP sur Azure est opérationnel, verrouillez toutes les ressources. Seul un super administrateur peut ensuite déverrouiller et autoriser la modification d’une ressource, telle qu’une machine virtuelle. Pour plus d’informations, consultez Verrouiller les ressources pour empêcher les modifications inattendues.

Implémenter un contrôle d’accès en fonction du rôle

Personnalisez les rôles de contrôle d’accès en fonction du rôle (RBAC) pour sur les abonnements spoke SAP sur Azure afin d’éviter toute modification accidentelle liée au réseau. Vous pouvez autoriser les membres de l’équipe d’infrastructure SAP sur Azure à déployer des machines virtuelles sur un réseau virtuel Azure et les empêcher de modifier tout ce qui se trouve sur le réseau virtuel appairé à l’abonnement hub. D’autre part, vous autorisez les membres de l’équipe en charge de la mise en réseau à créer et configurer des réseaux virtuels, mais vous les empêchez de déployer ou de configurer des machines virtuelles dans des réseaux virtuels sur lesquels des applications SAP s’exécutent.

Utiliser le connecteur Azure pour SAP LaMa

Au sein d’un espace SAP, plusieurs paysages d’application sont souvent déployés, comme ERP, SCM ou BW, et il convient de toujours effectuer des copies et des actualisations du système SAP. Il peut notamment s’agir de la création de nouveaux projets SAP pour des versions techniques ou d’applications ou de l’actualisation périodique des systèmes AQ à partir de copies de production. Le processus de bout en bout de copie et d’actualisation du système SAP peut s’avérer chronophage et fastidieux.

L’édition Entreprise de SAP Landscape Management (LaMa) peut prendre en charge l’efficacité opérationnelle en automatisant plusieurs étapes impliquées dans la copie ou l’actualisation du système SAP. Le connecteur Azure pour LaMa permet la copie, la suppression et le déplacement de disques managés par Azure pour aider votre équipe en charge des opérations SAP à effectuer rapidement des copies et des actualisations du système SAP, réduisant ainsi les efforts à déployer.

Pour les opérations de machine virtuelle, le connecteur Azure pour LaMa permet de réduire les coûts d’exécution de votre espace SAP sur Azure. Vous pouvez arrêter ou libérer et démarrer vos machines virtuelles SAP, ce qui vous permet d’exécuter certaines charges de travail avec un profil d’utilisation réduit. Par exemple, par le biais de l’interface LaMa, vous pouvez planifier la mise en ligne de votre machine virtuelle de bac à sable SAP S/4HANA de 08:00 à 18:00, soit 10 heures par jour, plutôt que de l’exécuter 24 heures. En outre, le connecteur Azure pour LaMa vous permet de redimensionner vos machines virtuelles lorsque les demandes de performances émanent directement de LaMa.

Décisions relatives à l’étendue de la conformité et de la gouvernance

Les recommandations suivantes sont destinées à divers scénarios de conformité et de gouvernance. Les exigences liées à l’étendue contribuent à la rentabilité et à l’évolutivité de la solution.

| Étendue (scénario) | Recommandation | Notes |

|---|---|---|

| Configurez un modèle de gouvernance pour les conventions d’affectation de noms standard et extrayez des rapports basés sur le centre de coûts. | Azure Policy et balises Azure | Utilisez Azure Policy ainsi que le balisage pour répondre aux exigences. |

| Évitez la suppression accidentelle des ressources Azure. | Verrous de ressource Azure | Les verrous de ressource Azure empêchent la suppression accidentelle des ressources. |

| Obtenez une vue consolidée des domaines d’opportunités en termes d’optimisation des coûts, de résilience, de sécurité, d’excellence opérationnelle et de performances pour les ressources SAP sur Azure | Azure Advisor | Azure Advisor est gratuit et vous aide à obtenir une vue consolidée des abonnements SAP sur Azure. |

Étapes suivantes

- Présentation de la sécurité Azure

- Guide d’architecture SAP sur Azure

- Check-list relative à la planification et au déploiement de la charge de travail SAP sur Azure

- Meilleures pratiques relatives à la migration d’applications SAP vers Azure, Partie 1

- SAP sur Azure : Conception dans une optique d’efficacité et d’opérationnalité

- Planification et implémentation de machines virtuelles Azure pour SAP NetWeaver

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour