Se préparer à une attaque par ransomware

Adopter une infrastructure de cybersécurité

Un bon point de départ consiste à adopter le benchmark de sécurité du cloud Microsoft (MCSB) pour sécuriser l’environnement Azure. Le benchmark de sécurité du cloud Microsoft est l’infrastructure de contrôle de sécurité d’Azure, basée sur des infrastructures de contrôle de sécurité du secteur telles que NIST SP800-53 ou CIS Controls v7.1.

Le benchmark de sécurité du cloud Microsoft fournit aux organisations des conseils sur la configuration d’Azure et des services Azure et sur l’implémentation des contrôles de sécurité. Les organisations peuvent utiliser Microsoft Defender pour le cloud pour superviser l’état de leur environnement Azure de production avec tous les contrôles MCSB.

En définitive, l’infrastructure vise à réduire et à mieux gérer les risques de cybersécurité.

Donner la priorité à l’atténuation

D’après notre expérience en matière d’attaques par ransomware, nous avons constaté que la priorisation doit être axée sur : 1) la préparation, 2) la limitation, 3) la prévention. Cela peut sembler contre-intuitif, car la plupart des gens veulent empêcher une attaque et passer à autre chose. Malheureusement, nous devons supposer une violation (un principe clé de la Confiance Zéro) et nous concentrer d’abord sur l’atténuation fiable des dommages les plus importants. Cette définition de priorités est essentielle en raison de la forte probabilité d’un scénario catastrophe avec les ransomwares. Même si ce n’est pas une vérité agréable à accepter, nous sommes confrontés à des attaquants humains créatifs et motivés qui savent trouver des moyens de contrôler les environnements complexes du monde réel dans lesquels nous opérons. Face à cette réalité, il est important de se préparer au pire et d’établir des infrastructures pour contenir et empêcher les attaquants de parvenir à leurs fins.

Bien que ces priorités doivent déterminer ce qu’il faut faire en premier lieu, nous encourageons les organisations à exécuter autant d’étapes en parallèle que possible (y compris la mise en œuvre des mesures rapides de l’étape 1 chaque fois que vous le pouvez).

Compliquer l’entrée

Empêchez un attaquant par ransomware de pénétrer dans votre environnement et répondez rapidement aux incidents pour supprimer l’accès de l’attaquant avant qu’il ne puisse voler et chiffrer des données. Les attaquants échoueront ainsi plus tôt et plus souvent, ce qui réduira la rentabilité de leurs attaques. Bien que la prévention soit le résultat souhaité, il s’agit d’un processus continu et il n’est pas toujours possible d’atteindre une prévention et une réponse rapide à 100 % dans une organisation réelle (domaine complexe multiplateforme et multicloud avec des responsabilités informatiques réparties).

Pour y parvenir, les organisations doivent identifier et mettre en œuvre des mesures rapides pour renforcer les contrôles de sécurité afin d’empêcher l’entrée et de détecter/évincer rapidement les attaquants, tout en implémentant un programme durable qui les aide à rester en sécurité. Microsoft recommande aux organisations de suivre les principes décrits dans la stratégie de Confiance Zéro ici. Plus précisément, contre les ransomwares, les organisations doivent donner la priorité aux points suivants :

- Améliorer l’hygiène de la sécurité en concentrant les efforts sur la réduction de la surface d’attaque et la gestion des menaces et des vulnérabilités pour les ressources de leur patrimoine.

- Implanter des contrôles de protection, de détection et de réponse pour leurs ressources numériques qui peuvent les protéger contre les menaces de base et avancées, fournir une visibilité et des alertes sur l’activité des attaquants et répondre aux menaces actives.

Limiter l’étendue des dommages

Veillez à mettre en place des contrôles solides (prévention, détection, réponse) pour les comptes privilégiés tels que les administrateurs informatiques et les autres rôles qui contrôlent les systèmes essentiels à l’entreprise. Cela ralentit ou empêche les attaquants d’obtenir un accès complet à vos ressources pour les voler et les chiffrer. En empêchant les attaquants d’utiliser les comptes des administrateurs informatiques comme raccourci vers les ressources, on réduit considérablement les chances qu’ils réussissent à vous attaquer et à exiger un paiement ou un bénéfice.

Les organisations doivent disposer d’une sécurité élevée pour les comptes privilégiés (protection renforcée, surveillance étroite et réponse rapide aux incidents associés à ces rôles). Consultez le plan de modernisation rapide de la sécurité de Microsoft, qui couvre les points suivants :

- Sécurité des sessions de bout en bout (y compris l’authentification multifacteur pour les administrateurs)

- Protection et surveillance des systèmes d’identité

- Atténuation du mouvement latéral

- Réponse rapide aux menaces

Se préparer au pire

Prévoyez le pire des scénarios et attendez-vous à ce qu’il se produise (à tous les niveaux de l’organisation). Cela aidera à la fois votre organisation et les autres personnes dont vous dépendez dans le monde :

- Limite les dommages dans le pire des cas : Bien que la restauration de tous les systèmes à partir des sauvegardes perturbe fortement l’activité, cette solution est plus efficace et efficiente que d’essayer de récupérer les données en utilisant les outils de déchiffrement (de mauvaise qualité) fournis par les attaquants après avoir payé pour obtenir la clé. Remarque : Payer est une voie incertaine. Vous n’avez aucune garantie formelle ou légale que la clé fonctionne sur tous les fichiers, que les outils fonctionneront efficacement ou que l’attaquant (qui peut être un affilié amateur utilisant la boîte à outils d’un professionnel) sera de bonne foi.

- Limiter le rendement financier pour les attaquants : Si une organisation peut rétablir ses activités sans payer les attaquants, l’attaque a effectivement échoué et le retour sur investissement (ROI) pour les attaquants est nul. Il est donc moins probable qu’ils s’en prennent à l’organisation à l’avenir (et les prive de fonds supplémentaires pour attaquer d’autres organisations).

Les attaquants peuvent toujours tenter d’extorquer l’organisation en divulguant des données ou en utilisant/vendant les données volées, mais cela leur donne moins de poids que s’ils avaient le seul accès à vos données et systèmes.

Pour réaliser cela, les organisations doivent s’assurer d’effectuer ce qui suit :

- Inscrire le risque : Ajoutez le ransomware au registre des risques en tant que scénario à forte probabilité et à fort impact. Suivez l’état d’atténuation grâce au cycle d’évaluation Enterprise Risk Management (ERM).

- Définir et sauvegarder les ressources critiques de l’entreprise : Définissez les systèmes nécessaires aux opérations critiques de l’entreprise et sauvegardez-les automatiquement à intervalles réguliers (y compris la sauvegarde correcte des dépendances critiques comme Active Directory). Protégez les sauvegardes contre l’effacement et le chiffrement délibérés par un stockage hors connexion, un stockage immuable ou des étapes hors bande (authentification multifacteur ou code secret) avant de modifier ou d’effacer les sauvegardes en ligne.

- Tester le scénario « Récupération à partir de zéro » : Vérifiez que votre système de continuité d’activité et de reprise d’activité (BCDR) peut rapidement rétablir les opérations critiques de l’entreprise à partir de zéro (tous les systèmes sont hors service). Effectuer des exercices pratiques pour valider les processus interéquipes et les procédures techniques, notamment les communications hors bande avec les employés et les clients (supposez que toutes les messageries, conversations instantanées, etc. sont hors service).

Il est essentiel de protéger (ou d’imprimer) les documents et systèmes associés nécessaires à la récupération, notamment les documents relatifs aux procédures de restauration, les bases de données CMDB, les diagrammes de réseau, les instances SolarWinds, etc. Les attaquants les détruisent régulièrement. - Pour réduire l’exposition aux risques locaux : déplacez les données vers des services cloud à l’aide de la sauvegarde automatique et de la restauration en libre-service.

Promouvoir la sensibilisation et s’assurer qu’il n’existe aucun écart de connaissance

Un certain nombre d’activités peuvent être entreprises pour se préparer à d’éventuels incidents de ransomware.

Sensibiliser les utilisateurs finaux aux dangers des ransomwares

Comme la plupart des variantes de ransomware comptent sur les utilisateurs finaux pour installer le ransomware ou se connecter à des sites web compromis, tous les utilisateurs finaux doivent être sensibilisés aux dangers. Cela fait généralement partie de la formation annuelle de sensibilisation à la sécurité, ainsi que des formations ad hoc disponibles via les systèmes de gestion de l’apprentissage de l’entreprise. La formation de sensibilisation doit également s’étendre aux clients de l’entreprise par le biais des portails de l’entreprise ou d’autres canaux appropriés.

Former les analystes du centre des opérations de sécurité (SOC) et d’autres personnes sur la manière de répondre aux incidents liés aux ransomwares

Les analystes du centre des opérations de sécurité et les autres personnes impliquées dans les incidents liés aux ransomwares doivent connaître les principes fondamentaux des logiciels malveillants et des ransomwares en particulier. Ils doivent connaître les principales variantes et familles de ransomwares, ainsi que certaines de leurs caractéristiques typiques. Le personnel du centre d’appels doit également savoir comment traiter les rapports de ransomware provenant des utilisateurs finaux et des clients de l’entreprise.

S’assurer que les contrôles techniques appropriés sont en place

Il existe un large éventail de contrôles techniques qui doivent être mis en place pour se protéger d’éventuels ransomwares, les détecter et y répondre, en mettant l’accent sur la prévention. Au minimum, les analystes du centre des opérations de sécurité doivent avoir accès à la télémétrie générée par les systèmes anti-programme malveillant de l’entreprise, comprendre les mesures préventives en place, comprendre l’infrastructure ciblée par les ransomwares et être en mesure d’aider les équipes de l’entreprise à prendre les mesures appropriées.

Cela doit inclure tout ou partie des outils essentiels suivants :

Outils de détection et de prévention

- Suites de produits anti-programme malveillant pour serveurs d’entreprise (par exemple, Microsoft Defender pour le cloud)

- Solutions anti-programme malveillant pour réseau (telles que Azure Anti-malware)

- Plateformes d’analyse des données de sécurité (par exemple, Azure Monitor, Sentinel)

- Systèmes de détection et de prévention des intrusions de nouvelle génération

- Pare-feu de nouvelle génération (NGFW)

Boîtes à outils d’analyse des programmes malveillants et d’intervention

- Systèmes d’analyse automatisée des programmes malveillants prenant en charge la plupart des principaux systèmes d’exploitation des utilisateurs finaux et des serveurs de l’organisation

- Outils d’analyse statique et dynamique des programmes malveillants

- Logiciels et matériel de forensique numérique

- Accès Internet non organisationnel (par exemple, dongle 4G)

- Pour une efficacité maximale, les analystes du centre des opérations de sécurité doivent avoir un accès étendu à presque toutes les plateformes anti-programme malveillant par le biais de leurs interfaces natives, en plus de la télémétrie unifiée au sein des plateformes d’analyse des données de sécurité. La plateforme anti-programme malveillant native d’Azure pour les services cloud et les machines virtuelles d’Azure fournit des guides étape par étape sur la manière d’y parvenir.

- Sources d’enrichissement et de renseignement

- Sources de renseignement en ligne et hors ligne sur les menaces et les programmes malveillants (telles que Sentinel, Azure Network Watcher)

- Active Directory et autres systèmes d’authentification (et journaux associés)

Bases de données internes de gestion de la configuration (CMDB) contenant des informations sur les appareils des points de terminaison

Protection des données

- Implémentez la protection des données pour assurer une récupération rapide et fiable après une attaque par ransomware et bloquer certaines techniques.

- Désignez des dossiers protégés pour rendre plus difficile la modification des données de ces dossiers par des applications non autorisées.

- Révisez les autorisations pour réduire le risque lié à un accès étendu permettant l’attaque par ransomware.

- Découvrez les autorisations d’écriture/de suppression étendues sur les partages de fichiers, SharePoint et d’autres solutions.

- Réduisez les autorisations étendues tout en répondant aux exigences de collaboration de l’entreprise.

- Effectuez des audits et des supervisions pour garantir que les autorisations étendues ne réapparaissent pas.

- Sécuriser les sauvegardes

- Assurez-vous que les systèmes critiques sont sauvegardés et que les sauvegardes sont protégées contre l’effacement ou le chiffrement intentionnel par des attaquants.

- Sauvegardez automatiquement tous les systèmes critiques à intervalles réguliers.

- Assurez une récupération rapide des activités de l’entreprise en exerçant régulièrement le plan de continuité d’activité et de reprise d’activité (BCDR).

- Protégez les sauvegardes contre l’effacement et le chiffrement délibérés.

- Protection forte : Exigez des étapes hors bande (comme une authentification multi-utilisateur ou multifacteur) avant de modifier les sauvegardes en ligne telles que Sauvegarde Azure.

- Protection renforcée : Isolez les sauvegardes des charges de travail en ligne ou des charges de travail de production pour renforcer la protection des données de sauvegarde.

- Protégez les documents associés nécessaires pour la récupération, comme les documents relatifs aux procédures de restauration, la base de données CMDB et les diagrammes de réseau.

Établir un processus de gestion des incidents

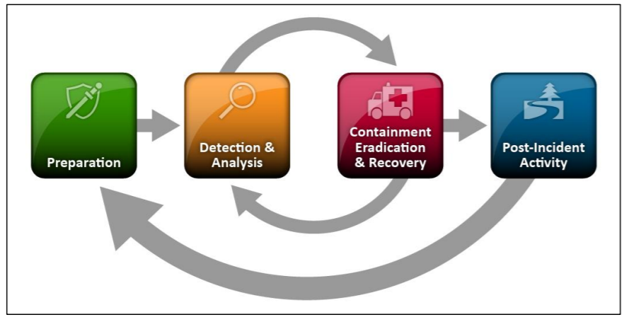

Veillez à ce que votre organisation entreprenne un certain nombre d’activités en suivant grosso modo les étapes et l’aide de réponse aux incidents décrits dans le guide de gestion des incidents de sécurité informatique (Special Publication 800-61r2) du National Institute of Standards and Technology (NIST) des États-Unis afin de vous préparer à d’éventuels incidents de ransomware. Ces étapes sont les suivantes :

- Préparation : Cette étape décrit les différentes mesures qui doivent être mises en place avant un incident. Il peut s’agir de préparatifs techniques, tels que l’implémentation de contrôles de sécurité appropriés et d’autres technologies, et d’autres préparatifs non techniques, tels que la préparation de processus et de procédures.

- Déclencheurs/détection : Cette étape décrit la façon dont ce type d’incident peut être détecté et les déclencheurs disponibles qui doivent être utilisés pour lancer une enquête plus approfondie ou la déclaration d’un incident. Ces éléments sont généralement séparés en déclencheurs à haut niveau de confiance et à faible niveau de confiance.

- Enquête/analyse : Cette étape décrit les activités à entreprendre pour examiner et analyser les données disponibles lorsqu’il n’est pas évident qu’un incident s’est produit, dans le but de confirmer qu’un incident doit être déclaré ou de conclure qu’un incident ne s’est pas produit.

- Déclaration d’un incident : Cette étape couvre les étapes à suivre pour déclarer un incident, généralement en créant un ticket dans le système de gestion des incidents de l’entreprise (ticketing) et en dirigeant le ticket vers le personnel approprié pour une évaluation et une action supplémentaires.

- Endiguement/atténuation : Cette étape couvre les étapes qui peuvent être effectuées par le centre des opérations de sécurité (SOC) ou par d’autres personnes pour contenir ou atténuer (arrêter) l’incident afin qu’il ne se reproduise pas ou pour limiter l’effet de l’incident en utilisant les outils, techniques et procédures disponibles.

- Correction/récupération : Cette étape couvre les mesures qui peuvent être prises pour corriger ou récupérer les dommages causés par l’incident avant qu’il ne soit contenu et atténué.

- Activité post-incident : Cette étape couvre les activités qui doivent être réalisées une fois l’incident clos. Cela peut inclure la saisie du récit final associé à l’incident ainsi que l’identification des leçons apprises.

Se préparer pour une récupération rapide

Assurez-vous que vous avez mis en place des processus et des procédures appropriés. Presque tous les incidents de ransomware entraînent la nécessité de restaurer les systèmes compromis. Des processus et procédures de sauvegarde et de restauration appropriés et testés doivent donc être en place pour la plupart des systèmes. Des stratégies d’endiguement adaptées doivent également être mises en place avec des procédures adéquates pour empêcher la propagation des ransomwares et permettre la récupération après une attaque par ransomware.

Vérifiez que vous disposez de procédures bien documentées pour faire appel au support d’un tiers, en particulier le support des fournisseurs de renseignement sur les menaces, des fournisseurs de solutions anti-programme malveillant et du fournisseur d’analyse de programmes malveillants. Ces contacts peuvent être utiles si la variante du ransomware présente des faiblesses connues ou si des outils de déchiffrement sont disponibles.

La plateforme Azure offre des options de sauvegarde et de récupération par le biais de Sauvegarde Azure, ainsi que des fonctions intégrées dans divers services de données et charges de travail.

Sauvegardes isolées avec Sauvegarde Azure

- Machines virtuelles Azure

- Bases de données dans les machines virtuelles Azure : SQL, SAP HANA

- Azure Database pour PostgreSQL

- Serveurs Windows locaux (sauvegarde sur le cloud à l’aide de l’agent MARS)

Sauvegardes locales (opérationnelles) avec Sauvegarde Azure

- Azure Files

- Objets blob Azure

- Disques Azure

Sauvegardes intégrées à partir des services Azure

- Les services de données comme Azure Database (SQL, MySQL, MariaDB, PostgreSQL), Azure Cosmos DB et ANF offrent des capacités de sauvegarde intégrées

Prochaine étape

Consultez le livre blanc : Livre blanc Azure Defenses for Ransomware Attack.

Autres articles de cette série :