Protection contre les ransomwares dans Azure

Les ransomwares et les extorsions sont des attaques à faible coût et à haut profit qui affaiblissent les organisations ciblées, la sécurité nationale/régionale, la sécurité économique, ainsi que la santé et la sécurité publiques. Ce qui a démarré comme un simple ransomware ciblant un seul PC a évolué en une variété de techniques d’extorsions dirigées vers tous les types de réseaux d’entreprise et de plateformes cloud.

Pour garantir la protection des clients Azure contre les attaques par ransomware, Microsoft a considérablement investi dans la sécurité de ses plateformes cloud en vue de fournir les contrôles de sécurité dont vous avez besoin pour protéger vos charges de travail cloud Azure.

En tirant parti des protections natives d’Azure contre les ransomwares et en implémentant les bonnes pratiques recommandées dans cet article, vous avez la garantie que votre organisation pourra détecter, empêcher et se protéger contre les attaques de ransomware potentielles sur ses ressources Azure de façon optimale.

Cet article présente les principales fonctionnalités natives d’Azure ainsi que les défenses contre les attaques par ransomware et des conseils sur la façon de les utiliser de manière proactive pour protéger vos ressources dans le cloud Azure.

Une menace croissante

Les attaques par ransomware sont devenues l’un des plus grands défis de sécurité auxquels font face les entreprises aujourd’hui. Lorsqu’elles réussissent, les attaques par rançongiciel peuvent désactiver le cœur de l’infrastructure informatique d’une entreprise et entraîner une destruction susceptible de mettre en péril la sécurité physique et économique de l’entreprise. Les attaques par ransomware ciblent les entreprises de tous types. Il est donc nécessaire que toutes les entreprises prennent des mesures préventives pour garantir leur protection.

Les tendances récentes sur le nombre d’attaques sont très alarmantes. Même si l’année 2020 n’a pas été une bonne année pour les attaquants par ransomware, l’année 2021, en revanche, a commencé de façon inquiétante. Le 7 mai, l’attaque du Colonial Pipeline a forcé l’interruption des services tels que le transport par pipeline du diesel, de l’essence et du kérosène. Le Colonial Pipeline a dû fermer le réseau d’approvisionnement en carburant des États très peuplés de la côte Est des États-Unis.

Historiquement, les cyberattaques étaient vues comme un ensemble sophistiqué d’actions ciblant des secteurs précis, qui laissaient penser aux autres secteurs qu’ils n’étaient pas concernés et qui n’apportaient pas de contexte sur les menaces de cybersécurité contre lesquelles il fallait se préparer. Les ransomwares constituent un changement majeur dans le paysage des menaces, en ce sens qu’ils ont fait des cyberattaques un danger très réel et omniprésent pour tout le monde. Le chiffrement et la perte de fichiers, ainsi que les demandes de rançons, sont devenus la principale crainte des équipes dirigeantes.

Le modèle économique du ransomware repose sur la fausse impression qu’un ransomware n’est qu’un programme malveillant comme les autres. En réalité, le ransomware est une violation impliquant des adversaires humains qui attaquent un réseau.

Pour de nombreuses organisations, le coût qu’implique le fait de tout recréer de zéro après une attaque par ransomware est bien supérieur au montant de la rançon. Si l’entreprise n’a qu’une connaissance limitée du paysage des menaces et du fonctionnement des ransomwares, le paiement de la rançon paraît donc être la meilleure décision pour reprendre son activité. Toutefois, les dommages réels sont souvent causés lorsque le cybercriminel exfiltre des fichiers en vue de les publier ou de les vendre, tout en laissant des portes dérobées dans le réseau pour des activités criminelles futures. Ces risques perdurent même quand la rançon est payée.

Qu’est-ce qu’un ransomware ?

Un ransomware est un programme malveillant qui infecte un ordinateur et restreint l’accès d’un utilisateur au système infecté ou à des fichiers spécifiques afin de les extorquer dans le cadre d’une rançon. Une fois le système cible compromis, le ransomware empêche généralement la plupart des interactions et affiche une alerte à l’écran indiquant que le système a été verrouillé ou que tous ses fichiers ont été chiffrés. Il demande ensuite une rançon importante qui doit être payée pour débloquer le système ou déchiffrer les fichiers.

En général, les ransomwares exploitent les faiblesses ou vulnérabilités des systèmes ou infrastructures informatiques de votre organisation. Les attaques sont tellement évidentes qu’il n’est pas nécessaire d’enquêter beaucoup pour confirmer que votre entreprise a été attaquée ou qu’une attaque est à déclarer. Une exception à cela serait un e-mail qui exigerait une rançon en échange d’éléments supposément compromettants. Dans ce cas, ces types d’incidents doivent être traités comme du courrier indésirable, sauf si l’e-mail contient des informations très précises.

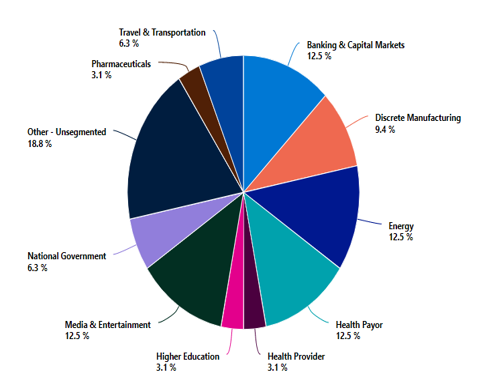

Toute entreprise ou organisation qui exploite un système informatique contenant des données peut faire l’objet d’une attaque. Même si les utilisateurs peuvent être ciblés dans une attaque par ransomware, la plupart des attaques ciblent des entreprises. L’attaque par ransomware du Colonial Pipeline en mai 2021 a attiré l’attention du public sur ce type d’attaques. En effet, les données sur les ransomwares qui ont été rassemblées par notre équipe de détection et de réponse aux attaques (DART) montrent que le secteur de l’énergie fait partie des plus ciblés, avec les secteurs de la finance, de la santé et du divertissement. Malgré les promesses qui ont été faites de ne pas attaquer les hôpitaux et les entreprises du secteur de la santé pendant la pandémie, le secteur de la santé reste la cible principale des ransomwares opérés par des individus.

Comment sont ciblées vos ressources

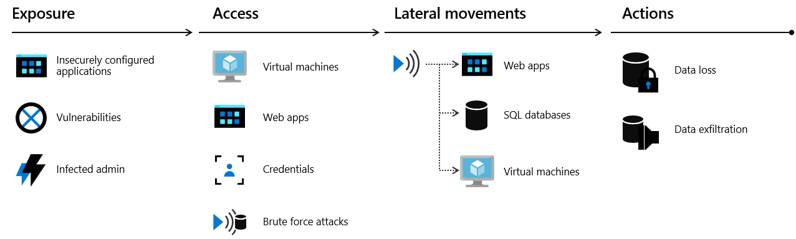

Lorsqu’ils attaquent une infrastructure cloud, les attaquants ciblent souvent plusieurs ressources pour tenter d’obtenir l’accès aux données client ou aux secrets de l’entreprise. Le modèle « kill chain » du cloud explique comment les attaquants essaient d’accéder à toutes vos ressources qui s’exécutent dans le cloud public par le biais d’un processus en quatre étapes : exposition, accès, mouvement latéral et actions.

- L’exposition correspond à la phase où les attaquants recherchent les opportunités d’accès à votre infrastructure. Par exemple, les attaquants savent que des applications destinées aux clients doivent être ouvertes pour que les utilisateurs légitimes puissent y accéder. Ces applications sont exposées à Internet et sont donc sujettes aux attaques.

- Les attaquants essaient d’exploiter une exposition pour accéder à votre infrastructure cloud publique. L’accès peut être obtenu par le biais d’informations d’identification compromises, d’instances compromises ou de ressources mal configurées.

- Lors de la phase de mouvement latéral, les attaquants découvrent les ressources auxquelles ils ont accès ainsi que l’étendue de cet accès. Les attaques d’instances qui aboutissent donnent aux attaquants un accès aux bases de données et à d’autres informations sensibles. L’attaquant recherche ensuite des informations d’identification supplémentaires. Nos données Microsoft Defender pour le cloud montrent qu’en l’absence d’un outil de sécurité pour vous avertir rapidement de l’attaque, les organisations mettent en moyenne 101 jours pour détecter une violation. Dans les 24 à 48 heures qui suivent une violation, l’attaquant obtient généralement un contrôle total sur le réseau.

- Les actions effectuées par un attaquant après un mouvement latéral dépendent en grande partie des ressources auxquelles il a pu accéder lors de la phase de mouvement latéral. Les attaquants peuvent effectuer des actions qui provoquent une exfiltration ou une perte des données, ou lancer d’autres attaques. Pour les entreprises, l’impact financier moyen d’une perte de données atteint désormais 1,23 million de dollars.

Pourquoi les attaques réussissent

Plusieurs raisons peuvent expliquer l’aboutissement des attaques par ransomware. Les entreprises vulnérables sont souvent victimes d’attaques par ransomware. Voici quelques-uns des facteurs de réussite des attaques :

- La surface d’attaque s’est étendue car de plus en plus d’entreprises proposent l’achat par Internet

- Il est très facile d’obtenir des logiciels malveillants prêts à l’emploi de type RaaS (Ransomware-as-a-Service)

- L’option d’utilisation des cryptomonnaies pour le paiement des rançons a ouvert de nouvelles voies pour les attaques

- Extension d’ordinateurs et de leur utilisation à différents espaces de travail (districts scolaires locaux, services de police, voitures de police, etc.), chacun d’eux étant un point d’accès éventuel pour des logiciels malveillants, constituant une surface d’attaque potentielle

- La prévalence de systèmes et logiciels anciens, obsolètes et archaïques

- Une gestion des correctifs médiocre

- Des systèmes d’exploitation obsolètes ou proche de l’être, ou qui ne sont plus pris en charge

- Une insuffisance de ressources permettant de moderniser l’empreinte informatique

- Un manque de connaissances

- Un manque de personnel expérimenté et une surdépendance aux employés clés

- Une architecture de sécurité médiocre

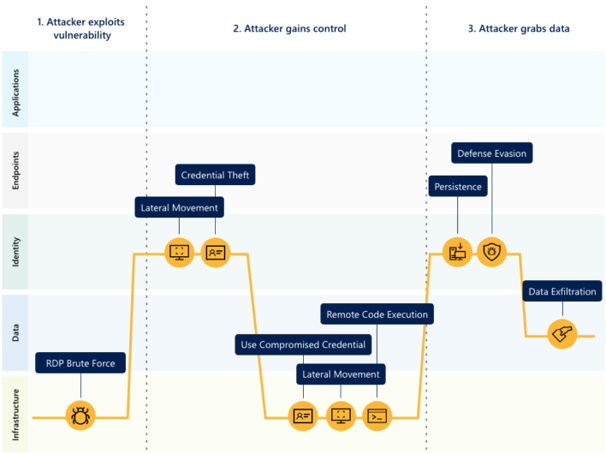

Les attaquants utilisent différentes techniques, telles que les attaques par force brute RDP pour exploiter les vulnérabilités.

Devez-vous payer ?

Les opinions divergent quant à la meilleure décision devant une telle demande. Le FBI conseille aux victimes de ne pas payer la rançon, mais plutôt d’être vigilants et de prendre des mesures proactives pour sécuriser leurs données avant qu’une attaque n’ait lieu. Selon eux, le paiement ne garantit pas que les systèmes verrouillés et les données chiffrées seront à nouveau disponibles. En outre, d’après le FBI, le fait de payer la rançon encourage les cybercriminels à poursuivre leurs attaques contre les entreprises.

Néanmoins, certaines victimes choisissent de payer la rançon même si l’accès au système et aux données n’est pas garanti après le paiement. En payant, ces organisations prennent un risque calculé dans l’espoir de récupérer leur système et leurs données, et de reprendre rapidement leur activité. Une partie de ce calcul est la réduction des coûts collatéraux, tels que la perte de productivité, la diminution du chiffre d’affaires dans le temps, l’exposition des données sensibles et les dommages potentiels à la réputation.

La meilleure façon d’éviter de payer une rançon est de ne pas en être victime en mettant en place des mesures préventives et en vous servant d’une profusion d’outils pour protéger votre organisation contre chaque action que l’attaquant entreprend, entièrement ou en partie, pour pirater votre système. En outre, le fait de pouvoir récupérer des ressources impactées garantit un retour rapide aux activités normales. Le cloud Azure dispose d’un ensemble d’outils puissants pour vous guider de bout en bout.

Quel est le coût typique pour une entreprise ?

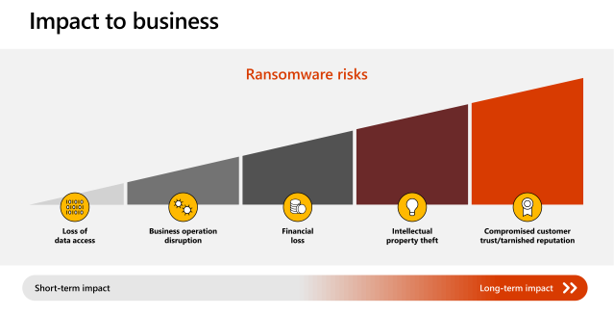

L’impact d’une attaque de ransomware sur une organisation est difficile à quantifier avec précision. Toutefois, en fonction de l’étendue et du type, l’impact est multidimensionnel et se traduit le plus souvent ainsi :

- Perte d’accès aux données

- Perturbation de l’opération commerciale

- Pertes financières

- Vol de propriété intellectuelle

- Confiance des clients compromise et réputation ternie

Le Colonial Pipeline a payé environ 4,4 millions de dollars de rançon pour récupérer l’accès à ses données. Cela n’inclut pas le coût lié aux temps d’arrêt, à la perte de productivité, aux pertes commerciales et à la restauration des services. Il existe un autre impact important qui est celui des répercussions entraînées par l’attaque d’un grand nombre d’entreprises et d’organisations de toutes sortes, y compris les petites et grandes villes de la région. L’impact financier est également impressionnant. Selon Microsoft, le coût global associé à la récupération après attaque par ransomware est estimé à plus de 20 milliards de dollars pour l’année 2021.

Étapes suivantes

Consultez le livre blanc : Livre blanc Azure Defenses for Ransomware Attack.

Autres articles de cette série :