Règles d’administration de sécurité dans Azure Virtual Network Manager

Dans cet article, vous en apprendrez davantage sur les règles d’administrateur de la sécurité dans Azure Virtual Network Manager. Les règles d’administrateur de la sécurité sont utilisées pour définir des règles de sécurité réseau globales qui s’appliquent à tous les réseaux virtuels au sein d’un groupe réseau. Vous découvrirez les règles d’administrateur de la sécurité, leur fonctionnement et leur utilisation.

Important

Azure Virtual Network Manager est généralement disponible pour les configurations de connectivité Virtual Network Manager, hub-and-spoke (en étoile) et les configurations avec des règles d’administration pour la sécurité. Les configurations de connectivité de maillage restent en préversion publique.

Cette préversion est fournie sans contrat de niveau de service et n’est pas recommandée pour les charges de travail de production. Certaines fonctionnalités peuvent être limitées ou non prises en charge. Pour plus d’informations, consultez Conditions d’Utilisation Supplémentaires relatives aux Évaluations Microsoft Azure.

Qu’est-ce qu’une règle d’administrateur de la sécurité ?

Les règles d’administrateur de la sécurité sont des règles de sécurité réseau globales qui appliquent des stratégies de sécurité définies dans le regroupement de règles sur les réseaux virtuels. Ces règles peuvent être utilisées pour autoriser, toujours autoriser ou refuser le trafic dans les réseaux virtuels au sein de vos groupes réseau ciblés. Ces groupes de réseaux peuvent uniquement se composer de réseaux virtuels dans l’étendue de votre instance de gestionnaire de réseaux virtuels. Les règles d’administration de sécurité ne peuvent pas s’appliquer aux réseaux virtuels non gérés par un gestionnaire de réseaux virtuels.

Voici quelques scénarios dans lesquels les règles d’administrateur de la sécurité peuvent être utilisées :

| Scénario | Description |

|---|---|

| Restreindre l’accès aux ports réseau à haut risque | Les règles d’administrateur de la sécurité peuvent être utilisées pour bloquer le trafic sur des ports spécifiques couramment ciblés par des attaquants, tels que le port 3389 pour le protocole RDP (Remote Desktop Protocol) ou le port 22 pour Secure Shell (SSH). |

| Appliquer les exigences de conformité | Les règles d’administrateur de la sécurité peuvent être utilisées pour appliquer des exigences de conformité. Par exemple, bloquer le trafic vers ou depuis des adresses IP ou des blocs réseau spécifiques. |

| Protection des données sensibles | Les règles d’administrateur de la sécurité peuvent être utilisées pour restreindre l’accès aux données sensibles en bloquant le trafic vers ou depuis des adresses IP ou des sous-réseaux spécifiques. |

| Appliquer la segmentation du réseau | Les règles d’administrateur de la sécurité peuvent être utilisées pour appliquer la segmentation du réseau en bloquant le trafic entre les réseaux virtuels ou les sous-réseaux. |

| Appliquer la sécurité au niveau des applications | Les règles d’administrateur de la sécurité peuvent être utilisées pour appliquer la sécurité au niveau des applications en bloquant le trafic vers ou depuis des applications ou des services spécifiques. |

Avec Azure Virtual Network Manager, vous disposez d’un emplacement centralisé pour gérer les règles d’administrateur de la sécurité. La centralisation vous permet de définir des stratégies de sécurité à grande échelle et de les appliquer à plusieurs réseaux virtuels à la fois.

Remarque

Actuellement, les règles d’administrateur de la sécurité ne s’appliquent pas aux points de terminaison privés qui appartiennent à l’étendue d’un réseau virtuel géré.

Comment fonctionnent les règles d’administrateur de la sécurité ?

Les règles d’administrateur de la sécurité autorisent ou refusent le trafic sur des ports, des protocoles et des préfixes IP sources/de destination spécifiques dans une direction spécifiée. Lorsque vous définissez une règle d’administrateur de la sécurité, vous spécifiez les conditions suivantes :

- La priorité de la règle

- L’action à entreprendre (autoriser, refuser ou toujours autoriser)

- La direction du trafic, entrant ou sortant

- Le protocole à utiliser

Pour appliquer des stratégies de sécurité sur plusieurs réseaux virtuels, vous créez et déployez une configuration d’administrateur de la sécurité. Cette configuration contient un ensemble de regroupements de règles, qui comportent chacun une ou plusieurs règles d’administrateur de la sécurité. Une fois la configuration créée, vous associez le regroupement de règles aux groupes réseau nécessitant des règles d’administrateur de la sécurité. Les règles sont ensuite appliquées à tous les réseaux virtuels contenus dans les groupes réseau lorsque la configuration est déployée. Une configuration unique fournit une application centralisée et évolutive des stratégies de sécurité sur plusieurs réseaux virtuels.

Important

Une seule configuration d’administration de sécurité peut être déployée dans une région. Toutefois, plusieurs configurations de connectivité peuvent exister dans une région. Pour déployer plusieurs configurations d’administration de sécurité dans une région, vous pouvez à la place créer plusieurs regroupements de règles dans une configuration de sécurité.

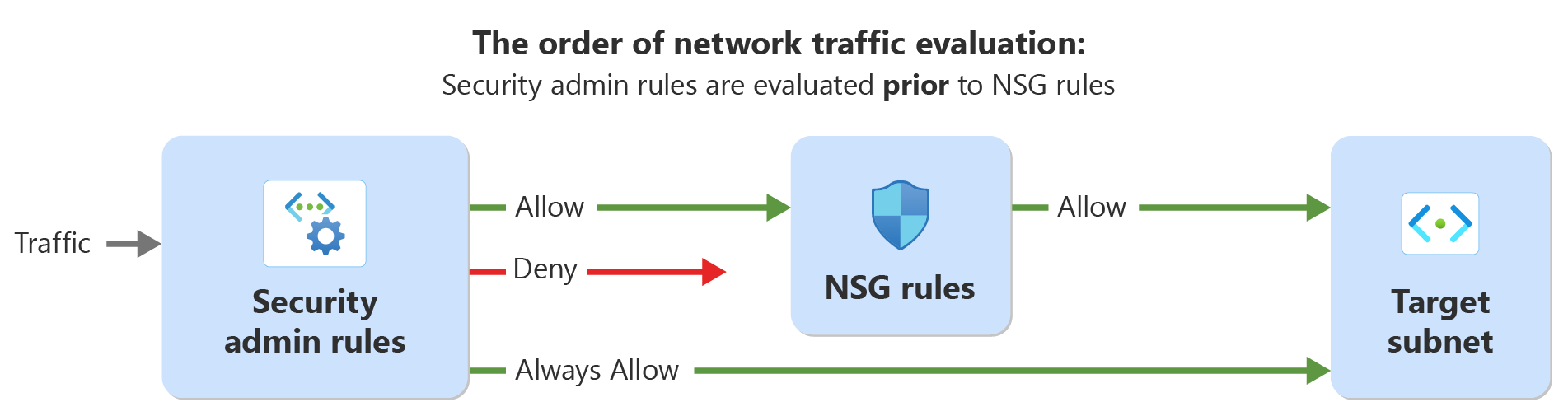

Comment les règles d’administration de sécurité et les groupes de sécurité réseau (NSG) sont évalués

Les règles d’administrateur de la sécurité et les groupes de sécurité réseau (NSG) peuvent être utilisés pour appliquer des stratégies de sécurité réseau dans Azure. Toutefois, ils ont des étendues et des priorités différentes.#

Les règles d’administrateur sont destinées à être utilisées par les administrateurs de réseau d’une équipe de gouvernance centrale, ce qui permet de déléguer les règles de groupe de sécurité réseau aux équipes individuelles d’applications ou de services afin de spécifier la sécurité selon les besoins. Les règles d’administration de sécurité ont une priorité plus élevée que les groupes de sécurité réseau et sont évaluées avant eux.

En revanche, les groupes de sécurité réseau sont utilisés pour filtrer le trafic réseau vers et depuis des sous-réseaux individuels ou des interfaces réseau. Ils sont destinés à être utilisés par des équipes individuelles d’applications ou de services pour spécifier davantage la sécurité en fonction des besoins. Les groupes de sécurité réseau ont une priorité inférieure aux règles d’administrateur de la sécurité et sont évalués après elles.

Les règles d’administrateur de la sécurité sont actuellement appliquées au niveau du réseau virtuel, tandis que les groupes de sécurité réseau peuvent être associés au niveau du sous-réseau et de la carte d’interface réseau. Ce tableau présente ces différences et similitudes :

| Type de règle | Public cible | Ressource d’application | Ordre d’évaluation | Types d’actions | Paramètres |

|---|---|---|---|---|---|

| Règles d’administrateur de la sécurité | Administrateurs réseau, équipe de gouvernance centrale | Réseaux virtuels | Priorité plus élevée | Autoriser, refuser, toujours autoriser | Priorité, protocole, action, source, destination |

| Règles de groupe de sécurité réseau | Équipes individuelles | Sous-réseaux, cartes réseau | Priorité inférieure, après les règles d’administration de sécurité | Autoriser, Refuser | Priorité, protocole, action, source, destination |

Les règles d’administrateur de la sécurité peuvent effectuer trois actions sur le trafic : Autoriser, Toujours autoriser et Refuser. Lors de leur création, les règles Autoriser sont évaluées en premier, suivies des règles de groupe de sécurité réseau. Cette action permet aux règles de groupe de sécurité réseau de gérer le trafic différemment si nécessaire.

Si vous créez une règle Toujours autoriser ou Refuser, l’évaluation du trafic s’arrête après l’évaluation de la règle d’administrateur de la sécurité. Avec une règle Toujours autoriser, le trafic est transmis directement à la ressource et se termine par une évaluation supplémentaire (et éventuellement en conflit) par les règles de groupes de sécurité réseau. Cette action peut être utile pour appliquer le trafic et empêcher le refus par les règles de groupes de sécurité réseau. Avec une règle Refuser, le trafic est arrêté sans être livré à la destination. Les règles d’administrateur de la sécurité ne dépendent pas des groupes de sécurité réseau. Elles peuvent donc être utilisées pour créer elles-mêmes des règles de sécurité par défaut.

En combinant les règles d’administrateur de la sécurité et les groupes de sécurité réseau, vous pouvez appliquer des stratégies de sécurité réseau aux niveaux global et individuel, ce qui garantit que vos réseaux virtuels sont sécurisés et conformes aux stratégies de sécurité de votre organisation.

Important

Lorsque des règles d’administrateur de la sécurité sont déployées, le modèle de cohérence éventuel est utilisé. Cela signifie que les règles d’administrateur de la sécurité sont finalement appliquées aux ressources contenues dans un réseau virtuel après un court retard. Les ressources ajoutées à un réseau virtuel qui dispose déjà de règles d’administrateur de la sécurité appliquées sur celui-ci se voient appliquer à terme ces mêmes règles d’administrateur de la sécurité avec un retard également.

Avantages des règles d’administrateur de la sécurité

Les règles d’administrateur de la sécurité offrent de nombreux avantages en ce qui concerne la sécurité des ressources de votre organisation. Avec les règles d’administrateur de la sécurité, vous pouvez appliquer le trafic autorisé et empêcher le refus par des règles de groupe de sécurité réseau en conflit. Vous pouvez également créer des règles d’administrateur de la sécurité par défaut qui ne dépendent pas des groupes de sécurité réseau pour exister. Ces règles par défaut peuvent être particulièrement utiles lorsque les propriétaires d’applications effectuent une configuration incorrecte ou oublient de mettre en place des groupes de sécurité réseau. En outre, les règles d’administrateur de la sécurité permettent de gérer la sécurité à grande échelle, ce qui réduit la surcharge opérationnelle liée à la croissance des ressources réseau.

Protéger les ports à haut risque

En fonction de l’étude sectorielle et des suggestions de Microsoft, nous recommandons aux clients de restreindre le trafic provenant de l’extérieur pour cette liste de ports à haut risque, et ce, à l’aide des règles d’administrateur de la sécurité. Ces ports sont souvent utilisés pour la gestion des ressources ou la transmission de données non sécurisée/non chiffrée et ne doivent pas être exposés à Internet. Toutefois, il existe des moments où certains réseaux virtuels et leurs ressources doivent autoriser le trafic pour la gestion ou d’autres processus. Vous pouvez créer des exceptions si nécessaire. Découvrez comment bloquer des ports à haut risque avec des exceptions pour ces types de scénarios.

| Port | Protocole | Description |

|---|---|---|

| 20 | TCP | Trafic FTP non chiffré |

| 21 | TCP | Trafic FTP non chiffré |

| 22 | TCP | SSH. Attaques potentielles par force brute |

| 23 | TCP | TFTP autorise le trafic non authentifié et/ou non chiffré |

| 69 | UDP | TFTP autorise le trafic non authentifié et/ou non chiffré |

| 111 | TCP/UDP | RPC. Authentification non chiffrée autorisée |

| 119 | TCP | NNTP pour l’authentification non chiffrée |

| 135 | TCP/UDP | Mappeur de point de terminaison, plusieurs services de gestion à distance |

| 161 | TCP | SNMP pour une authentification non sécurisée / aucune authentification |

| 162 | TCP/UDP | Interruption SNMP - non sécurisée / aucune authentification |

| 445 | TCP | SMB - vecteur d’attaque connu |

| 512 | TCP | Rexec sur Linux - Commandes distantes sans authentification de chiffrement |

| 514 | TCP | Remote Shell - Commandes distantes sans authentification ou chiffrement |

| 593 | TCP/UDP | HTTP RPC EPMAP - Appel de procédure distante non chiffrée |

| 873 | TCP | Rsync - Transfert de fichiers non chiffré |

| 2049 | TCP/UDP | Système de gestion de fichiers en réseau |

| 3389 | TCP | RDP - Port d’attaque par force brute courante |

| 5800 | TCP | Mémoire tampon de trame distante VNC sur HTTP |

| 5900 | TCP | Mémoire tampon de trame distante VNC sur HTTP |

| 11211 | UDP | Memcached |

Gestion à grande échelle

Azure Virtual Network Manager permet de gérer vos stratégies de sécurité à grande échelle avec des règles d’administrateur de la sécurité. Lorsque vous appliquez une configuration d’administration de sécurité à un groupe réseau, tous les réseaux virtuels et leurs ressources contenues dans l’étendue des groupes de réseau reçoivent les règles d’administration de sécurité dans la stratégie.

Les nouvelles ressources sont protégées parallèlement aux ressources existantes. Par exemple, si vous ajoutez de nouvelles machines virtuelles à un réseau virtuel dans l’étendue d’une règle d’administrateur de la sécurité, ces machines sont également sécurisées automatiquement. Les règles d’administrateur de la sécurité sont appliquées peu après le déploiement de ces machines virtuelles et les protègent.

Lorsque de nouveaux risques de sécurité sont identifiés, vous pouvez déployer les machines virtuelles à grande échelle en créant une règle d’administrateur de la sécurité pour vous protéger contre le nouveau risque et en l’appliquant à vos groupes réseau. Une fois cette nouvelle règle déployée, toutes les ressources dans l’étendue des groupes réseau sont immédiatement protégées pour le présent et le futur.

Non-application des règles d’administrateur de la sécurité

Dans la plupart des cas, les règles d’administration de sécurité s’appliquent à tous les réseaux virtuels et sous-réseaux dans l’étendue de la configuration de sécurité appliquée d’un groupe réseau. Toutefois, certains services n’appliquent pas les règles d’administrateur de la sécurité en raison des exigences réseau du service. La stratégie d’intention réseau du service applique ces exigences.

Non-application des règles d’administrateur de la sécurité au niveau du réseau virtuel

Par défaut, les règles d’administrateur de la sécurité ne sont pas appliquées à un réseau virtuel qui contient les services suivants :

- Instances Azure SQL Managed Instance

- Azure Databricks

Lorsqu’un réseau virtuel contient ces services, les règles d’administrateur de la sécurité l’ignorent. Si vous souhaitez appliquer des règles Autoriser à ce réseau virtuel, créez votre configuration de sécurité avec le champ AllowRulesOnly défini sur la classe. NET securityConfiguration.properties.applyOnNetworkIntentPolicyBasedServices. Lorsqu’elles sont définies, les règles Autoriser de votre configuration de sécurité sont appliquées à ce réseau virtuel. Les règles Refuser ne sont pas appliquées à ce réseau virtuel. Les réseaux virtuels sans ces services peuvent continuer à utiliser les règles Autoriser et Refuser .

Vous pouvez créer une configuration de sécurité avec des règles Autoriser uniquement et la déployer sur vos réseaux virtuels avec Azure PowerShell et Azure CLI.

Remarque

Lorsque plusieurs instances Azure Virtual Network Manager appliquent différents paramètres de la classe securityConfiguration.properties.applyOnNetworkIntentPolicyBasedServices au même réseau virtuel, le paramètre de l’instance de gestionnaire de réseau avec la portée la plus élevée est utilisé.

Supposons que vous disposiez de deux gestionnaires de réseaux virtuels. Le premier gestionnaire de réseau est limité au groupe d’administration racine et a une configuration de sécurité définie sur AllowRulesOnly dans la classe securityConfiguration.properties.applyOnNetworkIntentPolicyBasedServices. Le deuxième gestionnaire de réseau virtuel est limité à un abonnement sous le groupe d’administration racine et utilise le champ par défaut Aucun dans sa configuration de sécurité. Lorsque les deux configurations appliquent des règles d’administrateur de la sécurité au même réseau virtuel, le paramètre AllowRulesOnly est appliqué au réseau virtuel.

Non-application des règles d’administrateur de la sécurité au niveau des sous-réseaux

De même, certains services n’appliquent pas de règles d’administration de sécurité au niveau du sous-réseau lorsque le réseau virtuel des sous-réseaux se trouve dans l’étendue d’une configuration d’administration de sécurité. Ces services incluent :

- Azure Application Gateway

- Azure Bastion

- Pare-feu Azure

- Serveur de routes Azure

- Passerelle VPN Azure

- Azure Virtual WAN

- Passerelle Azure ExpressRoute

Dans ce cas, les règles d’administration de sécurité n’affectent pas les ressources du sous-réseau avec ces services. Toutefois, d’autres sous-réseaux au sein du même réseau virtuel ont des règles d’administration de sécurité appliquées.

Remarque

Si vous souhaitez appliquer des règles d’administrateur de la sécurité sur des sous-réseaux contenant une Azure Application Gateway, vérifiez que chaque sous-réseau contient uniquement des passerelles configurées avec le paramètre isolation réseau activé. Si un sous-réseau contient une Azure Application Gateway sans isolation réseau, les règles d’administrateur de la sécurité ne sont pas appliquées à ce sous-réseau.

Champs d’administrateur de sécurité

Quand vous définissez une règle d’administrateur de sécurité, des champs sont obligatoires et d’autres facultatifs.

Champs obligatoires

Priority

La priorité d’une règle d’administrateur de la sécurité est un entier compris entre 1 et 4 096. Plus la valeur est faible, plus la priorité de la règle est élevée. Par exemple, une règle de refus de priorité 10 remplace une règle d’autorisation de priorité 20.

Action

Vous pouvez définir l’une des trois actions suivantes pour une règle de sécurité :

| Action | Description |

|---|---|

| Autoriser | Autoriser le trafic sur le port, le protocole et les préfixes IP source ou de destination spécifiques dans la direction spécifiée. |

| Deny | Bloquer le trafic sur le port, le protocole et les préfixes IP source ou de destination spécifiés dans la direction spécifiée. |

| Toujours autoriser | Indépendamment des autres règles avec une priorité inférieure ou des groupes de sécurité réseau définis par l’utilisateur, autorisez le trafic sur le port, le protocole et les préfixes IP sources/de destination spécifiés dans la direction spécifiée. |

Sens

Vous pouvez spécifier le direction du trafic auquel s’applique la règle. Vous pouvez définir le trafic entrant ou sortant.

Protocol

Les protocoles actuellement pris en charge par les règles d’administration de sécurité sont les suivants :

- TCP

- UDP

- ICMP

- ESP

- AH

- Tous les protocoles

Champs facultatifs

Types de sources et de destinations

- Adresses IP : vous pouvez fournir des adresses IPv4 ou IPv6, ou des blocs d’adresses en notation CIDR. Pour répertorier plusieurs adresses IP, séparez chaque adresse IP par une virgule.

- Balise de service : vous pouvez définir des étiquettes de service spécifiques en fonction de régions ou d’un service entier. Pour obtenir la liste des balises prises en charge, consultez balises de service disponibles.

Ports source et de destination

Vous pouvez définir des ports communs spécifiques à bloquer à partir de la source ou vers la destination. Voici une liste des ports TCP courants :

| Ports | Nom du service |

|---|---|

| 20, 21 | FTP |

| 22 | SSH |

| 23 | Telnet |

| 25 | SMTP |

| 53 | DNS |

| 80 | HTTP |

| 443 | HTTPS |

| 3389 | RDP |

| 1433 | SQL |

Étapes suivantes

Découvrez comment bloquer le trafic réseau avec une Configuration de l’administration de la sécurité.