Stratégies de fichiers dans Microsoft Defender for Cloud Apps

Les stratégies de fichier vous permettent d’appliquer une large gamme de processus automatisés en utilisant les API du fournisseur de cloud. Vous pouvez définir des stratégies pour fournir des analyses de conformité en continu, des tâches eDiscovery réglementaires, une protection contre la perte de données (DLP, Data Loss Prevention) au contenu sensible partagé publiquement et de nombreux autres cas d’utilisation. Defender pour Cloud Apps peut surveiller n’importe quel type de fichier en fonction de plus de 20 filtres de métadonnées (par ex. niveau d’accès, type de fichier).

Pour obtenir la liste des filtres de fichiers qui peuvent être appliqués, consultez Filtres de fichiers dans Microsoft Defender for Cloud Apps.

Types de fichiers pris en charge

Le moteur DLP intégré à Defender for Cloud Apps effectue l’inspection du contenu en extrayant le texte de tous les types de fichiers courants (plus de 100), y compris Office, Open Office, les fichiers compressés, différents formats de texte enrichi, XML, HTML, etc.

Stratégies

Le moteur combine trois aspects sous chaque stratégie :

Analyse du contenu basé sur des modèles prédéfinis ou des expressions personnalisées.

Filtres de contexte comprenant des rôles d’utilisateur, des métadonnées de fichiers, un niveau de partage, une intégration des groupes d’organisation, un contexte de collaboration et d’autres attributs personnalisables.

Actions automatisées pour la gouvernance et la correction.

Remarque

La gouvernance de la première stratégie déclenchée est la seule à être garantie. Par exemple, si une stratégie de fichier a déjà appliqué une étiquette de confidentialité à un fichier, une deuxième stratégie de fichier ne peut pas lui appliquer une autre étiquette de confidentialité.

Une fois activée, la stratégie analyse en permanence votre environnement cloud et identifie les fichiers qui correspondent aux filtres de contenu et de contexte, puis applique les actions automatisées demandées. Ces stratégies détectent et corrigent toutes les violations concernant les informations au repos ou le contenu nouvellement créé. Les stratégies peuvent être surveillées avec des alertes en temps réel ou des rapports générés sur une console.

Voici quelques exemples de stratégies de fichier que vous pouvez créer :

Fichiers en partage public - Recevez une alerte quand un fichier situé dans le cloud est partagé publiquement en sélectionnant tous les fichiers dont le niveau de partage est public.

Le nom du fichier en partage public contient le nom de l’organisation - Recevez une alerte quand un fichier contient le nom de votre organisation et qu’il est en partage public. Sélectionnez les fichiers avec un nom de fichier contenant le nom de votre organisation et qui sont partagés publiquement.

Partage avec des domaines externes - Recevez une alerte quand un fichier est partagé avec des comptes appartenant à des domaines externes spécifiques. Par exemple, les fichiers partagés avec le domaine d’un concurrent. Sélectionnez le domaine externe avec lequel vous souhaitez limiter le partage.

Mettez en quarantaine les fichiers partagés qui n’ont pas été modifiés pendant la dernière période - Recevez une alerte sur les fichiers partagés que personne n’a modifié dernièrement, pour les mettre en quarantaine ou activer une action automatisée. Excluez tous les fichiers privés qui n’ont pas été modifiés pendant une plage de dates spécifiée. Dans Google Workspace, vous pouvez choisir de mettre ces fichiers en quarantaine à l’aide de la case à cocher « Fichier de quarantaine » dans la page de création de stratégie.

Partage avec des utilisateurs non autorisés - Recevez une alerte quand des fichiers sont partagés avec un groupe d’utilisateurs non autorisés dans votre organisation. Sélectionnez les utilisateurs pour lesquels le partage n’est pas autorisé.

Extension de fichier sensible - Recevez une alerte quand des fichiers ayant des extensions spécifiques sont potentiellement très exposés. Sélectionnez l’extension spécifique (par exemple, crt pour les certificats) ou le nom de fichier et excluez les fichiers avec un niveau de partage privé.

Remarque

Vous êtes limité à 50 stratégies de fichiers dans Defender for Cloud Apps.

Créer une stratégie de fichier

Pour créer une stratégie de fichier, procédez comme suit :

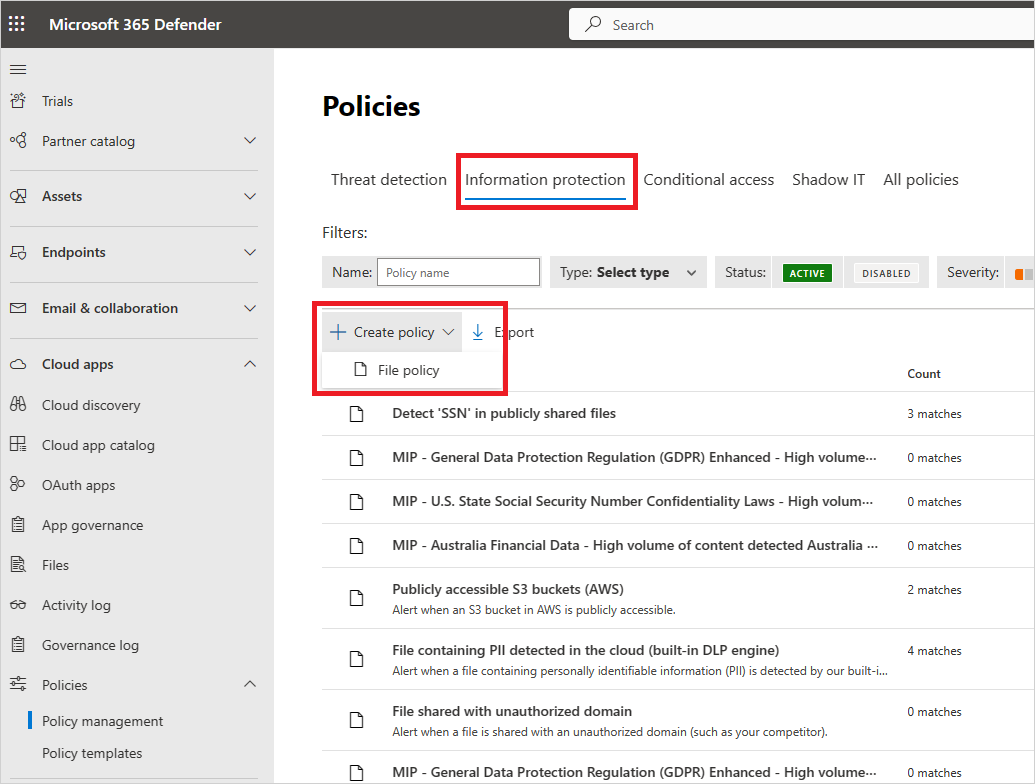

Dans le portail Microsoft Defender, sous Applications Cloud, accédez à Stratégies ->Gestion des stratégies. Sélectionnez l’onglet Protection des données.

Sélectionnez Créer une stratégie et sélectionnez Stratégie de fichier.

Donnez à votre stratégie un nom et une description. Si vous le souhaitez, vous pouvez la baser sur un modèle ; pour plus d’informations sur les modèles de stratégie, consultez Contrôler les applications cloud avec des stratégies.

Définissez une Gravité de la stratégie. Si vous avez défini Defender for Cloud Apps pour recevoir des notifications en cas de correspondances de stratégie pour un niveau de gravité de stratégie spécifique, ce niveau est utilisé pour déterminer si les correspondances de la stratégie déclenchent une notification.

Dans Catégorie, liez la stratégie au type de risque le plus approprié. Ce champ est à titre informatif uniquement et vous permet de rechercher ultérieurement des stratégies et alertes spécifiques, selon le type de risque. Le risque est peut-être déjà présélectionné en fonction de la catégorie pour laquelle vous avez choisi de créer la stratégie. Par défaut, les stratégies de fichier ont la valeur DLP.

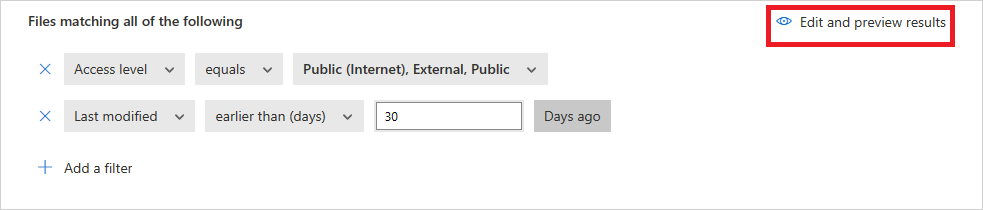

Créez un filtre pour les fichiers sur lesquels cette stratégie s’appliquera pour définir les applications découvertes qui déclenchent cette stratégie. Affinez les filtres de stratégie jusqu’à atteindre un ensemble précis de fichiers sur lesquels vous souhaitez agir. Soyez aussi restrictif que possible pour éviter les faux positifs. Par exemple, si vous voulez supprimer les autorisations publiques, n’oubliez pas d’ajouter le filtre Public ; si vous voulez supprimer un utilisateur externe, utilisez le filtre « Externe », etc.

Remarque

Quand vous utilisez des filtres de stratégie, le filtre Contains (Contient) recherche uniquement des mots entiers, séparés par des virgules, points, espaces ou traits de soulignement. Par exemple, si vous recherchez malware ou virus, il trouve virus_malware_file.exe, mais pas malwarevirusfile.exe. Si vous recherchez malware.exe, vous obtenez TOUS les fichiers exe dont le nom contient malware ou exe, tandis que si vous recherchez "malware.exe" (avec les guillemets), vous n’obtenez que les fichiers dont le nom contient exactement « malware.exe ». Equals (Est égal à) recherche uniquement la chaîne complète ; par exemple, si vous recherchez malware.exe, il trouve malware.exe, mais pas malware.exe.txt.

Pour plus d’informations sur les filtres de stratégie de fichier, consultez Filtres de fichiers dans Microsoft Defender for Cloud Apps.

Sous le premier filtre Appliquer à, sélectionnez tous les fichiers excepté les dossiers sélectionnés ou dossiers sélectionnés pour Box, SharePoint, Dropbox ou OneDrive. Vous pouvez ainsi appliquer votre stratégie de fichiers à tous les fichiers de l’application ou à des dossiers spécifiques. Vous êtes redirigé pour vous connecter à l’application cloud, puis ajouter les dossiers appropriés.

Sous le deuxième filtre Appliquer à, sélectionnez tous les propriétaires de fichiers, propriétaires de fichiers de groupes d’utilisateurs sélectionnés ou tous les propriétaires de fichiers à l’exception des groupes d’utilisateurs sélectionnés. Sélectionnez ensuite les groupes d’utilisateurs appropriés pour déterminer les utilisateurs et les groupes à inclure dans la stratégie.

Sélectionnez la Méthode d’inspection du contenu. Vous pouvez sélectionner DLP intégré ou Services de classification des données. Nous vous recommandons d’utiliser Services de classification des données.

Une fois que l’inspection du contenu est activée, vous pouvez choisir d’utiliser des expressions prédéfinies ou de rechercher d’autres expressions personnalisées.

De plus, vous pouvez spécifier une expression régulière pour exclure un fichier des résultats. Cette option est très utile si vous avez une norme de mot clé de classification interne que vous souhaitez exclure de la stratégie.

Vous pouvez décider de définir le nombre minimal de violations de contenu à atteindre avant que le fichier ne soit considéré comme une violation. Par exemple, vous pouvez choisir 10 si vous souhaitez être alerté sur les fichiers contenant au moins 10 numéros de carte de crédit trouvés dans son contenu.

Lorsque le contenu est mis en correspondance avec l’expression sélectionnée, le texte de violation est remplacé par des caractères « X ». Par défaut, les violations sont masquées et affichées dans leur contexte affichant 100 caractères avant et après la violation. Les nombres dans le contexte de l’expression sont remplacés par des caractères « # » et ne sont jamais stockés dans Defender for Cloud Apps. Vous pouvez sélectionner l’option Afficher les quatre derniers caractères d’une violation pour afficher les quatre derniers caractères de la violation elle-même. Il est nécessaire de définir les types de données que l’expression régulière recherche : contenu, métadonnées et/ou nom de fichier. Par défaut, il recherche le contenu et les métadonnées.

Choisissez les actions de Gouvernance que Defender for Cloud Apps peut effectuer quand une correspondance est détectée.

Une fois que vous avez créé votre stratégie, vous pouvez la visualiser en filtrant par type Stratégie de fichier. Vous pouvez toujours modifier une stratégie, ajuster ses filtres ou modifier les actions automatisées. La stratégie est automatiquement activée lors de la création et démarre immédiatement l’analyse de vos fichiers cloud. Soyez vigilant quand vous définissez des actions de gouvernance. Elles peuvent entraîner une perte irréversible des autorisations d’accès à vos fichiers. Il est recommandé d’affiner les filtres pour représenter exactement les fichiers sur lesquels vous voulez agir, en utilisant plusieurs champs de recherche. Plus les filtres sont précis, mieux c’est. Pour obtenir de l’aide, vous pouvez utiliser le bouton Modifier et afficher les résultats à côté des filtres.

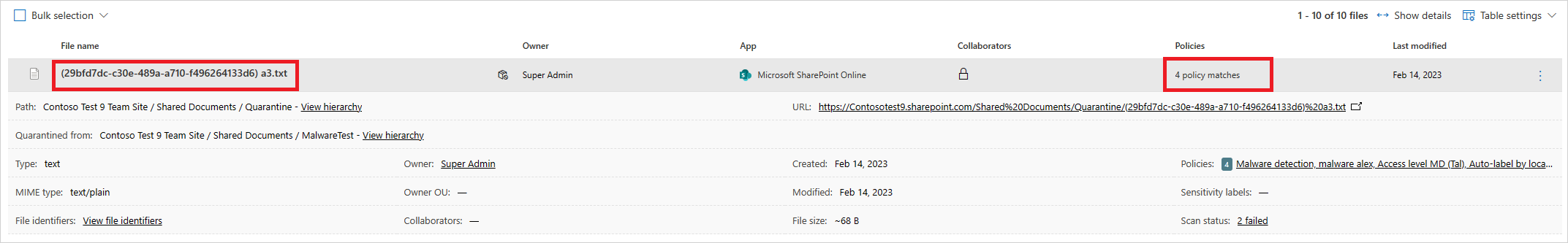

Pour afficher les correspondances de stratégie de fichier, les fichiers qui sont suspectés d’enfreindre la stratégie, cliquez sur Stratégies, ->Gestion de la stratégie. Filtrez les résultats pour afficher uniquement les stratégies de fichier avec le filtre Type en haut. Pour plus d’informations sur les correspondances pour chaque stratégie, sous la colonne Count, sélectionnez le nombre de correspondances pour une stratégie. Vous pouvez également sélectionner les trois points à la fin de la ligne pour une stratégie et choisir Afficher toutes les correspondances. Cela ouvre le rapport de stratégie de fichier. Sélectionnez l’onglet Correspondance pour afficher les fichiers qui correspondent actuellement à la stratégie. Cliquez sur l’onglet Historique pour consulter un historique remontant jusqu’à six mois de fichiers correspondant à la stratégie.

Meilleures pratiques relatives à la stratégie de fichier

Évitez de réinitialiser la stratégie de fichier (en utilisant la case à cocher Réinitialiser les résultats et appliquer à nouveau les actions) dans les environnements de production, sauf s’il est absolument nécessaire, car cela lancera un scan complet des fichiers couverts par la stratégie, ce qui peut avoir un impact négatif sur ses performances.

Lorsque vous appliquez des étiquettes à des fichiers dans un dossier parent spécifique et ses sous-dossiers, utilisez l’option Appliquer à - option >dossiers sélectionnés. Ajoutez ensuite chacun des dossiers parents.

Lorsque vous appliquez des étiquettes à des fichiers dans un dossier spécifique uniquement (à l’exclusion des sous-dossiers), utilisez le filtre de stratégie de fichier Dossier parent avec l’opérateur Égal à.

La stratégie de fichier est plus rapide lorsque des critères de filtrage étroits sont utilisés (par rapport aux critères larges).

Regroupez plusieurs stratégies de fichiers pour le même service (par exemple, SharePoint, OneDrive, Box, etc.) à une seule stratégie.

Lors de l’activation de la surveillance des fichiers (à partir de la page Paramètres), créez au moins une stratégie de fichier. Lorsqu’aucune stratégie de fichier n’existe ou qu’elle est désactivée pendant sept jours consécutifs, la surveillance des fichiers est automatiquement désactivée.

Informations de référence sur les stratégies de fichier

Cette section fournit des informations de référence sur les stratégies, donne une explication de chaque type de stratégie et décrit les champs que vous pouvez configurer pour chacune d’elles.

Une stratégie de fichier est une stratégie basée sur une API qui vous permet de contrôler le contenu de votre organisation dans le cloud, en tenant compte de plus de 20 filtres de métadonnées de fichiers (dont le propriétaire et le niveau de partage), ainsi que les résultats de l’inspection du contenu. Les résultats de la stratégie déterminent les actions de gouvernance applicables. Le moteur d’inspection du contenu peut être étendu par le biais de moteurs DLP tiers et de solutions anti-programme malveillant.

Chaque stratégie comprend les éléments suivants :

Filtres de fichiers - Vous permettent de créer des conditions précises en fonction des métadonnées.

Inspection du contenu - Vous permet de limiter la stratégie, en fonction des résultats du moteur DLP. Vous pouvez inclure une expression personnalisée ou prédéfinie. Vous pouvez définir des exclusions et choisir le nombre de correspondances. Vous pouvez aussi utiliser l’anonymisation pour masquer le nom de l’utilisateur.

Actions - La stratégie fournit un ensemble d’actions de gouvernance automatiquement applicables en cas de violations. Ces actions sont réparties en actions de collaboration, de sécurité et d’examen.

Extensions - L’inspection du contenu peut être effectuée via des moteurs tiers pour améliorer les fonctionnalités DLP ou antiprogramme malveillant.

Requêtes de fichiers

Pour faciliter encore plus les recherches, vous pouvez désormais créer des requêtes personnalisées et les enregistrer pour les utiliser ultérieurement.

Dans la page Fichiers, utilisez les filtres comme décrit ci-dessus pour explorer vos applications selon vos besoins.

Une fois que vous avez terminé de générer votre requête, cliquez sur le bouton Enregistrer sous au-dessus des filtres.

Dans la fenêtre contextuelle Enregistrer la requête, nommez votre requête.

Pour réutiliser cette requête plus tard, sous Requêtes, faites défiler jusqu’à Requêtes enregistrées et sélectionnez votre requête.

Afficher les résultats des stratégies de fichiers

Vous pouvez accéder au Centre de stratégie pour examiner les violations de stratégie de fichier.

Dans le portail Microsoft Defender, sous Applications Cloud, accédez à Stratégies ->Gestion des stratégies, puis sélectionnez l’onglet Protection des données.

Pour chaque stratégie de fichier, vous pouvez voir les violations de stratégie de fichier en sélectionnant les correspondances.

Vous pouvez sélectionner le fichier lui-même pour obtenir des informations sur les fichiers.

Par exemple, vous pouvez sélectionner Collaborateurs pour voir qui a accès à ce fichier, et vous pouvez sélectionner Correspondances pour afficher les numéros de sécurité sociale.

Vidéos connexes

Étapes suivantes

Si vous rencontrez des problèmes, nous sommes là pour vous aider. Pour obtenir de l’aide ou du support pour votre problème de produit, veuillez ouvrir un ticket de support.