Comment Defender for Cloud Apps contribue à la protection de votre environnement AWS (Amazon Web Services)

Amazon Web Services est un fournisseur IaaS qui permet à votre organisation d’héberger et de gérer l’ensemble de leurs charges de travail dans le cloud. Outre les avantages liés au fait de tirer profit de l’infrastructure dans le cloud, les ressources les plus critiques de votre organisation peuvent être exposées aux menaces. Les ressources exposées incluent des instances de stockage avec des informations potentiellement sensibles, des ressources de calcul qui exploitent certaines de vos applications, des ports et des réseaux privés virtuels les plus critiques qui permettent d’accéder à votre organisation.

Connecter AWS à Defender for Cloud Apps vous aide à sécuriser vos ressources et à détecter les menaces potentielles en surveillant les activités administratives et de connexion, en informant les attaques par force brute possibles, l’utilisation malveillante d’un compte d’utilisateur privilégié, les suppressions inhabituelles d’ordinateurs virtuels et les compartiments de stockage publiquement exposés.

Menaces principales

- Abus de ressources cloud

- Comptes compromis et menaces internes

- Fuite de données

- Configuration incorrecte des ressources et contrôle d’accès insuffisant

Comment Defender for Cloud Apps contribue à la protection de votre environnement

- Détecter les menaces cloud, les comptes compromis et les insiders malveillants

- Limiter l’exposition des données partagées et appliquer des stratégies de collaboration

- Utiliser la piste d’audit des activités pour les examens forensiques

Contrôler AWS avec des stratégies et des modèles de stratégie prédéfinis

Vous pouvez utiliser les modèles de stratégie prédéfinis suivants pour détecter les menaces potentielles et vous avertir :

| Type | Nom |

|---|---|

| Modèle de stratégie d’activité | Échecs de connexion à la console des administrateurs Modifications de configuration CloudTrail Modifications de configuration de l’instance EC2 Modifications de la stratégie IAM Connexion à partir d’une adresse IP à risque Modifications de la liste de contrôle d’accès (ACL) réseau Modifications de la passerelle réseau Modifications de configuration S3 Modifications de la configuration du groupe de sécurité Modifications du réseau privé virtuel |

| Stratégie de détection d’anomalie prédéfinie | Activité depuis des adresses IP anonymes Activité à partir de pays peu fréquents Activité à partir d’adresses IP suspectes Voyage impossible Activité effectuée par l’utilisateur arrêté (nécessite Microsoft Entra ID en tant que fournisseur d’identité) Plusieurs tentatives de connexion infructueuses Activités administratives inhabituelles Activités inhabituelles de suppression de stockage (préversion) Plusieurs activités de suppression de machine virtuelle Activités inhabituelles de création de machines virtuelles (préversion) Région inhabituelle pour la ressource cloud (préversion) |

| Modèle de stratégie de fichier | Le compartiment S3 est accessible publiquement |

Pour plus d'informations sur la création de stratégies, consultez Créer une stratégie.

Automatiser les contrôles de gouvernance

Outre la surveillance des menaces potentielles, vous pouvez appliquer et automatiser les actions de gouvernance AWS suivantes pour corriger les menaces détectées :

| Type | Action |

|---|---|

| Gouvernance des utilisateurs | - Avertir l’utilisateur en cas d’alerte (via Microsoft Entra ID) - Exiger que l’utilisateur se reconnecte (via Microsoft Entra ID) - Suspendre l’utilisateur (via Microsoft Entra ID) |

| Gouvernance des données | - Rendre un compartiment S3 privé - Supprimer un collaborateur pour un compartiment S3 |

Pour plus d’informations sur la correction des menaces des applications, consultez Gouvernance des applications connectées.

Protéger AWS en temps réel

Passez en revue nos meilleures pratiques pour bloquer et protéger le téléchargement de données sensibles sur des appareils non gérés ou à risque.

Connecter Amazon Web Services à Microsoft Defender for Cloud Apps

Cette section fournit des instructions pour connecter votre compte Amazon Web Services (AWS) existant à Microsoft Defender pour le cloud Apps à l’aide des API du connecteur. Pour plus d’informations sur la façon dont Defender for Cloud Apps protège AWS, consultez Protéger AWS.

Vous pouvez connecter l’audit de sécurité AWS aux connexions Defender for Cloud Apps pour obtenir une visibilité et un contrôle sur l’utilisation de l’application AWS.

Étape 1 : Configurer l’audit Amazon Web Services

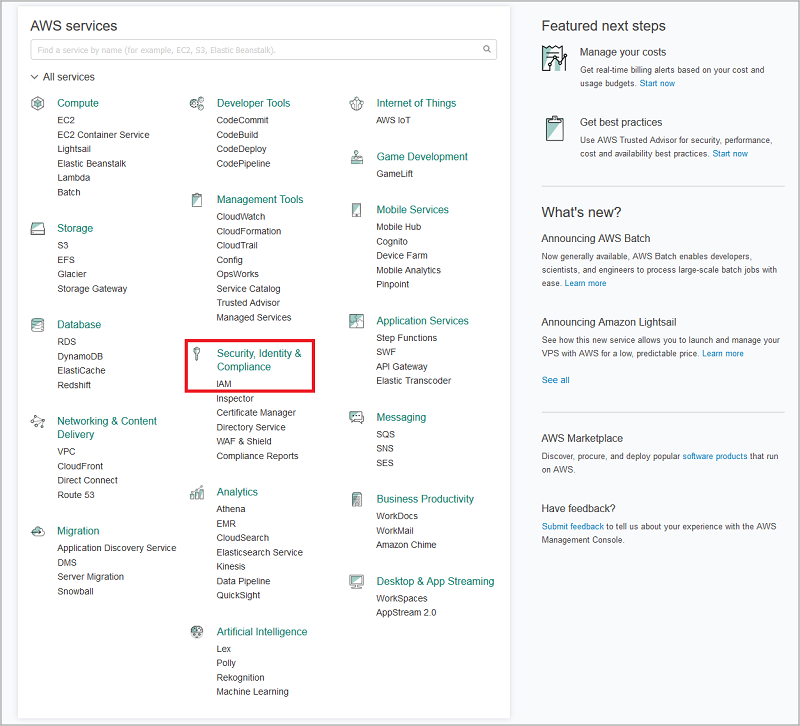

Dans votre console Amazon Web Services, sous Sécurité, Identité et Conformité, sélectionnez IAM.

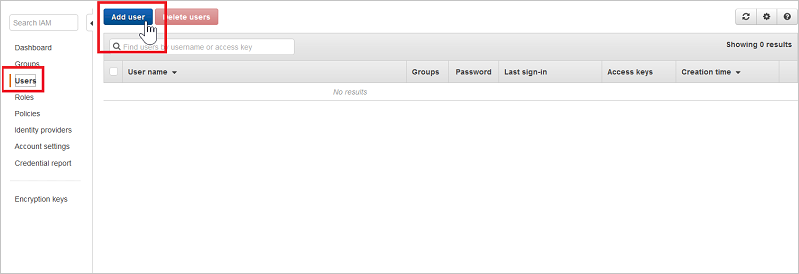

Sélectionnez Utilisateurs, puis Ajouter un utilisateur.

À l’étape Détails, indiquez un nouveau nom d’utilisateur pour Defender for Cloud Apps. Sous Type d’accès, sélectionnez Accès programmatique et cliquez sur Autorisations suivantes.

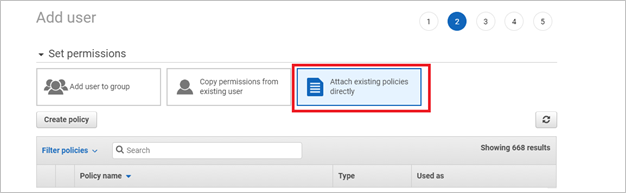

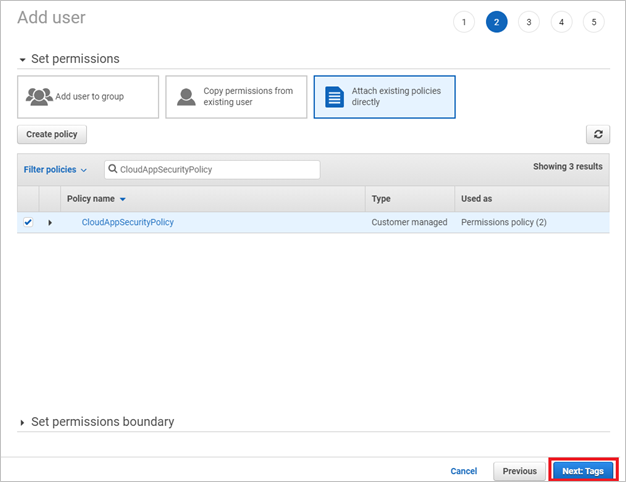

Sélectionnez Attacher directement les stratégies existantes, puis cliquez sur Créer une stratégie.

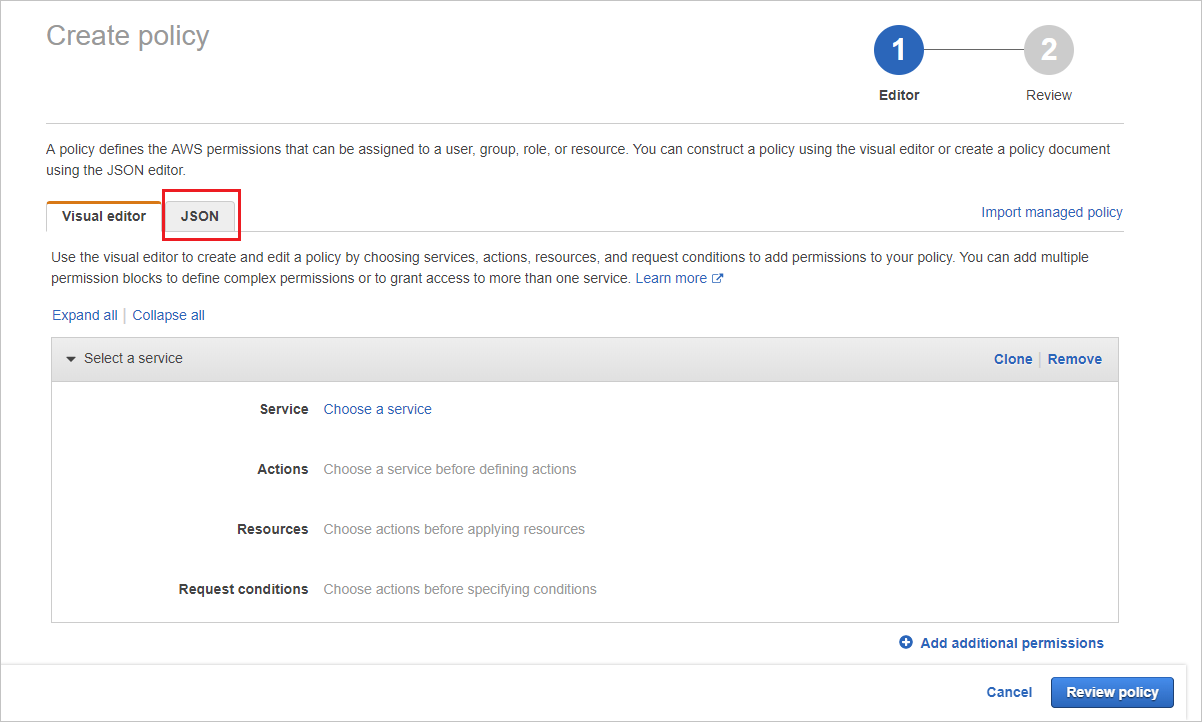

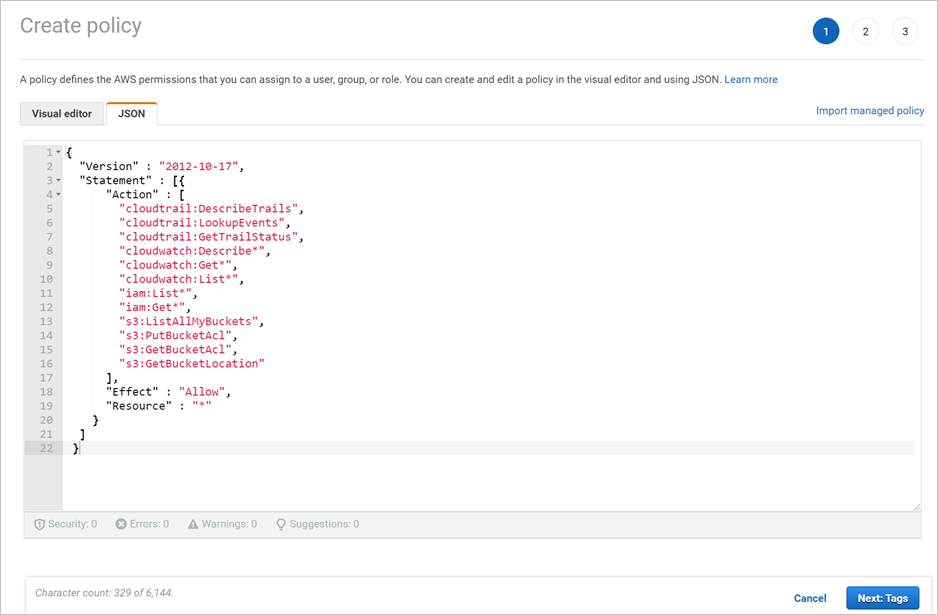

Sélectionnez l’onglet JSON :

Collez le script suivant dans la zone fournie :

{ "Version" : "2012-10-17", "Statement" : [{ "Action" : [ "cloudtrail:DescribeTrails", "cloudtrail:LookupEvents", "cloudtrail:GetTrailStatus", "cloudwatch:Describe*", "cloudwatch:Get*", "cloudwatch:List*", "iam:List*", "iam:Get*", "s3:ListAllMyBuckets", "s3:PutBucketAcl", "s3:GetBucketAcl", "s3:GetBucketLocation" ], "Effect" : "Allow", "Resource" : "*" } ] }Sélectionnez Suivant : Balises

Sélectionnez Suivant : Révision.

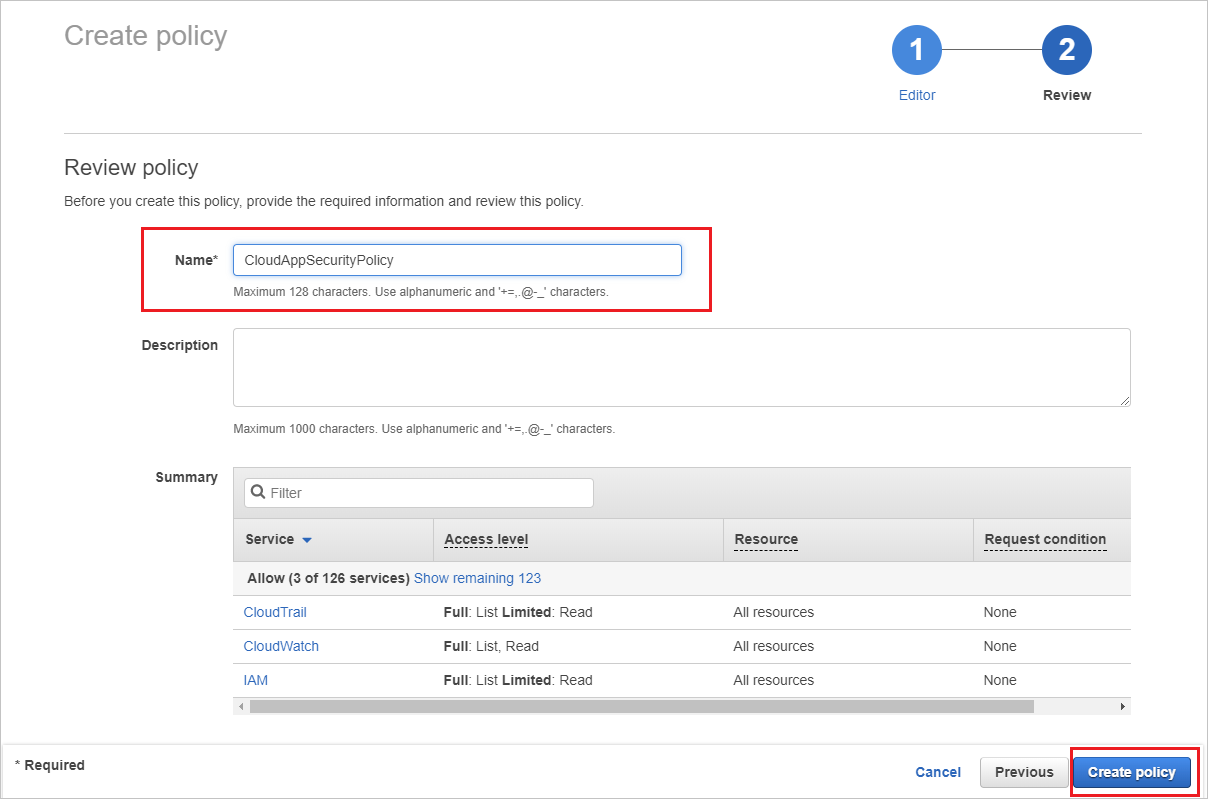

Spécifiez un Nom et cliquez sur Créer une stratégie.

De retour à l’écran Ajouter un utilisateur, actualisez la liste si nécessaire et sélectionnez l’utilisateur que vous avez créé, puis cliquez sur Suivant : balises.

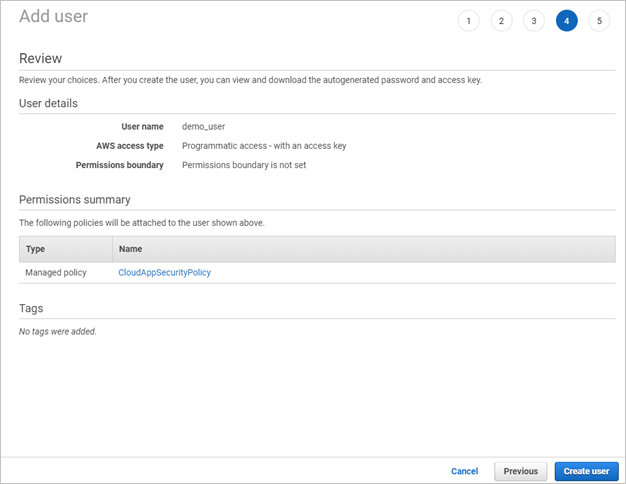

Sélectionnez Suivant : Révision.

Si tous les détails sont corrects, cliquez sur Créer un utilisateur.

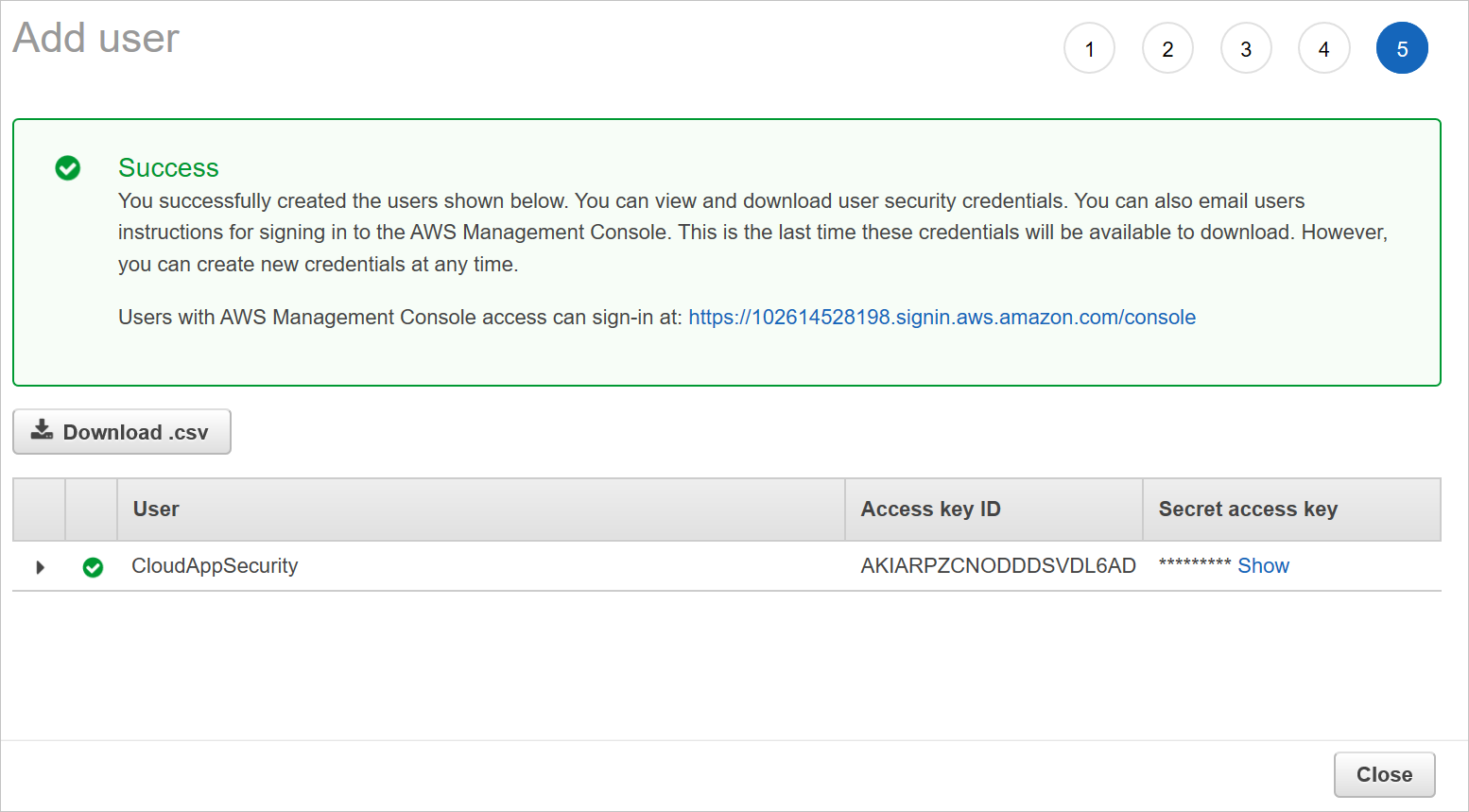

Quand vous obtenez le message de réussite, cliquez sur Télécharger .csv pour enregistrer une copie des identifiants du nouvel utilisateur. Vous en aurez besoin plus tard.

Remarque

Après avoir connecté AWS, vous recevez les événements des 7 jours précédant la connexion. Si vous venez d’activer CloudTrail, vous recevrez les événements à partir du moment où vous avez activé CloudTrail.

Étape 2 : Connecter audit Amazon Web Services à Defender for Cloud Apps

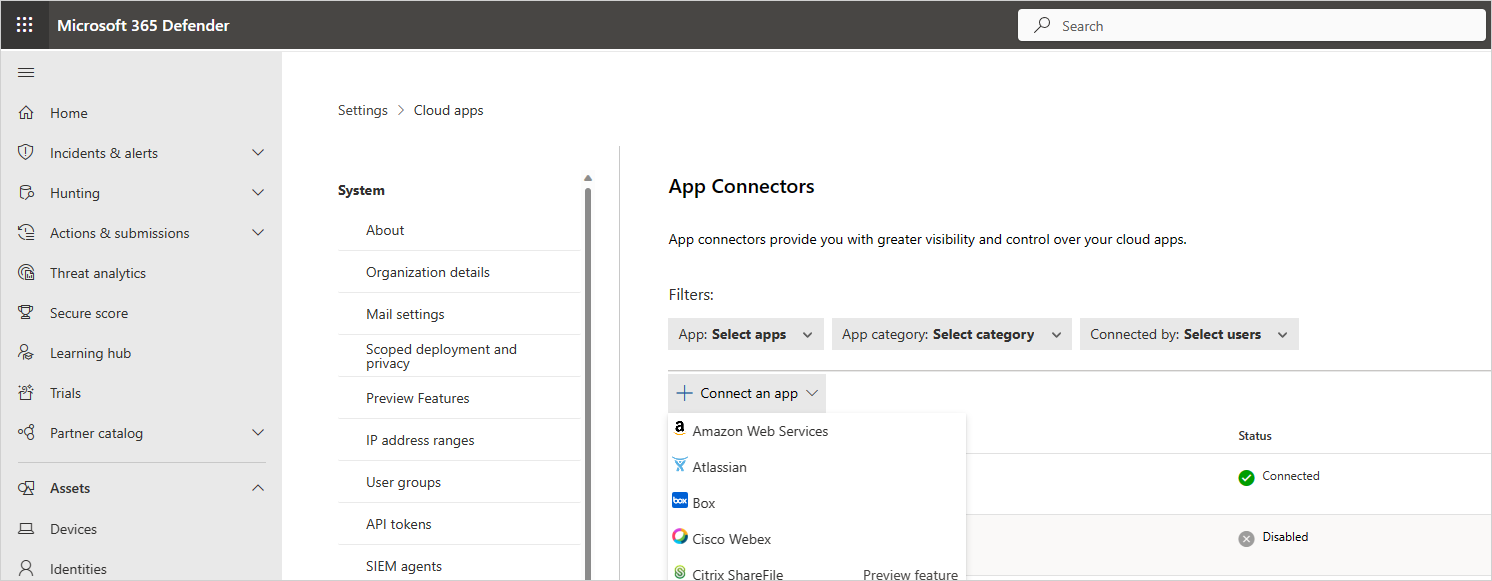

Dans le portail Microsoft Defender, sélectionnez Paramètres. Choisissez ensuite Logiciels cloud. Sous Applications connectées, sélectionnez Connecteurs d’applications.

Dans la page Connecteur d'applications, pour fournir les identifiants du connecteur AWS, effectuez l’une des opérations suivantes :

Pour un nouveau connecteur

Sélectionnez +Connecter une application, suivie d’Amazon Web Services.

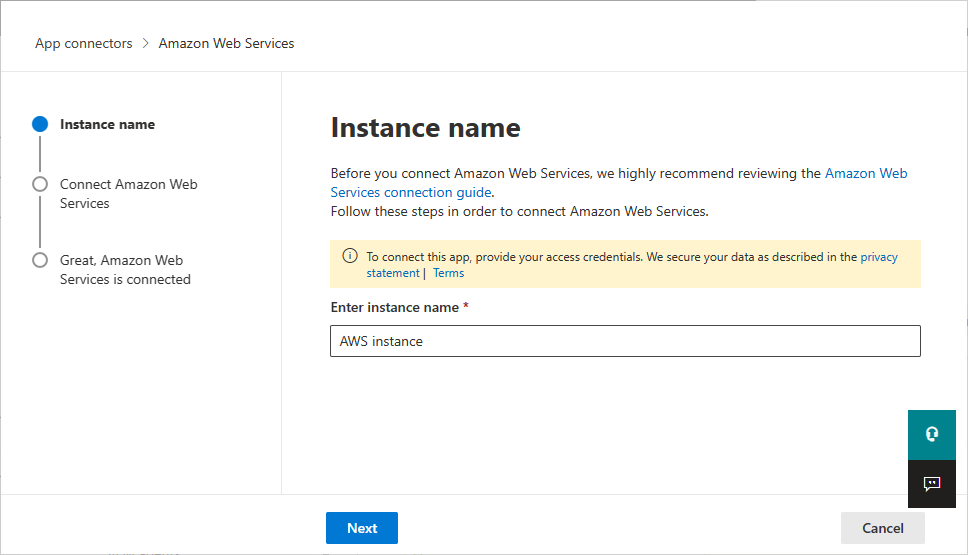

Dans la fenêtre suivante, indiquez un nom pour le connecteur, puis sélectionnez Suivant.

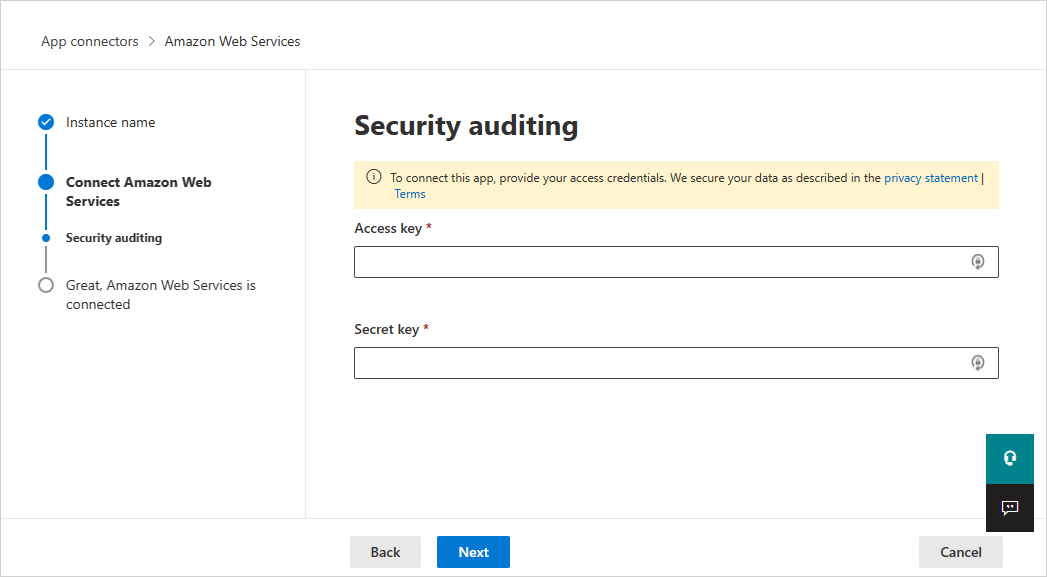

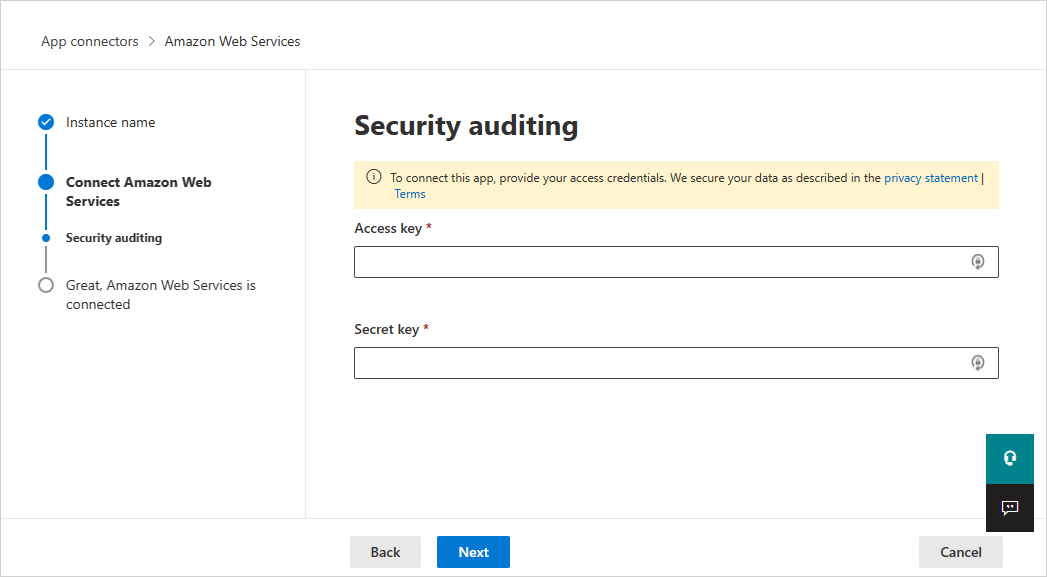

Dans la page Connecter Amazon Web Services, sélectionnez Audit de sécurité, puis Sélectionnez Suivant.

Dans la page Audit de sécurité, collez la clé d’accès et la clé secrète du fichier .csv dans les champs appropriés, puis sélectionnez Suivant.

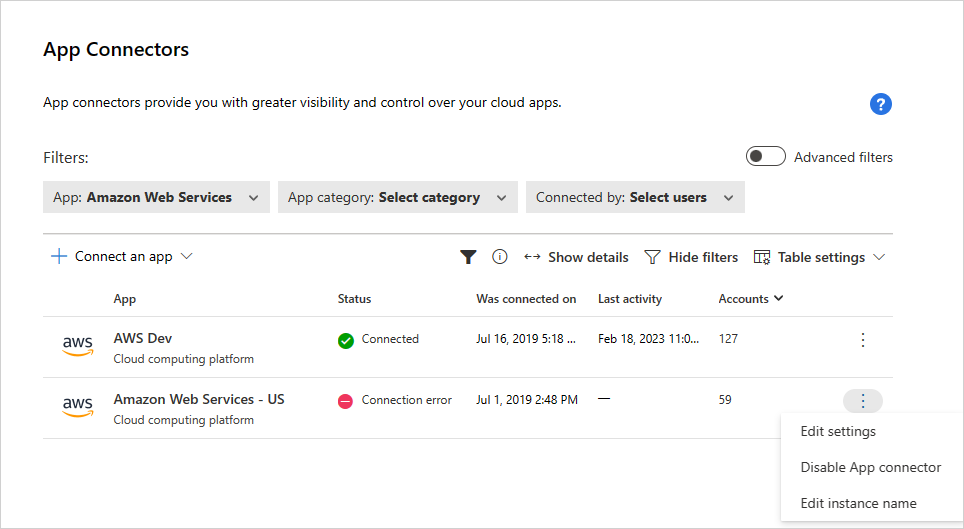

Pour un connecteur existant

Dans la liste des connecteurs, sur la ligne dans laquelle le connecteur AWS apparaît, sélectionnez Modifier les paramètres.

Dans les pages Nom de l’instance et Connecter Amazon Web Services, sélectionnez Suivant. Dans la page Audit de sécurité, collez la clé d’accès et la clé secrète du fichier .csv dans les champs appropriés, puis sélectionnez Suivant.

Dans le portail Microsoft Defender, sélectionnez Paramètres. Choisissez ensuite Logiciels cloud. Sous Applications connectées, sélectionnez Connecteurs d’applications. Vérifiez que le statut du connecteur d’applications connectées est Connecté.

Étapes suivantes

Si vous rencontrez des problèmes, nous sommes là pour vous aider. Pour obtenir de l’aide ou du support pour votre problème de produit, veuillez ouvrir un ticket de support.