Tri, filtrage et téléchargement de données

Importante

Le 30 juin 2024, le portail autonome Microsoft Defender Threat Intelligence (Defender TI) serahttps://ti.defender.microsoft.com mis hors service et ne sera plus accessible. Les clients peuvent continuer à utiliser Defender TI dans le portail Microsoft Defender ou avec Microsoft Copilot pour la sécurité. En savoir plus

Microsoft Defender Threat Intelligence (Defender TI) vous permet d’accéder à notre vaste collection de données d’analyse dans un format de tableau croisé dynamique et indexé. Ces jeux de données peuvent être volumineux et renvoyer de grandes quantités de données historiques et récentes. En vous permettant de trier et de filtrer les données de manière appropriée, nous vous aidons à exposer facilement les connexions qui vous intéressent.

Dans cet article de procédure, vous allez apprendre à trier et filtrer des données pour les jeux de données suivants :

- Résolutions

- Informations WHOIS

- Certificats

- Sous-domaines

- Trackers

- Composants

- Paires d’hôtes

- Cookies

- Services

- DNS (Domain Name System)

- DNS inversé

En savoir plus sur les jeux de données

Vous apprenez également à télécharger des indicateurs ou des artefacts à partir des fonctionnalités suivantes :

- Projets

- Articles

- Jeux de données

Configuration requise

Un compte Microsoft Microsoft Entra ID ou personnel. Se connecter ou créer un compte

Une licence Defender TI Premium.

Remarque

Les utilisateurs sans licence Defender TI Premium peuvent toujours accéder à notre offre gratuite Defender TI.

Ouvrir Defender TI dans le portail Microsoft Defender

- Accédez au portail Defender et terminez le processus d’authentification Microsoft. En savoir plus sur le portail Defender

- Accédez à Threat Intelligence>Intel Explorer.

Tri des données

La fonction de tri de chaque onglet de données vous permet de trier rapidement nos jeux de données en fonction des valeurs de colonne. Par défaut, la plupart des résultats sont triés par Dernière vue (décroissante) afin que les résultats observés les plus récents apparaissent en haut de la liste. Cet ordre de tri par défaut fournit immédiatement des informations sur l’infrastructure actuelle d’un artefact.

Actuellement, tous les jeux de données peuvent être triables selon les valeurs First seen et Last seen suivantes :

- Dernière vue (décroissante) - Valeur par défaut

- Dernière vue (croissant)

- Première vue (croissant)

- Première vue (décroissante)

Les données peuvent être triées dans chaque onglet du jeu de données pour chaque adresse IP, domaine ou entité hôte qui fait l’objet d’une recherche ou d’un tableau croisé dynamique.

Recherche un domaine, une adresse IP ou un hôte dans la barre de recherche de l’Explorateur Intel.

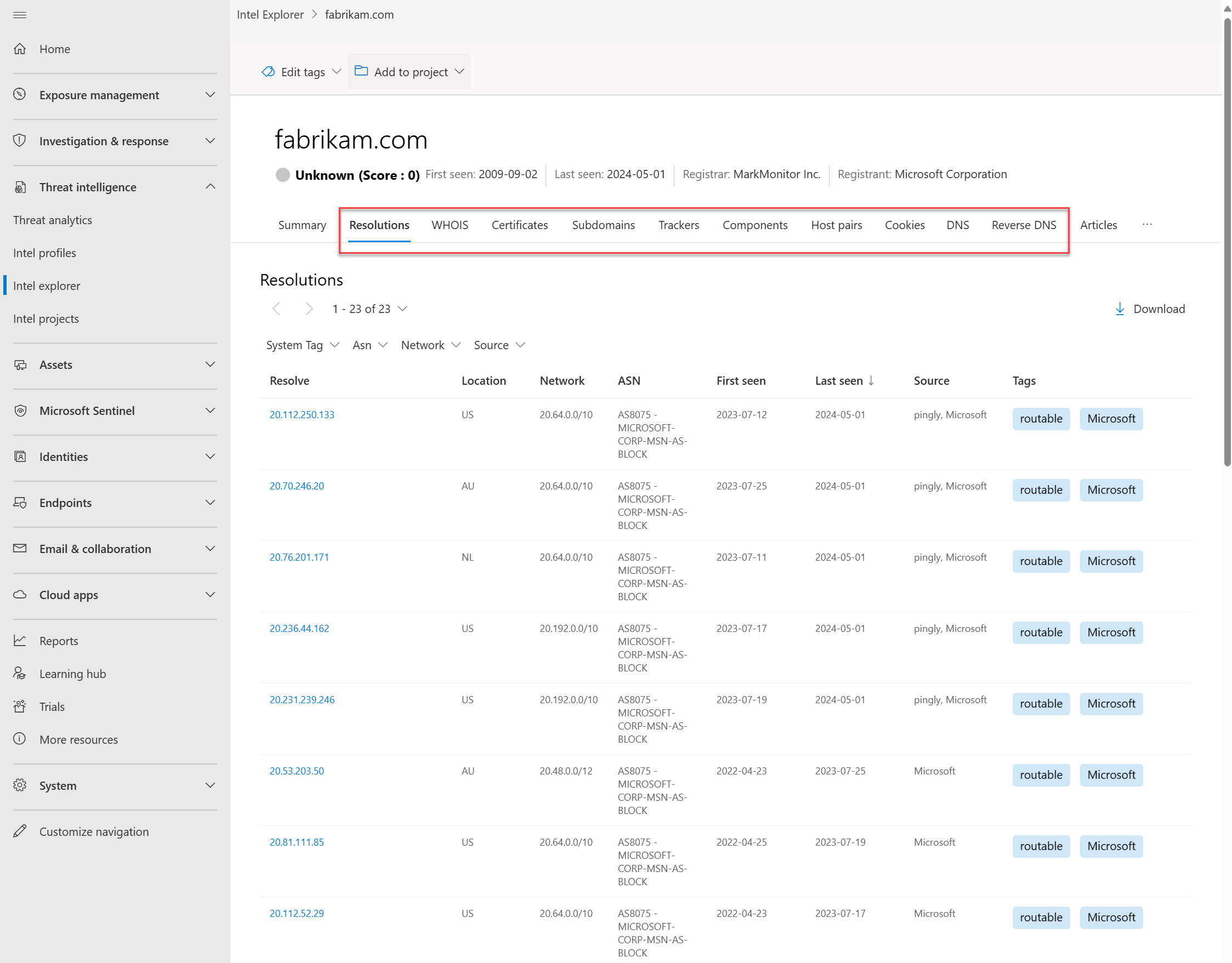

Accédez à l’onglet Résolutions , puis appliquez les préférences de tri aux colonnes Première vue et Dernière vue .

Filtrage des données

Le filtrage des données vous permet d’accéder à un groupe de données sélectionné en fonction d’une valeur de métadonnées particulière. Par instance, vous pouvez choisir d’afficher les résolutions IP découvertes à partir d’une source sélectionnée uniquement, ou des composants d’un type particulier (par exemple, des serveurs ou des frameworks). Le filtrage des données vous permet de limiter les résultats de la requête aux éléments d’intérêt particulier.

Étant donné que Defender TI fournit des métadonnées spécifiques qui coïncident avec des types de données particuliers, les options de filtre sont différentes pour chaque jeu de données.

Filtres de résolution

Les filtres suivants s’appliquent aux données de résolution :

- Balise système : Defender TI crée ces balises en fonction des insights découverts par notre équipe de recherche. En savoir plus

- Balise : balises personnalisées appliquées par les utilisateurs defender TI. En savoir plus

- ASN : résultats liés à un numéro de système autonome (ASN) désigné.

- Réseau : résultats liés au réseau désigné.

- Source : source de données qui a produit le résultat (par exemple, riskiq, emerging_threats).

Pour filtrer les données de résolution :

Recherche un domaine, une adresse IP ou un hôte dans la barre de recherche d’Intel Explorer.

Accédez à l’onglet Résolutions

Appliquez des filtres à chacun des types d’options de filtre indiqués précédemment.

Filtres de suivi

Les filtres suivants s’appliquent aux données de suivi :

- Type : type de suivi identifié pour chaque artefact (par exemple, JarmFuzzyHash ou GoogleAnalyticsID).

- Adresse : adresse IP qui a observé directement le dispositif de suivi ou a un hôte de résolution qui a observé le suivi. Ce filtre s’affiche lorsque vous recherchez une adresse IP.

- Nom d’hôte : hôte qui a observé cette valeur de suivi. Ce filtre s’affiche lorsque vous effectuez une recherche dans un domaine ou un hôte.

Pour filtrer les données de suivi :

Recherche un domaine, une adresse IP ou un hôte dans la barre de recherche d’Intel Explorer.

Accédez à l’onglet Suivis

Appliquez des filtres à chacun des types d’options de filtre indiqués précédemment.

Filtres de composants

Les filtres suivants s’appliquent aux données de composant :

- Ipaddressraw : Adresse IP qui coïncide avec le nom d’hôte retourné.

- Type: Type de composant désigné (par exemple, accès à distance ou système d’exploitation).

- Nom: Nom du composant détecté (par exemple, Cobalt Strike ou PHP).

Pour filtrer les données de composant :

Recherche un domaine, une adresse IP ou un hôte dans la barre de recherche d’Intel Explorer.

Accédez à l’onglet Composants

Appliquez des filtres à chacun des types d’options de filtre indiqués précédemment.

Filtres de paire d’hôtes

Les filtres suivants s’appliquent aux données de paire d’hôtes :

- Direction: Direction de la connexion observée, indiquant si le parent redirige vers l’enfant ou inversement.

- Nom d’hôte parent : Nom d’hôte de l’artefact parent.

- Cause : Cause détectée de la relation parent-enfant hôte (par exemple, redirect ou iframe.src).

- Nom d’hôte enfant : Nom d’hôte de l’artefact enfant.

Pour filtrer les données de paire d’hôtes :

Recherche un domaine, une adresse IP ou un hôte dans la barre de recherche d’Intel Explorer.

Accédez à l’onglet Paires d’hôtes

Appliquez des filtres à chacun des types d’options de filtre indiqués précédemment.

Filtres DNS et DNS inversés

Les filtres suivants s’appliquent aux données DNS et DNS inversées :

- Type d’enregistrement : Type d’enregistrement détecté dans l’enregistrement DNS (par exemple, NS ou CNAME).

- Valeur: Valeur désignée de l’enregistrement (par exemple, nameserver.host.com).

Pour filtrer les données DNS et dns inversées :

Recherche un domaine, une adresse IP ou un hôte dans la barre de recherche d’Intel Explorer.

Accédez aux onglets DNS et DNS inversé

Appliquez des filtres à chacun des types d’options de filtre indiqués précédemment.

Téléchargement de données

Il existe différentes sections dans Defender TI où vous pouvez exporter des données sous la forme d’un fichier CSV. Recherchez et sélectionnez Télécharger![]() dans les sections suivantes :

dans les sections suivantes :

- La plupart des onglets du jeu de données

- Projets

- Articles Intel

Lorsque vous téléchargez des données à partir des résolutions, dns et DNS inverse , les en-têtes suivants sont exportés :

| En-tête | Description |

|---|---|

| Resolve | Enregistrement associé au domaine recherché (résolution de l’adresse IP) ou domaine qui se résout en adresse IP lorsque l’adresse IP fait l’objet d’une recherche |

| Emplacement | Pays ou région dans lequel l’adresse IP est hébergée |

| Réseau | Netblock ou sous-réseau |

| autonomousSystemNumber | ASN |

| firstSeen | Date et heure (au format mm/jj/aaaa hh :mm ) auxquelles Microsoft a observé la résolution pour la première fois |

| lastSeen | Date et heure (au format mm/jj/aaaa hh :mm ) auxquelles Microsoft a observé la résolution pour la dernière fois |

| Source | Source qui a observé cette résolution |

| Tags | Étiquettes système ou personnalisées associées à l’artefact |

Lorsque vous téléchargez des données à partir de l’onglet Sous-domaines , les en-têtes suivants sont exportés :

| En-tête | Description |

|---|---|

| nom d’hôte | Sous-domaine du domaine recherché |

| étiquettes | Étiquettes système ou personnalisées associées à l’artefact |

Lorsque vous téléchargez des données à partir de l’onglet Suivis , les en-têtes suivants sont exportés :

| En-tête | Description |

|---|---|

| nom d’hôte | Nom d’hôte qui a observé ou qui observe actuellement le dispositif de suivi |

| firstSeen | Date et heure (au format mm/jj/aaaa hh :mm ) lorsque Microsoft a observé pour la première fois que le nom d’hôte utilisait le dispositif de suivi |

| lastSeen | Date et heure (au format mm/jj/aaaa hh :mm ) auxquelles Microsoft a observé pour la dernière fois que le nom d’hôte utilisait le suivi |

| Attributetype | Type de suivi |

| attributeValue | Valeur du suivi |

| Tags | Étiquettes système ou personnalisées associées à l’artefact |

Lorsque vous téléchargez des données à partir de l’onglet Composants , les en-têtes suivants sont exportés :

| En-tête | Description |

|---|---|

| nom d’hôte | Nom d’hôte qui a observé ou observe actuellement le composant |

| firstSeen | Date et heure (au format mm/jj/aaaa hh :mm ) auxquelles Microsoft a observé que le nom d’hôte utilisait le composant pour la première fois |

| lastSeen | Date et heure (au format mm/jj/aaaa hh :mm ) auxquelles Microsoft a observé pour la dernière fois que le nom d’hôte utilisait le composant |

| Catégorie | Type de composant |

| name | Nom du composant |

| version | Version du composant |

| Tags | Étiquettes système ou personnalisées associées à l’artefact |

Lorsque vous téléchargez des données à partir de l’onglet Paires d’hôtes , les en-têtes suivants sont exportés :

| En-tête | Description |

|---|---|

| parentHostname | Nom d’hôte qui atteint le nom d’hôte enfant |

| childHostname | Nom d’hôte qui alimente les ressources qu’ils hébergent au nom d’hôte parent. |

| firstSeen | Date et heure (au format mm/jj/aaaa hh :mm ) auxquelles Microsoft a observé pour la première fois la relation entre le nom d’hôte parent et le nom d’hôte enfant |

| lastSeen | Date et heure (au format mm/jj/aaaa hh :mm ) auxquelles Microsoft a observé pour la dernière fois la relation entre le nom d’hôte parent et le nom d’hôte enfant |

| attributeCause | Cause de la relation entre le nom d’hôte parent et le nom d’hôte enfant |

| Tags | Étiquettes système ou personnalisées associées à l’artefact |

Lorsque vous téléchargez des données à partir de l’onglet Cookies , les en-têtes suivants sont exportés :

| En-tête | Description |

|---|---|

| nom d’hôte | Nom d’hôte qui a observé le nom du cookie |

| firstSeen | Date et heure (au format mm/jj/aaaa hh :mm ) auxquelles le nom du cookie a été observé pour la première fois dans le nom d’hôte provenant du domaine de cookie |

| lastSeen | Date et heure (au format mm/jj/aaaa hh :mm ) auxquelles le nom du cookie a été observé pour la dernière fois sur le nom d’hôte provenant du domaine de cookie |

| cookieName | Nom du cookie |

| cookieDomain | Serveur du nom de domaine dont le nom de cookie provient |

| Tags | Étiquettes système ou personnalisées associées à l’artefact |

Lorsque vous téléchargez des listes de projets à partir de projets Intel (Mes projets, Projets d’équipe et Projets partagés), les en-têtes suivants sont exportés :

| En-tête | Description |

|---|---|

| name | nom du projet ; |

| artefacts (nombre) | Nombre d’artefacts dans le projet |

| créé par (utilisateur) | Utilisateur qui a créé le projet |

| créé le | Quand le projet a été créé |

| étiquettes | Étiquettes système ou personnalisées associées à l’artefact |

| Collaborateurs | Qui ont été ajoutés en tant que collaborateurs au projet ; cet en-tête n’est visible que pour les projets téléchargés à partir des pages Mes projets et Projets partagés |

Lorsque vous téléchargez les détails du projet (artefacts) à partir d’un projet, les en-têtes suivants sont exportés :

| En-tête | Description |

|---|---|

| Artefact | Valeur de l’artefact (par exemple, adresse IP, domaine, hôte, valeur WHOIS ou certificat SHA-1) |

| type | Type d’artefact (par exemple, IP, domaine, hôte, organization WHOIS, téléphone WHOIS ou certificat SHA-1) |

| Créé | Date et heure (au format mm/jj/aaaa hh :mm ) auxquelles l’artefact a été ajouté au projet |

| Créateur | Email’adresse de l’utilisateur qui a ajouté l’artefact |

| context | Comment l’artefact a été ajouté au projet |

| étiquettes | Étiquettes système ou personnalisées associées à l’artefact |

| Collaborateurs | Qui ont été ajoutés en tant que collaborateurs au projet ; cet en-tête n’est visible que pour les projets téléchargés à partir des pages Mes projets et Projets partagés |

Le téléchargement des indicateurs publics ou riskiq de renseignement sur les menaces exporte les en-têtes suivants :

| En-tête | Description |

|---|---|

| type | Type d’indicateur (par exemple, adresse IP, certificat, domaine ou SHA-256) |

| value | Valeur de l’indicateur (par exemple, adresse IP, domaine ou nom d’hôte) |

| source | Source de l’indicateur (RiskIQ ou OSINT) |

Voir aussi

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour