Jeux de données

Importante

Le 30 juin 2024, le portail autonome Microsoft Defender Threat Intelligence (Defender TI) serahttps://ti.defender.microsoft.com mis hors service et ne sera plus accessible. Les clients peuvent continuer à utiliser Defender TI dans le portail Microsoft Defender ou avec Microsoft Copilot pour la sécurité. En savoir plus

Microsoft centralise de nombreux jeux de données dans Microsoft Defender Threat Intelligence (Defender TI), ce qui permet aux clients et à la communauté de Microsoft d’effectuer plus facilement l’analyse de l’infrastructure. L’objectif principal de Microsoft est de fournir autant de données que possible sur l’infrastructure Internet pour prendre en charge différents cas d’usage de sécurité.

Microsoft collecte, analyse et indexe des données Internet pour vous aider à :

- Détecter les menaces et y répondre

- Hiérarchiser les incidents

- Identifier de manière proactive l’infrastructure associée aux groupes d’acteurs ciblant votre organization

Microsoft collecte des données Internet via son réseau de capteurs PDNS (Domain Name System) passif, son réseau proxy global d’utilisateurs virtuels, des analyses de port et d’autres sources pour les programmes malveillants et des données DNS ajoutées.

Ces données Internet sont classées en deux groupes distincts : traditionnel et avancé. Les jeux de données traditionnels sont les suivants :

Les jeux de données avancés sont les suivants :

Les jeux de données avancés sont collectés à partir de l’observation du modèle DOM (Document Object Model) des pages web analysées. En outre, les composants et les suivis sont également observés à partir des règles de détection déclenchées en fonction des réponses de bannière des analyses de port ou des détails du certificat TLS.

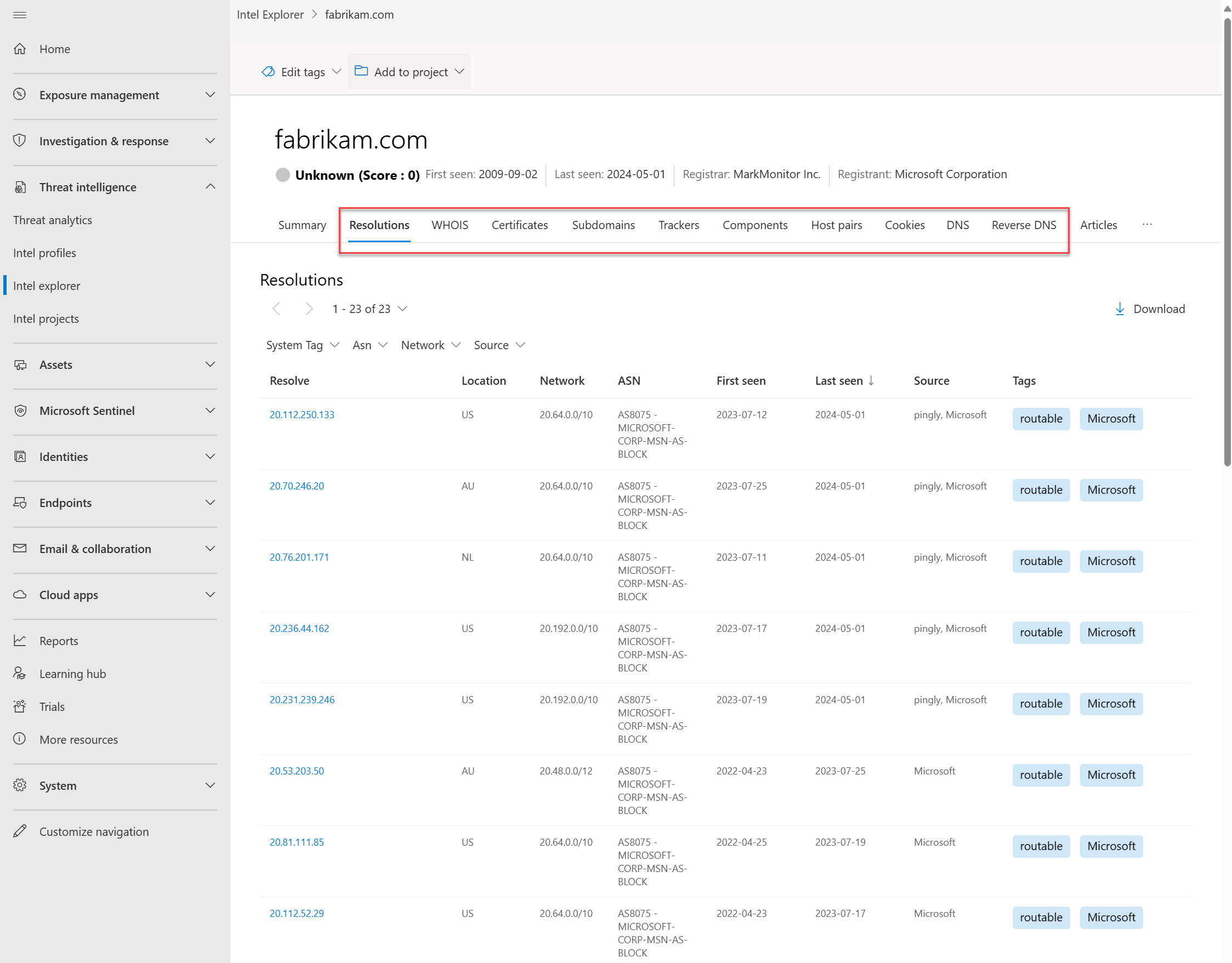

Résolutions

PDNS est un système d’enregistrements qui stocke les données de résolution DNS pour un emplacement, un enregistrement et une période donnés. Ce jeu de données de résolution historique vous permet d’afficher les domaines résolus en adresse IP et inversement. Ce jeu de données permet une corrélation basée sur le temps en fonction du chevauchement de domaine ou d’adresses IP.

LE PDNS peut permettre l’identification d’une infrastructure d’acteur de menace précédemment inconnue ou nouvellement mise en place. L’ajout proactif d’indicateurs aux listes de blocage peut couper les chemins de communication avant que les campagnes n’ont lieu. Les données de résolution d’enregistrements sont disponibles sous l’onglet Résolutions, qui se trouve dans la page de l’Explorateur Intel du portail Microsoft Defender. D’autres types d’enregistrements DNS sont disponibles dans l’onglet DNS .

Nos données de résolution PDNS incluent les informations suivantes :

- Résoudre : nom de l’entité de résolution (adresse IP ou domaine)

- Emplacement : emplacement dans lequel l’adresse IP est hébergée

- Réseau : netblock ou sous-réseau associé à l’adresse IP

- ASN : numéro de système autonome (ASN) et nom de organization

- Première vue : horodatage de la date à laquelle Microsoft a observé cette résolution pour la première fois

- Dernière vue : horodatage de la date à laquelle Microsoft a observé cette résolution pour la dernière fois

- Source : source qui a activé la détection de la relation.

- Balises : toutes les balises appliquées à cet artefact dans Defender TI (En savoir plus)

Questions auxquelles ce jeu de données peut vous aider à répondre

Domaines

Quand Defender TI a-t-il observé pour la première fois la résolution du domaine en adresse IP ?

Quand defender TI a-t-il vu le domaine se résoudre activement en adresse IP pour la dernière fois ?

Quelles adresses IP le domaine résout-il actuellement ?

Adresses IP

L’adresse IP est-elle routable ?

De quel sous-réseau fait partie l’adresse IP ?

Un propriétaire est-il associé au sous-réseau ?

De quel AS fait partie l’adresse IP ?

Y a-t-il une géolocalisation ?

WHOIS

Des milliers de fois par jour, des domaines sont achetés et/ou transférés entre des individus et des organisations. Le processus est facile, ne prend que quelques minutes et peut être aussi bas que 7 $, selon le fournisseur du bureau d’enregistrement. Au-delà des détails de paiement, il faut fournir des informations supplémentaires sur eux-mêmes. Certaines de ces informations sont stockées dans le cadre d’un enregistrement WHOIS sur lequel le domaine a été configuré. Cette action serait considérée comme une inscription de domaine public. Toutefois, il existe des services d’enregistrement de domaine privés, où l’on peut masquer leurs informations personnelles dans l’enregistrement WHOIS de leur domaine. Dans ces situations, les informations du propriétaire du domaine sont sécurisées et remplacées par les informations de leur bureau d’enregistrement. Davantage de groupes d’acteurs effectuent des inscriptions de domaine privé pour rendre plus difficile pour les analystes de trouver d’autres domaines dont ils sont propriétaires. Defender TI fournit différents jeux de données pour rechercher l’infrastructure partagée des acteurs lorsque les enregistrements WHOIS ne fournissent pas de prospects.

WHOIS est un protocole qui permet à toute personne d’interroger des informations sur un domaine, une adresse IP ou un sous-réseau. L’une des fonctions les plus courantes pour WHOIS dans la recherche sur l’infrastructure des menaces consiste à identifier ou à connecter des entités disparates en fonction de données uniques partagées dans les enregistrements WHOIS. Si vous avez acheté un domaine vous-même, vous avez peut-être remarqué que le contenu demandé aux bureaux d’enregistrement n’est jamais vérifié. En fait, vous auriez pu mettre n’importe quoi dans le dossier (et beaucoup de gens le font), qui serait ensuite affiché au monde entier.

Chaque enregistrement WHOIS comporte plusieurs sections différentes, qui peuvent toutes inclure des informations différentes. Les sections couramment trouvées incluent le bureau d’enregistrement, l’inscrit, l’administrateur et les sections techniques, chacune correspondant potentiellement à un contact différent pour l’enregistrement. Ces données sont dupliquées entre les sections dans la plupart des cas, mais il peut y avoir de légères différences, en particulier si un acteur a fait une erreur. Lorsque vous affichez des informations WHOIS dans Defender TI, vous voyez un enregistrement condensé qui déduplique toutes les données et indique la partie de l’enregistrement dont elles proviennent. Nous avons constaté que ce processus accélère considérablement le flux de travail des analystes et évite tout oubli des données. Les informations WHOIS de Defender TI sont alimentées par la base de données WhoisIQ™.

Nos données WHOIS incluent les informations suivantes :

- Enregistrement mis à jour : Horodatage qui indique le jour de la dernière mise à jour d’un enregistrement WHOIS

- Dernière analyse : Date à laquelle le système Defender TI a analysé l’enregistrement pour la dernière fois

- Expiration : Date d’expiration de l’inscription, si disponible

- Créé: L’âge de l’enregistrement WHOIS actuel

- Serveur WHOIS : Le serveur configuré par un bureau d’enregistrement accrédité par l’ICANN pour acquérir des informations à jour sur les domaines qui y sont enregistrés

- Registraire: Service de bureau d’enregistrement utilisé pour inscrire l’artefact

- Domaine status : le status actuel du domaine ; un domaine « actif » est actif sur Internet

- Email : toutes les adresses e-mail trouvées dans l’enregistrement WHOIS, ainsi que le type de contact associé à chaque contact (par exemple, administrateur ou technique)

- Nom: Le nom de tous les contacts dans l’enregistrement et le type de contact auquel chacun est associé

- Organisation: Le nom de toutes les organisations dans l’enregistrement et le type de contact associé à chaque

- Rue: Toutes les adresses postales associées à l’enregistrement et le type de contact correspondant

- Ville: Toute ville répertoriée dans une adresse associée à l’enregistrement et le type de contact correspondant

- État: Tous les états répertoriés dans une adresse associée à l’enregistrement et le type de contact correspondant

- Code postal : Tous les codes postaux répertoriés dans une adresse associée à l’enregistrement et le type de contact correspondant

- Pays: Tous les pays ou régions répertoriés dans une adresse associée à l’enregistrement et le type de contact correspondant

- Téléphone: Tous les numéros de téléphone répertoriés dans l’enregistrement et le type de contact correspondant

- Serveurs de noms : Tous les serveurs de noms associés à l’entité inscrite

Recherches WHOIS actuelles

Le dépôt WHOIS actuel de Defender TI met en évidence tous les domaines de la collection WHOIS de Microsoft qui sont actuellement enregistrés et associés à l’attribut WHOIS d’intérêt. Ces données mettent en évidence la date d’inscription et d’expiration du domaine, ainsi que l’adresse e-mail utilisée pour inscrire le domaine. Ces données sont affichées dans l’onglet Recherche WHOIS de la plateforme.

Recherches WHOIS historiques

Le dépôt d’historique WHOIS de Defender TI fournit aux utilisateurs un accès à toutes les associations de domaine historiques connues pour les attributs WHOIS en fonction des observations du système. Ce jeu de données met en évidence tous les domaines associés à un attribut qu’un utilisateur affiche la première fois et la dernière fois que nous avons observé l’association entre le domaine et l’attribut interrogé. Ces données sont affichées dans un onglet distinct en regard de l’onglet WHOIS actuel .

Questions auxquelles ce jeu de données peut vous aider à répondre

Quelle est l’ancienneté du domaine ?

Les informations semblent-elles protégées par la vie privée ?

Les données semblent-elles uniques ?

Quels serveurs de noms sont utilisés ?

Ce domaine est-il un domaine de puits ?

Ce domaine est-il un domaine parqué ?

Ce domaine est-il un domaine honeypot ?

Y a-t-il un historique ?

Y a-t-il de faux e-mails de protection de la vie privée ?

Y a-t-il de faux noms dans l’enregistrement WHOIS ?

D’autres E/S connexes sont-elles identifiées en recherchant des valeurs WHOIS potentiellement partagées entre les domaines ?

Certificats

Au-delà de la sécurisation de vos données, les certificats TLS constituent un excellent moyen pour les utilisateurs de connecter une infrastructure réseau disparate. Les techniques d’analyse modernes nous permettent d’effectuer des demandes de données sur chaque nœud sur Internet en quelques heures. En d’autres termes, nous pouvons associer un certificat à une adresse IP qui l’héberge facilement et régulièrement.

À l’instar d’un enregistrement WHOIS, les certificats TLS nécessitent que les informations soient fournies par l’utilisateur pour générer le produit final. Outre le domaine, le certificat TLS inclut les personnes pour lesquelles le certificat est créé (sauf s’il est auto-signé). L’utilisateur peut créer les informations supplémentaires. Là où les utilisateurs de Microsoft voient le plus de valeur des certificats TLS, ce n’est pas nécessairement les données uniques que quelqu’un peut utiliser lors de la génération du certificat, mais l’emplacement où il est hébergé.

Pour accéder à un certificat TLS, il doit être associé à un serveur web et exposé via un port particulier (le plus souvent 443). En utilisant des analyses Internet de masse sur une base hebdomadaire, il est possible d’analyser toutes les adresses IP et d’obtenir n’importe quel certificat hébergé pour créer un référentiel historique de données de certificat. Disposer d’une base de données d’adresses IP vers des mappages de certificats TLS vous permet d’identifier les chevauchements dans l’infrastructure.

Pour illustrer davantage ce concept, imaginez qu’un acteur configure un serveur avec un certificat TLS auto-signé. Après plusieurs jours, les défenseurs deviennent sages pour leur infrastructure et bloquent le serveur web hébergeant du contenu malveillant. Au lieu de détruire tout leur travail acharné, l’acteur copie simplement tout le contenu (y compris le certificat TLS) et les place sur un nouveau serveur. En tant qu’utilisateur, vous pouvez maintenant établir une connexion à l’aide de la valeur SHA-1 unique du certificat et dire que les deux serveurs web (un bloqué, un inconnu) sont connectés d’une certaine manière.

Ce qui rend les certificats TLS plus précieux, c’est qu’ils sont capables d’établir des connexions que les données DNS ou WHOIS passives peuvent manquer. Cela signifie davantage de moyens de corrélater l’infrastructure malveillante potentielle et d’identifier les défaillances de sécurité opérationnelles potentielles des acteurs. Defender TI a collecté plus de 30 millions de certificats depuis 2013 et vous fournit les outils permettant d’établir des corrélations sur le contenu et l’historique des certificats.

Les certificats TLS sont des fichiers qui lient numériquement une clé de chiffrement à un ensemble de détails fournis par l’utilisateur. Defender TI utilise des techniques d’analyse Internet pour collecter des associations de certificats TLS à partir d’adresses IP sur différents ports. Ces certificats sont stockés dans une base de données locale et nous permettent de créer un chronologie pour l’endroit où un certificat TLS donné est apparu sur Internet.

Nos données de certificat incluent les informations suivantes :

- Sha1 : Hachage de l’algorithme SHA-1 pour une ressource de certificat TLS

- Première vue : Horodatage qui affiche la date à laquelle nous avons observé ce certificat pour la première fois sur un artefact

- Dernière vue : Horodatage qui affiche la date à laquelle nous avons observé ce certificat pour la dernière fois sur un artefact

- Infrastructure: Toute infrastructure associée associée au certificat

Lorsque vous développez un hachage SHA-1, vous voyez les détails suivants :

- Numéro de série : Numéro de série associé à un certificat TLS

- Délivré: Date d’émission d’un certificat

- Expire: Date d’expiration d’un certificat

- Nom commun de l’objet : Nom commun de l’objet pour tous les certificats TLS associés

- Nom commun de l’émetteur : Nom commun de l’émetteur pour tous les certificats TLS associés

- Autre(s) nom(s) de l’objet : Tout autre nom commun pour le certificat

- Autre(s) nom(s) de l’émetteur : Tout autre nom de l’émetteur

- Nom organization de l’objet : le organization lié à l’inscription du certificat TLS

- Nom du organization de l’émetteur : nom du organization qui a orchestré l’émission d’un certificat

- Version SSL : Version de SSL/TLS avec laquelle le certificat a été inscrit

- Unité de organization sujet : métadonnées facultatives qui indiquent le service au sein d’un organization responsable du certificat

- Unité de organization émetteur : informations supplémentaires sur le organization émettrice du certificat

- Adresse postale de l’objet : Adresse postale où se trouve le organization

- Adresse postale de l’émetteur : Adresse postale où se trouve le organization émetteur

- Localité du sujet : La ville où se trouve le organization

- Localité de l’émetteur : Ville où se trouve l’émetteur organization

- État/province de l’objet : État ou province où se trouve le organization

- État/province de l’émetteur : État ou province où se trouve le organization émetteur

- Pays concerné : Pays ou région où se trouve le organization

- Pays émetteur : Pays ou région où se trouve le organization émetteur

- Infrastructure associée : Toute infrastructure associée associée au certificat

Questions auxquelles ce jeu de données peut vous aider à répondre

À quelle autre infrastructure ce certificat a-t-il été observé ?

Existe-t-il des points de données uniques dans le certificat qui serviraient de bons points de tableau croisé dynamique ?

Le certificat est-il auto-signé ?

Le certificat provient-il d’un fournisseur gratuit ?

Pendant quelle période le certificat a-t-il été observé en cours d’utilisation ?

Sous-domaines

Un sous-domaine est un domaine Internet qui fait partie d’un domaine principal. Les sous-domaines sont également appelés « hôtes ». Par exemple, learn.microsoft.com est un sous-domaine de microsoft.com. Pour chaque sous-domaine, il peut y avoir un nouvel ensemble d’adresses IP vers lesquelles le domaine est résolu, ce qui peut être d’excellentes sources de données pour trouver l’infrastructure associée.

Nos données de sous-domaine incluent les informations suivantes :

- Nom d’hôte : sous-domaine associé au domaine qui a fait l’objet d’une recherche

- Balises : toutes les balises appliquées à cet artefact dans Defender TI

Questions auxquelles ce jeu de données peut vous aider à répondre

Existe-t-il d’autres sous-domaines associés au domaine de niveau supérieur ?

L’un des sous-domaines est-il associé à une activité malveillante ?

Si je suis propriétaire de ce domaine, est-ce que l’un des sous-domaines semble inconnu ?

Existe-t-il un modèle pour les sous-domaines listés associés à d’autres domaines malveillants ?

Le basculement de chaque sous-domaine révèle-t-il un nouvel espace d’adressage IP qui n’est pas précédemment associé à la cible ?

Quelle autre infrastructure non liée puis-je trouver qui ne correspond pas au domaine racine ?

Trackers

Les traceurs sont des codes ou des valeurs uniques qui se trouvent dans les pages web et sont souvent utilisés pour suivre l’interaction de l’utilisateur. Ces codes peuvent être utilisés pour mettre en corrélation un groupe disparate de sites web à une entité centrale. Souvent, les acteurs des menaces copient le code source du site web d’une victime qu’ils cherchent à emprunter l’identité pour une campagne d’hameçonnage. Ils prennent rarement le temps de supprimer ces ID, ce qui pourrait permettre aux utilisateurs d’identifier ces sites frauduleux à l’aide du jeu de données Trackers de Defender TI. Les acteurs peuvent également déployer des ID de suivi pour voir le succès de leurs campagnes d’attaque. Cette activité est similaire à la façon dont les spécialistes du marketing utilisent les ID SEO, tels qu’un ID de suivi Google Analytics, pour suivre le succès de leur campagne marketing.

Notre jeu de données de suivi comprend des ID de fournisseurs tels que Google, Yandex, Mixpanel, New Relic et Clicky, et continue de croître. Il comprend les informations suivantes :

- Nom d’hôte : nom d’hôte qui héberge l’infrastructure dans laquelle le dispositif de suivi a été détecté

- Première vue : horodatage de la date à laquelle Microsoft a observé ce dispositif de suivi pour la première fois sur l’artefact

- Last Seen : horodatage de la date à laquelle Microsoft a observé ce suivi pour la dernière fois sur l’artefact

- Type : type de suivi détecté (par exemple, GoogleAnalyticsID ou JarmHash)

- Valeur : valeur d’identification du dispositif de suivi

- Balises : toutes les balises appliquées à cet artefact dans Defender TI

![]()

Questions auxquelles ce jeu de données peut vous aider à répondre

Existe-t-il d’autres ressources utilisant les mêmes ID d’analytique ?

Ces ressources sont-elles associées à l’organization ou tentent-elles de mener une attaque d’infraction ?

Existe-t-il des chevauchements entre les suivis , qui sont-ils partagés avec d’autres sites web ?

Quels sont les types de suivis trouvés dans la page web ?

Quelle est la durée des suivis ?

Quelle est la fréquence de modification des valeurs de suivi : arrivent-elles, vont-elles ou restent-elles ?

Existe-t-il des suivis qui se connectent à un logiciel de clonage de site web (par exemple, MarkOfTheWeb ou HTTrack) ?

Existe-t-il des suivis liés à des programmes malveillants de serveur de commande et de contrôle (C2) (par exemple, JARM) ?

Composants

Les composants web sont des détails décrivant une page web ou une infrastructure de serveur glanée à partir de Microsoft effectuant une analyse ou une analyse web. Ces composants vous permettent de comprendre la composition d’une page web ou la technologie et les services qui pilotent un élément d’infrastructure spécifique. Le pivot sur des composants uniques peut trouver l’infrastructure des acteurs ou d’autres sites compromis. Vous pouvez également comprendre si un site web peut être vulnérable à une attaque ou à une compromission spécifique en fonction des technologies qu’il exécute.

Nos données de composant incluent les informations suivantes :

- Hostname: Nom d’hôte qui héberge l’infrastructure dans laquelle le composant a été détecté

- Première vue : Horodatage de la date à laquelle Microsoft a observé ce composant pour la première fois sur l’artefact

- Dernière vue : Horodatage de la date à laquelle Microsoft a observé ce composant pour la dernière fois sur l’artefact

- Catégorie: Type de composant détecté (par exemple, système d’exploitation, infrastructure, accès à distance ou serveur)

- Nom + Version : Nom et version du composant en cours d’exécution sur l’artefact (par exemple, Microsoft IIS (v8.5))

- Balises : toutes les balises appliquées à cet artefact dans Defender TI

Questions auxquelles ce jeu de données peut vous aider à répondre

Quelle infrastructure vulnérable j’utilise ?

Magento v1.9 est tellement daté que Microsoft n’a pas pu trouver de documentation fiable pour cette version particulière.

Quels composants web uniques l’acteur de menace utilise-t-il pour les suivre dans d’autres domaines ?

Des composants sont-ils marqués comme malveillants ?

Combien de composants web ont été identifiés ?

Y a-t-il des technologies uniques ou étranges que l’on ne voit pas souvent ?

Existe-t-il de fausses versions de technologies spécifiques ?

Quelle est la fréquence des modifications dans les composants web, souvent ou rarement effectuées ?

Existe-t-il des bibliothèques suspectes connues pour être abusées ?

Existe-t-il des technologies avec des vulnérabilités associées ?

Paires d’hôtes

Les paires d’hôtes sont deux éléments d’infrastructure (un parent et un enfant) qui partagent une connexion observée à partir de l’analyse web d’un utilisateur virtuel. La connexion peut aller d’une redirection de niveau supérieur (HTTP 302) à quelque chose de plus complexe, comme une référence de source d’iFrame ou de script.

Nos données de paire d’hôtes incluent les informations suivantes :

- Nom d’hôte parent : hôte qui fait référence à une ressource ou « contacte » l’hôte enfant

- Nom d’hôte enfant : hôte appelé par l’hôte parent

- Première vue : horodatage de la date à laquelle Microsoft a observé pour la première fois une relation avec l’hôte

- Dernière vue : horodatage de la date à laquelle Microsoft a observé pour la dernière fois une relation avec l’hôte

- Cause : Type de connexion entre le nom d’hôte parent et le nom d’hôte enfant ; les causes potentielles sont les suivantes :

- script.src

- link.href

- Rediriger

- img.src

- unknown

- xmlhttprequest

- a.href

- finalRedirect

- css.import

- parentPage

- Balises : toutes les balises appliquées à cet artefact dans Defender TI

Questions auxquelles ce jeu de données peut vous aider à répondre

L’un des artefacts connectés a-t-il été bloqué ?

L’un des artefacts connectés a-t-il été étiqueté (par exemple, hameçonnage, APT, malveillant, suspect, acteur de menace spécifique) ?

Cet hôte redirige-t-il les utilisateurs vers du contenu malveillant ?

Les ressources sont-elles extraites dans des css ou des images pour configurer des attaques d’infraction ?

Les ressources sont-elles extraites dans un script ou font référence à un fichier link.href pour configurer une attaque Magecart ou skimming ?

Où les utilisateurs sont-ils redirigés depuis/vers ?

Quel type de redirection a lieu ?

Cookies

Les cookies sont de petits éléments de données envoyés d’un serveur à un client lorsque l’utilisateur navigue sur Internet. Ces valeurs contiennent parfois un état pour l’application ou de petits bits de données de suivi. Defender TI met en évidence et indexe les noms de cookies observés lors de l’analyse d’un site web et vous permet d’explorer tous les emplacements où nous avons observé des noms de cookies spécifiques dans son analyse et sa collecte de données. Les acteurs malveillants utilisent également des cookies pour suivre les victimes infectées ou stocker les données qu’ils pourraient utiliser ultérieurement.

Nos données de cookies incluent les informations suivantes :

- Hostname: Infrastructure hôte associée au cookie

- Première vue : Horodatage de la date à laquelle Microsoft a observé ce cookie pour la première fois sur l’artefact

- Dernière vue : Horodatage de la date à laquelle Microsoft a observé ce cookie pour la dernière fois sur l’artefact

- Nom: Nom du cookie (par exemple, JSESSIONID ou SEARCH_NAMESITE).

- Domaine: Domaine associé au cookie

- Étiquettes: Toutes les balises appliquées à cet artefact dans Defender TI

Questions auxquelles ce jeu de données peut vous aider à répondre

Quels autres sites web émettent les mêmes cookies ?

Quels autres sites web effectuent le suivi des mêmes cookies ?

Le domaine de cookie correspond-il à ma requête ?

Combien de cookies sont associés à l’artefact ?

Existe-t-il des noms de cookies ou des domaines uniques ?

Quelles sont les périodes associées aux cookies ?

Quelle est la fréquence des cookies récemment observés ou des modifications associées aux cookies ?

Services

Les noms de service et les numéros de port sont utilisés pour distinguer les différents services qui s’exécutent sur des protocoles de transport tels que TCP, UDP, DCCP et SCTP. Les numéros de port peuvent suggérer le type d’application en cours d’exécution sur un port particulier. Toutefois, les applications ou les services peuvent être modifiés pour utiliser un port différent pour masquer ou masquer l’application ou le service sur une adresse IP. Connaître les informations de port et d’en-tête/bannière peut identifier l’application/le service véritable et la combinaison de ports utilisés. Defender TI affiche 14 jours d’historique dans l’onglet Services , affichant la dernière réponse de bannière associée à un port observé.

Nos données de services incluent les informations suivantes :

- Ports ouverts observés

- Numéros de port

- Composants

- Nombre de fois où le service a été observé

- Quand le port a été analysé pour la dernière fois

- Connexion de protocole

- État du port

- Ouvrir

- Filtrée

- Fermé

- Réponse de bannière

Questions auxquelles ce jeu de données peut vous aider à répondre

Quelles applications s’exécutent sur un port particulier pour une adresse IP donnée ?

Quelle est la version des applications en cours d’utilisation ?

Y a-t-il des modifications récentes dans les status ouverts, filtrés ou fermés pour un port donné ?

Un certificat a-t-il été associé à la connexion ?

Les technologies vulnérables ou déconseillées sont-elles utilisées sur une ressource donnée ?

Les informations sont-elles exposées par un service en cours d’exécution qui pourrait être utilisé à des fins néfastes ?

Les meilleures pratiques en matière de sécurité sont-elles suivies ?

DNS

Microsoft a collecté des enregistrements DNS au fil des ans, vous fournissant des informations sur les enregistrements d’échange de courrier (MX), de serveur de noms (NS), de texte (TXT), de début d’autorité (SOA), de nom canonique (CNAME) et de pointeur (PTR). L’examen des enregistrements DNS peut aider à identifier l’infrastructure partagée utilisée par les acteurs dans les domaines dont ils sont propriétaires. Par exemple, les acteurs des menaces ont tendance à utiliser les mêmes serveurs de noms pour segmenter leur infrastructure ou les mêmes serveurs d’échange de courrier pour administrer leur commande et leur contrôle.

Nos données DNS incluent les informations suivantes :

- Valeur : enregistrement DNS associé à l’hôte

- Première vue : horodatage de la date à laquelle Microsoft a observé cet enregistrement pour la première fois sur l’artefact

- Dernière vue : horodatage de la date à laquelle Microsoft a observé cet enregistrement pour la dernière fois sur l’artefact

- Type : type d’infrastructure associé à l’enregistrement ; les options possibles sont les suivantes :

- MX

- TXT

- NS

- CNAMES

- SOA

- Balises : toutes les balises appliquées à cet artefact dans Defender TI

Questions auxquelles ce jeu de données peut vous aider à répondre

- Quels autres éléments d’infrastructure sont directement liés à l’indicateur que je recherche ?

- Comment l’infrastructure a-t-elle changé au fil du temps ?

- Le propriétaire du domaine utilise-t-il les services d’un réseau de distribution de contenu ou d’un service de protection de la marque ?

- Quelles autres technologies les organization associées peuvent-elles utiliser au sein de leur réseau ?

DNS inversé

Alors qu’une recherche DNS directe interroge l’adresse IP d’un certain nom d’hôte, une recherche DNS inversée interroge un nom d’hôte spécifique d’une adresse IP. Ce jeu de données affiche des résultats similaires à ceux du DNS. L’examen des enregistrements DNS peut aider à identifier l’infrastructure partagée utilisée par les acteurs dans les domaines dont ils sont propriétaires. Par exemple, les groupes d’acteurs ont tendance à utiliser les mêmes serveurs de noms pour segmenter leur infrastructure ou les mêmes serveurs d’échange de courrier pour administrer leur commande et leur contrôle.

Nos données DNS inversées incluent les informations suivantes :

- Valeur : valeur de l’enregistrement DNS inverse

- Première vue : horodatage de la date à laquelle Microsoft a observé cet enregistrement pour la première fois sur l’artefact

- Dernière vue : horodatage de la date à laquelle Microsoft a observé cet enregistrement pour la première fois sur l’artefact

- Type : type d’infrastructure associé à l’enregistrement ; les options possibles sont les suivantes :

- MX

- TXT

- NS

- CNAMES

- SOA

- Balises : toutes les balises appliquées à cet artefact dans Defender TI

Questions auxquelles ce jeu de données peut vous aider à répondre

- Quels enregistrements DNS ont observé cet hôte ?

- Comment l’infrastructure qui a observé cet hôte a-t-elle changé au fil du temps ?

Voir aussi

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour