Recherche et pivotage

Importante

Le 30 juin 2024, le portail autonome Microsoft Defender Threat Intelligence (Defender TI) serahttps://ti.defender.microsoft.com mis hors service et ne sera plus accessible. Les clients peuvent continuer à utiliser Defender TI dans le portail Microsoft Defender ou avec Microsoft Copilot pour la sécurité. En savoir plus

Microsoft Defender Threat Intelligence (Defender TI) offre un moteur de recherche robuste et flexible pour simplifier le processus d’investigation. Defender TI est conçu pour vous permettre de pivoter entre différents indicateurs provenant de différentes sources de données, ce qui facilite la découverte des relations entre une infrastructure disparate.

Cet article vous aide à comprendre comment effectuer une recherche et un tableau croisé dynamique sur différents jeux de données pour découvrir les relations entre différents artefacts.

Configuration requise

Un compte Microsoft Microsoft Entra ID ou personnel. Se connecter ou créer un compte

Une licence Defender TI Premium.

Remarque

Les utilisateurs sans licence Defender TI Premium peuvent toujours accéder à notre offre gratuite Defender TI.

Ouvrir Defender TI dans le portail Microsoft Defender

- Accédez au portail Defender et terminez le processus d’authentification Microsoft. En savoir plus sur le portail Defender

- Accédez à Threat Intelligence>Intel Explorer.

Exécution de recherches et de tableaux croisés dynamiques de renseignement sur les menaces

La recherche d’Explorateur Intel de Defender TI est à la fois simple et puissante, conçue pour exposer des insights clés immédiats tout en vous permettant d’interagir directement avec les jeux de données qui composent ces insights. La barre de recherche prend en charge différentes entrées ; vous pouvez rechercher des artefacts et des noms d’articles ou de projets spécifiques.

Rechercher des types d’artefacts

Adresse IP : Recherche 195.161.141[.] 65 dans la barre de recherche d’Intel Explorer. Cette action entraîne une recherche d’adresse IP.

Domaine: Recherchez

fabrikam.comdans la barre de recherche d’Intel Explorer. Cette action entraîne une recherche de domaine.Hôte: Recherchez

canary.fabrikam.comdans la barre de recherche d’Intel Explorer. Cette action entraîne une recherche d’hôte.Mot-clé: Recherchez apt29 dans la barre de recherche de l’Explorateur Intel. Cette action entraîne une recherche mot clé. Les recherches par mot clé couvrent tout type de mot clé, qui peut inclure un terme ou une adresse e-mail, entre autres, et elles aboutissent à des associations avec des articles, des projets et des jeux de données.

ID CVE (Common Vulnerabilities and Exposures) : Recherchez CVE-2021-40444 dans la barre de recherche de l’Explorateur Intel. Cette action génère un ID CVE mot clé recherche.

Article: Recherchez Les tendances de l’écrémage des produits de base & Magecart au premier trimestre 2022 dans la barre de recherche d’Intel Explorer. Cette action entraîne une recherche d’article.

Étiquette: Choisissez Balise dans le menu déroulant de la barre de recherche de l’Explorateur Intel, puis recherchez magecart. Cette action entraîne une recherche de balise.

Remarque

Cette recherche ne retourne pas les articles qui partagent cette valeur de balise.

Composant: Choisissez Composant dans le menu déroulant de la barre de recherche de l’Explorateur Intel, puis recherchez cobalt strike Cette action entraîne une recherche de composant.

Tracker: Choisissez Trackers dans le menu déroulant de la barre de recherche de l’Explorateur Intel, puis recherchez 07d14d16d21d00042d41d00041d47e4e0ae17960b2a5b4fd6107fbb0926. Cette action entraîne une recherche de suivi.

Remarque

Cet exemple est un type de suivi JarmHash .

Adresse e-mail WHOIS : Choisissez WHOIS>Email dans le menu déroulant de la barre de recherche de l’Explorateur Intel, puis recherchez domains@microsoft.com. Cette action entraîne une recherche par e-mail WHOIS.

Nom WHOIS : ChoisissezWHOIS Name (NomWHOIS)> dans le menu déroulant de la barre de recherche de l’Explorateur Intel, puis recherchez MSN Hostmaster. Cette action entraîne une recherche de nom WHOIS.

WHOIS organization : choisissez Organisation WHOIS> dans le menu déroulant de la barre de recherche Intel Explorer, puis recherchez Microsoft Corporation. Cette action entraîne une recherche de organization WHOIS.

Adresse WHOIS : ChoisissezAdresseWHOIS> dans le menu déroulant de la barre de recherche de l’Explorateur Intel, puis recherchez One Microsoft Way. Cette action entraîne une recherche d’adresse WHOIS.

Ville WHOIS : Choisissez WHOIS>City dans le menu déroulant de la barre de recherche de l’Explorateur Intel, puis recherchez Redmond. Cette action entraîne une recherche de ville WHOIS.

État WHOIS : Choisissez État WHOIS> dans le menu déroulant de la barre de recherche de l’Explorateur Intel, puis recherchez WA. Cette action entraîne une recherche d’état WHOIS.

Code postal WHOIS : ChoisissezCode postalWHOIS> dans le menu déroulant de la barre de recherche de l’Explorateur Intel, puis recherchez 98052. Cette action entraîne une recherche de code postal WHOIS.

Pays WHOIS : Choisissez Pays WHOIS> dans le menu déroulant de la barre de recherche de l’Explorateur Intel, puis recherchez ÉTATS-UNIS. Cette action aboutit à une recherche de pays/région WHOIS.

Téléphone WHOIS : Choisissez Téléphone WHOIS> dans le menu déroulant de la barre de recherche de l’Explorateur Intel, puis recherchez +1.4258828080. Cette action entraîne une recherche par téléphone WHOIS.

Serveur de noms WHOIS : Choisissez Serveur denomsWHOIS> dans le menu déroulant de la barre de recherche de l’Explorateur Intel, puis recherchez

ns1-03.azure-dns.com. Cette action entraîne une recherche de serveur de noms WHOIS.Certificat SHA-1 : Choisissez Certificat>SHA-1 dans le menu déroulant de la barre de recherche de l’Explorateur Intel, puis recherchez 35cd04a03ef86664623581cbd56e45ed07729678. Cette action entraîne une recherche SHA-1 de certificat.

Numéro de série du certificat : Choisissez Numérode série du certificat> dans le menu déroulant de la barre de recherche de l’Explorateur Intel, puis recherchez 1137354899731266880939192213383415094395905558. Cette action entraîne une recherche de numéro de série de certificat.

Nom commun de l’émetteur de certificat : Choisissez Nomcommun de l’émetteur de certificat> dans le menu déroulant de la barre de recherche de l’Explorateur Intel, puis recherchez Microsoft Azure TLS Émetteur CA 05. Cette action entraîne une recherche de nom commun de l’émetteur de certificat.

Autre nom de l’émetteur de certificat : Choisissez Un>autre nom de l’émetteur de certificat dans le menu déroulant de la barre de recherche de l’Explorateur Intel, puis recherchez un autre nom de l’émetteur de certificat. Cette action entraîne une recherche de nom alternatif de l’émetteur de certificat.

Nom commun de l’objet du certificat : ChoisissezNom commun de l’objet du certificat> dans le menu déroulant de la barre de recherche de l’Explorateur Intel, puis recherchez

*.oneroute.microsoft.com. Cette action entraîne une recherche de nom commun de l’objet du certificat.Autre nom de l’objet du certificat : Choisissezl’autre nom du sujet du certificat> dans le menu déroulant de la barre de recherche de l’Explorateur Intel, puis recherchez

oneroute.microsoft.com. Cette action entraîne une recherche de nom de l’objet du certificat.Nom du cookie : ChoisissezNom du cookie> dans le menu déroulant de la barre de recherche de l’Explorateur Intel, puis recherchez ARRAffinity. Cette action entraîne une recherche de nom de cookie.

Domaine de cookie : ChoisissezDomaine de cookie> dans le menu déroulant de la barre de recherche de l’Explorateur Intel, puis recherchez .

portal.fabrikam.comCette action entraîne une recherche de domaine de cookie.

Pivots

Pour toutes les recherches effectuées dans les étapes précédentes, il existe des artefacts avec des liens hypertexte que vous pouvez désactiver pour découvrir d’autres résultats enrichis associés à ces indicateurs. N’hésitez pas à tester les tableaux croisés dynamiques par vous-même.

Résultats de la recherche

Les résultats d’une recherche de renseignement sur les menaces peuvent être regroupés dans les sections suivantes :

Insights clés

Defender TI fournit des informations de base sur l’artefact en haut de la page des résultats de recherche. Ces informations peuvent inclure l’un des éléments suivants, en fonction du type d’artefact.

- Pays/région : L’indicateur en regard de l’adresse IP indique le pays ou la région d’origine de l’artefact, ce qui peut aider à déterminer sa réputation ou sa posture de sécurité. Dans l’exemple de capture d’écran précédent, l’adresse IP est hébergée sur l’infrastructure dans le États-Unis.

- Réputation: Dans l’exemple, l’adresse IP est marquée malveillante, ce qui indique que Defender TI a détecté des connexions entre cet artefact et l’infrastructure adversaire connue. Les artefacts peuvent également être étiquetés comme suspects, neutres ou inconnus.

- Première vue : Cet horodatage indique quand Defender TI a observé l’artefact pour la première fois. Comprendre la durée de vie d’un artefact peut aider à déterminer sa capacité de récupération.

- Dernière vue : Ce timestamp indique quand Defender TI a observé l’artefact pour la dernière fois. Ces informations permettent de déterminer si l’artefact est toujours activement utilisé.

- Bloc IP : Bloc IP qui inclut l’artefact d’adresse IP interrogée.

- Registraire: Bureau d’enregistrement associé à l’enregistrement WHOIS pour l’artefact de domaine interrogé.

- Déclarant: Nom de l’inscrit dans les données WHOIS d’un artefact.

- ASN: Numéro de système autonome (ASN) associé à l’artefact.

- OS: Système d’exploitation associé à l’artefact.

- Hôte: Fournisseur d’hébergement de l’artefact. Certains fournisseurs d’hébergement étant plus fiables que d’autres, cette valeur peut aider à indiquer la validité d’un artefact.

Cette section montre également les étiquettes appliquées à l’artefact ou à tous les projets qui l’incluent. Vous pouvez également ajouter une balise à l’artefact ou l’ajouter à un projet. En savoir plus sur l’utilisation des balises

Résumé

L’onglet Résumé expose les principales découvertes sur un artefact que Defender TI dérive de nos jeux de données étendus pour aider à démarrer une enquête.

Réputation: Defender TI fournit des scores de réputation propriétaires pour n’importe quel hôte, domaine ou adresse IP. Qu’il s’agisse de valider la réputation d’une entité connue ou inconnue, ce score vous aide à comprendre rapidement les liens détectés avec une infrastructure malveillante ou suspecte.

Defender TI affiche les scores de réputation sous la forme d’une valeur numérique comprise entre zéro et 100. Une entité avec un score de n’a pas d’associations

0avec une activité suspecte ou des indicateurs connus de compromission (ICS), tandis qu’un score de100indique que l’entité est malveillante. Defender TI fournit également une liste de règles avec des descriptions et des évaluations de gravité correspondantes. Dans l’exemple suivant, quatre règles de « gravité élevée » s’appliquent au domaine.Insights des analystes : Cette section fournit des informations rapides sur l’artefact qui peuvent vous aider à déterminer l’étape suivante d’une investigation. Cette section répertorie tous les insights qui s’appliquent à l’artefact. Il répertorie également les insights qui ne s’appliquent pas pour plus de visibilité.

Dans la capture d’écran suivante, nous pouvons rapidement déterminer que l’adresse IP est routable, qu’elle héberge un serveur web et qu’elle avait un port ouvert au cours des cinq derniers jours. En outre, defender TI affiche des règles qui n’ont pas été déclenchées, ce qui peut être tout aussi utile lors du lancement d’une enquête.

Articles : Cette section affiche tous les articles susceptibles de fournir des informations sur la meilleure façon d’examiner et finalement de désarmer l’artefact impacté. Les chercheurs qui étudient le comportement d’acteurs de menaces connus et de leur infrastructure écrivent ces articles, en exposant des résultats clés qui pourraient vous aider, ainsi que d’autres, à atténuer les risques pour leur organization.

Dans l’exemple suivant, l’adresse IP recherchée est identifiée comme un CIO lié aux résultats de l’article.

Services: Cette section répertorie tous les services détectés s’exécutant sur l’artefact d’adresse IP, ce qui est utile lorsque vous essayez de comprendre l’utilisation prévue de l’entité. Lorsque vous examinez une infrastructure malveillante, ces informations peuvent vous aider à déterminer les fonctionnalités d’un artefact, ce qui vous permet de défendre de manière proactive vos organization en fonction de ces informations.

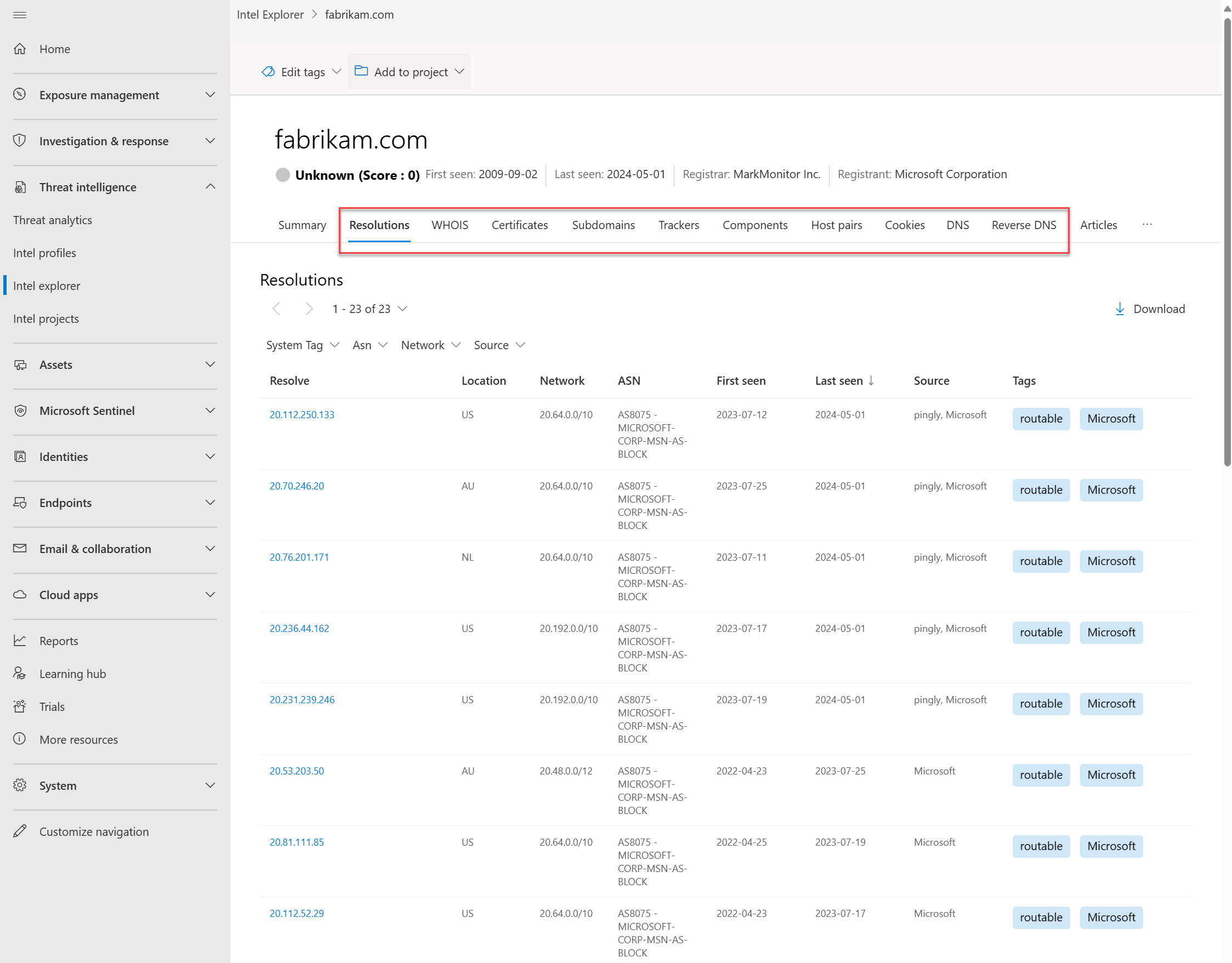

Résolutions: Les résolutions sont des enregistrements DNS (Domain Name System) individuels capturés à l’aide de capteurs passifs répartis dans le monde entier. Ces valeurs révèlent un historique de la façon dont un domaine ou une adresse IP change l’infrastructure au fil du temps. Ils peuvent être utilisés pour découvrir d’autres infrastructures et mesurer les risques en fonction des niveaux de connexion. Pour chaque résolution, nous fournissons des horodatages Premier vu et Dernier vu pour présenter le cycle de vie des résolutions.

Certificats: Au-delà de la sécurisation de vos données, les certificats TLS constituent un excellent moyen pour les utilisateurs de connecter une infrastructure réseau disparate. Les certificats TLS peuvent établir des connexions que les données DNS ou WHOIS passives peuvent manquer. Cela signifie davantage de moyens de corrélater l’infrastructure malveillante potentielle et d’identifier les défaillances de sécurité opérationnelles potentielles des acteurs. Pour chaque certificat TLS, nous fournissons le nom du certificat, la date d’expiration, le nom commun de l’objet et le nom organization de l’objet.

Projets: Defender TI vous permet de créer des projets pour organiser des indicateurs d’intérêt ou de compromission à partir d’une investigation. Des projets sont également créés pour surveiller les artefacts de connexion afin d’améliorer la visibilité. Les projets contiennent une liste de tous les artefacts associés et un historique détaillé qui conserve les noms, les descriptions, les collaborateurs et les profils de surveillance.

Lorsque vous recherchez une adresse IP, un domaine ou un hôte, et si cet indicateur est répertorié dans un projet auquel vous avez accès, vous pouvez sélectionner l’onglet Projets et accéder aux détails du projet pour plus de contexte sur l’indicateur avant d’examiner les autres jeux de données pour plus d’informations.

Jeux de données

Les jeux de données vous aident à approfondir les connexions tangibles observées par Defender TI. Alors que l’onglet Résumé présente des résultats clés pour fournir un contexte immédiat sur un artefact, les différents jeux de données, qui apparaissent sous la forme d’onglets distincts dans les résultats de recherche, vous permettent d’étudier ces connexions de manière beaucoup plus précise.

Vous pouvez sélectionner l’une des valeurs retournées pour effectuer un pivot rapide sur les métadonnées associées et dévoiler des insights que vous pourriez manquer avec les méthodes d’investigation traditionnelles.

Les jeux de données suivants sont disponibles dans Defender TI :

- Résolutions

- Informations WHOIS

- Certificats TLS/SSL

- Trackers

- Sous-domaines

- Composants

- Paires d’hôtes

- Cookies

- Services

- DNS

- DNS inversé

En savoir plus sur les jeux de données

Prochaines étapes

Pour plus d’informations, reportez-vous aux rubriques suivantes :

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour