Qu’est-ce que Microsoft Defender Threat Intelligence (Defender TI) ?

Importante

Le 30 juin 2024, le portail autonome Microsoft Defender Threat Intelligence (Defender TI) serahttps://ti.defender.microsoft.com mis hors service et ne sera plus accessible. Les clients peuvent continuer à utiliser Defender TI dans le portail Microsoft Defender ou avec Microsoft Copilot pour la sécurité. En savoir plus

Microsoft Defender Threat Intelligence (Defender TI) est une plateforme qui simplifie le triage, la réponse aux incidents, la chasse aux menaces, la gestion des vulnérabilités et les flux de travail des analystes de renseignement sur les menaces lors de l’analyse de l’infrastructure des menaces et de la collecte de renseignements sur les menaces. Étant donné que les organisations de sécurité agissent sur une quantité toujours croissante de renseignements et d’alertes au sein de leur environnement, il est important de disposer d’une plateforme d’analyse des menaces qui permet d’évaluer les alertes avec précision et en temps voulu.

Les analystes consacrent beaucoup de temps à la découverte, à la collecte et à l’analyse des données, au lieu de se concentrer sur ce qui aide réellement leurs organization se défendre, en dérivant des insights sur les acteurs par l’analyse et la corrélation. Souvent, ces analystes doivent accéder à plusieurs dépôts pour obtenir les jeux de données critiques dont ils ont besoin pour évaluer un domaine, un hôte ou une adresse IP suspects. Les données DNS, les informations WHOIS, les programmes malveillants et les certificats SSL fournissent un contexte important pour les indicateurs de compromission (ICS), mais ces référentiels sont largement distribués et ne partagent pas toujours une structure de données commune.

Cette large distribution de dépôts rend difficile pour les analystes de s’assurer qu’ils disposent de toutes les données pertinentes dont ils ont besoin pour effectuer une évaluation appropriée et opportune de l’infrastructure suspecte. L’interaction avec ces jeux de données peut également s’avérer fastidieuse, et le pivot entre ces référentiels prend beaucoup de temps et épuise les ressources des groupes d’opérations de sécurité qui ont constamment besoin de réorienter leurs efforts de réponse.

Les analystes du renseignement sur les menaces ont du mal à trouver un équilibre entre l’ingestion du renseignement sur les menaces et l’analyse des menaces qui constituent les plus grandes menaces pour leur organization et/ou secteur. Dans la même étendue, les analystes du renseignement sur les vulnérabilités doivent mettre en corrélation leur inventaire des ressources avec les informations CVE (Common Vulnerabilities and Exposures) pour hiérarchiser l’investigation et la correction des vulnérabilités les plus critiques associées à leur organization.

Microsoft réimagine le flux de travail de l’analyste en développant Defender TI, qui agrège et enrichit les sources de données critiques et les affiche dans une interface innovante et facile à utiliser où les utilisateurs peuvent corréler des indicateurs de compromission (ICS) avec des articles connexes, des profils d’acteur et des vulnérabilités. Defender TI permet également aux analystes de collaborer avec d’autres utilisateurs titulaires d’une licence Defender TI au sein de leur locataire sur des enquêtes.

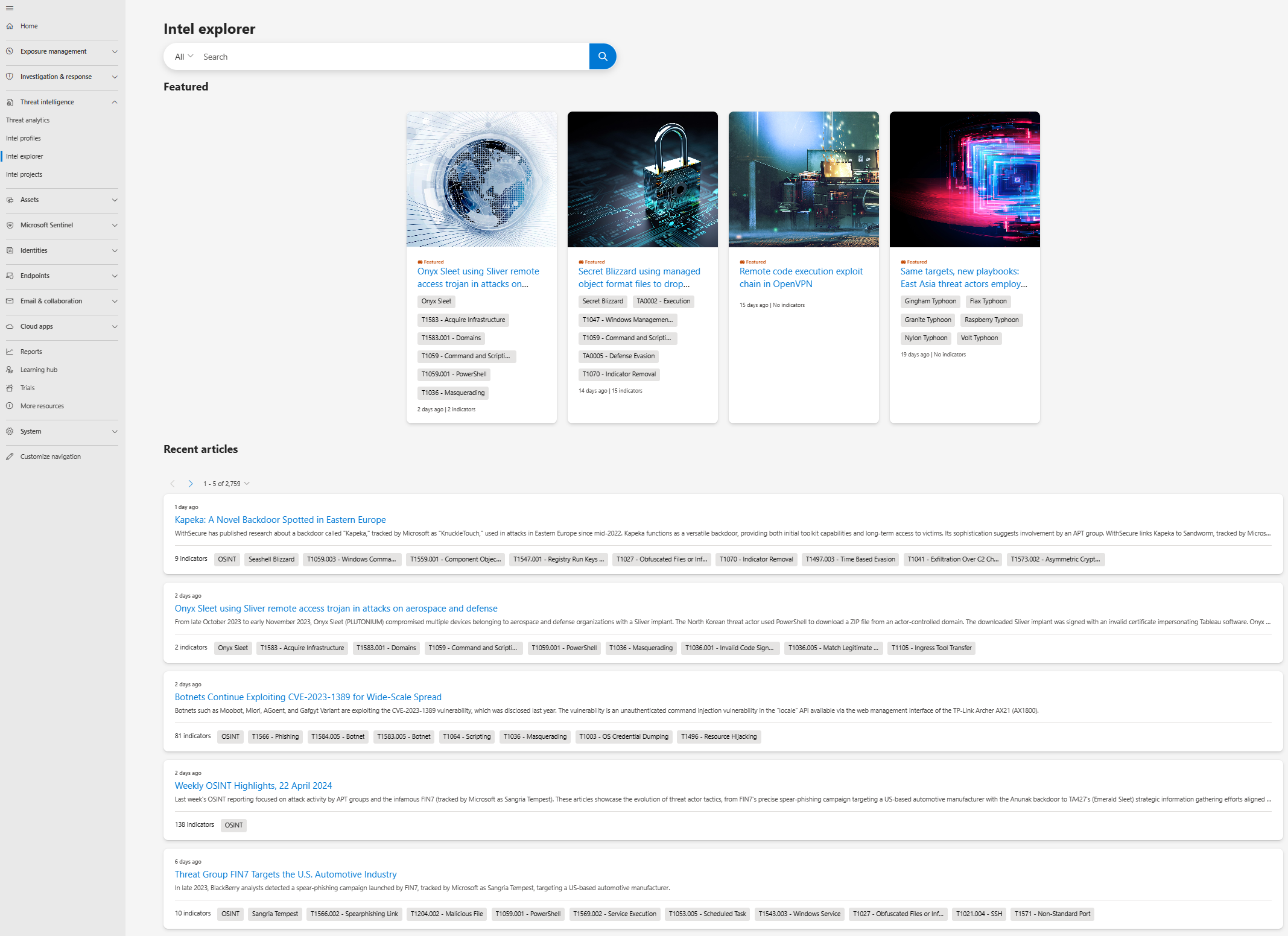

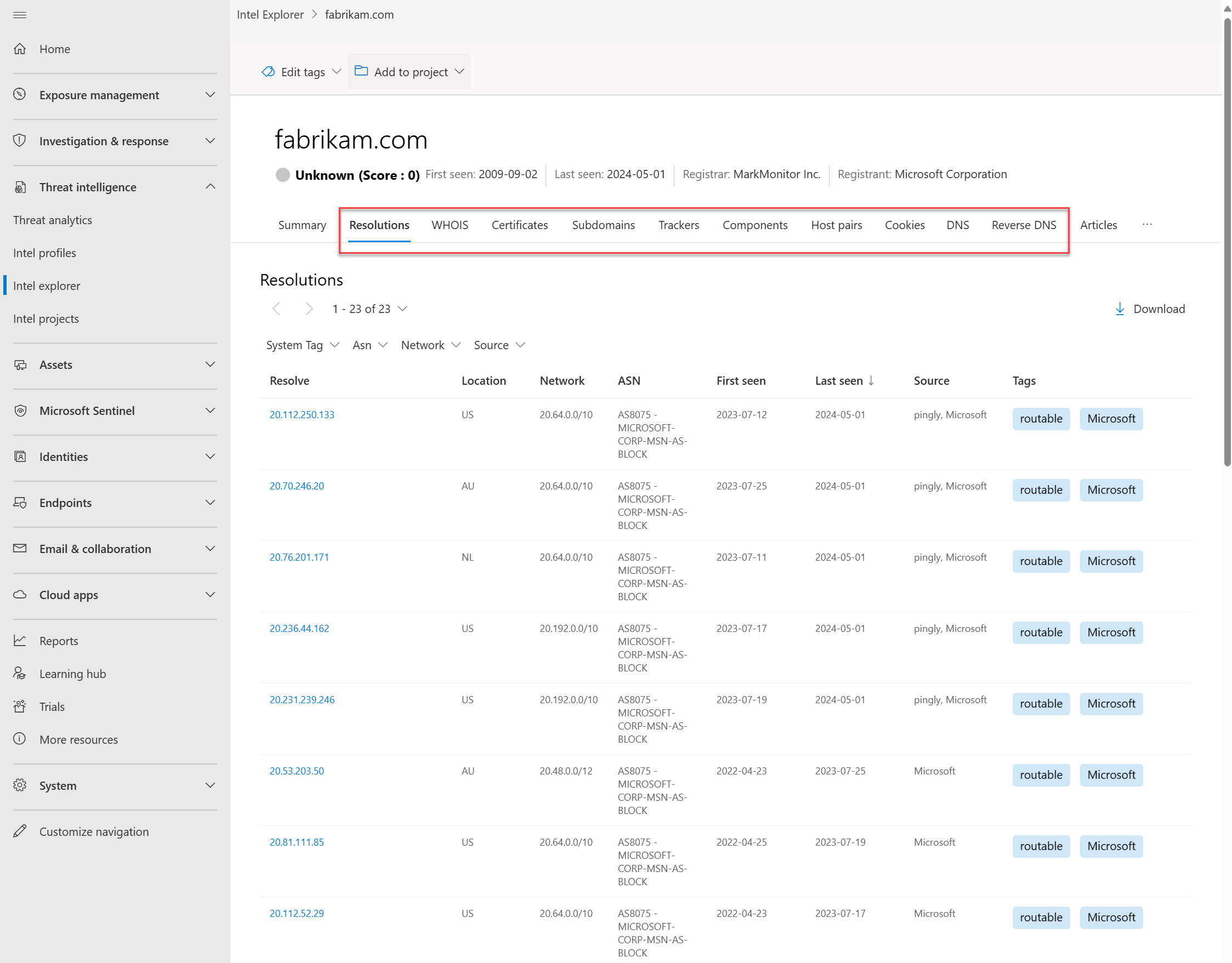

Voici une capture d’écran de la page Explorateur Intel de Defender TI dans le portail Microsoft Defender. Les analystes peuvent rapidement analyser les nouveaux articles proposés et effectuer une recherche de mot clé, d’indicateur ou d’ID CVE pour commencer leurs efforts de collecte de renseignements, de triage, de réponse aux incidents et de repérage.

Articles Defender TI

Les articles sont des récits qui fournissent des insights sur les acteurs des menaces, les outils, les attaques et les vulnérabilités. Les articles Defender TI ne sont pas des billets de blog sur le renseignement sur les menaces ; Bien que ces articles résument les différentes menaces, ils sont également liés à du contenu actionnable et à des E/S clés pour aider les utilisateurs à prendre des mesures. Le fait d’avoir ces informations techniques dans les résumés des menaces permet aux utilisateurs de suivre en permanence les acteurs des menaces, les outils, les attaques et les vulnérabilités à mesure qu’ils changent.

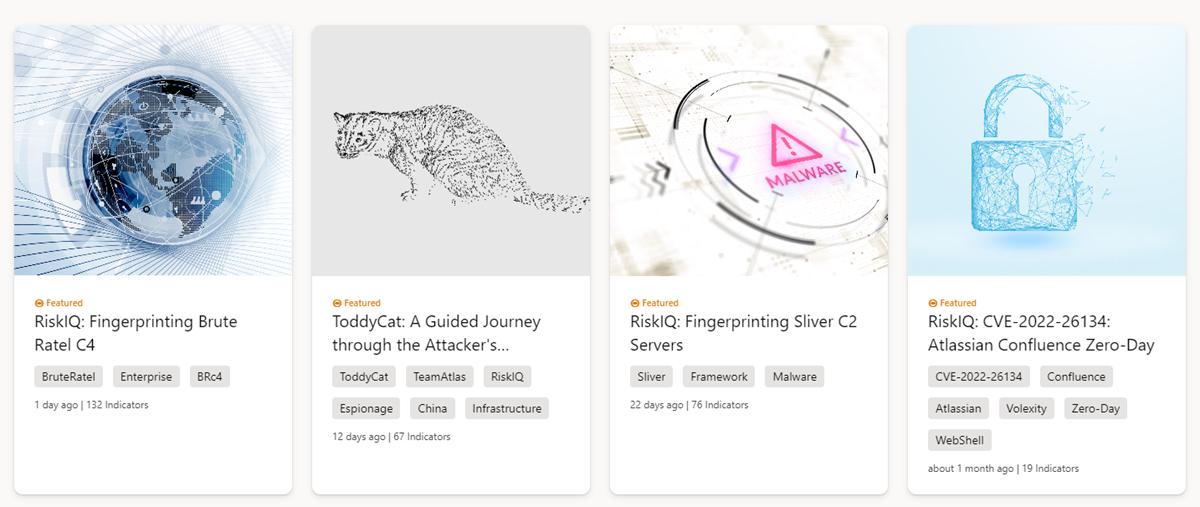

Articles proposés

La section Articles proposés de la page De l’Explorateur Intel (juste sous la barre de recherche) affiche les images de bannière de contenu Microsoft remarquable :

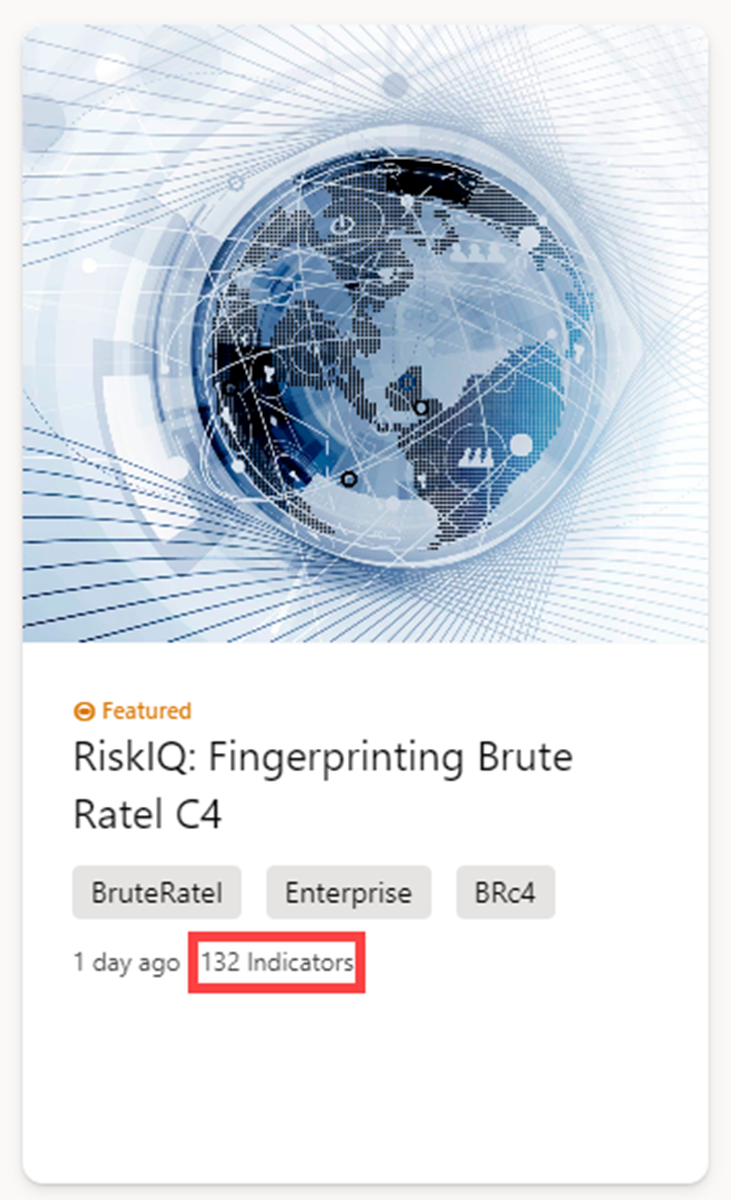

La sélection d’une bannière d’article proposé charge le contenu complet de l’article. L’instantané de l’article vous donne une compréhension rapide de l’article. La légende Indicateurs indique le nombre d’indicateurs publics et Defender TI associés à l’article.

Articles

Tous les articles (y compris les articles proposés) sont répertoriés dans la section Articles récents en fonction de leur date de publication, avec le plus récent en haut.

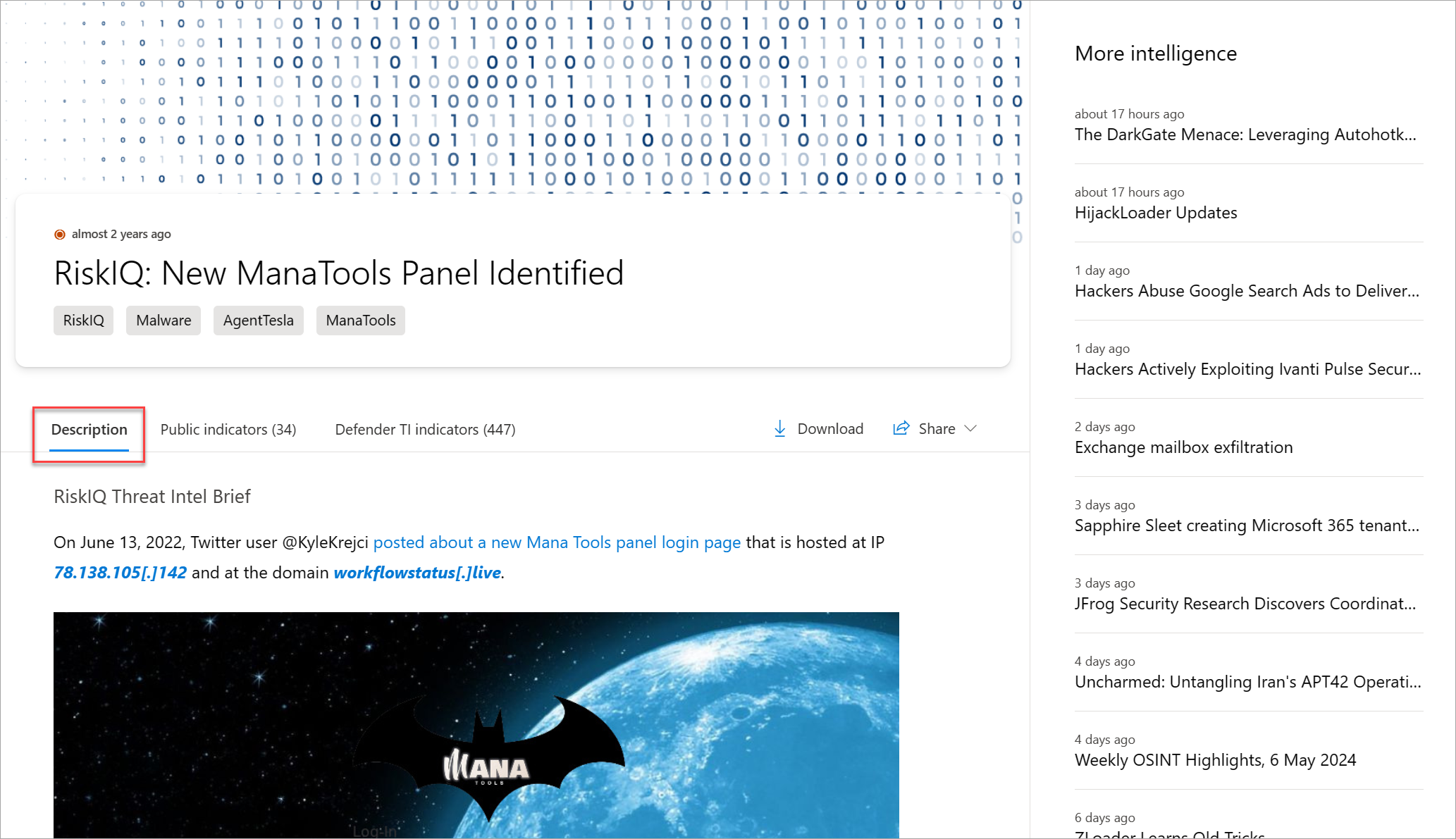

La section Description d’un article contient des informations sur l’attaque profilée ou l’acteur de menace. Le contenu peut être court ( par exemple, les bulletins OSINT ) ou long (pour les rapports longs, en particulier lorsque Microsoft enrichit le rapport avec sa propre analyse). Les descriptions plus longues peuvent contenir des images, des liens vers le contenu sous-jacent, des liens vers des recherches dans Defender TI, des extraits de code d’attaquant et des règles de pare-feu pour bloquer l’attaque.

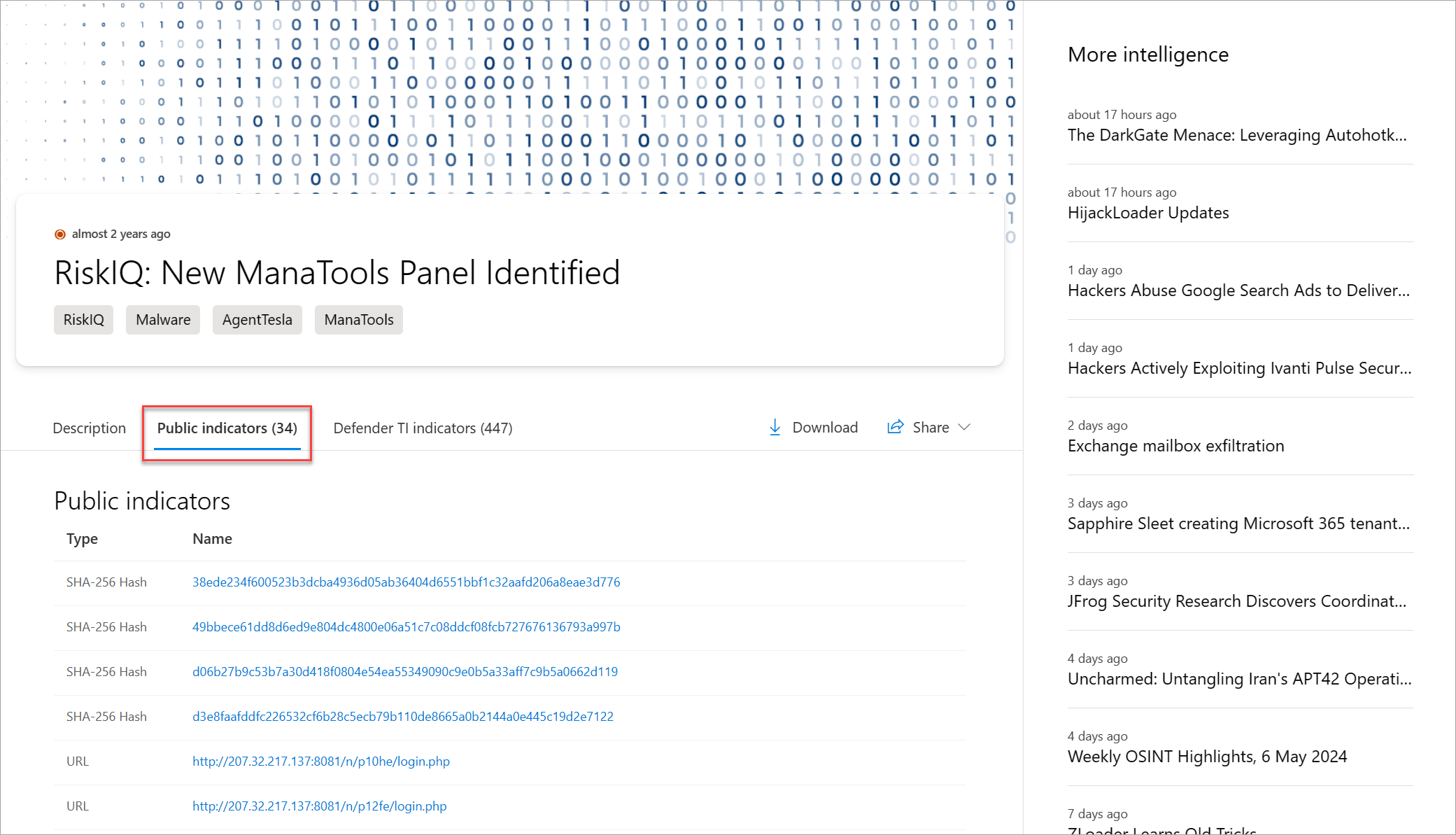

La section Indicateurs publics répertorie les indicateurs connus liés à l’article. Les liens de ces indicateurs vous mènent vers des données Defender TI ou des sources externes pertinentes.

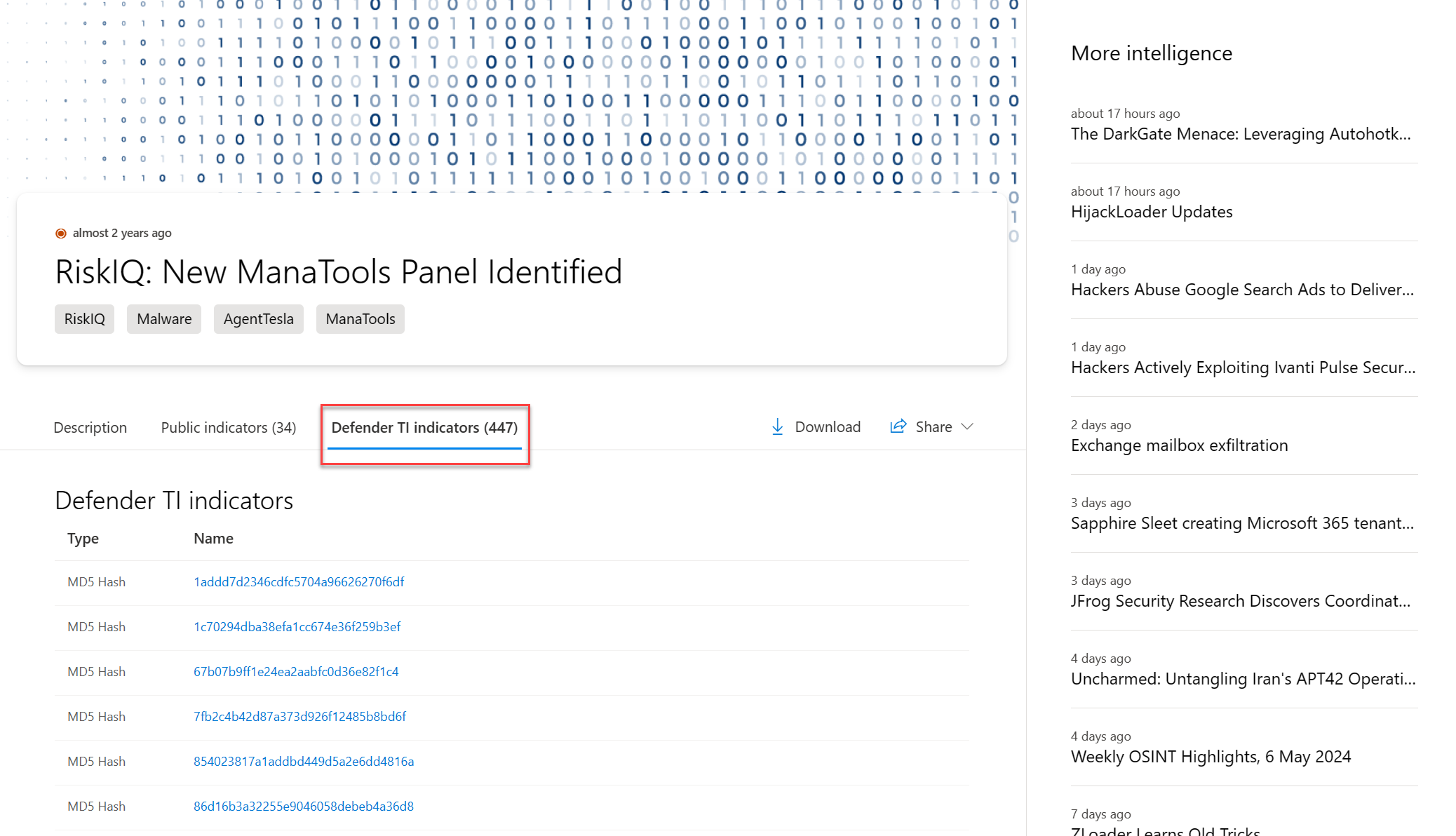

La section Indicateurs defender TI couvre les indicateurs que l’équipe de recherche de Defender TI trouve en rapport avec les articles. Les liens de ces indicateurs vous permettent également d’accéder à des données Defender TI ou à des sources externes pertinentes.

Ces liens pivotent également dans les données Defender TI pertinentes ou dans la source externe correspondante.

Articles sur les vulnérabilités

Defender TI propose des recherches d’ID CVE pour vous aider à identifier les informations critiques sur le CVE. Les recherches d’ID CVE aboutissent à des articles sur les vulnérabilités.

Chaque article sur les vulnérabilités contient :

- Description du CVE

- Liste des composants affectés

- Procédures et stratégies d’atténuation personnalisées

- Articles connexes sur le renseignement

- Références dans les bavardages web profond et sombre

- Autres observations clés

Ces articles fournissent un contexte plus approfondi et des insights exploitables derrière chaque CVE, permettant aux utilisateurs de comprendre et d’atténuer ces vulnérabilités plus rapidement.

Les articles sur les vulnérabilités incluent également un score de priorité et un indicateur de gravité Defender TI. Le score de priorité Defender TI est un algorithme unique qui reflète la priorité d’un CVE basé sur le score CVSS (Common Vulnerability Scoring System), les attaques, les bavardages et la liaison aux programmes malveillants. Il évalue la récurrence de ces composants afin que vous puissiez comprendre quels CCE doivent être corrigés en premier.

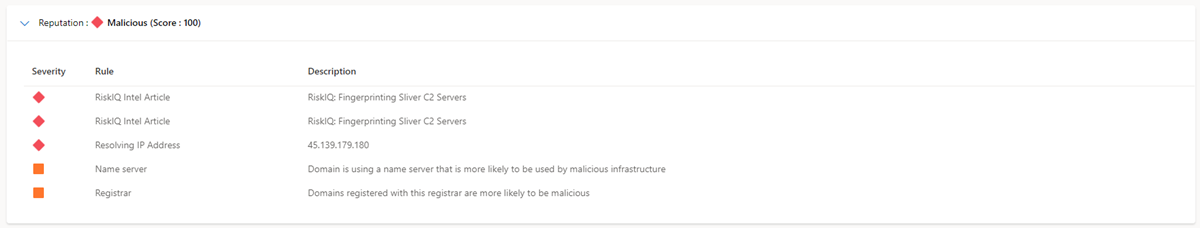

Score de réputation

Les données de réputation IP sont importantes pour comprendre la fiabilité de votre propre surface d’attaque et sont également utiles lors de l’évaluation d’hôtes, de domaines ou d’adresses IP inconnus qui apparaissent dans les enquêtes. Defender TI fournit des scores de réputation propriétaires pour n’importe quel hôte, domaine ou adresse IP. Qu’il s’agisse de valider la réputation d’une entité connue ou inconnue, ces scores vous aident à comprendre rapidement les liens détectés avec une infrastructure malveillante ou suspecte.

Defender TI fournit des informations rapides sur l’activité de ces entités, telles que les horodatages du premier et du dernier aperçu, le numéro de système autonome (ASN), le pays ou la région, l’infrastructure associée et une liste de règles qui ont un impact sur le score de réputation, le cas échéant.

En savoir plus sur le scoring de réputation

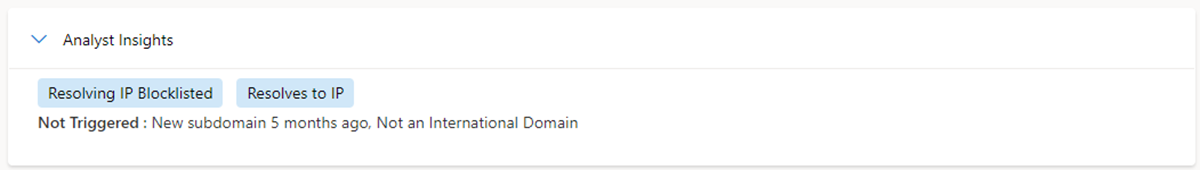

Insights des analystes

Les insights des analystes distillent le vaste jeu de données de Microsoft en une poignée d’observations qui simplifient l’enquête et le rendent plus accessible aux analystes de tous les niveaux.

Les insights sont censés être de petits faits ou des observations sur un domaine ou une adresse IP. Ils vous permettent d’évaluer l’indicateur interrogé et d’améliorer votre capacité à déterminer si un indicateur que vous examinez est malveillant, suspect ou bénin.

En savoir plus sur les insights des analystes

Jeux de données

Microsoft centralise de nombreux jeux de données dans Defender TI, ce qui permet à la communauté et aux clients de Microsoft d’effectuer plus facilement l’analyse de l’infrastructure. L’objectif principal de Microsoft est de fournir autant de données que possible sur l’infrastructure Internet pour prendre en charge différents cas d’usage de sécurité.

Microsoft collecte, analyse et indexe des données Internet à l’aide de capteurs DNS (systèmes de noms de domaine passifs), de l’analyse des ports, de la détonation d’URL et de fichiers, et d’autres sources pour aider les utilisateurs à détecter les menaces, à hiérarchiser les incidents et à identifier l’infrastructure associée aux groupes d’acteurs de menace. Vos recherches d’URL peuvent être utilisées pour lancer automatiquement des détonations si aucune donnée de détonation n’est disponible pour une URL au moment de la demande. Les données collectées à partir de ces détonations sont utilisées pour remplir les résultats de toute recherche future de cette URL auprès de vous ou de tout autre utilisateur de Defender TI.

Les jeux de données Internet pris en charge sont les suivants :

- Résolutions

- WHOIS

- Certificats SSL

- Sous-domaines

- DNS

- DNS inversé

- Analyse de la détonation

- Jeux de données dérivés collectés à partir du modèle DOM (Document Object Model) d’URL détonées, notamment :

- Trackers

- Composants

- Paires d’hôtes

- Cookies

Les composants et les suivis sont également observés à partir des règles de détection déclenchées en fonction des réponses de bannière des analyses de port ou des détails du certificat SSL. La plupart de ces jeux de données ont différentes méthodes pour trier, filtrer et télécharger des données, ce qui facilite l’accès aux informations qui peuvent être associées à un type d’indicateur spécifique ou à une heure dans l’historique.

En savoir plus :

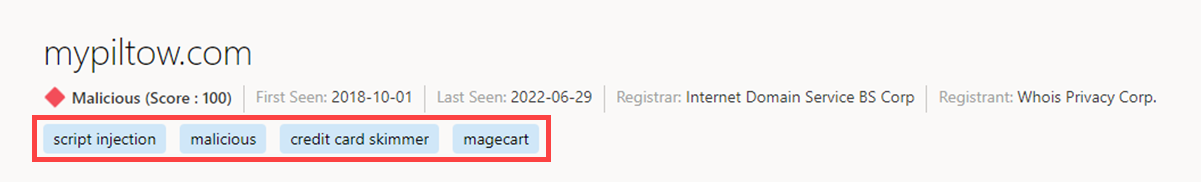

Tags

Les balises DEFENDER TI fournissent des informations rapides sur un indicateur, qu’il soit dérivé du système ou généré par d’autres utilisateurs. Les balises aident les analystes à connecter les points entre les incidents et investigations actuels et leur contexte historique pour une analyse améliorée.

Defender TI propose deux types de balises : les balises système et les étiquettes personnalisées.

En savoir plus sur l’utilisation des balises

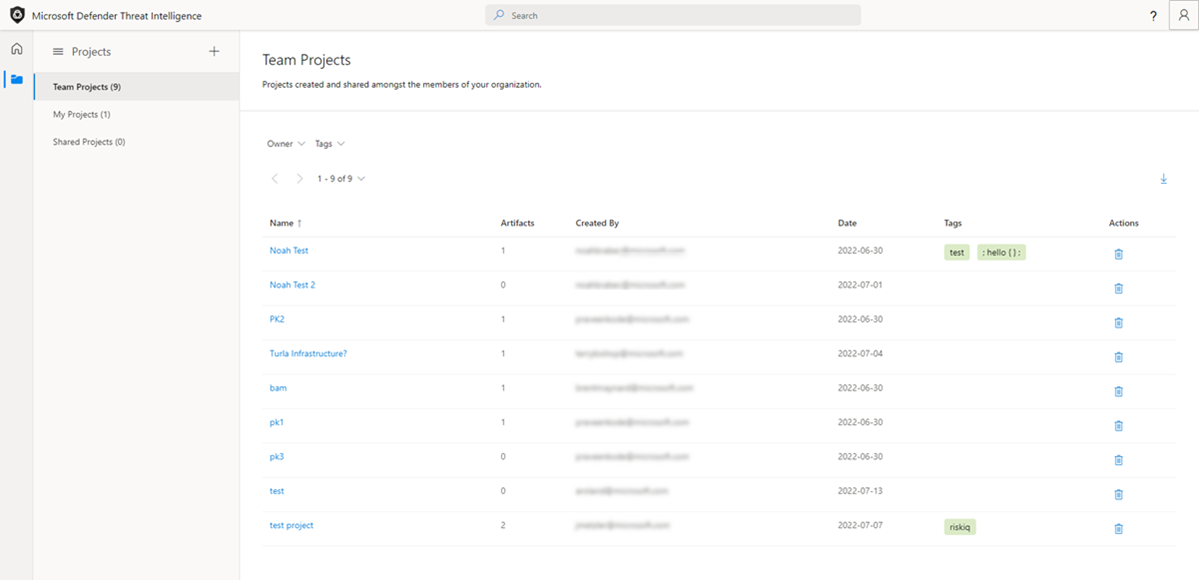

Projets

Defender TI permet aux utilisateurs de développer plusieurs types de projets pour organiser des indicateurs d’intérêt et des indicateurs de compromission à partir d’une investigation. Les projets contiennent une liste de tous les indicateurs associés et un historique détaillé qui conserve les noms, les descriptions et les collaborateurs.

Lorsque vous recherchez une adresse IP, un domaine ou un hôte dans Defender TI, et si cet indicateur est répertorié dans un projet auquel vous avez accès, vous pouvez voir un lien vers le projet à partir de la section Projets, sous les onglets Résumé et Données . À partir de là, vous pouvez accéder aux détails du projet pour plus de contexte sur l’indicateur avant d’examiner les autres jeux de données pour plus d’informations. Vous pouvez donc éviter de réinventer la roue d’une enquête que l’un de vos utilisateurs de locataire Defender TI a peut-être déjà démarrée. Si quelqu’un vous ajoute en tant que collaborateur à un projet, vous pouvez également ajouter à cette investigation en ajoutant de nouvelles ICS.

En savoir plus sur l’utilisation de projets

Résidence, disponibilité et confidentialité des données

Defender TI contient à la fois des données globales et des données spécifiques au client. Les données Internet sous-jacentes sont des données Microsoft globales ; Les étiquettes appliquées par les clients sont considérées comme des données client. Toutes les données client sont stockées dans la région de son choix.

Pour des raisons de sécurité, Microsoft collecte les adresses IP des utilisateurs lorsqu’ils se connectent. Ces données sont stockées pendant jusqu’à 30 jours, mais peuvent être stockées plus longtemps si nécessaire pour enquêter sur une utilisation potentielle frauduleuse ou malveillante du produit.

Dans un scénario de région hors service, les clients ne doivent pas voir de temps d’arrêt, car Defender TI utilise des technologies qui répliquent des données dans des régions de sauvegarde.

Defender TI traite les données client. Par défaut, les données client sont répliquées dans la région jumelée.

Voir aussi

- Démarrage rapide : Découvrir comment accéder à Microsoft Defender Threat Intelligence et effectuer des personnalisations

- Jeux de données

- Recherche et pivotage

- Tri, filtrage et téléchargement de données

- Chaînage d’infrastructure

- Score de réputation

- Insights des analystes

- Utilisation de projets

- Utilisation de balises

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour