Prise en main : créer et déployer des stratégies de sécurité de point de terminaison à partir du Centre d’administration

S’applique à : Configuration Manager (branche actuelle)

La Microsoft Intune famille de produits est une solution intégrée pour la gestion de tous vos appareils. Microsoft regroupe Configuration Manager et Intune dans une console unique appelée centre d’administration Microsoft Intune.

Prerequisites

- Accès au centre d’administration Microsoft Intune.

- Un environnement attaché à un client avec des appareils chargés.

- Version prise en charge de Gestionnaire de configuration et de la version correspondante de la console installée.

- Mettez à niveau les appareils cibles vers la dernière version du client Configuration Manager.

- Au moins une collection du Gestionnaire de configuration disponible pour l’affectation de stratégies de sécurité de point de terminaison

- Appareils Windows qui prennent en charge ce profil pour les appareils connectés au client

Profils de sécurité de point de terminaison pris en charge pour les appareils attachés au locataire

| Plateforme | Stratégie de sécurité des points de terminaison | Profil | Endpoint Protection (Configuration Manager) | Sécurité des points de terminaison (attachement de locataire) |

|---|---|---|---|---|

| Windows 10, Windows 11 et Windows Server | Antivirus | Antivirus |  |

|

| Windows 10, Windows 11 et Windows Server | Antivirus | Exclusions d’antivirus |  |

|

| Windows 10, Windows 11 et Windows Server | Antivirus | Protection contre les falsifications |  |

|

| Windows 10, Windows 11 et Windows Server | Réduction de la surface d’attaque | Règles de réduction de la surface d’attaque |  |

|

| Windows 10, Windows 11 | Réduction de la surface d’attaque | paramètres de Protection d'application |  |

|

| Windows 10, Windows 11 et Windows Server | Réduction de la surface d’attaque | Exploit Protection |  |

|

| Windows 10, Windows 11 et Windows Server | Détection et réponse du point de terminaison | Détection et réponse du point de terminaison |  |

|

| Windows 10, Windows 11 et Windows Server | Pare-feu | Pare-feu |  |

|

| Windows 10, Windows 11 et Windows Server | Pare-feu | Règles de pare-feu |  |

|

Les profils suivants sont pris en charge pour les appareils que vous gérez avec Gestionnaire de configuration branche actuelle, via le scénario d’attachement de locataire :

Plateforme : Windows 10, Windows 11 et Windows Server (ConfigMgr)

Profil : antivirus Microsoft Defender - Gérer les paramètres de stratégie antivirus pour les appareils Configuration Manager, lorsque vous utilisez l’attachement de locataire.

Ce profil est pris en charge avec les appareils attachés à des abonnés et qui exécutent les plateformes suivantes :

- Windows 10 et versions ultérieures (x86, x64, ARM64)

- Windows Server 2019 et versions ultérieures (x64)

- Windows Server 2016 (x64)

- Windows 8.1 (x86, x64)

- Windows Server 2012 R2 (x64)

Profil : expérience Sécurité Windows (ConfigMgr) - Gérer Sécurité Windows paramètres d’application pour les appareils Configuration Manager, lorsque vous utilisez l’attachement client.

Ce profil est pris en charge avec les appareils attachés à des abonnés et qui exécutent les plateformes suivantes :

- Windows 10 et versions ultérieures (x86, x64, ARM64)

- Windows Server 2019 et versions ultérieures (x64)

Importante

Pour prendre en charge la gestion de la protection contre les falsifications, votre environnement doit également respecter les conditions préalables à la gestion de la protection contre les falsifications avec Intune, comme détaillé dans la documentation Windows.

Profil : détection et réponse des points de terminaison (ConfigMgr) : gérez les paramètresde stratégie de détection et de réponse des points de terminaison lorsque vous utilisez l’attachement de client.

Ce profil est pris en charge avec les appareils attachés à des abonnés et qui exécutent les plateformes suivantes :

Windows 10 et versions ultérieures (x86, x64, ARM64)

Windows 8.1 (x84, x64)

Windows Server 2019 et versions ultérieures (x64)

Windows Server 2016 (x64)

Windows Server 2012 R2 (x64)

Profil : Règles de réduction de la surface d’attaque (ConfigMgr) : gérez les règles de réduction de la surface d’attaque pour les appareils Configuration Manager dans le cadre de la stratégie de réduction de la surface d’attaque, lorsque vous utilisez l’attachement de locataire.

Ce profil est pris en charge avec les appareils attachés à des abonnés et qui exécutent les plateformes suivantes :

- Windows 10 et versions ultérieures (x86, x64, ARM64)

- Windows Server 2019 et versions ultérieures (x64)

- Windows Server 2016 (x64)

- Windows Server 2012 R2 (x64)

Remarque

Les règles de réduction de la surface d’attaque peuvent ne pas être disponibles sur Windows Server 2012 R2 et Windows Server 2016. Pour plus d’informations, consultez la documentation sur les règles de réduction de la surface d’attaque.

Plateforme : Windows 10 et versions ultérieures

Profil : pare-feu Microsoft Defender (ConfigMgr) - Gérer les paramètres de stratégie de pare-feu pour les appareils Configuration Manager, lorsque vous utilisez l’attachement de locataire.

Ce profil est pris en charge avec les appareils attachés à des abonnés et qui exécutent les plateformes suivantes :

- Windows 10 et versions ultérieures (x86, x64, ARM64)

Importante

Une version prise en charge de Configuration Manager est nécessaire pour prendre en charge les stratégies de pare-feu.

Profil : Exploit Protection (ConfigMgr) - Gérer les paramètres Exploit Protection pour les appareils Configuration Manager dans le cadre de la stratégie de réduction de la surface d’attaque, lorsque vous utilisez l’attachement de locataire.

Ce profil est pris en charge avec les appareils attachés à des abonnés et qui exécutent les plateformes suivantes :

- Windows 10 et versions ultérieures (x86, x64, ARM64)

Profil : Protection web (ConfigMgr) : gérez les paramètres de protection web pour les appareils Configuration Manager dans le cadre de la stratégie de réduction de la surface d’attaque, lorsque vous utilisez l’attachement de locataire.

Ce profil est pris en charge avec les appareils attachés à des abonnés et qui exécutent les plateformes suivantes :

- Windows 10 et versions ultérieures (x86, x64, ARM64)

Rendre les regroupements Configuration Manager disponibles pour attribuer des stratégies de sécurité des points de terminaison

Lorsque vous autorisez des regroupements d’appareils à utiliser avec des stratégies de sécurité des points de terminaison à partir d’Intune, vous configurez des appareils dans ces regroupements pour qu’ils soient intégrés à Microsoft Defender pour point de terminaison.

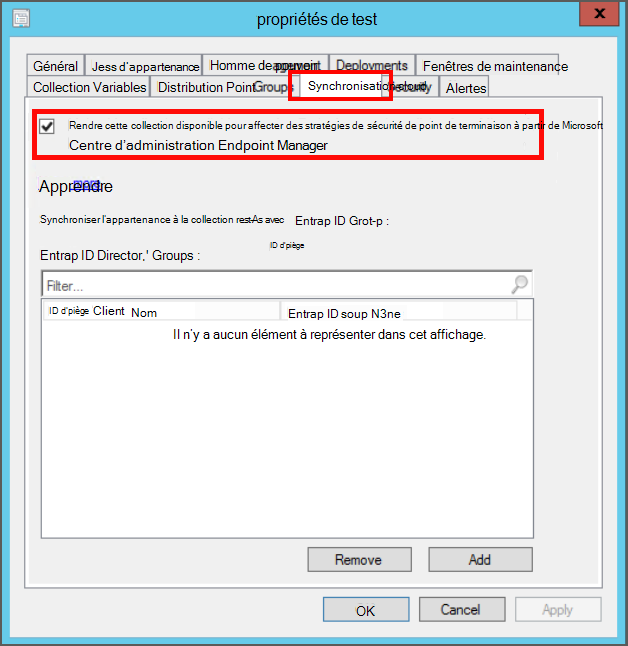

À partir d’une console Configuration Manager connectée à votre site de niveau supérieur, cliquez avec le bouton droit sur un regroupement d’appareils que vous synchronisez avec Microsoft Intune centre d’administration, puis sélectionnez Propriétés.

Sous l’onglet Synchronisation cloud, activez l’option Rendre ce regroupement disponible pour affecter des stratégies de sécurité de point de terminaison à partir de Microsoft Intune centre d’administration.

- Vous ne pouvez pas sélectionner cette option si votre hiérarchie Configuration Manager n’est pas attachée au locataire.

- Les regroupements disponibles pour cette option sont limités par l’étendue de collection sélectionnée pour le chargement de l’attachement de locataire.

Sélectionnez Ajouter, puis sélectionnez le groupe Microsoft Entra que vous souhaitez synchroniser avec Collecter les résultats de l’appartenance.

Sélectionnez OK pour enregistrer la configuration.

Les appareils de ce regroupement peuvent désormais s’intégrer à Microsoft Defender pour point de terminaison et prendre en charge l’utilisation des stratégies de sécurité des points de terminaison Intune.

Prochaines étapes

- Créer et déployer la stratégie de réduction de la surface d’attaque de sécurité du point de terminaison sur les appareils attachés au locataire

- Créer et déployer la stratégie de pare-feu de sécurité des points de terminaison sur les appareils attachés au locataire

- Créer et déployer la stratégie Endpoint Detection et Réponse du point de terminaison de sécurité sur les appareils attachés au locataire

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour