Déployer une authentification fédérée haute disponibilité pour Microsoft 365 dans Azure

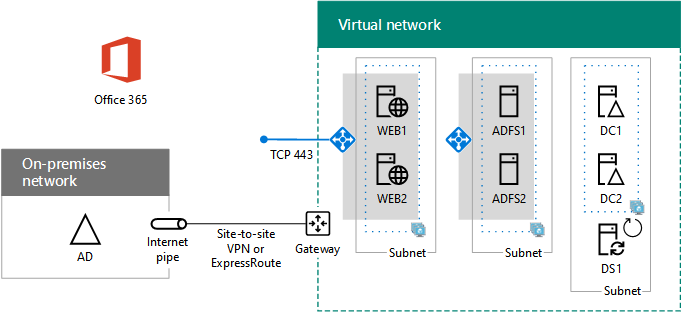

Cet article contient des liens vers les instructions pas à pas pour le déploiement de l’authentification fédérée à haute disponibilité pour Microsoft 365 dans les services d’infrastructure Azure avec ces machines virtuelles :

Deux serveurs proxy d’application web

Deux serveurs de services ADFS (Active Directory Federation Services)

Deux contrôleurs de domaine répliqués

Un serveur de synchronisation d’annuaires exécutant Microsoft Entra Connect

Voici la configuration, avec des noms d’espaces réservés pour chaque serveur.

Une authentification fédérée à haute disponibilité pour l’infrastructure Microsoft 365 dans Azure

Toutes les machines virtuelles sont dans un réseau virtuel intersites unique Azure.

Remarque

L’authentification fédérée d’utilisateurs individuels n’utilise aucune ressource locale. Toutefois, si la connexion intersite devient indisponible, les contrôleurs de domaine dans le réseau virtuel ne recevront pas les mises à jour des comptes d’utilisateur et des groupes effectués dans le Active Directory local Domain Services (AD DS). Pour que cela n'arrive pas, vous pouvez configurer une haute disponibilité pour votre connexion intersites. Pour plus d'informations, reportez-vous à l'article Configuration haute disponibilité pour la connectivité entre les réseaux locaux et la connectivité entre deux réseaux virtuels

Chaque paire de machines virtuelles utilisée pour un rôle spécifique est dans son propre sous-réseau et son propre groupe à haute disponibilité.

Remarque

[!REMARQUE] Étant donné que ce réseau virtuel est connecté au réseau local, cette configuration n'inclut pas de machines virtuelles jumpbox ou de machines virtuelles de surveillance sur un sous-réseau de gestion. Pour plus d'informations, voir l'article relatif à l'exécution de machines virtuelles Windows pour une architecture n-tiers.

Le résultat de cette configuration est que vous disposez d’une authentification fédérée pour tous vos utilisateurs Microsoft 365, dans laquelle ils peuvent utiliser leurs informations d’identification AD DS pour se connecter plutôt que leur compte Microsoft 365. L’infrastructure d’authentification fédérés utilise un ensemble redondant de serveurs qui sont plus faciles à déployer dans les services d’infrastructure Azure que dans votre réseau de périmètre en local.

Nomenclature

Cette configuration de base requiert l’ensemble de composants et services Azure suivant :

Sept machines virtuelles

Un réseau virtuel intersites avec quatre sous-réseaux.

Quatre groupes de ressources

Trois groupes à haute disponibilité

Un abonnement Azure

Voici les machines virtuelles et leurs tailles par défaut pour cette configuration.

| Élément | Description de la machine virtuelle | Image de la galerie Azure | Taille par défaut |

|---|---|---|---|

| 1. |

Premier contrôleur de domaine |

Windows Server 2016 Datacenter |

D2 |

| 2. |

Deuxième contrôleur de domaine |

Windows Server 2016 Datacenter |

D2 |

| 3. |

serveur Microsoft Entra Connect |

Windows Server 2016 Datacenter |

D2 |

| 4. |

Premier serveur AD FS |

Windows Server 2016 Datacenter |

D2 |

| 5. |

Deuxième serveur AD FS |

Windows Server 2016 Datacenter |

D2 |

| 6. |

Premier serveur proxy d’application web |

Windows Server 2016 Datacenter |

D2 |

| 7. |

Deuxième serveur proxy d’application web |

Windows Server 2016 Datacenter |

D2 |

Pour calculer les coûts estimés pour cette configuration, voir la calculatrice de prix Azure.

Phases de déploiement

Vous déployez cette charge de travail au cours des phases suivantes :

Phase 1 : Configurer Azure. Créez des groupes de ressources, des comptes de stockage, des groupes à haute disponibilité et un réseau virtuel intersites.

Étape 2 : configurer les contrôleurs de domaine. Créer et configurer les contrôleurs de domaine réplica Azure AD et le serveur de synchronisation d’annuaires.

Phase 3 : Configurer les serveurs AD FS. Créez et configurez les deux serveurs AD FS.

Phase 4 : Configurer les proxys d’application web. Créez et configurez les deux serveur proxy d’application web.

Phase 5 : Configurer l’authentification fédérée pour Microsoft 365. Configurez l’authentification fédérée pour votre abonnement Microsoft 365.

Ces articles fournissent un guide normatif, phase par phase pour une architecture prédéfinie afin de créer une authentification fédérée fonctionnelle et haute disponibilité pour Microsoft 365 dans les services d’infrastructure Azure. Gardez les éléments suivants à l’esprit :

Si vous êtes un implémenteur AD FS expérimenté, n’hésitez pas à adapter les instructions dans les phases 3 et 4 et à créer l’ensemble de serveurs qui répond le mieux à vos besoins.

Si vous disposez déjà d’un déploiement de cloud hybride Azure avec un réseau virtuel entre différents locaux, n’hésitez pas à adapter ou à ignorer les instructions des phases 1 et 2 et placez les serveurs proxy AD FS et d’application web dans les sous-réseaux appropriés.

Pour créer un environnement de développement/test ou une preuve de concept de cette configuration, consultez Identité fédérée pour votre environnement de développement/test Microsoft 365.

Étape suivante

Démarrer la configuration de la charge de travail avec Phase 1 : configurer Azure.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour