Résolution des problèmes liés aux stratégies BitLocker côté client

Cet article fournit des conseils sur la façon de résoudre les problèmes de chiffrement BitLocker côté client. Bien que le rapport de chiffrement Microsoft Intune puisse vous aider à identifier et à résoudre les problèmes de chiffrement courants, certaines données status du fournisseur de services de configuration (CSP) BitLocker peuvent ne pas être signalées. Dans ces scénarios, vous devez accéder à l’appareil pour approfondir l’examen.

Processus de chiffrement BitLocker

Les étapes suivantes décrivent le flux d’événements qui doivent entraîner un chiffrement réussi d’un appareil Windows 10 qui n’a pas été précédemment chiffré avec BitLocker.

- Un administrateur configure une stratégie BitLocker dans Intune avec les paramètres souhaités et cible un groupe d’utilisateurs ou un groupe d’appareils.

- La stratégie est enregistrée dans un locataire dans le service Intune.

- Un client Windows 10 Mobile Gestion des appareils (GPM) se synchronise avec le service Intune et traite les paramètres de stratégie BitLocker.

- La tâche planifiée d’actualisation de la stratégie GPM BitLocker s’exécute sur l’appareil qui réplique les paramètres de stratégie BitLocker sur une clé de Registre FVE (Full Volume Encryption).

- Le chiffrement BitLocker est lancé sur les lecteurs.

Le rapport de chiffrement affiche les détails du chiffrement status pour chaque appareil ciblé dans Intune. Pour obtenir des instructions détaillées sur l’utilisation de ces informations pour la résolution des problèmes, consultez Résolution des problèmes de BitLocker avec le rapport de chiffrement Intune.

Lancer une synchronisation manuelle

Si vous avez déterminé qu’il n’y a pas d’informations exploitables dans le rapport de chiffrement, vous devez collecter des données à partir de l’appareil affecté pour terminer l’examen.

Une fois que vous avez accès à l’appareil, la première étape consiste à lancer manuellement une synchronisation avec le service Intune avant de collecter les données. Sur votre appareil Windows, sélectionnez Paramètres>Comptes>Accès professionnel ou scolaire><Sélectionnez lesinformations de votre compte>> professionnel ou scolaire. Ensuite, sous Synchronisation de l’appareil status, sélectionnez Synchroniser.

Une fois la synchronisation terminée, passez aux sections suivantes.

Collecte des données du journal des événements

Les sections suivantes expliquent comment collecter des données à partir de différents journaux pour résoudre les problèmes de status et de stratégies de chiffrement. Veillez à effectuer une synchronisation manuelle avant de collecter les données de journal.

Journal des événements de l’agent de gestion des appareils mobiles (GPM)

Le journal des événements MDM est utile pour déterminer s’il y a eu un problème lors du traitement de la stratégie Intune ou de l’application des paramètres CSP. L’agent OMA DM se connecte au service Intune et tente de traiter les stratégies ciblées sur l’utilisateur ou l’appareil. Ce journal affiche les réussites et les échecs du traitement des stratégies Intune.

Collectez ou passez en revue les informations suivantes :

RAPPORT>DeviceManagement-Enterprise-Diagnostics-Provider admin

- Emplacement : cliquez avec le bouton droit sur Menu> Démarrer observateur d'événements>Applications et journaux> de serviceMicrosoft>Windows>DeviceManagement-Enterprise-Diagnostics-Provider>Administration

- Emplacement du système de fichiers : C :\Windows\System32\winevt\Logs\Microsoft-Windows-DeviceManagement-Enterprise-Diagnostics-Provider%4Admin.evtx

Pour filtrer ce journal, cliquez avec le bouton droit sur le journal des événements et sélectionnez Filtrer le journal>actuel critique/erreur/avertissement. Recherchez ensuite BitLocker dans les journaux filtrés (appuyez sur F3 et entrez le texte).

Les erreurs dans les paramètres BitLocker suivent le format du fournisseur de services de configuration BitLocker. Vous verrez donc des entrées comme suit :

./Device/Vendor/MSFT/BitLocker/RequireDeviceEncryption

ou

./Vendor/MSFT/BitLocker/ConfigureRecoveryPasswordRotation

Remarque

Vous pouvez également activer la journalisation de débogage pour ce journal des événements à l’aide de la observateur d'événements pour la résolution des problèmes.

Journal des événements de gestion des API BitLocker

Il s’agit du journal des événements main pour BitLocker. Si l’agent MDM a traité la stratégie avec succès et qu’il n’y a aucune erreur dans le journal des événements administrateur DeviceManagement-Enterprise-Diagnostics-Provider, il s’agit du journal suivant à examiner.

RAPPORT>Gestion des API BitLocker

- Emplacement : cliquez avec le bouton droit sur Menu> Démarrer observateur d'événements>Applications et journaux> de serviceMicrosoft>Windows>BitLocker-API

- Emplacement du système de fichiers : C :\Windows\System32\winevt\Logs\Microsoft-Windows-BitLocker%4BitLocker Management.evtx

En règle générale, les erreurs sont enregistrées ici s’il manque des prérequis matériels ou logiciels requis par la stratégie, comme le module de plateforme sécurisée (TPM) ou l’environnement de récupération Windows (WinRE).

Erreur : Échec de l’activation du chiffrement silencieux

Comme indiqué dans l’exemple suivant, les paramètres de stratégie en conflit qui ne peuvent pas être implémentés pendant le chiffrement silencieux et le manifeste en tant que conflits de stratégie de groupe sont également enregistrés :

Échec de l’activation du chiffrement silencieux.

Erreur : Le chiffrement BitLocker ne peut pas être appliqué à ce lecteur en raison de paramètres de stratégie de groupe en conflit. Lorsque l’accès en écriture aux lecteurs non protégés par BitLocker est refusé, l’utilisation d’une clé de démarrage USB ne peut pas être requise. Demandez à votre administrateur système de résoudre ces conflits de stratégie avant de tenter d’activer BitLocker.

Solution: Configurez le code pin de démarrage du module de plateforme sécurisée compatible sur Bloqué. Cela permet de résoudre les conflits stratégie de groupe paramètres lors de l’utilisation du chiffrement sans assistance.

Vous devez définir le code confidentiel et la clé de démarrage du module de plateforme sécurisée sur Bloqué si un chiffrement silencieux est requis. La configuration du code confidentiel et de la clé de démarrage du module de plateforme sécurisée sur Autorisé et d’autres clés de démarrage et paramètre de code confidentiel sur Bloqué pour l’interaction utilisateur entraîne un conflit stratégie de groupe erreur dans le journal des événements BitLocker-AP. En outre, si vous configurez le code pin ou la clé de démarrage du module de plateforme sécurisée pour exiger l’interaction de l’utilisateur, le chiffrement silencieux échoue.

La configuration de l’un des paramètres TPM compatibles sur Obligatoire entraîne l’échec du chiffrement silencieux.

Erreur : TPM non disponible

Une autre erreur courante dans le journal de l’API BitLocker est que le module de plateforme sécurisée n’est pas disponible. L’exemple suivant montre que le module de plateforme sécurisée est obligatoire pour le chiffrement silencieux :

Échec de l’activation du chiffrement silencieux. TPM n’est pas disponible.

Erreur : Un appareil de sécurité de module de plateforme sécurisée (TPM) compatible est introuvable sur cet ordinateur.

Solution: Vérifiez qu’un module de plateforme sécurisée est disponible sur l’appareil et, s’il est présent, case activée le status via TPM.msc ou l’applet de commande PowerShell get-tpm.

Erreur : Un-Allowed bus compatible DMA

Si le journal de l’API BitLocker affiche les status suivantes, cela signifie que Windows a détecté un appareil connecté prenant en charge l’accès direct à la mémoire (DMA) susceptible d’exposer une menace DMA.

Un-Allowed bus/appareils compatibles DMA détectés

Solution: Pour résoudre ce problème, vérifiez d’abord que l’appareil n’a pas de ports DMA externes avec le fabricant d’équipement d’origine (OEM). Suivez ensuite ces étapes pour ajouter l’appareil à la liste autorisée. Remarque : ajoutez un appareil DMA à la liste autorisée uniquement s’il s’agit d’une interface/bus DMA interne.

Journal des événements système

Si vous rencontrez des problèmes matériels, tels que des problèmes liés au module TPM, des erreurs s’affichent dans le journal des événements système pour TPM à partir de la source TPMProvisioningService ou TPM-WMI.

RAPPORT>Événement système

- Emplacement : cliquez avec le bouton droit sur menu> Démarrer observateur d'événements>Système des journaux> Windows

- Emplacement du système de fichiers : C :\Windows\System32\winevt\Logs\System.evtx

Filtrez sur ces sources d’événements pour identifier les problèmes matériels que l’appareil peut rencontrer avec le TPM et case activée avec le fabricant OEM s’il existe des mises à jour de microprogramme disponibles.

Journal des événements opérationnels du planificateur de tâches

Le journal des événements opérationnels du planificateur de tâches est utile pour résoudre les problèmes dans lesquels la stratégie a été reçue de Intune (a été traitée dans DeviceManagement-Enterprise), mais où le chiffrement BitLocker n’a pas été correctement lancé. L’actualisation de la stratégie GPM BitLocker est une tâche planifiée qui doit s’exécuter correctement lorsque l’agent MDM se synchronise avec le service Intune.

Activez et exécutez le journal des opérations dans les scénarios suivants :

- La stratégie BitLocker apparaît dans le journal des événements d’administration DeviceManagement-Enterprise-Diagnostics-Provider, dans diagnostics MDM et dans le Registre.

- Il n’y a pas d’erreur (la stratégie a été correctement récupérée à partir de Intune).

- Rien n’est enregistré dans le journal des événements de l’API BitLocker pour indiquer que le chiffrement a même été tenté.

RAPPORT>Événement opérationnel du planificateur de tâches

- Emplacement : observateur d'événements>Applications et journaux> de serviceMicrosoft>Windows>TaskScheduler

- Emplacement du système de fichiers : C :\Windows\System32\winevt\Logs\Microsoft-Windows-TaskScheduler%4Operational.evtx

Activer et exécuter le journal des événements opérationnels

Importante

Vous devez activer manuellement ce journal des événements avant de journaliser les données, car le journal identifie les problèmes d’exécution de la tâche planifiée Actualisation de la stratégie GPM BitLocker.

Pour activer ce journal, cliquez avec le bouton droit sur Menu> Démarrer observateur d'événements>Applications et services>Microsoft>Windows>TaskScheduler>Operational.

Entrez ensuite planificateur de tâches dans la zone de recherche Windows, puis sélectionnez Planificateur> de tâchesMicrosoft>Windows>BitLocker. Cliquez avec le bouton droit sur Actualiser la stratégie GPM BitLocker et choisissez Exécuter.

Une fois l’exécution terminée, examinez la colonne Résultat de la dernière exécution à la recherche de codes d’erreur et examinez les erreurs dans le journal des événements de planification des tâches.

Dans l’exemple ci-dessus, 0x0 s’est exécuté avec succès. L’erreur 0x41303 cela signifie que la tâche n’a jamais été exécutée précédemment.

Remarque

Pour plus d’informations sur les messages d’erreur du planificateur de tâches, consultez Constantes d’erreur et de réussite du planificateur de tâches.

Vérification des paramètres BitLocker

Les sections suivantes expliquent les différents outils que vous pouvez utiliser pour case activée vos paramètres de chiffrement et vos status.

Rapport de diagnostic GPM

Vous pouvez créer un rapport des journaux GPM pour diagnostiquer les problèmes d’inscription ou de gestion des appareils dans Windows 10 appareils gérés par Intune. Le rapport de diagnostic GPM contient des informations utiles sur un appareil inscrit Intune et les stratégies qui y sont déployées.

Pour obtenir un didacticiel sur ce processus, consultez la vidéo YouTube Comment créer un rapport de diagnostic mdm Intune sur les appareils Windows

- Emplacement du système de fichiers : C :\Users\Public\Documents\MDMDiagnostics

Build et édition du système d’exploitation

La première étape pour comprendre pourquoi votre stratégie de chiffrement ne s’applique pas correctement consiste à case activée si la version et l’édition du système d’exploitation Windows prennent en charge les paramètres que vous avez configurés. Certains csp ont été introduits sur des versions spécifiques de Windows et ne fonctionnent que sur une certaine édition. Par exemple, la plupart des paramètres csp BitLocker ont été introduits dans Windows 10, version 1703, mais ces paramètres n’ont pas été pris en charge sur Windows 10 Professionnel jusqu’à Windows 10, version 1809.

En outre, il existe des paramètres tels que AllowStandardUserEncryption (ajouté dans la version 1809), ConfigureRecoveryPasswordRotation (ajouté dans la version 1909), RotateRecoveryPasswords (ajouté dans la version 1909) et Status (ajouté dans la version 1903).

Examen avec l’EntDMID

L’EntDMID est un ID d’appareil unique pour l’inscription Intune. Dans le centre d’administration Microsoft Intune, vous pouvez utiliser l’EntDMID pour effectuer une recherche dans la vue Tous les appareils et identifier un appareil spécifique. Il s’agit également d’une information cruciale pour le support Microsoft afin d’activer la résolution des problèmes supplémentaires côté service si un cas de support est nécessaire.

Vous pouvez également utiliser le rapport de diagnostic MDM pour déterminer si une stratégie a été correctement envoyée à l’appareil avec les paramètres configurés par l’administrateur. En utilisant le fournisseur de services de configuration BitLocker comme référence, vous pouvez déchiffrer les paramètres qui ont été sélectionnés lors de la synchronisation avec le service Intune. Vous pouvez utiliser le rapport pour déterminer si la stratégie cible l’appareil et utiliser la documentation du fournisseur de services de configuration BitLocker pour identifier les paramètres qui ont été configurés.

MSINFO32

MSINFO32 est un outil d’information qui contient des données d’appareil que vous pouvez utiliser pour déterminer si un appareil répond aux conditions préalables de BitLocker. Les prérequis requis dépendent des paramètres de stratégie BitLocker et du résultat requis. Par exemple, le chiffrement silencieux pour TPM 2.0 nécessite un module de plateforme sécurisée et une interface UEFI (Unified Extensible Firmware Interface).

- Emplacement : dans la zone de recherche, entrez msinfo32, cliquez avec le bouton droit sur Informations système dans les résultats de la recherche, puis sélectionnez Exécuter en tant qu’administrateur.

- Emplacement du système de fichiers : C:\Windows\System32\Msinfo32.exe.

Toutefois, si cet élément ne répond pas aux conditions préalables, cela ne signifie pas nécessairement que vous ne pouvez pas chiffrer l’appareil à l’aide d’une stratégie de Intune.

- Si vous avez configuré la stratégie BitLocker pour chiffrer en mode silencieux et que l’appareil utilise TPM 2.0, il est important de vérifier que le mode BIOS est UEFI. Si le TPM est 1.2, le mode BIOS dans UEFI n’est pas obligatoire.

- Le démarrage sécurisé, la protection DMA et la configuration DUP7 ne sont pas requis pour le chiffrement silencieux, mais peuvent être mis en évidence dans Prise en charge du chiffrement des appareils. Cela permet de garantir la prise en charge du chiffrement automatique.

- Les stratégies BitLocker configurées pour ne pas nécessiter de module de plateforme sécurisée et qui ont une interaction utilisateur au lieu de chiffrer en mode silencieux n’auront pas non plus de prérequis pour case activée dans MSINFO32.

TPM. Fichier MSC

TPM.msc est un fichier de composant logiciel enfichable MMC (Microsoft Management Console). Vous pouvez utiliser TPM.msc pour déterminer si votre appareil dispose d’un module TPM, pour identifier la version et s’il est prêt à être utilisé.

- Emplacement : dans la zone de recherche, entrez tpm.msc, puis cliquez avec le bouton droit et sélectionnez Exécuter en tant qu’administrateur.

- Emplacement du système de fichiers : C:\Windows\System32\mmc.exe du composant logiciel enfichable MMC.

Le TPM n’est pas un prérequis pour BitLocker, mais il est fortement recommandé en raison de la sécurité accrue qu’il offre. Toutefois, le module de plateforme sécurisée (TPM) est requis pour le chiffrement automatique et silencieux. Si vous essayez de chiffrer en mode silencieux avec Intune et qu’il existe des erreurs TPM dans l’API BitLocker et les journaux des événements système, TPM.msc vous aidera à comprendre le problème.

L’exemple suivant montre un status TPM 2.0 sain. Notez la spécification version 2.0 en bas à droite et que le status est prêt à être utilisé.

Cet exemple montre un status non sain lorsque le module de plateforme sécurisée est désactivé dans le BIOS :

La configuration d’une stratégie pour exiger un module de plateforme sécurisée (TPM) et le chiffrement de BitLocker lorsque celui-ci est manquant ou défectueux est l’un des problèmes les plus courants.

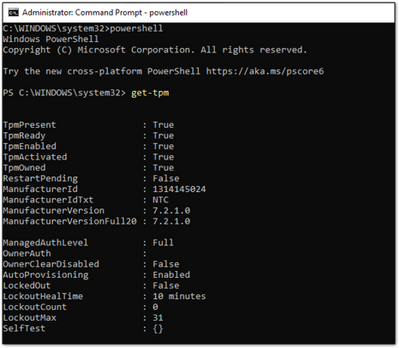

applet de commande Get-Tpm

Une applet de commande est une commande légère dans l’environnement Windows PowerShell. En plus d’exécuter TPM.msc, vous pouvez vérifier le module de plateforme sécurisée à l’aide de l’applet de commande Get-Tpm. Vous devez exécuter cette applet de commande avec des droits d’administrateur.

- Emplacement : dans la zone de recherche, entrez cmd, puis cliquez avec le bouton droit et sélectionnez Exécuter en tant qu’administrateur>PowerShell>get-tpm.

Dans l’exemple ci-dessus, vous pouvez voir que le module TPM est présent et actif dans la fenêtre PowerShell. Les valeurs sont égales à True. Si les valeurs étaient définies sur False, cela indiquerait un problème avec le TPM. BitLocker ne sera pas en mesure d’utiliser le module de plateforme sécurisée tant qu’il n’est pas présent, prêt, activé, activé et détenu.

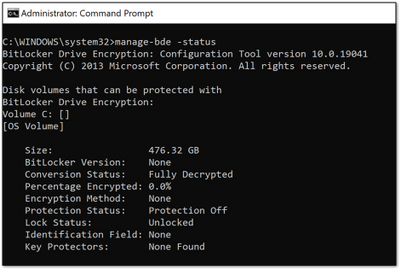

Outil en ligne de commande Manage-bde

Manage-bde est un outil en ligne de commande de chiffrement BitLocker inclus dans Windows. Il est conçu pour faciliter l’administration après l’activation de BitLocker.

- Emplacement : dans la zone de recherche, entrez cmd, cliquez avec le bouton droit, sélectionnez Exécuter en tant qu’administrateur, puis entrez manage-bde -status.

- Emplacement du système de fichiers : C:\Windows\System32\manage-bde.exe.

Vous pouvez utiliser manage-bde pour découvrir les informations suivantes sur un appareil :

- Est-il chiffré ? Si les rapports dans le centre d’administration Microsoft Intune indiquent qu’un appareil n’est pas chiffré, cet outil en ligne de commande peut identifier le status de chiffrement.

- Quelle méthode de chiffrement a été utilisée ? Vous pouvez comparer les informations de l’outil à la méthode de chiffrement dans la stratégie pour vous assurer qu’elles correspondent. Par exemple, si la stratégie de Intune est configurée sur XTS-AES 256 bits et que l’appareil est chiffré à l’aide de XTS-AES 128 bits, cela entraîne des erreurs dans Microsoft Intune rapport de stratégie du centre d’administration.

- Quels logiciels de protection spécifiques sont utilisés ? Il existe plusieurs combinaisons de protecteurs. Le fait de savoir quel logiciel de protection est utilisé sur un appareil vous aidera à comprendre si la stratégie a été correctement appliquée.

Dans l’exemple suivant, l’appareil n’est pas chiffré :

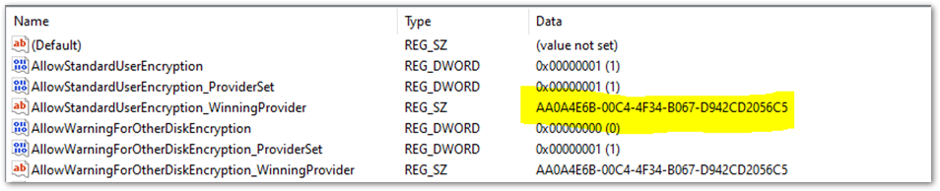

Emplacements du Registre BitLocker

Il s’agit du premier endroit dans le Registre à rechercher lorsque vous souhaitez déchiffrer les paramètres de stratégie sélectionnés par Intune :

- Emplacement : cliquez avec le bouton droit sur Démarrer>l’exécution, puis entrez regedit pour ouvrir le registre Rédacteur.

- Emplacement du système de fichiers par défaut : Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\PolicyManager\current\device\BitLocker

La clé de Registre de l’agent MDM vous aidera à identifier l’identificateur global unique (GUID) dans le PolicyManager qui contient les paramètres de stratégie BitLocker réels.

Le GUID est mis en évidence dans l’exemple ci-dessus. Vous pouvez inclure le GUID (il sera différent pour chaque locataire) dans la sous-clé de Registre suivante pour résoudre les problèmes liés aux paramètres de stratégie BitLocker :

<Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\PolicyManager\ProvidersGUID>\default\Device\BitLocker

Ce rapport affiche les paramètres de stratégie BitLocker qui ont été récupérés par l’agent MDM (client OMADM). Il s’agit des mêmes paramètres que ceux que vous verrez dans le rapport de diagnostic MDM. Il s’agit donc d’une autre façon d’identifier les paramètres que le client a sélectionnés.

Exemple de clé de Registre EncryptionMethodByDriveType :

<enabled/><data id="EncryptionMethodWithXtsOsDropDown_Name" value="6"/><data id="EncryptionMethodWithXtsFdvDropDown_Name" value="6"/><data id="EncryptionMethodWithXtsRdvDropDown_Name" value="3"/>

Exemple de SystemDrivesRecoveryOptions :

<enabled/><data id="OSAllowDRA_Name" value="true"/><data id="OSRecoveryPasswordUsageDropDown_Name" value="2"/><data id="OSRecoveryKeyUsageDropDown_Name" value="2"/><data id="OSHideRecoveryPage_Name" value="false"/><data id="OSActiveDirectoryBackup_Name" value="true"/><data id="OSActiveDirectoryBackupDropDown_Name" value="1"/><data id="OSRequireActiveDirectoryBackup_Name" value="true"/>

Clé de Registre BitLocker

Les paramètres de la clé de Registre du fournisseur de stratégies sont dupliqués dans la clé de Registre BitLocker main. Vous pouvez comparer les paramètres pour vous assurer qu’ils correspondent à ce qui apparaît dans les paramètres de stratégie dans l’interface utilisateur, le journal MDM, le diagnostics MDM et la clé de Registre de stratégie.

- Emplacement de la clé de Registre : Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\FVE

Voici un exemple de clé de Registre FVE :

- Un: EncryptionMethodWithXtsOs, EncryptionMethodWithXtsFdv et EncryptionMethodWithXtsRdv ont les valeurs possibles suivantes :

- 3 = AES-CBC 128

- 4 = AES-CBC 256

- 6 = XTS-AES 128

- 7 = XTS-AES 256

- B: UseTPM, UseTPMKey, UseTPMKeyPIN et USeTPMPIN sont tous définis sur 2, ce qui signifie qu’ils sont tous définis pour autoriser.

- C: Notez que la plupart des clés sont divisées en groupes de paramètres pour le lecteur du système d’exploitation (OS), le lecteur fixe (FDV) et le lecteur amovible (FDVR).

- D: OSActiveDirectoryBackup a la valeur 1 et est activé.

- E: OSHideRecoveryPage est égal à 0 et n’est pas activé.

Utilisez la documentation du fournisseur de services de configuration BitLocker pour décoder tous les noms de paramètres dans le Registre.

outil en ligne de commande REAgentC.exe

REAgentC.exe est un outil exécutable en ligne de commande que vous pouvez utiliser pour configurer l’environnement de récupération Windows (Windows RE). WinRE est une condition préalable à l’activation de BitLocker dans certains scénarios, tels que le chiffrement automatique ou silencieux.

- Emplacement : cliquez avec le bouton droit sur Démarrerl’exécution>, puis entrez cmd. Cliquez ensuite avec le bouton droit sur cmd et sélectionnez Exécuter en tant qu’administrateur>reagentc /info.

- Emplacement du système de fichiers : C:\Windows\System32\ReAgentC.exe.

Conseil

Si vous voyez des messages d’erreur dans l’API BitLocker indiquant que WinRe n’est pas activé, exécutez la commande reagentc /info sur l’appareil pour déterminer le status WinRE.

Si le status WinRE est désactivé, exécutez la commande reagentc /enable en tant qu’administrateur pour l’activer manuellement :

Résumé

Lorsque BitLocker ne parvient pas à s’activer sur un appareil Windows 10 à l’aide d’une stratégie de Intune, dans la plupart des cas, les prérequis matériels ou logiciels ne sont pas en place. L’examen du journal de l’API BitLocker vous aidera à identifier les prérequis qui ne sont pas satisfaits. Les problèmes les plus courants sont les suivants :

- TPM n’est pas présent

- WinRE n’est pas activé

- LE BIOS UEFI n’est pas activé pour les appareils TPM 2.0

Une configuration incorrecte de la stratégie peut également entraîner des échecs de chiffrement. Tous les appareils Windows ne peuvent pas chiffrer en mode silencieux. Pensez donc aux utilisateurs et aux appareils que vous ciblez.

La configuration d’une clé de démarrage ou d’un code confidentiel pour une stratégie destinée au chiffrement silencieux ne fonctionnera pas en raison de l’interaction utilisateur requise lors de l’activation de BitLocker. Gardez cela à l’esprit lors de la configuration de la stratégie BitLocker dans Intune.

Vérifiez si les paramètres de stratégie ont été récupérés par l’appareil pour déterminer si le ciblage a réussi.

Il est possible d’identifier les paramètres de stratégie à l’aide de la diagnostics MDM, des clés de Registre et du journal des événements d’entreprise de gestion des appareils pour vérifier si les paramètres ont été correctement appliqués. La documentation csp BitLocker peut vous aider à déchiffrer ces paramètres pour comprendre s’ils correspondent à ce qui a été configuré dans la stratégie.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour