Microsoft Entra közvetlen egyszeri bejelentkezés: Műszaki mélybe merülés

Ez a cikk a Microsoft Entra közvetlen egyszeri bejelentkezés (közvetlen egyszeri bejelentkezés) funkció működésének technikai részleteit ismerteti.

How does Seamless SSO work?

Ez a szakasz három részből áll:

- A közvetlen egyszeri bejelentkezés funkció beállítása.

- Hogyan működik egyetlen felhasználó bejelentkezési tranzakciója egy webböngészőben a közvetlen egyszeri bejelentkezéssel.

- Hogyan működik egy natív ügyfél egyszeri bejelentkezési tranzakciója a közvetlen egyszeri bejelentkezéssel.

Hogyan működik a beállítás?

A közvetlen egyszeri bejelentkezés a Microsoft Entra Csatlakozás használatával engedélyezve van az itt látható módon. A funkció engedélyezése során a következő lépések történnek:

- A rendszer létrehoz egy számítógépfiókot (

AZUREADSSOACC) a helyi Active Directory (AD) minden olyan AD-erdőben, amelyet szinkronizál a Microsoft Entra-azonosítóval (a Microsoft Entra Csatlakozás használatával). - Emellett számos Kerberos-szolgáltatásnév (SPN) jön létre, amelyek a Microsoft Entra bejelentkezési folyamat során használhatók.

- A számítógépfiók Kerberos visszafejtési kulcsa biztonságosan meg van osztva a Microsoft Entra-azonosítóval. Ha több AD-erdő van, minden számítógépfiók saját egyedi Kerberos-visszafejtési kulccsal rendelkezik.

Fontos

Az AZUREADSSOACC számítógépfiókot biztonsági okokból erős védelemmel kell ellátni. Ezt a számítógépfiókot csak a tartománygazdáknak szabad kezelniük. Győződjön meg arról, hogy a kerberos-delegálás le van tiltva a számítógépfiókon, és hogy az Active Directoryban egyetlen más fiók sem rendelkezik delegálási engedélyekkel a AZUREADSSOACC számítógépfiókon. Tárolja a számítógépfiókot olyan Szervezeti egységben (OU), amely védett a véletlen törléssel szemben, és amelyhez csak a tartománygazdák férnek hozzá. A számítógépfiók Kerberos visszafejtési kulcsát is bizalmasként kell kezelni. Javasoljuk, hogy legalább 30 naponta gördülje át a AZUREADSSOACC számítógépfiók Kerberos-visszafejtési kulcsát.

Fontos

A közvetlen egyszeri bejelentkezés támogatja a AES256_HMAC_SHA1AES128_HMAC_SHA1 Kerberos titkosítási típusaitRC4_HMAC_MD5. Javasoljuk, hogy a fiók titkosítási AzureADSSOAcc$ típusát állítsa be AES256_HMAC_SHA1, vagy az egyik AES-típust és az RC4-et a hozzáadott biztonság érdekében. A titkosítási típust az msDS-SupportedEncryptionTypes Active Directoryban található fiók attribútuma tárolja. Ha a AzureADSSOAcc$ fiók titkosítási típusa be van állítvaRC4_HMAC_MD5, és az AES-titkosítási típus egyikére szeretné módosítani, győződjön meg arról, hogy először a fiók Kerberos visszafejtési kulcsát AzureADSSOAcc$ használja a vonatkozó kérdésben a GYAKORI KÉRDÉSEK dokumentumban leírtak szerint, különben a közvetlen egyszeri bejelentkezés nem fog megtörténni.

A beállítás befejezése után a közvetlen egyszeri bejelentkezés ugyanúgy működik, mint bármely más, integrált Windows-hitelesítést (IWA) használó bejelentkezés.

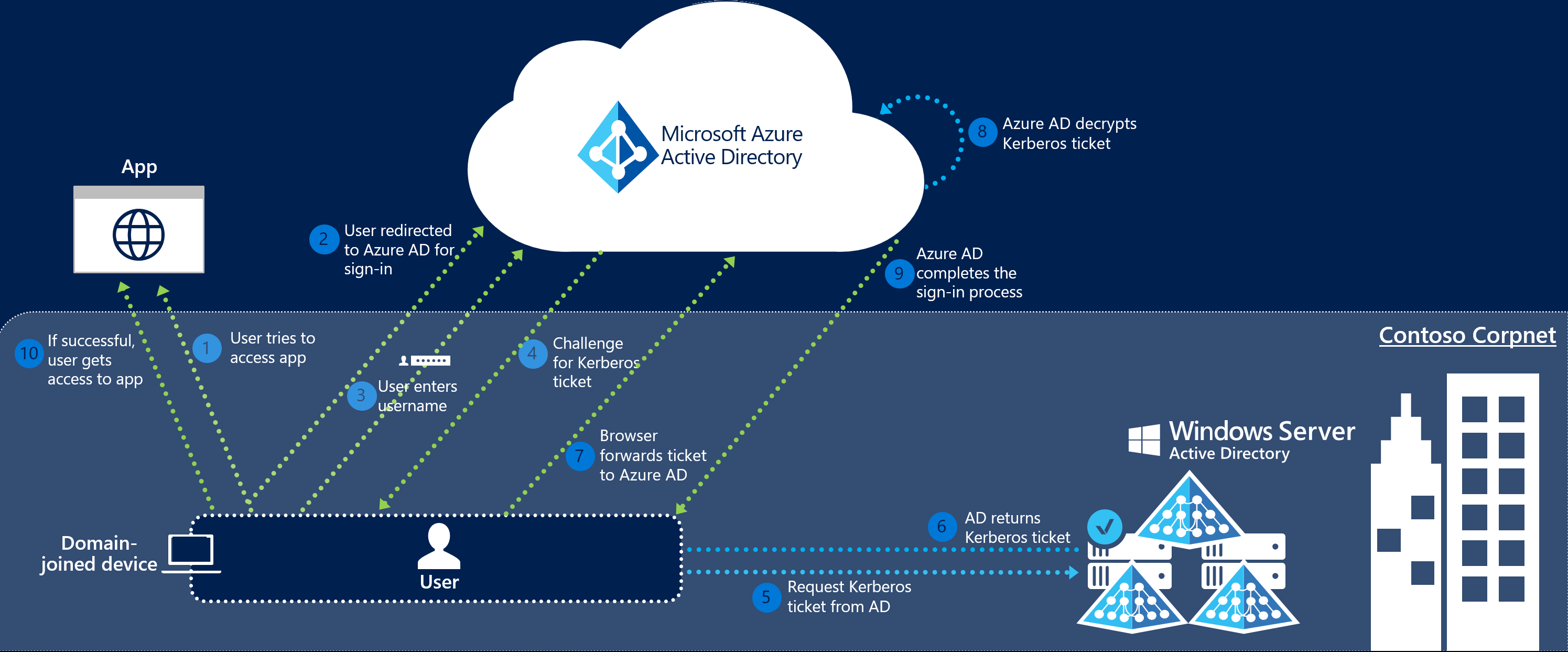

How does sign-in on a web browser with Seamless SSO work?

A bejelentkezési folyamat a webböngészőben a következő:

A felhasználó egy webalkalmazást (például az Outlook Web Appot ) https://outlook.office365.com/owa/próbál elérni egy tartományhoz csatlakoztatott vállalati eszközről a vállalati hálózaton belül.

Ha a felhasználó még nincs bejelentkezve, a rendszer átirányítja a felhasználót a Microsoft Entra bejelentkezési oldalára.

A felhasználó a saját felhasználónevet írja be a Microsoft Entra bejelentkezési lapjára.

Megjegyzés:

Bizonyos alkalmazások esetében a 2. és a 3. lépés kihagyva.

Ha JavaScriptet használ a háttérben, a Microsoft Entra ID egy 401 jogosulatlan válaszon keresztül megtámadja a böngészőt, hogy Kerberos-jegyet adjon.

A böngésző viszont egy jegyet kér az Active Directorytól a számítógépfiókhoz (amely a

AZUREADSSOACCMicrosoft Entra-azonosítót jelöli).Az Active Directory megkeresi a számítógépfiókot, és visszaad egy Kerberos-jegyet a számítógépfiók titkos kódjával titkosított böngészőbe.

A böngésző továbbítja az Active Directoryból beszerzett Kerberos-jegyet a Microsoft Entra-azonosítónak.

A Microsoft Entra ID visszafejti a Kerberos-jegyet, amely tartalmazza a vállalati eszközre bejelentkezett felhasználó identitását a korábban megosztott kulccsal.

A kiértékelés után a Microsoft Entra-azonosító visszaad egy jogkivonatot az alkalmazásnak, vagy megkéri a felhasználót, hogy végezzen el további bizonyítékokat, például a Multi-Factor Authenticationt.

Ha a felhasználó bejelentkezése sikeres, a felhasználó hozzáférhet az alkalmazáshoz.

Az alábbi ábra az összes összetevőt és az érintett lépéseket mutatja be.

A közvetlen egyszeri bejelentkezés opportunista, ami azt jelenti, hogy ha nem sikerül, a bejelentkezési élmény visszavált a szokásos viselkedésére – azaz a felhasználónak meg kell adnia a jelszavát a bejelentkezéshez.

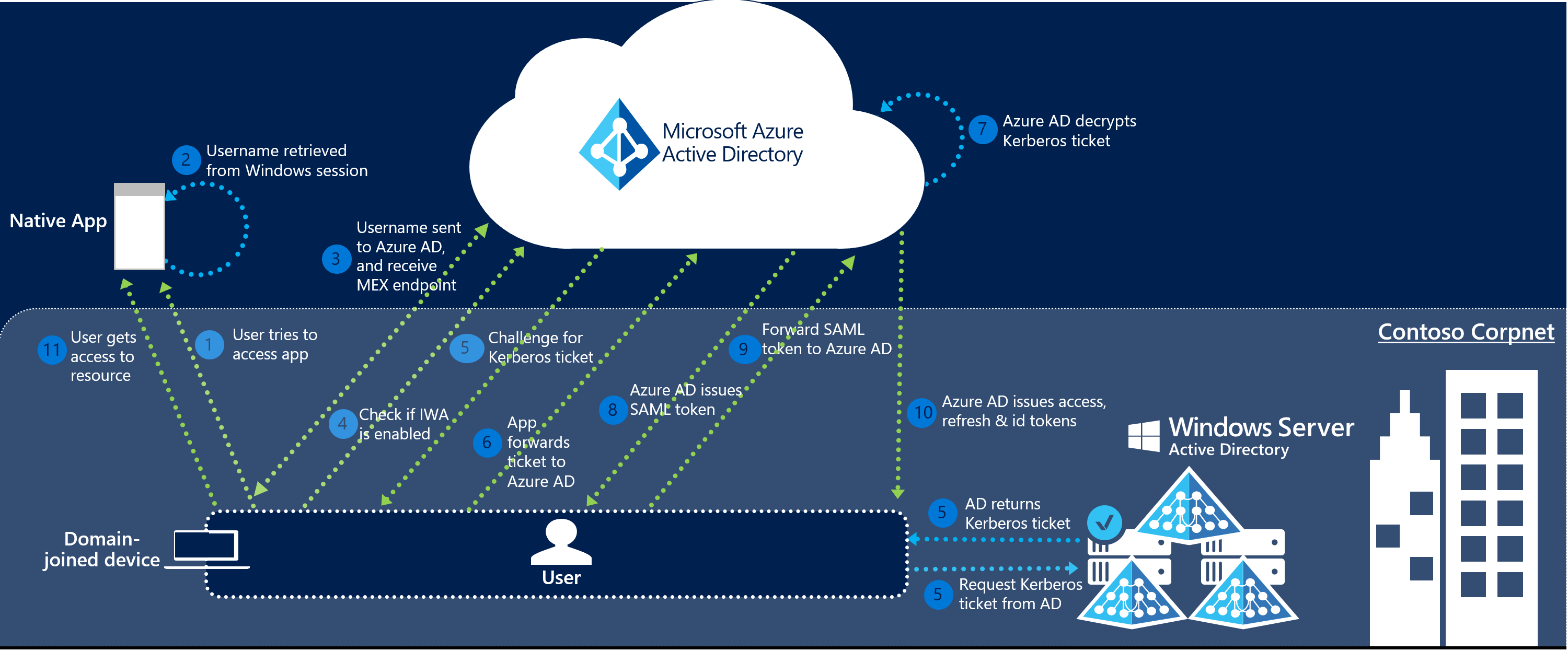

How does sign-in on a native client with Seamless SSO work?

A natív ügyfél bejelentkezési folyamata a következő:

- A felhasználó egy natív alkalmazást (például az Outlook-ügyfelet) próbál elérni egy tartományhoz csatlakoztatott vállalati eszközről a vállalati hálózaton belül.

- Ha a felhasználó még nincs bejelentkezve, a natív alkalmazás lekéri a felhasználó felhasználónevét az eszköz Windows-munkamenetéből.

- Az alkalmazás elküldi a felhasználónevet a Microsoft Entra-azonosítónak, és lekéri a bérlő WS-Trust MEX végpontját. Ezt a WS-Trust végpontot kizárólag a közvetlen egyszeri bejelentkezés funkció használja, és nem a WS-Trust protokoll általános implementációja a Microsoft Entra ID-n.

- Az alkalmazás ezután lekérdezi a WS-Trust MEX végpontot, hogy lássa, elérhető-e integrált hitelesítési végpont. Az integrált hitelesítési végpontot kizárólag a közvetlen egyszeri bejelentkezés funkció használja.

- Ha a 4. lépés sikeres, egy Kerberos-feladat kerül kiadásra.

- Ha az alkalmazás le tudja kérni a Kerberos-jegyet, továbbítja azt a Microsoft Entra integrált hitelesítési végpontjának.

- A Microsoft Entra ID visszafejti a Kerberos-jegyet, és ellenőrzi azt.

- A Microsoft Entra ID bejelentkezteti a felhasználót, és kiad egy SAML-jogkivonatot az alkalmazásnak.

- Az alkalmazás ezután elküldi az SAML-jogkivonatot a Microsoft Entra ID OAuth2 jogkivonat végpontjának.

- A Microsoft Entra ID ellenőrzi az SAML-jogkivonatot, és a megadott erőforráshoz tartozó hozzáférési jogkivonatot és frissítési jogkivonatot, valamint egy azonosító jogkivonatot ad ki az alkalmazásnak.

- A felhasználó hozzáférést kap az alkalmazás erőforrásához.

Az alábbi ábra az összes összetevőt és az érintett lépéseket mutatja be.

További lépések

- Rövid útmutató – A Microsoft Entra közvetlen egyszeri bejelentkezésének indítása és futtatása.

- Gyakori kérdések – Válaszok a gyakori kérdésekre.

- Hibaelhárítás – Megtudhatja, hogyan háríthatja el a funkcióval kapcsolatos gyakori problémákat.

- UserVoice – Új funkciókérések benyújtásához.