Azure DevOps Services

Fontos

Az Azure DevOps 2020. március 2-tól már nem támogatja az alternatív hitelesítő adatok hitelesítését. Ha továbbra is alternatív hitelesítő adatokat használ, határozottan javasoljuk, hogy váltson biztonságosabb hitelesítési módszerre (például személyes hozzáférési jogkivonatokra). További információ.

Megtudhatja, hogyan férhet hozzá az Azure DevOps-szervezethez a Microsoft Entra ID-n keresztül az alábbi gyakori kérdésekre (GYIK). A gyakori kérdéseket a következő témakörök szerint csoportosítottuk:

Általános hozzáférés a Microsoft Entra-azonosítóval

Miért nem látom a szervezetemet az Azure Portalon?

Mindkét alkalmazásban Azure Service-Rendszergazda istrator- vagy Coadministrator-engedélyekkel kell rendelkeznie a szervezetéhez az Azure DevOpsban társított Azure-előfizetéshez. Emellett az Azure Portalon projektgyűjteményi Rendszergazda istrator- vagy szervezettulajdonosi engedélyekkel kell rendelkeznie.

Mire van szükségem egy meglévő Azure DevOps-példány microsoft Entra-azonosítóval való beállításához?

Győződjön meg arról, hogy megfelel az alábbi cikkben ismertetett előfeltételeknek, Csatlakozás a szervezetét a Microsoft Entra-azonosítóra.

Módosítottam a Microsoft Entra-azonosítót, de úgy tűnik, hogy nem léptek érvénybe, miért?

A Microsoft Entra ID-ban végrehajtott módosítások akár 1 órát is igénybe vehetnek, hogy megjelenjenek az Azure DevOpsban.

Használhatom a Microsoft 365-öt és a Microsoft Entra ID-t az Azure DevOpsszal?

Bizony.

- Még nincs szervezete? Hozzon létre egy szervezetet az Azure DevOpsban.

- Már van szervezete? Csatlakozás a szervezetet a Microsoft Entra-azonosítóra.

K: Miért kell választani a "munkahelyi vagy iskolai fiók" és a "személyes fiókom" között?

V: Ez akkor fordul elő, ha olyan e-mail-címmel jelentkezik be (például jamalhartnett@fabrikam.com), amelyet a személyes Microsoft-fiókja, illetve a munkahelyi vagy iskolai fiókja oszt meg. Bár mindkét identitás ugyanazt a bejelentkezési címet használja, továbbra is különálló identitások. A két identitás különböző profilokkal, biztonsági beállításokkal és engedélyekkel rendelkezik.

Válassza a Munkahelyi vagy iskolai fiókot , ha ezt az identitást használta a szervezet létrehozásához, vagy ha korábban ezzel az identitással jelentkezett be. Identitását a szervezet címtára hitelesíti a Microsoft Entra ID-ban, amely szabályozza a szervezethez való hozzáférést.

Válassza a Személyes fiókot , ha Microsoft-fiókját az Azure DevOpsszal használta. Identitását a Microsoft-fiókok globális címtára hitelesíti.

A szervezetem csak Microsoft-fiókokat használ. Válthatok a Microsoft Entra-azonosítóra?

Igen, de a váltás előtt győződjön meg arról, hogy a Microsoft Entra-azonosító megfelel az alábbi elemek megosztására vonatkozó igényeinek:

- munkaelemek

- code

- erőforrások

- egyéb eszközök a csapattal és a partnerekkel

További információ a Microsoft-fiókok hozzáférésének a Microsoft Entra-azonosítóval való szabályozásáról, valamint arról, hogyan válthat, ha készen áll.

K: Miért nem tudok bejelentkezni a "személyes Microsoft-fiók" vagy a "munkahelyi vagy iskolai fiók" kiválasztása után?

Válasz: Ha a bejelentkezési címét a személyes Microsoft-fiókja, valamint a munkahelyi vagy iskolai fiókja osztja meg, de a kiválasztott identitás nem rendelkezik hozzáféréssel, nem tud bejelentkezni. Bár mindkét identitás ugyanazt a bejelentkezési címet használja, különállóak: különböző profilokkal, biztonsági beállításokkal és engedélyekkel rendelkeznek.

Jelentkezzen ki teljesen az Azure DevOpsból az alábbi lépések végrehajtásával. Előfordulhat, hogy a böngésző bezárása nem kijelentkezteti teljesen. Jelentkezzen be újra, és válassza ki a másik identitását:

Zárja be az összes böngészőt, beleértve azOkat a böngészőket is, amelyek nem az Azure DevOpst futtatják.

Nyisson meg egy privát vagy inkognitó böngészési munkamenetet.

Nyissa meg ezt az URL-címet:

https://aka.ms/vssignout.Megjelenik egy üzenet, amely a következőt írja: "Kijelentkezés folyamatban". A kijelentkezés után a rendszer átirányítja az Azure DevOps @dev.azure.microsoft.com weboldalára.

Tipp.

Ha a kijelentkezés több mint egy percet vesz igénybe, zárja be a böngészőt, és folytassa a műveletet.

Jelentkezzen be ismét az Azure DevOpsba. Válassza ki a másik identitást.

Mi történik, ha az Azure-előfizetésem le van tiltva?

Ha Ön a szervezet tulajdonosa vagy az Azure-előfizetési fiók Rendszergazda istrator, ellenőrizze az előfizetés állapotát a Fiókközpontban, majd próbálja meg kijavítani az előfizetést. A rendszer visszaállítja a fizetős beállításokat. Vagy összekapcsolhatja a szervezetet egy másik Azure-előfizetéssel, ha leválasztja a szervezetet a letiltott előfizetésről. Bár az előfizetés le van tiltva, a szervezet visszatér az ingyenes havi korlátokhoz, amíg az előfizetése ki nem lett javítva.

Microsoft Entra-felhasználók és engedélyek

Ha itt nem talál választ a kérdésére, tekintse meg a Felhasználó és az engedélyek kezelésével kapcsolatos gyakori kérdéseket.

Miért kell felhasználókat hozzáadni egy címtárhoz?

A szervezet hitelesíti a felhasználókat, és a Microsoft Entra-azonosítón keresztül szabályozza a hozzáférést. A hozzáféréshez minden felhasználónak címtártagnak kell lennie.

Címtáradminisztrátorként hozzáadhat felhasználókat a címtárhoz. Ha Ön nem rendszergazda, a címtáradminisztrátorsal együttműködve adhat hozzá felhasználókat. További információ az Azure DevOps Services hozzáférésének címtár használatával történő szabályozásáról.

Mi történik az aktuális felhasználókat?

Az Azure DevOps Servicesben végzett munkája a Microsoft Entra ID hitelesítő adataihoz van társítva. Miután a szervezet csatlakozott a címtárhoz, a felhasználók továbbra is zökkenőmentesen dolgozhatnak, ha a hitelesítő címük megjelenik a csatlakoztatott címtárban. Ha a felhasználók címei nem jelennek meg, ezeket a felhasználókat hozzá kell adnia a címtárhoz. Előfordulhat, hogy a szervezetnek szabályzatai vannak a felhasználók címtárhoz való hozzáadásáról, ezért először tájékozódjon.

Hogyan megtudni, hogy a szervezetem a Microsoft Entra-azonosítót használja-e a hozzáférés szabályozásához?

Ha legalább alapszintű hozzáféréssel rendelkezik, nyissa meg a Szervezeti beállításokat, majd válassza a Microsoft Entra ID lapot. A címtárat Csatlakozás vagy a Leválasztási könyvtárat.

A szervezetem a Microsoft Entra ID használatával szabályozza a hozzáférést. Törölhetem a felhasználókat a címtárból?

Igen, de ha töröl egy felhasználót a címtárból, azzal eltávolítja a felhasználó hozzáférését a címtárhoz társított összes szervezethez és egyéb eszközhöz. Microsoft Entra Global Rendszergazda istrator engedéllyel kell rendelkeznie ahhoz, hogy töröljön egy felhasználót a Microsoft Entra címtárából.

Miért nem találhatók identitások, amikor megpróbálok felhasználókat hozzáadni a Microsoft Entra ID-ból az Azure DevOps-szervezetemhez?

Ön valószínűleg a Microsoft Entra-azonosító vendége, amely nem tag, hanem az Azure DevOps-szervezet háttérrendszere. Microsoft Entra-vendégek nem kereshetnek a Microsoft Entra ID-ben az Azure DevOps által megkívánt módon. A Microsoft Entra vendégei például nem használhatják az Azure DevOps webes portált olyan felhasználók keresésére vagy kiválasztására, akik még nem lettek hozzáadva az Azure DevOps-szervezethez. Megtudhatja, hogyan alakíthat át Microsoft Entra-vendéget taggá.

Mi a teendő, ha nem tudjuk ugyanazokat a bejelentkezési címeket használni?

Vegye fel ezeket a felhasználókat a címtárba új munkahelyi vagy iskolai fiókokkal, és rendelje hozzá újra a hozzáférési szinteket, és felolvassa őket a projektekben. Ha már rendelkeznek munkahelyi vagy iskolai fiókkal, ezek a fiókok használhatók helyette. A munka nem veszik el, és az aktuális bejelentkezési címekkel együtt marad. A felhasználók áttelepíthetik a megtartani kívánt munkát, kivéve a munkahelyi előzményeiket. További információkért tekintse meg , hogyan vehet fel szervezeti felhasználókat.

Mi történik, ha véletlenül törölek egy felhasználót a Microsoft Entra-azonosítóban?

Állítsa vissza a felhasználót, és ne hozzon létre újat. Ha új felhasználót hoz létre, még ugyanazzal az e-mail-címmel is, akkor ez a felhasználó nincs társítva az előző identitással.

Hogyan alakíthatok át Egy Microsoft Entra-vendéget taggá?

Válasszon a következő két lehetőség közül:

- Kérje meg egy Microsoft Entra-rendszergazdát, hogy távolítsa el a fiókját a címtárból, és adja hozzá újra, hogy vendég helyett tag legyen. További információt a Microsoft Entra B2B-felhasználók vendégek helyett tagokként való hozzáadásáról talál.

- Módosítsa a Microsoft Entra-vendég UserType tulajdonságát a Microsoft Graph PowerShell használatával. Nem javasoljuk ennek a speciális folyamatnak a használatát, de lehetővé teszi, hogy a felhasználó lekérdezhesse a Microsoft Entra-azonosítót az Azure DevOps-szervezettől.

A UserType átalakítása vendégről taggá a Microsoft Graph PowerShell használatával

Figyelmeztetés

Ez a folyamat fejlett, amelyet nem tanácsolunk, de lehetővé teszi, hogy a felhasználó lekérdezhesse a Microsoft Entra-azonosítót az Azure DevOps-szervezettől.

Előfeltételek

A UserType módosítást végző felhasználónak a következő elemekkel kell rendelkeznie:

- Munkahelyi/iskolai fiók (WSA)/natív felhasználó a Microsoft Entra ID-ban. A UserType nem módosítható Microsoft-fiókkal.

- Globális rendszergazdai engedélyek

Fontos

Javasoljuk, hogy hozzon létre egy teljesen új (natív) Microsoft Entra-felhasználót, aki globális rendszergazda a Microsoft Entra ID-ban. Ezután végezze el a következő lépéseket a felhasználóval. Ennek az új felhasználónak meg kell szüntetnie a nem megfelelő Microsoft Entra-azonosítóhoz való csatlakozás lehetőségét. Ha elkészült, törölheti az új felhasználót.

Folyamat

- Jelentkezzen be az Azure Portalra a szervezet címtárának globális rendszergazdájaként.

- Nyissa meg az Azure DevOps-szervezetet háttérbe kötő bérlőt.

- Nyisson meg egy Rendszergazda istrative Windows PowerShell-kérést a Microsoft Graph PowerShell használatához.

- Végrehajtás

Install-Module -Name Microsoft.Graph -Scope CurrentUser. A Microsoft Graph letölti a PowerShell-galéria. - A telepítés befejezése után hajtsa végre a következőt

Connect-MgGraph -Scopes "User.ReadWrite.All": A rendszer kérni fogja, hogy jelentkezzen be a Microsoft Entra-azonosítóba. Mindenképpen olyan azonosítót használjon, amely megfelel a korábban említett feltételeknek, és hozzájárul az engedélyekhez. - Végrehajtás

Get-MgUser -Filter "DisplayName eq '<display name'" -property DisplayName, ID, UserPrincipalName, UserType | Select DisplayName, ID, UserPrincipalName, UserType, ahol <a display_name> a felhasználó megjelenítendő neve, ahogy az az Azure Portalon látható. A userType értékét a következőre szeretnénkMembermódosítani: . - Végrehajtás

Update-MgUser -UserId string -UserType Member, aholstringaz előző parancs által visszaadott azonosító értéke. A felhasználó tagállapotra van állítva. - Futtassa

Get-MgUser -Filter "DisplayName eq '<display name'" -property DisplayName, ID, UserPrincipalName, UserType | Select DisplayName, ID, UserPrincipalName, UserTypeújra, hogy ellenőrizze, hogy a UserType megváltozott-e. Az Azure Portal Microsoft Entra ID szakaszában is ellenőrizheti.

Bár nem a norma, azt láttuk, hogy több órát vagy akár napokat is igénybe vesz, mielőtt ez a változás tükröződik az Azure DevOpsban. Ha nem oldja meg azonnal az Azure DevOps-problémát, adjon neki egy kis időt, és próbálja tovább.

Microsoft Entra-csoportok

Miért nem rendelhetek Azure DevOps-engedélyeket közvetlenül egy Microsoft Entra-csoporthoz?

Mivel ezek a csoportok az Azure-ban vannak létrehozva és felügyelve, nem rendelhet azure DevOps-engedélyeket közvetlenül vagy biztonságos verziókövetési útvonalakat ezekhez a csoportokhoz. Hibaüzenet jelenik meg, ha közvetlenül próbál engedélyeket hozzárendelni.

Hozzáadhat egy Microsoft Entra-csoportot a kívánt engedélyekkel rendelkező Azure DevOps-csoporthoz. Vagy hozzárendelheti ezeket az engedélyeket a csoporthoz. A Microsoft Entra-csoport tagjai attól a csoporttól öröklik az engedélyeket, amelyben hozzáadja őket.

Kezelhetem a Microsoft Entra-csoportokat az Azure DevOpsban?

Nem, mert ezek a csoportok az Azure-ban jönnek létre és kezelhetők. Az Azure DevOps nem tárolja vagy szinkronizálja a Microsoft Entra-csoportok tagállapotát. A Microsoft Entra-csoportok kezeléséhez használja az Azure Portalt, a Microsoft Identity Managert (MIM) vagy a szervezet által támogatott csoportkezelési eszközöket.

Hogyan az Azure DevOps-csoport és a Microsoft Entra-csoport közötti különbséget?

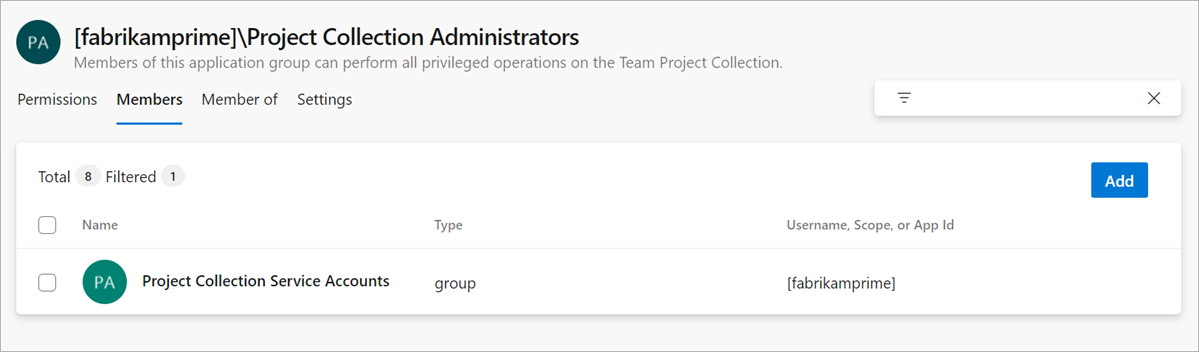

Az Azure DevOps felhasználói felülete zárójelek használatával jelzi a tagság hatókörét []. Vegyük például ezt az engedélybeállításokat tartalmazó oldalt:

| Hatókör neve | Definíció |

|---|---|

[fabrikam-fiber] |

A tagság a Szervezeti Gépház |

[Project Name] |

A tagság a Project Gépház |

[TEAM FOUNDATION] |

A tagság közvetlenül a Microsoft Entra-azonosítóban van definiálva |

Feljegyzés

Ha hozzáad egy Microsoft Entra-csoportot egy egyéni biztonsági csoporthoz, és hasonló nevet használ, előfordulhat, hogy ismétlődő csoportok jelennek meg. Vizsgálja meg a hatókört [] annak meghatározásához, hogy melyik a DevOps-csoport, és melyik a Microsoft Entra-csoport.

Miért nem jeleníti meg a Felhasználók lista a Microsoft Entra-csoport összes tagját?

Ezeknek a felhasználóknak be kell jelentkezniük a szervezetbe, mielőtt megjelennek a Felhasználók alkalmazásban.

Hogyan szervezeti hozzáférést rendel a Microsoft Entra-csoporttagokhoz?

Amikor ezek a csoporttagok először jelentkeznek be a szervezetbe, az Azure DevOps automatikusan hozzárendel hozzájuk egy hozzáférési szintet. Ha Visual Studio-előfizetéssel rendelkeznek, az Azure DevOps hozzárendeli hozzájuk a megfelelő hozzáférési szintet. Ellenkező esetben az Azure DevOps a következő "legjobb elérhető" hozzáférési szintet rendeli hozzájuk, ebben a sorrendben: Basic, Stakeholder.

Ha nem rendelkezik elegendő hozzáférési szinttel a Microsoft Entra-csoport összes tagjához, azok a tagok, akik bejelentkeznek, jogosultak az érdekelt felek hozzáférésére.

Hogyan védhetem meg a beépített rendszergazdai csoportokhoz való hozzáférést?

Igény szerinti hozzáférés megkövetelése a Microsoft Entra Privileged Identity Management (PIM) csoport használatával. További információ: Igény szerint való hozzáférés rendszergazdai csoportok számára.

Miért nem jelenik meg a Biztonság lapon az összes tag, amikor kiválasztok egy Microsoft Entra-csoportot?

A Biztonság lapon a Microsoft Entra csoporttagok csak azután jelennek meg, hogy bejelentkeztek a szervezetbe, és hozzáférési szintjük van hozzájuk rendelve.

A Microsoft Entra-csoport összes tagjának megtekintéséhez használja az Azure Portalt, a MIM-et vagy a szervezet által támogatott csoportfelügyeleti eszközöket.

Miért nem jeleníti meg a csapattagok widget az összes Microsoft Entra-csoporttagot?

A csapattagok widget csak a szervezetbe korábban bejelentkezett felhasználókat jeleníti meg.

Miért nem jelenik meg a csapat kapacitáspanelje a Microsoft Entra-csoport összes tagját?

A csoportkapacitás panelen csak azok a felhasználók láthatók, akik korábban bejelentkezettek a szervezetbe. A kapacitás beállításához manuálisan vegyen fel felhasználókat a csapatba.

Miért nem veszi vissza az Azure DevOps a hozzáférési szinteket azoktól a felhasználóktól, akik már nem Microsoft Entra-csoporttagok?

Az Azure DevOps nem veszi vissza automatikusan a hozzáférési szinteket ezektől a felhasználóktól. A hozzáférés manuális eltávolításához lépjen a Felhasználók elemre.

Rendelhetek munkaelemeket olyan Microsoft Entra-csoporttagokhoz, akik még nem jelentkeznek be?

Munkaelemeket bármely Olyan Microsoft Entra-taghoz rendelhet, aki rendelkezik a szervezetéhez szükséges engedélyekkel. Ez a művelet a tagot is hozzáadja a szervezethez. Ha így ad hozzá felhasználókat, azok automatikusan felhasználókként jelennek meg, a legjobb elérhető hozzáférési szinttel. A felhasználó a biztonsági beállítások között is megjelenik.

A Microsoft Entra-csoportokkal lekérdezhetem a munkaelemeket a "Csoportban" záradék használatával?

Nem, nem támogatjuk a Microsoft Entra-csoportok lekérdezését.

Használhatom a Microsoft Entra-csoportokat mezőszabályok beállítására a munkaelem-sablonokban?

Nem, de lehet, hogy érdeklik a folyamat testreszabási tervei.

Felhasználók hozzáadása a címtárhoz

Szervezeti felhasználók hozzáadása a Microsoft Entra-azonosítóhoz.

Miért kaptam hibaüzenetet arról, hogy a szervezetem több aktív identitással rendelkezik ugyanazzal az UPN-nel?

A kapcsolódási folyamat során leképezzük a meglévő felhasználókat a Microsoft Entra-bérlő tagjaihoz az UPN alapján, amelyet gyakran bejelentkezési címnek is neveznek. Ha több felhasználót észlelünk ugyanazzal az egyszerű felhasználónévvel, nem tudjuk, hogyan képezhetjük le ezeket a felhasználókat. Ez a forgatókönyv akkor fordul elő, ha egy felhasználó úgy módosítja az UPN-ét, hogy az megfeleljen a szervezetben már meglévőnek.

Ha ezt a hibát tapasztalja, tekintse át a felhasználók listáját az ismétlődésekről. Ha ismétlődő elemeket talál, távolítsa el a szükségtelen felhasználókat. Ha nem talál duplikált elemeket, forduljon az ügyfélszolgálathoz.

Átállíthatom az aktuális felhasználókat a Microsoft-fiókokról munkahelyi fiókokra az Azure DevOpsban?

Szám Bár hozzáadhat új munkahelyi fiókokat a szervezethez, a rendszer új felhasználóként kezeli őket. Ha az összes munkájához hozzá szeretne férni, beleértve annak előzményeit is, akkor ugyanazokat a bejelentkezési címeket kell használnia, amelyeket azelőtt használt, hogy a szervezete csatlakozott volna a Microsoft Entra-azonosítójához. Adja hozzá a Microsoft-fiókját tagként a Microsoft Entra-azonosítójához.

Miért nem vehetek fel felhasználókat más könyvtárakból a Microsoft Entra-azonosítómba?

Tagnak kell lennie, vagy olvasási hozzáféréssel kell rendelkeznie ezekben a könyvtárakban. Ellenkező esetben B2B-együttműködéssel is hozzáadhatja őket a Microsoft Entra-rendszergazdán keresztül. Hozzáadhatja őket a Microsoft-fiókjukkal, vagy új munkahelyi fiókokat hozhat létre számukra a címtárban.

Mi a teendő, ha hibaüzenet jelenik meg, amikor egy felhasználót a szervezetem egy meglévő tagjához próbálok hozzárendelni?

Hozzárendelheti a felhasználót egy másik identitáshoz, amely még nem aktív tagja a szervezetnek, vagy hozzáadhatja a meglévő felhasználót a Microsoft Entra-azonosítójához. Ha továbbra is le kell képeznie az Azure DevOps-szervezet meglévő tagját, forduljon az ügyfélszolgálathoz.

Hogyan használom a munkahelyi vagy iskolai fiókomat a Visual Studióval MSDN-előfizetéssel?

Ha Microsoft-fiókkal aktivált egy Visual Studiót az Azure DevOpsot tartalmazó MSDN-előfizetéssel , felvehet egy munkahelyi vagy iskolai fiókot. A Microsoft Entra-azonosítónak kezelnie kell a fiókot. Megtudhatja , hogyan csatolhat munkahelyi vagy iskolai fiókokat a Visual Studióhoz MSDN-előfizetésekkel.

Szabályozhatom a szervezetem hozzáférését a csatlakoztatott címtár külső felhasználói számára?

Igen, de csak a Microsoft 365-ben vendégként hozzáadott vagy a Microsoft Entra rendszergazdája által B2B-együttműködéssel hozzáadott külső felhasználók számára. Ezeket a külső felhasználókat a csatlakoztatott címtáron kívül kezeli a rendszer. További információért forduljon a Microsoft Entra rendszergazdájához. Az alábbi beállítás nem érinti a közvetlenül a szervezet címtárába felvett felhasználókat.

Mielőtt hozzákezd, győződjön meg arról, hogy legalább alapszintű hozzáféréssel rendelkezik, nem pedig az érdekelt felekkel.

Végezze el a külső felhasználók hozzáadásának előfeltételeit, és kapcsolja be a külső vendéghozzáférést.

Felhasználók vagy csoportok eltávolítása

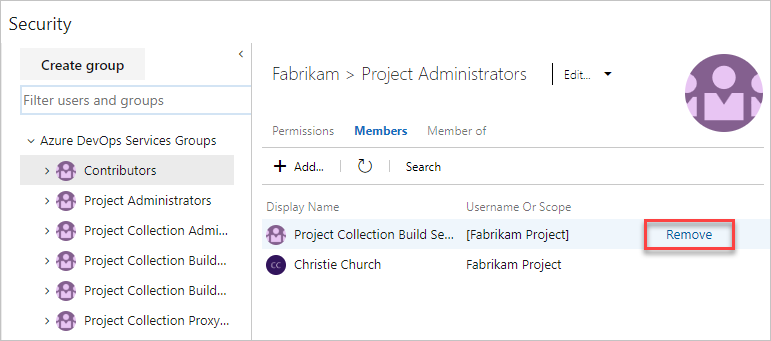

Hogyan eltávolítani egy Microsoft Entra-csoportot az Azure DevOpsból?

Nyissa meg a projektgyűjteményt vagy a projektet. A felső sávon válassza a ![]() Gépház, majd a Biztonság lehetőséget.

Gépház, majd a Biztonság lehetőséget.

Keresse meg a Microsoft Entra csoportot, és törölje a szervezetből.

Miért kell eltávolítani egy felhasználót egy Microsoft Entra-csoportból, amikor törölöm a felhasználót a szervezetemből?

A felhasználók egyénileg és a Microsoft Entra-csoportok tagjaiként is tartozhatnak a szervezetéhez az Azure DevOps-csoportokban. Ezek a felhasználók továbbra is hozzáférhetnek a szervezethez, amíg ezek a Microsoft Entra-csoportok tagjai.

A felhasználók összes hozzáférésének letiltásához távolítsa el őket a szervezet Microsoft Entra-csoportjaiból, vagy távolítsa el ezeket a csoportokat a szervezetből. Jelenleg nem tilthatjuk le teljesen a hozzáférést, és nem tehetünk kivételeket az ilyen felhasználók számára.

Ha egy Microsoft Entra-felhasználót eltávolítanak, az összes kapcsolódó PAT-t is visszavonják?

Azok a felhasználók, akik le vannak tiltva vagy eltávolítva a címtárból, többé nem férhetnek hozzá a szervezethez semmilyen mechanizmussal, beleértve a PAT-eket vagy az SSH-t is.

Csatlakozás Microsoft Entra-kapcsolat létesítése, leválasztása vagy módosítása

Hogyan kezelhetek több, a Microsoft Entra-azonosítóhoz csatlakozó szervezetet?

A Microsoft Entra-bérlők által támogatott szervezetek teljes listáját letöltheti. További információ: A Microsoft Entra ID által támogatott szervezetek listájának lekérése.

Csatlakoztathatom a szervezetemet a Microsoft 365-ből létrehozott Microsoft Entra-azonosítóhoz?

Bizony. Ha nem találja a Microsoft 365-ből létrehozott Microsoft Entra-azonosítót, olvassa el a Miért nem látom a csatlakoztatni kívánt könyvtárat? című témakört.

Miért nem látom azt a könyvtárat, amelyhez csatlakozni szeretnék? Mit tegyek?

Előfordulhat, hogy a címtár nem jelenik meg a következő körülmények közül:

A címtárkapcsolatok kezeléséhez nem ismerik fel a szervezet tulajdonosát .

Forduljon a Microsoft Entra szervezet rendszergazdájához, és kérje meg őket, hogy legyenek a szervezet tagja. Lehetséges, hogy nem tagja a szervezetnek.

Miért kapcsolódik a szervezetem már egy címtárhoz? Módosíthatom azt a könyvtárat?

A szervezet akkor kapcsolódott egy címtárhoz, amikor a szervezet tulajdonosa létrehozta a szervezetet, vagy valamikor később. Amikor munkahelyi vagy iskolai fiókkal hoz létre egy szervezetet, a szervezet automatikusan csatlakozik ahhoz a címtárhoz, amely az adott munkahelyi vagy iskolai fiókot kezeli. Igen, válthat könyvtárakat. Előfordulhat, hogy át kell telepítenie néhány felhasználót.

Válthatok másik könyvtárra?

Bizony. További információ: Váltás másik Microsoft Entra-azonosítóra.

Fontos

A Microsoft Entra-csoport tagságát és engedélyeit öröklő felhasználók és csoportok az átvitel után már nem öröklik ezeket az engedélyeket. Az Azure DevOps-szervezethez hozzáadott Microsoft Entra-csoportok nem lesznek átadva, és a Microsoft Entra-kapcsolat módosításakor megszűnnek a szervezetben. A Microsoft Entra-csoportokkal létesített összes engedély és tagsági kapcsolat az átvitel után is megszűnik. Vegye figyelembe azt is, hogy a Microsoft Entra-csoportokban engedélyezett csoportszabályok a Microsoft Entra-kapcsolat módosításakor megszűnnek.

Miért és mikor kérjem az ügyfélszolgálatot az SSH-kulcsok manuális törlésére?

Amikor az egyik Microsoft Entra-bérlőről a másikra vált, a mögöttes identitás is megváltozik, és a felhasználó által a régi identitással rendelkező PAT-jogkivonatok vagy SSH-kulcsok nem működnek. A szervezetbe feltöltött aktív SSH-kulcsok nem törlődnek a bérlőváltási folyamat részeként, ami megakadályozhatja, hogy a felhasználó új kulcsokat töltsön fel a váltás után. Javasoljuk, hogy a felhasználók töröljék az összes SSH-kulcsot, még mielőtt Active Directory-bérlőt váltana. A bérlőváltási folyamat részeként az SSH-kulcsok automatikus törlésére vonatkozó teendőlistánkban dolgozunk, és ha a bérlőváltás után nem tud új kulcsokat feltölteni, javasoljuk, hogy lépjen kapcsolatba az ügyfélszolgálattal a régi SSH-kulcsok törléséhez.

A másodlagos hitelesítő adataim már nem működnek. Mi a teendő?

Az Azure DevOps 2020. március 2-tól már nem támogatja az alternatív hitelesítő adatok hitelesítését. Ha továbbra is alternatív hitelesítő adatokat használ, határozottan javasoljuk, hogy váltson biztonságosabb hitelesítési módszerre (például személyes hozzáférési jogkivonatokra vagy SSH-ra). További információ.

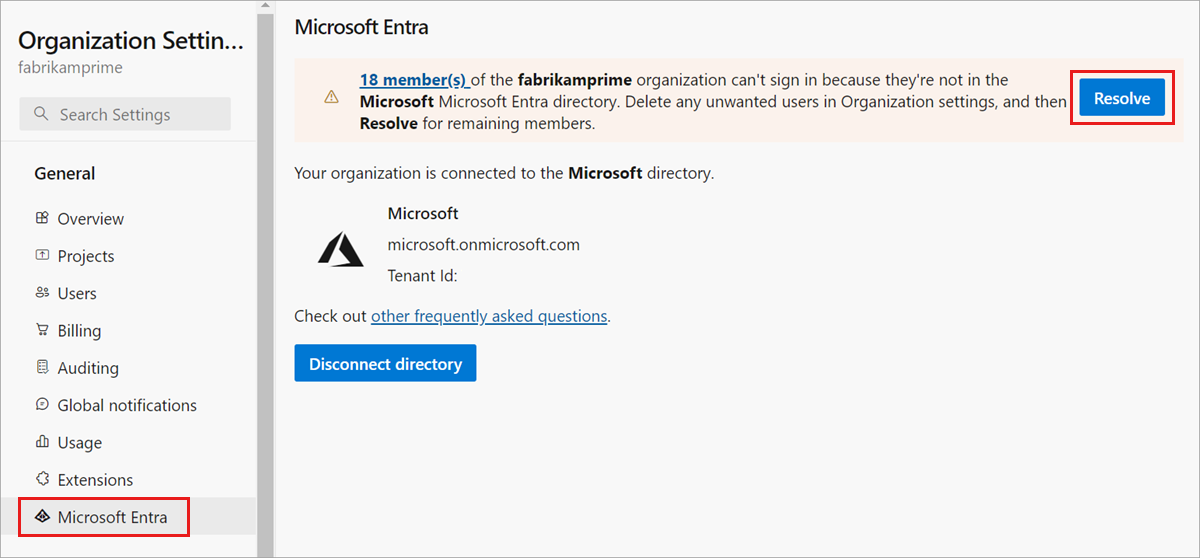

Egyes felhasználók leválasztva vannak, de a Microsoft Entra ID-ban egyező identitásokkal rendelkeznek. Mit tegyek?

Az Azure DevOps Organization beállításai között válassza a Microsoft Entra ID, majd a Feloldás lehetőséget.

Egyezzen az identitásokkal. Ha elkészült, válassza a Tovább gombot.

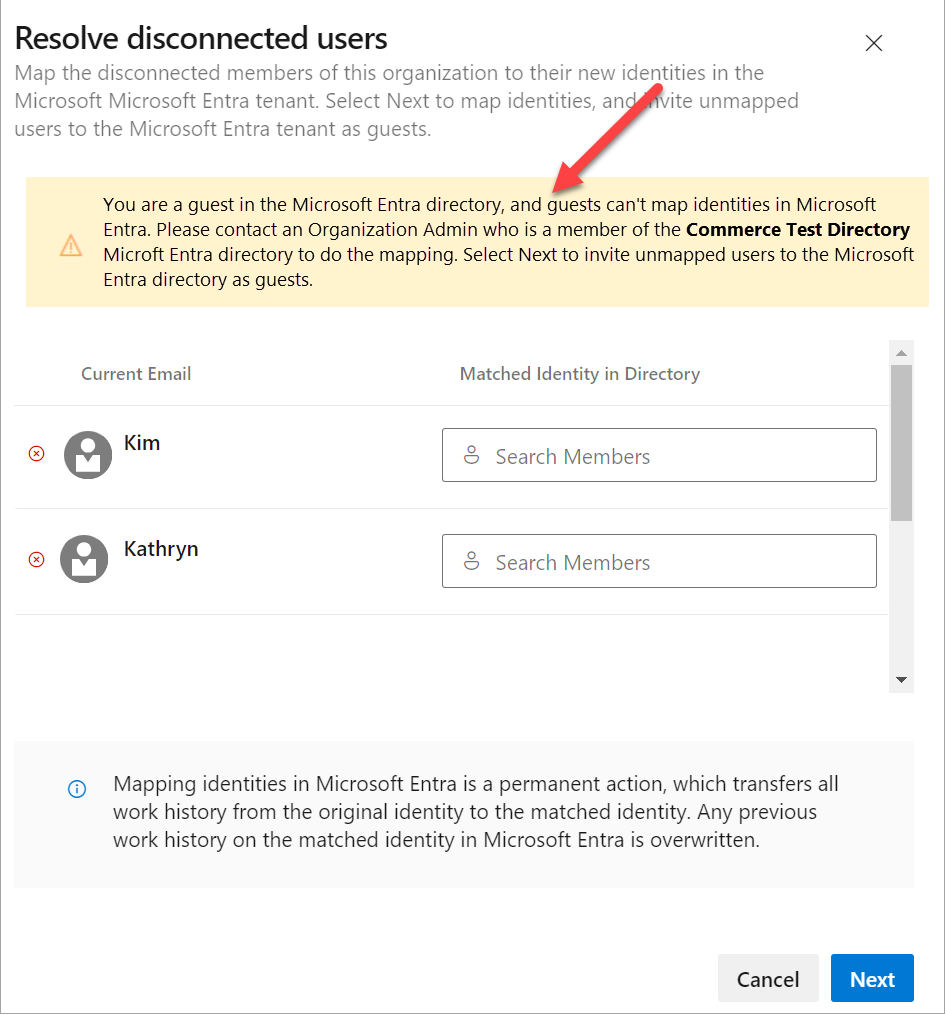

Hibaüzenetet kaptam, amikor feloldottam a leválasztást. Mit tegyek?

Próbálkozzon újra.

Vendég lehet a Microsoft Entra-azonosítóban. Kérje meg, hogy a Microsoft Entra-azonosítóhoz tartozó szervezeti rendszergazda végezze el a leképezést. Vagy kérje meg, hogy a Microsoft Entra-azonosító rendszergazdája alakítsa át Önt taggá.

Ha a hibaüzenet tartalmaz egy felhasználót a tartományában, de nem látja őket aktívnak a címtárban, a felhasználó valószínűleg elhagyta a vállalatát. Lépjen a szervezet felhasználói beállításaira a felhasználó szervezetből való eltávolításához.

Amikor új felhasználót akartam meghívni a Microsoft Entra-azonosítómra, 403-at kaptam kivételként. Mi a teendő?

Előfordulhat, hogy Ön vendégként szerepel a Microsoft Entra-azonosítóban, és nem rendelkezik megfelelő engedéllyel a felhasználók meghívásához. Nyissa meg a Külső együttműködési beállításokat a Microsoft Entra-azonosítóban, és állítsa a "Vendégek meghívhatnak" kapcsolót Igen értékre. Frissítse a Microsoft Entra-azonosítót, és próbálkozzon újra.

Megtartják-e a felhasználóim a meglévő Visual Studio-előfizetéseiket?

A Visual Studio-előfizetés rendszergazdái általában hozzárendelik az előfizetéseket a felhasználók vállalati e-mail-címéhez, hogy a felhasználók üdvözlő e-maileket és értesítéseket kapjanak. Ha az identitás és az előfizetés e-mail-címe megegyezik, a felhasználók hozzáférhetnek az előfizetés előnyeihez. A Microsoftról a Microsoft Entra-identitásokra való áttérés során a felhasználók előnyei továbbra is együttműködnek az új Microsoft Entra-identitással. Az e-mail-címeknek azonban egyeznie kell. Ha az e-mail-címek nem egyeznek, az előfizetés rendszergazdájának újra kell hozzárendelnie az előfizetést. Ellenkező esetben a felhasználóknak alternatív identitást kell hozzáadniuk a Visual Studio-előfizetéshez.

Mi a teendő, ha be kell jelentkeznem, amikor a személyválasztót használom?

Törölje a böngésző gyorsítótárát, és törölje a munkamenethez tartozó cookie-kat. Zárja be a böngészőt, majd nyissa meg újra.

Mi a teendő, ha a munkaelemeim azt jelzik, hogy a felhasználók érvénytelenek?

Törölje a böngésző gyorsítótárát, és törölje a munkamenethez tartozó cookie-kat. Zárja be a böngészőt, majd nyissa meg újra.

Ha a szervezetem csatlakozik a Microsoft Entra-azonosítóhoz, frissíti az Azure Boards-munkaelemeket, lekéréses kérelmeket és más elemeket, amelyekre az új azonosítómmal hivatkoznak a rendszerben?

Igen, a rendszer minden darabja frissül az új azonosítóval, amikor egy felhasználó azonosítója le lesz képezve a személyes e-mailből a munkahelyi e-mailre.

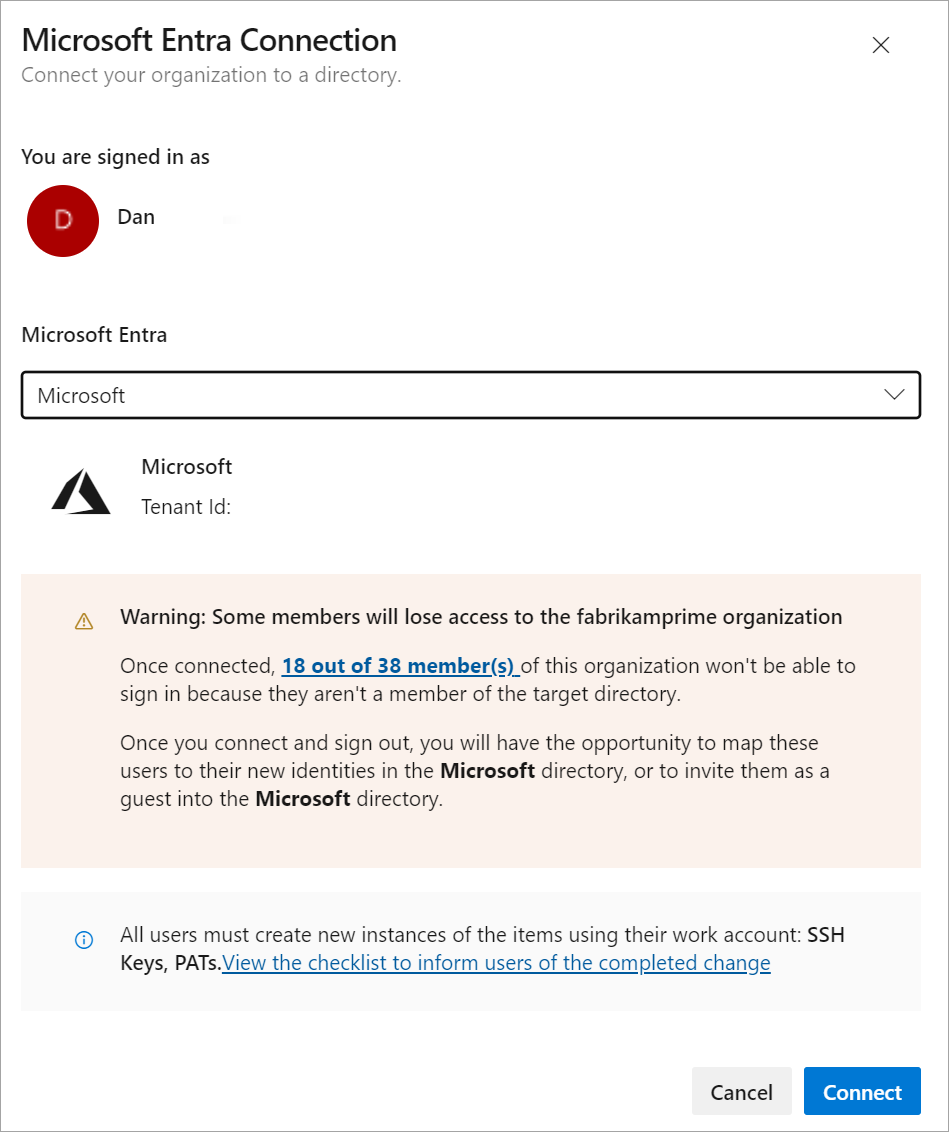

Mi történik, ha figyelmeztetést kapok azokról a tagokról, akik elveszítik a szervezethez való hozzáférést?

Továbbra is csatlakozhat a Microsoft Entra-azonosítóhoz, de a csatlakozás után próbálja meg megoldani a leképezési problémát. Ha továbbra is segítségre van szüksége, forduljon az ügyfélszolgálathoz.

Jelölje ki a félkövér szöveget annak megtekintéséhez, hogy mely felhasználók érintettek.

Az Azure DevOps-szervezet több mint 100 tagjával hogyan csatlakozhatok Egy Microsoft Entra-azonosítóhoz?

Jelenleg továbbra is csatlakozhat, de a kapcsolat után leválasztott felhasználók feloldását segítő leképezési és meghívási funkciók nem működnek 100-nál tovább. Lépjen kapcsolatba az ügyfélszolgálattal.

Miért nem sikerül a git.exe/Visual Studio hitelesítése a Microsoft Entra-azonosítóról való csatolás/leválasztás után?

A bérlői gyorsítótárat törölni kell, ha GCM-verziót használ az 1.15.0-s verzió előtt. A bérlői gyorsítótár törlése olyan egyszerű, mint a %LocalAppData%\GitCredentialManager\tenant.cache bejelentkezési hibát visszaadó minden gépen lévő fájl törlése. A GCM szükség szerint automatikusan újra létrehozza és feltölti a gyorsítótárfájlt a későbbi bejelentkezési kísérletek során.

K: Hogyan segítséget vagy támogatást kérhet az Azure DevOpshoz?

Válasz: A következő támogatási lehetőségek állnak rendelkezésére:

- Az Azure DevOps fejlesztői közösséggel kapcsolatos probléma bejelentése.

- Javaslat megadása a fejlesztői közösség számára

- Tanácsok a Stack Overflow-hoz

- Az Azure DevOps fórum archívumának megtekintése az MSDN-en