AWS-fiók Csatlakozás Felhőhöz készült Microsoft Defender

A számítási feladatok gyakran több felhőplatformra is kiterjednek. A felhőbiztonsági szolgáltatásoknak ugyanezt kell tenni. Felhőhöz készült Microsoft Defender segít megvédeni a számítási feladatokat az Amazon Web Servicesben (AWS), de be kell állítania a kapcsolatot közöttük és Felhőhöz készült Defender.

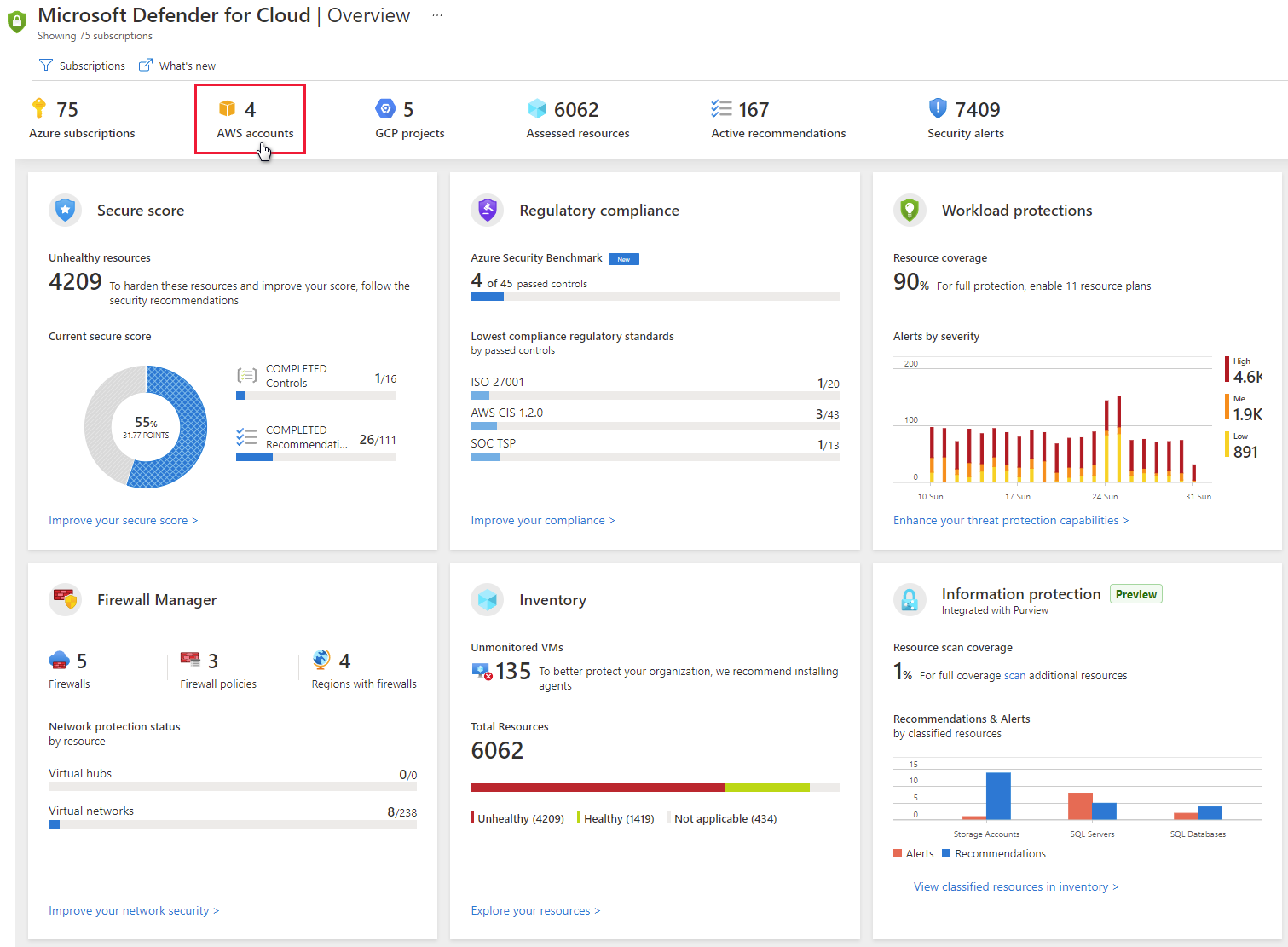

Az alábbi képernyőképen az AWS-fiókok láthatók az Felhőhöz készült Defender áttekintési irányítópultján.

További információkért tekintse meg az Új AWS-összekötőt a Mező videósorozat Felhőhöz készült Defender Felhőhöz készült Defender videójában.

A Felhőhöz készült Defender AWS-erőforrásokra vonatkozó összes javaslat referencialistájáért tekintse meg az AWS-erőforrásokra vonatkozó biztonsági javaslatokat – referencia-útmutatót.

AWS-hitelesítési folyamat

A rendszer összevont hitelesítést használ Felhőhöz készült Microsoft Defender és az AWS között. A hitelesítéshez kapcsolódó összes erőforrás a CloudFormation-sablon üzembe helyezésének részeként jön létre, beleértve a következőket:

Identitásszolgáltató (OpenID connect)

Identitás- és hozzáférés-kezelési (IAM-) szerepkörök összevont taggal (az identitásszolgáltatókhoz csatlakoztatva).

A felhők közötti hitelesítési folyamat architektúrája a következő:

Felhőhöz készült Microsoft Defender CSPM szolgáltatás egy 1 órás érvényességi idejű Microsoft Entra-jogkivonatot szerez be, amelyet a Microsoft Entra-azonosító az RS256 algoritmussal ír alá.

A Microsoft Entra-jogkivonat a rövid élettartamú AWS hitelesítő adatokkal van kicserélve, és Felhőhöz készült Defender CSPM-szolgáltatása a CSPM IAM-szerepkört (webes identitással feltételezve) veszi fel.

Mivel a szerepkör főnéve egy megbízhatósági kapcsolati szabályzatban meghatározott összevont identitás, az AWS-identitásszolgáltató a Microsoft Entra-jogkivonatot a Microsoft Entra-azonosítóval egy olyan folyamaton keresztül érvényesíti, amely a következőket tartalmazza:

célközönség érvényesítése

jogkivonat digitális aláírásának érvényesítése

tanúsítvány ujjlenyomata

A Felhőhöz készült Microsoft Defender CSPM-szerepkör csak a megbízhatósági kapcsolatban meghatározott érvényesítési feltételek teljesülése után lesz feltételezve. A szerepkörszinthez meghatározott feltételek az AWS-ben történő ellenőrzéshez használatosak, és csak a Felhőhöz készült Microsoft Defender CSPM-alkalmazás (érvényesített célközönség) számára engedélyezi a hozzáférést az adott szerepkörhöz (és nem bármely más Microsoft-jogkivonathoz).

Miután a Microsoft Entra-jogkivonatot az AWS-identitásszolgáltató érvényesítette, az AWS STS kicseréli a jogkivonatot az AWS rövid élettartamú hitelesítő adataival, amelyeket a CSPM szolgáltatás az AWS-fiók vizsgálatához használ.

Előfeltételek

A cikkben szereplő eljárások elvégzéséhez a következőkre van szükség:

Microsoft Azure-előfizetés. Ha nem rendelkezik Azure-előfizetéssel, regisztrálhat egy ingyenes előfizetésre.

Felhőhöz készült Microsoft Defender beállítás az Azure-előfizetésben.

Hozzáférés egy AWS-fiókhoz.

Közreműködői engedély a megfelelő Azure-előfizetéshez, és Rendszergazda istrator engedély az AWS-fiókhoz.

Feljegyzés

Az AWS-összekötő nem érhető el a nemzeti kormányzati felhőkben (Azure Government, Microsoft Azure, 21Vianet által üzemeltetett).

Natív összekötők tervkövetelményei

Minden csomagnak megvannak a saját követelményei a natív összekötőre vonatkozóan.

Defender tárolókhoz

Ha a Microsoft Defender for Containers csomagot választja, a következőkre van szüksége:

- Legalább egy Amazon EKS-fürt rendelkezik engedéllyel az EKS Kubernetes API-kiszolgálóhoz való hozzáféréshez. Ha új EKS-fürtöt kell létrehoznia, kövesse az Amazon EKS – eksctl használatának első lépéseit.

- Az új Amazon SQS-üzenetsor, a Kinesis Data Firehose kézbesítési stream és az Amazon S3-gyűjtő létrehozásához használt erőforráskapacitás a fürt régiójában.

Defender az SQL-hez

Ha a Microsoft Defender for SQL-csomagot választja, a következőkre van szüksége:

- A Microsoft Defender for SQL engedélyezve van az előfizetésében. Megtudhatja, hogyan védheti meg az adatbázisait.

- Aktív AWS-fiók, sql servert vagy SQL Serverhez készült RDS Customet futtató EC2-példányokkal.

- Az EC2-példányokra vagy az SQL Serverhez készült RDS Custom-példányokra telepített Azure Arc kiszolgálókhoz.

Javasoljuk, hogy az automatikus fejlesztési folyamat használatával telepítse az Azure Arcot az összes meglévő és jövőbeli EC2-példányra. Az Azure Arc automatikus üzembe helyezésének engedélyezéséhez tulajdonosi engedélyre van szüksége a megfelelő Azure-előfizetéshez.

Az AWS Systems Manager (SSM) az SSM-ügynök használatával kezeli az automatikus üzembe helyezését. Egyes Amazon Machine Images-rendszerképek már előre telepítették az SSM-ügynököt. Ha az EC2-példányok nem rendelkeznek az SSM-ügynökkel, telepítse az Amazon alábbi utasításaival: Telepítse az SSM-ügynököt hibrid és többfelhős környezethez (Windows).

Győződjön meg arról, hogy az SSM-ügynök rendelkezik az AmazonSSMManagedInstanceCore felügyelt szabályzattal. Lehetővé teszi az AWS Systems Manager szolgáltatás alapvető funkcióit.

Engedélyezze ezeket a további bővítményeket az Azure Archoz csatlakoztatott gépeken:

- Microsoft Defender végponthoz

- Sebezhetőségi felmérési megoldás (TVM vagy Qualys)

- A Log Analytics-ügynök az Azure Arc-hez csatlakoztatott gépeken vagy az Azure Monitor-ügynökön

Győződjön meg arról, hogy a kiválasztott Log Analytics-munkaterületen telepítve van egy biztonsági megoldás. A Log Analytics-ügynök és az Azure Monitor-ügynök jelenleg előfizetési szinten van konfigurálva. Az ugyanabban az előfizetésben lévő összes AWS-fiók és Google Cloud Platform -projekt örökli a Log Analytics-ügynök és az Azure Monitor-ügynök előfizetési beállításait.

További információ a Felhőhöz készült Defender monitorozási összetevőiről.

Defender kiszolgálókhoz

Ha a Microsoft Defender for Servers csomagot választja, a következőkre van szüksége:

- A Microsoft Defender for Servers engedélyezve van az előfizetésében. Megtudhatja, hogyan engedélyezheti a csomagokat a bővített biztonsági funkciók engedélyezésében.

- Aktív AWS-fiók EC2-példányokkal.

- Az EC2-példányokra telepített Azure Arc kiszolgálókhoz.

Javasoljuk, hogy az automatikus fejlesztési folyamat használatával telepítse az Azure Arcot az összes meglévő és jövőbeli EC2-példányra. Az Azure Arc automatikus üzembe helyezésének engedélyezéséhez tulajdonosi engedélyre van szüksége a megfelelő Azure-előfizetéshez.

Az AWS Systems Manager az SSM-ügynök használatával kezeli az automatikus üzembe helyezését. Egyes Amazon Machine Images-rendszerképek már előre telepítették az SSM-ügynököt. Ha az EC2-példányok nem rendelkeznek az SSM-ügynökkel, telepítse az Amazon alábbi utasításainak valamelyikével:

- SSM-ügynök telepítése hibrid és többfelhős környezethez (Windows)

- SSM-ügynök telepítése hibrid és többfelhős környezethez (Linux)

Győződjön meg arról, hogy az SSM-ügynök rendelkezik az AmazonSSMManagedInstanceCore felügyelt szabályzattal, amely lehetővé teszi az AWS Systems Manager szolgáltatás alapvető funkcióit.

Rendelkeznie kell az Arc-ügynök EC2-gépeken történő automatikus kiépítéséhez szükséges SSM-ügynökkel. Ha az SSM nem létezik, vagy eltávolítják az EC2-ből, az Arc kiépítése nem fog tudni továbblépni.

Feljegyzés

Az előkészítési folyamat során futtatott CloudFormation-sablon részeként a rendszer 30 naponta létrehoz és aktivál egy automatizálási folyamatot a CloudFormation kezdeti futtatása során létező összes EC2-n keresztül. Ennek az ütemezett vizsgálatnak az a célja, hogy az összes releváns EC2-nek rendelkeznie kell egy IAM-profillal, amely rendelkezik a szükséges IAM-szabályzattal, amely lehetővé teszi Felhőhöz készült Defender számára a megfelelő biztonsági funkciók elérését, kezelését és biztosítását (beleértve az Arc-ügynök kiépítését). A vizsgálat nem vonatkozik a CloudFormation futtatása után létrehozott EC2-ekre.

Ha manuálisan szeretné telepíteni az Azure Arcot a meglévő és a jövőbeli EC2-példányokra, az EC2-példányokat az Azure Arc-javaslathoz kell csatlakoztatni, hogy azonosítsa azokat a példányokat, amelyeken nincs telepítve az Azure Arc.

Engedélyezze ezeket a további bővítményeket az Azure Archoz csatlakoztatott gépeken:

- Microsoft Defender végponthoz

- Sebezhetőségi felmérési megoldás (TVM vagy Qualys)

- A Log Analytics-ügynök az Azure Arc-hez csatlakoztatott gépeken vagy az Azure Monitor-ügynökön

Győződjön meg arról, hogy a kiválasztott Log Analytics-munkaterületen telepítve van egy biztonsági megoldás. A Log Analytics-ügynök és az Azure Monitor-ügynök jelenleg előfizetési szinten van konfigurálva. Az ugyanabban az előfizetésben lévő összes AWS-fiók és GCP-projekt örökli a Log Analytics-ügynök és az Azure Monitor-ügynök előfizetési beállításait.

További információ a Felhőhöz készült Defender monitorozási összetevőiről.

Feljegyzés

Mivel a Log Analytics-ügynök (más néven MMA) 2024 augusztusában megszűnik, a defender for Servers összes funkciója és biztonsági képessége, beleértve az ezen az oldalon leírtakat is, a kivonás dátuma előtt Végponthoz készült Microsoft Defender integrációs vagy ügynök nélküli vizsgálaton keresztül lesz elérhető. A Jelenleg a Log Analytics-ügynökre támaszkodó összes funkció ütemtervével kapcsolatos további információkért tekintse meg ezt a közleményt.

A Defender for Servers címkéket rendel az Azure ARC-erőforrásokhoz az EC2-példányokon felül az automatikus fejlesztési folyamat kezeléséhez. Ezeket a címkéket megfelelően kell hozzárendelni az erőforrásokhoz, hogy Felhőhöz készült Defender felügyelhesse őket: AccountId, Cloud, InstanceIdés MDFCSecurityConnector.

Defender CSPM

Ha a Microsoft Defender CSPM-csomagot választja, a következőkre van szüksége:

- Microsoft Azure-előfizetés. Ha nem rendelkezik Azure-előfizetéssel, regisztrálhat egy ingyenes előfizetésre.

- Engedélyeznie kell Felhőhöz készült Microsoft Defender az Azure-előfizetésében.

- Csatlakozás nem Azure-beli gépeit, AWS-fiókjait.

- Ahhoz, hogy hozzáférjen a CSPM-csomagban elérhető összes funkcióhoz, a csomagot engedélyeznie kell az előfizetés tulajdonosának.

További információ a Defender CSPM engedélyezéséről.

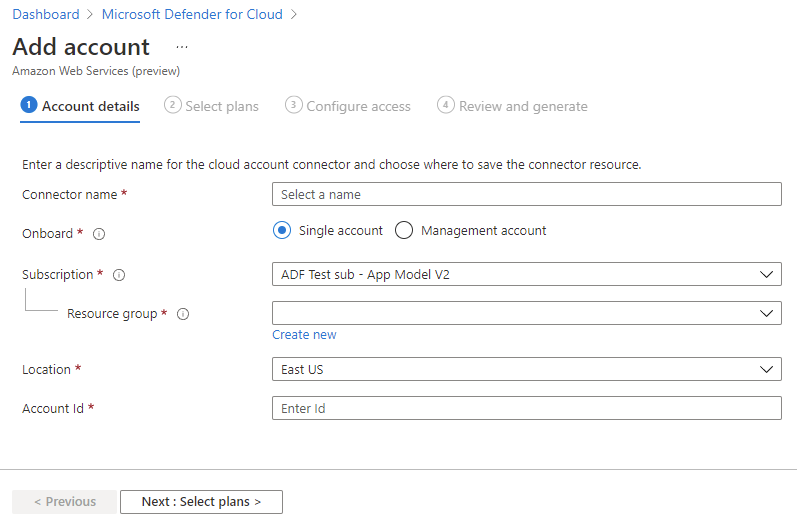

Az AWS-fiók csatlakoztatása

Az AWS csatlakoztatása Felhőhöz készült Defender natív összekötő használatával:

Jelentkezzen be az Azure Portalra.

Nyissa meg a Felhőhöz készült Defender> Környezeti beállításokat.

Válassza a Környezet>hozzáadása Amazon Web Services lehetőséget.

Adja meg az AWS-fiók adatait, beleértve az összekötő-erőforrás tárolási helyét is.

Feljegyzés

(Nem kötelező) Válassza a Felügyeleti fiók lehetőséget egy felügyeleti fiók összekötőjének létrehozásához. Csatlakozás orok ezután létrejönnek a megadott felügyeleti fiókban felderített minden tagfiókhoz. Az automatikus kiépítés az összes újonnan létrehozott fiók esetében is engedélyezve van.

(Nem kötelező) Az AWS-régiók legördülő menüjében válassza ki a vizsgálandó AWS-régiókat. Alapértelmezés szerint minden régió ki van jelölve.

Defender-csomagok kiválasztása

A varázsló ezen szakaszában kiválaszthatja az engedélyezni kívánt Felhőhöz készült Defender csomagokat.

Válassza a Tovább elemet : Csomagok kiválasztása.

A Csomagok kiválasztása lapon választhatja ki, hogy mely Felhőhöz készült Defender képességeket engedélyezze ehhez az AWS-fiókhoz. Minden terv saját engedélyekkel rendelkezik, és díjakat vonhat maga után.

Fontos

A javaslatok aktuális állapotának bemutatásához a Microsoft Defender Felhőbiztonsági állapotkezelés-terv naponta többször lekérdezi az AWS-erőforrás API-kat. Ezek az írásvédett API-hívások nem járnak költségekkel, de regisztrálva vannak a CloudTrailben, ha engedélyezte az olvasási események nyomon követését.

Az AWS dokumentációjában leírtaknak megfelelően nincs további díj az egy nyomvonal megtartásáért. Ha az adatokat az AWS-ből (például egy külső SIEM-rendszerbe) exportálja, ez a megnövekedett hívásmennyiség a betöltési költségeket is növelheti. Ilyen esetekben javasoljuk, hogy szűrje ki az írásvédett hívásokat a Felhőhöz készült Defender felhasználó vagy az ARN szerepkörből:

arn:aws:iam::[accountId]:role/CspmMonitorAws. (Ez az alapértelmezett szerepkörnév. Erősítse meg a fiókban konfigurált szerepkörnevet.)A Kiszolgálók csomag alapértelmezés szerint Be értékre van állítva. Ez a beállítás szükséges a Defender for Servers AWS EC2-hez való kiterjesztéséhez. Győződjön meg arról, hogy megfelelt az Azure Arc hálózati követelményeinek.

Ha szükséges, válassza a Konfigurálás lehetőséget a konfiguráció igény szerinti szerkesztéséhez.

Feljegyzés

A már nem létező EC2-példányokhoz vagy GCP-virtuális gépekhez tartozó Azure Arc-kiszolgálók (és a leválasztott vagy lejárt állapotú Azure Arc-kiszolgálók) 7 nap elteltével törlődnek. Ez a folyamat eltávolítja a irreleváns Azure Arc-entitásokat, hogy csak a meglévő példányokhoz kapcsolódó Azure Arc-kiszolgálók jelenjenek meg.

Alapértelmezés szerint a Tárolók csomag be van kapcsolva. Ez a beállítás szükséges ahhoz, hogy a Defender for Containers védje az AWS EKS-fürtöket. Győződjön meg arról, hogy megfelelt a Defender for Containers csomag hálózati követelményeinek .

Feljegyzés

Telepíteni kell az Azure Arc-kompatibilis Kubernetes-t, a Defender-érzékelőHöz készült Azure Arc-bővítményeket és az Azure Policy for Kubernetes-t. Használja a dedikált Felhőhöz készült Defender javaslatokat a bővítmények (és szükség esetén az Azure Arc) üzembe helyezéséhez, ahogyan az Az Amazon Elastic Kubernetes Service-fürtök védelme című szakasz ismerteti.

Ha szükséges, válassza a Konfigurálás lehetőséget a konfiguráció igény szerinti szerkesztéséhez. Ha kikapcsolja ezt a konfigurációt, a fenyegetésészlelés (vezérlősík) funkció is le van tiltva. További információ a funkciók elérhetőségéről.

Alapértelmezés szerint az Adatbázisok csomag be van kapcsolva. Ez a beállítás szükséges ahhoz, hogy a Defender for SQL kiterjedjen az AWS EC2-re és az SQL Serverhez készült RDS Customre.

(Nem kötelező) Válassza a Konfigurálás lehetőséget a konfiguráció igény szerinti szerkesztéséhez. Javasoljuk, hogy hagyja meg az alapértelmezett konfigurációt.

Válassza a Hozzáférés konfigurálása lehetőséget, és válassza a következőket:

a. Válasszon ki egy üzembe helyezési típust:

- Alapértelmezett hozzáférés: Lehetővé teszi, hogy Felhőhöz készült Defender beolvassa az erőforrásokat, és automatikusan belefoglalja a jövőbeli képességeket.

- Minimális jogosultsági hozzáférés: Felhőhöz készült Defender csak a kiválasztott csomagokhoz szükséges aktuális engedélyekhez biztosít hozzáférést. Ha a legkevésbé kiemelt engedélyeket választja ki, értesítést fog kapni minden olyan új szerepkörről és engedélyről, amely az összekötő állapotának teljes működéséhez szükséges.

b. Válasszon ki egy üzembe helyezési módszert: AWS CloudFormation vagy Terraform.

Feljegyzés

Ha a Felügyeleti fiók lehetőséget választja, hogy összekötőt hozzon létre egy felügyeleti fiókhoz, akkor a Terraformtal való előkészítéshez használt lap nem látható a felhasználói felületen, de a Terraform használatával is felvehető, hasonlóan ahhoz, amit az AWS/GCP-környezet előkészítésekor a Terraform – Microsoft Community Hub Felhőhöz készült Microsoft Defender.

Kövesse a kiválasztott üzembehelyezési módszerre vonatkozó képernyőn megjelenő utasításokat az AWS-hez szükséges függőségek teljesítéséhez. Ha felügyeleti fiókot hoz létre, a CloudFormation sablont stackként és StackSetként is futtatnia kell. Csatlakozás-fiókokat a rendszer az előkészítés után 24 órával hozza létre a tagfiókokhoz.

Válassza a Tovább: Ellenőrzés és előállítás lehetőséget.

Válassza a Létrehozás lehetőséget.

Felhőhöz készült Defender azonnal megkezdi az AWS-erőforrások vizsgálatát. A biztonsági javaslatok néhány órán belül megjelennek.

CloudFormation-sablon üzembe helyezése az AWS-fiókban

Az AWS-fiók Felhőhöz készült Microsoft Defender való csatlakoztatásának részeként egy CloudFormation-sablont helyez üzembe az AWS-fiókban. Ez a sablon létrehozza a kapcsolathoz szükséges összes erőforrást.

Helyezze üzembe a CloudFormation sablont a Stack (vagy a StackSet használatával, ha rendelkezik felügyeleti fiókkal). A sablon üzembe helyezésekor a Stack létrehozási varázsló a következő lehetőségeket kínálja.

Amazon S3 URL-cím: Töltse fel a letöltött CloudFormation-sablont saját S3-gyűjtőjéhez saját biztonsági konfigurációival. Adja meg az S3 gyűjtő URL-címét az AWS üzembehelyezési varázslójában.

Sablonfájl feltöltése: Az AWS automatikusan létrehoz egy S3-gyűjtőt, amelybe a CloudFormation sablont menti a rendszer. Az S3-gyűjtő automatizálása biztonsági konfigurációval rendelkezik, amely miatt a

S3 buckets should require requests to use Secure Socket Layerjavaslat megjelenik. Ezt a javaslatot az alábbi szabályzat alkalmazásával háríthatja el:{ "Id": "ExamplePolicy", "Version": "2012-10-17", "Statement": [ { "Sid": "AllowSSLRequestsOnly", "Action": "s3:*", "Effect": "Deny", "Resource": [ "<S3_Bucket ARN>", "<S3_Bucket ARN>/*" ], "Condition": { "Bool": { "aws:SecureTransport": "false" } }, "Principal": "*" } ] }Feljegyzés

A CloudFormation StackSets futtatásakor egy AWS felügyeleti fiók létrehozásakor a következő hibaüzenet jelenhet meg:

You must enable organizations access to operate a service managed stack setEz a hiba azt jelzi, hogy nem engedélyezte az AWS-szervezetek megbízható hozzáférését.

A hibaüzenet elhárításához a CloudFormation StackSets lapon megjelenik egy gomb, amelyet kiválasztva engedélyezheti a megbízható hozzáférést. A megbízható hozzáférés engedélyezése után a CloudFormation Stacket újra futtatni kell.

Az AWS-erőforrások monitorozása

Az AWS-erőforrásokat a Felhőhöz készült Defender biztonsági javaslatok lapja jeleníti meg. A környezetszűrővel élvezheti a többfelhős funkciókat Felhőhöz készült Defender.

Ha erőforrástípus szerint szeretné megtekinteni az erőforrásokra vonatkozó összes aktív javaslatot, használja a Felhőhöz készült Defender eszközleltár lapját, és szűrjön a kívánt AWS-erőforrástípusra.

Integrálás a Microsoft Defender XDR-sel

A Felhőhöz készült Defender engedélyezésekor Felhőhöz készült Defender riasztások automatikusan integrálva lesznek a Microsoft Defender portálba. Nincs szükség további lépésekre.

A Felhőhöz készült Microsoft Defender és a Microsoft Defender XDR integrációja a felhőkörnyezeteket a Microsoft Defender XDR-be helyezi. A Microsoft Defender XDR-be integrált Felhőhöz készült Defender riasztásaival és felhőbeli korrelációival az SOC-csapatok mostantól egyetlen felületen férhetnek hozzá az összes biztonsági információhoz.

További információ Felhőhöz készült Defender riasztásairól a Microsoft Defender XDR-ben.

További információ

Tekintse meg a következő blogokat:

- Ignite 2021: Felhőhöz készült Microsoft Defender hírek

- Biztonsági helyzet kezelése és kiszolgálóvédelem az AWS-hez és a GCP-hez

Az erőforrások eltávolítása

Ehhez a cikkhez nincs szükség erőforrások törlésére.

Következő lépések

az AWS-fiók Csatlakozás része a Felhőhöz készült Microsoft Defender elérhető többfelhős felületnek:

- Az összes erőforrás védelme Felhőhöz készült Defender.

- Állítsa be helyszíni gépeit és GCP-projektjeit.

- Válaszokat kaphat az AWS-fiók előkészítésével kapcsolatos gyakori kérdésekre .

- Többfelhős összekötők hibaelhárítása.