Ez a cikk azt ismerteti, hogy egy felhőalapú biztonsági információ- és eseménykezelési (SIEM) megoldás, például a Microsoft Sentinel hogyan használhat fenyegetésjelzőket a meglévő vagy potenciális kiberfenyegetések észlelésére, kontextusának megadására és a válaszok tájékoztatására.

Felépítés

Töltse le az architektúra Visio-fájlját.

Munkafolyamat

A Microsoft Sentinel használatával:

- Importálja a fenyegetésjelzőket a strukturált fenyegetésinformációs kifejezésből (STIX) és a megbízható automatizált adatcsere (TAXII) kiszolgálókról vagy bármely fenyegetésintelligencia-platform (TIP) megoldásból.

- A fenyegetésjelző adatainak megtekintése és lekérdezése.

- Elemzési szabályok létrehozásával biztonsági riasztásokat, incidenseket és automatizált válaszokat hozhat létre a kiberfenyegetési intelligencia (CTI) adataiból.

- A munkafüzetek legfontosabb CTI-információinak megjelenítése.

Fenyegetésjelző adatösszekötők

A Microsoft Sentinel adatösszekötők használatával importálja a fenyegetésjelzőket, például az összes többi eseményadatot. A fenyegetésjelzők két Microsoft Sentinel-adatösszekötője a következő:

- Fenyegetésfelderítés – TAXII

- Fenyegetésfelderítési platformok

Attól függően, hogy a szervezet hol kapja meg a fenyegetésjelző adatait, használhatja vagy mindkét adatösszekötőt. Engedélyezze az adatösszekötőket minden olyan munkaterületen, ahol meg szeretné kapni az adatokat.

Fenyegetésfelderítés – TAXII-adatösszekötő

A CTI-átvitel legelfogadottabb iparági szabványa a STIX adatformátum és a TAXII protokoll. Azok a szervezetek, amelyek az aktuális STIX/TAXII 2.x-megoldásból kapnak fenyegetésjelzőket, a Fenyegetésfelderítés – TAXII adatösszekötő használatával importálhatják a fenyegetésjelzőket a Microsoft Sentinelbe. A beépített Microsoft Sentinel TAXII-ügyfél fenyegetésfelderítést importál a TAXII 2.x-kiszolgálókról.

A STIX/TAXII fenyegetésjelző adatainak a Microsoft Sentinelbe való importálásáról további információt a FENYEGETÉSjelzők importálása a TAXII adatösszekötővel című témakörben talál.

Fenyegetésfelderítési platformok adatösszekötője

Számos szervezet olyan TIP-megoldásokat használ, mint a MISP, az Anomali ThreatStream, a Threat Csatlakozás vagy a Palo Alto Networks MineMeld a különböző forrásokból származó fenyegetésjelző hírcsatornák összesítésére. A szervezetek a TIP használatával válogatják az adatokat. Ezután kiválasztják, hogy mely fenyegetésjelzők alkalmazhatók olyan biztonsági megoldásokra, mint a hálózati eszközök, a speciális fenyegetésvédelmi megoldások vagy az olyan SIEM-ek, mint a Microsoft Sentinel. A Fenyegetésfelderítési platformok adatösszekötővel a szervezetek a Microsoft Sentinel integrált TIP-megoldását használhatják.

A fenyegetésfelderítési platformok adatösszekötője a Microsoft Graph Security tiIndicators API-t használja. Az egyéni TIPP-sel rendelkező szervezetek használhatják ezt az adatösszekötőt az API használatára, és jelzéseket küldhetnek a tiIndicators Microsoft Sentinelnek és más Microsoft biztonsági megoldásoknak, például a Defender ATP-nek.

A TIP-adatok Microsoft Sentinelbe való importálásáról további információt a Fenyegetésjelzők importálása a Platformok adatösszekötővel című témakörben talál.

Fenyegetésjelző naplók

Miután a Fenyegetésfelderítés – TAXII vagy Fenyegetésfelderítési platformok adatösszekötőkkel importálta a fenyegetésjelzőket a Microsoft Sentinelbe, megtekintheti az importált adatokat a ThreatIntelligenceIndicator táblában a Naplókban, ahol az összes Microsoft Sentinel-eseményadatot tárolja. A Microsoft Sentinel olyan funkciói, mint az Elemzés és a Munkafüzetek, szintén ezt a táblázatot használják.

A fenyegetésjelzők naplójának használatáról további információt a Fenyegetésjelzők használata a Microsoft Sentinelben című témakörben talál.

Microsoft Sentinel Analytics

A SIEM-megoldásokban a fenyegetésjelzők legfontosabb használata az olyan power analytics, amely megfelel az eseményeknek a veszélyforrások jelzőivel, hogy biztonsági riasztásokat, incidenseket és automatizált válaszokat állítsunk elő. A Microsoft Sentinel Analytics olyan elemzési szabályokat hoz létre, amelyek ütemezés szerint aktiválnak riasztásokat. A szabályparamétereket lekérdezésként fejezi ki. Ezután konfigurálja a szabály futási gyakoriságát, a lekérdezési eredmények biztonsági riasztásokat és incidenseket, valamint a riasztásokra adott automatikus válaszokat.

Létrehozhat új elemzési szabályokat az alapoktól kezdve, vagy olyan beépített Microsoft Sentinel-szabálysablonokat, amelyeket az igényeinek megfelelően használhat vagy módosíthat. Az eseményadatokkal egyező fenyegetésjelzőknek megfelelő elemzési szabálysablonok mind TI-leképezéssel kezdődnek. Mindegyik hasonlóan működik.

A sablon eltérései a használandó fenyegetésjelzők típusa, például tartomány, e-mail, fájlkivonat, IP-cím vagy URL-cím, és hogy mely eseménytípusokkal kell egyezni. Minden sablon felsorolja a szabály működéséhez szükséges adatforrásokat, így láthatja, hogy a Microsoft Sentinelben már importálta-e a szükséges eseményeket.

Az elemzési szabály sablonból való létrehozásával kapcsolatos további információkért lásd : Elemzési szabály létrehozása sablonból.

A Microsoft Sentinelben az engedélyezett elemzési szabályok az Elemzés szakasz Aktív szabályok lapján találhatók. Az aktív szabályokat szerkesztheti, engedélyezheti, letilthatja, duplikálhatja vagy törölheti.

A létrehozott biztonsági riasztások a Microsoft Sentinel Naplók szakaszÁnak SecurityAlert táblájában találhatók. A biztonsági riasztások biztonsági incidenseket is létrehoznak az Incidensek szakaszban. A biztonsági műveleti csapatok a megfelelő válaszok meghatározásához triázst és kivizsgálást végezhetnek az incidensek során. További információ : Oktatóanyag: Incidensek vizsgálata a Microsoft Sentinellel.

Az automatizálást is kijelölheti, ha a szabályok biztonsági riasztásokat hoznak létre. Az Automation a Microsoft Sentinelben az Azure Logic Apps által működtetett forgatókönyveket használja. További információ : Oktatóanyag: Automatizált fenyegetésválaszok beállítása a Microsoft Sentinelben.

Microsoft Sentinel threat intelligence munkafüzet

A munkafüzetek hatékony interaktív irányítópultokat biztosítanak, amelyek betekintést nyújtanak a Microsoft Sentinel minden aspektusába. Egy Microsoft Sentinel-munkafüzettel megjelenítheti a legfontosabb CTI-információkat. A sablonok kiindulópontot biztosítanak, és egyszerűen testre szabhatja őket az üzleti igényeinek megfelelően. Létrehozhat olyan új irányítópultokat, amelyek számos különböző adatforrást kombinálnak, és egyedi módon jelenítik meg az adatokat. A Microsoft Sentinel-munkafüzetek Azure Monitor-munkafüzeteken alapulnak, így széles körű dokumentáció és sablonok érhetők el.

A Microsoft Sentinel fenyegetésfelderítési munkafüzet megtekintéséről és szerkesztéséről további információt a Fenyegetésfelderítési munkafüzet megtekintése és szerkesztése című témakörben talál.

Alternatívák

- A fenyegetésjelzők hasznos kontextust biztosítanak más Microsoft Sentinel-élményekben, például a vadászatban és a jegyzetfüzetekben. A CTI jegyzetfüzetekben való használatáról további információt a Sentinelben található Jupyter-jegyzetfüzetekben talál.

- Az egyéni TIPP-sel rendelkező szervezetek a Microsoft Graph Security tiIndicators API használatával küldhetnek fenyegetésjelzőket más Microsoft biztonsági megoldásoknak, például a Defender ATP-nek.

- A Microsoft Sentinel számos más beépített adatösszekötőt biztosít olyan megoldásokhoz, mint a Microsoft Threat Protection, a Microsoft 365-források és a Felhőhöz készült Microsoft Defender-alkalmazások. A nem Microsoft-megoldások szélesebb körű biztonsági ökoszisztémájának beépített összekötői is vannak. Az adatforrások a Microsoft Sentinelhez való csatlakoztatásához gyakran használt eseményformátumot, Syslogot vagy REST API-t is használhat. További információ: Csatlakozás adatforrások.

Forgatókönyv részletei

A kiberfenyegetési intelligencia számos forrásból származhat, például nyílt forráskódú adatforrásokból, fenyegetésfelderítési megosztási közösségekből, fizetős hírcsatornákból és szervezeteken belüli biztonsági vizsgálatokból.

A CTI a fenyegetéskezelő motivációiról, infrastruktúrájáról és technikáiról készült írásos jelentésektől az IP-címek, tartományok és fájlkivonatok konkrét megfigyeléseiig terjedhet. A CTI alapvető kontextust biztosít a szokatlan tevékenységekhez, így a biztonsági személyzet gyorsan felléphet az emberek és az eszközök védelme érdekében.

A SIEM-megoldásokban, például a Microsoft Sentinelben a leggyakrabban használt CTI a fenyegetésjelző adatok, más néven a Indicators of Compromise (IoCs). A fenyegetésjelzők URL-címeket, fájlkivonatokat, IP-címeket és egyéb adatokat társítanak ismert fenyegetési tevékenységekkel, például adathalászattal, botnetekkel vagy kártevőkkel.

Ezt a fenyegetésfelderítési formát gyakran nevezik taktikai fenyegetésfelderítésnek, mivel a biztonsági termékek és az automatizálás nagy léptékben használhatják a potenciális fenyegetések védelmére és észlelésére. A Microsoft Sentinel segíthet a rosszindulatú kibertevékenységek észlelésében, megválaszolásában és CTI-környezet biztosításában.

Lehetséges használati esetek

- Csatlakozás nyilvános kiszolgálók nyílt forráskódú fenyegetésjelző adatainak azonosítása, elemzése és a fenyegetésekre való reagálás érdekében.

- Meglévő fenyegetésintelligencia-platformok vagy egyéni megoldások használata a Microsoft Graph

tiIndicatorsAPI-val a fenyegetésjelző adatokhoz való hozzáférés csatlakoztatásához és szabályozásához. - CTI-környezet és jelentéskészítés biztosítása a biztonsági nyomozók és az érdekelt felek számára.

Considerations

- A Microsoft Sentinel Threat Intelligence adatösszekötői jelenleg nyilvános előzetes verzióban érhetők el. Előfordulhat, hogy néhány funkció nem támogatott, vagy korlátozott képességekkel rendelkezik.

- A Microsoft Sentinel azure-beli szerepköralapú hozzáférés-vezérléssel (Azure RBAC) rendeli hozzá a beépített szerepköröket közreműködői, olvasói és válaszadói szerepkörökhöz felhasználókhoz, csoportokhoz és Azure-szolgáltatásokhoz. Ezek a szerepkörök használhatják az Azure-szerepköröket (Tulajdonos, Közreműködő, Olvasó) és Log Analytics-szerepköröket (Log Analytics-olvasó, Log Analytics-közreműködő). Létrehozhat egyéni szerepköröket, és speciális Azure RBAC-t használhat a Microsoft Sentinelben tárolt adatokon. További információ: Engedélyek a Microsoft Sentinelben.

- A Microsoft Sentinel az első 31 napban ingyenesen használható bármely Azure Monitor Log Analytics-munkaterületen. Ezt követően használatalapú fizetéses vagy kapacitásfoglalási modelleket használhat a betöltött és tárolt adatokhoz. További információkért lásd a Microsoft Sentinel díjszabását.

A forgatókönyv üzembe helyezése

Az alábbi szakaszok a következőkre vonatkozó lépéseket ismertetik:

- Engedélyezze a Fenyegetésintelligencia – TAXII és Fenyegetésintelligencia-platformok adatösszekötőit.

- Hozzon létre egy példa Microsoft Sentinel Analytics-szabályt a CTI-adatokból származó biztonsági riasztások és incidensek létrehozásához.

- A Microsoft Sentinel fenyegetésfelderítési munkafüzetének megtekintése és szerkesztése.

Fenyegetésjelzők importálása a TAXII-adatösszekötővel

Figyelmeztetés

Az alábbi utasítások a Limo, az Anomali ingyenes STIX/TAXII csatornáját használják. Ez a hírcsatorna elérte az élettartamát, és a továbbiakban nem frissül. Az alábbi utasítások nem adhatók meg írott formában. Ezt a hírcsatornát helyettesítheti egy másik API-kompatibilis hírcsatornával, amelyhez hozzáférhet.

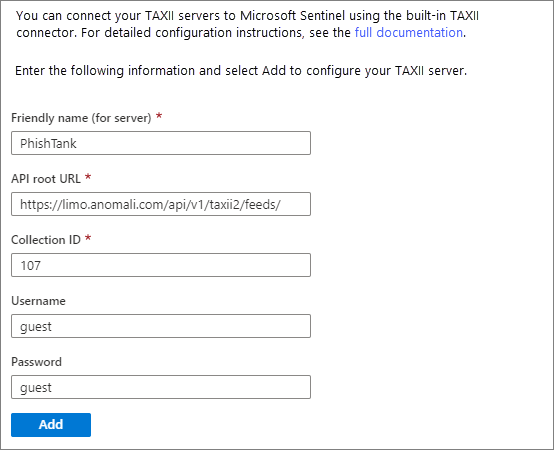

A TAXII 2.x-kiszolgálók API-gyökereket hirdetnek, amelyek fenyegetésfelderítési gyűjteményeket üzemeltető URL-címek. Ha már ismeri a TAXII-kiszolgáló API-gyökerét és gyűjteményazonosítóját , a Microsoft Sentinelben engedélyezheti a TAXII-összekötőt.

Ha nem rendelkezik az API gyökerével, általában a fenyegetésintelligencia-szolgáltató dokumentációs oldaláról szerezheti be, de néha az egyetlen elérhető információ a felderítési végpont URL-címe. Az API-gyökerét a felderítési végpont használatával találja meg. Az alábbi példa az Anomali Limo ThreatStream TAXII 2.0-kiszolgáló felderítési végpontját használja.

Egy böngészőben nyissa meg a ThreatStream TAXII 2.0 kiszolgálófelderítési végpontot.

https://limo.anomali.com/taxiiJelentkezzen be a vendég felhasználónévvel és jelszóval. A bejelentkezés után a következő információk láthatók:{ "api_roots": [ "https://limo.anomali.com/api/v1/taxii2/feeds/", "https://limo.anomali.com/api/v1/taxii2/trusted_circles/", "https://limo.anomali.com/api/v1/taxii2/search_filters/" ], "contact": "info@anomali.com", "default": "https://limo.anomali.com/api/v1/taxii2/feeds/", "description": "TAXII 2.0 Server (guest)", "title": "ThreatStream Taxii 2.0 Server" }Gyűjtemények tallózásához adja meg az előző lépésben kapott API-gyökerét a böngészőbe:

https://limo.anomali.com/api/v1/taxii2/feeds/collections/. A következő információk láthatók:{ "collections": [ { "can_read": true, "can_write": false, "description": "", "id": "107", "title": "Phish Tank" }, ... { "can_read": true, "can_write": false, "description": "", "id": "41", "title": "CyberCrime" } ] }

Most már rendelkezik a Microsoft Sentinelnek az Anomali Limo által biztosított egy vagy több TAXII-kiszolgálógyűjteményhez való csatlakoztatásához szükséges információkkal. Például:

| API-gyökér | Gyűjtemény azonosítója |

|---|---|

| Adathalászati tartály | 107 |

| CyberCrime | 41 |

A Fenyegetésfelderítés – TAXII-adatösszekötő engedélyezése a Microsoft Sentinelben:

Az Azure Portalon keresse meg és válassza ki a Microsoft Sentinelt.

Válassza ki azt a munkaterületet, ahol fenyegetésjelzőket szeretne importálni a TAXII szolgáltatásból.

Válassza ki az Adatösszekötőket a bal szélső panelen. Keresse meg és válassza a Fenyegetésfelderítés – TAXII (előzetes verzió), majd az Összekötő megnyitása lap lehetőséget.

A Konfiguráció lapon adjon meg egy rövid nevet (kiszolgálóhoz) például a gyűjtemény címét. Adja meg az importálni kívánt API-gyökér URL-címét és gyűjteményazonosítóját . Szükség esetén adja meg a felhasználónevet és a jelszót, majd válassza a Hozzáadás lehetőséget.

A kapcsolatot a konfigurált TAXII 2.0-kiszolgálók listájában láthatja. Ismételje meg a konfigurációt minden olyan gyűjteménynél, amelyhez ugyanabból vagy különböző TAXII-kiszolgálókról szeretne csatlakozni.

Fenyegetésjelzők importálása a Platformok adatösszekötővel

Az tiIndicators API-nak szüksége van az alkalmazás (ügyfél) azonosítójára, a címtár (bérlő) azonosítójára és az ügyfél titkos kódjára a TIP-ből vagy egyéni megoldásból a fenyegetésjelzők Microsoft Sentinelhez való csatlakoztatásához és elküldéséhez. Az információk beszerzéséhez regisztrálja a TIPP vagy megoldás alkalmazást a Microsoft Entra-azonosítóban, és adja meg a szükséges engedélyeket.

További információ: Csatlakozás a fenyegetésfelderítési platformot a Microsoft Sentinelnek.

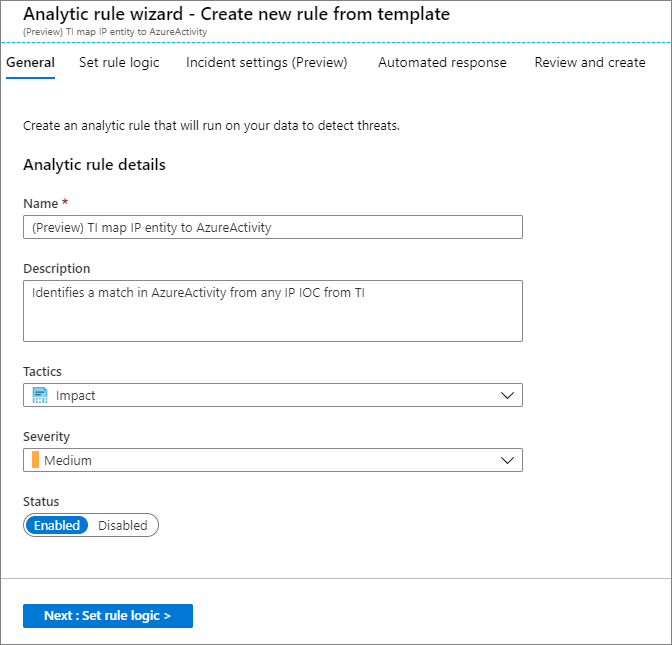

Elemzési szabály létrehozása sablonból

Ez a példa a TI-leképezési IP-entitásnak az AzureActivity-hez nevezett szabálysablont használja, amely összehasonlítja az IP-cím típusú fenyegetésjelzőket az Összes Azure-tevékenység IP-címeseményével. Minden egyezés biztonsági riasztást és annak megfelelő incidenst hoz létre a biztonsági műveleti csapat által végzett vizsgálathoz.

A példa azt feltételezi, hogy egy vagy mindkét fenyegetésintelligencia-adatösszekötőt használt a fenyegetésjelzők importálásához, az Azure-tevékenységadat-összekötőt pedig az Azure-előfizetés szintű események importálásához. Az elemzési szabály sikeres használatához mindkét adattípusra szüksége van.

Az Azure Portalon keresse meg és válassza ki a Microsoft Sentinelt.

Válassza ki azt a munkaterületet, ahol fenyegetésjelzőket importált a fenyegetésintelligencia-adatösszekötővel.

A bal szélső panelen válassza az Elemzés lehetőséget.

A Szabálysablonok lapon keresse meg és válassza ki a szabály (előzetes verzió) TI-leképezési IP-entitását az AzureActivity-be. Válassza a Szabály létrehozása lehetőséget.

Az első Elemzési szabály varázsló – Új szabály létrehozása sablonlapról, győződjön meg arról, hogy a szabály állapota engedélyezve van. Szükség esetén módosítsa a szabály nevét vagy leírását. Válassza a Tovább elemet : Szabálylogika beállítása.

A szabálylogika lap tartalmazza a szabály lekérdezését, a megfeleltetendő entitásokat, a szabályütemezést és a biztonsági riasztást generáló lekérdezési eredmények számát. A sablonbeállítások óránként egyszer futnak. Azonosítják azOkat az IP-címeket, amelyek megfelelnek az Azure-események ip-címeinek. Emellett biztonsági riasztásokat is létrehoznak az összes egyezéshez. Ezeket a beállításokat megtarthatja, vagy módosíthatja bármelyiket az igényeinek megfelelően. Ha végzett, válassza a Tovább: Incidensbeállítások (előzetes verzió) lehetőséget.

Az Incidensbeállítások (előzetes verzió) területen győződjön meg arról, hogy az elemzési szabály által aktivált riasztásokból származó incidensek létrehozása engedélyezve van. Válassza a Tovább elemet : Automatikus válasz.

Ez a lépés lehetővé teszi, hogy az automatizálást úgy konfigurálja, hogy aktiválja, amikor a szabály biztonsági riasztást hoz létre. Az Automation a Microsoft Sentinelben az Azure Logic Apps által működtetett forgatókönyveket használja. További információ : Oktatóanyag: Automatizált fenyegetésválaszok beállítása a Microsoft Sentinelben. Ebben a példában válassza a Tovább: Véleményezés lehetőséget. A beállítások áttekintése után válassza a Létrehozás lehetőséget.

A szabály létrehozásakor azonnal aktiválódik, majd a szokásos ütemezés szerint aktiválódik.

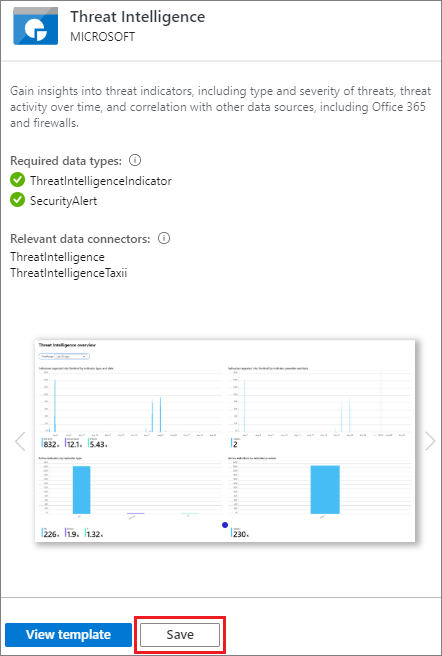

A fenyegetésfelderítési munkafüzet megtekintése és szerkesztése

Az Azure Portalon keresse meg és válassza ki a Microsoft Sentinelt.

Válassza ki azt a munkaterületet, ahová a fenyegetésjelzőket importálta a fenyegetésintelligencia-adatösszekötővel.

A bal szélső panelen válassza a Munkafüzetek lehetőséget.

Keresse meg és válassza ki a Fenyegetésfelderítés című munkafüzetet.

Győződjön meg arról, hogy rendelkezik a szükséges adatokkal és kapcsolatokkal az ábrán látható módon. Válassza a Mentés parancsot.

Az előugró ablakban válasszon ki egy helyet, majd kattintson az OK gombra. Ez a lépés menti a munkafüzetet, hogy módosíthassa és menthesse a módosításokat.

A mentett munkafüzet megtekintése lehetőséget választva nyissa meg a munkafüzetet, és tekintse meg a sablon által biztosított alapértelmezett diagramokat.

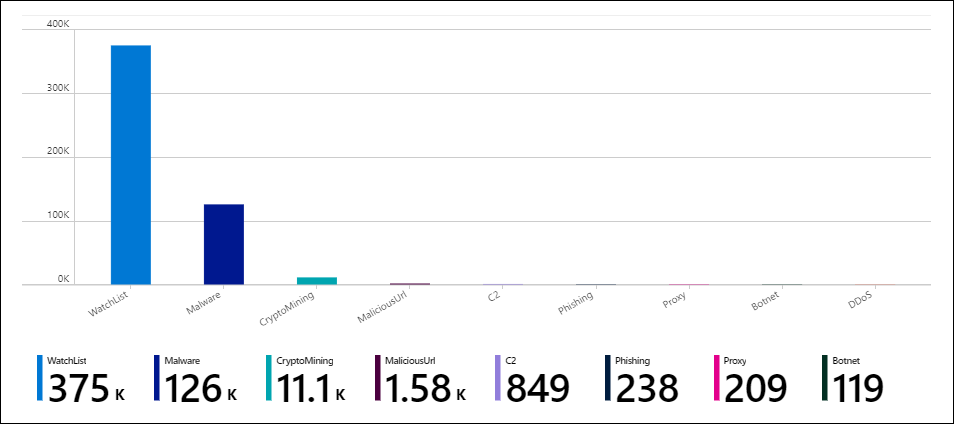

A munkafüzet szerkesztéséhez válassza a Szerkesztés lehetőséget. Bármelyik diagram mellett a Szerkesztés lehetőséget választva szerkesztheti a diagram lekérdezését és beállításait.

Új diagram hozzáadása, amely fenyegetéstípus szerint jeleníti meg a fenyegetésjelzőket:

Válassza a Szerkesztés lehetőséget. Görgessen a lap aljára, és válassza a Lekérdezés hozzáadása lehetőséget>.

A Log Analytics-munkaterület naplóinak lekérdezése területen adja meg a következő lekérdezést:

ThreatIntelligenceIndicator | summarize count() by ThreatTypeVálassza a Sávdiagram lehetőséget a Vizualizáció legördülő listában, és válassza a Kész szerkesztés lehetőséget.

A lap tetején válassza a Kész szerkesztés lehetőséget. Kattintson a Mentés ikonra az új diagram és munkafüzet mentéséhez.

További lépések

Nyissa meg a GitHubOn található Microsoft Sentinel adattárat , és tekintse meg a közösség és a Microsoft közreműködéseit. Itt a Microsoft Sentinel összes funkcióterületével kapcsolatos új ötleteket, sablonokat és beszélgetéseket talál.

A Microsoft Sentinel-munkafüzetek Azure Monitor-munkafüzeteken alapulnak, így széles körű dokumentáció és sablonok érhetők el. Első lépésként interaktív jelentéseket hozhat létre Azure Monitor-munkafüzetekkel. A GitHubon közösségvezérelt Azure Monitor-munkafüzetsablonok gyűjteménye tölthető le.

A kiemelt technológiákról a következő témakörben olvashat bővebben:

- What is Microsoft Sentinel?

- Rövid útmutató: A Microsoft Sentinel fedélzeti

- Microsoft Graph Security tiIndicators API

- Oktatóanyag: Incidensek vizsgálata a Microsoft Sentinellel

- Oktatóanyag: Automatizált fenyegetésválaszok beállítása a Microsoft Sentinelben

Kapcsolódó erőforrások

- A Microsoft Sentinel integrációjának automatizálása az Azure DevOpsszal

- Hibrid biztonság monitorozása a Felhőhöz készült Microsoft Defender és a Microsoft Sentinel használatával

- Azure biztonsági megoldások az AWS-hez

- Hibrid biztonság monitorozása a Felhőhöz készült Microsoft Defender és a Microsoft Sentinel használatával