Kiszolgálók biztonságos csatlakoztatása az Azure Archoz az Azure Private Link használatával

Az Azure Private Link lehetővé teszi az Azure PaaS-szolgáltatások biztonságos csatlakoztatását a virtuális hálózathoz privát végpontok használatával. Számos szolgáltatás esetében csak egy végpontot állít be erőforrásonként. Ez azt jelenti, hogy csatlakoztathatja a helyszíni vagy többfelhős kiszolgálókat az Azure Archoz, és a nyilvános hálózatok használata helyett az Azure ExpressRoute vagy a helyek közötti VPN-kapcsolaton keresztül küldheti el az összes forgalmat.

Az Azure Arc-kompatibilis kiszolgálóktól kezdve a Private Link Scope-modellel több kiszolgáló vagy gép is kommunikálhat az Azure Arc-erőforrásaikkal egyetlen privát végpont használatával.

Ez a cikk bemutatja, hogy mikor érdemes használni, és hogyan lehet beállítani egy Azure Arc private link-hatókört.

Előnyök

A Privát hivatkozással a következőt teheti:

- Csatlakozás privát módon az Azure Archoz anélkül, hogy nyilvános hálózati hozzáférést nyitná meg.

- Győződjön meg arról, hogy az Azure Arc-kompatibilis gépről vagy kiszolgálóról származó adatok csak engedélyezett magánhálózatokon keresztül érhetők el. Ide tartoznak a gépre vagy kiszolgálóra telepített virtuálisgép-bővítmények adatai is, amelyek az üzembe helyezés utáni felügyeletet és figyelést támogatják.

- A privát végponton keresztül csatlakozó konkrét Azure Arc-kompatibilis kiszolgálók és egyéb Azure-szolgáltatások erőforrásainak, például az Azure Monitornak a definiálásával megakadályozhatja a magánhálózatok adatszivárgását.

- Biztonságosan csatlakoztassa a helyszíni magánhálózatot az Azure Archoz az ExpressRoute és a Private Link használatával.

- Tartsa meg az összes forgalmat a Microsoft Azure gerinchálózatán belül.

További információ: A privát kapcsolat fő előnyei.

Hogyan működik?

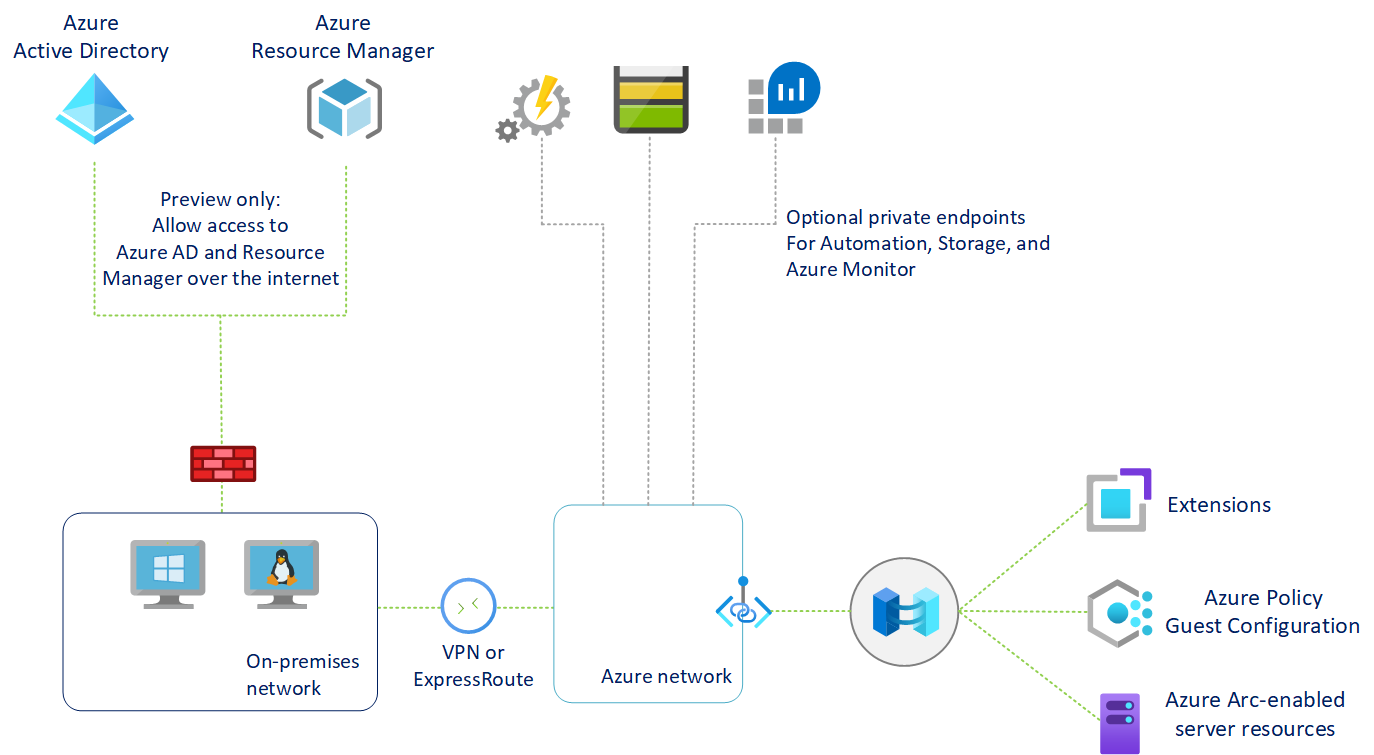

Az Azure Arc Private Link Scope privát végpontokat (és azok virtuális hálózatait) csatlakoztat egy Azure-erőforráshoz, ebben az esetben az Azure Arc-kompatibilis kiszolgálókhoz. Ha engedélyezi az Azure Arc-kompatibilis kiszolgálók támogatott virtuálisgép-bővítményeit, például az Azure Monitort, ezek az erőforrások más Azure-erőforrásokat is összekapcsolnak. Mint:

- Az Azure Automation változáskövetés és leltározás, az Azure Monitor virtuálisgép-elemzésekhez és az Azure Monitor naplógyűjteményéhez szükséges Log Analytics-munkaterület a Log Analytics-ügynökkel.

- Az Update Managementhez és változáskövetés és leltározás szükséges Azure Automation-fiók.

- Azure Key Vault

- Egyéni szkriptbővítményhez szükséges Azure Blob Storage.

Az Azure Arc-kompatibilis kiszolgálók bármely más Azure-erőforrásával való Csatlakozás való konfiguráláshoz minden szolgáltatáshoz konfigurálnia kell a Private Linket, ami nem kötelező, de ajánlott. Az Azure Private Link szolgáltatásonként külön konfigurációt igényel.

A Private Link korábban felsorolt Azure-szolgáltatásokhoz való konfigurálásáról további információt az Azure Automation, az Azure Monitor, az Azure Key Vault vagy az Azure Blob Storage cikkeiben talál.

Fontos

Általánosan elérhető az Azure Private Link. A Private Endpoint és a Private Link szolgáltatás (a standard terheléselosztó mögötti szolgáltatás) is általánosan elérhető. Különböző Azure PaaS-bevezetés az Azure Private Linkbe különböző ütemezések szerint. Tekintse meg a Private Link rendelkezésre állását az Azure PaaS frissített állapotáról a Private Linken. Az ismert korlátozásokról a Privát végpont és a Privát kapcsolat szolgáltatás című témakörben olvashat.

A virtuális hálózaton található privát végpont lehetővé teszi az Azure Arc-kompatibilis kiszolgálók végpontjainak elérését privát IP-címeken keresztül a hálózat készletéből, ahelyett, hogy a végpontok nyilvános IP-címeit használnám. Ez lehetővé teszi az Azure Arc-kompatibilis kiszolgálók erőforrásának használatát anélkül, hogy megnyitná a virtuális hálózatot a nem kért kimenő forgalom felé.

A privát végpontról az erőforrásokra érkező forgalom a Microsoft Azure gerinchálózatán halad át, és nem a nyilvános hálózatokra lesz irányítva.

Minden összetevőt konfigurálhat úgy, hogy engedélyezze vagy tiltsa le a nyilvános hálózatokról érkező betöltéseket és lekérdezéseket. Ez erőforrásszintű védelmet biztosít, így szabályozhatja az adott erőforrások felé történő forgalmat.

Korlátozások

Az Azure Arc-kompatibilis kiszolgálók Private Link Scope objektuma számos korlátozással rendelkezik, amelyeket figyelembe kell vennie a Private Link beállításának tervezésekor.

- Legfeljebb egy Azure Arc Private Link-hatókört társíthat egy virtuális hálózathoz.

- Egy Azure Arc-kompatibilis gép vagy kiszolgálóerőforrás csak egy Azure Arc-kompatibilis kiszolgálóhoz tud csatlakozni privát kapcsolati hatókörrel.

- Minden helyszíni gépnek ugyanazt a privát végpontot kell használnia a megfelelő privát végpontadatok (FQDN rekordnév és privát IP-cím) ugyanazzal a DNS-továbbítóval történő feloldásával. További információ: Azure Private Endpoint DNS-konfiguráció

- Az Azure Arc-kompatibilis kiszolgálónak és az Azure Arc Private Link-hatókörnek ugyanabban az Azure-régióban kell lennie. A privát végpontnak és a virtuális hálózatnak is ugyanabban az Azure-régióban kell lennie, de ez a régió eltérhet az Azure Arc private link hatókörétől és az Arc-kompatibilis kiszolgálótól.

- A Microsoft Entra ID és az Azure Resource Manager felé irányuló hálózati forgalom nem lépi át az Azure Arc privát kapcsolat hatókörét, és továbbra is az alapértelmezett hálózati útvonalat használja az internetre. Igény szerint konfigurálhat egy erőforrás-kezelési privát hivatkozást az Azure Resource Manager-forgalom privát végpontra való küldéséhez.

- Más, ön által használt Azure-szolgáltatásokhoz, például az Azure Monitorhoz saját privát végpontokra van szükség a virtuális hálózaton.

- A Windows Rendszergazda Center vagy SSH használatával a kiszolgálóhoz való távoli hozzáférés jelenleg nem támogatott privát kapcsolaton keresztül.

A Private Link beállításának megtervezése

Ha privát kapcsolaton keresztül szeretné csatlakoztatni a kiszolgálót az Azure Archoz, konfigurálnia kell a hálózatot a következők végrehajtásához:

Hozzon létre kapcsolatot a helyszíni hálózat és egy Azure-beli virtuális hálózat között helyek közötti VPN vagy ExpressRoute-kapcsolatcsoport használatával.

Helyezzen üzembe egy Azure Arc Private Link-hatókört, amely szabályozza, hogy mely gépek vagy kiszolgálók kommunikálhatnak az Azure Arctal privát végpontokon keresztül, és társíthatók az Azure-beli virtuális hálózattal egy privát végpont használatával.

Frissítse a DNS-konfigurációt a helyi hálózaton a privát végpontcímek feloldásához.

Konfigurálja a helyi tűzfalat a Microsoft Entra-azonosítóhoz és az Azure Resource Managerhez való hozzáférés engedélyezéséhez.

Társítsa az Azure Arc-kompatibilis kiszolgálókhoz regisztrált gépeket vagy kiszolgálókat a privát kapcsolat hatókörével.

Szükség esetén privát végpontokat is üzembe helyezhet más Olyan Azure-szolgáltatásokhoz, amelyeket a gép vagy a kiszolgáló felügyel, például:

- Azure Monitor

- Azure Automation

- Azure Blob Storage

- Azure Key Vault

Ez a cikk feltételezi, hogy már beállította az ExpressRoute-kapcsolatcsoportot vagy a helyek közötti VPN-kapcsolatot.

Hálózati konfiguráció

Az Azure Arc-kompatibilis kiszolgálók több Azure-szolgáltatással integrálhatók, így felhőfelügyeletet és szabályozást hozhatnak a hibrid gépekre vagy kiszolgálókra. A szolgáltatások többsége már kínál privát végpontokat, de konfigurálnia kell a tűzfalat és az útválasztási szabályokat, hogy lehetővé tegye a Microsoft Entra-azonosítóhoz és az Azure Resource Managerhez való hozzáférést az interneten keresztül, amíg ezek a szolgáltatások privát végpontokat nem kínálnak.

Ezt kétféleképpen érheti el:

Ha a hálózat úgy van konfigurálva, hogy az összes internethez kötött forgalmat az Azure VPN- vagy ExpressRoute-kapcsolatcsoporton keresztül irányozza, az Azure-beli alhálózathoz társított hálózati biztonsági csoportot (NSG) úgy konfigurálhatja, hogy a kimenő TCP 443 (HTTPS) hozzáférést engedélyezze a Microsoft Entra ID-hoz és az Azure-hoz szolgáltatáscímkék használatával. Az NSG-szabályoknak a következőképpen kell kinéznie:

Beállítás Microsoft Entra-azonosító szabály Azure-szabály Forrás Virtuális hálózat Virtuális hálózat Forrásporttartományok * * Cél Szolgáltatáscímke Szolgáltatáscímke Cél szolgáltatáscímkéje AzureActiveDirectory AzureResourceManager Célporttartományok 443 443 Protokoll Tcp Tcp Művelet Engedélyezve Engedélyezve Prioritás 150 (alacsonyabbnak kell lennie, mint bármely olyan szabály, amely blokkolja az internet-hozzáférést) 151 (az internet-hozzáférést letiltó szabályoknál alacsonyabbnak kell lennie) Név AllowAADOutboundAccess AllowAzOutboundAccess Konfigurálja a tűzfalat a helyi hálózaton úgy, hogy a letölthető szolgáltatáscímkék fájljaival engedélyezze a kimenő TCP 443-at (HTTPS) a Microsoft Entra ID-hez és az Azure-hoz. A JSON-fájl tartalmazza a Microsoft Entra ID és az Azure által használt összes nyilvános IP-címtartományt, és havonta frissül, hogy tükrözze a változásokat. Az Azure AD szolgáltatáscímkéje és az

AzureActiveDirectoryAzure szolgáltatáscímkéje.AzureResourceManagerA tűzfalszabályok konfigurálásához forduljon a hálózati rendszergazdához és a hálózati tűzfal gyártójához.

Tekintse meg a vizualizációs diagramot a Hálózati forgalom folyamatainak működése című szakaszban.

Privát hivatkozás hatókörének létrehozása

Jelentkezzen be az Azure Portalra.

Nyissa meg az Erőforrás létrehozása az Azure Portalon, és keresse meg az Azure Arc Privát kapcsolat hatókörét. Vagy az alábbi hivatkozás használatával megnyithatja az Azure Arc privát kapcsolat hatókörének lapját a portálon.

Válassza a Létrehozás lehetőséget.

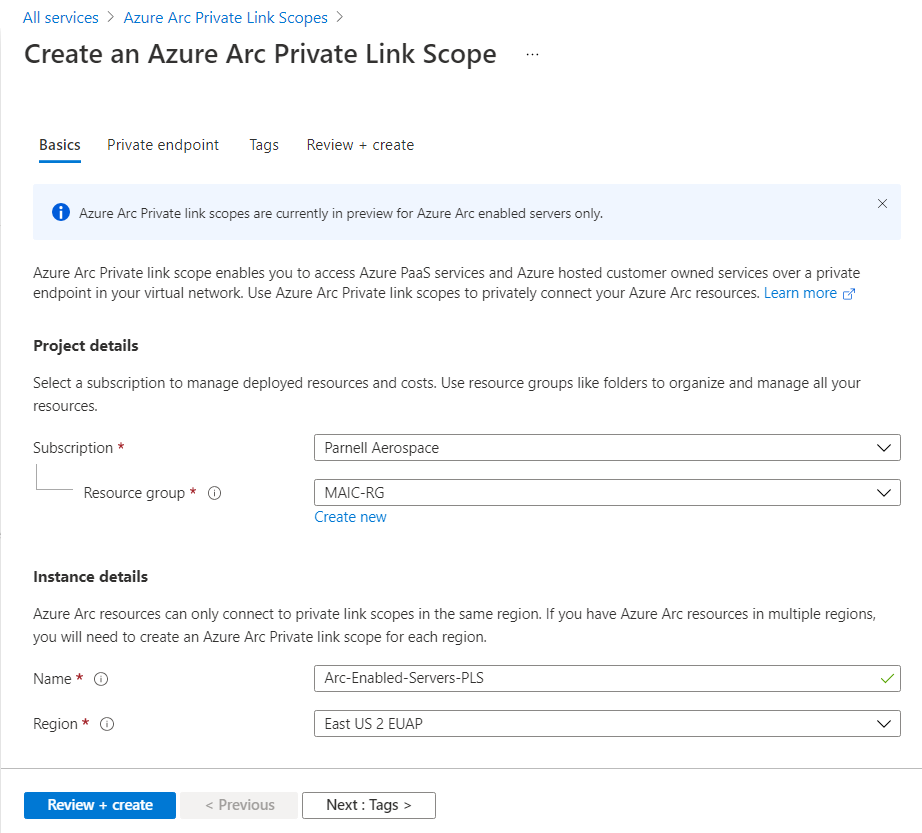

Az Alapszintű beállítások lapon válassza ki az előfizetést és az erőforráscsoportot.

Adja meg az Azure Arc privát kapcsolat hatókörének nevét. Érdemes értelmes és egyértelmű nevet használni.

Igény szerint megkövetelheti az Azure Arc privát kapcsolat hatóköréhez társított összes Azure Arc-kompatibilis gépet vagy kiszolgálót, hogy adatokat küldjön a szolgáltatásnak a privát végponton keresztül. Ehhez jelölje be a Nyilvános hálózati hozzáférés engedélyezése jelölőnégyzetet, hogy az ehhez az Azure Arc Private Link-hatókörhöz társított gépek vagy kiszolgálók kommunikálhassanak a szolgáltatással privát vagy nyilvános hálózatokon keresztül. Ezt a beállítást a hatókör létrehozása után módosíthatja, ha meggondolja magát.

Válassza a Privát végpont lapot, majd a Létrehozás lehetőséget.

A Privát végpont létrehozása ablakban:

Adja meg a végpont nevét.

Válassza az Igen lehetőséget a privát DNS-zónával való integrációhoz, és hagyja, hogy automatikusan hozzon létre egy új saját DNS zónát.

Feljegyzés

Ha a Nem lehetőséget választja, és inkább manuálisan szeretné kezelni a DNS-rekordokat, először végezze el a privát kapcsolat beállítását – beleértve ezt a privát végpontot és a privát hatókör konfigurációját. Ezután konfigurálja a DNS-t az Azure-beli privát végpont DNS-konfigurálása című dokumentumban leírt utasítások szerint. Ügyeljen arra, hogy ne hozzon létre üres rekordokat a privát kapcsolat beállításának előkészítése közben. A létrehozott DNS-rekordok felülbírálhatják a meglévő beállításokat, és hatással lehetnek az Azure Arc-kompatibilis kiszolgálókkal való kapcsolatra.

Kattintson az OK gombra.

Válassza a Felülvizsgálat és létrehozás lehetőséget.

Hagyja, hogy az ellenőrzés sikeres legyen, majd válassza a Létrehozás lehetőséget.

Helyszíni DNS-továbbítás konfigurálása

A helyszíni gépeknek vagy kiszolgálóknak meg kell tudniuk oldani a privát kapcsolat DNS-rekordjait a privát végpont IP-címeire. Ennek konfigurálása attól függ, hogy azure-beli privát DNS-zónákat használ-e a DNS-rekordok karbantartásához, vagy saját HELYSZÍNI DNS-kiszolgálót használ, és hány kiszolgálót konfigurál.

DNS-konfiguráció azure-beli integrált privát DNS-zónákkal

Ha privát DNS-zónákat állít be az Azure Arc-kompatibilis kiszolgálókhoz és a vendégkonfigurációhoz a privát végpont létrehozásakor, a helyszíni gépeknek vagy kiszolgálóknak képesnek kell lenniük DNS-lekérdezéseket továbbítani a beépített Azure DNS-kiszolgálókra a privát végpontcímek helyes feloldásához. Szüksége van egy DNS-továbbítóra az Azure-ban (vagy egy célként létrehozott virtuális gépre vagy egy olyan Azure Firewall-példányra, amelyen engedélyezve van a DNS-proxy), majd konfigurálhatja a helyszíni DNS-kiszolgálót, hogy a lekérdezéseket az Azure-ba továbbítja a privát végpont IP-címeinek feloldásához.

A privát végpont dokumentációja útmutatást nyújt a helyszíni számítási feladatok DNS-továbbító használatával történő konfigurálásához.

Manuális DNS-kiszolgáló konfigurálása

Ha a privát végpont létrehozása során nem használta az Azure privát DNS-zónáit, létre kell hoznia a szükséges DNS-rekordokat a helyszíni DNS-kiszolgálón.

Nyissa meg az Azure Portalt.

Lépjen a virtuális hálózathoz és a privát kapcsolat hatóköréhez társított privát végponterőforráshoz.

A bal oldali panelen válassza a DNS-konfigurációt a DNS-rekordok és a DNS-kiszolgálón beállítani kívánt IP-címek listájának megtekintéséhez. A teljes tartománynevek és AZ IP-címek a privát végponthoz kiválasztott régió és az alhálózaton elérhető IP-címek alapján változnak.

Kövesse a DNS-kiszolgáló gyártójának útmutatását a szükséges DNS-zónák és A rekordok hozzáadásához, hogy megfeleljenek a portál táblájának. Győződjön meg arról, hogy a hálózatához megfelelő hatókörű DNS-kiszolgálót választ ki. A DNS-kiszolgálót használó összes gép vagy kiszolgáló feloldja a privát végpont IP-címeit, és társítani kell az Azure Arc private link hatókörével, vagy a kapcsolat elutasításra kerül.

Egykiszolgálós forgatókönyvek

Ha csak néhány gépet vagy kiszolgálót szeretne támogatni a Private Links használatával, előfordulhat, hogy nem szeretné frissíteni a teljes hálózat DNS-konfigurációját. Ebben az esetben hozzáadhatja a privát végpont gazdagépneveit és IP-címeit az operációs rendszerek gazdagépfájljához . Az operációs rendszer konfigurációjától függően a Gazdagépek fájl lehet az állomásnév IP-címre történő feloldásának elsődleges vagy alternatív módszere.

Windows

Rendszergazdai jogosultságokkal rendelkező fiókkal nyissa meg a C:\Windows\System32\drivers\etc\gazdagépeket.

Adja hozzá a privát végpont IP-címeit és gazdagépneveit a manuális DNS-kiszolgáló konfigurációja 3. lépésének táblázatában látható módon. A gazdagépfájlhoz először az IP-cím, majd egy szóköz, majd a gazdagépnév szükséges.

Mentse a fájlt a módosításokkal. Előfordulhat, hogy előbb egy másik könyvtárba kell mentenie, majd át kell másolnia a fájlt az eredeti elérési útra.

Linux

Nyissa meg a

/etc/hostsgazdagépfájlt egy szövegszerkesztőben.Adja hozzá a privát végpont IP-címeit és gazdagépneveit a manuális DNS-kiszolgáló konfigurációja 3. lépésének táblázatában látható módon. A gazdagépfájl először az IP-címet, majd egy szóközt, majd a gazdagépnevet kéri.

Mentse a fájlt a módosításokkal.

Csatlakozás Azure Arc-kompatibilis kiszolgálókra

Feljegyzés

Az Azure Arc-hez csatlakoztatott, privát végponttal rendelkező gépügynök minimális támogatott verziója az 1.4-es verzió. A portálon létrehozott Azure Arc-kompatibilis kiszolgálók üzembehelyezési szkriptje letölti a legújabb verziót.

Új Azure Arc-kompatibilis kiszolgáló konfigurálása privát kapcsolat használatára

Ha először csatlakoztat egy gépet vagy kiszolgálót az Azure Arc-kompatibilis kiszolgálókkal, opcionálisan csatlakoztathatja egy privát kapcsolat hatóköréhez. Az alábbi lépések a következők:

Nyissa meg a böngészőjében az Azure Portalt.

Navigáljon a Gépek – Azure Arc webhelyre.

A Gépek – Azure Arc lapon válassza a hozzáadás/létrehozás lehetőséget a bal felső sarokban, majd a legördülő menüben válassza a Gép hozzáadása lehetőséget.

Az Azure Arc-kiszolgálók hozzáadása lapon válassza az Egyetlen kiszolgáló hozzáadása vagy a Több kiszolgáló hozzáadása az üzembe helyezési forgatókönyvtől függően, majd válassza a Szkript létrehozása lehetőséget.

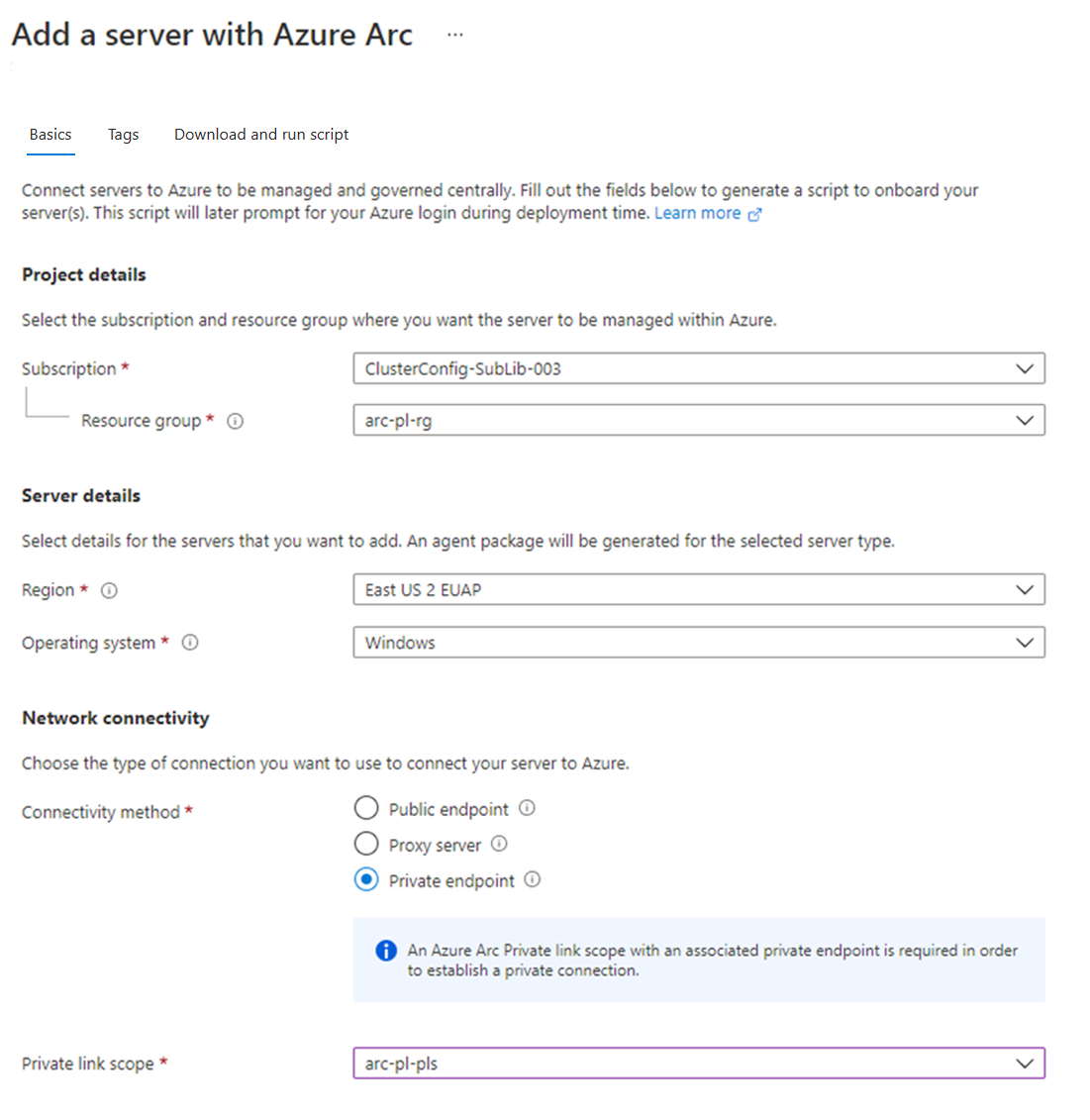

A Szkript létrehozása lapon válassza ki azt az előfizetést és erőforráscsoportot, amelyben a gépet az Azure-ban szeretné felügyelni. Válassza ki azt az Azure-helyet, ahol a gép metaadatait tárolni fogja. Ez a hely lehet ugyanaz vagy más, mint az erőforráscsoport helye.

Az Alapok lapon adja meg a következőket:

Válassza ki a gép előfizetési és erőforráscsoportját .

A Régió legördülő listában válassza ki az Azure-régiót a gép vagy a kiszolgáló metaadatainak tárolásához.

Az operációs rendszer legördülő listájában válassza ki azt az operációs rendszert, amelyen a szkript fut.

A Csatlakozás ivity metódus alatt válassza ki a Privát végpontot, és válassza ki az 1. részben létrehozott Azure Arc private link hatókört a legördülő listából.

Válassza a Következő: Címkék lehetőséget.

Ha a Több kiszolgáló hozzáadása lehetőséget választotta, a Hitelesítés lapon válassza ki az Azure Arc-kompatibilis kiszolgálókhoz létrehozott szolgáltatásnevet a legördülő listából. Ha nem hozott létre egyszerű szolgáltatást az Azure Arc-kompatibilis kiszolgálókhoz, először tekintse át , hogyan hozhat létre egyszerű szolgáltatást a szükséges engedélyek és a létrehozás lépéseinek megismeréséhez. Válassza a Tovább elemet : Címkék a folytatáshoz.

A Címkék lapon tekintse át a javasolt alapértelmezett fizikai helycímkéket, adjon meg egy értéket, vagy adjon meg egy vagy több egyéni címkét a szabványok támogatásához.

Válassza a Tovább elemet : Szkript letöltése és futtatása.

A Szkript letöltése és futtatása lapon tekintse át az összefoglaló információkat, majd válassza a Letöltés lehetőséget. Ha továbbra is módosítania kell, válassza az Előző lehetőséget.

A szkript letöltése után egy jogosultsággal rendelkező (rendszergazdai vagy gyökérszintű) fiókkal kell futtatnia a számítógépen vagy a kiszolgálón. A hálózati konfigurációtól függően előfordulhat, hogy le kell töltenie az ügynököt egy internet-hozzáféréssel rendelkező számítógépről, és át kell helyeznie azt a gépére vagy kiszolgálójára, majd módosítania kell a szkriptet az ügynök elérési útjával.

A Windows-ügynök innen tölthető le https://aka.ms/AzureConnectedMachineAgent , a Linux-ügynök pedig innen tölthető le https://packages.microsoft.com. Keresse meg az azcmagent legújabb verzióját az operációsrendszer-terjesztési címtárban, és telepítse a helyi csomagkezelővel.

A szkript állapotüzeneteket ad vissza, amelyből megtudhatja, hogy az előkészítés sikeres volt-e a befejezés után.

Tipp.

Az Azure Csatlakozás ed Machine Agent és a Microsoft Entra ID (login.windows.net, login.microsoftonline.com, pas.windows.net) és az Azure Resource Manager (management.azure.com) közötti hálózati forgalom továbbra is nyilvános végpontokat fog használni. Ha a kiszolgálónak proxykiszolgálón keresztül kell kommunikálnia a végpontok eléréséhez, konfigurálja az ügynököt a proxykiszolgáló URL-címével , mielőtt csatlakoztatja az Azure-hoz. Előfordulhat, hogy proxy-megkerülőt is konfigurálnia kell az Azure Arc-szolgáltatásokhoz, ha a privát végpont nem érhető el a proxykiszolgálóról.

Meglévő Azure Arc-kompatibilis kiszolgáló konfigurálása

A privát kapcsolat hatóköre előtt beállított Azure Arc-kompatibilis kiszolgálók esetében az alábbi lépések végrehajtásával engedélyezheti számukra az Azure Arc-kompatibilis kiszolgálók Privát kapcsolat hatókörének használatát.

Az Azure Portalon keresse meg az Azure Arc Private Link Scope-erőforrást.

A bal oldali panelen válassza az Azure Arc-erőforrásokat , majd a + Hozzáadás lehetőséget.

Jelölje ki a privát kapcsolat hatóköréhez társítani kívánt kiszolgálókat a listában, majd kattintson a Kijelölés gombra a módosítások mentéséhez.

Akár 15 percet is igénybe vehet, amíg a privát kapcsolat hatóköre elfogadja a legutóbb társított kiszolgáló(ok) kapcsolatait.

Hibaelhárítás

Ellenőrizze a helyszíni DNS-kiszolgáló(ka)t, hogy az továbbítható-e az Azure DNS-be, vagy konfigurálva van-e megfelelő A rekordokkal a privát kapcsolat zónájában. Ezeknek a keresési parancsoknak privát IP-címeket kell visszaadnia az Azure-beli virtuális hálózaton. Ha nyilvános IP-címeket oldanak fel, ellenőrizze duplán a gép vagy a kiszolgáló és a hálózat DNS-konfigurációját.

nslookup gbl.his.arc.azure.com nslookup agentserviceapi.guestconfiguration.azure.comHa problémát tapasztal egy gép vagy kiszolgáló előkészítése során, győződjön meg arról, hogy hozzáadta a Microsoft Entra-azonosítót és az Azure Resource Manager szolgáltatáscímkéket a helyi hálózati tűzfalhoz. Az ügynöknek az interneten keresztül kell kommunikálnia ezekkel a szolgáltatásokkal, amíg privát végpontok nem érhetők el ezekhez a szolgáltatásokhoz.

Következő lépések

A privát végpontról további információt a Mi az Azure Privát végpont? című témakörben talál.

Ha problémákat tapasztal az Azure Private Endpoint-kapcsolat beállításával kapcsolatban, tekintse meg az Azure Private Endpoint csatlakozási problémáinak hibaelhárítását.

Az Azure Automation, az Azure Monitor, az Azure Key Vault vagy az Azure Blob Storage privát kapcsolatának konfigurálásához tekintse meg az alábbiakat.