Felügyelt identitások az Azure SignalR Service-hez

Az Azure SignalR Szolgáltatásban a Microsoft Entra ID-ból származó felügyelt identitást a következő célra használhatja:

- Hozzáférési jogkivonatok beszerzése.

- Titkos kódok elérése az Azure Key Vaultban.

A szolgáltatás csak egy felügyelt identitást támogat. Létrehozhat rendszer által hozzárendelt vagy felhasználó által hozzárendelt identitást is. A rendszer által hozzárendelt identitás dedikált az Azure SignalR Service-példányhoz, és a példány törlésekor törlődik. A felhasználó által hozzárendelt identitások kezelése az Azure SignalR-szolgáltatás erőforrásától függetlenül történik.

Ez a cikk bemutatja, hogyan hozhat létre felügyelt identitást az Azure SignalR Service-hez, és hogyan használhatja kiszolgáló nélküli helyzetekben.

Előfeltételek

Felügyelt identitás használatához a következő elemeknek kell rendelkeznie:

- Azure-előfizetés. Ha még nincs Azure-előfizetése, kezdés előtt hozzon létre egy ingyenes fiókot.

- Egy Azure SignalR service-erőforrás.

- A elérni kívánt erőforrások, például egy Azure Key Vault-erőforrás.

- Egy Azure Functions-alkalmazás (függvényalkalmazás).

Felügyelt identitás hozzáadása az Azure SignalR Szolgáltatáshoz

Felügyelt identitást az Azure Portalon vagy az Azure CLI-ben vehet fel az Azure SignalR Szolgáltatásba. Ez a cikk bemutatja, hogyan adhat hozzá felügyelt identitást az Azure SignalR Service-hez az Azure Portalon.

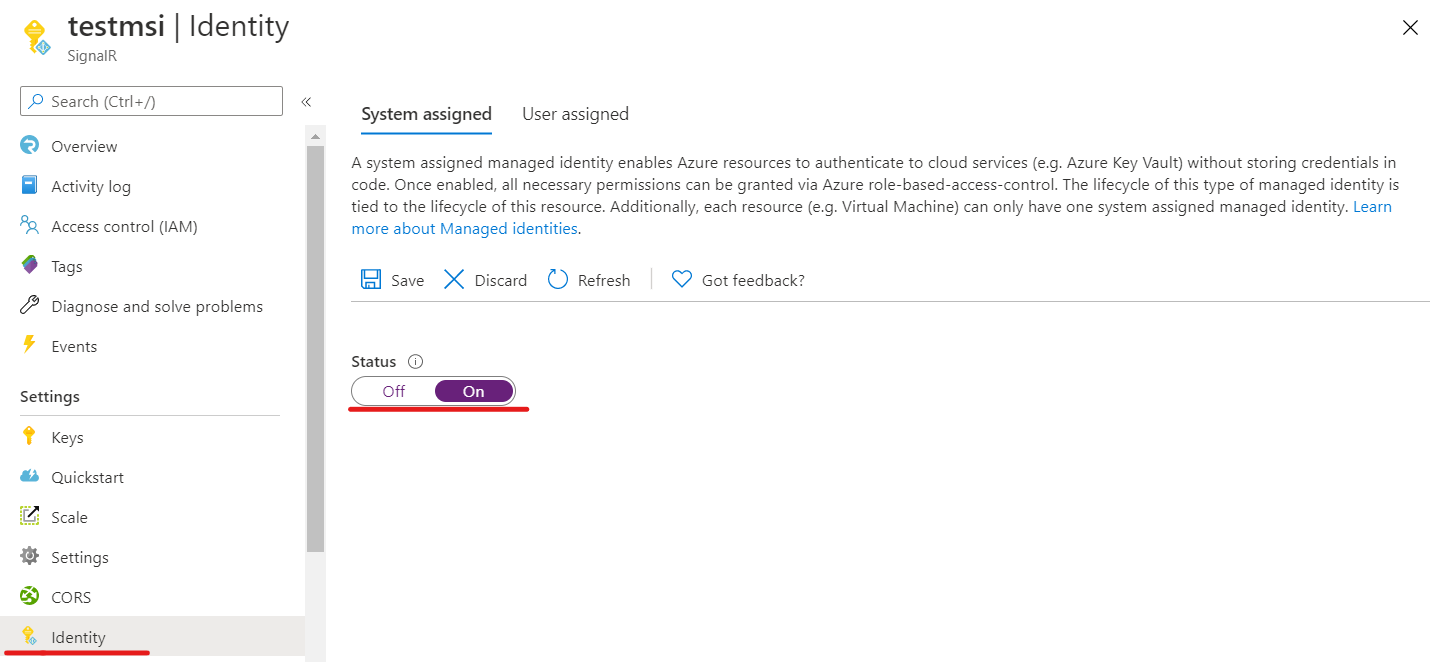

Rendszer által hozzárendelt identitás hozzáadása

Rendszer által hozzárendelt felügyelt identitás hozzáadása az Azure SignalR Service-példányhoz:

Az Azure Portalon keresse meg az Azure SignalR Service-példányt.

Válassza az Identitás lehetőséget.

A Rendszer által hozzárendelt lapon kapcsolja be az Állapot beállítást.

Válassza a Mentés parancsot.

A módosítás megerősítéséhez válassza az Igen lehetőséget.

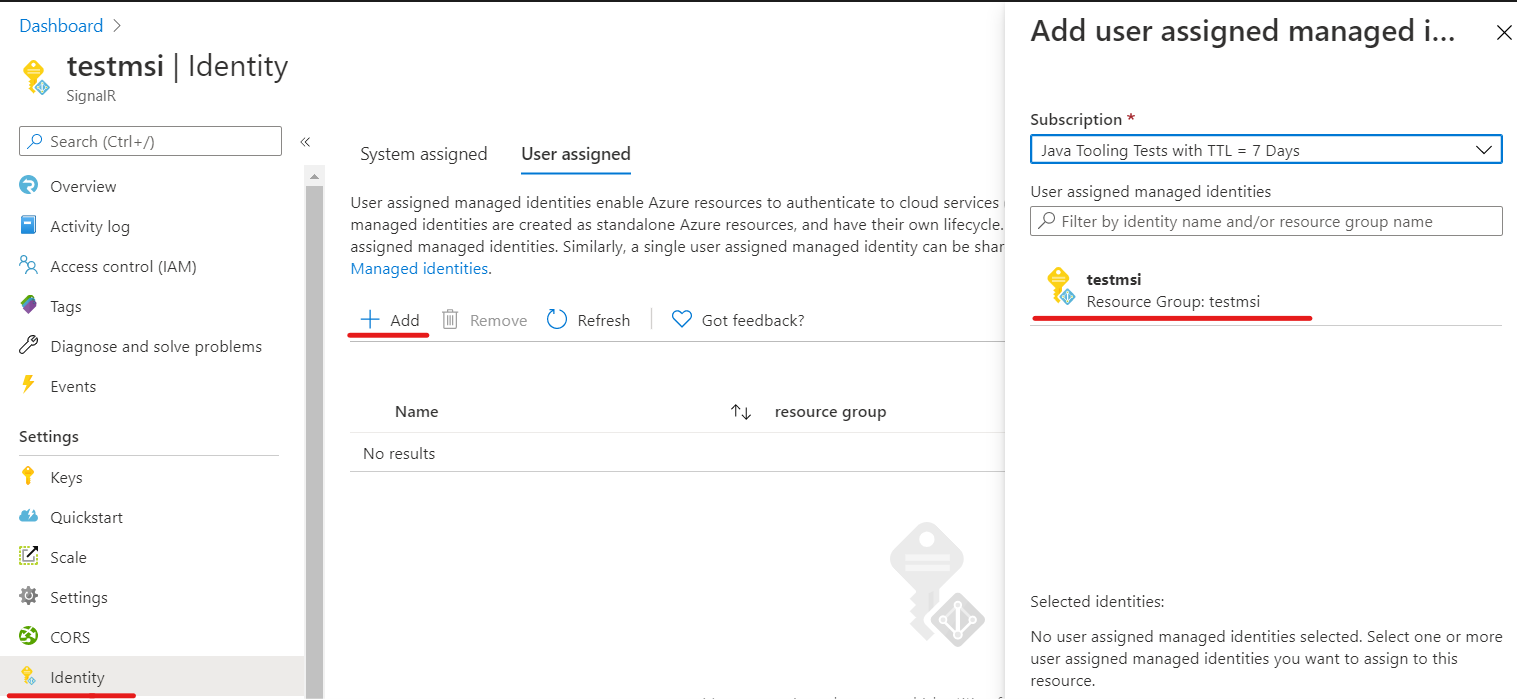

Felhasználó által hozzárendelt identitás hozzáadása

Ha felhasználó által hozzárendelt identitást szeretne hozzáadni az Azure SignalR Service-példányhoz, létre kell hoznia az identitást, majd hozzá kell adnia azt a szolgáltatáshoz.

Hozzon létre egy felhasználó által hozzárendelt felügyelt identitáserőforrást az utasításoknak megfelelően.

Az Azure Portalon keresse meg az Azure SignalR Service-példányt.

Válassza az Identitás lehetőséget.

A Felhasználó által hozzárendelt lapon válassza a Hozzáadás lehetőséget.

A Felhasználó által hozzárendelt felügyelt identitások legördülő menüben válassza ki az identitást.

Select Add.

Felügyelt identitás használata kiszolgáló nélküli forgatókönyvekben

Az Azure SignalR szolgáltatás egy teljes mértékben felügyelt szolgáltatás. Egy felügyelt identitás használatával szerez be egy hozzáférési jogkivonatot. Kiszolgáló nélküli esetekben a szolgáltatás hozzáadja a hozzáférési jogkivonatot a Authorization fejléchez egy felsőbb rétegbeli kérelemben.

Felügyelt identitás hitelesítésének engedélyezése a felsőbb réteg beállításaiban

Miután hozzáadott egy rendszer által hozzárendelt vagyfelhasználó által hozzárendelt identitást az Azure SignalR-szolgáltatáspéldányhoz, engedélyezheti a felügyelt identitás hitelesítését a felsőbb réteg végpontbeállításaiban:

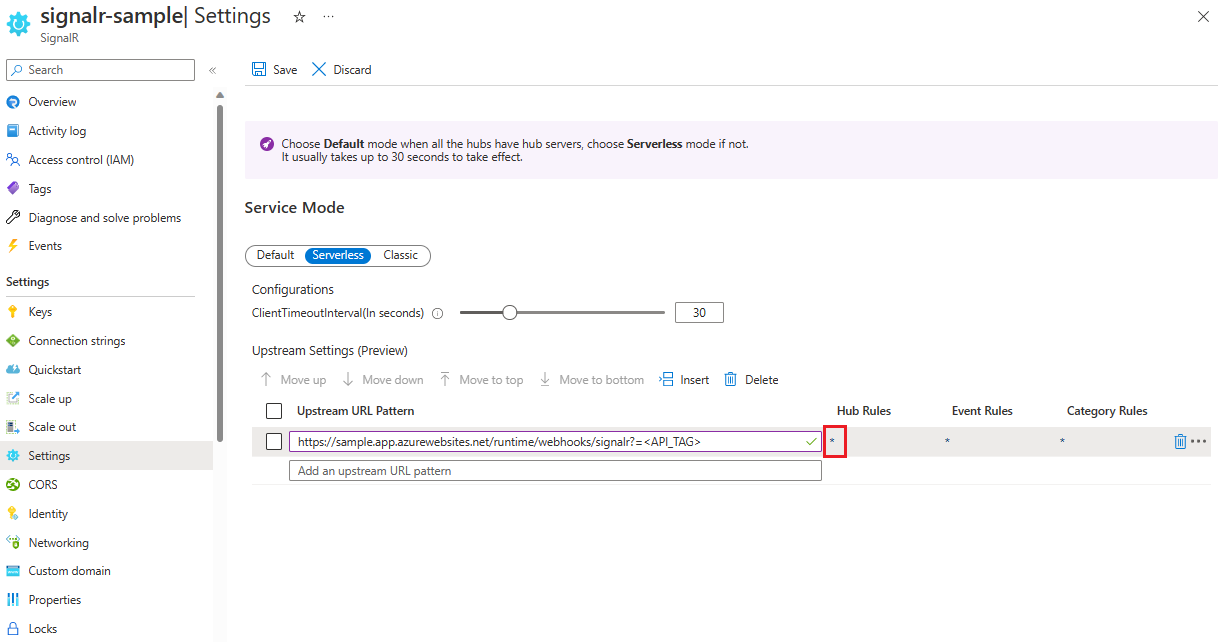

Az Azure Portalon keresse meg az Azure SignalR Service-példányt.

Válassza a menü Beállítások pontját.

Válassza a Kiszolgáló nélküli szolgáltatás módot.

A Felsőbb rétegbeli URL-minta hozzáadása szövegmezőbe írja be a felsőbb rétegbeli végpont URL-mintáját. Lásd az URL-sablon beállításait.

Válassza az Add one Upstream Setting (Felsőbb rétegbeli beállítás hozzáadása) lehetőséget, majd válassza ki a csillagot.

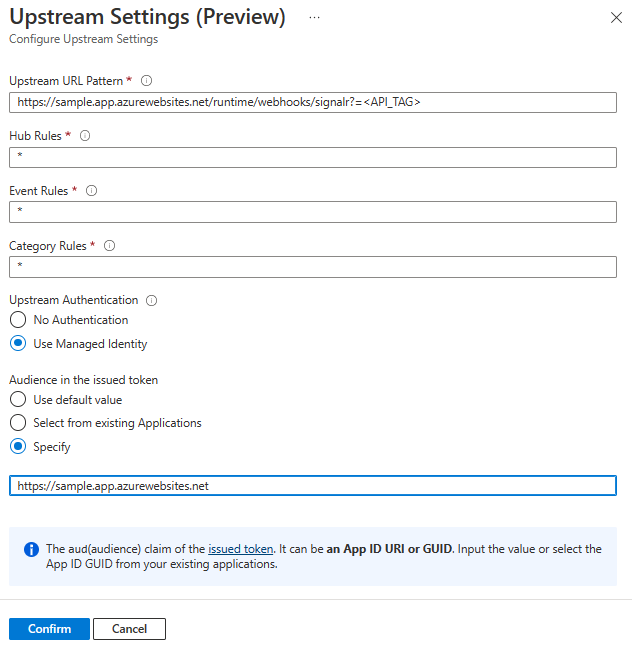

A felsőbb rétegbeli Gépház konfigurálja a felsőbb rétegbeli végpont beállításait.

A felügyelt identitáshitelesítési beállításokban a kibocsátott jogkivonat célközönsége számára megadhatja a célerőforrást. Az erőforrás jogcímgé válik

auda beszerzett hozzáférési jogkivonatban, amely az ellenőrzés részeként használható a felsőbb rétegbeli végpontokon. Az erőforrás a következő formátumok egyikében lehet:- A szolgáltatásnév alkalmazás-(ügyfél-) azonosítója.

- A szolgáltatásnév alkalmazásazonosítójának URI-ja.

Fontos

Üres erőforrás használatával jogkivonat-célokat szerezhet be a Microsoft Graphhoz. A Microsoft Graph a maihoz hasonlóan engedélyezi a tokentitkosítást, így az alkalmazás nem hitelesítheti a jogkivonatot a Microsoft Graphon kívül. A gyakori gyakorlatban mindig létre kell hoznia egy szolgáltatásnevet, amely a felsőbb rétegbeli célokat képviseli. És állítsa be a létrehozott szolgáltatásnév alkalmazásazonosítóját vagy alkalmazásazonosítóját .

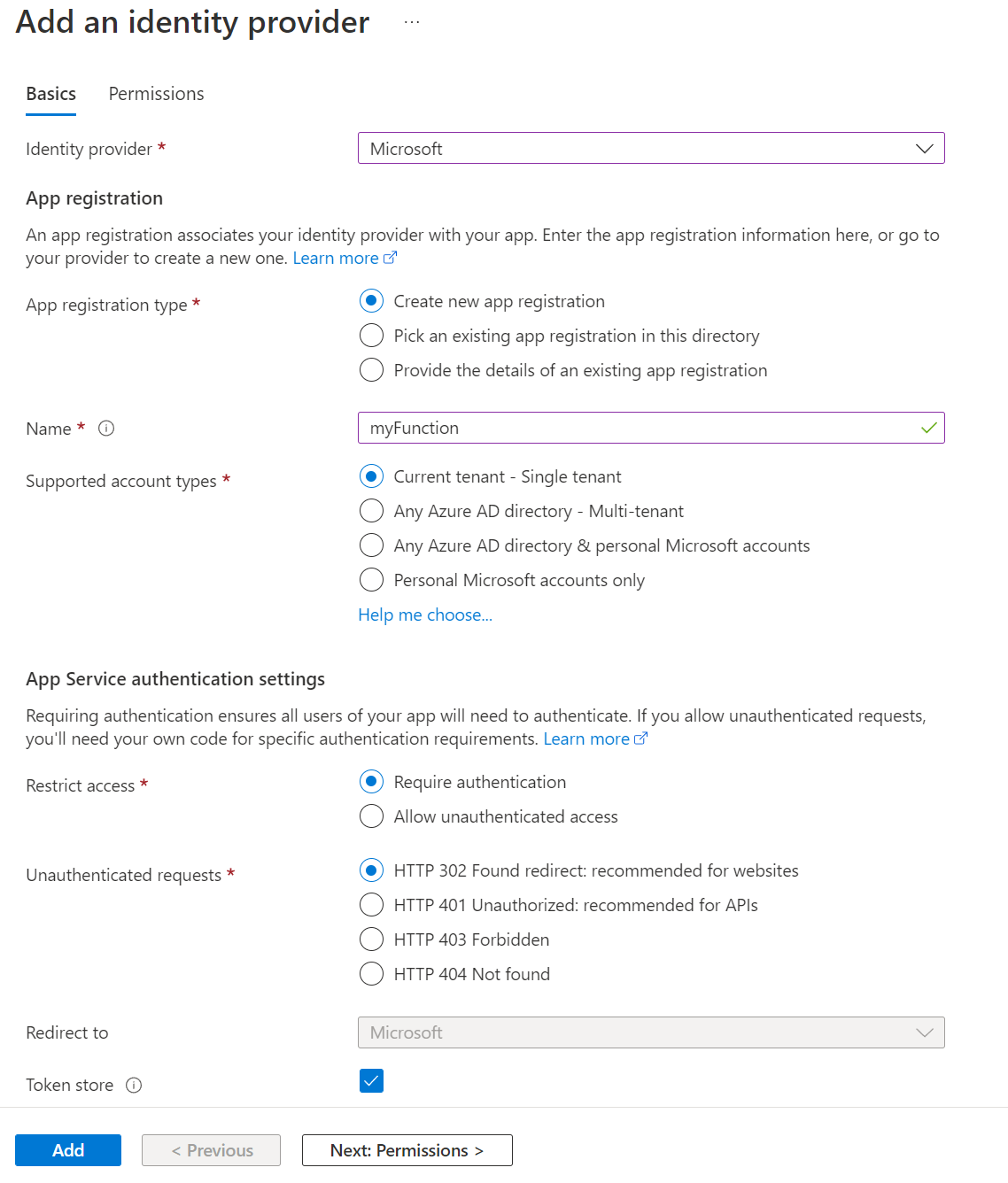

Hitelesítés függvényalkalmazásban

Az Azure Portal használatával egyszerűen beállíthatja a hozzáférés-ellenőrzést egy függvényalkalmazáshoz kódmódosítások nélkül:

Az Azure Portalon nyissa meg a függvényalkalmazást.

Válassza a Hitelesítés lehetőséget a menüben.

Válassza az Identitásszolgáltató hozzáadása lehetőséget.

Az Alapszintű beállítások lapon, az Identitásszolgáltató legördülő listában válassza a Microsoftot.

Ha a kérés hitelesítése nem történik meg, válassza a Bejelentkezés a Microsoft Entra-azonosítóval lehetőséget.

Az új regisztráció létrehozásának lehetősége alapértelmezés szerint be van jelölve. Módosíthatja a regisztráció nevét. A Microsoft Entra-szolgáltató engedélyezéséről további információt az App Service vagy az Azure Functions alkalmazás konfigurálása Microsoft Entra-azonosítós bejelentkezés használatára című témakörben talál.

Nyissa meg az Azure SignalR szolgáltatást, és kövesse a lépéseket egy rendszer által hozzárendelt identitás vagy felhasználó által hozzárendelt identitás hozzáadásához.

Az Azure SignalR Service-ben lépjen a felsőbb réteg beállításaira, majd válassza a Felügyelt identitás használata és a Kijelölés a meglévő alkalmazások közül lehetőséget. Válassza ki a korábban létrehozott alkalmazást.

Miután konfigurálta ezeket a beállításokat, a függvényalkalmazás elutasítja a hozzáférési jogkivonat nélküli kéréseket a fejlécben.

Hozzáférési jogkivonatok ellenőrzése

Ha nem webalkalmazást vagy Azure-függvényt használ, a jogkivonatot is érvényesítheti.

A fejlécben lévő Authorization jogkivonat egy Microsoft Identitásplatform hozzáférési jogkivonat.

A hozzáférési jogkivonatok érvényesítéséhez az alkalmazásnak ellenőriznie kell a célközönséget és az aláíró jogkivonatokat is. Ezeket a jogkivonatokat ellenőrizni kell az OpenID felderítési dokumentumban szereplő értékekkel. Például tekintse meg a dokumentum bérlőfüggetlen verzióját.

A Microsoft Entra köztes szoftver beépített képességekkel rendelkezik a hozzáférési jogkivonatok érvényesítéséhez. A Microsoft Identitásplatform kódminták között böngészve megtalálhatja a kívánt nyelvet.

A jogkivonat-ellenőrzés kezelését bemutató kódtárak és kódminták érhetők el. A JSON Web Token (JWT) érvényesítéséhez számos nyílt forráskódú partnerkódtár is elérhető. Szinte minden platformhoz és nyelvhez van legalább egy lehetőség. A Microsoft Entra hitelesítési kódtárairól és a kódmintákról további információt Microsoft Identitásplatform hitelesítési kódtárakban talál.

Felügyelt identitás használata Key Vault-referenciaként

Az Azure SignalR Service hozzáfér a Key Vaulthoz, hogy titkos kulcsokat szerezzen be a felügyelt identitás használatával.

- Adjon hozzá egy rendszer által hozzárendelt identitást vagy felhasználó által hozzárendelt identitást az Azure SignalR Service-példányhoz.

- Titkos olvasási engedélyt adhat a felügyelt identitáshoz a Key Vault hozzáférési szabályzataiban. Lásd: Key Vault hozzáférési szabályzat hozzárendelése az Azure Portal használatával.

Ezzel a funkcióval jelenleg egy titkos kódra hivatkozhat a felsőbb rétegbeli URL-mintában.