Virtuális hálózatok közötti társviszony-létesítés és az Azure Bastion

Az Azure Bastion és a virtuális hálózatok közötti társviszony együtt használható. Ha a virtuális hálózatok közötti társviszony-létesítés konfigurálva van, nem kell üzembe helyeznie az Azure Bastiont az egyes társhálózatokon. Ez azt jelenti, hogy ha egy Azure Bastion-gazdagép egy virtuális hálózaton (VNet) van konfigurálva, az egy társhálózaton üzembe helyezett virtuális gépekhez való csatlakozásra használható további megerősített gazdagép üzembe helyezése nélkül. A virtuális hálózatok közötti társviszony-létesítéssel kapcsolatos további információkért lásd a virtuális hálózatok közötti társviszony-létesítést ismertető témakört.

Az Azure Bastion a társviszony-létesítés alábbi típusaival működik:

- Virtuális hálózatok közötti társviszony-létesítés: Csatlakozás virtuális hálózatokat ugyanabban az Azure-régióban.

- Globális virtuális hálózatok közötti társviszony-létesítés: Csatlakozás virtuális hálózatok azure-régiók közötti használata.

Feljegyzés

Az Azure Bastion virtuális WAN-központban való üzembe helyezése nem támogatott. Az Azure Bastion küllős virtuális hálózatban is üzembe helyezhető, és az IP-alapú kapcsolati funkcióval kapcsolódhat egy másik virtuális hálózaton üzembe helyezett virtuális gépekhez a Virtual WAN hubon keresztül.

Architektúra

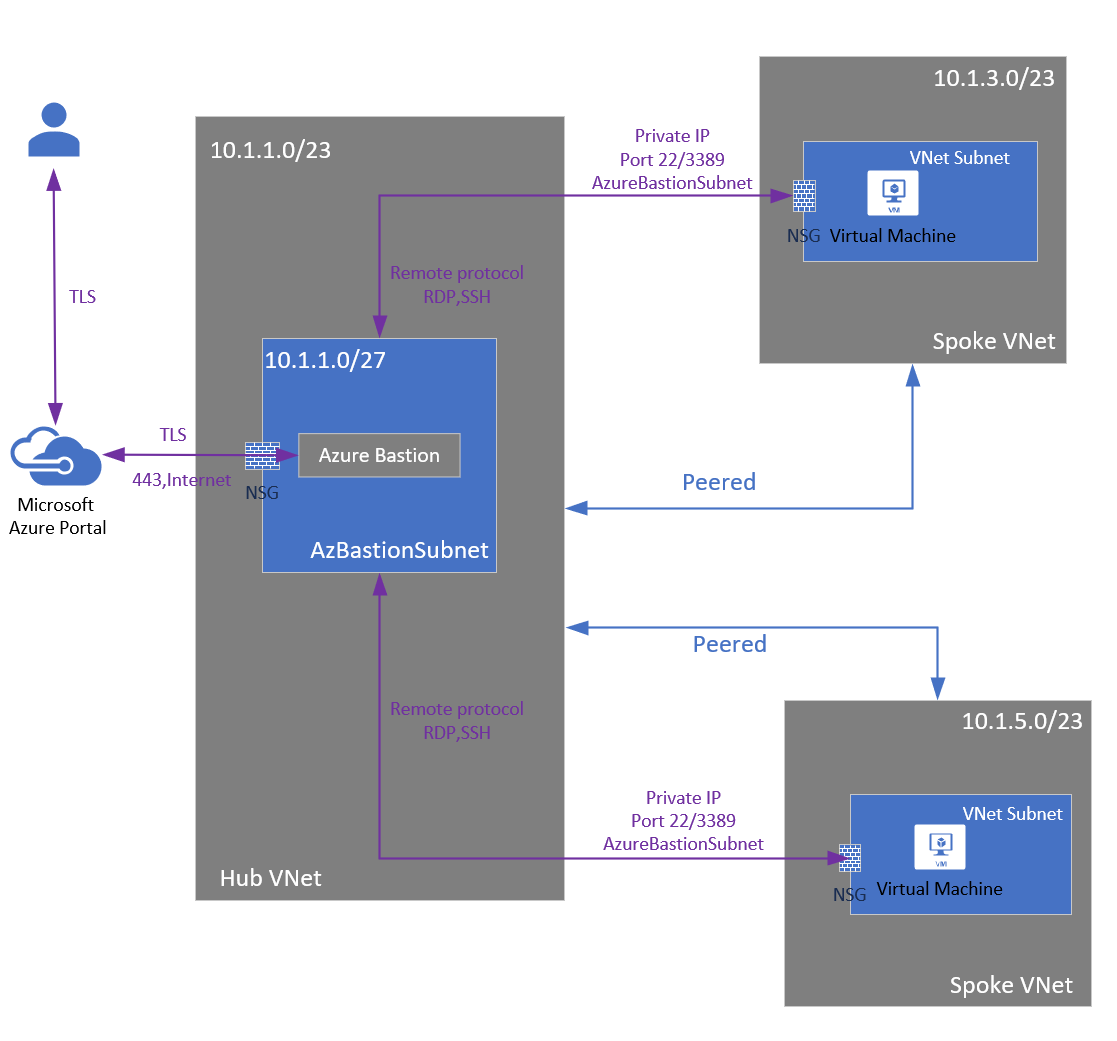

A virtuális hálózatok közötti társviszony-létesítés konfigurálásakor az Azure Bastion központilag küllős vagy teljes szemű topológiákban is üzembe helyezhető. Az Azure Bastion üzembe helyezése virtuális hálózatonként történik, nem előfizetésenként/fiókonként vagy virtuális gépenként.

Miután kiépítette az Azure Bastion szolgáltatást a virtuális hálózaton, az RDP/SSH-felület elérhető lesz az azonos virtuális hálózatban és társhálózaton lévő összes virtuális gép számára. Ez azt jelenti, hogy konszolidálhatja a Bastion üzembe helyezését egyetlen virtuális hálózatra, és továbbra is elérheti a társhálózaton üzembe helyezett virtuális gépeket, központosítva az általános üzembe helyezést.

Az ábra az Azure Bastion központi telepítésének architektúráját mutatja be küllős modellben. A diagramon a következő konfiguráció látható:

- A megerősített gazdagép a központosított központi virtuális hálózaton van üzembe helyezve.

- Központi hálózati biztonsági csoport (NSG) van üzembe helyezve.

- Az Azure-beli virtuális gépen nincs szükség nyilvános IP-címre.

Az üzembe helyezés áttekintése

- Ellenőrizze, hogy konfigurálta-e a virtuális hálózatokat és a virtuális gépeket a virtuális hálózatokon belül.

- Virtuális hálózatok közötti társviszony-létesítés konfigurálása.

- Konfigurálja a Bastiont az egyik virtuális hálózatban.

- Engedélyek ellenőrzése.

- Csatlakozás egy virtuális gépre az Azure Bastionon keresztül. Az Azure Bastionon keresztüli csatlakozáshoz a megfelelő engedélyekkel kell rendelkeznie ahhoz az előfizetéshez, amelybe bejelentkezett.

Engedélyek ellenőrzése

Ellenőrizze a következő engedélyeket az architektúra használatakor:

- Győződjön meg arról, hogy olvasási hozzáféréssel rendelkezik a cél virtuális géphez és a társhálózathoz is.

- Ellenőrizze az engedélyeket a YourSubscription |-ban IAM , és ellenőrizze, hogy olvasási hozzáféréssel rendelkezik-e a következő erőforrásokhoz:

- Olvasói szerepkör a virtuális gépen.

- Olvasói szerepkör a hálózati adapteren a virtuális gép privát IP-címével.

- Olvasói szerepkör az Azure Bastion-erőforráson.

- Olvasói szerepkör a cél virtuális gépek virtuális hálózatán.

Bastion virtuális hálózatok közötti társviszony-létesítés – gyakori kérdések

A gyakori kérdésekért tekintse meg a Bastion virtuális hálózatok társviszony-létesítésével kapcsolatos gyakori kérdéseket.

Következő lépések

Olvassa el a Bastion gyakori kérdéseit.