Ügyfél által felügyelt kulcsok konfigurálása a Azure Batch-fiókhoz az Azure Key Vault és a felügyelt identitás használatával

Alapértelmezés szerint Azure Batch platform által felügyelt kulcsokkal titkosítja az Azure Batch Szolgáltatásban tárolt összes ügyféladatot, például a tanúsítványokat, a feladat-/feladat-metaadatokat. Igény szerint használhatja a saját kulcsait, azaz az ügyfél által kezelt kulcsokat a Azure Batch tárolt adatok titkosításához.

A megadott kulcsokat az Azure Key Vault kell létrehozni, és azOkat az Azure-erőforrások felügyelt identitásaival kell elérni.

Kétféle felügyelt identitás létezik: rendszer által hozzárendelt és felhasználó által hozzárendelt.

Létrehozhatja Batch-fiókját rendszer által hozzárendelt felügyelt identitással, vagy létrehozhat egy külön, felhasználó által hozzárendelt felügyelt identitást, amely hozzáfér az ügyfél által felügyelt kulcsokhoz. Tekintse át az összehasonlító táblázatot a különbségek megismeréséhez, és gondolja át, hogy melyik lehetőség működik a legjobban a megoldáshoz. Ha például ugyanazt a felügyelt identitást szeretné használni több Azure-erőforrás eléréséhez, felhasználó által hozzárendelt felügyelt identitásra van szükség. Ha nem, a Batch-fiókhoz társított rendszer által hozzárendelt felügyelt identitás elegendő lehet. A felhasználó által hozzárendelt felügyelt identitás használata lehetővé teszi az ügyfél által felügyelt kulcsok kényszerítését a Batch-fiók létrehozásakor, ahogy az a következő képen is látható.

Batch-fiók létrehozása rendszer által hozzárendelt felügyelt identitással

Ha nincs szüksége külön felhasználó által hozzárendelt felügyelt identitásra, a Batch-fiók létrehozásakor engedélyezheti a rendszer által hozzárendelt felügyelt identitást.

Fontos

Az ügyféladatok titkosításához létrehozott, Batch-fiókhoz létrehozott rendszer által hozzárendelt felügyelt identitás nem használható felhasználó által hozzárendelt felügyelt identitásként a Batch-készletben. Ha ugyanazt a felügyelt identitást szeretné használni a Batch-fiókban és a Batch-készletben is, használjon helyette egy közös, felhasználó által hozzárendelt felügyelt identitást.

Azure Portal

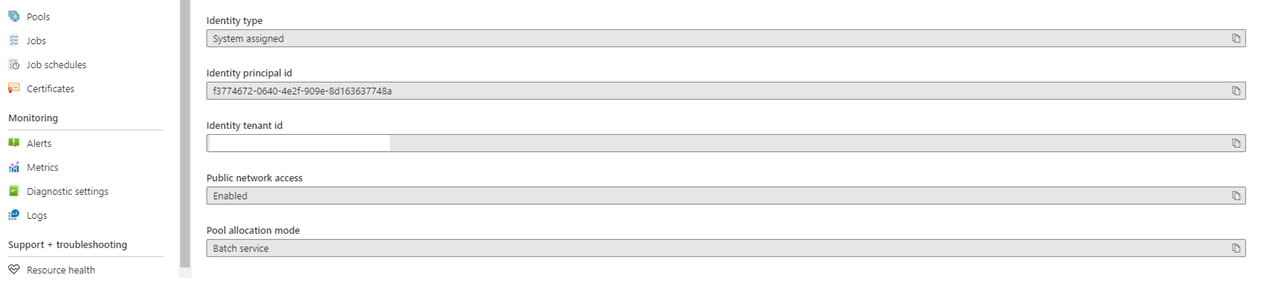

A Azure Portal Batch-fiókok létrehozásakor válassza a Speciális lap identitástípusában hozzárendelt rendszer lehetőséget.

A fiók létrehozása után a Tulajdonságok szakasz Identitásnév azonosítója mezőjében talál egyedi GUID azonosítót. Az identitástípus a következőt fogja mutatni System assigned: .

Erre az értékre azért van szükség, hogy ez a Batch-fiók hozzáférhessen a Key Vault.

Azure CLI

Új Batch-fiók létrehozásakor adja meg SystemAssigned a --identity paramétert.

resourceGroupName='myResourceGroup'

accountName='mybatchaccount'

az batch account create \

--name $accountName \

--resource-group $resourceGroupName \

--locations regionName='West US 2' \

--identity 'SystemAssigned'

A fiók létrehozása után ellenőrizheti, hogy a rendszer által hozzárendelt felügyelt identitás engedélyezve van-e ezen a fiókon. Jegyezze fel a PrincipalIdértéket, mivel ez az érték szükséges ahhoz, hogy ez a Batch-fiók hozzáférést biztosítson a Key Vault.

az batch account show \

--name $accountName \

--resource-group $resourceGroupName \

--query identity

Megjegyzés

A Batch-fiókban létrehozott rendszer által hozzárendelt felügyelt identitás csak az ügyfél által felügyelt kulcsok lekérésére szolgál a Key Vault. Ez az identitás nem érhető el a Batch-készletekben. Ha felhasználó által hozzárendelt felügyelt identitást szeretne használni egy készletben, olvassa el a Felügyelt identitások konfigurálása a Batch-készletekben című témakört.

Felhasználó által hozzárendelt felügyelt identitás létrehozása

Tetszés szerint létrehozhat egy felhasználó által hozzárendelt felügyelt identitást , amely az ügyfél által felügyelt kulcsokhoz való hozzáféréshez használható.

A Key Vault eléréséhez szüksége lesz az identitás ügyfél-azonosító értékére.

Az Azure Key Vault-példány konfigurálása

A kulcsokat létrehozó Azure-Key Vault ugyanabban a bérlőben kell létrehozni, mint a Batch-fiókját. Nem kell ugyanabban az erőforráscsoportban vagy akár ugyanabban az előfizetésben lennie.

Azure Key Vault létrehozása;

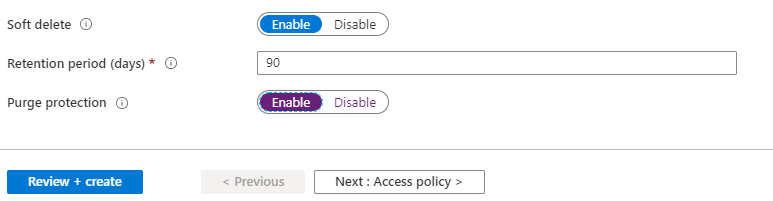

Amikor azure Key Vault-példányt hoz létre Azure Batch ügyfél által felügyelt kulcsaival, győződjön meg arról, hogy a Helyreállítható törlés és a Végleges törlés elleni védelem is engedélyezve van.

Hozzáférési szabályzat hozzáadása az Azure Key Vault-példányhoz

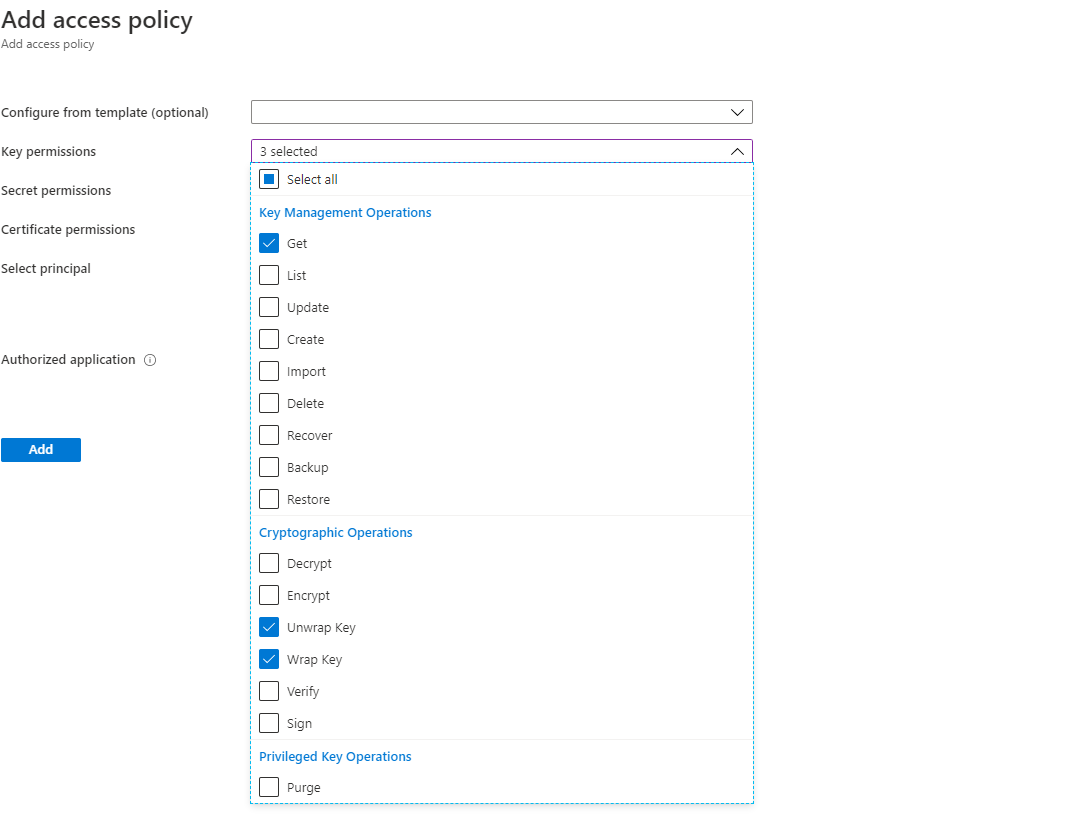

A Azure Portal a Key Vault létrehozása után adja hozzá a Batch-fiók hozzáférését felügyelt identitással a Beállítás alatti Hozzáférési szabályzat területen. A Kulcsengedélyek területen válassza a Beolvasás, a Kulcs körbefuttatása és a Kulcs kicsomagolása lehetőséget.

A Rendszerbiztonsági tag alatti Kiválasztás mezőben adja meg az alábbiak egyikét:

- Rendszer által hozzárendelt felügyelt identitás esetén: Adja meg a

principalIdkorábban lekért nevet vagy a Batch-fiók nevét. - Felhasználó által hozzárendelt felügyelt identitás esetén: Adja meg a korábban lekért ügyfél-azonosítót vagy a felhasználó által hozzárendelt felügyelt identitás nevét.

Kulcs létrehozása az Azure Key Vault

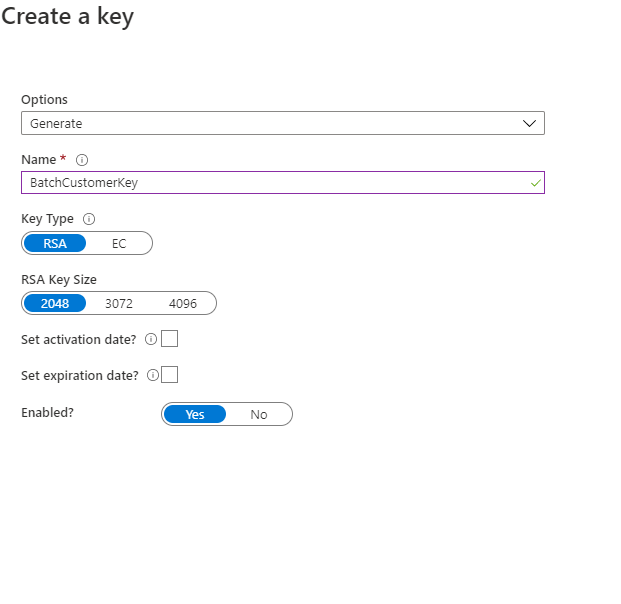

A Azure Portal lépjen a kulcsszakasz Key Vault példányára, és válassza a Létrehozás/importálás lehetőséget. Válassza ki a kívánt RSAkulcstípust, és az RSA-kulcsméretet, hogy legalább 2048 bit legyen. EC A kulcstípusok jelenleg nem támogatottak ügyfél által felügyelt kulcsként a Batch-fiókban.

A kulcs létrehozása után kattintson az újonnan létrehozott kulcsra és az aktuális verzióra, és másolja a Kulcsazonosítót a Tulajdonságok szakaszba. Győződjön meg arról, hogy az Engedélyezett műveletek területen a Wrap Key és a Unwrap Key is be van jelölve.

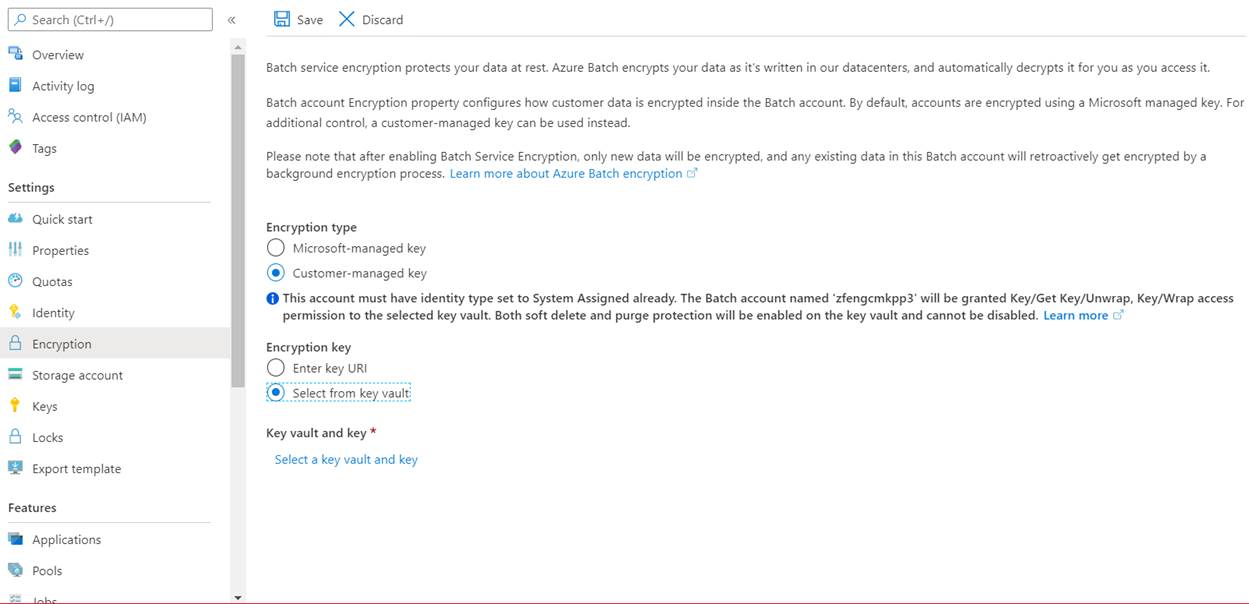

Ügyfél által felügyelt kulcsok engedélyezése Batch-fiókban

Most, hogy teljesülnek az előfeltételek, engedélyezheti az ügyfél által kezelt kulcsokat a Batch-fiókjában.

Azure Portal

A Azure Portal lépjen a Batch-fiók lapra. A Titkosítás szakaszban engedélyezze az ügyfél által felügyelt kulcsot. Használhatja közvetlenül a kulcsazonosítót, vagy kiválaszthatja a kulcstartót, majd kattintson a Kulcstartó és kulcs kiválasztása elemre.

Azure CLI

Miután a Batch-fiók rendszer által hozzárendelt felügyelt identitással lett létrehozva, és meg lett adva a hozzáférés Key Vault, frissítse a Batch-fiókot a {Key Identifier} paraméter alatti keyVaultProperties URL-címmel. Szintén állítsa be a következőt --encryption-key-source : Microsoft.KeyVault.

az batch account set \

--name $accountName \

--resource-group $resourceGroupName \

--encryption-key-source Microsoft.KeyVault \

--encryption-key-identifier {YourKeyIdentifier}

Batch-fiók létrehozása felhasználó által hozzárendelt felügyelt identitással és ügyfél által felügyelt kulcsokkal

A Batch felügyeleti .NET-ügyféllel például létrehozhat egy Olyan Batch-fiókot, amely felhasználó által hozzárendelt felügyelt identitással és ügyfél által felügyelt kulcsokkal rendelkezik.

EncryptionProperties encryptionProperties = new EncryptionProperties()

{

KeySource = KeySource.MicrosoftKeyVault,

KeyVaultProperties = new KeyVaultProperties()

{

KeyIdentifier = "Your Key Azure Resource Manager Resource ID"

}

};

BatchAccountIdentity identity = new BatchAccountIdentity()

{

Type = ResourceIdentityType.UserAssigned,

UserAssignedIdentities = new Dictionary<string, BatchAccountIdentityUserAssignedIdentitiesValue>

{

["Your Identity Azure Resource Manager ResourceId"] = new BatchAccountIdentityUserAssignedIdentitiesValue()

}

};

var parameters = new BatchAccountCreateParameters(TestConfiguration.ManagementRegion, encryption:encryptionProperties, identity: identity);

var account = await batchManagementClient.Account.CreateAsync("MyResourceGroup",

"mynewaccount", parameters);

Az ügyfél által felügyelt kulcs verziójának frissítése

Egy kulcs új verziójának létrehozásakor frissítse a Batch-fiókot az új verzió használatára. Kövesse az alábbi lépéseket:

- Lépjen a Batch-fiókjához a Azure Portal, és jelenítse meg a Titkosítási beállításokat.

- Adja meg az új kulcsverzió URI-ját. Másik lehetőségként a verzió frissítéséhez választhatja ki ismét a Key Vault és a kulcsot.

- Mentse a módosításokat.

Az Azure CLI-vel is frissítheti a verziót.

az batch account set \

--name $accountName \

--resource-group $resourceGroupName \

--encryption-key-identifier {YourKeyIdentifierWithNewVersion}

Tipp

A kulcsok automatikus forgatásához hozzon létre egy kulcsrotálási szabályzatot Key Vault. A Batch-fiók kulcsazonosítójának megadásakor a verzió nélküli kulcsazonosítóval engedélyezze az automatikus kiváltást érvényes rotációs szabályzattal. További információ: Kulcsrotálás konfigurálása Key Vault.

Másik kulcs használata Batch-titkosításhoz

A Batch-titkosításhoz használt kulcs módosításához kövesse az alábbi lépéseket:

- Lépjen a Batch-fiókhoz, és jelenítse meg a Titkosítási beállításokat.

- Adja meg az új kulcs URI-ját. Másik lehetőségként kiválaszthatja a Key Vault, és kiválaszthat egy új kulcsot.

- Mentse a módosításokat.

Az Azure CLI-vel másik kulcsot is használhat.

az batch account set \

--name $accountName \

--resource-group $resourceGroupName \

--encryption-key-identifier {YourNewKeyIdentifier}

Gyakori kérdések

- Támogatottak az ügyfél által kezelt kulcsok a meglévő Batch-fiókok esetében? Nem. Az ügyfél által kezelt kulcsok csak az új Batch-fiókok esetében támogatottak.

- Választhatok 2048 bitesnél nagyobb RSA-kulcsméreteket? Igen, az RSA-kulcsok

3072mérete és4096bitjei is támogatottak. - Milyen műveletek érhetők el az ügyfél által felügyelt kulcs visszavonása után? Az egyetlen engedélyezett művelet a fiók törlése, ha a Batch elveszíti a hozzáférést az ügyfél által felügyelt kulcshoz.

- Hogyan állíthatom vissza a Batch-fiókomhoz való hozzáférést, ha véletlenül törölöm a Key Vault kulcsot? Mivel a végleges törlés elleni védelem és a helyreállítható törlés engedélyezve van, visszaállíthatja a meglévő kulcsokat. További információ: Azure-Key Vault helyreállítása.

- Letilthatom az ügyfél által kezelt kulcsokat? A Batch-fiók titkosítási típusát bármikor visszaállíthatja a "Microsoft által felügyelt kulcs" értékre. Ezt követően szabadon törölheti vagy módosíthatja a kulcsot.

- Hogyan forgathatom el a kulcsaimat? Az ügyfél által kezelt kulcsok csak akkor forgnak el automatikusan, ha a kulcs verzió nélküli, és a megfelelő kulcsrotálási szabályzat van beállítva Key Vault. A kulcs manuális elforgatásához frissítse a fiókhoz társított kulcsazonosítót.

- A hozzáférés visszaállítása után mennyi ideig fog tartani a Batch-fiók újbóli működése? A hozzáférés visszaállítása után akár 10 percet is igénybe vehet, amíg a fiók ismét elérhető lesz.

- Amíg a Batch-fiók nem érhető el, mi történik az erőforrásokkal? A Batch által felügyelt kulcshoz való Batch-hozzáférés elvesztésekor aktív készletek továbbra is futnak. Az ezekben a készletekben lévő csomópontok azonban elérhetetlen állapotba kerülnek, és a tevékenységek nem futnak (és újra le lesznek kérdezve). A hozzáférés visszaállítása után a csomópontok ismét elérhetővé válnak, és a feladatok újraindulnak.

- Vonatkozik ez a titkosítási mechanizmus a Batch-készletben lévő virtuálisgép-lemezekre? Nem. A Cloud Services konfigurációs készletek (amelyek elavultak) esetében az operációs rendszer és az ideiglenes lemez titkosítása nem történik meg. A virtuálisgép-konfigurációs készletek esetében az operációs rendszer és a megadott adatlemezek alapértelmezés szerint egy Microsoft platform által felügyelt kulccsal vannak titkosítva. Ezekhez a lemezekhez jelenleg nem adhatja meg a saját kulcsát. Ha microsoftos platform által felügyelt kulccsal szeretné titkosítani egy Batch-készlet virtuális gépeinek ideiglenes lemezét, engedélyeznie kell a diskEncryptionConfiguration tulajdonságot a virtuálisgép-konfigurációs készletben. A rendkívül érzékeny környezetek esetében javasoljuk az ideiglenes lemeztitkosítás engedélyezését, és a bizalmas adatok operációs rendszeren és adatlemezeken való tárolásának elkerülését. További információ: Készlet létrehozása engedélyezett lemeztitkosítással

- Elérhető a rendszer által hozzárendelt felügyelt identitás a Batch-fiókban a számítási csomópontokon? Nem. A rendszer által hozzárendelt felügyelt identitás jelenleg csak az ügyfél által felügyelt kulcs Azure-Key Vault eléréséhez használható. Ha felhasználó által hozzárendelt felügyelt identitást szeretne használni a számítási csomópontokon, lásd: Felügyelt identitások konfigurálása Batch-készletekben.

Következő lépések

- További információ a Azure Batch biztonsági ajánlott eljárásairól.

- További információ az Azure Key Vault-ról.