Csatlakozás privát módon egy Azure-tárolóregisztrációs adatbázisba az Azure Private Link használatával

A beállításjegyzékhez való hozzáférés korlátozásához rendeljen virtuális hálózati privát IP-címeket a beállításjegyzék végpontjaihoz, és használja az Azure Private Linket. A virtuális hálózaton lévő ügyfelek és a beállításjegyzék privát végpontjai közötti hálózati forgalom áthalad a virtuális hálózaton és a Microsoft gerinchálózatán található privát kapcsolaton, így kiküszöböli a nyilvános internetről való kitettséget. A Private Link a helyszíni adatbázishoz való hozzáférést is lehetővé teszi az Azure ExpressRoute-on, a privát társviszony-létesítésen vagy a VPN-átjárón keresztül.

Konfigurálhatja a DNS-beállításokat a beállításjegyzék privát végpontjaihoz, hogy a beállítások feloldódjanak a beállításjegyzék lefoglalt privát IP-címére. A DNS-konfigurációval a hálózaton lévő ügyfelek és szolgáltatások továbbra is hozzáférhetnek a beállításjegyzékhez a beállításjegyzék teljes tartománynevén, például myregistry.azurecr.io.

Ez a cikk bemutatja, hogyan konfigurálhat privát végpontot a beállításjegyzékhez az Azure Portal (ajánlott) vagy az Azure CLI használatával. Ez a funkció a Prémium szintű tárolóregisztrációs szolgáltatási szinten érhető el. A beállításjegyzék szolgáltatási szintjeiről és korlátairól további információt az Azure Container Registry szintjeiben talál.

Fontos

Előfordulhat, hogy egyes funkciók nem érhetők el, vagy több konfigurációt igényelnek egy tárolóregisztrációs adatbázisban, amely korlátozza a privát végpontokhoz, a kijelölt alhálózatokhoz vagy IP-címekhez való hozzáférést.

- Ha egy beállításjegyzékhez való nyilvános hálózati hozzáférés le van tiltva, bizonyos megbízható szolgáltatások , például az Azure Security Center beállításjegyzék-hozzáféréséhez engedélyezni kell a hálózati beállításokat a hálózati szabályok megkerüléséhez.

- Ha a nyilvános hálózati hozzáférés le van tiltva, bizonyos Azure-szolgáltatások, köztük az Azure DevOps Services példányai jelenleg nem férnek hozzá a tárolóregisztrációs adatbázishoz.

- A privát végpontok jelenleg nem támogatottak az Azure DevOps által felügyelt ügynökökkel. Egy saját üzemeltetésű ügynököt kell használnia, amely hálózati látóvonalat használ a privát végponthoz.

- Ha a beállításjegyzék jóváhagyott privát végponttal rendelkezik, és a nyilvános hálózati hozzáférés le van tiltva, az adattárak és címkék nem adhatók meg a virtuális hálózaton kívül az Azure Portal, az Azure CLI vagy más eszközök használatával.

Feljegyzés

2021 októberétől kezdődően az új tárolóregisztrációs adatbázisok legfeljebb 200 privát végpontot engedélyeznek. A korábban létrehozott regisztrációs adatbázisok legfeljebb 10 privát végpontot engedélyeznek. A beállításjegyzék korlátjának megtekintéséhez használja az az acr show-usage parancsot. Nyisson meg egy támogatási jegyet a korlát 200 privát végpontra való növeléséhez.

Előfeltételek

- Egy virtuális hálózat és alhálózat, amelyben be kell állítani a privát végpontot. Szükség esetén hozzon létre egy új virtuális hálózatot és alhálózatot.

- Teszteléshez ajánlott virtuális gépet beállítani a virtuális hálózaton. A teszt virtuális gép beállításjegyzékhez való elérésének lépéseit a Docker-kompatibilis virtuális gép létrehozása című témakörben találja.

- A cikkben szereplő Azure CLI-lépések használatához az Azure CLI 2.6.0-s vagy újabb verziója ajánlott. Ha telepíteni vagy frissíteni szeretne: Az Azure CLI telepítése. Vagy futtassa az Azure Cloud Shellben.

- Ha még nem rendelkezik tárolóregisztrációs adatbázissal, hozzon létre egyet (prémium szintű szükséges), és importáljon egy nyilvános mintarendszerképet, például

mcr.microsoft.com/hello-worlda Microsoft Container Registryből. Például az Azure Portal vagy az Azure CLI használatával hozzon létre egy beállításjegyzéket.

Tárolóregisztrációs adatbázis-erőforrás-szolgáltató regisztrálása

Ha egy másik Azure-előfizetésben vagy -bérlőben privát hivatkozással szeretné konfigurálni a beállításjegyzék-hozzáférést, regisztrálnia kell az Azure Container Registry erőforrás-szolgáltatóját az előfizetésben. Használja az Azure Portalt, az Azure CLI-t vagy más eszközöket.

Példa:

az account set --subscription <Name or ID of subscription of private link>

az provider register --namespace Microsoft.ContainerRegistry

Privát végpont beállítása – portál (ajánlott)

Privát végpont beállítása beállításjegyzék létrehozásakor vagy privát végpont hozzáadása egy meglévő beállításjegyzékhez.

Privát végpont létrehozása – új beállításjegyzék

Amikor létrehoz egy beállításjegyzéket a portálon, az Alapszintű beállítások lapon válassza az SKU-ban a Premium lehetőséget.

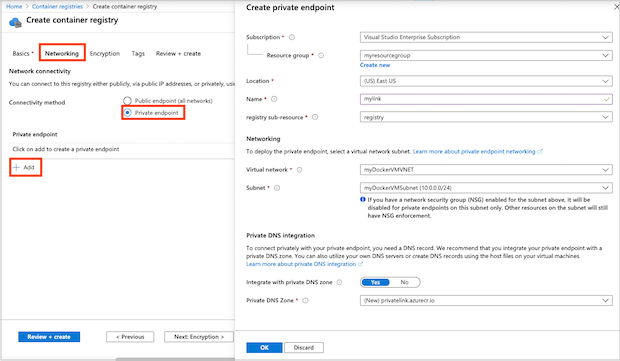

Válassza a Hálózatkezelés lapot.

Hálózati kapcsolat esetén válassza a Privát végpont>+ Hozzáadás lehetőséget.

Adja meg vagy válassza ki a következő adatokat:

Beállítás Érték Előfizetés Válassza ki előfizetését. Erőforráscsoport Adja meg egy meglévő csoport nevét, vagy hozzon létre egy újat. Név Adjon meg egy egyedi nevet. Beállításjegyzék-alforrás Beállításjegyzék kiválasztása Hálózat Virtuális hálózat Válassza ki a privát végpont virtuális hálózatát. Példa: myDockerVMVNET. Alhálózat Válassza ki a privát végpont alhálózatát. Példa: myDockerVMSubnet. saját DNS integráció Integrálás saját DNS-zónával Válassza az Igen lehetőséget. saját DNS zóna Válassza az (Új) privatelink.azurecr.io Konfigurálja a fennmaradó beállításjegyzék-beállításokat, majd válassza a Véleményezés + létrehozás lehetőséget.

A privát hivatkozás most már konfigurálva van, és használatra kész.

Privát végpont létrehozása – meglévő beállításjegyzék

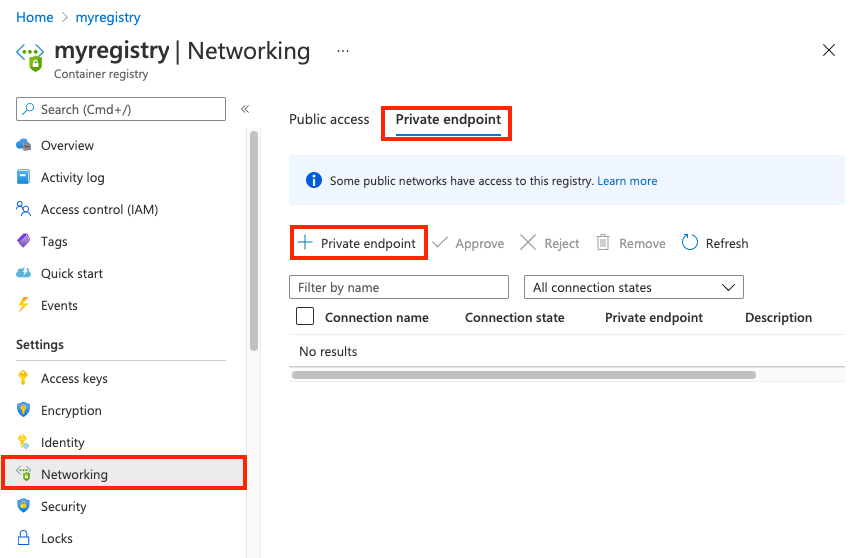

A portálon keresse meg a tárolóregisztrációs adatbázist.

A Gépház területen válassza a Hálózatkezelés lehetőséget.

A Privát végpontok lapon válassza a + Privát végpont lehetőséget.

Az Alapismeretek lapon adja meg vagy válassza ki a következő információkat:

Beállítás Érték Projekt részletei Előfizetés Válassza ki előfizetését. Erőforráscsoport Adja meg egy meglévő csoport nevét, vagy hozzon létre egy újat. Példány részletei Név Adjon meg egy nevet. Régió Válasszon régiót. Válassza a Tovább: Erőforrás lehetőséget.

Adja meg vagy válassza ki a következő adatokat:

Beállítás Érték Kapcsolati módszer Ebben a példában válassza ki a címtáramban lévő Azure-erőforrás Csatlakozás. Előfizetés Válassza ki előfizetését. Erőforrás típusa Válassza a Microsoft.ContainerRegistry/regiszries lehetőséget. Erőforrás Válassza ki a beállításjegyzék nevét Cél-alforrás Beállításjegyzék kiválasztása Válassza a Következő: Konfiguráció lehetőséget.

Adja meg vagy válassza ki az adatokat:

Beállítás Érték Hálózat Virtuális hálózat Válassza ki a privát végpont virtuális hálózatát Alhálózat Válassza ki a privát végpont alhálózatát saját DNS integráció Integrálás saját DNS-zónával Válassza az Igen lehetőséget. saját DNS zóna Válassza az (Új) privatelink.azurecr.io Válassza az Áttekintés + létrehozás lehetőséget. Ekkor megjelenik a Felülvizsgálat + létrehozás lap, ahol az Azure ellenőrzi a konfigurációt.

Amikor megjelenik az Ellenőrzés átadott üzenet, válassza a Létrehozás lehetőséget.

Végpontkonfiguráció megerősítése

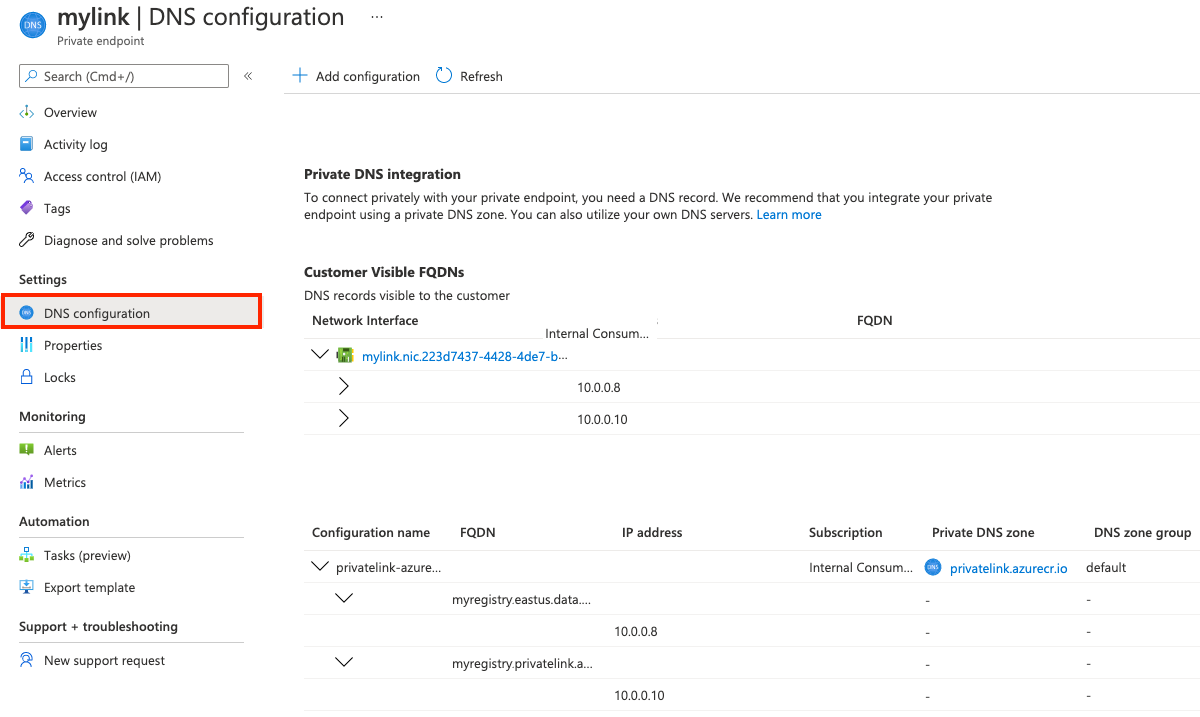

A privát végpont létrehozása után a privát zónában lévő DNS-beállítások megjelennek a privát végpontok beállításaival a portálon:

- A portálon keresse meg a tárolóregisztrációs adatbázist, és válassza a Gépház > Hálózatkezelés lehetőséget.

- A Privát végpontok lapon válassza ki a létrehozott privát végpontot.

- Válassza ki a DNS-konfigurációt.

- Tekintse át a hivatkozás beállításait és az egyéni DNS-beállításokat.

Privát végpont beállítása – parancssori felület

A cikkben szereplő Azure CLI-példák a következő környezeti változókat használják. A privát végpont beállításához szüksége lesz egy meglévő tárolóregisztrációs adatbázis, virtuális hálózat és alhálózat nevére. Cserélje le a környezetének megfelelő értékeket. Minden példa a Bash-rendszerhéjhoz van formázva:

REGISTRY_NAME=<container-registry-name>

REGISTRY_LOCATION=<container-registry-location> # Azure region such as westeurope where registry created

RESOURCE_GROUP=<resource-group-name> # Resource group for your existing virtual network and subnet

NETWORK_NAME=<virtual-network-name>

SUBNET_NAME=<subnet-name>

Hálózati házirendek letiltása az alhálózatban

Tiltsa le a privát végpont alhálózatában található hálózati házirendeket , például a hálózati biztonsági csoportokat. Frissítse az alhálózat konfigurációját az az network vnet alhálózat frissítésével:

az network vnet subnet update \

--name $SUBNET_NAME \

--vnet-name $NETWORK_NAME \

--resource-group $RESOURCE_GROUP \

--disable-private-endpoint-network-policies

A privát DNS-zóna konfigurálása

Hozzon létre egy privát Azure DNS-zónát a privát Azure-tárolóregisztrációs tartományhoz. A későbbi lépésekben dns-rekordokat hoz létre a beállításjegyzék tartományához ebben a DNS-zónában. További információ: DNS-konfigurációs beállítások, a cikk későbbi részében.

Ha privát zónát szeretne használni az Azure-tárolóregisztrációs adatbázis alapértelmezett DNS-feloldásának felülbírálásához, a zónát privatelink.azurecr.io kell nevezni. Futtassa a következő az network private-dns zone create parancsot a privát zóna létrehozásához:

az network private-dns zone create \

--resource-group $RESOURCE_GROUP \

--name "privatelink.azurecr.io"

Társítás hivatkozásának létrehozása

Futtassa az az network private-dns link vnet create parancsot a privát zóna és a virtuális hálózat társításához. Ez a példa létrehoz egy myDNSLink nevű hivatkozást.

az network private-dns link vnet create \

--resource-group $RESOURCE_GROUP \

--zone-name "privatelink.azurecr.io" \

--name MyDNSLink \

--virtual-network $NETWORK_NAME \

--registration-enabled false

Privát beállításjegyzék-végpont létrehozása

Ebben a szakaszban hozza létre a beállításjegyzék privát végpontját a virtuális hálózaton. Először kérje le a beállításjegyzék erőforrás-azonosítóját:

REGISTRY_ID=$(az acr show --name $REGISTRY_NAME \

--query 'id' --output tsv)

Futtassa az az network private-endpoint create parancsot a beállításjegyzék privát végpontjának létrehozásához.

Az alábbi példa létrehozza a myPrivateEndpoint végpontot és a szolgáltatáskapcsolatot a my Csatlakozás ionhoz. A végpont tárolóregisztrációs erőforrásának megadásához adja meg a következőt --group-ids registry:

az network private-endpoint create \

--name myPrivateEndpoint \

--resource-group $RESOURCE_GROUP \

--vnet-name $NETWORK_NAME \

--subnet $SUBNET_NAME \

--private-connection-resource-id $REGISTRY_ID \

--group-ids registry \

--connection-name myConnection

Végpont IP-konfigurációjának lekérése

A DNS-rekordok konfigurálásához kérje le a privát végpont IP-konfigurációját. Ebben a példában a magánvégpont hálózati adapteréhez két privát IP-cím tartozik a tárolóregisztrációs adatbázishoz: egyet magának a beállításjegyzéknek, egyet pedig a beállításjegyzék adatvégpontjának. Ha a beállításjegyzék georeplikált, minden replikához további IP-cím van társítva.

Először futtassa az az network private-endpoint show parancsot a hálózati adapter azonosítójának privát végpontjának lekérdezéséhez:

NETWORK_INTERFACE_ID=$(az network private-endpoint show \

--name myPrivateEndpoint \

--resource-group $RESOURCE_GROUP \

--query 'networkInterfaces[0].id' \

--output tsv)

Az alábbi hálózati hálózati adapterek megjelenítési parancsai lekérik a tárolóregisztrációs adatbázis és a beállításjegyzék adatvégpontjának magánhálózati IP-címeit és teljes tartományneveit:

REGISTRY_PRIVATE_IP=$(az network nic show \

--ids $NETWORK_INTERFACE_ID \

--query "ipConfigurations[?privateLinkConnectionProperties.requiredMemberName=='registry'].privateIpAddress" \

--output tsv)

DATA_ENDPOINT_PRIVATE_IP=$(az network nic show \

--ids $NETWORK_INTERFACE_ID \

--query "ipConfigurations[?privateLinkConnectionProperties.requiredMemberName=='registry_data_$REGISTRY_LOCATION'].privateIpAddress" \

--output tsv)

# An FQDN is associated with each IP address in the IP configurations

REGISTRY_FQDN=$(az network nic show \

--ids $NETWORK_INTERFACE_ID \

--query "ipConfigurations[?privateLinkConnectionProperties.requiredMemberName=='registry'].privateLinkConnectionProperties.fqdns" \

--output tsv)

DATA_ENDPOINT_FQDN=$(az network nic show \

--ids $NETWORK_INTERFACE_ID \

--query "ipConfigurations[?privateLinkConnectionProperties.requiredMemberName=='registry_data_$REGISTRY_LOCATION'].privateLinkConnectionProperties.fqdns" \

--output tsv)

További végpontok georeplikákhoz

Ha a beállításjegyzék georeplikált, kérdezze le az egyes beállításreplikákhoz tartozó további adatvégpontot. Például az eastus régióban:

REPLICA_LOCATION=eastus

GEO_REPLICA_DATA_ENDPOINT_PRIVATE_IP=$(az network nic show \

--ids $NETWORK_INTERFACE_ID \

--query "ipConfigurations[?privateLinkConnectionProperties.requiredMemberName=='registry_data_$REPLICA_LOCATION'].privateIpAddress" \

--output tsv)

GEO_REPLICA_DATA_ENDPOINT_FQDN=$(az network nic show \

--ids $NETWORK_INTERFACE_ID \

--query "ipConfigurations[?privateLinkConnectionProperties.requiredMemberName=='registry_data_$REPLICA_LOCATION'].privateLinkConnectionProperties.fqdns" \

--output tsv)

Az új georeplikációs adatok hozzáadása után a privát végpontkapcsolat függőben van. A manuálisan konfigurált privát végpontkapcsolat jóváhagyásához futtassa az az acr private-endpoint-connection approve parancsot.

DNS-rekordok létrehozása a privát zónában

Az alábbi parancsok DNS-rekordokat hoznak létre a beállításjegyzék-végpont és az adatvégpont privát zónájában. Ha például a westeurope régióban van egy myregistry nevű beállításjegyzék, akkor a végpontok neve myregistry.azurecr.io és myregistry.westeurope.data.azurecr.io a .

Először futtassa az az network private-dns record-set a create parancsot, hogy üres A-rekordkészleteket hozzon létre a beállításjegyzék-végponthoz és adatvégponthoz:

az network private-dns record-set a create \

--name $REGISTRY_NAME \

--zone-name privatelink.azurecr.io \

--resource-group $RESOURCE_GROUP

# Specify registry region in data endpoint name

az network private-dns record-set a create \

--name ${REGISTRY_NAME}.${REGISTRY_LOCATION}.data \

--zone-name privatelink.azurecr.io \

--resource-group $RESOURCE_GROUP

Futtassa az az network private-dns record -set a add-record parancsot a beállításvégpont és az adatvégpont A-rekordjainak létrehozásához:

az network private-dns record-set a add-record \

--record-set-name $REGISTRY_NAME \

--zone-name privatelink.azurecr.io \

--resource-group $RESOURCE_GROUP \

--ipv4-address $REGISTRY_PRIVATE_IP

# Specify registry region in data endpoint name

az network private-dns record-set a add-record \

--record-set-name ${REGISTRY_NAME}.${REGISTRY_LOCATION}.data \

--zone-name privatelink.azurecr.io \

--resource-group $RESOURCE_GROUP \

--ipv4-address $DATA_ENDPOINT_PRIVATE_IP

További rekordok georeplikákhoz

Ha a beállításjegyzék georeplikált, hozzon létre további DNS-beállításokat minden replikához. A példa folytatása az eastus régióban:

az network private-dns record-set a create \

--name ${REGISTRY_NAME}.${REPLICA_LOCATION}.data \

--zone-name privatelink.azurecr.io \

--resource-group $RESOURCE_GROUP

az network private-dns record-set a add-record \

--record-set-name ${REGISTRY_NAME}.${REPLICA_LOCATION}.data \

--zone-name privatelink.azurecr.io \

--resource-group $RESOURCE_GROUP \

--ipv4-address $GEO_REPLICA_DATA_ENDPOINT_PRIVATE_IP

A privát hivatkozás most már konfigurálva van, és használatra kész.

Nyilvános hozzáférés letiltása

Számos esetben tiltsa le a beállításjegyzék-hozzáférést a nyilvános hálózatokról. Ez a konfiguráció megakadályozza, hogy a virtuális hálózaton kívüli ügyfelek elérjék a beállításjegyzék végpontjait.

Nyilvános hozzáférés letiltása – portál

- A portálon keresse meg a tárolóregisztrációs adatbázist, és válassza a Gépház > Hálózatkezelés lehetőséget.

- A Nyilvános hozzáférés lap Nyilvános hálózati hozzáférés engedélyezése területén válassza a Letiltva lehetőséget. Ezután válassza a Mentés lehetőséget.

Nyilvános hozzáférés letiltása – parancssori felület

Feljegyzés

Ha a nyilvános hozzáférés le van tiltva, a az acr build parancsok nem fognak működni.

Ha le szeretné tiltani a nyilvános hozzáférést az Azure CLI használatával, futtassa az az acr-frissítést , és állítsa a következőre --public-network-enabledfalse: .

az acr update --name $REGISTRY_NAME --public-network-enabled false

A privát végpont és a az acr build privát beállításjegyzék végrehajtása

Feljegyzés

Ha itt letiltja a nyilvános hálózati hozzáférést, a az acr build parancsok nem fognak működni.

Hacsak nem használ dedikált ügynökkészleteket, általában a nyilvános IP-címekre van szükség. A tevékenységek minden régióban fenntartanak egy nyilvános IP-címet a kimenő kérésekhez. Szükség esetén lehetőség van arra, hogy ezeket az IP-címeket hozzáadjuk a tűzfal engedélyezett listájához a zökkenőmentes kommunikáció érdekében.az acr build parancs ugyanazokat az IP-címeket használja, mint a feladatok.

A sikeres végrehajtáshoz vegye figyelembe az az acr build alábbi lehetőségeket.

- Dedikált ügynökkészlet hozzárendelése.

- Ha az ügynökkészlet nem érhető el a régióban, adja hozzá a helyi Azure Container Registry Szolgáltatás IPv4-címkéjét a tűzfal hozzáférési szabályaihoz. A tevékenységek minden régióban (más néven AzureContainerRegistry szolgáltatáscímke) fenntartanak nyilvános IP-címeket a kimenő kérésekhez. Dönthet úgy, hogy felveszi az IP-címeket a tűzfal által engedélyezett listában.

- Hozzon létre egy felügyelt identitással rendelkező ACR-feladatot, és engedélyezze a megbízható szolgáltatások számára a korlátozott hálózati ACR elérését.

Tárolóregisztrációs adatbázishoz való hozzáférés letiltása szolgáltatásvégpont használatával

Fontos

A tárolóregisztrációs adatbázis nem támogatja a privát kapcsolat és a szolgáltatásvégpont virtuális hálózatból konfigurált funkcióinak engedélyezését.

Ha a beállításjegyzék nyilvános hozzáférése le van tiltva, és a privát kapcsolat konfigurálva van, letilthatja a szolgáltatásvégpont hozzáférését egy tárolóregisztrációs adatbázishoz egy virtuális hálózatról a virtuális hálózati szabályok eltávolításával .

- Futtassa

az acr network-rule lista parancsot a meglévő hálózati szabályok listázásához. - Futtassa

az acr network-rule removea parancsot a hálózati szabály eltávolításához.

Privát kapcsolati kapcsolat ellenőrzése

Ellenőriznie kell, hogy a privát végpont alhálózatában lévő erőforrások egy privát IP-címen keresztül csatlakoznak-e a beállításjegyzékhez, és a megfelelő privát DNS-zónaintegrációval rendelkeznek-e.

A privát kapcsolat ellenőrzéséhez csatlakozzon a virtuális hálózaton beállított virtuális géphez.

Futtasson egy segédprogramot, például nslookupdig keresse meg a beállításjegyzék IP-címét a privát hivatkozáson keresztül. Példa:

dig $REGISTRY_NAME.azurecr.io

A példakimenet a beállításjegyzék IP-címét mutatja az alhálózat címterében:

[...]

; <<>> DiG 9.11.3-1ubuntu1.13-Ubuntu <<>> myregistry.azurecr.io

;; global options: +cmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 52155

;; flags: qr rd ra; QUERY: 1, ANSWER: 2, AUTHORITY: 0, ADDITIONAL: 1

;; OPT PSEUDOSECTION:

; EDNS: version: 0, flags:; udp: 65494

;; QUESTION SECTION:

;myregistry.azurecr.io. IN A

;; ANSWER SECTION:

myregistry.azurecr.io. 1783 IN CNAME myregistry.privatelink.azurecr.io.

myregistry.privatelink.azurecr.io. 10 IN A 10.0.0.7

[...]

Hasonlítsa össze ezt az eredményt az ugyanazon beállításjegyzék kimenetében lévő dig nyilvános IP-címmel egy nyilvános végponton:

[...]

;; ANSWER SECTION:

myregistry.azurecr.io. 2881 IN CNAME myregistry.privatelink.azurecr.io.

myregistry.privatelink.azurecr.io. 2881 IN CNAME xxxx.xx.azcr.io.

xxxx.xx.azcr.io. 300 IN CNAME xxxx-xxx-reg.trafficmanager.net.

xxxx-xxx-reg.trafficmanager.net. 300 IN CNAME xxxx.westeurope.cloudapp.azure.com.

xxxx.westeurope.cloudapp.azure.com. 10 IN A 20.45.122.144

[...]

Beállításjegyzék-műveletek privát kapcsolaton keresztül

Azt is ellenőrizze, hogy végrehajthat-e beállításjegyzék-műveleteket a hálózat virtuális gépéről. Hozzon létre egy SSH-kapcsolatot a virtuális géppel, és futtassa az az acr-bejelentkezést a regisztrációs adatbázisba való bejelentkezéshez. A virtuális gép konfigurációjától függően előfordulhat, hogy a következő parancsokat kell előtaggal előtagolnia a következővel sudo:

az acr login --name $REGISTRY_NAME

Olyan beállításjegyzék-műveleteket hajthat végre, mint docker pull egy mintarendszerkép lekérése a beállításjegyzékből. Cserélje le hello-world:v1 a beállításjegyzéknek megfelelő képre és címkére, előtagként a regisztrációs adatbázis bejelentkezési kiszolgálójának nevével (mind kisbetűvel):

docker pull myregistry.azurecr.io/hello-world:v1

A Docker sikeresen lekéri a rendszerképet a virtuális gépre.

Privátvégpont-kapcsolatok kezelése

A beállításjegyzék privát végpontkapcsolatainak kezelése az Azure Portalon vagy az az acr private-endpoint-connection parancscsoport parancsaival. A műveletek közé tartozik a beállításjegyzék privát végpontkapcsolatainak jóváhagyása, törlése, listázása, elutasítása vagy megjelenítése.

Ha például egy beállításjegyzék privát végpontkapcsolatait szeretné listázni, futtassa az az acr private-endpoint-connection list parancsot. Példa:

az acr private-endpoint-connection list \

--registry-name $REGISTRY_NAME

Amikor a jelen cikkben ismertetett lépésekkel beállít egy privát végpontkapcsolatot, a beállításjegyzék automatikusan elfogadja az Azure RBAC-engedélyekkel rendelkező ügyfelek és szolgáltatások kapcsolatait a beállításjegyzékben. Beállíthatja a végpontot a kapcsolatok manuális jóváhagyásának megköveteléséhez. A privát végpontkapcsolatok jóváhagyásáról és elutasításáról további információt a Privát végpont Csatlakozás ion kezelése című témakörben talál.

Fontos

Jelenleg, ha töröl egy privát végpontot egy beállításjegyzékből, előfordulhat, hogy törölnie kell a virtuális hálózat privát zónára mutató hivatkozását is. Ha a hivatkozás nincs törölve, a következőhöz unresolvable hosthasonló hibaüzenet jelenhet meg.

DNS-konfigurációs beállítások

A példában szereplő privát végpont egy alapszintű virtuális hálózathoz társított privát DNS-zónával integrálható. Ez a beállítás közvetlenül az Azure által biztosított DNS-szolgáltatással oldja fel a beállításjegyzék nyilvános teljes tartománynevét a virtuális hálózaton lévő privát IP-címekre.

A privát kapcsolat támogatja a privát zónát használó további DNS-konfigurációs forgatókönyveket, beleértve az egyéni DNS-megoldásokat is. Előfordulhat például, hogy egy egyéni DNS-megoldás van üzembe helyezve a virtuális hálózaton, vagy egy olyan hálózaton, amelyhez VPN-átjáró vagy Azure ExpressRoute használatával csatlakozik a virtuális hálózathoz.

A beállításjegyzék nyilvános teljes tartománynevének a magánhálózati IP-címre való feloldásához konfigurálnia kell egy kiszolgálószintű továbbítót az Azure DNS szolgáltatáshoz (168.63.129.16). A pontos konfigurációs beállítások és lépések a meglévő hálózatoktól és a DNS-től függnek. Ilyenek például az Azure Private Endpoint DNS-konfigurációja.

Fontos

Ha a magas rendelkezésre állás érdekében több régióban hozott létre privát végpontokat, javasoljuk, hogy minden régióban külön erőforráscsoportot használjon, és helyezze el a virtuális hálózatot és a hozzá tartozó privát DNS-zónát. Ez a konfiguráció megakadályozza az ugyanazon privát DNS-zóna megosztásából eredő kiszámíthatatlan DNS-feloldást is.

DNS-rekordok manuális konfigurálása

Bizonyos esetekben előfordulhat, hogy manuálisan kell konfigurálnia a DNS-rekordokat egy privát zónában az Azure által biztosított privát zóna használata helyett. Mindenképpen hozzon létre rekordokat a következő végpontok mindegyikéhez: a beállításjegyzék végpontja, a beállításjegyzék adatvégpontja és az adatvégpont minden további regionális replikához. Ha az összes rekord nincs konfigurálva, előfordulhat, hogy a beállításjegyzék nem érhető el.

Fontos

Ha később új replikát ad hozzá, manuálisan kell hozzáadnia egy új DNS-rekordot az adott régió adatvégpontja számára. Ha például létrehoz egy replikát a myregistryből a northeurope helyen, adjon hozzá egy rekordot a következőhöz myregistry.northeurope.data.azurecr.io: .

A DNS-rekordok létrehozásához szükséges teljes tartománynevek és privát IP-címek a privát végpont hálózati adapteréhez vannak társítva. Ezeket az információkat az Azure Portalon vagy az Azure CLI-vel szerezheti be.

- A portálon lépjen a privát végpontra, és válassza a DNS-konfigurációt.

- Az Azure CLI használatával futtassa az az network nic show parancsot. A parancsok például a jelen cikk korábbi, végponti IP-konfigurációjának lekérése című szakaszában olvashatók.

A DNS-rekordok létrehozása után győződjön meg arról, hogy a beállításjegyzék teljes tartománynevei megfelelően feloldódnak a saját privát IP-címükön.

Az erőforrások eltávolítása

Ha törölni szeretné az erőforrásokat a portálon, keresse meg az erőforráscsoportot. Az erőforráscsoport betöltése után kattintson az Erőforráscsoport törlése elemre az erőforráscsoport és az ott tárolt erőforrások eltávolításához.

Ha az összes Azure-erőforrást ugyanabban az erőforráscsoportban hozta létre, és már nincs rájuk szüksége, törölheti az erőforrásokat egyetlen az group delete paranccsal:

az group delete --name $RESOURCE_GROUP

Integráció egy beállításjegyzékkel, amelyen engedélyezve van a privát kapcsolat

Ha engedélyezni szeretné a privát kapcsolattal rendelkező beállításjegyzék tartalmát, az ügyfeleknek engedélyeznie kell a beállításjegyzék REST-végpontjának, valamint az összes regionális adatvégpontnak a elérését. Az ügyfélproxynak vagy a tűzfalnak engedélyeznie kell a hozzáférést a

REST-végpont: {REGISTRY_NAME}.azurecr.io Adatvégpont(ok): {REGISTRY_NAME}.{REGISTRY_LOCATION}.data.azurecr.io

Georeplikált beállításjegyzék esetén az ügyfélnek konfigurálnia kell az adatvégponthoz való hozzáférést minden regionális replikához.

A lekéréses kérelmek sikeres kezeléséhez frissítenie kell az ügyfélproxy és az ügyfél tűzfalának útválasztási konfigurációját az adatvégpontokra. Az ügyfélproxy központi forgalomvezérlést biztosít a kimenő kérelmek számára. A helyi forgalom kezeléséhez nincs szükség ügyfélproxyra, a proxy megkerüléséhez szakaszokat noProxy adhat hozzá. További információ az AKS-sel integrálható HTTP-proxy-dokumentumról.

A jogkivonat-kiszolgáló magánvégpont-kapcsolaton keresztüli kéréseihez nem szükséges az adatvégpont konfigurálása.

Következő lépések

A Private Linkről további információt az Azure Private Link dokumentációjában talál.

A privát végpontra vezető virtuális hálózat DNS-beállításainak ellenőrzéséhez futtassa az az acr check-health parancsot a

--vnetparaméterrel. További információ: Azure-tárolóregisztrációs adatbázis állapotának ellenőrzése.Ha beállításjegyzék-hozzáférési szabályokat kell beállítania egy ügyfél tűzfala mögött, olvassa el a Szabályok konfigurálása az Azure-tárolóregisztrációs adatbázis tűzfal mögötti eléréséhez című témakört.

Az Azure Private Endpoint csatlakozási problémáinak elhárítása.

Ha olyan Azure Container Instances-példányokat kell üzembe helyeznie, amelyek rendszerképeket tudnak lekérni egy ACR-ből egy privát végponton keresztül, tekintse meg az Azure Container Instancesben való üzembe helyezés felügyelt identitás használatával történő üzembe helyezését az Azure Container Registryből.