Hálózatelkülönítés tervezése

Ebből a cikkből megtudhatja, hogyan tervezheti meg a hálózatelkülönítést az Azure Machine Tanulás és javaslatainkat. Ez a cikk azoknak az informatikai rendszergazdáknak szól, akik hálózati architektúrát szeretnének megtervezni.

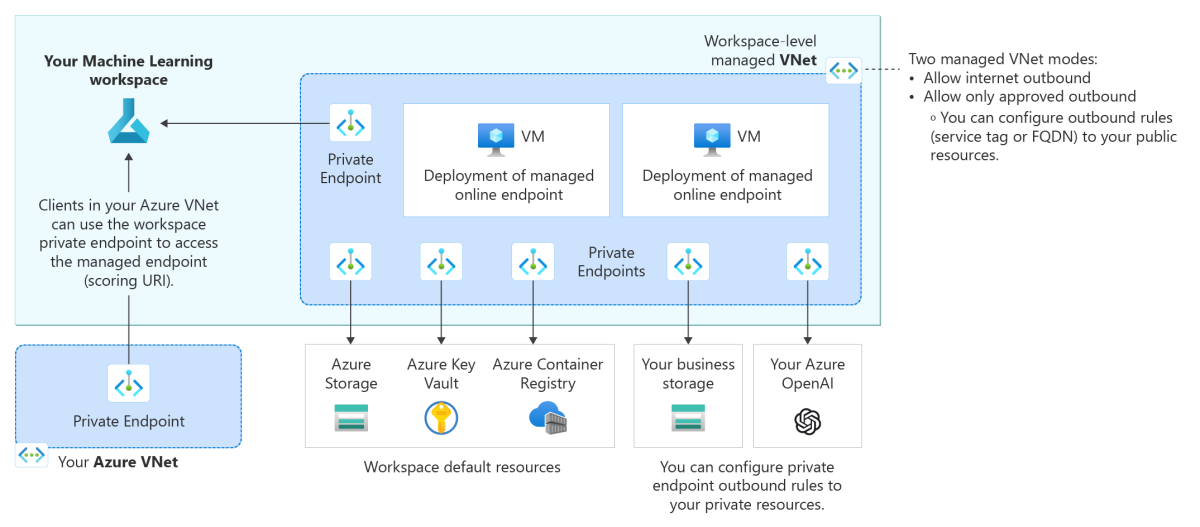

Ajánlott architektúra (felügyelt hálózatelkülönítési minta)

Felügyelt virtuális hálózat használata egyszerűbb konfigurációt biztosít a hálózatelkülönítéshez. Automatikusan védi a munkaterületet és a felügyelt számítási erőforrásokat egy felügyelt virtuális hálózaton. Hozzáadhat privát végpontkapcsolatokat a munkaterület által használt egyéb Azure-szolgáltatásokhoz, például az Azure Storage-fiókokhoz. Az igényeitől függően engedélyezheti az összes kimenő forgalmat a nyilvános hálózatra, vagy csak a jóváhagyott kimenő forgalmat engedélyezheti. Az Azure Machine Tanulás szolgáltatás által igényelt kimenő forgalom automatikusan engedélyezve van a felügyelt virtuális hálózaton. Javasoljuk, hogy a munkaterületi kezelt hálózati elkülönítés használjon beépített súrlódási és hálózati elkülönítési módszerhez. Két mintával rendelkezünk: engedélyezi az internetes kimenő módot, vagy csak jóváhagyott kimenő módot engedélyez.

Kimenő internet mód engedélyezése

Ezt a lehetőséget akkor használja, ha engedélyezni szeretné a gépi tanulási mérnökök számára az internethez való szabad hozzáférést. Létrehozhat más kimenő privát végponti szabályokat is, amelyek lehetővé teszik számukra, hogy hozzáférjenek a privát erőforrásokhoz az Azure-ban.

Csak jóváhagyott kimenő mód engedélyezése

Ezt a lehetőséget akkor használhatja, ha minimalizálni szeretné az adatkiszivárgás kockázatát, és szabályozni szeretné, hogy a gépi tanulási mérnökök mit érhetnek el. A kimenő szabályokat privát végpont, szolgáltatáscímke és teljes tartománynév használatával szabályozhatja.

Ajánlott architektúra (az Azure-beli virtuális hálózat használata)

Ha egy adott követelmény vagy vállalati szabályzat megakadályozza, hogy felügyelt virtuális hálózatot használjon, használhat azure-beli virtuális hálózatot a hálózatelkülönítéshez.

Az alábbi ábra az ajánlott architektúra, amely minden erőforrást privátsá tesz, de engedélyezi a kimenő internet-hozzáférést a virtuális hálózatról. Ez a diagram a következő architektúrát ismerteti:

- Helyezze az összes erőforrást ugyanabba a régióba.

- Egy központi virtuális hálózat, amely tartalmazza a tűzfalat.

- Küllős virtuális hálózat, amely a következő erőforrásokat tartalmazza:

- A betanítási alhálózat az ML-modellek betanításához használt számítási példányokat és fürtöket tartalmazza. Ezek az erőforrások nyilvános IP-cím nélkül vannak konfigurálva.

- A pontozó alhálózat egy AKS-fürtöt tartalmaz.

- A "pe" alhálózat privát végpontokat tartalmaz, amelyek csatlakoznak a munkaterülethez és a munkaterület által használt privát erőforrásokhoz (tároló, kulcstartó, tárolóregisztrációs adatbázis stb.)

- A felügyelt online végpontok a munkaterület privát végpontját használják a bejövő kérések feldolgozásához. A privát végpontok arra is használhatók, hogy a felügyelt online végpontok üzemelő példányai hozzáférjenek a privát tárolóhoz.

Ez az architektúra kiegyensúlyozza a hálózati biztonságot és az ml-mérnökök termelékenységét.

A környezetek létrehozását egy sablonnal automatizálhatja felügyelt online végpont vagy AKS nélkül. A felügyelt online végpont a megoldás, ha nem rendelkezik meglévő AKS-fürttel az AI-modell pontozásához. További információkért tekintse meg az online végpont dokumentációjának biztonságossá tételét. Az Azure Machine Tanulás kiterjesztésű AKS akkor a megoldás, ha rendelkezik már meglévő AKS-fürttel az AI-modell pontozásához. További információért tekintse meg , hogyan csatolhatja a Kubernetes dokumentációját.

Tűzfalkövetelmény eltávolítása

Ha el szeretné távolítani a tűzfalkövetelményt, a hálózati biztonsági csoportokkal és az Azure virtuális hálózati NAT-nal engedélyezheti az internet kimenő forgalmát a magánhálózati számítási erőforrásokból.

Nyilvános munkaterület használata

Nyilvános munkaterületet akkor használhat, ha a Microsoft Entra-hitelesítés és a feltételes hozzáféréssel való engedélyezés rendben van. A nyilvános munkaterületek bizonyos funkciókkal jelenítik meg az adatokat a privát tárfiókban, és javasoljuk, hogy privát munkaterületet használjon.

Ajánlott architektúra adatkiszivárgás-megelőzéssel

Ez az ábra azt az ajánlott architektúrát mutatja be, amely minden erőforrást privátsá tesz, és szabályozza a kimenő célhelyeket az adatkiszivárgás megakadályozása érdekében. Ezt az architektúrát akkor javasoljuk, ha az Azure Machine Tanulás az éles környezetben lévő bizalmas adatokkal használja. Ez a diagram a következő architektúrát ismerteti:

- Helyezze az összes erőforrást ugyanabba a régióba.

- Egy központi virtuális hálózat, amely tartalmazza a tűzfalat.

- A szolgáltatáscímkék mellett a tűzfal teljes tartományneveket használ az adatok kiszűrésének megakadályozására.

- Küllős virtuális hálózat, amely a következő erőforrásokat tartalmazza:

- A betanítási alhálózat az ML-modellek betanításához használt számítási példányokat és fürtöket tartalmazza. Ezek az erőforrások nyilvános IP-cím nélkül vannak konfigurálva. Emellett szolgáltatásvégpont- és szolgáltatásvégpont-szabályzat is érvényben van az adatkiszivárgás megakadályozása érdekében.

- A pontozó alhálózat egy AKS-fürtöt tartalmaz.

- A "pe" alhálózat privát végpontokat tartalmaz, amelyek csatlakoznak a munkaterülethez és a munkaterület által használt privát erőforrásokhoz (tároló, kulcstartó, tárolóregisztrációs adatbázis stb.)

- A felügyelt online végpontok a munkaterület privát végpontját használják a bejövő kérések feldolgozásához. A privát végpontok arra is használhatók, hogy a felügyelt online végpontok üzemelő példányai hozzáférjenek a privát tárolóhoz.

Az alábbi táblázatok felsorolják a szükséges kimenő Azure-szolgáltatáscímkéket és teljes tartományneveket (FQDN) az adatkiszivárgás elleni védelem beállításával:

| Kimenő szolgáltatás címkéje | Protokoll | Port |

|---|---|---|

AzureActiveDirectory |

TCP | 80, 443 |

AzureResourceManager |

TCP | 443 |

AzureMachineLearning |

UDP | 5831 |

BatchNodeManagement |

TCP | 443 |

| Kimenő teljes tartománynév | Protokoll | Port |

|---|---|---|

mcr.microsoft.com |

TCP | 443 |

*.data.mcr.microsoft.com |

TCP | 443 |

ml.azure.com |

TCP | 443 |

automlresources-prod.azureedge.net |

TCP | 443 |

Nyilvános munkaterület használata

A nyilvános munkaterületet akkor használhatja, ha a Microsoft Entra-hitelesítés és a feltételes hozzáféréssel való engedélyezés rendben van. A nyilvános munkaterületek bizonyos funkciókkal jelenítik meg az adatokat a privát tárfiókban, és javasoljuk, hogy privát munkaterületet használjon.

Főbb szempontok a részletek megértéséhez

Az Azure Machine Tanulás IaaS- és PaaS-erőforrásokkal is rendelkezik

Az Azure Machine Tanulás hálózatelkülönítéséhez a szolgáltatásként nyújtott platform (PaaS) és az infrastruktúra szolgáltatásként (IaaS) összetevők egyaránt beletartoznak. A PaaS-szolgáltatások, például az Azure Machine Tanulás munkaterület, tároló, kulcstartó, tárolóregisztrációs adatbázis és monitor, elkülöníthetők a Private Link használatával. Az IaaS-számítástechnikai szolgáltatások, például az AI-modellek betanításához használt számítási példányok/fürtök, valamint az Azure Kubernetes Service (AKS) vagy az AI-modellek pontozásának felügyelt online végpontjai injektálhatók a virtuális hálózatba, és privát kapcsolat használatával kommunikálhatnak a PaaS-szolgáltatásokkal. Az alábbi ábra erre az architektúrára mutat példát.

Ebben a diagramban a számítási példányok, a számítási fürtök és az AKS-fürtök a virtuális hálózaton belül találhatók. Privát végpont használatával hozzáférhetnek az Azure Machine Tanulás munkaterületéhez vagy tárterületéhez. Privát végpont helyett használhat szolgáltatásvégpontot az Azure Storage-hoz és az Azure Key Vaulthoz. A többi szolgáltatás nem támogatja a szolgáltatásvégpontot.

Kötelező bejövő és kimenő konfigurációk

Az Azure Machine Tanulás számos szükséges bejövő és kimenő konfigurációval rendelkezik a virtuális hálózattal. Ha önálló virtuális hálózattal rendelkezik, a konfiguráció egyszerű a hálózati biztonsági csoport használatával. Előfordulhat azonban, hogy küllős vagy mesh hálózati architektúrával, tűzfallal, hálózati virtuális berendezéssel, proxyval és felhasználó által definiált útválasztással rendelkezik. Mindkét esetben engedélyezze a bejövő és kimenő forgalmat a hálózati biztonsági összetevőkkel.

Ebben a diagramban egy küllős hálózati architektúrával rendelkezik. A küllős virtuális hálózat rendelkezik az Azure Machine Tanulás erőforrásaival. A központi virtuális hálózat tűzfallal rendelkezik, amely szabályozza a virtuális hálózatokról kimenő internetet. Ebben az esetben a tűzfalnak engedélyeznie kell a kimenő forgalmat a szükséges erőforrásokhoz, és a küllős virtuális hálózaton lévő számítási erőforrásoknak el kell érniük a tűzfalat.

Tipp.

A diagramban a számítási példány és a számítási fürt nyilvános IP-címre van konfigurálva. Ha ehelyett egy nyilvános IP-címmel rendelkező számítási példányt vagy fürtöt használ, engedélyeznie kell a bejövő forgalmat az Azure Machine Tanulás szolgáltatáscímkéről hálózati biztonsági csoport (NSG) és felhasználó által megadott útválasztás használatával a tűzfal kihagyásához. Ez a bejövő forgalom egy Microsoft-szolgáltatásból (Azure Machine Tanulás) származna. Javasoljuk azonban, hogy a nem nyilvános IP-cím beállítással távolítsa el ezt a bejövő követelményt.

Privát kapcsolati erőforrások és alkalmazás DNS-feloldása számítási példányon

Ha saját DNS-kiszolgálója van az Azure-ban vagy a helyszínen, létre kell hoznia egy feltételes továbbítót a DNS-kiszolgálón. A feltételes továbbító DNS-kéréseket küld az Azure DNS-nek az összes privát kapcsolaton engedélyezett PaaS-szolgáltatáshoz. További információkért tekintse meg a DNS-konfigurációs forgatókönyveket és az Azure Machine-Tanulás konkrét DNS-konfigurációs cikkeket.

Adatkiszivárgás elleni védelem

Kétféle kimenő típusunk van; csak olvasható és olvasható/írható. Csak a kimenő olvasást nem használhatják ki rosszindulatú szereplők, de az olvasási/írási kimenő is lehet. Esetünkben az Azure Storage és az Azure Frontdoor (a frontdoor.frontend szolgáltatáscímke) írási/írási kimenő adat.

Ezt az adatkiszivárgási kockázatot az adatkiszivárgás-megelőzési megoldásunkkal mérsékelheti. Szolgáltatásvégpont-szabályzatot használunk egy Azure Machine Tanulás aliassal, amely csak az Azure Machine-Tanulás felügyelt tárfiókok felé engedélyezi a kimenő forgalmat. Nem kell megnyitnia a tűzfalon a Storage felé irányuló kimenő forgalmat.

Ebben a diagramban a számítási példánynak és a fürtnek hozzá kell férnie az Azure Machine Tanulás felügyelt tárfiókokhoz a beállítási szkriptek beszerzéséhez. A kifelé irányuló tárterület megnyitása helyett a szolgáltatásvégpont-szabályzatot az Azure Machine Tanulás alias használatával engedélyezheti, hogy a tárterület csak az Azure Machine Tanulás tárfiókjaihoz legyen elérhető.

Az alábbi táblázatok felsorolják a szükséges kimenő Azure-szolgáltatáscímkéket és teljes tartományneveket (FQDN) az adatkiszivárgás elleni védelem beállításával:

| Kimenő szolgáltatás címkéje | Protokoll | Port |

|---|---|---|

AzureActiveDirectory |

TCP | 80, 443 |

AzureResourceManager |

TCP | 443 |

AzureMachineLearning |

UDP | 5831 |

BatchNodeManagement |

TCP | 443 |

| Kimenő teljes tartománynév | Protokoll | Port |

|---|---|---|

mcr.microsoft.com |

TCP | 443 |

*.data.mcr.microsoft.com |

TCP | 443 |

ml.azure.com |

TCP | 443 |

automlresources-prod.azureedge.net |

TCP | 443 |

Felügyelt online végpont

A bejövő és kimenő kommunikáció biztonsága külön van konfigurálva a felügyelt online végpontokhoz.

Bejövő kommunikáció

Az Azure Machine Tanulás privát végpontot használ a felügyelt online végpont felé irányuló bejövő kommunikáció biztonságossá tételéhez. Állítsa be a végpont jelzőjét public_network_access , hogy disabled megakadályozza a nyilvános hozzáférést. Ha ez a jelző le van tiltva, a végpont csak az Azure Machine Tanulás-munkaterület privát végpontja révén érhető el, és nem érhető el nyilvános hálózatokról.

Kimenő kommunikáció

Az üzembe helyezés és az erőforrások közötti kimenő kommunikáció védelme érdekében az Azure Machine Tanulás egy munkaterület által felügyelt virtuális hálózatot használ. Az üzembe helyezést a munkaterület által felügyelt virtuális hálózaton kell létrehozni, hogy a munkaterület által felügyelt virtuális hálózat privát végpontjait használhassa a kimenő kommunikációhoz.

Az alábbi architektúradiagram bemutatja, hogyan halad át a kommunikáció privát végpontokon keresztül a felügyelt online végpontra. Bejövő pontozási kérések az ügyfél virtuális hálózatából a munkaterület privát végpontján keresztül a felügyelt online végpontig. Az üzemelő példányok és a szolgáltatások közötti kimenő kommunikáció a munkaterület felügyelt virtuális hálózatáról a szolgáltatáspéldányokra irányuló privát végpontokon keresztül történik.

További információ: Hálózatelkülönítés felügyelt online végpontokkal.

Magánhálózati IP-címhiány a fő hálózaton

Az Azure Machine Tanulás magánhálózati IP-címeket, számítási példányonként egy IP-címet, számítási fürtcsomópontot és privát végpontot igényel. Az AKS használata esetén sok IP-címre is szüksége van. Előfordulhat, hogy a helyszíni hálózathoz csatlakoztatott küllős hálózat nem rendelkezik elég nagy magánhálózati IP-címtérrel. Ebben a forgatókönyvben izolált, nem társviszonyban lévő virtuális hálózatokat használhat az Azure Machine-Tanulás-erőforrásokhoz.

Ebben a diagramban a fő virtuális hálózathoz magánvégpontok IP-címei szükségesek. Küllős virtuális hálózatokkal rendelkezhet több Azure Machine Tanulás nagy címtérrel rendelkező munkaterülethez. Az architektúra hátránya a privát végpontok számának megduplázása.

Hálózati házirend kényszerítése

Beépített szabályzatokat akkor használhat, ha önkiszolgáló munkaterület és számítási erőforrások létrehozásával szeretné szabályozni a hálózatelkülönítési paramétereket.

Egyéb kisebb szempontok

A virtuális hálózat mögötti ACR rendszerkép-összeállítási számítási beállítása

Ha az Azure Container Registryt (ACR) a privát végpont mögé helyezi, az ACR nem tudja létrehozni a Docker-rendszerképeket. A rendszerképek létrehozásához számítási példányt vagy számítási fürtöt kell használnia. További információkért tekintse meg a rendszerkép-összeállítás számítási cikkének beállítását.

A studio felhasználói felületének engedélyezése privát kapcsolattal rendelkező munkaterülettel

Ha az Azure Machine Tanulás Studiót tervezi használni, további konfigurációs lépésekre van szükség. Ezek a lépések megakadályozzák az adatkiszivárgási forgatókönyveket. További információkért tekintse meg az Azure Machine Tanulás Studio használatát egy Azure-beli virtuális hálózati cikkben.

Következő lépések

A felügyelt virtuális hálózatok használatáról az alábbi cikkekben talál további információt:

- Felügyelt hálózatelkülönítés

- Privát végpont használata a munkaterület eléréséhez

- Egyéni DNS használata

Az Azure Virtual Network használatával kapcsolatos további információkért tekintse meg az alábbi cikkeket: