Megosztott kulcs engedélyezésének tiltása az Azure Storage-fiókokban

Az Azure Storage-fiókokra vonatkozó minden biztonságos kérelemnek engedélyezve kell lennie. A kérések alapértelmezés szerint a Microsoft Entra hitelesítő adataival vagy a megosztott kulcs engedélyezéséhez használt fiókhozzáférési kulccsal engedélyezhetők. A két hitelesítési típus közül a Microsoft Entra ID kiváló biztonságot és egyszerű használatot biztosít a megosztott kulcsokkal szemben, és a Microsoft javasolja. Ha azt szeretné, hogy az ügyfelek a Microsoft Entra-azonosítót használják a kérések engedélyezéséhez, letilthatja a megosztott kulccsal engedélyezett tárfiókra irányuló kéréseket.

Ha letiltja a megosztott kulcs engedélyezését egy tárfiókhoz, az Azure Storage elutasítja a fiók hozzáférési kulcsaival engedélyezett összes további kérést. Csak a Microsoft Entra-azonosítóval engedélyezett biztonságos kérések lesznek sikeresek. A Microsoft Entra ID használatával kapcsolatos további információkért lásd : Adatokhoz való hozzáférés engedélyezése az Azure Storage-ban.

A tárfiók AllowSharedKeyAccess tulajdonsága alapértelmezés szerint nincs beállítva, és csak akkor ad vissza értéket, ha kifejezetten be nem állítja. A tárfiók engedélyezi a megosztott kulccsal engedélyezett kérelmeket, ha a tulajdonság értéke null vagy igaz.

Ez a cikk bemutatja, hogyan használhat drag (Detection-Remediation-Audit-Governance) keretrendszert a tárfiók megosztott kulcsának folyamatos kezeléséhez.

Előfeltételek

A megosztott kulcs hozzáférésének letiltása előtt a tárfiókok bármelyikén:

- Annak megismerése, hogy a megosztott kulcs engedélyezése hogyan befolyásolja az SAS-jogkivonatokat

- Fontolja meg a más Azure-eszközökkel és szolgáltatásokkal való kompatibilitást

- Fontolja meg, hogy le kell tiltani a megosztott kulcs engedélyezését a Microsoft Entra feltételes hozzáférés használatához

- Fájladatokhoz való hozzáférés engedélyezése vagy Azure Files-számítási feladatok áttűnése

Annak megismerése, hogy a megosztott kulcs engedélyezése hogyan befolyásolja az SAS-jogkivonatokat

Ha a megosztott kulcs hozzáférése nincs engedélyezve a tárfiókhoz, az Azure Storage az SAS típusa és a kérés által megcélzott szolgáltatás alapján kezeli az SAS-jogkivonatokat. Az alábbi táblázat bemutatja, hogyan engedélyezve van az egyes SAS-típusok, és hogyan fogja az Azure Storage kezelni ezt az SAS-t, ha a tárfiók AllowSharedKeyAccess tulajdonsága hamis.

| Sas típusa | Az engedélyezés típusa | Az AllowSharedKeyAccess hamis viselkedése |

|---|---|---|

| Felhasználódelegálási SAS (csak Blob Storage) | Microsoft Entra ID | A kérés engedélyezett. A Microsoft azt javasolja, hogy lehetőség szerint használjon felhasználói delegálási SAS-t a magasabb szintű biztonság érdekében. |

| Service SAS | Megosztott kulcs | A kérelem minden Azure Storage-szolgáltatásra vonatkozóan elutasítva. |

| Fiók SAS-fiókja | Megosztott kulcs | A kérelem minden Azure Storage-szolgáltatásra vonatkozóan elutasítva. |

Az Azure-metrikák és a naplózás az Azure Monitorban nem tesznek különbséget a különböző típusú közös hozzáférésű jogosultságkódok között. Az Azure Metrics Explorer SAS-szűrője és az Azure Storage-naplózás SAS-mezője az Azure Monitorban mindkét olyan jelentéskérés, amely bármilyen SAS-típussal engedélyezett. A közös hozzáférésű jogosultságkódok különböző típusai azonban eltérően vannak engedélyezve, és másképp viselkednek, ha a megosztott kulcs hozzáférése nincs engedélyezve:

- A szolgáltatás SAS-jogkivonata vagy fiók SAS-jogkivonata megosztott kulccsal van engedélyezve, és nem engedélyezett a Blob Storage-ra irányuló kérés esetén, ha az AllowSharedKeyAccess tulajdonság értéke hamis.

- A felhasználói delegálási SAS a Microsoft Entra-azonosítóval van engedélyezve, és a Blob Storage-ra irányuló kérés esetén engedélyezve lesz, ha az AllowSharedKeyAccess tulajdonság értéke hamis.

A tárfiók felé irányuló forgalom értékelésekor vegye figyelembe, hogy az ügyfélalkalmazások által használt engedélyezési típus észlelése című szakaszban ismertetett metrikák és naplók tartalmazhatnak felhasználói delegálási SAS-vel küldött kéréseket.

A megosztott hozzáférésű jogosultságkódokkal kapcsolatos további információkért lásd : Korlátozott hozzáférés biztosítása az Azure Storage-erőforrásokhoz közös hozzáférésű jogosultságkódok (SAS) használatával.

Fontolja meg a más Azure-eszközökkel és szolgáltatásokkal való kompatibilitást

A szám Az Azure szolgáltatások megosztott kulcsú engedélyezést használnak az Azure Storage szolgáltatással való kommunikációhoz. Ha letiltja a megosztott kulcs engedélyezését egy tárolási fiókhoz, ezek a szolgáltatások nem fognak tudni hozzáférni az adott fiókban lévő adatokhoz, és az Ön alkalmazásai hátrányosan érinthetik .

Egyes Azure-eszközök lehetőséget kínálnak a Microsoft Entra-hitelesítés használatára az Azure Storage eléréséhez. Az alábbi táblázat felsorol néhány népszerű Azure-eszközt és megjegyzést arról, hogy használhatják-e a Microsoft Entra ID-t az Azure Storage-kérelmek engedélyezéséhez.

| Azure-eszköz | Microsoft Entra-engedélyezés az Azure Storage-hoz |

|---|---|

| Azure Portal | Támogatott. A Microsoft Entra-fiókkal való engedélyezésről az Azure Portalon a Blob-adatokhoz való hozzáférés engedélyezése az Azure Portalon című témakörben talál további információt. |

| AzCopy | A Blob Storage támogatott. Az AzCopy-műveletek engedélyezésével kapcsolatos információkért lásd : Adja meg, hogyan adja meg az engedélyezési hitelesítő adatokat az AzCopy dokumentációjában. |

| Azure Storage Explorer | A Blob Storage, a Queue Storage, a Table Storage és az Azure Data Lake Storage Gen2 esetében támogatott. A Microsoft Entra ID fájltárolóhoz való hozzáférése nem támogatott. Győződjön meg arról, hogy a megfelelő Microsoft Entra-bérlőt választja ki. További információ: A Storage Explorer használatának első lépései |

| Azure PowerShell | Támogatott. Ha tudni szeretné, hogyan engedélyezheti a PowerShell-parancsokat a blob- vagy üzenetsor-műveletekhez a Microsoft Entra-azonosítóval, olvassa el a PowerShell-parancsok Microsoft Entra-hitelesítő adatokkal történő futtatását a blobadatok eléréséhez, vagy a PowerShell-parancsok Microsoft Entra-hitelesítő adatokkal való futtatását. |

| Azure CLI | Támogatott. További információ arról, hogyan engedélyezheti az Azure CLI-parancsokat a Microsoft Entra-azonosítóval a blob- és üzenetsoradatokhoz való hozzáféréshez: Azure CLI-parancsok futtatása Microsoft Entra hitelesítő adatokkal a blob- vagy üzenetsoradatok eléréséhez. |

| Azure IoT Hub | Támogatott. További információ: IoT Hub-támogatás a virtuális hálózatokhoz. |

| Azure Cloud Shell | Az Azure Cloud Shell egy integrált rendszerhéj az Azure Portalon. Az Azure Cloud Shell tárolja a tárfiókban lévő Azure-fájlmegosztások megőrzéséhez szükséges fájlokat. Ezek a fájlok elérhetetlenné válnak, ha a megosztott kulcs engedélyezése nincs engedélyezve a tárfiókhoz. További információ: Fájlok megőrzése az Azure Cloud Shellben. Ha parancsokat szeretne futtatni az Azure Cloud Shellben a megosztott kulcsú hozzáféréssel rendelkező tárfiókok kezeléséhez, először győződjön meg arról, hogy megkapta a szükséges engedélyeket ezekhez a fiókokhoz az Azure RBAC-en keresztül. További információ: Mi az Az Azure szerepköralapú hozzáférés-vezérlése (Azure RBAC)?. |

Megosztott kulcs engedélyezésének letiltása a Microsoft Entra feltételes hozzáférés használatához

Az Azure Storage-fiók Microsoft Entra feltételes hozzáférési szabályzatokkal való védelméhez le kell tiltania a tárfiók megosztott kulcsának engedélyezését.

Fájladatokhoz való hozzáférés engedélyezése vagy Azure Files-számítási feladatok áttűnése

Az Azure Storage támogatja a Microsoft Entra-engedélyezést az Azure Files, a Blob Storage, a Queue Storage és a Table Storage kéréseihez. Alapértelmezés szerint azonban az Azure Portal megosztott kulcsos hitelesítést használ az Azure-fájlmegosztások eléréséhez. Ha nem engedélyezi a megosztott kulcs engedélyezését olyan tárfiókhoz, amely nincs a megfelelő RBAC-hozzárendelésekkel konfigurálva, az Azure Fileshoz irányuló kérések sikertelenek lesznek, és nem fog tudni hozzáférni az Azure-fájlmegosztásokhoz az Azure Portalon.

Ennek enyhítése érdekében javasoljuk, hogy a következő három módszer egyikét alkalmazza:

- Az alábbi lépéseket követve engedélyezheti a fájladatokhoz való hozzáférést a Microsoft Entra-fiókjával, vagy

- Az Azure Files-adatok áttelepítése egy külön tárfiókba, mielőtt letiltja a hozzáférést a megosztott kulcson keresztüli fiókhoz, vagy

- Ne alkalmazza ezt a beállítást az Azure Files számítási feladatait támogató tárfiókokra.

Azonosítsa azokat a tárfiókokat, amelyek engedélyezik a megosztott kulcs elérését

A megosztott kulcshoz való hozzáférést lehetővé tevő tárfiókok kétféleképpen azonosíthatók:

- Több fiók megosztott kulcshoz való hozzáférésének ellenőrzése

- Az Azure Policy konfigurálása megosztott kulcshoz való hozzáféréshez naplózási módban

Több fiók megosztott kulcshoz való hozzáférésének ellenőrzése

A megosztott kulcs hozzáférési beállításának optimális teljesítményt biztosító tárfiókok közötti ellenőrzéséhez használhatja az Azure Resource Graph Explorert az Azure Portalon. A Resource Graph Explorer használatával kapcsolatos további információkért tekintse meg a rövid útmutatót: Az első Resource Graph-lekérdezés futtatása az Azure Resource Graph Explorerrel.

A Resource Graph Explorerben a következő lekérdezés futtatása a tárfiókok listáját adja vissza, és megjeleníti az egyes fiókok megosztott kulcsú hozzáférési beállításait:

resources

| where type =~ 'Microsoft.Storage/storageAccounts'

| extend allowSharedKeyAccess = parse_json(properties).allowSharedKeyAccess

| project subscriptionId, resourceGroup, name, allowSharedKeyAccess

Az Azure Policy konfigurálása megosztott kulcshoz való hozzáféréshez naplózási módban

Az Azure Policy Storage-fiókoknak meg kell akadályoznia a megosztott kulcs hozzáférését , hogy a megfelelő engedélyekkel rendelkező felhasználók új vagy meglévő tárfiókokat konfiguráljanak a megosztott kulcs engedélyezéséhez. Konfigurálja ezt a házirendet naplózási módban, hogy azonosítsa azokat a tárfiókokat, amelyeken engedélyezve van a megosztott kulcs engedélyezése. Miután módosította az alkalmazásokat úgy, hogy a Megosztott kulcs helyett a Microsoft Entra-t használják az engedélyezéshez, frissítheti a szabályzatot, hogy megakadályozza a megosztott kulcshoz való hozzáférést.

A beépített szabályzattal kapcsolatos további információkért lásd : A storage-fiókoknak meg kell akadályoznia a megosztott kulcsok elérését a beépített szabályzatdefiníciók listájában.

Erőforrás-hatókör beépített szabályzatának hozzárendelése

Az alábbi lépéseket követve rendelje hozzá a megfelelő hatókörhöz tartozó beépített szabályzatot az Azure Portalon:

Az Azure Portalon keresse meg a Szabályzatot az Azure Policy irányítópult megjelenítéséhez.

A Szerzői szakaszban válassza a Hozzárendelések lehetőséget.

Válassza a Szabályzat hozzárendelése lehetőséget.

A Szabályzat hozzárendelése lap Alapismeretek lapján, a Hatókör szakaszban adja meg a szabályzat-hozzárendelés hatókörét. Válassza a Továbbiak gombot (...) az előfizetés és az opcionális erőforráscsoport kiválasztásához.

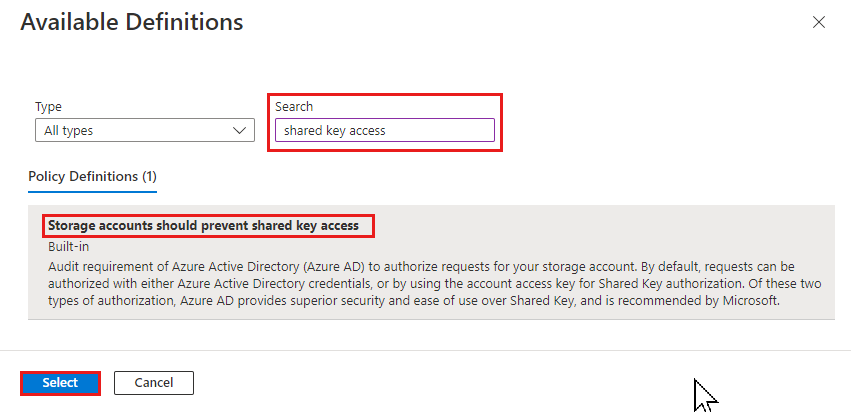

A Szabályzatdefiníció mezőnél válassza az Egyebek gombot (...), és írja be a megosztott kulcs hozzáférését a Keresés mezőbe. Válassza ki a Tárfiókok nevű szabályzatdefiníciót, amely megakadályozza a megosztott kulcs elérését.

Válassza az Áttekintés + létrehozás lehetőséget.

A Véleményezés + létrehozás lapon tekintse át a szabályzat-hozzárendelést, majd válassza a Létrehozás lehetőséget a szabályzatdefiníciónak a megadott hatókörhöz való hozzárendeléséhez.

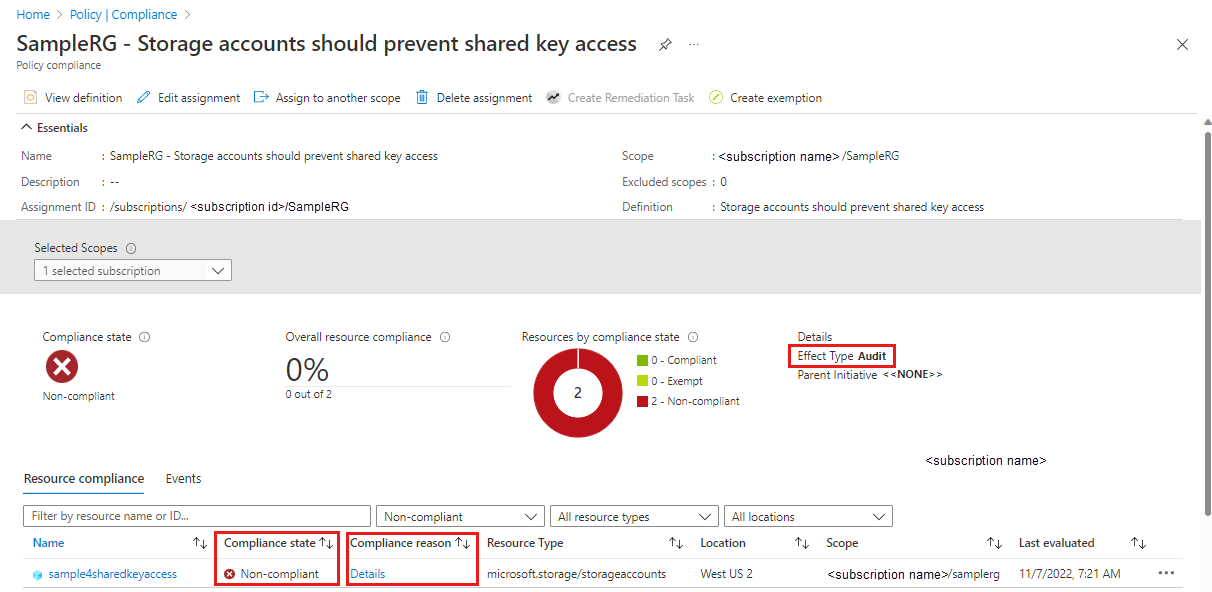

A szabályzatnak való megfelelés monitorozása

A tárfiókok megosztott kulcsok hozzáférési szabályzatának való megfelelés figyeléséhez kövesse az alábbi lépéseket:

Az Azure Policy Authoring (Létrehozás) területén az Azure Policy irányítópultján válassza a Hozzárendelések lehetőséget.

Keresse meg és válassza ki az előző szakaszban létrehozott szabályzat-hozzárendelést.

Válassza a Megfelelőség megtekintése lapot.

A szabályzat-hozzárendelés hatókörébe tartozó olyan tárfiókok, amelyek nem felelnek meg a szabályzatkövetelményeknek, megjelennek a megfelelőségi jelentésben.

Ha további információt szeretne kapni arról, hogy egy tárfiók miért nem megfelelő, válassza a Megfelelőségi ok alatt a Részletek lehetőséget.

Az ügyfélalkalmazások által használt engedélyezés típusának észlelése

Annak megértéséhez, hogy a megosztott kulcs engedélyezésének letiltása milyen hatással lehet az ügyfélalkalmazásokra a módosítás előtt, engedélyezze a tárfiók naplózását és metrikáit. Ezután elemezheti a fiókhoz érkező kérések mintáit egy adott időszak alatt, hogy megállapítsa, hogyan történik a kérelmek engedélyezése.

Metrikákkal meghatározhatja, hogy a tárfiók hány, megosztott kulccsal vagy közös hozzáférésű jogosultságkóddal (SAS) rendelkező kérést fogad. Naplók használatával állapítsa meg, hogy mely ügyfelek küldik el ezeket a kéréseket.

Az SAS engedélyezhető megosztott kulccsal vagy Microsoft Entra-azonosítóval. A megosztott hozzáférésű jogosultságkóddal küldött kérések értelmezéséről további információt a Megosztott kulcs engedélyezésének letiltása az SAS-jogkivonatokra gyakorolt hatásának ismertetése című témakörben talál.

A megosztott kulccsal engedélyezett kérelmek számának és gyakoriságának meghatározása

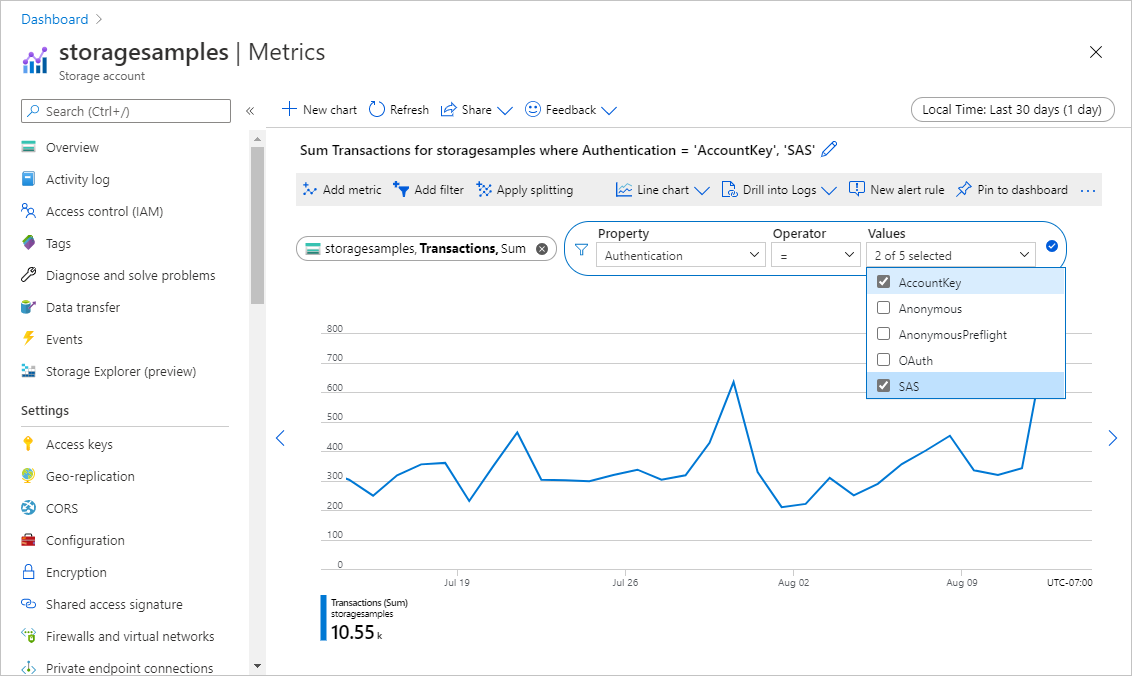

A tárfiókra irányuló kérelmek engedélyezésének nyomon követéséhez használja az Azure Metrics Explorert az Azure Portalon. A Metrics Explorerrel kapcsolatos további információkért lásd : Metrikák elemzése az Azure Monitor Metrics Explorerrel.

Az alábbi lépéseket követve hozzon létre egy metrikát, amely nyomon követi a megosztott kulccsal vagy SAS-vel végrehajtott kéréseket:

Navigáljon az Azure portálon a címen a tárolófiókjához. A Nyomon követés részben válassza a Mérőszámok lehetőséget.

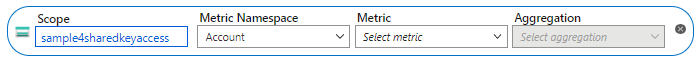

Az új metrikamezőnek a következőnek kell megjelennie:

Ha nem, válassza a Metrika hozzáadása lehetőséget.

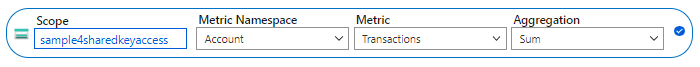

A Metrika párbeszédpanelen adja meg a következő értékeket:

- Hagyja a Hatókör mezőt a tárfiók nevére állítva.

- Állítsa a metrikanévteret fiókra. Ez a metrika jelentést küld a tárfiókra irányuló összes kérésről.

- A Metrika mező beállítása Tranzakciók értékre.

- Állítsa az Összesítés mezőt Összeg értékre.

Az új metrika megjeleníti a tárfiókon egy adott időtartamon keresztül végrehajtott tranzakciók számát. Az eredményként kapott metrika az alábbi képen látható módon jelenik meg:

Ezután válassza a Szűrő hozzáadása gombot, és hozzon létre egy szűrőt a metrikán az engedélyezés típusához.

A Szűrő párbeszédpanelen adja meg a következő értékeket:

- Állítsa a tulajdonság értékét hitelesítésre.

- Állítsa az Operátor mezőt egyenlőségjelre (=).

- Az Értékek mezőben válassza a Fiókkulcs és az SAS lehetőséget.

A jobb felső sarokban válassza ki azt az időtartományt, amelyhez meg szeretné tekinteni a metrikát. Azt is jelezheti, hogy a kérelmek összesítésének mennyire kell részletesnek lennie, ha 1 perctől 1 hónapig bárhol megadhatja az intervallumokat. Például állítsa az Időtartományt 30 napra, az Idő részletességét pedig 1 napra az elmúlt 30 napban összesített kérelmek megtekintéséhez.

A metrika konfigurálása után a tárfiókhoz érkező kérések megjelennek a gráfon. Az alábbi képen a megosztott kulccsal engedélyezett vagy SAS-jogkivonattal küldött kérelmek láthatók. A kérelmek naponta összesítve jelennek meg az elmúlt harminc napban.

A riasztási szabályt úgy is konfigurálhatja, hogy értesítést küldjön, ha bizonyos számú, megosztott kulccsal engedélyezett kérés történik a tárfiókon. További információ: Metrikariasztások létrehozása, megtekintése és kezelése az Azure Monitor használatával.

Naplók elemzése a kérelmeket közös kulccsal vagy SAS-vel engedélyező ügyfelek azonosításához

Az Azure Storage-naplók rögzítik a tárfiókon küldött kérések részleteit, beleértve a kérések engedélyezésének módját is. A naplók elemzésével meghatározhatja, hogy mely ügyfelek engedélyezik a kérelmeket megosztott kulccsal vagy SAS-jogkivonattal.

Az Azure Storage-fiókba irányuló kérelmek naplózásához annak érdekében, hogy kiértékelje az engedélyezés módját, használhatja az Azure Storage-naplózást az Azure Monitorban. További információt az Azure Storage monitorozása című témakörben talál.

Az Azure Storage-naplózás az Azure Monitorban támogatja a napló lekérdezések használatát a naplóadatok elemzéséhez. Naplók lekérdezéséhez használhat egy Azure Log Analytics-munkaterületet. A napló lekérdezéseivel kapcsolatos további információkért tekintse meg a Log Analytics-lekérdezések használatának első lépéseit ismertető oktatóanyagot.

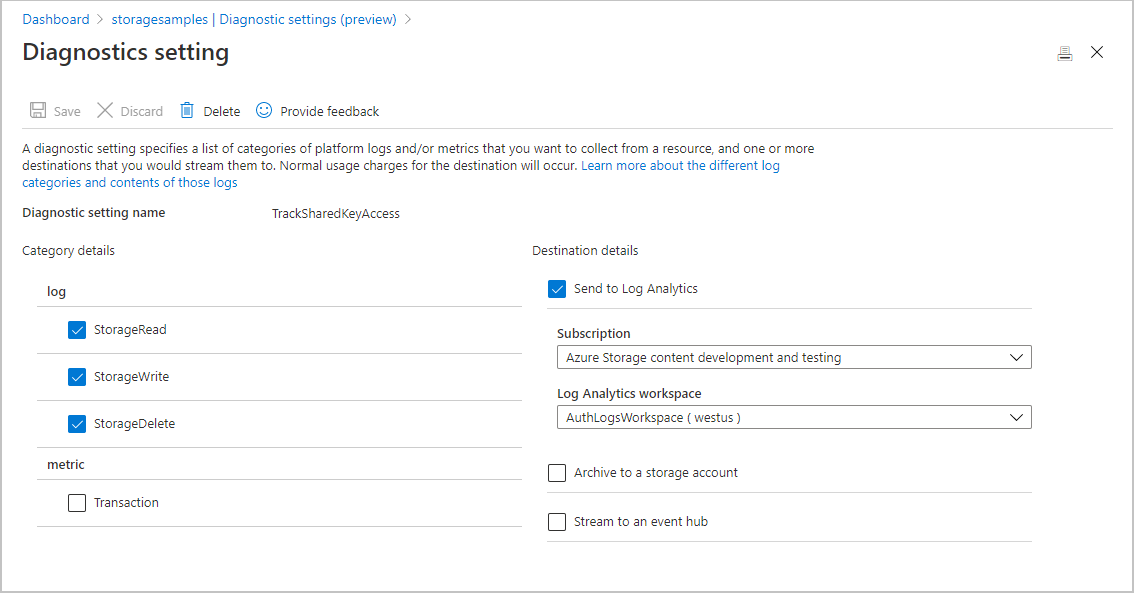

Diagnosztikai beállítás létrehozása az Azure Portalon

Ahhoz, hogy az Azure Storage adatait az Azure Monitor segítségével naplózza, és az Azure Log Analytics segítségével elemezze, először létre kell hoznia egy diagnosztikai beállítást, amely jelzi, hogy milyen típusú kéréseket és mely tárolószolgáltatások adatait kívánja naplózni. Ha diagnosztikai beállítást szeretne létrehozni az Azure portálon, kövesse az alábbi lépéseket:

Hozzon létre egy új Log Analytics-munkaterületet az Azure Storage-fiókot tartalmazó előfizetésben, vagy használjon egy meglévő Log Analytics-munkaterületet. Miután beállította a naplózást a tárolási fiókhoz, a naplók elérhetővé válnak a Log Analytics munkaterületen. További információért lásd: Naplóelemzési munkaterület létrehozása az Azure portálon.

Navigáljon az Azure portálon a címen a tárolófiókjához.

A Monitoring szakaszban válassza a Diagnosztikai beállítások lehetőséget.

Válassza ki azt az Azure Storage szolgáltatást, amelyhez naplózni szeretné a kéréseket. Válassza például a Blob lehetőséget a blobtárolóba irányuló kérelmek naplózásához.

Válassza a Diagnosztikai beállítások megadása lehetőséget.

Adja meg a diagnosztikai beállítás nevét.

A Kategória részletei csoportban a naplószakaszban válassza a StorageRead, a StorageWrite és a StorageDelete lehetőséget az összes adatkérés naplózásához a kiválasztott szolgáltatásba.

A Célállomás adatai alatt válassza a Küldés a Log Analytics-nek lehetőséget. Válassza ki előfizetését és a korábban létrehozott Log Analytics-munkaterületet az alábbi képen látható módon.

A tárfiókban létrehozhat egy diagnosztikai beállítást az Azure Storage-erőforrások minden típusához.

A diagnosztikai beállítás létrehozása után a tárolófiókhoz érkező kérelmek a továbbiakban a beállításnak megfelelően kerülnek naplózásra. További információ: Diagnosztikai beállítás létrehozása erőforrásnaplók és metrikák gyűjtéséhez az Azure-ban.

Az Azure Storage-naplókban az Azure Monitorban elérhető mezőkre vonatkozó hivatkozásért tekintse meg az erőforrásnaplókat.

Lekérdezési naplók megosztott kulccsal vagy SAS-vel végrehajtott kérelmekhez

Az Azure Storage-naplók az Azure Monitorban tartalmazzák a tárfiókra irányuló kérésekhez használt engedélyezési típust. Ha le szeretné kérni az elmúlt hét napban a megosztott kulccsal vagy sassal engedélyezett kérések naplóit, nyissa meg a Log Analytics-munkaterületet. Ezután illessze be a következő lekérdezést egy új napló lekérdezésbe, és futtassa. Ez a lekérdezés megjeleníti azt a tíz IP-címet, amelyek a leggyakrabban megosztott kulccsal vagy SAS-vel engedélyezett kéréseket küldtek:

StorageBlobLogs

| where AuthenticationType in ("AccountKey", "SAS") and TimeGenerated > ago(7d)

| summarize count() by CallerIpAddress, UserAgentHeader, AccountName

| top 10 by count_ desc

A lekérdezés alapján riasztási szabályt is konfigurálhat, hogy értesítést küldjön a megosztott kulccsal vagy sassal engedélyezett kérelmekről. További információ: Naplóriasztások létrehozása, megtekintése és kezelése az Azure Monitor használatával.

Az engedélyezés szervizelése megosztott kulccsal

Miután elemezte a tárfiókra irányuló kérelmek engedélyezésének módját, lépéseket tehet a megosztott kulcson keresztüli hozzáférés megakadályozása érdekében. Először azonban frissítenie kell azokat az alkalmazásokat, amelyek megosztott kulcsú hitelesítést használnak a Microsoft Entra ID használatához. A naplókat és metrikákat az áttűnés nyomon követéséhez használt ügyfélalkalmazások által használt engedélyezési típus észlelése című szakaszban leírtak szerint figyelheti. További információ arról, hogy a Microsoft Entra ID használatával férhet hozzá egy tárfiók adataihoz, olvassa el az Adatokhoz való hozzáférés engedélyezése az Azure Storage-ban című témakört.

Ha biztos abban, hogy biztonságosan elutasíthatja a megosztott kulccsal engedélyezett kérelmeket, a tárfiók AllowSharedKeyAccess tulajdonságát hamisra állíthatja.

Figyelmeztetés

Ha bármely ügyfél jelenleg megosztott kulccsal fér hozzá a tárfiók adataihoz, a Microsoft azt javasolja, hogy migrálja ezeket az ügyfeleket a Microsoft Entra-azonosítóba, mielőtt engedélyezi a megosztott kulcs hozzáférését a tárfiókhoz.

Megosztott kulcs hozzáférésének engedélyezésére vagy letiltására vonatkozó engedélyek

A tárfiók AllowSharedKeyAccess tulajdonságának beállításához a felhasználónak rendelkeznie kell a tárfiókok létrehozásához és kezeléséhez szükséges engedélyekkel. Az engedélyeket biztosító Azure-szerepköralapú hozzáférés-vezérlési (Azure RBAC-) szerepkörök közé tartozik a Microsoft.Storage/storageAccounts/write vagy a Microsoft.Storage/storageAccounts/* művelet. A művelettel beépített szerepkörök a következők:

- Az Azure Resource Manager Tulajdonos szerepköre

- Az Azure Resource Manager Hozzájáruló szerepkör

- A Storage Account Contributor szerepkör

Ezek a szerepkörök nem biztosítanak hozzáférést a tárfiókban lévő adatokhoz a Microsoft Entra-azonosítón keresztül. Ezek közé tartozik azonban a Microsoft.Storage/StorageAccounts/listkeys/action, amely hozzáférést biztosít a fiók hozzáférési kulcsaihoz. Ezzel az engedéllyel a felhasználó a fiók hozzáférési kulcsaival hozzáférhet a tárfiók összes adatához.

A szerepkör-hozzárendeléseket a tárfiók szintjére kell korlátozni, hogy a felhasználó engedélyezhesse vagy letilthassa a tárfiók megosztott kulcshoz való hozzáférését. A szerepkörök hatóköréről további információt az Azure RBAC hatókörének ismertetése című témakörben talál.

Ügyeljen arra, hogy csak azokra korlátozza a szerepkörök hozzárendelését, akiknek szükségük van tárfiók létrehozására vagy tulajdonságainak frissítésére. Használja a minimális jogosultság elvét annak biztosítására, hogy a felhasználók a legkevesebb engedéllyel rendelkezzenek a feladataik elvégzéséhez. Az Azure RBAC-hozzáférés kezelésével kapcsolatos további információkért tekintse meg az Azure RBAC ajánlott eljárásait.

Feljegyzés

A klasszikus előfizetés-rendszergazdai szerepkörök a Service Rendszergazda istrator és a Co-Rendszergazda istrator az Azure Resource Manager tulajdonosi szerepkörével egyenértékűek. A Tulajdonos szerepkör minden műveletet tartalmaz, így egy ilyen felügyeleti szerepkörrel rendelkező felhasználó tárfiókokat is létrehozhat és kezelhet. További információ: Azure-szerepkörök, Microsoft Entra-szerepkörök és klasszikus előfizetés-rendszergazdai szerepkörök.

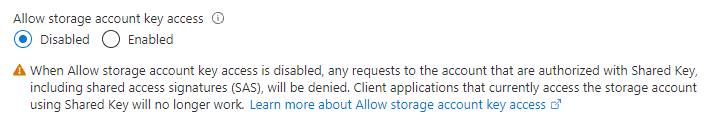

Megosztott kulcs engedélyezésének letiltása

A szükséges engedélyekkel rendelkező fiók használatával tiltsa le a megosztott kulcs engedélyezését az Azure Portalon, a PowerShell használatával vagy az Azure CLI használatával.

Ha le szeretné tiltani a megosztott kulcs engedélyezését egy tárfiókhoz az Azure Portalon, kövesse az alábbi lépéseket:

Miután letiltotta a megosztott kulcs engedélyezését, a megosztott kulcsú hitelesítéssel rendelkező tárfiókra irányuló kérés a 403-ra (Tiltott) hibakóddal meghiúsul. Az Azure Storage hibaüzenetet küld, amely azt jelzi, hogy a kulcsalapú engedélyezés nem engedélyezett a tárolófiókban.

Az AllowSharedKeyAccess tulajdonság csak az Azure Resource Manager-alapú üzemi modellt használó tárfiókok esetében támogatott. További információ arról, hogy mely tárfiókok használják az Azure Resource Manager-alapú üzemi modellt, lásd a tárfiókok típusait.

Ellenőrizze, hogy a megosztott kulcs hozzáférése nem engedélyezett-e

Ha ellenőrizni szeretné, hogy a megosztott kulcs engedélyezése már nem engedélyezett-e, az alábbi paranccsal kérdezheti le az Azure Storage-fiók beállításait. Cserélje le a zárójelben lévő helyőrző értékeket a saját értékeire.

az storage account show \

--name <storage-account-name> \

--resource-group <resource-group-name> \

--query "allow-shared-key-access"

A parancs hamis értéket ad vissza, ha a megosztott kulcs engedélyezése nincs engedélyezve a tárfiók számára.

További ellenőrzéshez megkísérli meghívni az adatműveletet a fiókhozzáférési kulccsal. Az alábbi példa egy tárolót próbál létrehozni a hozzáférési kulccsal. Ez a hívás sikertelen lesz, ha a megosztott kulcs engedélyezése nincs engedélyezve a tárfiók számára. Cserélje le a zárójelek helyőrző értékeit a saját értékeire:

az storage container create \

--account-name <storage-account-name> \

--name sample-container \

--account-key <key> \

--auth-mode key

Feljegyzés

A névtelen kérések nem engedélyezettek, és akkor folytatódnak, ha konfigurálta a tárfiókot és a tárolót a névtelen olvasási hozzáféréshez. További információ: Névtelen olvasási hozzáférés konfigurálása tárolókhoz és blobokhoz.

Az Azure Policy figyelése a megfelelőség érdekében

Miután letiltotta a megosztott kulcs hozzáférését a kívánt tárfiókokon, továbbra is figyelje a korábban létrehozott szabályzatot a folyamatos megfelelőség érdekében. A monitorozási eredmények alapján szükség szerint hajtsa végre a megfelelő műveletet, beleértve a szabályzat hatókörének módosítását, a megosztott kulcs több fiókhoz való hozzáférésének letiltását, vagy az olyan fiókok számára való engedélyezését, ahol több időre van szükség a szervizeléshez.

Az Azure Policy frissítése a megosztott kulcs hozzáférésének megakadályozása érdekében

A szabályzattárfiókokhoz korábban létrehozott Azure Policy-hozzárendelés kényszerítésének megkezdéséhez meg kell akadályoznia a megosztott kulcs elérését, módosítsa a szabályzat-hozzárendelés letiltásra gyakorolt hatását, hogy a jogosult felhasználók ne engedélyezzenek megosztott kulcs hozzáférést a tárfiókokhoz. A szabályzat hatásának módosításához hajtsa végre a következő lépéseket:

Az Azure Policy irányítópultján keresse meg és válassza ki a korábban létrehozott szabályzat-hozzárendelést.

Válassza a Hozzárendelés szerkesztése lehetőséget.

Lépjen a Paraméterek lapra.

Törölje a jelet a Csak a bemenetet vagy felülvizsgálatot igénylő paraméterek megjelenítése jelölőnégyzetből.

Az Effektus legördülő effektusban módosítsa a Naplózás elutasításra lehetőséget, majd válassza a Véleményezés + mentés lehetőséget.

A Véleményezés és mentés lapon tekintse át a módosításokat, majd válassza a Mentés lehetőséget.

Feljegyzés

A szabályzatmódosítás érvénybe lépése akár 30 percet is igénybe vehet.