Az Azure Synapse-munkaterületek adatkiszivárgás elleni védelme

Ez a cikk az adatkiszivárgás elleni védelmet ismerteti az Azure Synapse Analyticsben

Adatforgalom biztonságossá tétele Synapse-munkaterületekről

Az Azure Synapse Analytics-munkaterületek támogatják a munkaterület adatkiszivárgás elleni védelmének engedélyezését. Az adatkiszivárgás elleni védelemmel megakadályozhatja a rosszindulatú belső támadókat abban, hogy hozzáférjenek az Azure-erőforrásaihoz, és a szervezete hatáskörén kívüli területekre szivárogtassanak bizalmas adatokat. A munkaterület létrehozása során dönthet úgy, hogy a munkaterületet egy felügyelt virtuális hálózattal és az adatkiszivárgás elleni megerősített védelemmel konfigurálja. Ha egy munkaterület felügyelt virtuális hálózattal jön létre, az adatintegráció és a Spark-erőforrások a felügyelt virtuális hálózaton lesznek üzembe helyezve. A munkaterület dedikált SQL-készletei és kiszolgáló nélküli SQL-készletei több-bérlős képességekkel rendelkeznek, ezért a felügyelt virtuális hálózaton kívül kell létezniük. Az adatkiszivárgás elleni védelemmel rendelkező munkaterületek esetében a felügyelt virtuális hálózaton belüli erőforrások mindig felügyelt privát végpontokon keresztül kommunikálnak. Ha engedélyezve van az adatkiszivárgás elleni védelem, a Synapse SQL-erőforrások az OPENROW Standard kiadás TS vagy KÜLSŐ TÁBLA használatával csatlakozhatnak és lekérdezhetnek bármely engedélyezett Azure Storage-t, mivel a bejövő forgalmat nem az adatszűrés elleni védelem vezérli. A KÜLSŐ TÁBLA LÉTREHOZÁSA AS Standard kiadás LECT-en keresztüli kimenő forgalmat azonban az adatkiszivárgás elleni védelem fogja vezérelni.

Feljegyzés

A munkaterület létrehozása után nem módosíthatja a felügyelt virtuális hálózat és az adatkiszivárgás elleni védelem munkaterület-konfigurációját.

Synapse-munkaterület adatforgalomának kezelése jóváhagyott célokra

Miután a munkaterület létrejött, és engedélyezve volt az adatkiszivárgás elleni védelem, a munkaterület-erőforrás tulajdonosai kezelhetik a munkaterület jóváhagyott Microsoft Entra-bérlőinek listáját. A munkaterületen a megfelelő engedélyekkel rendelkező felhasználók a Synapse Studióval hozhatnak létre felügyelt privát végpontkapcsolati kéréseket a munkaterület jóváhagyott Microsoft Entra-bérlőinek erőforrásaihoz. A felügyelt privát végpont létrehozása le lesz tiltva, ha a felhasználó egy nem jóváhagyott bérlőben lévő erőforráshoz próbál privát végpontkapcsolatot létrehozni.

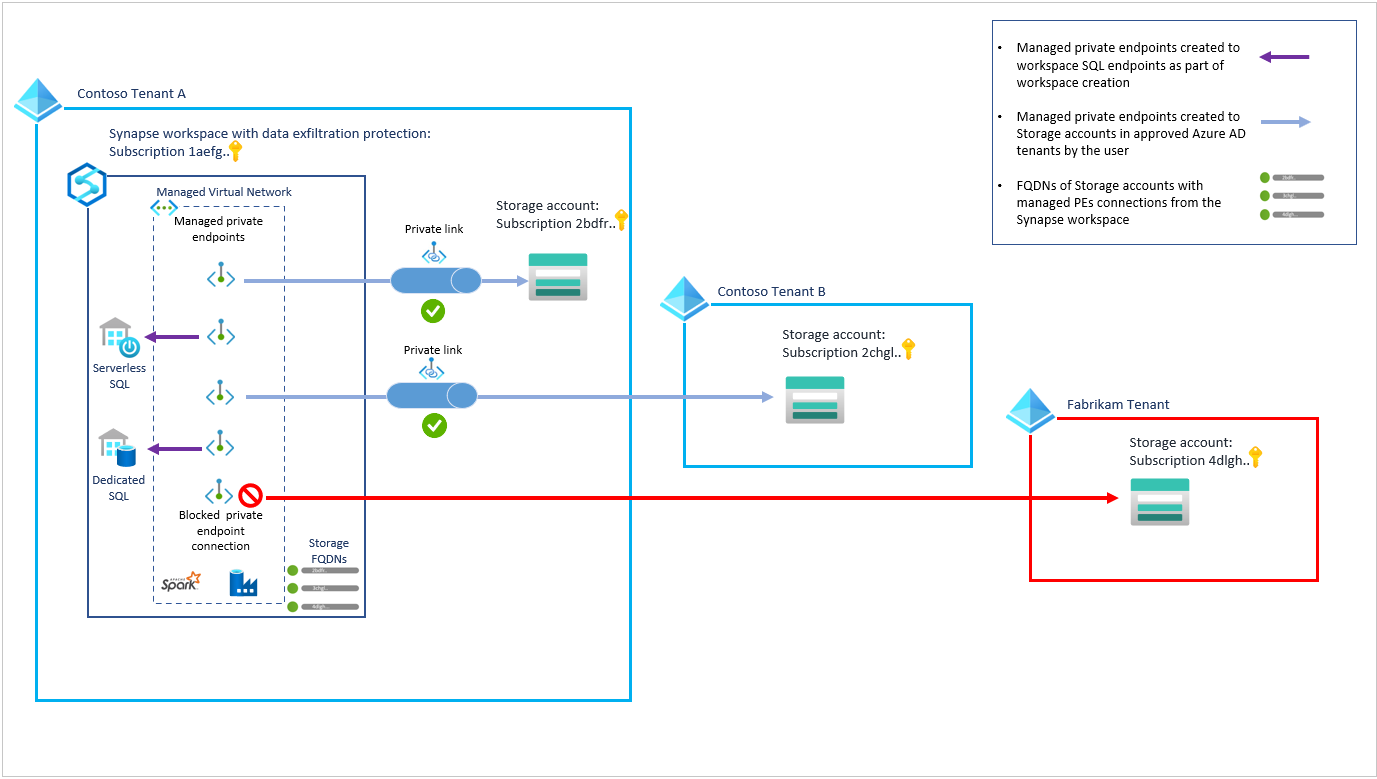

Mintául szolgáló munkaterület engedélyezett adatkiszivárgás elleni védelemmel

Használjunk egy példát a Synapse-munkaterületek adatkiszivárgás elleni védelmének szemléltetésére. A Contoso Azure-erőforrásokkal rendelkezik az A bérlőben és a B bérlőben, és szükség van ezekre az erőforrásokra a biztonságos csatlakozáshoz. Synapse-munkaterület lett létrehozva az A bérlőben, a B bérlő pedig jóváhagyott Microsoft Entra-bérlőként lett hozzáadva. Az ábrán a tárfiókok tulajdonosai által jóváhagyott Azure Storage-fiókokkal létesített privát végpontkapcsolatok láthatók az A bérlőben és a B bérlőben. Az ábra a blokkolt privátvégpont-létrehozást is megjeleníti. A privát végpont létrehozása le lett tiltva, mivel egy Azure Storage-fiókot célozott meg a Fabrikam Microsoft Entra-bérlőben, amely nem a Contoso munkaterületének jóváhagyott Microsoft Entra-bérlője.

Fontos

A munkaterület bérlőjén kívüli bérlőkben lévő erőforrások nem tilthatják le a tűzfalszabályokat ahhoz, hogy az SQL-készletek csatlakozzanak hozzájuk. A munkaterület felügyelt virtuális hálózatán belüli erőforrások, például a Spark-fürtök képesek felügyelt privát kapcsolatokon keresztül kapcsolódni a tűzfallal védett erőforrásokhoz.

Következő lépések

Megtudhatja, hogyan hozhat létre olyan munkaterületet, amelyen engedélyezve van az adatkiszivárgás elleni védelem

További információ a felügyelt munkaterület virtuális hálózatáról

További információ a felügyelt privát végpontokról