Rendszergazdai hozzáférés kezelése

Felhőhöz készült Microsoft Defender alkalmazások támogatják a szerepköralapú hozzáférés-vezérlést. Ez a cikk útmutatást nyújt az Felhőhöz készült Defender-alkalmazásokhoz való hozzáférés beállításához a rendszergazdák számára. További információ a rendszergazdai szerepkörök hozzárendeléséről: Microsoft Entra ID és Microsoft 365.

Microsoft 365- és Microsoft Entra-szerepkörök Felhőhöz készült Defender-alkalmazásokhoz való hozzáféréssel

Feljegyzés

- A Microsoft 365 és a Microsoft Entra szerepkörök nem szerepelnek a Felhőhöz készült Defender Alkalmazások kezelése rendszergazdai hozzáférési lapon. Ha szerepköröket szeretne hozzárendelni a Microsoft 365-ben vagy a Microsoft Entra-azonosítóban, nyissa meg a szolgáltatáshoz tartozó RBAC-beállításokat.

- Felhőhöz készült Defender Alkalmazások a Microsoft Entra-azonosítót használják a felhasználó címtárszintű inaktivitási időtúllépési beállításának meghatározásához. Ha egy felhasználó úgy van konfigurálva a Microsoft Entra-azonosítóban, hogy inaktív állapotban soha ne jelentkezzen ki, ugyanez a beállítás Felhőhöz készült Defender Alkalmazásokban is érvényes lesz.

Alapértelmezés szerint az alábbi Microsoft 365 és Microsoft Entra ID rendszergazdai szerepkörök férnek hozzá Felhőhöz készült Defender Alkalmazásokhoz:

Globális rendszergazda és biztonsági rendszergazda: a teljes hozzáférésű Rendszergazda istratorok teljes engedélyekkel rendelkeznek az Felhőhöz készült Defender-alkalmazásokban. Hozzáadhatnak rendszergazdákat, házirendeket és beállításokat adhatnak hozzá, naplókat tölthetnek fel, és irányítási műveleteket hajthatnak végre, hozzáférhetnek és kezelhetik a SIEM-ügynököket.

Felhőappbiztonság rendszergazda: Teljes hozzáférést és engedélyeket engedélyez az Felhőhöz készült Defender-alkalmazásokban. Ez a szerepkör teljes körű engedélyeket biztosít az Felhőhöz készült Defender-alkalmazásokhoz, például a Microsoft Entra ID globális rendszergazdai szerepkörhöz. Ez a szerepkör azonban Felhőhöz készült Defender-alkalmazásokra terjed ki, és nem ad teljes engedélyeket más Microsoft biztonsági termékekhez.

Megfelelőségi rendszergazda: Írásvédett engedélyekkel rendelkezik, és kezelheti a riasztásokat. A felhőplatformokra vonatkozó biztonsági javaslatok nem érhetők el. Létrehozhat és módosíthat fájlszabályzatokat, engedélyezheti a fájlszabályozási műveleteket, és megtekintheti az összes beépített jelentést a adatkezelés alatt.

Megfelelőségi adatadminisztrátor: Írásvédett engedélyekkel rendelkezik, fájlszabályzatokat hozhat létre és módosíthat, fájlszabályozási műveleteket engedélyezhet, és megtekintheti az összes felderítési jelentést. A felhőplatformokra vonatkozó biztonsági javaslatok nem érhetők el.

Biztonsági operátor: Írásvédett engedélyekkel rendelkezik, és képes a riasztások kezelésére. Ezek a rendszergazdák nem végezhetik el a következő műveleteket:

- Új szabályzatok létrehozása és létező szabályzatok szerkesztése vagy módosítása

- Bármilyen irányítási művelet elvégzése

- Felderítési naplók feltöltése

- Harmadik féltől származó alkalmazások tiltása vagy jóváhagyása

- Az IP-címtartományok beállítási oldalának elérése és megtekintése

- A rendszerbeállítások lapjainak elérése és megtekintése

- A Felderítési beállítások elérése és megtekintése

- A Alkalmazás-összekötő lap elérése és megtekintése

- Az Irányítási napló elérése és megtekintése

- A Pillanatkép-jelentések kezelése oldal elérése és megtekintése

- SIEM-ügynökök elérése és megtekintése

Biztonsági olvasó: Írásvédett engedélyekkel rendelkezik. Ezek a rendszergazdák nem végezhetik el a következő műveleteket:

- Új szabályzatok létrehozása és létező szabályzatok szerkesztése vagy módosítása

- Bármilyen irányítási művelet elvégzése

- Felderítési naplók feltöltése

- Harmadik féltől származó alkalmazások tiltása vagy jóváhagyása

- Az IP-címtartományok beállítási oldalának elérése és megtekintése

- A rendszerbeállítások lapjainak elérése és megtekintése

- A Felderítési beállítások elérése és megtekintése

- A Alkalmazás-összekötő lap elérése és megtekintése

- Az Irányítási napló elérése és megtekintése

- A Pillanatkép-jelentések kezelése oldal elérése és megtekintése

- SIEM-ügynökök elérése és megtekintése

Globális olvasó: Teljes írásvédett hozzáféréssel rendelkezik a Felhőhöz készült Defender-alkalmazások minden aspektusához. Nem módosíthatja a beállításokat, és nem hajthat végre semmilyen műveletet.

Feljegyzés

Az alkalmazásszabályozási funkciókat csak a Microsoft Entra ID-szerepkörök vezérlik. További információ: Alkalmazásszabályozási szerepkörök.

Szerepkörök és engedélyek

| Engedélyek | Globális rendszergazda | Biztonsági rendszergazda | Megfelelési adminisztrátor | Megfelelőségi adatok Rendszergazda | Biztonsági operátor | Biztonsági olvasó | Globális olvasó | PBI-Rendszergazda | Felhőappbiztonság rendszergazda |

|---|---|---|---|---|---|---|---|---|---|

| Riasztások olvasása | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| Riasztások kezelése | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ||

| OAuth-alkalmazások olvasása | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| OAuth-alkalmazásműveletek végrehajtása | ✔ | ✔ | ✔ | ✔ | |||||

| Hozzáférés a felderített alkalmazásokhoz, a felhőalkalmazás-katalógushoz és más felhőfelderítési adatokhoz | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| API-összekötők konfigurálása | ✔ | ✔ | ✔ | ✔ | |||||

| Felhőfelderítési műveletek végrehajtása | ✔ | ✔ | ✔ | ||||||

| Fájlok adatainak és fájlszabályzatának elérése | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| Fájlműveletek végrehajtása | ✔ | ✔ | ✔ | ✔ | |||||

| Hozzáférés szabályozási naplója | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| Szabályozási naplóműveletek végrehajtása | ✔ | ✔ | ✔ | ✔ | |||||

| Hatókörön belüli felderítési szabályozási napló | ✔ | ✔ | ✔ | ||||||

| Szabályzatok olvasása | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| Minden szabályzatművelet végrehajtása | ✔ | ✔ | ✔ | ✔ | |||||

| Fájlszabályzat-műveletek végrehajtása | ✔ | ✔ | ✔ | ✔ | ✔ | ||||

| OAuth-szabályzatműveletek végrehajtása | ✔ | ✔ | ✔ | ✔ | |||||

| Rendszergazdai hozzáférés kezelése | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| Rendszergazdák és tevékenységek adatainak kezelése | ✔ | ✔ | ✔ |

Beépített rendszergazdai szerepkörök az Felhőhöz készült Defender-alkalmazásokban

Az alábbi rendszergazdai szerepkörök konfigurálhatók a Microsoft Defender portál engedélyek > felhőalkalmazási > szerepkörök területén:

Globális rendszergazda: A Microsoft Entra Global Rendszergazda istrator szerepkörhöz hasonló teljes hozzáféréssel rendelkezik, de csak az alkalmazások Felhőhöz készült Defender.

Megfelelőségi rendszergazda: Ugyanazokat az engedélyeket adja meg, mint a Microsoft Entra megfelelőségi rendszergazdai szerepkör, de csak az alkalmazások Felhőhöz készült Defender.

Biztonsági olvasó: Ugyanazokat az engedélyeket adja meg, mint a Microsoft Entra Security-olvasó szerepkör, de csak az alkalmazások Felhőhöz készült Defender.

Biztonsági operátor: Ugyanazokat az engedélyeket adja meg, mint a Microsoft Entra Security operátori szerepkör, de csak az alkalmazások Felhőhöz készült Defender.

Alkalmazás-/példányadminisztrátor: Teljes vagy írásvédett engedélyekkel rendelkezik az Felhőhöz készült Defender-alkalmazások összes adatához, amely kizárólag a kiválasztott alkalmazás vagy alkalmazáspéldány használatával foglalkozik. Például felhasználói rendszergazdai engedélyt ad a Box Európai példányának. A rendszergazda csak a Box European-példányhoz kapcsolódó adatokat látja, legyen szó fájlokról, tevékenységekről, szabályzatokról vagy riasztásokról:

- Tevékenységek lap – Csak az adott alkalmazással kapcsolatos tevékenységek

- Riasztások – Csak az adott alkalmazással kapcsolatos riasztások. Bizonyos esetekben egy másik alkalmazással kapcsolatos riasztási adatok, ha az adatok korrelálnak az adott alkalmazással. Egy másik alkalmazással kapcsolatos riasztási adatok láthatósága korlátozott, és nincs hozzáférés a részletezéshez további részletekért

- Szabályzatok – Megtekintheti az összes házirendet, és ha a hozzárendelt teljes engedélyek csak az alkalmazással/példánysal kapcsolatos szabályzatokat szerkeszthetik vagy hozhatnak létre

- Fiókok lap – Csak az adott alkalmazáshoz/példányhoz tartozó fiókok

- Alkalmazásengedélyek – Csak az adott alkalmazáshoz/példányhoz tartozó engedélyek

- Fájlok lap – Csak az adott alkalmazásból/példányból származó fájlok

- Feltételes hozzáférésű alkalmazásvezérlés – Nincs engedély

- Cloud Discovery-tevékenység – Nincs engedély

- Biztonsági bővítmények – Csak felhasználói engedélyekkel rendelkező API-jogkivonat engedélyei

- Szabályozási műveletek – Csak az adott alkalmazáshoz/példányhoz

- Biztonsági javaslatok felhőplatformokhoz – Nincs engedély

- IP-tartományok – Nincs engedély

Felhasználói csoport rendszergazdája: Teljes vagy írásvédett engedélyekkel rendelkezik az Felhőhöz készült Defender-alkalmazások összes adatához, amely kizárólag a hozzájuk rendelt adott csoportokkal foglalkozik. Ha például felhasználói rendszergazdai engedélyeket rendel a "Németország – minden felhasználó" csoporthoz, a rendszergazda csak az adott felhasználói csoporthoz tartozó Felhőhöz készült Defender-alkalmazásokban tekintheti meg és szerkesztheti az adatokat. A felhasználói csoport rendszergazdája a következő hozzáféréssel rendelkezik:

Tevékenységek lap – Csak a csoport felhasználóival kapcsolatos tevékenységek

Riasztások – Csak a csoport felhasználóival kapcsolatos riasztások. Bizonyos esetekben a riasztási adatok egy másik felhasználóhoz kapcsolódnak, ha az adatok korrelálnak a csoport felhasználóival. A más felhasználókkal kapcsolatos riasztási adatok láthatósága korlátozott, és nincs hozzáférés a részletezéshez további részletekért.

Szabályzatok – Megtekintheti az összes házirendet, és ha a hozzárendelt teljes engedélyek csak a csoport felhasználóival foglalkozó szabályzatokat szerkeszthetik vagy hozhatnak létre

Fiókok lap – Csak a csoport adott felhasználóinak fiókjai

Alkalmazásengedélyek – Nincs engedély

Fájlok lap – Nincs engedély

Feltételes hozzáférésű alkalmazásvezérlés – Nincs engedély

Cloud Discovery-tevékenység – Nincs engedély

Biztonsági bővítmények – Csak az API-jogkivonat engedélyei a csoport felhasználóival

Irányítási műveletek – Csak a csoport adott felhasználói számára

Biztonsági javaslatok felhőplatformokhoz – Nincs engedély

IP-tartományok – Nincs engedély

Feljegyzés

- Ha csoportokat szeretne hozzárendelni a felhasználói csoportok rendszergazdáihoz, először importálnia kell a felhasználói csoportokat a csatlakoztatott alkalmazásokból.

- Az importált Microsoft Entra-csoportokhoz csak felhasználói csoportgazdákhoz rendelhet engedélyeket.

Cloud Discovery globális rendszergazda: Jogosult az összes Cloud Discovery-beállítás és adat megtekintésére és szerkesztésére. A Global Discovery rendszergazdája a következő hozzáféréssel rendelkezik:

- Gépház

- Rendszerbeállítások – Csak megtekintés

- Cloud Discovery-beállítások – Az összes megtekintése és szerkesztése (az anonimizálási engedélyek attól függenek, hogy engedélyezték-e a szerepkör-hozzárendelés során)

- Cloud Discovery-tevékenység – teljes engedélyek

- Riasztások – csak a vonatkozó Cloud Discovery-jelentéshez kapcsolódó riasztások megtekintése és kezelése

- Szabályzatok – Megtekintheti az összes szabályzatot, és csak a Cloud Discovery-szabályzatokat szerkesztheti vagy hozhatja létre

- Tevékenységek lap – Nincs engedély

- Fiókok lap – Nincs engedély

- Alkalmazásengedélyek – Nincs engedély

- Fájlok lap – Nincs engedély

- Feltételes hozzáférésű alkalmazásvezérlés – Nincs engedély

- Biztonsági bővítmények – Saját API-jogkivonatok létrehozása és törlése

- Irányítási műveletek – Csak a Cloud Discoveryhez kapcsolódó műveletek

- Biztonsági javaslatok felhőplatformokhoz – Nincs engedély

- IP-tartományok – Nincs engedély

- Gépház

Cloud Discovery-jelentés rendszergazdája:

- Gépház

- Rendszerbeállítások – Csak megtekintés

- Cloud Discovery-beállítások – Az összes megtekintése (az anonimizálási engedélyek attól függenek, hogy engedélyezték-e a szerepkör-hozzárendelés során)

- Cloud Discovery-tevékenység – csak olvasási engedélyek

- Riasztások – csak a vonatkozó Cloud Discovery-jelentéshez kapcsolódó riasztások megtekintése

- Szabályzatok – Megtekintheti az összes szabályzatot, és csak Cloud Discovery-szabályzatokat hozhat létre, anélkül, hogy szabályozhatja az alkalmazást (címkézés, jóváhagyás és nem engedélyezett)

- Tevékenységek lap – Nincs engedély

- Fiókok lap – Nincs engedély

- Alkalmazásengedélyek – Nincs engedély

- Fájlok lap – Nincs engedély

- Feltételes hozzáférésű alkalmazásvezérlés – Nincs engedély

- Biztonsági bővítmények – Saját API-jogkivonatok létrehozása és törlése

- Irányítási műveletek – csak a vonatkozó Cloud Discovery-jelentéshez kapcsolódó műveletek megtekintése

- Biztonsági javaslatok felhőplatformokhoz – Nincs engedély

- IP-tartományok – Nincs engedély

- Gépház

Feljegyzés

A beépített Felhőhöz készült Defender-alkalmazások rendszergazdai szerepkörei csak a Felhőhöz készült Defender-alkalmazásokhoz biztosítanak hozzáférési engedélyeket.

Rendszergazdai engedélyek felülbírálása

Ha felül szeretné bírálni egy rendszergazda engedélyét a Microsoft Entra-azonosítóból vagy a Microsoft 365-ből, ezt úgy teheti meg, hogy manuálisan hozzáadja a felhasználót Felhőhöz készült Defender alkalmazásokhoz, és hozzárendeli a felhasználói engedélyeket. Ha például a Microsoft Entra ID-ban biztonsági olvasóként dolgozó Stephanie-t szeretné hozzárendelni, hogy teljes hozzáféréssel rendelkezzen az Felhőhöz készült Defender-alkalmazásokban, manuálisan is hozzáadhatja a Felhőhöz készült Defender-alkalmazásokhoz, és teljes hozzáféréssel felülbírálhatja a szerepkörét, és engedélyezheti neki a szükséges engedélyeket a következő helyen: Felhőhöz készült Defender Alkalmazások. Vegye figyelembe, hogy nem lehet felülbírálni a Teljes hozzáférést biztosító Microsoft Entra-szerepköröket (globális rendszergazda, biztonsági rendszergazda és Felhőappbiztonság rendszergazda).

További rendszergazdák hozzáadása

További rendszergazdákat is hozzáadhat az Felhőhöz készült Defender-alkalmazásokhoz anélkül, hogy felhasználókat ad hozzá a Microsoft Entra felügyeleti szerepköreihez. További rendszergazdák hozzáadásához hajtsa végre a következő lépéseket:

Fontos

- A Rendszergazdai hozzáférés kezelése laphoz való hozzáférés a globális Rendszergazda istratorok, biztonsági Rendszergazda istratorok, megfelelőségi Rendszergazda istratorok, megfelelőségi adatok Rendszergazda istratorok, biztonsági operátorok, biztonsági olvasók és globális olvasók csoportok tagjai számára érhető el.

- Csak a Microsoft Entra Global Rendszergazda istrators vagy Security Rendszergazda istrators szerkesztheti a rendszergazdai hozzáférési lapot, és hozzáférést adhat más felhasználóknak Felhőhöz készült Defender Alkalmazásokhoz.

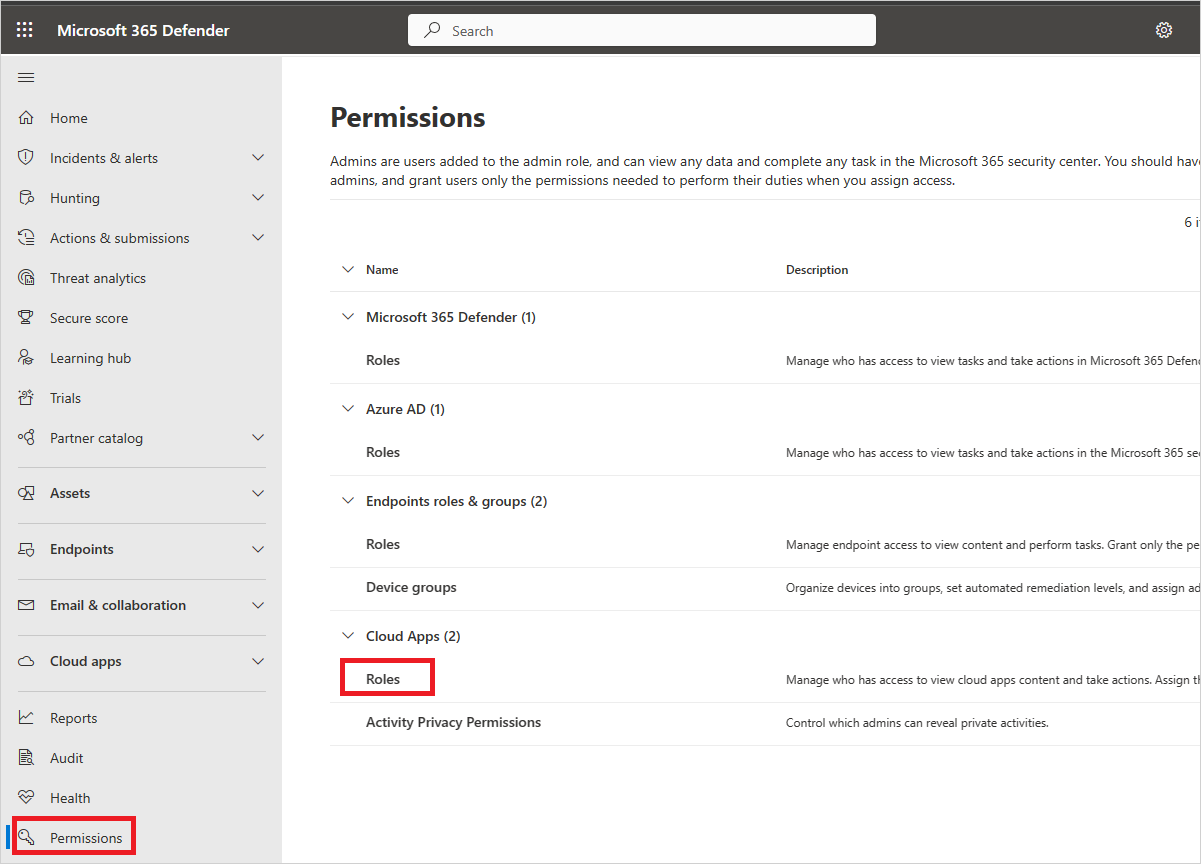

A Microsoft Defender portál bal oldali menüjében válassza az Engedélyek lehetőséget.

A Cloud Apps alatt válassza a Szerepkörök lehetőséget.

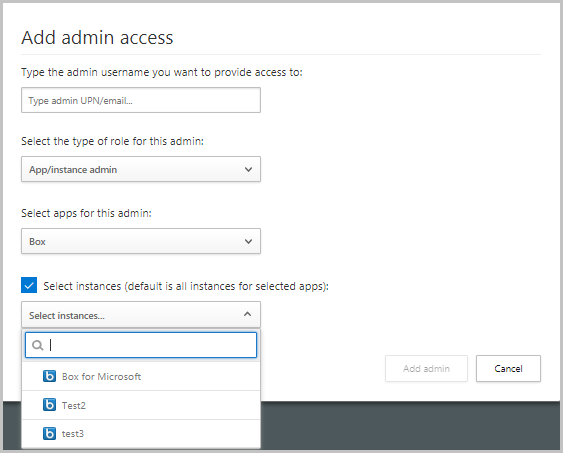

Válassza a +Felhasználó hozzáadása lehetőséget azoknak a rendszergazdáknak a hozzáadásához, akiknek hozzáféréssel kell rendelkezniük az Felhőhöz készült Defender-alkalmazásokhoz. Adjon meg egy felhasználó e-mail-címét a szervezeten belülről.

Feljegyzés

Ha külső felügyelt biztonsági szolgáltatókat (MSSP-ket) szeretne hozzáadni a Felhőhöz készült Defender-alkalmazások rendszergazdáihoz, győződjön meg arról, hogy először meghívja őket vendégként a szervezetbe.

Ezután válassza ki a legördülő menüt, és adja meg, hogy milyen típusú szerepkört tölt be a rendszergazda, globális rendszergazda, biztonsági olvasó, megfelelőségi rendszergazda, alkalmazás-/példány-rendszergazda, felhasználócsoport-rendszergazda, Cloud Discovery globális rendszergazda vagy Cloud Discovery-jelentésgazda. Ha az Alkalmazás/Példány rendszergazdája lehetőséget választja, válassza ki azt az alkalmazást és példányt, amelyhez a rendszergazda rendelkezik engedélyekkel.

Feljegyzés

Minden olyan rendszergazda, akinek a hozzáférése korlátozott, és megpróbál hozzáférni egy korlátozott laphoz, vagy korlátozott műveletet hajt végre, hibaüzenetet kap, hogy nincs engedélye a lap elérésére vagy a művelet végrehajtására.

Válassza a Rendszergazda hozzáadása lehetőséget.

Külső rendszergazdák meghívása

Felhőhöz készült Defender Alkalmazások segítségével külső rendszergazdákat (MSSP-ket) hívhat meg a szervezet (MSSP-ügyfél) Felhőhöz készült Defender Apps szolgáltatás rendszergazdájaként. MSSP-k hozzáadásához győződjön meg arról, hogy a Felhőhöz készült Defender Apps engedélyezve van az MSSPs-bérlőn, majd vegye fel őket Microsoft Entra B2B együttműködési felhasználókként az MSSP-ügyfelek Azure Portalján. A hozzáadás után az MSSP-k konfigurálhatók rendszergazdákként, és hozzárendelhetők az Felhőhöz készült Defender-alkalmazásokban elérhető szerepkörök bármelyikéhez.

MSSP-k hozzáadása az MSSP-ügyfél Felhőhöz készült Defender Apps szolgáltatáshoz

- Az MSSP-ügyfélkönyvtárban vendégként adhat hozzá MSSP-ket a vendégfelhasználók hozzáadása a címtárhoz című témakörben ismertetett lépésekkel.

- Adjon hozzá MSSP-ket, és rendeljen hozzá rendszergazdai szerepkört az MSSP-ügyfél Felhőhöz készült Defender Alkalmazások portálon a További rendszergazdák hozzáadása című lépésben. Adja meg ugyanazt a külső e-mail-címet, amelyet az MSSP ügyfélkönyvtárában vendégként használ.

MSSP-k elérése az MSSP-ügyfél Felhőhöz készült Defender Apps szolgáltatáshoz

Alapértelmezés szerint az MSSP-k a következő URL-címen érik el Felhőhöz készült Defender Apps-bérlőjüket: https://security.microsoft.com.

Az MSSP-knek azonban a következő formátumban kell hozzáférnie az MSSP-ügyfél Microsoft Defender portálhoz egy bérlőspecifikus URL-cím használatával: https://security.microsoft.com/?tid=<tenant_id>.

Az MSSP-k az alábbi lépésekkel szerezhetik be az MSSP ügyfélportál bérlőazonosítóját, majd az azonosítóval érhetik el a bérlőspecifikus URL-címet:

MSSP-ként jelentkezzen be a Microsoft Entra-azonosítóba a hitelesítő adataival.

Címtár váltása az MSSP-ügyfél bérlőjére.

Válassza a Microsoft Entra azonosító>tulajdonságai lehetőséget. Az MSSP-ügyfél bérlőazonosítóját a Bérlőazonosító mezőben találja.

Az MSSP ügyfélportál elérése az

customer_tenant_idalábbi URL-cím értékének cseréjével:https://security.microsoft.com/?tid=<tenant_id>.

Rendszergazda tevékenységnaplózás

Felhőhöz készült Defender Alkalmazások segítségével exportálhatja a rendszergazdai bejelentkezési tevékenységek naplóját, valamint egy adott felhasználó nézeteinek vagy a vizsgálat részeként végrehajtott riasztások naplózását.

Napló exportálásához hajtsa végre a következő lépéseket:

A Microsoft Defender portál bal oldali menüjében válassza az Engedélyek lehetőséget.

A Cloud Apps alatt válassza a Szerepkörök lehetőséget.

A Rendszergazda szerepkörök lapján, a jobb felső sarokban válassza a Rendszergazdai tevékenységek exportálása lehetőséget.

Adja meg a szükséges időtartományt.

Válassza az Exportálás lehetőséget.