Importált PKCS-tanúsítványok konfigurálása és használata az Intune-nal

Microsoft Intune támogatja az importált nyilvánoskulcs-párok (PKCS)-tanúsítványok használatát, amelyeket gyakran használnak az S/MIME-titkosításhoz Email profilokkal. Az Intune egyes e-mail-profiljai támogatják az S/MIME engedélyezésének lehetőségét, ahol megadhat egy S/MIME aláíró tanúsítványt és egy S/MIME titkosítási tanúsítványt.

Fontos

Amint az Microsoft Tech Community blogban bejelentették, az Azure Active Directory Authentication Library (ADAL) támogatása 2022 decemberében megszűnik. Ahhoz, hogy a PowerShell-szkriptek vagy egyéni kódok továbbra is importálni tudják a felhasználói PFX-tanúsítványokat az Intune-ba, frissíteni kell őket a Microsoft Authentication Library (MSAL) használatához. Emellett a jövőbeli hitelesítési problémák elkerülése érdekében frissíteni kell a globális Intune-alkalmazásazonosítót az alkalmazáshoz rendelt egyedi alkalmazásazonosítóval (ügyfél-azonosítóval), miután regisztrálta azt a Microsoft Entra ID.

A GitHubon frissült a PFX-tanúsítványok importálását megkönnyítő PowerShell-példaszkript, amely az MSAL-ra és az Microsoft Entra-alkalmazás (ügyfél) azonosítójára hivatkozik. A cikkben szereplő szkriptminták adott esetben szintén frissülnek.

További információért tekintse meg a PFXImport PowerShell Project readme fájlt a GitHubon, és töltse le a frissített példaszkriptet.

Az S/MIME-titkosítás kihívást jelent, mert az e-mailek titkosítása egy adott tanúsítvánnyal történik:

- A visszafejtéshez rendelkeznie kell annak a tanúsítványnak a titkos kulcsával, amely titkosította az e-mailt azon az eszközön, amelyen az e-mailt olvassa.

- Mielőtt egy eszköz tanúsítványa lejár, importálnia kell egy új tanúsítványt, hogy az eszközök továbbra is visszafejthessenek új e-maileket. A tanúsítványok megújítása nem támogatott.

- A titkosítási tanúsítványok rendszeresen megújulnak, ami azt jelenti, hogy érdemes lehet megőrizni a korábbi tanúsítványokat az eszközein, hogy a régebbi e-mailek továbbra is visszafejthetők legyenek.

Mivel ugyanazt a tanúsítványt kell használni az eszközök között, erre a célra nem lehet SCEP - vagy PKCS-tanúsítványprofilokat használni, mivel ezek a tanúsítványkézbesítési mechanizmusok egyedi tanúsítványokat biztosítanak eszközönként.

Az S/MIME intune-nal való használatáról az S/MIME használata az e-mailek titkosításához című témakörben olvashat bővebben.

Támogatott platformok

Az Intune a KÖVETKEZŐ platformokon támogatja a PFX-tanúsítványok importálását:

- Android-eszközadminisztrátor

- Android Enterprise:

- Teljes körűen felügyelt

- Corporate-Owned munkahelyi profil

- Personally-Owned munkahelyi profil

- iOS/iPadOS

- macOS

- Windows 10/11

Fontos

Microsoft Intune 2024. augusztus 30-án megszűnik az Android-eszközök rendszergazdai felügyeletének támogatása a Google Mobile Services (GMS) szolgáltatáshoz hozzáféréssel rendelkező eszközökön. Ezt követően az eszközregisztráció, a technikai támogatás, a hibajavítások és a biztonsági javítások nem lesznek elérhetők. Ha jelenleg eszközadminisztrátori felügyeletet használ, javasoljuk, hogy a támogatás befejeződése előtt váltson egy másik Android-felügyeleti lehetőségre az Intune-ban. További információ: Android-eszközadminisztrátor támogatásának megszüntetése GMS-eszközökön.

Követelmények

Ha importált PKCS-tanúsítványokat szeretne használni az Intune-nal, a következő infrastruktúrára lesz szüksége:

Tanúsítvány-összekötő Microsoft Intune:

A tanúsítvány-összekötő kezeli az Intune-ba importált PFX-fájlok kéréseit egy adott felhasználó S/MIME e-mail-titkosításához. Győződjön meg arról, hogy minden telepített összekötő hozzáfér a feltöltött PFX-fájlok jelszavának titkosításához használt titkos kulcshoz.

További információ a tanúsítvány-összekötőről:

Windows Server:

A tanúsítvány-összekötő olyan Windows Serverre települ, amely megfelel az összekötők előfeltételeinek.

Visual Studio 2015 vagy újabb (nem kötelező):

A Visual Studióval hozhatja létre a segéd PowerShell-modult parancsmagokkal a PFX-tanúsítványok Microsoft Intune való importálásához. A segéd PowerShell-parancsmagok beszerzéséhez lásd : PFX PowerShell-projekt importálása a GitHubon.

Működése

Ha az Intune-ból egy importált PFX-tanúsítványt helyez üzembe egy felhasználó számára, az eszköz mellett két összetevő is rendelkezésre áll:

Intune-szolgáltatás: Titkosított állapotban tárolja a PFX-tanúsítványokat, és kezeli a tanúsítvány üzembe helyezését a felhasználói eszközön. A tanúsítványok titkos kulcsait védő jelszavakat a rendszer titkosítja, mielőtt feltöltené őket egy hardveres biztonsági modullal (HSM) vagy a Windows titkosítással, biztosítva, hogy az Intune ne férhessen hozzá a titkos kulcshoz.

Tanúsítvány-összekötő Microsoft Intune: Amikor egy eszköz az Intune-ba importált PFX-tanúsítványt kér, a titkosított jelszót, a tanúsítványt és az eszköz nyilvános kulcsát elküldi az összekötőnek. Az összekötő visszafejti a jelszót a helyszíni titkos kulccsal, majd újra titkosítja a jelszót (és az iOS használata esetén a plist profilokat) az eszközkulccsal, mielőtt visszaküldené a tanúsítványt az Intune-nak. Az Intune ezután kézbesíti a tanúsítványt az eszköznek, és az eszköz visszafejti azt az eszköz titkos kulcsával, és telepíti a tanúsítványt.

PFX-tanúsítványok importálása az Intune-ba

A Microsoft Graph segítségével importálhatja a felhasználók PFX-tanúsítványait az Intune-ba. A GitHubon a PFXImport PowerShell-projekt súgója parancsmagokat biztosít a műveletek egyszerű végrehajtásához.

Ha inkább a saját egyéni megoldását szeretné használni a Graph használatával, használja a userPFXCertificate erőforrástípust.

PFXImport PowerShell-projekt parancsmagok létrehozása

A PowerShell-parancsmagok használatához saját maga hozhatja létre a projektet a Visual Studióval. A folyamat egyenesen előre halad, és bár futhat a kiszolgálón, javasoljuk, hogy futtassa a munkaállomáson.

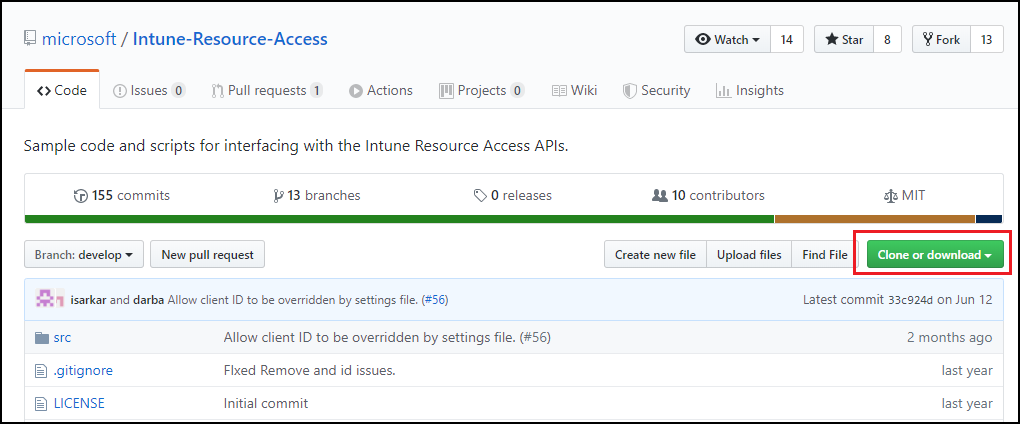

Nyissa meg az Intune-Resource-Access adattár gyökerét a GitHubon, majd töltse le vagy klónozza az adattárat a Gittel a gépére.

Nyissa meg

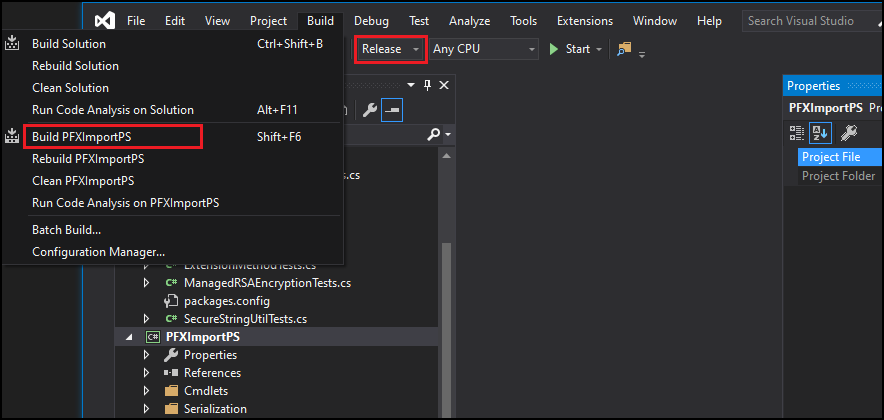

.\Intune-Resource-Access-develop\src\PFXImportPowershell\a projektet a Visual Studióval a PFXImportPS.sln fájl használatával.Felül váltson hibakeresésrőlkiadásra.

Lépjen a Build (Létrehozás ) elemre, és válassza a Build PFXImportPS (PFXimportPS létrehozása) lehetőséget. Néhány pillanat múlva megjelenik a Sikeres buildelés megerősítése a Visual Studio bal alsó sarkában.

A buildelési folyamat létrehoz egy új mappát a PowerShell-modullal a következő helyen:

.\Intune-Resource-Access-develop\src\PFXImportPowershell\PFXImportPS\bin\Release.A következő lépésekhez ezt a Kiadás mappát fogja használni.

A titkosítás nyilvános kulcsának létrehozása

PFX-tanúsítványokat és azok titkos kulcsait importálja az Intune-ba. A titkos kulcsot védő jelszó a helyszínen tárolt nyilvános kulccsal van titkosítva. A nyilvános/titkos kulcspárok létrehozásához és tárolásához használhat Windows-titkosítást, hardveres biztonsági modult vagy más típusú titkosítást. A használt titkosítás típusától függően a nyilvános/titkos kulcspár fájlformátumban exportálható biztonsági mentés céljából.

A PowerShell-modul metódusokat biztosít a kulcsok Windows-titkosítással történő létrehozásához. Más eszközökkel is létrehozhat kulcsokat.

A titkosítási kulcs létrehozása Windows-titkosítással

Másolja a Visual Studio által létrehozott Release mappát arra a kiszolgálóra, amelyre telepítette a tanúsítvány-összekötőt Microsoft Intune. Ez a mappa tartalmazza a PowerShell-modult.

A kiszolgálón nyissa meg a PowerShellt rendszergazdaként, majd lépjen a PowerShell-modult tartalmazó Kiadás mappába.

A modul importálásához futtassa a parancsot

Import-Module .\IntunePfxImport.psd1a modul importálásához.Ezután futtassa a következőt:

Add-IntuneKspKey -ProviderName "Microsoft Software Key Storage Provider" -KeyName "PFXEncryptionKey"Tipp

A PFX-tanúsítványok importálásakor újra ki kell jelölni a használt szolgáltatót. Használhatja a Microsoft szoftverkulcs-tárolószolgáltatót, bár más szolgáltató használata is támogatott. A kulcsnév is szerepel példaként, és használhat egy másik kulcsnevet is.

Ha a tanúsítványt a munkaállomásról szeretné importálni, exportálhatja ezt a kulcsot egy fájlba a következő paranccsal:

Export-IntunePublicKey -ProviderName "<ProviderName>" -KeyName "<KeyName>" -FilePath "<File path\Filename.PFX>"A titkos kulcsot minden olyan kiszolgálón importálni kell, amely a tanúsítvány-összekötőt üzemelteti a Microsoft Intune, hogy az importált PFX-tanúsítványok sikeresen feldolgozhatók legyenek.

Hardveres biztonsági modul (HSM) használata

A nyilvános/titkos kulcspár létrehozásához és tárolásához hardveres biztonsági modult (HSM) használhat. További információkért tekintse meg a HSM-szolgáltató dokumentációját.

PFX-tanúsítványok importálása

Az alábbi folyamat a PowerShell-parancsmagokat használja példaként a PFX-tanúsítványok importálására. A követelményektől függően különböző lehetőségek közül választhat.

A lehetőségek a következők:

Cél (a tanúsítványokat címke alapján csoportosítja):

- nincs hozzárendelve

- smimeEncryption

- smimeSigning

Kitöltési séma:

- oaepSha256

- oaepSha384

- oaepSha512

Válassza ki azt a kulcstároló-szolgáltatót, amely megfelel a kulcs létrehozásához használt szolgáltatónak.

A PFX-tanúsítvány importálása

Exportálja a tanúsítványokat bármely hitelesítésszolgáltatóból a szolgáltató dokumentációját követve. A Microsoft Active Directory Tanúsítványszolgáltatások esetében használhatja ezt a példaszkriptet.

A kiszolgálón nyissa meg a PowerShellt rendszergazdaként, majd lépjen az IntunePfxImport.psd1 PowerShell-modult tartalmazó Kiadás mappába.

Megjegyzés:

Az IntunePfxImport.psd1 futtatása előtt a következő módosításokat kell végrehajtani a GCC High- és DoD-bérlők esetében.

A fájl szerkesztéséhez használjon szövegszerkesztőt vagy PowerShell ISE-t, amely frissíti a GCC High környezet szolgáltatásvégpontjait. Figyelje meg, hogy ezek a frissítések .com-ről.us utótagra módosítják az URI-kat. Az IntunePfxImport.psd1-ben összesen két frissítés található. Az egyik az AuthURI , a másik a GraphURI esetében:

PrivateData = @{ AuthURI = "login.microsoftonline.us" GraphURI = "https://graph.microsoft.us" SchemaVersion = "beta" ClientId = "00000000-0000-0000-0000-000000000000" # Client Id from Azure app registration ClientSecret = "" # client secret from app registration when using application permissions to authenticate TenantId = "00000000-0000-0000-0000-000000000000" # TenantId is required when using client secret }A módosítások mentése után indítsa újra a PowerShellt.

A modul importálásához futtassa a következőt:

Import-Module .\IntunePfxImport.psd1Az Intune Graph-hitelesítéshez futtassa a következőt:

Set-IntuneAuthenticationToken -AdminUserName "<Admin-UPN>"Megjegyzés:

Mivel a hitelesítés a Graphon fut, engedélyeket kell adnia az AppID-hez. Ha első alkalommal használja ezt a segédprogramot, globális rendszergazda kell megadnia. A PowerShell-parancsmagok ugyanazt az AppID-t használják, mint amelyet a PowerShell Intune-mintákban használtak.

Az parancs futtatásával

$SecureFilePassword = ConvertTo-SecureString -String "<PFXPassword>" -AsPlainText -Forcealakítsa át az importálni kívánt PFX-fájlok jelszavát egy biztonságos sztringgé.UserPFXCertificate objektum létrehozásához futtassa a következőt:

$userPFXObject = New-IntuneUserPfxCertificate -PathToPfxFile "<FullPathPFXToCert>" $SecureFilePassword "<UserUPN>" "<ProviderName>" "<KeyName>" "<IntendedPurpose>"Például:

$userPFXObject = New-IntuneUserPfxCertificate -PathToPfxFile "C:\temp\userA.pfx" $SecureFilePassword "userA@contoso.com" "Microsoft Software Key Storage Provider" "PFXEncryptionKey" "smimeEncryption"Megjegyzés:

Ha a tanúsítványt nem az összekötőt futtató kiszolgálóról importálja, a következő parancsot kell használnia, amely tartalmazza a kulcsfájl elérési útját:

$userPFXObject = New-IntuneUserPfxCertificate -PathToPfxFile "<FullPathToPFX>" $SecureFilePassword "<UserUPN>" "<ProviderName>" "<KeyName>" "<IntendedPurpose>" "<PaddingScheme>" "<File path to public key file>"A VPN nem támogatott intendedPurpose néven.

Importálja a UserPFXCertificate objektumot az Intune-ba a következő futtatásával:

Import-IntuneUserPfxCertificate -CertificateList $userPFXObjectA tanúsítvány importálásának ellenőrzéséhez futtassa a következőt:

Get-IntuneUserPfxCertificate -UserList "<UserUPN>"Ajánlott eljárásként törölje a Microsoft Entra tokengyorsítótárat anélkül, hogy megvárja a saját lejáratát, futtassa a következőt:

Remove-IntuneAuthenticationToken

Az egyéb elérhető parancsokkal kapcsolatos további információkért tekintse meg a PFX PowerShell-projekt importálása a GitHubon című témakör olvasófájlját.

Importált PKCS-tanúsítványprofil létrehozása

Miután importálta a tanúsítványokat az Intune-ba, hozzon létre egy PKCS által importált tanúsítványprofilt, és rendelje hozzá Microsoft Entra csoportokhoz.

Megjegyzés:

Miután létrehozott egy importált PKCS-tanúsítványprofilt, a profilban a kívánt célú és kulcstároló-szolgáltató (KSP) értékei írásvédettek lesznek, és nem szerkeszthetők. Ha ezen beállítások bármelyikéhez más értékre van szüksége, hozzon létre és helyezzen üzembe egy új profilt.

Jelentkezzen be a Microsoft Intune Felügyeleti központba.

Válassza ki, majd lépjen az Eszközök>konfigurációja>Létrehozás elemre.

Adja meg a következő tulajdonságokat:

- Platform: Válassza ki az eszközei platformját.

- Profil: Válassza az Importált PKCS-tanúsítvány lehetőséget. Vagy válassza a Sablonok>– PKCS importált tanúsítvány lehetőséget.

Válassza a Létrehozás lehetőséget.

Az Alapadatok között adja meg a következő tulajdonságokat:

- Név: Adjon meg egy leíró nevet a profilnak. Nevezze el a profilokat, hogy később könnyen azonosíthassa őket. A jó profilnév például a PKCS által importált tanúsítványprofil a teljes vállalat számára.

- Leírás: Itt adhatja meg a profil leírását. A beállítás használata nem kötelező, de ajánlott.

Válassza a Tovább gombot.

A Konfigurációs beállítások területen adja meg a következő tulajdonságokat:

Cél: Adja meg az ehhez a profilhoz importált tanúsítványok rendeltetését. A rendszergazdák különböző célokkal (például S/MIME aláírással vagy S/MIME-titkosítással) importálhatnak tanúsítványokat. A tanúsítványprofilban kiválasztott cél megegyezik a megfelelő importált tanúsítványokkal rendelkező tanúsítványprofillal. A cél egy olyan címke, amely csoportosítja az importált tanúsítványokat, és nem garantálja, hogy az ezzel a címkével importált tanúsítványok megfelelnek a kívánt célnak.

Kulcstároló-szolgáltató (KSP): Windows esetén válassza ki, hol tárolja a kulcsokat az eszközön.

Ez a lépés csak a teljes körűen felügyelt, dedikált és Corporate-Owned munkahelyi profilhoz tartozó Android Enterprise-eszközprofilokra vonatkozik.

Az Alkalmazások területen konfigurálja a tanúsítvány-hozzáférést az alkalmazásokhoz való tanúsítványhozzáférés kezeléséhez. Válasszon a következő lehetőségek közül:

- Felhasználói jóváhagyás megkövetelése az alkalmazásokhoz(alapértelmezett) – A felhasználóknak minden alkalmazásnak jóvá kell hagyniuk a tanúsítvány használatát.

- Engedélyezés csendesen adott alkalmazásokhoz (más alkalmazásokhoz felhasználói jóváhagyás szükséges) – Ezzel a beállítással válassza az Alkalmazások hozzáadása lehetőséget, majd válasszon ki egy vagy több olyan alkalmazást, amely felhasználói beavatkozás nélkül, csendesen fogja használni a tanúsítványt.

Válassza a Tovább gombot.

A Hozzárendelések területen válassza ki a profilt fogadó felhasználót vagy csoportokat. További információért a profilok hozzárendeléséről lásd: Felhasználói és eszközprofilok hozzárendelése.

Válassza a Tovább gombot.

(Csak Windows 10/11-re vonatkozik) Az Alkalmazhatósági szabályok területen adja meg az alkalmazhatósági szabályokat a profil hozzárendelésének finomításához. Dönthet úgy, hogy hozzárendeli vagy nem rendeli hozzá a profilt egy eszköz operációsrendszer-kiadása vagy verziója alapján.

További információt az Eszközprofil létrehozása a Microsoft Intune-ben című témakör Alkalmazhatósági szabályok című témakörében talál.

Válassza a Tovább gombot.

Az Ellenőrzés és létrehozás csoportban tekintse át a beállításokat. Ha a Létrehozás lehetőséget választja, a rendszer menti a módosításokat, és hozzárendeli a profilt. A házirend a profilok listájában is megjelenik.

Külső partnerek támogatása

A következő partnerek támogatott módszereket vagy eszközöket biztosítanak a PFX-tanúsítványok Intune-ba való importálásához.

DigiCert

Ha a DigiCert PKI platformszolgáltatást használja, az Intune S/MIME-tanúsítványokhoz készült DigiCert importáló eszközzel PFX-tanúsítványokat importálhat az Intune-ba. Az eszköz használata felváltja a PFX-tanúsítványok importálása az Intune-ba című, a cikk korábbi részében ismertetett utasításokat.

Ha többet szeretne megtudni a DigiCert importálási eszközről, beleértve az eszköz beszerzésének módját, tekintse meg https://knowledge.digicert.com/tutorials/microsoft-intune.html a DigiCert tudásbázis.

EverTrust

Ha az EverTrustt használja PKI-megoldásként, önállóan vagy egy meglévő PKI-hez kombinálva, az EverTrust Horizont konfigurálhatja PFX-tanúsítványok importálására az Intune-ba. Az integráció befejezése után nem kell követnie a PFX-tanúsítványok importálása az Intune-ba című, a cikk korábbi részében ismertetett utasításokat.

Az EverTrust integrálásával kapcsolatos további információkért lásd: https://evertrust.fr/horizon-and-intune-integration/.

Kulcstalk

Ha a KeyTalk szolgáltatást használja, konfigurálhatja a szolgáltatásukat PFX-tanúsítványok importálására az Intune-ba. Az integráció befejezése után nem kell követnie a PFX-tanúsítványok importálása az Intune-ba az Intune-ba című, a cikk korábbi részében ismertetett utasításokat.

A KeyTalk integrálásával kapcsolatos további információkért lásd https://keytalk.com/support a KeyTalk tudásbázis.

Következő lépések

SCEP használata tanúsítványokhoz

Az Intune felhasználói felülete a Windows Server-eszközöket a Windows-ügyfelektől eltérően jeleníti meg a biztonsági felügyelet Végponthoz készült Microsoft Defender forgatókönyv esetében

Az Végponthoz készült Microsoft Defender (MDE biztonsági konfiguráció) biztonsági felügyeletének támogatása érdekében az Intune hamarosan megkülönbözteti a windowsos eszközöket a Microsoft Entra ID-ben Windows Serverként a Windows Servert futtató eszközökhöz, vagy windowsosként a rendszert futtató eszközökhöz. Windows 10 vagy Windows 11.

Ezzel a módosítással javíthatja Végponthoz készült Microsoft Defender biztonsági konfiguráció szabályzatcélzását. Használhat például olyan dinamikus csoportokat, amelyek csak Windows Server-eszközökből vagy csak Windows-ügyféleszközökből (Windows 10/11) állnak.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: