Az ügyfél által felügyelt titkosítási kulcs kezelése

Az ügyfelek adatvédelmi és megfelelőségi követelményekkel védik adataikat az inaktív adatok titkosításával. Ez megvédi az adatokat a kitettségtől abban az esetben, ha az adatbázis másolatát ellopják. Az inaktív adatok titkosításával az ellopott adatbázisadatok védve vannak attól, hogy a titkosítási kulcs nélkül visszakerüljenek egy másik kiszolgálóra.

Alapértelmezés szerint az összes Power Platform tárolt ügyféladat titkosítva van erős, Microsoft által felügyelt titkosítási kulcsokkal. A Microsoft tárolja és kezeli az összes adat adatbázis-titkosítási kulcsát, így Önnek nem kell ezzel foglalkoznia. Azonban ezt az ügyfél által felügyelt titkosítási kulcsot (CMK) biztosítja a hozzáadott adatvédelmi vezérlőhöz, Power Platform ahol önállóan kezelheti a környezetéhez Microsoft Dataverse társított adatbázis-titkosítási kulcsot. Ez lehetővé teszi a titkosítási kulcs igény szerinti elforgatását vagy cseréjét, valamint azt is, hogy megakadályozza, hogy a Microsoft hozzáférjen az ügyféladataihoz, amikor bármikor visszavonja a kulcshozzáférést a szolgáltatásainkhoz.

Ha többet szeretne megtudni az ügyfél által felügyelt kulcsról Power Platform, tekintse meg az ügyfél által felügyelt kulcsot bemutató videót.

Ezek a titkosítási kulcsműveletek ügyfél által felügyelt kulccsal (CMK) érhetők el:

- Hozzon létre egy RSA (RSA-HSM) kulcsot a Azure Key Vault.

- Hozzon létre egy Power Platform vállalati szabályzatot a kulcshoz.

- Adjon engedélyt a Power Platform vállalati szabályzatnak a kulcstartó eléréséhez.

- Adja meg a Power Platform szolgáltatás-rendszergazdának a vállalati szabályzat olvasását.

- Titkosítási kulcs alkalmazása a környezetre.

- A környezet CMK-titkosításának visszaállítása/eltávolítása a Microsoft által felügyelt kulcsra.

- Kulcs módosítása új vállalati házirend létrehozásával, a környezet CMK-ból való eltávolításával, majd a CMK újbóli alkalmazásával az új vállalati házirenddel.

- CMK-környezetek zárolása a CMK-kulcstartó és/vagy a kulcsengedélyek visszavonásával.

- A saját kulcs használata (BYOK) környezeteket CMK-kulcsba migrálhatja CMK-kulcs alkalmazásával.

Jelenleg a csak a következő alkalmazásokban és szolgáltatásokban tárolt összes ügyféladat titkosítható ügyfél által felügyelt kulccsal:

- Dataverse (Egyéni megoldások és Microsoft-szolgáltatások)

- Power Automate1

- Csevegés a Dynamics 365 rendszerhez

- Dynamics 365 Sales

- Dynamics 365 Customer Service

- Dynamics 365 Customer Insights - Data

- Dynamics 365 Field Service

- Dynamics 365 Retail

- Dynamics 365 Finance (Pénzügy és műveletek)

- Dynamics 365 Intelligent Order Management (Pénzügy és műveletek)

- Dynamics 365 Project Operations (Pénzügy és műveletek)

- Dynamics 365 Supply Chain Management (Pénzügy és műveletek)

- Dynamics 365 Fraud Protection (Pénzügy és műveletek)

1 Ha az ügyfél által felügyelt kulcsot olyan környezetre alkalmazza, amely meglévő Power Automate folyamatokkal rendelkezik, a folyamatok adatai továbbra is a Microsoft által felügyelt kulccsal vannak titkosítva. További információ: Power Automate ügyfél által kezelt kulcs.

Feljegyzés

A Nuance Conversational IVR és a Maker üdvözlő tartalom ki van zárva az ügyfél által felügyelt kulcstitkosításból.

Power Apps és a Power Virtual Agent tárolja az adatait a saját tárhelyén és a tárhelyén Microsoft Dataverse. Amikor az ügyfél által felügyelt kulcsot alkalmazza ezekre a környezetekre, csak a benne Microsoft Dataverse lévő adattárak lesznek titkosítva a kulccsal. A nemMicrosoft Dataverse adatok, beleértve Power Apps a forráskódot és a vászonalapú alkalmazások ikonjait, továbbra is titkosítva vannak a Microsoft által felügyelt kulccsal.

Feljegyzés

Az összekötők kapcsolati beállításai továbbra is titkosítva lesznek a Microsoft által felügyelt kulccsal.

Az ügyfél által felügyelt kulcs támogatásával kapcsolatos információkért lépjen kapcsolatba a fent fel nem sorolt szolgáltatások képviselőjével.

Azok a környezetek, amelyekben Power Platform a Finance and Operations alkalmazások engedélyezve vannak, szintén titkosíthatók. Az integráció nélküli Power Platform Finance and Operations környezetek továbbra is az alapértelmezett Microsoft által felügyelt kulcsot használják az adatok titkosításához. További információ: Titkosítás a pénzügyi és műveleti alkalmazásokban

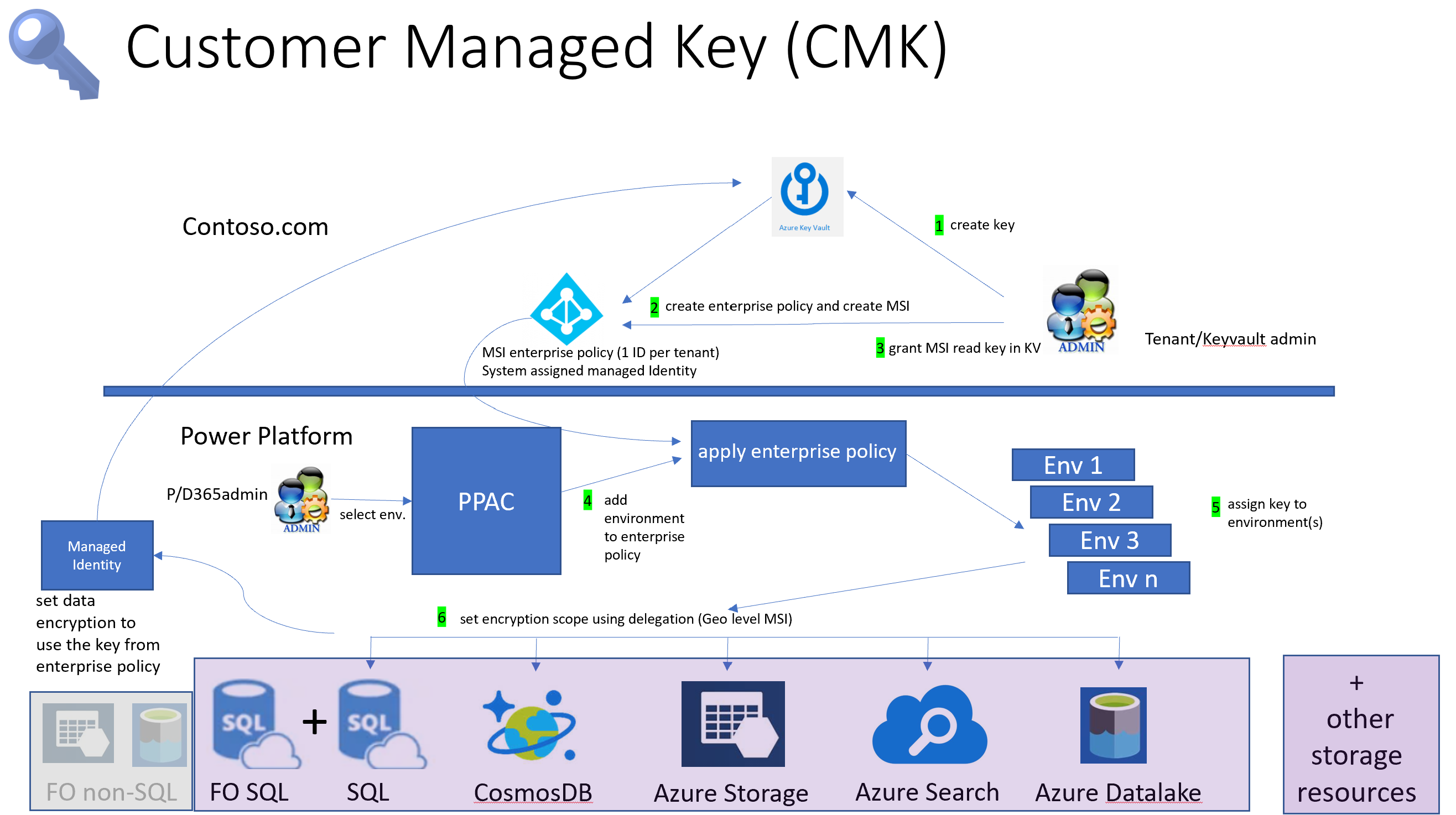

Bevezetés az ügyfél által felügyelt kulcsba

Az ügyfél által felügyelt kulccsal a rendszergazdák saját titkosítási kulcsot adhatnak meg a saját Azure Key Vault a tárolási szolgáltatásoknak az Power Platform ügyféladatok titkosításához. A Microsoft nem rendelkezik közvetlen hozzáféréssel a Azure Key Vault. Ahhoz Power Platform , hogy a szolgáltatások hozzáférjenek a titkosítási kulcshoz a Azure Key Vault, a rendszergazda létrehoz egy Power Platform vállalati szabályzatot, amely hivatkozik a titkosítási kulcsra, és hozzáférést biztosít a vállalati szabályzatnak a kulcs olvasásához a Azure Key Vault.

A Power Platform szolgáltatás-rendszergazda ezután környezeteket adhat hozzá Dataverse a vállalati házirendhez, hogy elkezdje titkosítani a környezetben lévő összes ügyféladatot a titkosítási kulccsal. A rendszergazdák módosíthatják a környezet titkosítási kulcsát egy másik vállalati házirend létrehozásával, és (az eltávolítás után) hozzáadhatják a környezetet az új vállalati házirendhez. Abban az esetben, ha a környezetet már nem kell titkosítani az ügyfél által felügyelt kulccsal, a rendszergazda eltávolíthatja a Dataverse környezetet a vállalati házirendből, hogy visszaállítsa az adattitkosítást a Microsoft által felügyelt kulcsra.

A rendszergazda zárolhatja az ügyfél által felügyelt kulcskörnyezeteket úgy, hogy visszavonja a kulcshozzáférést a vállalati házirendből, és feloldhatja a környezeteket a kulcshoz való hozzáférés visszaállításával. További információ: Környezetek zárolása a kulcstartóhoz és/vagy a kulcsengedélyekhez való hozzáférés visszavonásával

A kulcskezelési feladatok egyszerűsítése érdekében a feladatokat három fő területre bontjuk:

- Hozzon létre titkosítási kulcsot.

- Hozzon létre vállalati szabályzatot, és adjon hozzáférést.

- A környezet titkosításának kezelése.

Figyelmeztetés:

Ha a környezetek zárolva vannak, senki sem férhet hozzájuk, beleértve a Microsoft ügyfélszolgálatát is. A zárolt környezetek le vannak tiltva, és adatvesztés történhet.

Az ügyfél által felügyelt kulcs licencelési követelményei

Az ügyfél által felügyelt kulcsokra vonatkozó házirend csak a felügyelt környezetekhez aktivált környezetekben van érvényesítve. A felügyelt környezetek jogosultságként szerepelnek az önálló Power Apps, Power Automate, Power Virtual Agents, Power Pages, és Dynamics 365 licencekben, amelyek prémium használati jogokat biztosítanak. További információ a felügyelt környezet licenceléséről: Licencelés áttekintése . Microsoft Power Platform

Ezenkívül az ügyfél által felügyelt kulcs és a Microsoft Power Platform Dynamics 365 használatához való hozzáféréshez a titkosítási kulcsra vonatkozó házirendet alkalmazó környezetekben lévő felhasználóknak rendelkezniük kell az alábbi előfizetések egyikével:

- Microsoft 365 vagy Office 365 A5/E5/G5

- Microsoft 365 A5/E5/F5/G5 megfelelőség

- Microsoft 365 F5 Biztonság és megfelelőség

- Microsoft 365 A5/E5/F5/G5 Adatvédelem és információirányítás

- Microsoft 365 A5/E5/F5/G5 Belső kockázatkezelés

További információ ezekről a licencekről

A kulcs kezelésével járó lehetséges kockázatok megismerése

Mint bármilyen kulcsfontosságú alkalmazásnál, a szervezeten belül rendszergazdai jogosultsággal rendelkező személyeknek itt is megbízhatónak kell lenniük. A kulcskezelő funkció használata előtt ki kell értékelnie az adatbázis titkosítási kulcsainak kezelésével járó kockázatot. Elképzelhető, hogy a szervezeten belül dolgozó rosszindulatú rendszergazda (olyan személy, aki rendszergazdai szintű hozzáférést kapott vagy szerzett azzal a szándékkal, hogy károsítsa a szervezet biztonságát vagy üzleti folyamatait), a kulcsok kezelése funkcióval létrehozhat egy kulcsot, és ezzel zárolhatja a környezeteket a bérlőben.

Vegye fontolóra az alábbi eseménysorozatot.

A rosszindulatú kulcstartó rendszergazdája létrehoz egy kulcsot és egy vállalati szabályzatot a Azure Portal. A Azure Key Vault rendszergazda a felügyeleti központba Power Platform lép, és környezeteket ad hozzá a vállalati szabályzathoz. A rosszindulatú rendszergazda ezután visszatér a Azure Portal, és visszavonja a vállalati szabályzathoz való kulcshozzáférést, így zárolja az összes környezetet. Ez üzletmenet-megszakításokat okoz, mivel az összes környezet elérhetetlenné válik, és ha ez az esemény nem oldódik meg, azaz a kulcshozzáférés visszaáll, a környezeti adatok elveszhetnek.

Feljegyzés

- Azure Key Vault beépített biztonsági szolgáltatásokkal rendelkezik, amelyek segítenek a kulcs visszaállításában, amelyekhez engedélyezni kell a helyreállítható törlés és a végleges törlés elleni védelem kulcstartójának beállításait.

- Egy másik megfontolandó biztosíték annak biztosítása, hogy a feladatok el legyenek különítve, ahol a Azure Key Vault rendszergazda nem kap hozzáférést a Power Platform felügyeleti központhoz.

A kötelezettség elkülönítése a kockázat csökkentése érdekében

Ez a szakasz azokat az ügyfél által felügyelt kulcsfontosságú funkciókat ismerteti, amelyekért az egyes rendszergazdai szerepkörök felelősek. Ezeknek a feladatoknak az elkülönítése segít csökkenteni az ügyfél által kezelt kulcsokkal kapcsolatos kockázatokat.

Azure Key Vault és Power Platform/vagy Dynamics 365 szolgáltatás-rendszergazdai feladatok

Az ügyfél által kezelt kulcsok engedélyezéséhez először a kulcstartó rendszergazdája létrehoz egy kulcsot az Azure Key Vaultban, és létrehoz egy Power Platform vállalati szabályzatot. A vállalati szabályzat létrehozásakor létrejön egy speciális Microsoft Entra azonosító felügyelt identitás. Ezután a kulcstartó rendszergazdája visszatér az Azure Key Vaulthoz, és hozzáférést biztosít a vállalati szabályzatnak/felügyelt identitásnak a titkosítási kulcshoz.

A kulcstartó rendszergazdája ezután olvasási hozzáférést ad a megfelelő Power Platform/Dynamics 365 szolgáltatás-rendszergazdának a vállalati házirendhez. Az olvasási engedély megadása után a Power Platform/Dynamics 365 szolgáltatás-rendszergazda megnyithatja a Power Platform felügyeleti központot, és környezeteket adhat hozzá a vállalati házirendhez. Ezután minden hozzáadott környezet ügyféladata titkosítva van a vállalati szabályzathoz csatolt, ügyfél által felügyelt kulccsal.

Előfeltételek

- Egy Azure-előfizetés, amely Azure Key Vault vagy Azure Key Vault hardveres biztonsági modulokat tartalmaz (előzetes verzió).

- Globális bérlői rendszergazda vagy azonosító, Microsoft Entra amely közreműködő engedéllyel rendelkezik az Microsoft Entra előfizetéshez, és engedéllyel rendelkezik egy Azure Key Vault és kulcs létrehozásához. Ez a kulcstartó beállításához szükséges.

A kulcs létrehozása és hozzáférés megadása az Azure Key Vault használatával

A Azure Key Vault rendszergazda végzi el ezeket a feladatokat az Azure-ban.

- Hozzon létre egy fizetős Azure-előfizetést és Key Vault. Hagyja figyelmen kívül ezt a lépést, ha már rendelkezik olyan előfizetéssel, amely tartalmazza Azure Key Vault.

- Nyissa meg a Azure Key Vault szolgáltatást, és hozzon létre egy kulcsot. További információ: Kulcs létrehozása a kulcstartóban

- Engedélyezze a vállalati szabályzatok szolgáltatást az Power Platform Azure-előfizetéséhez. Ezt csak egyszer tegye meg. További információ: A vállalati szabályzatok szolgáltatás engedélyezése az Power Platform Azure-előfizetéshez

- Hozzon létre egy vállalati házirendet Power Platform . További információ: Vállalati házirend létrehozása

- Adjon vállalati házirend-engedélyeket a kulcstartó eléréséhez. További információ: Vállalati házirend-engedélyek megadása a kulcstartó eléréséhez

- Adjon Power Platform engedélyt és Dynamics 365 rendszergazdáknak a vállalati házirend olvasására. További információ: Rendszergazdai jogosultság megadása a Power Platform vállalati szabályzat olvasásához

Power Platform/Dynamics 365 szolgáltatás-rendszergazdai Power Platform felügyeleti központ feladatai

Előfeltétel

- Power Platform A rendszergazdát hozzá kell rendelni a vagy a Power Platform Dynamics 365 szolgáltatás-rendszergazdai Microsoft Entra szerepkörhöz.

A környezet titkosításának kezelése a felügyeleti központban Power Platform

A Power Platform rendszergazda kezeli a környezethez kapcsolódó, ügyfél által felügyelt legfontosabb feladatokat a felügyeleti központban Power Platform .

- Adja hozzá a Power Platform környezeteket a vállalati házirendhez az adatok ügyfél által felügyelt kulccsal való titkosításához. További információ: Környezet hozzáadása a vállalati házirendhez az adatok titkosításához

- Távolítsa el a környezeteket a vállalati szabályzatból, hogy visszaadja a titkosítást a Microsoft által felügyelt kulcsnak. További információ: Környezetek eltávolítása a szabályzatból a Microsoft által felügyelt kulcshoz való visszatéréshez

- Módosítsa a kulcsot úgy, hogy eltávolítja a környezeteket a régi vállalati házirendből, és környezeteket ad hozzá egy új vállalati házirendhez. További információ: Titkosítási kulcs létrehozása és hozzáférés megadása

- Áttelepítés a BYOK-ról. Ha a korábbi, saját maga által felügyelt titkosítási kulcs funkciót használja, áttelepítheti a kulcsot az ügyfél által felügyelt kulcsra. További információ: Saját kulcsú környezetek áttelepítése ügyfél által felügyelt kulcsra

Titkosítási kulcs létrehozása és hozzáférés megadása

Fizetős Azure-előfizetés és kulcstartó létrehozása

Az Azure-ban hajtsa végre a következő lépéseket:

- Hozzon létre egy használatalapú fizetést vagy azzal egyenértékű Azure-előfizetést. Erre a lépésre nincs szükség, ha a bérlő már rendelkezik előfizetéssel.

- Hozzon létre egy erőforráscsoportot. További információ: Erőforráscsoportok létrehozása

- Hozzon létre egy kulcstartót a fizetős előfizetéssel, amely helyreállítható törlés és végleges törlés elleni védelmet tartalmaz az előző lépésben létrehozott erőforráscsoporttal.

Fontos

- Annak érdekében, hogy a környezet védve legyen a titkosítási kulcs véletlen törlésétől, a kulcstartóban engedélyezni kell a helyreállítható törlés és a végleges törlés elleni védelmet. A beállítások engedélyezése nélkül nem fogja tudni titkosítani a környezetet a saját kulcsával. További információ: Azure Key Vault helyreállítható törlés áttekintése További információ: Kulcstartó létrehozása a Azure Portal

Kulcs létrehozása a kulcstartóban

Győződjön meg arról, hogy megfelel az előfeltételeknek.

Nyissa meg a Azure Portal Key Vault>, és keresse meg azt a kulcstartót, amelyben titkosítási kulcsot szeretne létrehozni.

Ellenőrizze az Azure Key Vault beállításait:

- Válassza a Tulajdonságok lehetőséget a Beállítások alatt.

- A Helyreállítható törlés alatt állítsa be vagy ellenőrizze, hogy aSoft delete engedélyezve van-e ezen a kulcstartó-beállításon .

- A Kiürítés elleni védelem alattállítsa be vagy ellenőrizze, hogy engedélyezve van-e a Kiürítés elleni védelem engedélyezése (kötelező megőrzési időszak kényszerítése a törölt tárolókhoz és tárolóobjektumokhoz).

- Ha módosításokat hajtott végre, válassza a Mentés lehetőséget.

RSA-kulcsok létrehozása

- Hozzon létre vagy importáljon egy kulcsot, amely a következő tulajdonságokkal rendelkezik:

- A Key Vault tulajdonságai lapon válassza a Kulcsok lehetőséget .

- Válassza a Generálás/importálás lehetőséget.

- A Kulcs létrehozása képernyőn állítsa be a következő értékeket, majd válassza a Létrehozás lehetőséget.

- beállítások: létrehozás

- Név: Adja meg a kulcs nevét

- Kulcs típusa: RSA

- RSA kulcs mérete: 2048

Hardveres biztonsági modulok (HSM) védett kulcsainak importálása

A hardveres biztonsági modulok (HSM) védett kulcsaival titkosíthatja a Power Platform Dataverse környezeteket. A HSM által védett kulcsokat importálni kell a kulcstartóba , hogy létre lehessen hozni egy vállalati szabályzatot. További információ: Támogatott HSM-ek HSM által védett kulcsok importálásaKey Vault (BYOK).

Kulcs létrehozása a Azure Key Vault HSM-ben (előzetes verzió)

A környezeti adatok titkosításához használhatja a felügyelt HSM-ből létrehozott titkosítási Azure Key Vault kulcsot. Ez FIPS 140-2 3. szintű támogatást nyújt.

RSA-HSM-kulcsok létrehozása

Győződjön meg arról, hogy megfelel az előfeltételeknek.

Nyissa meg az Azure Portalt.

Felügyelt HSM létrehozása:

- A felügyelt HSM kiépítése.

- Aktiválja a felügyelt HSM-et.

Engedélyezze a végleges törlés elleni védelmet a felügyelt HSM-ben.

Adja meg a felügyelt HSM titkosítási felhasználó szerepkört a felügyelt HSM-kulcstartót létrehozó személynek.

- A felügyelt HSM-kulcstartót a Azure Portal.

- Lépjen a Helyi RBAC elemre, és válassza a + Hozzáadás lehetőséget.

- A Szerepkör legördülő listában válassza ki a Felügyelt HSM titkosítási felhasználó szerepkört a Szerepkör-hozzárendelés lapon.

- Válassza a Minden kulcs lehetőséget a Hatókör alatt.

- Válassza a Rendszerbiztonsági tag kiválasztása lehetőséget, majd válassza ki a rendszergazdát a Rendszerbiztonsági tag hozzáadása lapon.

- Válassza a Létrehozás parancsot.

Hozzon létre egy RSA-HSM kulcsot:

- beállítások: létrehozás

- Név: Adja meg a kulcs nevét

- Kulcs típusa: RSA-HSM

- RSA kulcs mérete: 2048

Feljegyzés

Támogatott RSA-HSM kulcsméretek: 2048 bites, 3072 bites, 4096 bites.

A környezet titkosítása kulccsal Azure Key Vault privát kapcsolattal

A privát végpont engedélyezésével frissítheti a Azure Key Vault hálózatát, és a kulcstartóban lévő kulccsal titkosíthatja a Power Platform környezeteket.

Létrehozhat egy új kulcstartót, és létrehozhat egy privát kapcsolati kapcsolatot , vagy létrehozhat egy privát kapcsolati kapcsolatot egy meglévő kulcstartóval, és létrehozhat egy kulcsot ebből a kulcstartóból, és használhatja a környezet titkosításához. Privát kapcsolati kapcsolatot is létesíthet egy meglévő kulcstartóval , miután már létrehozott egy kulcsot, és ezzel titkosíthatja a környezetet.

Adatok titkosítása kulccsal a kulcstartóból privát kapcsolattal

Hozzon létre egy Azure Key Vault az alábbi lehetőségekkel:

- Kiürítés elleni védelem engedélyezése

- Kulcs típusa: RSA

- Kulcs mérete: 2048

Másolja ki a kulcstartó URL-címét és a titkosítási kulcs URL-címét a vállalati szabályzat létrehozásához.

Feljegyzés

Miután hozzáadott egy privát végpont a kulcstartóhoz, vagy letiltotta a nyilvános hozzáférési hálózatot, csak akkor láthatja a kulcsot, ha rendelkezik a megfelelő engedéllyel.

Hozzon létre egy virtuális hálózatot.

Térjen vissza a kulcstartóhoz, és adjon hozzá privát végpont-kapcsolatokat a Azure Key Vault.

Feljegyzés

Válassza a Nyilvános hozzáférésű hálózat letiltása lehetőséget, és engedélyezze a Megbízható Microsoft-szolgáltatások a tűzfalkivétel megkerülésének engedélyezése beállítást .

Hozzon létre egy vállalati házirendet Power Platform . További információ: Vállalati házirend létrehozása

Adjon vállalati házirend-engedélyeket a kulcstartó eléréséhez. További információ: Vállalati házirend-engedélyek megadása a kulcstartó eléréséhez

Adjon Power Platform engedélyt és Dynamics 365 rendszergazdáknak a vállalati házirend olvasására. További információ: Rendszergazdai jogosultság megadása a Power Platform vállalati szabályzat olvasásához

Power Platform A felügyeleti központ rendszergazdája kiválasztja a felügyelt környezet titkosításához és engedélyezéséhez szükséges környezetet. További információ: Felügyelt környezet hozzáadásának engedélyezése a vállalati házirendhez

Power Platform A felügyeleti központ rendszergazdája hozzáadja a felügyelt környezetet a vállalati házirendhez. További információ: Környezet hozzáadása a vállalati házirendhez az adatok titkosításához

A vállalati szabályzatok szolgáltatás engedélyezése az Power Platform Azure-előfizetéshez

Regisztráljon Power Platform erőforrás-szolgáltatóként. Ezt a feladatot csak egyszer kell elvégeznie minden olyan Azure-előfizetés esetében, ahol a Azure Key Vault található. Az erőforrás-szolgáltató regisztrálásához hozzáférési jogosultságokkal kell rendelkeznie az előfizetéshez.

- Jelentkezzen be az Azure Portalra , és lépjen az Előfizetési erőforrás-szolgáltatók> lapra.

- Az erőforrás-szolgáltatók listájában keressen rá a Microsoft.PowerPlatform kifejezésre , ésregisztrálja .

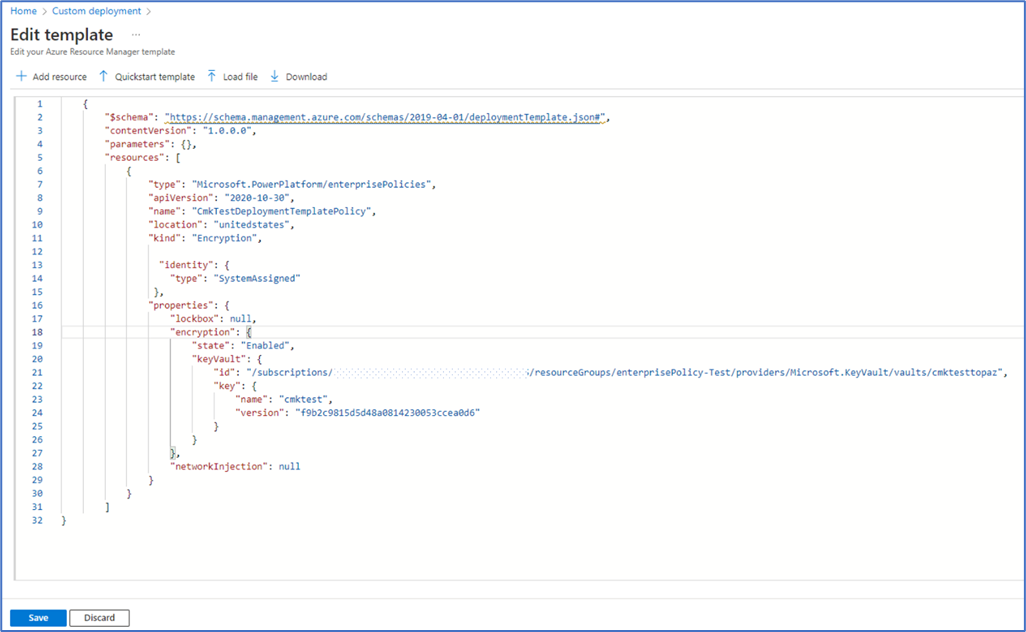

Vállalati házirend létrehozása

- Telepítse a PowerShell MSI-t. További információ: A PowerShell telepítése Windows, Linux és macOS rendszeren

- A PowerShell MSI telepítése után térjen vissza az Egyéni sablon üzembe helyezése az Azure-ban részhez .

- Válassza a Saját sablon létrehozása a szerkesztőben hivatkozást.

- Másolja a JSON-sablont egy szövegszerkesztőbe, például a Jegyzettömbbe. További információ: Vállalati szabályzat JSON-sablonja

- Cserélje le a JSON-sablon értékeit a következőre: EnterprisePolicyName,hely, ahol az EnterprisePolicy-t létre kell hozni,keyVaultId és keyName. További információ: JSON-sablon meződefiníciói

- Másolja ki a frissített sablont a szövegszerkesztőből, majd illessze be az Egyéni üzemelő példány szerkesztése sablonba az Azure-ban, és válassza a Mentés lehetőséget.

- Válasszon ki egy előfizetést és erőforráscsoportot , ahol létre szeretné hozni a vállalati szabályzatot.

- Válassza az Áttekintés + létrehozás, majd a Létrehozás lehetőséget.

Megkezdődik az üzembe helyezés. Ha elkészült, létrejön a vállalati házirend.

Vállalati szabályzat JSON-sablonja

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {},

"resources": [

{

"type": "Microsoft.PowerPlatform/enterprisePolicies",

"apiVersion": "2020-10-30",

"name": {EnterprisePolicyName},

"location": {location where EnterprisePolicy needs to be created},

"kind": "Encryption",

"identity": {

"type": "SystemAssigned"

},

"properties": {

"lockbox": null,

"encryption": {

"state": "Enabled",

"keyVault": {

"id": {keyVaultId},

"key": {

"name": {keyName}

}

}

},

"networkInjection": null

}

}

]

}

JSON-sablon meződefiníciói

név. A vállalati házirend neve. Ez a felügyeleti központban Power Platform megjelenő szabályzat neve.

hely. Az alábbiak egyike. Ez a vállalati házirend helye, és meg kell felelnie a Dataverse környezet régiójának:

"unitedstates""southafrica""switzerland”"germany""unitedarabemirates""france""uk”"japan""india""canada""southamerica""europe""asia""australia""korea""norway""singapore"

Másolja ki ezeket az értékeket a kulcstartó tulajdonságaiból a Azure Portal:

- keyVaultId: Ugrás a kulcstartókra ,> válassza ki a kulcstartót >Áttekintés. Az Alapvető szolgáltatások mellett válassza a JSON-nézet lehetőséget. Másolja az erőforrás-azonosítót a vágólapra, és illessze be a teljes tartalmat a JSON-sablonba.

- keyName: Ugrás a kulcstartókra ,> válassza ki a kulcstartót >Kulcsok. Figyelje meg a Name kulcsot , és írja be a nevet a JSON-sablonba.

Vállalati házirend-engedélyek megadása a kulcstartó eléréséhez

A vállalati szabályzat létrehozása után a kulcstartó rendszergazdája hozzáférést biztosít a vállalati szabályzat felügyelt identitásának a titkosítási kulcshoz.

- Jelentkezzen be a Azure Portal , és lépjen a Kulcstartók elemre.

- Válassza ki azt a kulcstartót, amelyhez a kulcsot hozzárendelte a vállalati szabályzathoz.

- Válassza a Hozzáférés-vezérlés (IAM) lapot, majd válassza a + Hozzáadás lehetőséget.

- Válassza a szerepkör-hozzárendelés hozzáadása lehetőséget a legördülő listából,

- Keresse meg Key Vault titkosítási szolgáltatás titkosítási felhasználóját , és válassza ki.

- Válassza a Következő lehetőséget.

- Select+ Select tagok.

- Keresse meg a létrehozott vállalati házirendet.

- Jelölje ki a vállalati házirendet, majd válassza a Kijelölés lehetőséget.

- Válassza az Áttekintés + hozzárendelés lehetőséget.

Feljegyzés

A fenti engedélybeállítás a kulcstartó Azure szerepköralapú hozzáférés-vezérlésének engedélymodelljénalapul. Ha a kulcstartó tároló-hozzáférési szabályzatra van állítva, javasoljuk, hogy migráljon a szerepköralapú modellre. Ha a vállalati szabályzatnak hozzáférést szeretne adni a kulcstartóhoz a tároló hozzáférési szabályzatával, hozzon létre egy hozzáférési szabályzatot, válassza a Get on Key Management Operations (Kulcskezelési műveletek )és az Unwrap key and Wrap key on Cryptographic Operations ( Kulcs kicsomagolása) lehetőséget .

Rendszergazdai jogosultság megadása a Power Platform vállalati szabályzat olvasásához

Az Azure globális, Dynamics 365 és Power Platform felügyeleti szerepkörrel rendelkező rendszergazdák hozzáférhetnek a Power Platform felügyeleti központhoz, hogy környezeteket rendeljenek a vállalati házirendhez. A vállalati szabályzatok eléréséhez az Azure Key Vault hozzáféréssel rendelkező globális rendszergazdának meg kell adnia a olvasó szerepkört a Power Platform rendszergazdának. A olvasó szerepkör megadása után a rendszergazda Power Platform megtekintheti a vállalati házirendeket a Power Platform felügyeleti központban.

Feljegyzés

Csak Power Platform azok a Dynamics 365-rendszergazdák adhatnak hozzá környezetet a házirendhez, akik olvasó szerepkörrel rendelkeznek a vállalati házirendhez. Egyéb Power Platform vagy Dynamics 365 rendszergazdák megtekinthetik a vállalati házirendet, de hibaüzenetet kapnak, amikor megpróbálnak környezetet hozzáadni a házirendhez.

Szerepkör megadása olvasó rendszergazdának Power Platform

- Jelentkezzen be az Azure Portalra.

- Másolja ki a vagy Dynamics Power Platform 365 rendszergazda objektumazonosítóját. Ehhez:

- Lépjen az Azure Felhasználók területére.

- A Minden felhasználó listában keresse meg a vagy Dynamics 365 rendszergazdai engedélyekkel rendelkező Power Platform felhasználót a Felhasználók keresése segítségével.

- Nyissa meg a felhasználói rekordot, és az Áttekintés lapon másolja ki a felhasználó objektumazonosítóját. Illessze be ezt egy szövegszerkesztőbe, például a Jegyzettömbbe későbbre.

- Másolja ki a vállalati házirend erőforrás-azonosítóját. Ehhez:

- Ugrás a Resource Graph Explorerre az Azure-ban.

- Írja be

microsoft.powerplatform/enterprisepoliciesa Keresés mezőbe, majd válassza ki a microsoft.powerplatform/enterprisepolicies erőforrást. - Válassza a Lekérdezés futtatása lehetőséget a parancssávon. Megjelenik az Power Platform összes vállalati házirend listája.

- Keresse meg azt a vállalati házirendet, amelyhez hozzáférést szeretne adni.

- Görgessen a vállalati szabályzat jobb oldalára, és válassza a Részletek megtekintése lehetőséget.

- A Részletek lapon másolja ki az azonosítót.

- Indítsa Azure Cloud Shell, és futtassa a következő parancsot, és cserélje le az objId elemet a felhasználó objektumazonosítójára, az EP-erőforrásazonosítót pedig az

enterprisepolicieselőző lépésekben másolt azonosítóra:New-AzRoleAssignment -ObjectId { objId} -RoleDefinitionName Reader -Scope {EP Resource Id}

A környezet titkosításának kezelése

A környezet titkosításának kezeléséhez a következő engedélyre van szüksége:

- Microsoft Entra aktív felhasználó, aki rendelkezik és Power Platform /vagy Dynamics 365 rendszergazdai biztonsági szerepkör.

- Microsoft Entra olyan felhasználó, Power Platform aki globális bérlői rendszergazdai vagy Dynamics 365 szolgáltatás-rendszergazdai szerepkörrel rendelkezik.

A kulcstartó rendszergazdája értesíti a rendszergazdát a Power Platform titkosítási kulcs és a vállalati szabályzat létrehozásáról, és biztosítja a vállalati házirendet a Power Platform rendszergazdának. Az ügyfél által felügyelt kulcs engedélyezéséhez a rendszergazda hozzárendeli a Power Platform környezetét a vállalati házirendhez. A környezet hozzárendelése és mentése Dataverse után elindítja a titkosítási folyamatot az összes környezeti adat beállításához, és titkosítja azokat az ügyfél által felügyelt kulccsal.

Felügyelt környezet hozzáadásának engedélyezése a vállalati házirendhez

- Jelentkezzen be a Power Platform felügyeleti központba, és keresse meg a környezetet.

- Válassza ki és ellenőrizze a környezetet a környezetek listájában.

- Válassza a Felügyelt környezetek engedélyezése ikont a műveletsávon.

- Válassza ki az Engedélyezés lehetőséget.

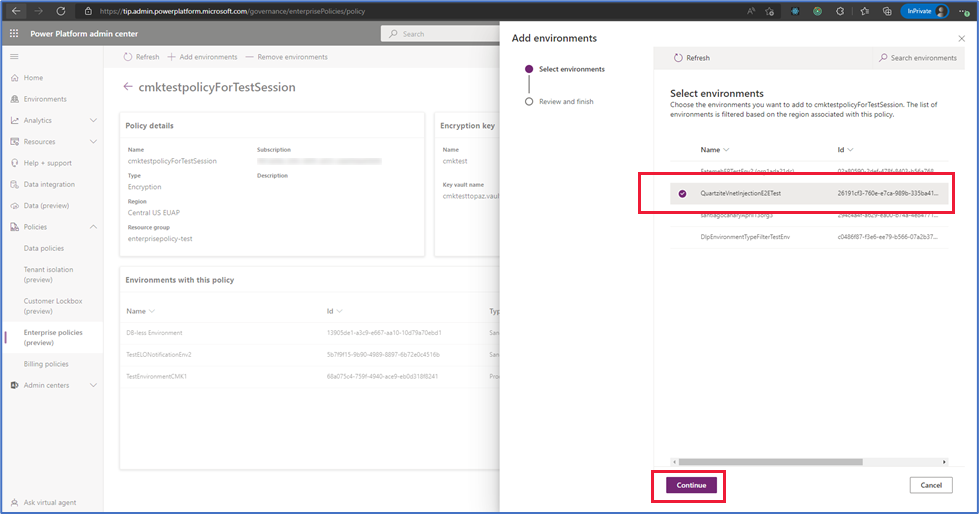

Környezet hozzáadása a vállalati házirendhez az adatok titkosításához

Fontos

A környezet le lesz tiltva, amikor hozzáadják az adattitkosítás vállalati házirendjéhez.

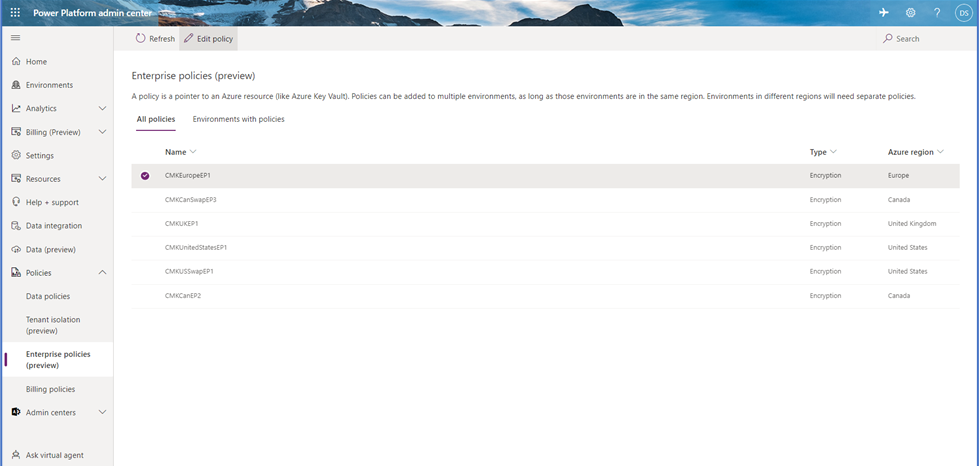

- Jelentkezzen be a felügyeleti központba Power Platform , és lépjen aHázirendek vállalati házirendek lapra>.

- Válasszon ki egy szabályzatot, majd a parancssávon válassza a Szerkesztés lehetőséget.

- Válassza a Környezetek hozzáadása lehetőséget, válassza ki a kívánt környezetet, majd válassza a Folytatás lehetőséget.

- Válassza a Mentés, majd a Megerősítés lehetőséget.

Fontos

- Csak a vállalati házirenddel azonos régióban található környezetek jelennek meg a Környezetek hozzáadása listában.

- A titkosítás akár négy napot is igénybe vehet, de előfordulhat, hogy a környezet engedélyezve lesz a Környezetek hozzáadása művelet befejezése előtt.

- Előfordulhat, hogy a művelet nem fejeződik be, és ha nem sikerül, az adatok továbbra is titkosítva lesznek a Microsoft által felügyelt kulccsal. A Környezetek hozzáadása műveletet újra futtathatja .

Feljegyzés

Csak olyan környezeteket adhat hozzá, amelyek felügyelt környezetként vannak engedélyezve. A próbaverziós és a Teams környezettípusok nem adhatók hozzá a vállalati házirendhez.

Környezetek eltávolítása a szabályzatból a Microsoft által felügyelt kulcshoz való visszatéréshez

Kövesse az alábbi lépéseket, ha vissza szeretne térni egy Microsoft által felügyelt titkosítási kulcshoz.

Fontos

A környezet le lesz tiltva, amikor eltávolítja a vállalati házirendből, hogy adattitkosítást adjon vissza a Microsoft által felügyelt kulccsal.

- Jelentkezzen be a felügyeleti központba Power Platform , és lépjen aHázirendek vállalati házirendek lapra>.

- Válassza a Környezet szabályzatokkal lapot, majd keresse meg az ügyfél által felügyelt kulcsból eltávolítani kívánt környezetet.

- Válassza a Minden szabályzat lapot, válassza ki a 2. lépésben ellenőrzött környezetet, majd válassza a Szabályzat szerkesztése lehetőséget a parancssávon.

- Válassza a Környezet eltávolítása lehetőséget a parancssávon, válassza ki az eltávolítani kívánt környezetet, majd válassza a Folytatás lehetőséget.

- Válassza a Mentés parancsot.

Fontos

A környezet le lesz tiltva, amikor eltávolítja a vállalati házirendből, hogy visszaállítsa az adattitkosítást a Microsoft által felügyelt kulcsra. Ne törölje vagy tiltsa le a kulcsot, törölje vagy tiltsa le a kulcstartót, és ne távolítsa el a vállalkozási szabályzat engedélyeit a kulcstartóhoz. A kulcs és a kulcstartó hozzáférése szükséges az adatbázis helyreállításának támogatásához. A vállalati házirend engedélyeit 30 nap elteltével törölheti és eltávolíthatja.

A környezet titkosítási kulcsának módosítása új vállalati házirenddel és kulccsal

A titkosítási kulcs elforgatásához hozzon létre egy új kulcsot és egy új vállalati házirendet. Ezután módosíthatja a vállalati házirendet a környezetek eltávolításával, majd a környezetek hozzáadásával az új vállalati házirendhez.

Feljegyzés

Az Új kulcsverzió használata és a rotációs szabályzat beállítása a titkosítási kulcs elforgatásához mostantól támogatott.

- A Azure Portal hozzon létre egy új kulcsot és egy új vállalati szabályzatot. További információ: Titkosítási kulcs létrehozása és hozzáférés megadása és Vállalati házirend létrehozása

- Az új kulcs és a vállalati házirend létrehozása után lépjen a Házirendek vállalati házirendek> részre.

- Válassza a Környezet szabályzatokkal lapot, majd keresse meg az ügyfél által felügyelt kulcsból eltávolítani kívánt környezetet.

- Válassza a Minden szabályzat lapot, válassza ki a 2. lépésben ellenőrzött környezetet, majd válassza a Szabályzat szerkesztése lehetőséget a parancssávon.

- Válassza a Környezet eltávolítása lehetőséget a parancssávon, válassza ki az eltávolítani kívánt környezetet, majd válassza a Folytatás lehetőséget.

- Válassza a Mentés parancsot.

- Ismételje meg a 2–6. lépést, amíg a vállalati házirend összes környezetét el nem távolította.

Fontos

A környezet le lesz tiltva, amikor eltávolítja a vállalati házirendből, hogy visszaállítsa az adattitkosítást a Microsoft által felügyelt kulcsra. Ne törölje vagy tiltsa le a kulcsot, törölje vagy tiltsa le a kulcstartót, és ne távolítsa el a vállalkozási szabályzat engedélyeit a kulcstartóhoz. A kulcs és a kulcstartó hozzáférése szükséges az adatbázis helyreállításának támogatásához. A vállalati házirend engedélyeit 30 nap elteltével törölheti és eltávolíthatja.

- Az összes környezet eltávolítása után a felügyeleti központból lépjen a Power Platform Vállalati szabályzatok elemre.

- Válassza ki az új vállalati szabályzatot, majd válassza a Szabályzat szerkesztése lehetőséget.

- Válassza a Környezet hozzáadása lehetőséget, válassza ki a hozzáadni kívánt környezeteket, majd válassza a Folytatás lehetőséget.

Fontos

A környezet le lesz tiltva, amikor hozzáadják az új vállalati szabályzathoz.

A környezet titkosítási kulcsának módosítása új kulcsverzióval

A környezet titkosítási kulcsát egy új kulcsverzió létrehozásával módosíthatja. Új kulcsverzió létrehozásakor az új kulcsverzió automatikusan engedélyezve lesz. Az összes tárolási erőforrás észleli az új kulcsverziót, és elkezdi alkalmazni az adatok titkosításához.

A kulcs vagy a kulcsverzió módosításakor megváltozik a gyökértitkosítási kulcs védelme, de a tárolóban lévő adatok mindig titkosítva maradnak a kulccsal. Az Ön részéről nincs szükség további intézkedésre az adatok védelmének biztosítása érdekében. A kulcsverzió elforgatása nincs hatással a teljesítményre. A kulcsverzió elforgatásához nem kapcsolódik állásidő. 24 órát is igénybe vehet, amíg az összes erőforrás-szolgáltató alkalmazza az új kulcsverziót a háttérben. Az előző kulcsverziót nem szabad letiltani , mivel a szolgáltatáshoz szükséges az újratitkosításhoz és az adatbázis visszaállításának támogatásához.

A titkosítási kulcs új kulcsverzió létrehozásával történő elforgatásához kövesse az alábbi lépéseket.

- Nyissa meg a Azure Portal>Key Vaults és keresse meg azt a kulcstartót, amelyben új kulcsverziót szeretne létrehozni.

- Lépjen a Kulcsok lapra .

- Válassza ki az aktuális, engedélyezett kulcsot.

- Válassza a + Új verzió lehetőséget .

- Vegye figyelembe, hogy az Engedélyezve beállítás alapértelmezett értéke Igen, ami azt jelenti, hogy az új kulcsverzió automatikusan engedélyezve van a létrehozáskor.

- Válassza a Létrehozás parancsot.

A titkosítási kulcsot a rotációs házirend használatával is elforgathatja egy rotációs házirend konfigurálásával, vagy igény szerint elforgathatja a Rotáció most meghívásával.

Fontos

Az új kulcsverzió automatikusan elfordul a háttérben, és a Power Platform rendszergazdának nincs teendője. Fontos, hogy az adatbázis helyreállításának támogatásához az előző kulcsverziót legalább 28 napig ne tiltsa le vagy törölje. Az előző kulcsverzió túl korai letiltása vagy törlése offline állapotba helyezheti a környezetet.

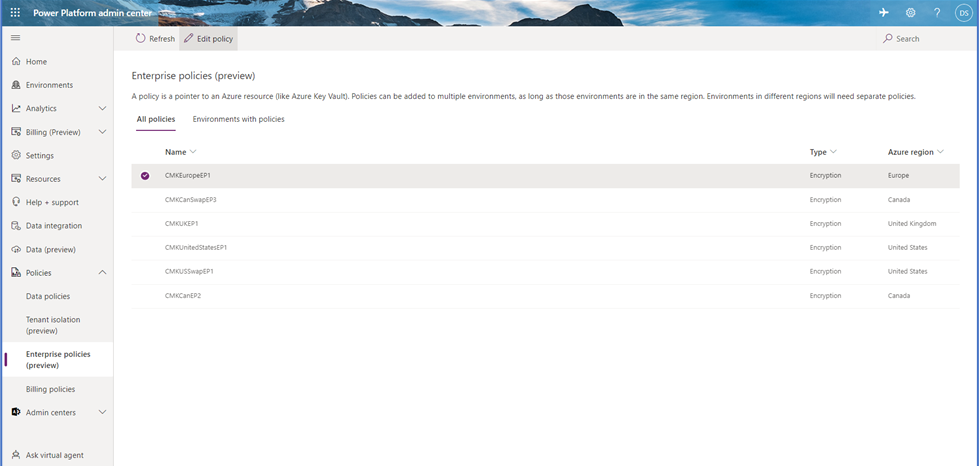

A titkosított környezetek listájának megtekintése

- Jelentkezzen be a felügyeleti központba Power Platform , és lépjen aHázirendek vállalati házirendek lapra>.

- A Vállalati házirendek lapon válassza a Szabályzatokkal rendelkező környezetek lapot. Megjelenik a vállalati házirendekhez hozzáadott környezetek listája.

Feljegyzés

Előfordulhatnak olyan helyzetek, amikor a Környezet vagy aTitkosítás állapota Sikertelen állapotot mutat. Ebben az esetben küldjön be egy Microsoft támogatási kérést segítségért.

Környezet-adatbázis műveletei

Az ügyfél bérlője olyan környezetekkel rendelkezhet, amelyek a Microsoft által kezelt kulccsal és az ügyfél által kezelt kulccsal titkosított környezetek segítségével titkosítva vannak. Az adatok integritásának és az adatok védelmének megőrzése érdekében a következő vezérlők használhatók a környezeti adatbázis-műveletek kezelésekor.

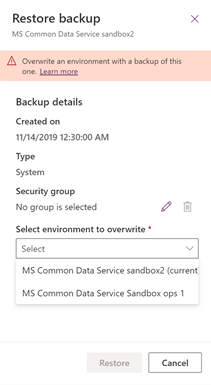

Ha vissza szeretné állítani a környezetet, hogy felülírja (a visszaállított környezetbe), ugyanarra a környezetre korlátozódik, amelyen a biztonsági másolat készült, illetve egy másik, ugyanazzal az ügyfél által kezelt kulccsal titkosított környezettel.

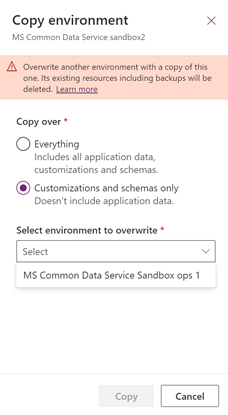

Másolás A felülírásra kerülő környezet (a környezetbe másolva) egy másik környezetre korlátozódik, amelyet ugyanazon ügyfél által kezelt kulcs titkosított.

Feljegyzés

Ha egy ügyfélszolgálati környezetet hoztak létre a támogatási probléma megoldására az ügyfél által kezelt környezetben, akkor az ügyfélszolgálati környezet titkosítási kulcsát meg kell változtatni az ügyfél által kezelt kulcsra, mielőtt a másolási környezet működése végrahajtható lenne.

Visszaállítás A környezet titkosított adatainak alaphelyzetbe állítása törli a biztonsági másolatokat is. A környezet alaphelyzetbe állítása után a környezet titkosítása vissza fog térni a Microsoft által kezelt kulcshoz.