Teljes felügyelet alapelvek alkalmazása az Azure Storage-ra

Összefoglalás: Ha Teljes felügyelet elveket szeretne alkalmazni az Azure Storage-ra, védenie kell az adatokat (inaktív állapotban, átvitel közben és használatban), ellenőriznie kell a felhasználókat és szabályoznia kell a hozzáférést, el kell különítenie vagy el kell különítenie a kritikus adatokat hálózati vezérlőkkel, és a Defender for Storage-t kell használnia az automatikus fenyegetésészleléshez és -védelemhez.

Ez a cikk a Teljes felügyelet alapelveinek az Azure Storage-ra való alkalmazásának lépéseit ismerteti:

| Teljes felügyelet elv | Definíció | Megfelelteti: |

|---|---|---|

| Explicit ellenőrzés | Mindig hitelesítse és engedélyezze az összes rendelkezésre álló adatpont alapján. | Ellenőrizze a felhasználói hitelesítő adatokat és a hozzáférést. |

| A legkevésbé kiemelt hozzáférés használata | Korlátozza a felhasználói hozzáférést a Just-In-Time és a Just-Enough-Access (JIT/JEA), a kockázatalapú adaptív szabályzatokkal és az adatvédelemmel. | A minimális jogosultságokkal rendelkező tárolási adatokhoz való hozzáférés szabályozása. |

| A szabálysértés feltételezése | Minimalizálja a sugár- és szegmenshozzáférést. Ellenőrizze a teljes körű titkosítást, és használja az elemzést a láthatóság eléréséhez, a fenyegetésészleléshez és a védelem javításához. | Az inaktív adatok, az átvitt adatok és a használatban lévő adatok védelme. A kritikus adatok elkülönítése hálózati vezérlőkkel. Használja a Defender for Storage-t az automatikus fenyegetésészleléshez és -védelemhez. |

Ez a cikk egy cikksorozat része, amely bemutatja, hogyan alkalmazhatja a Teljes felügyelet alapelveit egy Olyan Azure-környezetben, amely azure Storage-szolgáltatásokat is tartalmaz egy IaaS-számítási feladat támogatásához. Az áttekintésért lásd: Teljes felügyelet alapelvek alkalmazása az Azure-infrastruktúrára.

Tárolási architektúra az Azure-ban

Az Azure Storage Teljes felügyelet alapelveit alkalmazza az architektúra egészére, a bérlői és címtárszinttől kezdve egészen az adatréteg tárolóig.

Az alábbi ábra a logikai architektúra összetevőit mutatja be.

A diagramon:

- A referenciaarchitektúra tárfiókja egy dedikált erőforráscsoportban található. A részletesebb szerepköralapú hozzáférés-vezérlés (RBAC) érdekében elkülönítheti az egyes tárfiókokat egy másik erőforráscsoportban. RBAC-engedélyeket rendelhet a tárfiók erőforráscsoport vagy erőforráscsoport szintjén történő kezeléséhez, és ezeket a Microsoft Entra-azonosító naplózásával és olyan eszközökkel, mint a Privileged Identity Management (PIM) naplózhatja. Ha több alkalmazást vagy számítási feladatot futtat több megfelelő tárfiókkal egy Azure-előfizetésben, fontos, hogy az egyes tárfiókok RBAC-engedélyeit a megfelelő tulajdonosokra, adatgondnokokra, vezérlőkre stb. korlátozza.

- A diagramHoz tartozó Azure Storage-szolgáltatások egy dedikált tárfiókban találhatók. Minden tárolási számítási feladattípushoz egy tárfiókot használhat.

- A referenciaarchitektúra szélesebb körű megtekintéséhez tekintse meg az Azure IaaS Teljes felügyelet alapelveinek áttekintését.

A diagram nem tartalmazza az Azure Queuest és az Azure Tableset. A cikkben ismertetett útmutatást használva biztonságossá teheti ezeket az erőforrásokat.

Mi található ebben a cikkben?

Ez a cikk végigvezeti a referenciaarchitektúra Teljes felügyelet alapelveinek alkalmazásának lépésein.

| Lépés | Task | Teljes felügyelet alkalmazott elv(ek) |

|---|---|---|

| 0 | Az adatok védelme mindhárom módban: inaktív adatok, átvitel alatt álló adatok, használatban lévő adatok. | A szabálysértés feltételezése |

| 2 | A felhasználók ellenőrzése és a tárolási adatokhoz való hozzáférés szabályozása a minimális jogosultságokkal. | Explicit ellenőrzés A legkevésbé kiemelt hozzáférés használata |

| 3 | Logikailag elválaszthatja vagy elkülönítheti a kritikus adatokat hálózati vezérlőkkel. | A szabálysértés feltételezése |

| 4 | Használja a Defender for Storage-t az automatikus fenyegetésészleléshez és -védelemhez. | A szabálysértés feltételezése |

1. lépés: Az adatok védelme mindhárom módban: inaktív adatok, átvitel alatt álló adatok, használatban lévő adatok

A tárfiók létrehozásakor konfigurálja a legtöbb beállítást az inaktív, az átvitel alatt álló és a használatban lévő adatok védelméhez. A következő javaslatok segítségével győződjön meg arról, hogy konfigurálja ezeket a védelmet. Fontolja meg azt is, hogy Felhőhöz készült Microsoft Defender automatikusan kiértékelje a tárfiókokat a Microsoft felhőbiztonsági referenciamutatója alapján, amely az egyes Azure-szolgáltatások biztonsági alapkonfigurációját vázolja fel.

Ezekről a tárolóbiztonsági vezérlőkről itt talál további információt.

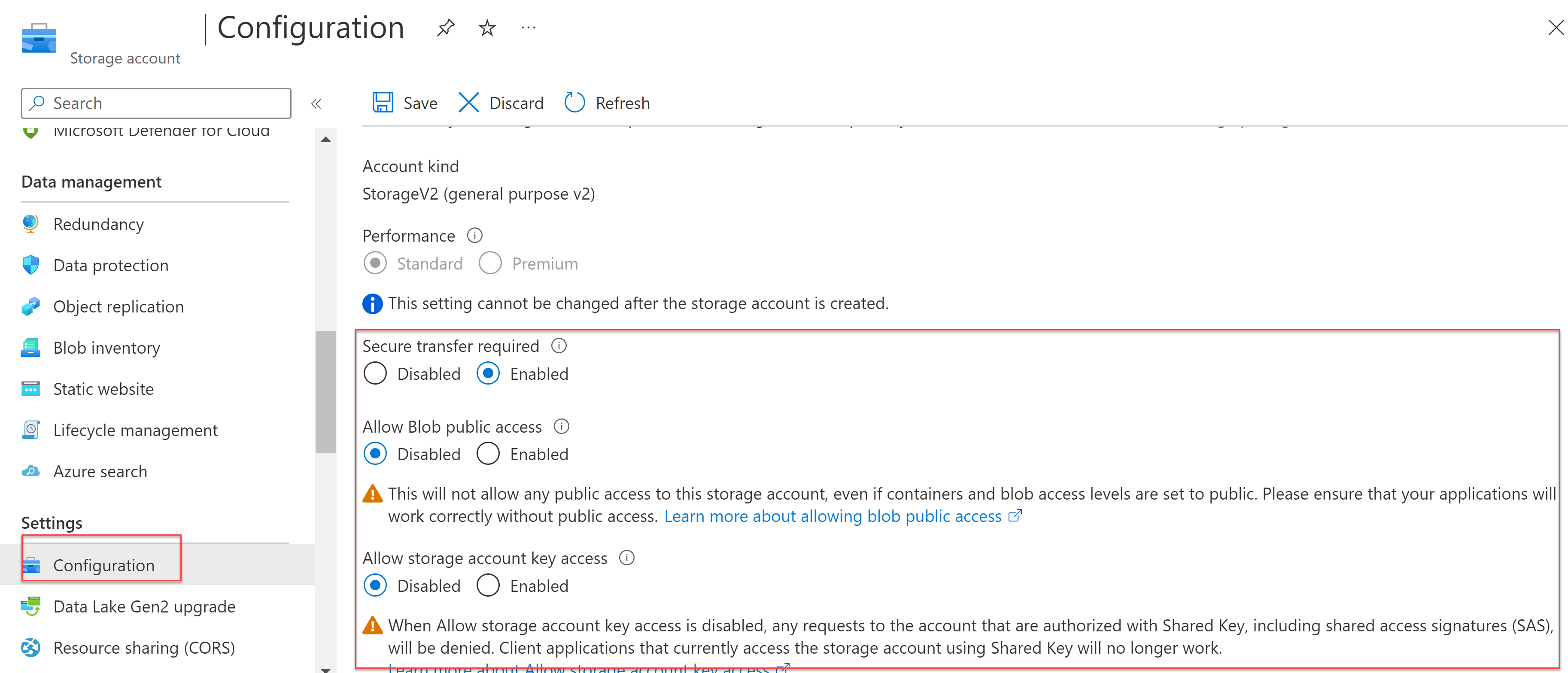

Titkosítás használata átvitel közben

Az Azure és az ügyfél közötti átvitelszintű biztonság engedélyezésével biztonságban tudhatja az adatait. Mindig használjon HTTPS-t a nyilvános interneten keresztüli biztonságos kommunikációhoz. Amikor meghívja a REST API-kat, hogy hozzáférjenek a tárfiókok objektumaihoz, kényszerítheti a HTTPS használatát a tárfiókhoz szükséges biztonságos átvitel megkövetelésével. A nem biztonságos kapcsolatból származó kéréseket a rendszer elutasítja.

Ez a konfiguráció alapértelmezés szerint engedélyezve van egy új Azure Storage-fiók üzembe helyezésekor (alapértelmezés szerint biztonságos).

Fontolja meg egy szabályzat alkalmazását, amely megtagadja a nem biztonságos kapcsolatok üzembe helyezését az Azure Storage-hoz (Biztonságos tervezés).

Ehhez a konfigurációhoz az SMB 3.0 titkosítással is szükséges.

Névtelen nyilvános olvasási hozzáférés megakadályozása

Alapértelmezés szerint a nyilvános blobhozzáférés tilos, de a megfelelő engedélyekkel rendelkező felhasználók konfigurálhatnak egy akadálymentes erőforrást. Az adatsértések névtelen hozzáférésének megakadályozása érdekében meg kell adnia, hogy ki férhet hozzá az adataihoz. Ha ezt megakadályozza a tárfiók szintjén, az megakadályozza, hogy a felhasználó engedélyezze ezt a hozzáférést a tároló vagy a blob szintjén.

További információ: Tárolók és blobok névtelen nyilvános olvasási hozzáférésének megakadályozása.

Megosztott kulcs engedélyezésének megakadályozása

Ez a konfiguráció arra kényszeríti a tárfiókot, hogy elutasítsa a megosztott kulccsal küldött összes kérést, és ehelyett Microsoft Entra-engedélyezést igényel. A Microsoft Entra ID biztonságosabb választás, mivel kockázatalapú hozzáférési mechanizmusokkal megerősítheti az adatszintekhez való hozzáférést. További információt az Azure Storage-fiók megosztott kulcsának engedélyezésének megakadályozása című témakörben talál.

A tárfiók konfigurációs beállításaiból mindhárom módhoz konfigurálhatja az adatvédelmet, ahogy az itt látható.

Ezek a beállítások nem módosíthatók a tárfiók létrehozása után.

A transport layer security (TLS) minimálisan szükséges verziójának kényszerítése

Az Azure Storage jelenleg a TLS 1.2-es verzióját támogatja. A minimális TLS-verzió kényszerítése elutasítja a régebbi verziókat használó ügyfelektől érkező kéréseket. További információ: A TLS minimálisan szükséges verziójának kényszerítése tárfiókra irányuló kérelmek esetén.

Másolási műveletek hatókörének meghatározása

Adja meg a másolási műveletek hatókörét, hogy a másolási műveleteket csak azokra a forrástárfiókokra korlátozza, amelyek ugyanahhoz a Microsoft Entra-bérlőhöz tartoznak, vagy amelyek privát kapcsolattal rendelkeznek a céltárfiókkal azonos virtuális hálózathoz (VNethez).

A másolási műveletek privát végpontokkal rendelkező forrástárfiókokra való korlátozása a legkorlátozóbb lehetőség, és megköveteli, hogy a forrástárfiókban engedélyezve legyenek a privát végpontok.

A tárfiók konfigurációs beállításaiból konfigurálhatja a másolási műveletek hatókörét az itt látható módon.

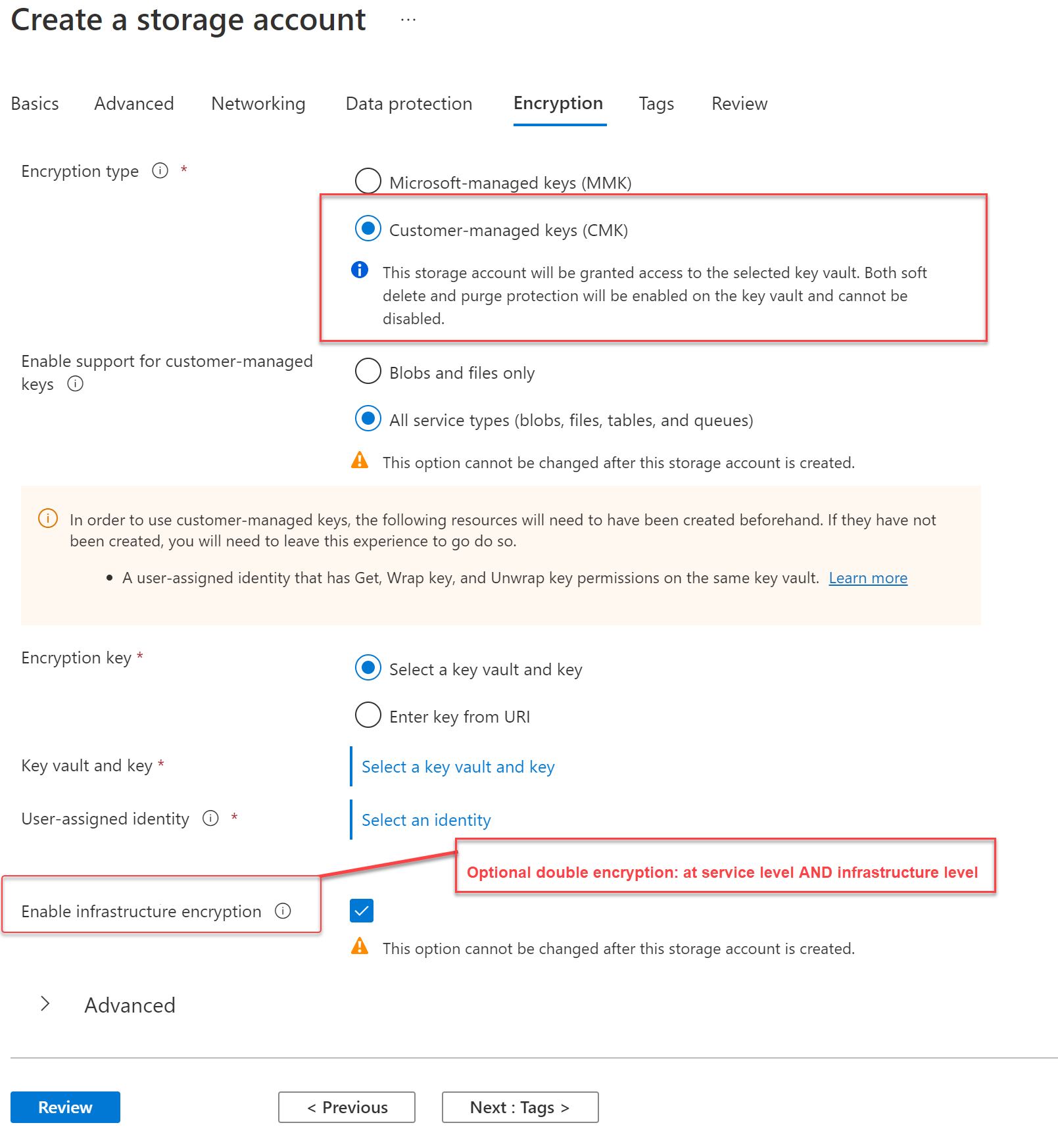

A inaktív titkosítás működésének ismertetése

Az Azure Storage-ba írt összes adatot a Storage Service Encryption (S Standard kiadás) automatikusan titkosítja egy 256 bites Advanced Encryption Standard (AES) titkosítással. Az SSE automatikusan titkosítja az adatokat az Azure Storage-ba történő íráskor. Amikor beolvassa az Azure Storage adatait, azok titkosítását az Azure Storage oldja fel. Ez a folyamat nem von díjat maga után, és nem csökkenti a teljesítményt. Az ügyfél által felügyelt kulcsok (CMK) használata további képességeket biztosít a kulcstitkosítási kulcs elforgatásának vagy az adatok kriptográfiai törlésének szabályozásához.

Tárfiók létrehozásakor engedélyezi a CMK-t a Titkosítás panelen, ahogy az itt látható.

Engedélyezheti az infrastruktúra-titkosítást is, amely a szolgáltatás és az infrastruktúra szintjén is kettős titkosítást biztosít. Ez a beállítás a tárfiók létrehozása után nem módosítható.

Feljegyzés

Ahhoz, hogy egy ügyfél által felügyelt kulcsot használhasson a tárfiók titkosításához, engedélyeznie kell azt a fiók létrehozásakor, és rendelkeznie kell egy kulcstartóval és a felügyelt identitással, amely már ki van építve a megfelelő engedélyekkel. Az Azure Storage-infrastruktúra szintjén 256 bites AES-titkosítás is engedélyezhető.

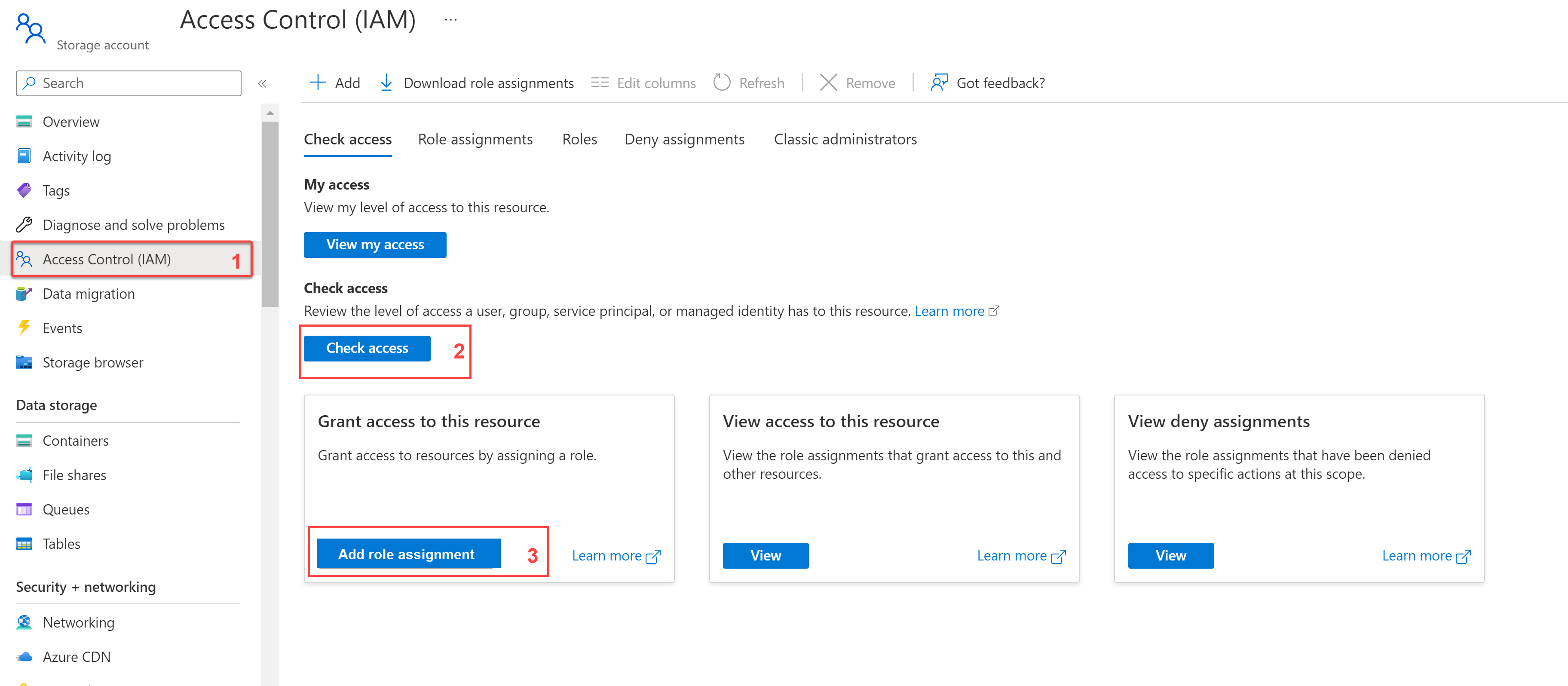

2. lépés: A felhasználók ellenőrzése és a tárolási adatokhoz való hozzáférés szabályozása a legkisebb jogosultságokkal

Először használja a Microsoft Entra ID-t a tárfiókokhoz való hozzáférés szabályozásához. A szerepköralapú hozzáférés-vezérlés tárfiókokkal való használata lehetővé teszi a hozzáférés-alapú feladatfüggvény részletes meghatározását az OAuth 2.0 használatával. Részletes hozzáférését igazíthatja a feltételes hozzáférési szabályzathoz.

Fontos megjegyezni, hogy a tárfiókokhoz tartozó szerepköröket felügyeleti vagy adatszinten kell hozzárendelni. Így ha a Microsoft Entra ID-t használja hitelesítési és engedélyezési módszerként, a felhasználóhoz a szerepkörök megfelelő kombinációját kell hozzárendelni, hogy a feladatfüggvényük elvégzéséhez szükséges legkevesebb jogosultságot biztosítsa számukra.

A részletes hozzáféréshez szükséges tárfiók-szerepkörök listáját a Storage beépített Azure-szerepkörei között találja. Az RBAC-hozzárendelések a Tárfiók Hozzáférés-vezérlés lehetőségével végezhetők el, és különböző hatókörökhöz rendelhetők hozzá.

A hozzáférés-vezérlést a tárfiók hozzáférés-vezérlési (IAM) beállításaiból konfigurálhatja, az itt látható módon.

Ellenőrizheti a felhasználók, csoportok, szolgáltatásnevek vagy felügyelt identitások hozzáférési szintjeit, és hozzáadhat egy szerepkör-hozzárendelést.

Az időkorlátos engedélyek megadásának másik módja a közös hozzáférésű jogosultságkódok (SAS). Ajánlott eljárások az SAS magas szintű használatakor:

- Mindig HTTPS-t használjon. Ha üzembe helyezte a javasolt Azure-szabályzatokat az Azure-beli célzónákhoz, a https-en keresztüli biztonságos átvitel naplózása történik.

- Visszavonási csomaggal rendelkezik.

- Sas-lejárati szabályzatok konfigurálása.

- Engedélyek ellenőrzése.

- Ahol csak lehetséges, használjon felhasználói delegálási SAS-t. Ez az SAS a Microsoft Entra hitelesítő adataival van aláírva.

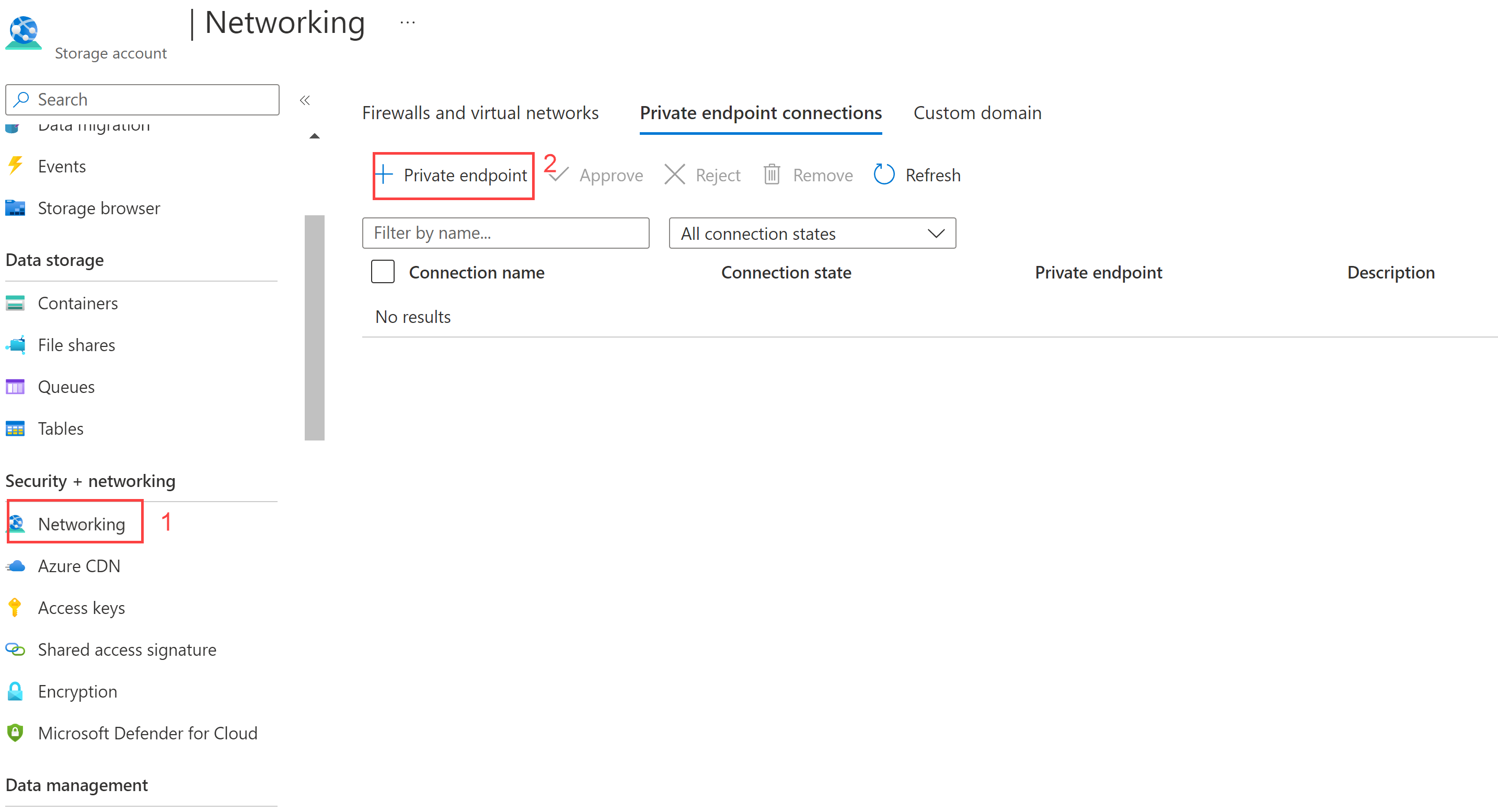

3. lépés: Kritikus adatok logikai elkülönítése vagy elkülönítése hálózati vezérlőkkel

Ebben a lépésben az ajánlott vezérlőkkel védheti az Azure Storage-szolgáltatásokhoz és -szolgáltatásokhoz való hálózati kapcsolatokat.

Az alábbi ábra a referenciaarchitektúra Azure Storage-szolgáltatásaival létesített hálózati kapcsolatokat mutatja be.

| Feladatok | Leírás |

|---|---|

| Nyilvános hozzáférés megakadályozása, hálózati szegmentálás létrehozása privát végponttal és privát kapcsolattal. | A privát végpont lehetővé teszi a szolgáltatásokhoz való csatlakozást egyetlen privát IP-cím használatával a virtuális hálózaton az Azure Private Link használatával. |

| Az Azure Private Link használata | Az Azure Private Link használatával hozzáférhet az Azure Storage-hoz egy privát végponton keresztül a virtuális hálózaton. A jóváhagyási munkafolyamat használatával szükség szerint automatikusan jóváhagyhatja vagy manuálisan kérheti a kérést. |

| Az adatforrásokhoz való nyilvános hozzáférés megakadályozása szolgáltatásvégpontok használatával | A szolgáltatásvégpontok használatával hálózati szegmentálást végezhet, ha engedélyezi, hogy a virtuális hálózat magánhálózati IP-címei nyilvános IP-címek használata nélkül érjék el a végpontot. |

A privát végpontokat a tárfiók hálózati beállításaiból konfigurálhatja az itt látható módon.

4. lépés: A Defender for Storage használata az automatizált fenyegetésészleléshez és -védelemhez

A Microsoft Defender for Storage további szintű intelligenciát biztosít, amely észleli a társzolgáltatások kihasználására tett szokatlan és potenciálisan káros kísérleteket. A Microsoft Defender for Storage beépített Felhőhöz készült Microsoft Defender.

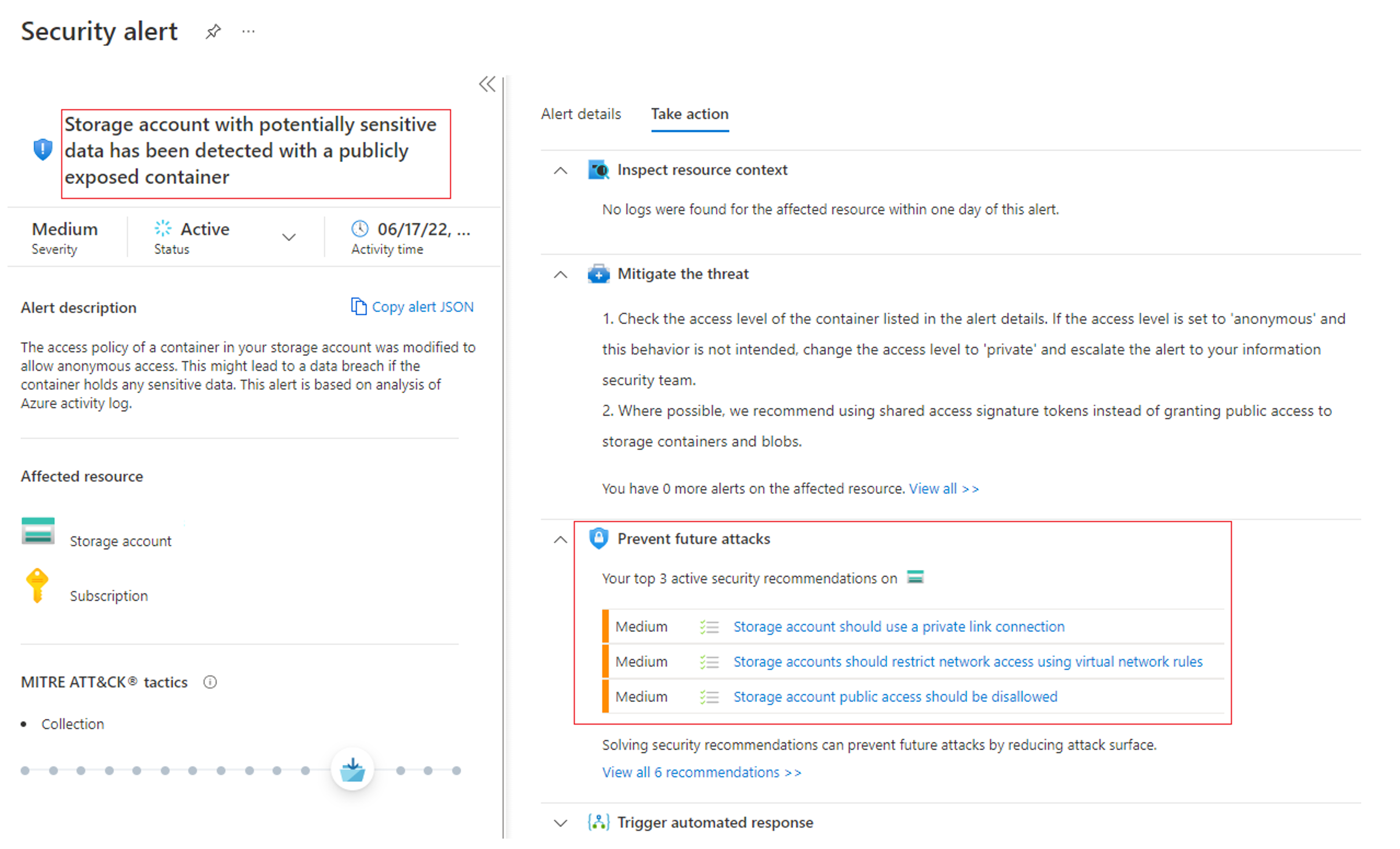

A Defender for Storage rendellenes hozzáférési mintával kapcsolatos riasztásokat észlel, például:

- Hozzáférés szokatlan helyekről

- Alkalmazás anomáliája

- Anonymous access

- Rendellenes kinyerési/feltöltési riasztások

- Adatszűrés

- Váratlan törlés

- Azure Cloud Service-csomag feltöltése

- Gyanús tárolási tevékenységekre vonatkozó riasztások

- Hozzáférési engedély módosítása

- Hozzáférés-ellenőrzés

- Adatfeltárás

A referenciaarchitektúra fenyegetésvédelmével kapcsolatos további információkért tekintse meg az Azure IaaS Teljes felügyelet alapelveinek áttekintését.

Ha engedélyezve van, a Defender for Storage értesítést küld az Azure Storage-fiókok biztonsági helyzetének javításához szükséges biztonsági riasztásokról és javaslatokról.

Íme egy példa egy tárfiók biztonsági riasztására a kiemelt riasztási és megelőzési intézkedések leírásával.

Ajánlott betanítás

A Storage biztonságának konfigurálása

| Oktatás | A Storage biztonságának konfigurálása |

|---|---|

|

Megtudhatja, hogyan konfigurálhatja az Azure Storage gyakori biztonsági funkcióit, például a tárelérési aláírásokat. Ebben a modulban megtanulhatja, hogyan: |

Az Azure-beli biztonságra vonatkozó további képzéseket a Microsoft katalógusában talál:

Biztonság az Azure-ban | Microsoft Learn

Következő lépések

A Teljes felügyelet alapelveinek az Azure-ra való alkalmazásával kapcsolatos további cikkek:

- Az Azure IaaS áttekintése

- Azure Virtual Desktop

- Azure Virtual WAN

- IaaS-alkalmazások az Amazon Web Servicesben

- Microsoft Sentinel és Microsoft Defender XDR

Technikai illusztrációk

Ez a plakát egyoldalas, áttekintő áttekintést nyújt az Azure IaaS összetevőiről mint referencia- és logikai architektúrákról, valamint azokat a lépéseket, amelyek biztosítják, hogy ezek az összetevők rendelkezzenek az alkalmazott Teljes felügyelet modell "soha nem megbízható, mindig ellenőrizze" alapelveivel.

| Elem | Leírás |

|---|---|

PDF | Visio Frissítve: 2024. március |

Használja ezt az ábrát a következő cikkel együtt: Teljes felügyelet alapelvek alkalmazása az Azure IaaS áttekintésére Kapcsolódó megoldási útmutatók |

Ez a plakát az Azure IaaS-hez készült Teljes felügyelet különálló összetevőinek referencia- és logikai architektúráit, valamint részletes konfigurációit tartalmazza. A plakát oldalait külön informatikai részlegekhez vagy szakterületekhez használhatja, vagy a fájl Microsoft Visio-verziójával testre szabhatja az infrastruktúra diagramjait.

| Elem | Leírás |

|---|---|

PDF | Visio Frissítve: 2024. március |

Ezeket a diagramokat az alábbi cikkekkel együtt használhatja: Teljes felügyelet alapelvek alkalmazása az Azure IaaS áttekintésére Kapcsolódó megoldási útmutatók |

További technikai illusztrációkért kattintson ide.

Hivatkozások

Az alábbi hivatkozásokra kattintva megismerheti a cikkben említett különböző szolgáltatásokat és technológiákat.

- Biztonságos átvitel Azure Storage-fiókokhoz

- Tárolók és blobok névtelen nyilvános olvasási hozzáférésének letiltása

- Az Azure Storage-fiók megosztott kulcsának engedélyezésének megakadályozása

- Tárfiókok hálózati biztonsága

- Privát végpontok és privát kapcsolat tárfiókokhoz

- Storage Service Encryption (S Standard kiadás)

- Szerepköralapú hozzáférés-vezérlés tárfiókokhoz

- Azure Blob Backup

- Ajánlott eljárások SAS használata esetén

- Privát végpontok áttekintése

- Szolgáltatásvégpontok áttekintése

- Microsoft Defender for Storage

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: