Hogyan működik a DPM?

Fontos

A Data Protection Manager (DPM) ezen verziója elérte a támogatás végét. Javasoljuk, hogy frissítsen a DPM 2022-re.

A System Center Data Protection Manager (DPM) által az adatok védelmére használt módszer a védelem alatt álló adatok típusától és a választott védelmi módszertől függően változik. Ez a cikk bevezetőként szolgál a DPM működésének megismeréséhez. Célja, hogy megtanítsa a DPM új felhasználóit, vagy azokat, akiknek alapszintű kérdéseik lehetnek a DPM működésével kapcsolatban. Ez a cikk a lemezalapú védelmi folyamatokat, a szalagalapú védelmi folyamatokat, a helyreállítási folyamatot és a védelmi szabályzatot ismerteti.

Lemezalapú védelmi folyamat

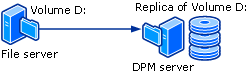

A DPM-kiszolgáló a védett kiszolgálókon található adatok replikáinak vagy másolatainak létrehozása és kezelése révén biztosítja a lemezalapú adatvédelmet. A replikák tárolása a tárolókészletben történik, amely a DPM-kiszolgálón vagy egy egyéni köteten található lemezkészletből áll. A következő ábra a védett kötet és replikája közötti alap kapcsolatot illusztrálja.

Akár fájladatokat, akár alkalmazásadatokat véd, a védelem az adatforrás replikájának létrehozásával kezdődik.

A replika a konfigurált beállításoknak megfelelően rendszeres időközönként szinkronizálódik vagy frissül. A DPM által a replika szinkronizálására használt módszer a védett adatok típusától függ. További információkért olvassa el „A fájladatok szinkronizálásának folyamata”, illetve „Az alkalmazásadatok szinkronizálásának folyamata” című részt. Egy inkonzisztensként azonosított replika esetében a DPM elvégez egy konzisztencia-ellenőrzést, amely a replikát blokkonként veti össze az adatforrással.

Egy védelmi konfiguráció egyszerű példája egy DPM-kiszolgálóból és egy védett számítógépből áll. A számítógép védelme egy DPM védelmi ügynöknek a számítógépre való telepítésével, illetve a gépen lévő adatoknak egy védelmi csoporthoz való hozzáadásával valósul meg.

A védelmi ügynökök követik a védett adatok változásait, és továbbítják őket a DPM-kiszolgálóra. A védelmi ügynök azonosítja továbbá azokat a számítógépen lévő adatokat, amelyek védhetők, és amelyeket a helyreállítási folyamat érint. A DPM használatához minden védeni kívánt számítógépre telepítenie kell egy védelmi ügynököt. A védelmi ügynököket a DPM is telepítheti, vagy manuálisan is telepítheti a védelmi ügynököket olyan alkalmazásokkal, mint a Systems Management Server (SMS).

A védelmi csoportok a számítógépen lévő adatforrások védelmének kezelésére szolgálnak. A védelmi csoport azonos védelmi konfigurációjú adatforrások gyűjteménye. A védelmi konfiguráció a védelmi csoportokhoz gyakran használt beállítások gyűjteménye, például a védelmi csoport neve, a védelmi szabályzat, a lemezfoglalások és a replikalétrehozási módszer.

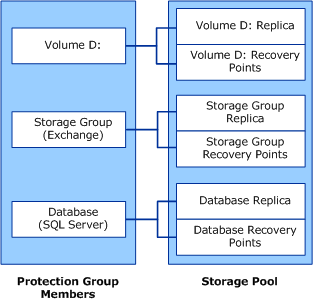

A DPM a védelmi csoport minden tagja számára külön replikát tart fenn a tárolókészletben. Egy védelmi csoporthoz a következő adatforrások valamelyike tartozhat:

- Kötet, megosztás vagy egy asztali számítógép, fájlkiszolgáló vagy kiszolgálófürt mappája

- Tárhelycsoport egy Exchange-kiszolgálón vagy kiszolgálófürtön

- Az SQL Server vagy kiszolgálófürt egy példányán lévő adatbázis

Megjegyzés

A DPM nem védi az USB-meghajtókon tárolt adatokat.

A fájladatok szinkronizálási folyamata

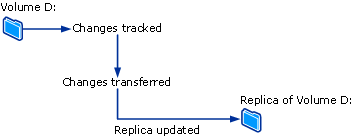

A DPM-ben a védelmi ügynök fájlkötet vagy kiszolgálómegosztás esetén kötetszűrőt és módosítási naplót használ annak megállapítására, hogy mely fájlok változtak meg, majd ezeken a fájlokon ellenőrzőösszeget használó eljárás segítségével kizárólag a módosult blokkokat szinkronizálja. Szinkronizálás közben ezeket a módosításokat átviszi a DPM-kiszolgálóra, majd alkalmazza a replikára, és így szinkronizálja a replikát az adatforrással. Az alábbi ábra a fájlszinkronizálás folyamatát mutatja be.

Ha egy replika az adatforráshoz képest inkonzisztenssé válik, a DPM riasztást hoz létre, amelyben megadja, hogy az eset melyik számítógépet és adatforrásokat érinti. A probléma megoldásához a rendszergazda úgy javítja ki a replikát, hogy szinkronizálást kezdeményez egy konzisztencia-ellenőrzéssel, más néven konzisztencia-ellenőrzéssel a replikán. A konzisztencia-ellenőrzés során a DPM blokkonként ellenőrzi és javítja a replikát, hogy az konzisztens legyen az adatforrással.

Védelmi csoportok esetén napi konzisztencia-ellenőrzés is beütemezhető, és saját kezűleg is elindítható a konzisztencia-ellenőrzés.

A DPM rendszeres időközönként létrehoz egy helyreállítási pontot a védelmi csoporttag számára, amelyet konfigurálhat. A helyreállítási pont az adat egy verziója, amelyből az adat helyreállítható.

Az alkalmazásadatok szinkronizálási folyamata

Alkalmazásadatok esetén, miután a DPM létrehozta a replikát, az alkalmazásfájlokhoz tartozó kötetblokkok változásait a kötetszűrő követi nyomon.

A változásoknak a DPM-kiszolgálóra való átviteli módja az alkalmazástól és a szinkronizálás típusától függ. A DPM felügyeleti konzol szinkronizálás nevű művelete hasonló egy növekményes biztonsági mentéshez, és a replikával együtt használva az alkalmazásadatok pontos másolatát hozza létre.

A DPM felügyeleti konzol expressz teljes biztonsági mentés típusú szinkronizálása közben a Kötet árnyékmásolata szolgáltatás (VSS) egy teljes pillanatképet hoz létre, de csak a módosult blokkok kerülnek át a DPM-kiszolgálóra.

Minden egyes expressz teljes biztonsági mentés egy helyreállítási pontot hoz létre az alkalmazásadat számára. Ha az alkalmazás támogatja a növekményes biztonsági mentést, akkor minden egyes szinkronizálás alkalmával szintén létrejön egy helyreállítási pont. Az egyes alkalmazástípusok által támogatott szinkronizálási típusok a következőképpen foglalhatók össze:

Védett Exchange-adatok esetén a szinkronizálás egy növekményes VSS-pillanatképet küld át az Exchange VSS-író segítségével. Minden egyes szinkronizálás és expressz teljes biztonsági mentés esetén létrejönnek helyreállítási pontok.

SQL Server naplózott, írásvédett módban vagy az egyszerű helyreállítási modellt használó adatbázisok nem támogatják a növekményes biztonsági mentést. Helyreállítási pontok csak az expressz teljes biztonsági mentések esetén jönnek létre. Az összes többi SQL Server-adatbázis esetén a szinkronizálás a tranzakciónapló egy biztonsági másolatát küldi át, és minden egyes szinkronizálás és expressz teljes biztonsági mentés esetén létrejönnek helyreállítási pontok. A tranzakciónaplóban az adatbázison a tranzakciónapló utolsó biztonsági mentése óta végrehajtott tranzakciók kerülnek rögzítésre egymás után.

Windows SharePoint Services és a Microsoft Virtual Server nem támogatja a növekményes biztonsági mentést. Helyreállítási pontok csak az expressz teljes biztonsági mentések esetén jönnek létre.

A növekményes szinkronizálásokhoz kevesebb idő szükséges, mint egy expressz teljes biztonsági mentés végrehajtásához. Az adatok helyreállításához szükséges idő azonban a szinkronizálások számának növekedésével együtt nő. Ez azért van, mert a DPM-nek vissza kell állítania a legutolsó teljes biztonsági mentést, majd vissza kell állítania és alkalmaznia kell az összes növekményes szinkronizálást a helyreállításhoz kijelölt időpontig visszamenőleg.

A gyorsabb helyreállítás érdekében a DPM rendszeresen végrehajt egy expressz teljes biztonsági mentést, egy olyan típusú szinkronizálást, amely frissíti a replikát azért, hogy az tartalmazza a módosult blokkokat.

Az expressz teljes biztonsági mentés során a DPM pillanatképet készít a replikáról, mielőtt a módosított blokkokkal frissítené a replikát. A helyreállítási pontok gyakoribb célkitűzéseinek engedélyezése és az adatvesztési idő csökkentése érdekében a DPM növekményes szinkronizálást is végrehajt két expressz teljes biztonsági mentés között.

A fájladatok védelméhez hasonlóan, ha egy replika inkonzisztenssé válik az adatforrással, a DPM riasztást hoz létre, amely meghatározza, hogy melyik kiszolgálóra és mely adatforrásokra van hatással. A probléma megoldása érdekében a rendszergazda a replikán elvégzett konzisztencia-ellenőrzéses szinkronizálással megjavítja a replikát. A konzisztencia-ellenőrzés során a DPM blokkonként ellenőrzi és javítja a replikát, hogy az konzisztens legyen az adatforrással.

Védelmi csoportok esetén napi konzisztencia-ellenőrzés is beütemezhető, és saját kezűleg is elindítható a konzisztencia-ellenőrzés.

A fájladatok és az alkalmazásadatok közötti különbség

Fájladatnak minősülnek azon adatok, amelyek fájlkiszolgálón találhatók, és egybesimított fájlként kell védeni, ilyenek például a Microsoft Office-fájlok, a szövegfájlok, a parancsfájlok stb.

Az alkalmazáskiszolgálón található és a DPM-nek az alkalmazással kapcsolatos ismeretet igénylő adatok alkalmazásadatoknak minősülnek, például Exchange-tárolócsoportoknak, SQL Server-adatbázisoknak, Windows SharePoint Services farmoknak és virtuális kiszolgálóknak.

Minden adatforrás a DPM felügyeleti konzolján jelenik meg az adatforráshoz kiválasztható védelmi típusnak megfelelően. Ha például az Új védelmi csoport létrehozása varázslóban kibont egy fájlokat tartalmazó kiszolgálót, és virtuális kiszolgálót és egy SQL Server egy példányát is futtatja, az adatforrások a következőképpen lesznek kezelve:

Ha kibontja a Minden megosztás vagy a Minden kötet csomópontot, a DPM megjeleníti a kiszolgálón lévő összes megosztást vagy kötetet, és az ezen csomópontok valamelyikéből kiválasztott adatforrásokat fájladatként fogja kezelni a védelem során.

Ha kibontja a Minden SQL Server-kiszolgáló csomópontot, a DPM megjeleníti az SQL Server adott kiszolgálón található példányait, és a csomópontban kiválasztott adatforrásokat alkalmazásadatokként fogja kezelni a védelem során.

Ha kibontja a Microsoft Virtual Server csomópontot, a DPM megjeleníti a gazdagép-adatbázist és a kiszolgálón futtatott virtuális számítógépeket, és a csomópontban kiválasztott adatforrásokat alkalmazásadatokként fogja kezelni a védelem során.

Szalagalapú védelmi folyamat

Ha rövid távú lemezalapú védelmet és hosszú távú szalagalapú védelmet használ, a DPM képes biztonsági másolatot készíteni az adatokról a replikakötetről a szalagra, hogy ne legyen hatással a védett számítógépre. Amikor csak szalagalapú védelmet használ, a DPM az adatokat a védett számítógépről közvetlenül menti a szalagra.

A DPM teljes és növekményes biztonsági mentések kombinációjával védi a szalagon tárolt adatokat a védett adatforrásból (a szalagon történő rövid távú védelem vagy a szalagon történő hosszú távú védelem érdekében, ha a DPM nem védi a lemezen lévő adatokat) vagy a DPM-replikától (hosszú távú szalagos védelemhez, ha a rövid távú védelem a lemezen van).

Megjegyzés

Ha egy fájl a replika utolsó szinkronizálásakor meg volt nyitva, a replikában lévő fájl biztonsági másolata összeomlás-konzisztens állapotú lesz. A fájl összeomlás-konzisztens állapota minden olyan fájladatot tartalmazni fog, amelyek a legutóbbi szinkronizálás időpontjában megtalálhatók voltak a lemezen. Ez csak a fájlrendszer biztonsági mentéseire vonatkozik. Az alkalmazások biztonsági mentése mindig konzisztens marad az alkalmazás állapotával.

Konkrét biztonsági mentési típusokkal és ütemezésekkel kapcsolatban bővebben a Védelmi csoportok tervezése című témakörből tájékozódhat.

Helyreállítási folyamat

Az, hogy az adatok védelmére lemez- vagy szalagalapú módszert használ, a helyreállítási feladat szempontjából lényegtelen. Ön kiválasztja a helyreállítani kívánt adat helyreállítási pontját, és a DPM visszaállítja az adatot a védett számítógépre.

A DPM legfeljebb 64 helyreállítási pontot tud tárolni a védelmi csoport minden fájltagjához. Alkalmazás-adatforrások esetében a DPM legfeljebb 448 expressz teljes biztonsági mentés tárolására képes, és legfeljebb 96 növekményes biztonsági mentést tud tárolni minden egyes expressz teljes biztonsági mentéshez. Ha elérte a tárolóterület korlátait, és a meglévő helyreállítási pontok megőrzési tartománya még nem teljesül, a védelmi feladatok sikertelenek lesznek.

Megjegyzés

A végfelhasználói helyreállítás támogatása érdekében a fájlok helyreállítási pontjainak számát a Kötet árnyékmásolata szolgáltatás (VSS) 64-ben korlátozza.

A fájladatok szinkronizálásának folyamata és Az alkalmazásadatok szinkronizálásának folyamata című részben leírtak alapján a helyreállítási pontok létrehozásának folyamata a fájladatok és az alkalmazásadatok esetében különböző. A DPM a replikáról a felhasználó által konfigurált ütemezés szerint készített árnyékmásolattal hozza létre a fájladatok helyreállítási pontjait. Alkalmazásadatok esetén minden egyes szinkronizálás és expressz teljes biztonsági mentés létrehoz egy helyreállítási pontot.

A következő ábra azt mutatja, hogy a védelmi csoport egyes tagjai hogyan kapcsolódnak a saját replikaköteteikhez és helyreállításipont-köteteikhez.

A rendszergazdák az adatokat a DPM felügyeleti konzol Helyreállítási varázslójának a használatával állíthatják helyre a rendelkezésre álló helyreállítási pontokból. Az adatforrás és a helyreállítás forrásául szolgáló, adott időpontban készült másolat kiválasztásakor a DPM értesítést küld arról, hogy az adatok szalagon találhatók-e, a szalag online vagy offline állapotú-e, illetve mely szalagok szükségesek a helyreállítás végrehajtásához.

A DPM lehetővé teszi a rendszergazdák számára, hogy a Windows Korábbi verziók funkciójával lehetővé tegyék a felhasználóik számára a saját helyreállításuk elvégzését. Ha nem szeretné biztosítani ezt a képességet a felhasználóknak, a Helyreállítási varázslóval helyreállíthatja az asztali számítógépek adatait.

Védelmi házirend

A DPM az adott védelmi csoporthoz beállított helyreállítási célok alapján konfigurálja a védelmi házirendet, illetve a munkák ütemezését minden egyes védelmi csoport esetén. A következők lehetnek például helyreállítási célok:

Nem veszíthet el 1 óránál több éles adatot

Adjon meg egy 30 napos adatmegőrzési tartományt

Adatok elérhetővé tétele helyreállításhoz 7 évig

A helyreállítási célok számszerűsítik a szervezet adatvédelmi követelményeit. A DPM-ben a helyreállítási célokat a megőrzési tartomány, az adatveszteség-tűrés, a helyreállítási pont ütemezése és – adatbázis-alkalmazások esetében – az expressz teljes biztonsági mentési ütemezés határozza meg.

A megőrzési tartomány az, hogy mennyi ideig van szüksége a rendelkezésre álló biztonsági mentési adatokra. Arra van például szüksége, hogy a mai adatok mostantól egy hétig rendelkezésre álljanak? Két hétig? Egy évig?

Az adatveszteség-tűrés az üzleti követelményeknek megfelelő, időben mért maximális adatvesztés. Meghatározza, hogy a DPM milyen gyakran szinkronizáljon a védett kiszolgálóval a védett kiszolgálóról származó adatváltozások gyűjtésével. A szinkronizálás gyakoriságát 15 perc és 24 óra között bármilyen rendszerességűre állíthatja. Meghatározott ütemezés helyett választhatja azt is, hogy a rendszer a helyreállítási pontok létrehozása előtt szinkronizáljon.

A helyreállítási pont ütemezése meghatározza, hogy hány helyreállítási pontot kell létrehozni ennek a védelmi csoportnak. Fájlvédelem esetén azokat a napokat és időpontokat kell kijelölni, amelyeken létre szeretne hozni helyreállítási pontot. A növekményes biztonsági mentést támogató alkalmazások adatainak védelme esetén a szinkronizálás gyakorisága határozza meg a helyreállítási pontok ütemezését. A növekményes biztonsági mentést nem támogató alkalmazások adatvédeleméhez az expressz teljes biztonsági mentés ütemezése határozza meg a helyreállítási pont ütemezését.

Megjegyzés

Védelmi csoport létrehozása esetén a DPM azonosítja a védett adatok típusát, és csak az adott adat esetén rendelkezésre álló védelmi beállításokat kínálja fel.

Automatikus felderítés folyamata

Az automatikus észlelés az a napi folyamat, amellyel a DPM automatikusan észleli az új vagy eltávolított számítógépeket a hálózaton. Naponta egyszer, egy ütemezhető időpontban a DPM egy kis csomagot küld (kevesebb mint 10 kilobájtban) a legközelebbi tartományvezérlőnek. A tartományvezérlő válaszol a Lightweight Directory Access Protocol (LDAP) kérésre az adott tartomány számítógépeivel, és a DPM azonosítja az új és eltávolított számítógépeket. Az automatikus észlelési folyamat által generált hálózati forgalom minimális.

Az automatikus felderítés nem észleli az új és eltávolított számítógépeket más tartományokban. Ha egy másik tartománybeli számítógépre szeretne egy védelmi ügynököt telepíteni, a számítógépet a teljes tartománynevének használatával kell azonosítania.

DPM-címtárstruktúra

Amikor elkezdi védeni az adatokat a DPM-sel, láthatja, hogy a DPM telepítési útvonala három mappát tartalmaz a Volumes könyvtárban:

\Microsoft DPM\DPM\Volumes\DiffArea

\Microsoft DPM\DPM\Volumes\Replica

\Microsoft DPM\DPM\Volumes\ShadowCopy

A DiffArea mappa olyan csatlakoztatott árnyékmásolat-köteteket tartalmaz, amelyek egy adatforrás helyreállítási pontjait tárolják.

A Replika mappa csatlakoztatott replikaköteteket tartalmaz.

A ShadowCopy mappa a DPM-adatbázis helyi biztonsági másolatait tartalmazza. Továbbá, amikor a DPMBackup.exe segítségével létrehozza a replikák biztonsági árnyékmásolatait a harmadik féltől származó szoftverekkel végzett archiváláshoz, a biztonsági árnyékmásolatok is a ShadowCopy mappába kerülnek.

DPM-telemetria

A DPM nem gyűjt telemetriát. Ha az adatokat az Azure-ba küldi, a Azure Backup által szükséges információkat a rendszer elküldi a Microsoftnak. Nem tartalmaz PII-t.

DPM-telemetria

Megjegyzés

A DPM 2019 UR2-től alkalmazható.

Alapértelmezés szerint a DPM diagnosztikai és csatlakozási adatokat küld a Microsoftnak. A Microsoft ezeket az adatokat a Microsoft-termékek és -szolgáltatások minőségének, biztonságának és integritásának biztosítására és javítására használja fel.

A rendszergazdák bármikor kikapcsolhatják ezt a funkciót. Az összegyűjtött adatokkal kapcsolatos részletes információkért lásd: Telemetriai adatok kezelése a DPM-ben.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: