Operasi keamanan terpusat dengan identitas eksternal untuk organisasi pertahanan

Artikel ini untuk organisasi pertahanan multipenyewa dengan tim operasi keamanan terpusat. Ini menjelaskan bagaimana Anda dapat mengelola beberapa penyewa dan memenuhi persyaratan tanpa kepercayaan dengan satu identitas dan perangkat akses istimewa. Dengan konfigurasi ini, operator keamanan tidak memerlukan beberapa akun pengguna, kredensial, dan stasiun kerja untuk mengamankan lingkungan Anda. Penyiapan mendukung kemampuan nol kepercayaan di penyewa sekunder.

Memahami komponen konfigurasi

Skenario ini menggabungkan Azure Lighthouse, ID Eksternal Entra, Entra Privileged Identity Management, dan manajemen multipenyewa di Microsoft Defender XDR.

Gunakan Azure Lighthouse untuk mengelola Microsoft Sentinel di penyewa sekunder. Anda perlu menggunakan Azure Lighthouse untuk mengelola ruang kerja Microsoft Azure Sentinel dalam langganan yang dilampirkan ke penyewa sekunder. Azure Lighthouse memungkinkan manajemen multipenyewa dengan skalabilitas, otomatisasi yang lebih tinggi, dan tata kelola yang ditingkatkan di seluruh sumber daya.

Azure Lighthouse memungkinkan perwakilan keamanan (pengguna, grup, atau perwakilan layanan) dalam satu penyewa memiliki peran Azure untuk mengelola sumber daya di penyewa yang berbeda. Dengan penyiapan ini, operator keamanan di penyewa utama dapat mengelola Sentinel dan Defender untuk Cloud di seluruh penyewa dengan lancar.

Catatan

Izin untuk ruang kerja Microsoft Azure Sentinel yang dilampirkan ke penyewa sekunder dapat ditetapkan ke pengguna lokal ke penyewa sekunder, pengguna tamu B2B dari penyewa utama, atau langsung ke pengguna penyewa utama menggunakan Azure Lighthouse. Azure Lighthouse adalah opsi yang direkomendasikan untuk Sentinel karena memungkinkan Anda memperluas aktivitas lintas ruang kerja di seluruh batas penyewa.

Gunakan ID Eksternal Entra untuk mengelola Microsoft Defender untuk Titik Akhir di penyewa sekunder. Anda tidak dapat menggunakan Azure Lighthouse untuk berbagi Microsoft Defender untuk Titik Akhir (MDE) antar penyewa, jadi Anda perlu menggunakan identitas eksternal (tamu B2B). Identitas eksternal memungkinkan operator keamanan di penyewa utama mengelola MDE di penyewa sekunder tanpa masuk dengan akun atau kredensial yang berbeda. Operator keamanan perlu menentukan penyewa yang mereka gunakan. Mereka harus menyertakan ID penyewa di URL portal Pertahanan Microsoft untuk menentukan penyewa. Operator Anda harus menandai portal Pertahanan Microsoft untuk setiap penyewa yang perlu mereka kelola. Untuk menyelesaikan penyiapan, Anda perlu mengonfigurasi pengaturan akses lintas penyewa di penyewa sekunder. Atur pengaturan kepercayaan masuk untuk mempercayai autentikasi multifaktor (MFA) dan kepatuhan perangkat dari penyewa utama. Konfigurasi ini memungkinkan pengguna tamu mengelola MDE tanpa membuat pengecualian untuk kebijakan akses bersyarat yang ada untuk penyewa sekunder.

Saat Anda mengaktifkan Defender for Server dalam langganan yang ditautkan ke penyewa sekunder, ekstensi MDE secara otomatis menyebarkan dan mulai memberikan sinyal keamanan ke layanan MDE. Ini menggunakan penyewa sekunder yang sama. Izin MDE tidak dapat menggunakan Azure Lighthouse. Anda harus menetapkannya kepada pengguna atau grup di ID Microsoft Entra lokal (sekunder). Anda perlu melakukan onboarding operator keamanan sebagai identitas eksternal (tamu B2B) di penyewa sekunder. Kemudian Anda dapat menambahkan tamu ke peran MDE menggunakan grup keamanan Microsoft Entra. Dengan konfigurasi ini, operator keamanan penyewa utama dapat mengambil tindakan respons pada server yang dilindungi oleh MDE di penyewa sekunder.

Gunakan Privileged Identity Management.Microsoft Entra Privileged Identity Management (PIM) memungkinkan elevasi peran just-in-time untuk peran Azure dan Microsoft Entra. PIM untuk Grup memperluas fungsionalitas ini ke keanggotaan grup untuk grup Microsoft 365 dan grup keamanan Microsoft Entra. Setelah menyiapkan PIM untuk Grup, Anda perlu meninjau keanggotaan aktif dan memenuhi syarat dari grup istimewa dengan membuat tinjauan akses PIM untuk Grup.

Penting

Ada dua cara untuk menggunakan Entra Privileged Identity Management dengan Azure Lighthouse. Anda dapat menggunakan PIM untuk grup guna meningkatkan keanggotaan ke grup keamanan Entra dengan otorisasi permanen yang dikonfigurasi di Azure Lighthouse seperti yang dijelaskan di bagian sebelumnya. Opsi lain adalah mengonfigurasi Azure Lighthouse dengan otorisasi yang memenuhi syarat. Untuk informasi selengkapnya, lihat onboarding pelanggan ke Azure Lighthouse.

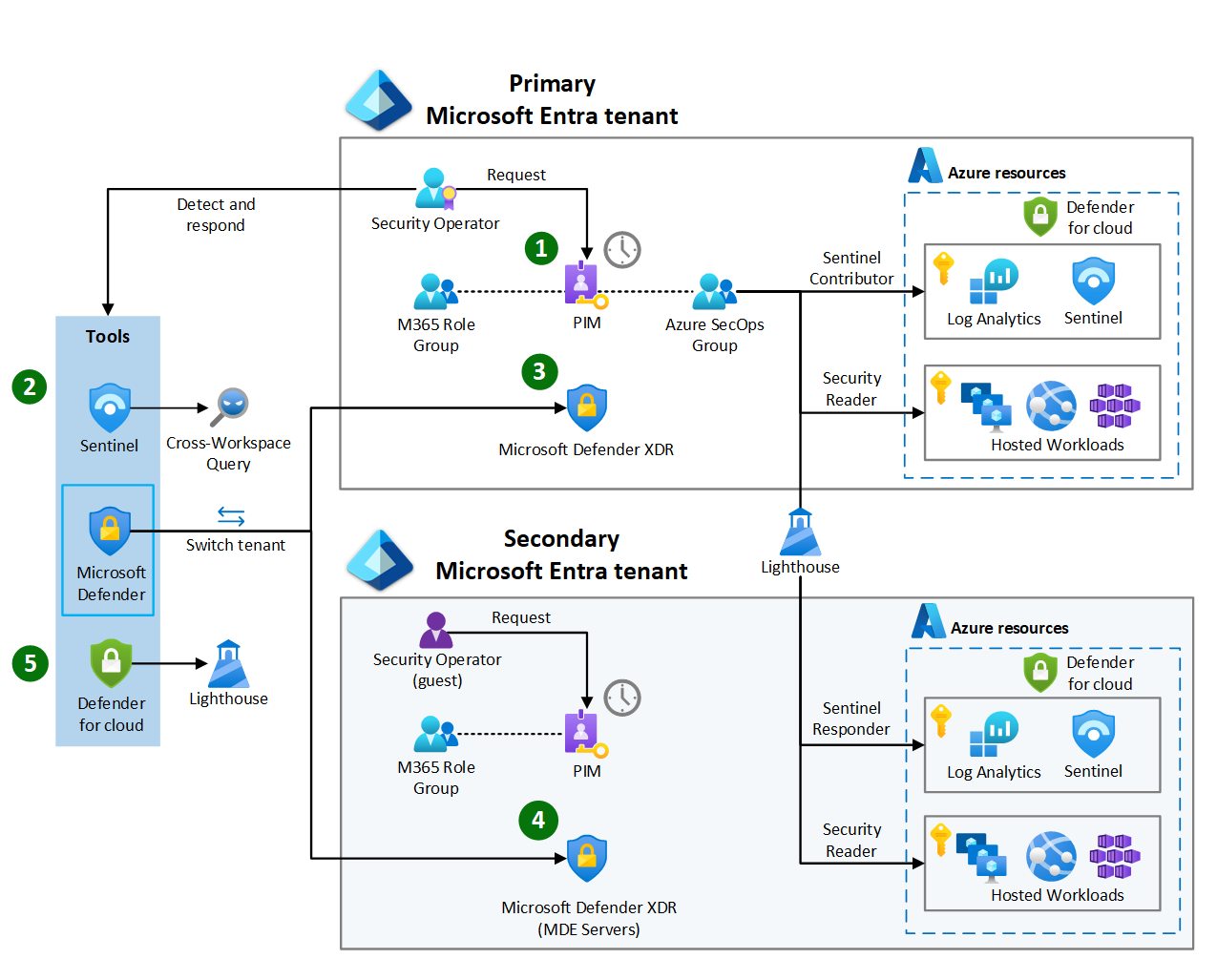

Mengonfigurasi operasi keamanan terpusat

Untuk menyiapkan operasi keamanan terpusat untuk lingkungan multipenyewa, Anda harus mengonfigurasi Azure Lighthouse, ID Eksternal Entra, dan Entra Privileged Identity Management. Operator keamanan di penyewa utama dapat menggunakan satu identitas yang mengamankan beberapa penyewa. Mereka masuk sekali, meningkatkan akses mereka dengan PIM, memantau sumber daya di seluruh penyewa dan layanan, dan menanggapi ancaman di seluruh penyewa (lihat gambar 1).

Gambar 1. Cara menyiapkan operasi keamanan di organisasi pertahanan multipenyewa.

Gambar 1. Cara menyiapkan operasi keamanan di organisasi pertahanan multipenyewa.

1. Sebarkan Sentinel dan aktifkan Defender untuk Cloud. Buat ruang kerja Microsoft Azure Sentinel di langganan yang terkait dengan setiap penyewa. Konfigurasikan konektor data yang relevan dan aktifkan aturan analitik. Aktifkan Defender untuk Cloud perlindungan beban kerja yang disempurnakan untuk beban kerja yang dihosting, termasuk Defender for Server, di semua lingkungan Azure, dan sambungkan Defender untuk Cloud ke Microsoft Azure Sentinel.

2. Konfigurasikan PIM untuk operasi keamanan Azure. Buat grup yang dapat ditetapkan peran (Azure SecOps di Gambar 1) dan tetapkan grup secara permanen ke peran Azure yang dibutuhkan operator keamanan. Contoh ini menggunakan Kontributor Microsoft Sentinel dan Pembaca Keamanan, tetapi Anda mungkin juga mempertimbangkan Kontributor Aplikasi Logika dan peran lain yang mereka butuhkan. Konfigurasikan PIM untuk Grup untuk menetapkan Operator Keamanan sebagai memenuhi syarat untuk grup Azure SecOps. Pendekatan ini memungkinkan Operator Keamanan meningkatkan akses untuk semua peran yang mereka butuhkan dalam satu permintaan PIM. Konfigurasikan penetapan peran permanen untuk akses baca jika perlu.

3. Konfigurasikan PIM untuk operasi keamanan Pertahanan Microsoft XDR. Buat grup yang dapat ditetapkan peran (Grup Peran Microsoft 365 di Gambar 1) untuk menetapkan izin Pertahanan Microsoft XDR. Selanjutnya buat peran PIM untuk Grup Peran Microsoft 365 dan tetapkan kelayakan untuk Operator Keamanan. Jika Anda tidak ingin mengelola beberapa peran, Anda dapat menggunakan grup yang sama (Azure SecOps) yang Dikonfigurasi di langkah 1 untuk menetapkan izin Pertahanan Microsoft XDR dan peran Azure.

4. Konfigurasikan Azure Lighthouse. Gunakan Azure Lighthouse untuk menetapkan peran Azure untuk langganan sumber daya Azure penyewa sekunder. Gunakan ID objek grup Azure SecOps dan ID penyewa penyewa utama. Contoh dalam Gambar 1 menggunakan peran Microsoft Sentinel Responder dan Pembaca Keamanan. Konfigurasikan penetapan peran permanen menggunakan Azure Lighthouse untuk menyediakan akses baca permanen jika diperlukan.

5. Konfigurasikan akses pengguna eksternal di penyewa sekunder. Gunakan pengelolaan pemberian hak untuk mengonfigurasi skenario yang dimulai pengguna akhir atau menggunakan undangan tamu untuk membawa operator keamanan penyewa utama sebagai identitas eksternal di penyewa sekunder. Konfigurasikan pengaturan akses lintas penyewa di penyewa sekunder dikonfigurasi untuk mempercayai MFA dan klaim kepatuhan perangkat dari penyewa utama. Buat grup yang dapat ditetapkan peran (Grup Peran Microsoft 365 di Gambar 1), tetapkan izin Microsoft Defender untuk Titik Akhir, dan konfigurasikan peran PIM setelah proses yang sama dengan langkah 2.

Mengelola operasi keamanan terpusat

Operator keamanan memerlukan akun dan akses yang memenuhi syarat untuk mengamankan lingkungan dan menanggapi ancaman. Operator keamanan harus mengetahui peran mana yang memenuhi syarat dan cara meningkatkan izin mereka menggunakan Microsoft Entra PIM. Untuk Microsoft Defender untuk Titik Akhir (MDE), mereka harus tahu cara beralih antar penyewa untuk berburu dan merespons ancaman menggunakan MDE.

Operator keamanan menggunakan penyiapan operasi keamanan multipenyewa (lihat gambar 1) untuk mengamankan beberapa penyewa. Mereka dapat memantau, menyelidiki, dan menanggapi ancaman di seluruh Microsoft 365 dan Azure di seluruh penyewa Microsoft Entra (lihat gambar 2).

Gambar 2. Cara menggunakan penyiapan operasi keamanan multipenyewa.

Gambar 2. Cara menggunakan penyiapan operasi keamanan multipenyewa.

1. Minta Sentinel dan Defender untuk akses cloud. Operator keamanan perlu masuk ke portal Azure untuk meminta dan mengaktifkan peran Azure SecOps menggunakan PIM. Setelah perannya aktif, mereka dapat mengakses Microsoft Azure Sentinel dan Defender untuk Cloud.

2. Gunakan Sentinel di seluruh ruang kerja dan penyewa. Saat peran Azure SecOps mereka aktif, operator keamanan dapat menavigasi ke Microsoft Azure Sentinel dan melakukan operasi di seluruh penyewa. Anda mengonfigurasi Konektor data Microsoft Defender XDR dan Defender untuk Cloud untuk instans Sentinel di penyewa utama dan penyewa sekunder. Saat Anda mengonfigurasi Azure Lighthouse untuk peran Azure SecOps, operator keamanan dapat melihat semua pemberitahuan Sentinel, mengkueri di seluruh ruang kerja, dan mengelola insiden dan investigasi di semua penyewa.

3. Gunakan portal Microsoft Defender di penyewa utama untuk merespons ancaman stasiun kerja. Saat operator keamanan memerlukan akses ke Microsoft Defender XDR, operator tersebut menggunakan Microsoft Entra PIM untuk mengaktifkan Peran Microsoft 365 mereka. Keanggotaan grup ini menetapkan izin yang diperlukan untuk menanggapi ancaman keamanan pada perangkat stasiun kerja yang dikelola oleh Intune dan di-onboarding ke MDE di penyewa utama. Operator keamanan menggunakan portal Pertahanan Microsoft untuk mengambil tindakan respons dan mengisolasi stasiun kerja.

4. Gunakan portal Microsoft Defender di penyewa sekunder untuk merespons ancaman server. Ketika operator keamanan perlu menanggapi ancaman yang terdeteksi oleh MDE untuk server di langganan penyewa sekunder, mereka perlu menggunakan Pertahanan Microsoft untuk penyewa sekunder. Manajemen multipenyewa di Microsoft Defender XDR menyederhanakan proses ini dan dapat menyajikan tampilan gabungan Microsoft Defender XDR di semua penyewa. Operator perlu meningkatkan akses MDE mereka di penyewa sekunder sebelum mereka dapat memulai tindakan respons. Operator keamanan harus masuk ke portal Azure atau Entra dan beralih ke direktori penyewa sekunder. Selanjutnya, operator keamanan harus menggunakan PIM untuk mengaktifkan Grup Peran Microsoft 365. Setelah peran aktif, operator dapat menavigasi ke portal Pertahanan Microsoft. Dari sini, operator keamanan dapat memulai respons langsung untuk mengumpulkan log dari server atau melakukan tindakan respons MDE lainnya.

5. Gunakan Lighthouse untuk mengelola Defender untuk Cloud di seluruh penyewa. Operator keamanan harus memeriksa rekomendasi Defender untuk Cloud. Operator perlu menggunakan portal Azure untuk mengalihkan direktori kembali ke penyewa utama. Azure Lighthouse memungkinkan operator keamanan menemukan sumber daya Azure penyewa sekunder dari penyewa utama. Defender untuk Cloud mungkin menampilkan beberapa rekomendasi. Rekomendasi ini mungkin memungkinkan akses komputer virtual just-in-time dan port manajemen yang dapat diakses melalui internet. Dalam skenario ini, operator keamanan tidak memiliki peran Azure untuk menerapkan rekomendasi Defender untuk Cloud. Operator keamanan harus menghubungi tim manajemen infrastruktur penyewa sekunder untuk memulihkan kerentanan. Operator keamanan juga harus menetapkan Azure Policy untuk mencegah penyebaran komputer virtual dengan port manajemen yang terekspos.

Pola operasi keamanan lainnya

Pola manajemen yang disajikan dalam artikel ini adalah salah satu dari banyak pola yang mungkin menggunakan kombinasi identitas eksternal dan Azure Lighthouse. Organisasi Anda mungkin memutuskan untuk menerapkan pola berbeda yang lebih memenuhi kebutuhan operator keamanan Anda.