Menyiapkan rencana pemulihan serangan ransomware

Satu hal yang harus Anda lakukan sebelum serangan ransomware adalah menyiapkan organisasi Anda sehingga memiliki alternatif untuk membayar tebusan.

Penting

Baca seluruh rangkaian pencegahan ransomware, dan buat organisasi Anda sulit diserang ransomware.

Penyerang ransomware penjahat cyber yang mengendalikan organisasi Anda memiliki banyak cara untuk menekan Anda agar membayar. Tuntutan tersebut terutama berfokus pada dua kategori:

Membayar tebusan untuk mendapatkan kembali akses

Penyerang menuntut pembayaran di bawah ancaman bahwa mereka tidak akan memberi Anda akses kembali ke sistem dan data Anda. Ini biasanya dilakukan dengan mengenkripsi sistem dan data Anda dan menuntut pembayaran untuk kunci dekripsi.

Penting

Membayar tebusan tidak sesingkat dan bersih dari solusi seperti yang terlihat.

Karena Anda berurusan dengan penjahat cyber yang hanya dimotivasi oleh pembayaran (dan seringkali operator yang relatif amatir yang menggunakan toolkit yang disediakan oleh orang lain), ada banyak ketidakpastian tentang seberapa baik membayar tebusan akan benar-benar bekerja. Tidak ada jaminan hukum bahwa mereka akan memberikan kunci yang mendekripsi 100% sistem dan data Anda, atau bahkan memberikan kunci sama sekali. Proses untuk mendekripsi sistem ini menggunakan alat penyerang homegrown, yang sering kali merupakan proses yang canggung dan manual.

Bayar untuk menghindari pengungkapan

Penyerang menuntut pembayaran dengan imbalan untuk tidak merilis data sensitif atau memalukan ke web gelap (penjahat lain) atau masyarakat umum.

Untuk menghindari dipaksa melakukan pembayaran (situasi yang menguntungkan bagi penyerang), tindakan paling langsung dan efektif yang dapat Anda ambil adalah memastikan organisasi Anda dapat memulihkan seluruh perusahaan Anda dari penyimpanan yang tidak dapat diubah, yang tidak dapat diubah oleh penyerang maupun Anda.

Mengidentifikasi aset yang paling sensitif dan melindunginya pada tingkat jaminan yang lebih tinggi juga sangat penting tetapi merupakan proses yang lebih panjang dan lebih menantang untuk dijalankan. Kami tidak ingin Anda menahan area lain pada fase 1 atau 2, tetapi kami sarankan Anda memulai proses dengan menyatukan pemangku kepentingan bisnis, TI, dan keamanan untuk mengajukan dan menjawab pertanyaan seperti:

- Aset bisnis apa yang paling merusak jika disusupi? Misalnya, aset apa yang akan dikendalikan oleh kepemimpinan bisnis kami untuk membayar permintaan pemerasan jika penyerang mengontrolnya?

- Bagaimana aset bisnis ini diterjemahkan ke aset IT (seperti file, aplikasi, database, server, dan sistem kontrol)?

- Bagaimana kita dapat melindungi atau mengisolasi aset ini sehingga penyerang dengan akses ke lingkungan IT umum tidak dapat mengaksesnya?

Pencadangan aman

Anda harus memastikan bahwa sistem penting dan datanya dicadangkan dan cadangan dilindungi dari penghapusan atau enkripsi yang disarankan oleh penyerang.

Serangan pada cadangan Anda berfokus pada melumpuhkan kemampuan organisasi Anda untuk merespons tanpa membayar, sering menargetkan cadangan dan dokumentasi utama yang diperlukan untuk pemulihan untuk memaksa Anda membayar tuntutan pemerasan.

Sebagian besar organisasi tidak melindungi prosedur pencadangan dan pemulihan terhadap tingkat penargetan yang disengaja ini.

Catatan

Persiapan ini juga meningkatkan ketahanan terhadap bencana alam dan serangan cepat seperti WannaCry dan (Bukan)Petya.

Rencana pencadangan dan pemulihan untuk melindungi dari ransomware membahas apa yang harus dilakukan sebelum serangan untuk melindungi sistem bisnis penting Anda dan selama serangan untuk memastikan pemulihan operasi bisnis Anda dengan cepat.

Akuntabilitas anggota program dan proyek

Tabel ini menjelaskan perlindungan keseluruhan data Anda dari ransomware dalam hal hierarki manajemen sponsor/manajemen program/manajemen proyek untuk menentukan dan mendorong hasil.

| Lead | Implementor | Akuntabilitas |

|---|---|---|

| Operasi TI Pusat atau CIO | Sponsor eksekutif | |

| Pimpinan program dari infrastruktur IT Tengah | Mendorong hasil dan kolaborasi lintas tim | |

| Infrastruktur/Pencadangan IT Tengah | Aktifkan pencadangan Infrastruktur | |

| Produktivitas IT Pusat / Pengguna Akhir | Aktifkan Pencadangan OneDrive | |

| Arsitektur Keamanan | Saran tentang konfigurasi dan standar | |

| Kebijakan dan Standar Keamanan | Memperbarui standar dan dokumen kebijakan | |

| Manajemen Kepatuhan terhadap Keamanan | Memantau untuk memastikan kepatuhan | |

Daftar periksa penerapan

Terapkan praktik terbaik ini untuk mengamankan infrastruktur cadangan Anda.

| Selesai | Tugas | Deskripsi |

|---|---|---|

| Cadangkan semua data penting secara otomatis pada jadwal reguler. | Memungkinkan Anda memulihkan data hingga cadangan terakhir. | |

| Latih rencana kelangsungan bisnis/pemulihan bencana (BC/DR) Anda secara teratur. | Memastikan pemulihan operasi bisnis yang cepat dengan menangani ransomware atau serangan pemerasan dengan prioritas yang sama seperti bencana alam. | |

| Lindungi cadangan dari penghapusan dan enkripsi yang disederhanakan: - Perlindungan Kuat - Memerlukan langkah-langkah di luar band (MFA atau PIN) sebelum memodifikasi cadangan online (seperti Azure Backup). - Perlindungan Terkuat - Simpan cadangan dalam penyimpanan online yang tidak dapat diubah (seperti Azure Blob) dan/atau sepenuhnya offline atau di luar situs. |

Cadangan yang dapat diakses oleh penyerang dapat dihancurkan demi pemulihan bisnis. Terapkan keamanan yang lebih kuat untuk mengakses cadangan dan ketidakmampuan untuk mengubah data yang disimpan dalam cadangan. | |

| Lindungi dokumen pendukung yang diperlukan untuk pemulihan seperti dokumen prosedur pemulihan, database manajemen konfigurasi (CMDB), dan diagram jaringan Anda. | Penyerang sengaja menargetkan sumber daya ini karena berdampak pada kemampuan Anda untuk pulih. Pastikan mereka selamat dari serangan ransomware. |

Hasil implementasi dan garis waktu

Dalam waktu 30 hari, pastikan bahwa Mean Time to Recover (MTTR) memenuhi tujuan BC/DR Anda, sebagaimana diukur selama simulasi dan operasi dunia nyata.

Perlindungan data

Anda harus menerapkan perlindungan data untuk memastikan pemulihan yang cepat dan andal dari serangan ransomware dan untuk memblokir beberapa teknik penyerang.

Pemerasan ransomware dan serangan destruktif hanya berfungsi ketika semua akses sah ke data dan sistem hilang. Memastikan bahwa penyerang tidak dapat menghapus kemampuan Anda untuk melanjutkan operasi tanpa pembayaran akan melindungi bisnis Anda dan merusak insentif moneter untuk menyerang organisasi Anda.

Akuntabilitas anggota program dan proyek

Tabel ini menjelaskan perlindungan keseluruhan data organisasi Anda dari ransomware dalam hal hierarki manajemen sponsor/manajemen program/manajemen proyek untuk menentukan dan mendorong hasil.

| Lead | Implementor | Akuntabilitas |

|---|---|---|

| Operasi TI Pusat atau CIO | Sponsor eksekutif | |

| Prospek program dari Keamanan Data | Mendorong hasil dan kolaborasi lintas tim | |

| Produktivitas IT Pusat / Pengguna Akhir | Menerapkan perubahan pada penyewa Microsoft 365 untuk OneDrive dan Folder Terproteksi | |

| Infrastruktur/Pencadangan IT Tengah | Aktifkan pencadangan Infrastruktur | |

| Bisnis / Aplikasi | Mengidentifikasi aset bisnis penting | |

| Arsitektur Keamanan | Saran tentang konfigurasi dan standar | |

| Kebijakan dan Standar Keamanan | Memperbarui standar dan dokumen kebijakan | |

| Manajemen Kepatuhan terhadap Keamanan | Memantau untuk memastikan kepatuhan | |

| Tim Pendidikan Pengguna | Memastikan panduan untuk pengguna mencerminkan pembaruan kebijakan | |

Daftar periksa penerapan

Terapkan praktik terbaik ini untuk melindungi data organisasi Anda.

| Selesai | Tugas | Deskripsi |

|---|---|---|

| Migrasikan organisasi Anda ke cloud: - Pindahkan data pengguna ke solusi cloud seperti OneDrive/SharePoint untuk memanfaatkan kemampuan penerapan versi dan keranjang sampah. - Mendidik pengguna tentang cara memulihkan file mereka sendiri untuk mengurangi penundaan dan biaya pemulihan. |

Data pengguna di cloud Microsoft dapat dilindungi oleh fitur keamanan dan manajemen data bawaan. | |

| Menunjuk Folder yang Dilindungi. | Mempersulit aplikasi yang tidak resmi untuk memodifikasi data dalam folder ini. | |

| Tinjau izin Anda: - Temukan izin tulis/hapus yang luas pada berbagi file, SharePoint, dan solusi lainnya. Luas didefinisikan sebagai banyak pengguna yang memiliki izin tulis/hapus untuk data yang penting bagi bisnis. - Kurangi izin luas untuk lokasi data penting sambil memenuhi persyaratan kolaborasi bisnis. - Mengaudit dan memantau lokasi data penting untuk memastikan izin luas tidak muncul kembali. |

Mengurangi risiko dari aktivitas ransomware yang mengandalkan akses luas. | |

Langkah selanjutnya

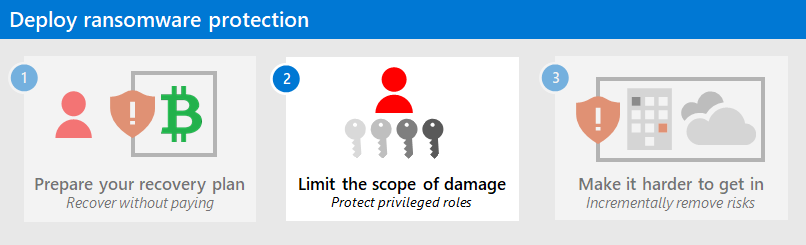

Lanjutkan dengan Fase 2 untuk membatasi cakupan kerusakan serangan dengan melindungi peran istimewa.

Sumber daya ransomware tambahan

Informasi utama dari Microsoft:

- Ancaman ransomware yang berkembang, Microsoft Pada posting blog Masalah pada 20 Juli 2021

- Ransomware yang dioperasikan manusia

- Melindungi dengan cepat dari ransomware dan pemerasan

- Laporan Pertahanan Digital Microsoft 2021 (lihat halaman 10-19)

- Ransomware: Laporan analitik ancaman ancaman yang meresap dan berkelanjutan di portal Pertahanan Microsoft

- Pendekatan ransomware Tim Deteksi dan Respons Microsoft (DART) dan studi kasus

Microsoft 365:

- Menyebarkan perlindungan ransomware untuk penyewa Microsoft 365 Anda

- Memaksimalkan Ketahanan Ransomware dengan Azure dan Microsoft 365

- Pulih dari serangan ransomware

- Perlindungan terhadap malware dan ransomware

- Melindungi PC Windows 10 Anda dari ransomware

- Menangani ransomware di SharePoint Online

- Laporan analitik ancaman untuk ransomware di portal Pertahanan Microsoft

Microsoft Defender XDR:

Microsoft Azure:

- Azure Defenses untuk Serangan Ransomware

- Memaksimalkan Ketahanan Ransomware dengan Azure dan Microsoft 365

- Rencana pencadangan dan pemulihan untuk melindungi dari ransomware

- Membantu melindungi dari ransomware dengan Microsoft Azure Backup (video 26 menit)

- Memulihkan dari penyusupan identitas sistemik

- Deteksi serangan multistage tingkat lanjut di Microsoft Azure Sentinel

- Deteksi Fusion untuk Ransomware di Microsoft Azure Sentinel

Aplikasi Microsoft Defender untuk Cloud:

Posting blog tim Microsoft Security:

Panduan untuk memerangi ransomware yang dioperasikan manusia: Bagian 1 (September 2021)

Langkah-langkah utama tentang bagaimana Tim Deteksi dan Respons (DART) Microsoft melakukan penyelidikan insiden ransomware.

Panduan untuk memerangi ransomware yang dioperasikan manusia: Bagian 2 (September 2021)

Rekomendasi dan praktik terbaik.

3 langkah untuk mencegah dan memulihkan dari ransomware (September 2021)

-

Lihat bagian Ransomware .

Serangan ransomware yang dioperasikan manusia: Bencana yang dapat dicegah (Maret 2020)

Termasuk analisis rantai serangan dari serangan aktual.

Respons ransomware—untuk membayar atau tidak membayar? (Desember 2019)

Norsk Hydro menanggapi serangan ransomware dengan transparansi (Desember 2019)

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk