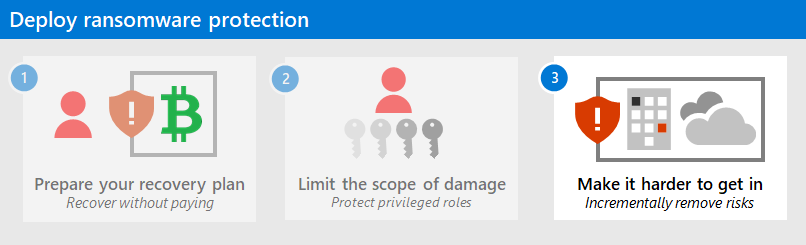

Membatasi cakupan dan dampak serangan ransomware

Langkah selanjutnya untuk mencegah serangan ransomware adalah melindungi peran istimewa -- jenis pekerjaan di mana orang menangani banyak informasi istimewa dalam organisasi.

Fase pencegahan ransomware ini bertujuan untuk mencegah penyerang penjahat cyber mendapatkan banyak akses ke sistem Anda.

Semakin banyak akses yang dimiliki penjahat cyber ke organisasi dan perangkat Anda, semakin tinggi potensi kerusakan pada data dan sistem Anda.

Penting

Baca seri pencegahan ransomware, dan buat organisasi Anda sulit diserang cyber.

Membuat ransomware 'strategi akses istimewa'

Anda harus menerapkan strategi menyeluruh dan komprehensif untuk mengurangi risiko kompromi akses istimewa.

Kontrol keamanan lain yang Anda terapkan dapat dengan mudah dibatalkan oleh penyerang dengan akses istimewa di lingkungan Anda. Penyerang ransomware menggunakan akses istimewa sebagai jalur cepat untuk mengontrol semua aset penting dalam organisasi untuk serangan dan pemerasan berikutnya.

Siapa dapat dipertanggungjawabkan dalam program atau proyek

Tabel ini menjelaskan strategi akses istimewa untuk mencegah ransomware dalam hal hierarki manajemen sponsor/manajemen program/manajemen proyek untuk mendorong hasil.

| Lead | Implementor | Akuntabilitas |

|---|---|---|

| CISO atau CIO | Sponsor eksekutif | |

| Prospek program | Mendorong hasil dan kolaborasi lintas tim | |

| Arsitek IT dan Keamanan | Memprioritaskan komponen yang diintegrasikan ke dalam arsitektur | |

| Manajemen Identitas dan Kunci | Menerapkan perubahan identitas | |

| Produktivitas IT Pusat / Tim Pengguna Akhir | Menerapkan perubahan pada perangkat dan penyewa Office 365 | |

| Kebijakan dan Standar Keamanan | Memperbarui standar dan dokumen kebijakan | |

| Manajemen Kepatuhan terhadap Keamanan | Memantau untuk memastikan kepatuhan | |

| Tim Pendidikan Pengguna | Memperbarui panduan kata sandi apa pun | |

Daftar periksa 'strategi akses istimewa' Ransomware

Bangun strategi multi-bagian menggunakan panduan di https://aka.ms/SPA yang mencakup daftar periksa ini.

| Selesai | Tugas | Deskripsi |

|---|---|---|

| Menerapkan keamanan sesi end-to-end. | Secara eksplisit memvalidasi kepercayaan pengguna dan perangkat sebelum mengizinkan akses ke antarmuka administratif (menggunakan Microsoft Entra Conditional Access). | |

| Lindungi dan pantau sistem identitas. | Mencegah serangan eskalasi hak istimewa termasuk direktori, manajemen identitas, akun dan grup administrator, dan konfigurasi pemberian persetujuan. | |

| Mitigasi traversal lateral. | Memastikan bahwa mengorbankan satu perangkat tidak segera menyebabkan kontrol terhadap banyak atau semua perangkat lain menggunakan kata sandi akun lokal, kata sandi akun layanan, atau rahasia lainnya. | |

| Pastikan respons ancaman yang cepat. | Membatasi akses dan waktu adversary di lingkungan. Lihat Deteksi dan Respons untuk informasi selengkapnya. | |

Hasil implementasi dan garis waktu

Cobalah untuk mencapai hasil ini dalam 30-90 hari:

- 100 % admin diperlukan untuk menggunakan stasiun kerja yang aman

- 100 % kata sandi stasiun kerja/server lokal diacak

- 100 % mitigasi eskalasi hak istimewa disebarkan

Deteksi dan respons ransomware

Organisasi Anda memerlukan deteksi responsif dan remediasi serangan umum pada titik akhir, email, dan identitas. Menit penting.

Anda harus dengan cepat memulihkan titik masuk serangan umum untuk membatasi waktu penyerang untuk melintasi organisasi Anda secara lateral.

Siapa dapat dipertanggungjawabkan dalam program atau proyek

Tabel ini menjelaskan peningkatan kemampuan deteksi dan respons Anda terhadap ransomware dalam hal hierarki manajemen sponsor/manajemen program/manajemen proyek untuk menentukan dan mendorong hasil.

| Lead | Implementor | Akuntabilitas |

|---|---|---|

| CISO atau CIO | Sponsor eksekutif | |

| Prospek program dari Operasi Keamanan | Mendorong hasil dan kolaborasi lintas tim | |

| Tim Infrastruktur IT Pusat | Menerapkan agen/fitur klien dan server | |

| Operasi Keamanan | Mengintegrasikan alat baru apa pun ke dalam proses operasi keamanan | |

| Produktivitas IT Pusat / Tim Pengguna Akhir | Mengaktifkan fitur untuk Defender for Endpoint, Defender untuk Office 365, Defender for Identity, dan aplikasi Defender untuk Cloud | |

| Tim Identitas IT Pusat | Menerapkan keamanan Microsoft Entra dan Pertahanan untuk Identitas | |

| Arsitek Keamanan | Saran tentang konfigurasi, standar, dan peralatan | |

| Kebijakan dan Standar Keamanan | Memperbarui standar dan dokumen kebijakan | |

| Manajemen Kepatuhan terhadap Keamanan | Memantau untuk memastikan kepatuhan | |

Daftar periksa deteksi dan respons ransomware

Terapkan praktik terbaik ini untuk meningkatkan deteksi dan respons Anda.

| Selesai | Tugas | Deskripsi |

|---|---|---|

| Prioritaskan titik masuk umum: - Gunakan alat Extended Detection and Response (XDR) terintegrasi seperti Microsoft Defender XDR untuk memberikan pemberitahuan berkualitas tinggi dan meminimalkan gesekan dan langkah manual selama respons. - Pantau upaya brute-force seperti semprotan kata sandi. |

Operator Ransomware (dan lainnya) mendukung titik akhir, email, identitas, dan RDP sebagai titik masuk. | |

| Pantau musuh yang menonaktifkan keamanan (ini sering menjadi bagian dari rantai serangan), seperti: - Penghapusan log peristiwa, terutama log Peristiwa Keamanan dan log Operasional PowerShell. - Menonaktifkan alat dan kontrol keamanan. |

Penyerang menargetkan fasilitas deteksi keamanan untuk melanjutkan serangan mereka dengan lebih aman. | |

| Jangan abaikan malware komoditas. | Penyerang Ransomware secara teratur membeli akses ke organisasi target dari pasar gelap. | |

| Integrasikan pakar luar ke dalam proses untuk melengkapi keahlian, seperti Microsoft Detection and Response Team (DART). | Jumlah pengalaman untuk deteksi dan pemulihan. | |

| Mengisolasi komputer yang disusupi dengan cepat menggunakan Defender for Endpoint. | Integrasi Windows 11 dan 10 memudahkan ini. | |

Langkah selanjutnya

Lanjutkan dengan Fase 3 untuk mempermudah penyerang masuk ke lingkungan Anda dengan menghapus risiko secara bertahap.

Sumber daya ransomware tambahan

Informasi utama dari Microsoft:

- Ancaman ransomware yang berkembang, Microsoft Pada posting blog Masalah pada 20 Juli 2021

- Ransomware yang dioperasikan manusia

- Melindungi dengan cepat dari ransomware dan pemerasan

- Laporan Pertahanan Digital Microsoft 2021 (lihat halaman 10-19)

- Ransomware: Laporan analitik ancaman ancaman yang meresap dan berkelanjutan di portal Pertahanan Microsoft

- Pendekatan ransomware Tim Deteksi dan Respons Microsoft (DART) dan studi kasus

Microsoft 365:

- Menyebarkan perlindungan ransomware untuk penyewa Microsoft 365 Anda

- Memaksimalkan Ketahanan Ransomware dengan Azure dan Microsoft 365

- Pulih dari serangan ransomware

- Perlindungan terhadap malware dan ransomware

- Melindungi PC Windows 10 Anda dari ransomware

- Menangani ransomware di SharePoint Online

- Laporan analitik ancaman untuk ransomware di portal Pertahanan Microsoft

Microsoft Defender XDR:

Microsoft Azure:

- Azure Defenses untuk Serangan Ransomware

- Memaksimalkan Ketahanan Ransomware dengan Azure dan Microsoft 365

- Rencana pencadangan dan pemulihan untuk melindungi dari ransomware

- Membantu melindungi dari ransomware dengan Microsoft Azure Backup (video 26 menit)

- Memulihkan dari penyusupan identitas sistemik

- Deteksi serangan multistage tingkat lanjut di Microsoft Azure Sentinel

- Deteksi Fusion untuk Ransomware di Microsoft Azure Sentinel

Aplikasi Microsoft Defender untuk Cloud:

Posting blog tim Microsoft Security:

3 langkah untuk mencegah dan memulihkan dari ransomware (September 2021)

Panduan untuk memerangi ransomware yang dioperasikan manusia: Bagian 1 (September 2021)

Langkah-langkah utama tentang bagaimana Tim Deteksi dan Respons (DART) Microsoft melakukan penyelidikan insiden ransomware.

Panduan untuk memerangi ransomware yang dioperasikan manusia: Bagian 2 (September 2021)

Rekomendasi dan praktik terbaik.

-

Lihat bagian Ransomware .

Serangan ransomware yang dioperasikan manusia: Bencana yang dapat dicegah (Maret 2020)

Termasuk analisis rantai serangan dari serangan aktual.

Respons ransomware—untuk membayar atau tidak membayar? (Desember 2019)

Norsk Hydro menanggapi serangan ransomware dengan transparansi (Desember 2019)

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk