Panoramica dei flussi utente e dei criteri personalizzati

In Azure AD B2C è possibile definire la logica di business che gli utenti seguono per ottenere l'accesso all'applicazione. Ad esempio, è possibile determinare la sequenza di passaggi che gli utenti seguono quando accedono, eseguono l'iscrizione, modificano un profilo o reimpostano una password. Dopo aver completato la sequenza, l'utente acquisisce un token e ottiene l'accesso all'applicazione.

In Azure AD B2C sono disponibili due modi per offrire esperienze utente di identità:

I flussi utente sono criteri predefiniti configurabili che permettono di creare esperienze di iscrizione, accesso e modifica dei criteri in pochi minuti.

I criteri personalizzati consentono di creare percorsi utente personalizzati per scenari complessi di esperienza di gestione delle identità non supportati dai flussi utente. Azure AD B2C usa criteri personalizzati per fornire l'estendibilità.

Lo screenshot seguente mostra l'interfaccia utente delle impostazioni del flusso utente e i file di configurazione dei criteri personalizzati.

Questo articolo offre una breve panoramica dei flussi utente e dei criteri personalizzati e consente di decidere quale metodo funzionerà meglio per le esigenze aziendali.

Flussi degli utenti

Per configurare le attività di identità più comuni, il portale di Azure include diversi criteri predefiniti e configurabili denominati flussi utente.

È possibile configurare impostazioni di flusso utente come queste per controllare i comportamenti dell'esperienza di identità nelle applicazioni:

- Tipi di account usati per l'accesso, ad esempio account di social network, come Facebook, o account locali che usano un indirizzo di posta elettronica e una password per accedere

- Attributi da raccogliere dall'utente, ad esempio nome, codice postale o paese/area geografica di residenza

- Microsoft Entra l'autenticazione a più fattori

- Personalizzazione dell'interfaccia utente

- Set di attestazioni in un token che l'applicazione riceve dopo che l'utente ha completato il flusso utente

- Gestione delle sessioni

- ... e altro ancora

La maggior parte degli scenari di identità comuni per le app può essere definita e implementata in modo efficace con i flussi utente. È consigliabile usare i flussi utente predefiniti, a meno che non si disponga di scenari complessi del percorso utente che richiedono la massima flessibilità dei criteri personalizzati.

Criteri personalizzati

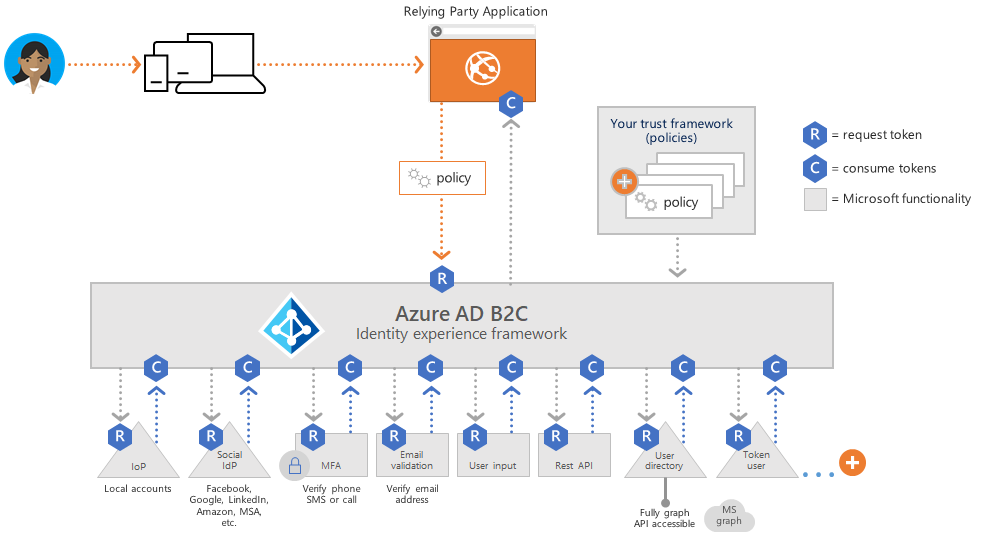

I criteri personalizzati sono file di configurazione che definiscono il comportamento dell'esperienza utente del tenant di Azure AD B2C. Anche se i flussi utente sono predefiniti nel portale di Azure AD B2C per le attività di identità più comuni, i criteri personalizzati possono essere modificati completamente da uno sviluppatore di identità per completare molte attività diverse.

Un criterio personalizzato è completamente configurabile e basato su criteri. Orchestra l'attendibilità tra le entità nei protocolli standard. Ad esempio, OpenID Connect, OAuth, SAML e alcuni non standard, ad esempio scambi di attestazioni basate su API REST da sistema a sistema. Il framework crea esperienze user-friendly e con etichetta bianca.

I criteri personalizzati consentono di costruire percorsi utente con qualsiasi combinazione di passaggi. Ad esempio:

- Federazione con altri provider di identità

- Sfide relative all'autenticazione a più fattori di prima e di terze parti

- Raccolta dell'input utente

- Integrazione con sistemi esterni tramite la comunicazione con le API REST

Ogni percorso utente è definito da un criterio. È possibile creare tutti i criteri necessari per abilitare l'esperienza utente ottimale per l'organizzazione.

Un criterio personalizzato è definito da più file XML che fanno riferimento l'uno all'altro in una catena gerarchica. Gli elementi XML definiscono lo schema delle attestazioni, le trasformazioni delle attestazioni, le definizioni di contenuto, i provider di attestazioni, i profili tecnici, i passaggi di orchestrazione dei percorsi utente e altri aspetti dell'esperienza di identità.

La potente flessibilità dei criteri personalizzati è più appropriata quando è necessario creare scenari di identità complessi. Gli sviluppatori che configurano criteri personalizzati devono definire dettagliatamente le relazioni attendibili in modo da includere gli endpoint dei metadati e le definizioni di scambio per le attestazioni esatte e configurare i segreti, le chiavi e i certificati necessari per ogni provider di identità.

Per altre informazioni sui criteri personalizzati, vedere Criteri personalizzati in Azure Active Directory B2C.

Confronto tra i criteri personalizzati e i flussi utente

La tabella seguente offre un confronto dettagliato degli scenari che è possibile abilitare con i flussi utente di Azure AD B2C e i criteri personalizzati.

| Contesto | Flussi degli utenti | Criteri personalizzati |

|---|---|---|

| Utenti di destinazione | Tutti gli sviluppatori di applicazioni con o senza competenze di identità. | Professionisti di identità, integratori di sistemi, consulenti e team interni per la gestione di identità. Hanno familiarità con i flussi OpenID Connect e comprendono i provider di identità e l'autenticazione basata sulle attestazioni. |

| Metodo di configurazione | Portale di Azure con un'interfaccia utente (UI) intuitiva. | Modifica diretta dei file XML e caricamento nel portale di Azure. |

| Personalizzazione dell'interfaccia utente | Personalizzazione completa dell'interfaccia utente , tra cui HTML, CSS e JavaScript. Supporto per più lingue con stringhe personalizzate. |

Uguale ai flussi utente |

| Personalizzazione degli attributi | Attributi standard e personalizzati. | Uguale ai flussi utente |

| Gestione delle sessioni e dei token | Personalizzare il comportamento dei token e delle sessioni. | Uguale ai flussi utente |

| Provider di identità | Provider locale o di social networking predefinito, ad esempio la federazione con Microsoft Entra tenant. | OIDC, SAML e OAuth basati su standard. L'autenticazione è anche possibile usando l'integrazione con le API REST. |

| Attività relative all'identità | Iscriversi o accedere con account locali o molti account di social networking. Reimpostazione della password self-service. Modifica profilo. Autenticazione a più fattori. Flussi di accesso ai token. |

Completare le stesse attività dei flussi utente usando provider di identità personalizzati ambiti personalizzati. Effettuare il provisioning di un account utente in un altro sistema al momento della registrazione. Inviare un messaggio di posta elettronica di benvenuto con il proprio provider di servizi di posta elettronica. Usare un archivio utente esterno Azure AD B2C. Convalidare le informazioni date dall'utente con un sistema attendibile tramite un'API. |

Integrazione di applicazioni

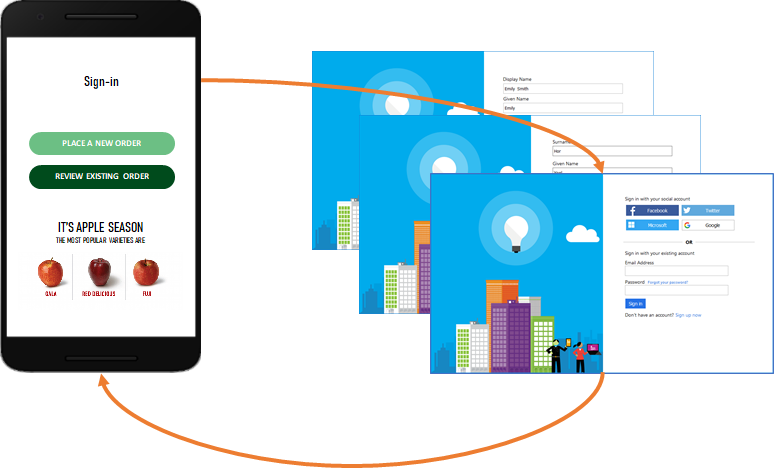

È possibile creare molti flussi utente o criteri personalizzati di tipi diversi nel tenant e usarli nelle applicazioni in base alle esigenze. I flussi utente e i criteri personalizzati possono essere riutilizzati tra le applicazioni. Questa flessibilità consente di definire e modificare le esperienze per le identità con modifiche minime al codice o anche senza alcuna modifica al codice.

Quando un utente vuole accedere all'applicazione, l'applicazione avvia una richiesta di autorizzazione a un endpoint fornito da un flusso utente o a un endpoint personalizzato fornito da criteri. Il flusso utente o il criterio personalizzato definisce e controlla l'esperienza dell'utente. Al termine di un flusso utente, Azure AD B2C genera un token, quindi reindirizza l'utente all'applicazione.

Più applicazioni possono usare lo stesso flusso utente o lo stesso criterio personalizzato. Una singola applicazione può usare più flussi utente o criteri personalizzati.

Ad esempio, per accedere a un'applicazione, l'applicazione usa il flusso utente di iscrizione o accesso. Dopo aver eseguito l'accesso, l'utente potrebbe voler modificare il proprio profilo. Per modificare il profilo, l'applicazione avvia un'altra richiesta di autorizzazione, questa volta usando il flusso utente di modifica del profilo .

L'applicazione attiva un flusso utente usando una richiesta di autenticazione HTTP standard che include il flusso utente o il nome dei criteri personalizzati. Come risposta viene ricevuto un oggetto token personalizzato.

Passaggi successivi

- Per creare i flussi utente consigliati, seguire le istruzioni riportate in Esercitazione: Creare un flusso utente.

- Informazioni sulle versioni del flusso utente in Azure AD B2C.

- Altre informazioni sui criteri personalizzati di Azure AD B2C.