Provisioning con il connettore di servizi Web

La documentazione seguente fornisce informazioni sul connettore di servizi Web generici. Microsoft Entra ID Governance supporta il provisioning di account in varie applicazioni, ad esempio SAP ECC, Oracle eBusiness Suite e applicazioni line-of-business che espongono API REST o SOAP. I clienti che hanno distribuito in precedenza MIM per connettersi a queste applicazioni possono passare facilmente all'uso dell'agente di provisioning Microsoft Entra leggero, riutilizzando allo stesso tempo lo stesso connettore di servizi Web creato per MIM.

Capacità supportate

- Creare utenti nell'applicazione.

- Rimuovere gli utenti nell'applicazione quando non hanno più bisogno dell'accesso.

- Mantenere sincronizzati gli attributi utente tra Microsoft Entra ID e l'applicazione.

- Individuare lo schema per l'applicazione.

Il connettore di servizi Web implementa le funzioni seguenti:

Individuazione SOAP: consente all'amministratore di immettere il percorso WSDL esposto dal servizio Web di destinazione. L'individuazione produce una struttura ad albero dei servizi Web ospitati dell'applicazione con gli endpoint interni o le operazioni insieme alla descrizione dei metadati dell'operazione. Non è previsto alcun limite al numero di operazioni di individuazione che è possibile eseguire (procedura dettagliata). Le operazioni individuate vengono usate in un secondo momento per configurare il flusso di operazioni che implementano le operazioni del connettore sull'origine dati (come Importazione/Esportazione).

Individuazione REST: consente all'amministratore di immettere i dettagli del servizio REST, inclusi endpoint servizio, percorso risorsa, metodo e dettagli parametro. Le informazioni sui servizi REST verranno archiviate nel

discovery.xmlfile delwsconfigprogetto. Verranno usati in un secondo momento dall'amministratore per configurare l'attività Del servizio Web Rest nel flusso di lavoro.Configurazione dello schema: consente all'amministratore di configurare lo schema. La configurazione dello schema includerà un elenco di tipi di oggetto e attributi per un'applicazione specifica. L'amministratore può scegliere gli attributi che faranno parte dello schema.

Configurazione del flusso di operazione: interfaccia utente della finestra di progettazione del flusso di lavoro per configurare l'implementazione delle operazioni di importazione ed esportazione per tipo di oggetto tramite funzioni del servizio Web esposte, inclusa l'assegnazione di parametri dall'utente di cui è stato effettuato il provisioning alle funzioni del servizio Web.

Prerequisiti per il provisioning

On-premises prerequisites (Prerequisiti locali)

Il computer che esegue l'agente di provisioning deve avere:

- Connessione ivity to application's REST or SOAP endpoints, and with outbound connectivity to login.microsoftonline.com, other Microsoft Online Services and Azure domains.Connessione ivity to application's REST or SOAP endpoints, and with outbound connectivity to login.microsoftonline.com, other Microsoft Online Services and Azure domains. Un esempio è una macchina virtuale Windows Server 2016 ospitata in Azure IaaS o dietro un proxy.

- Almeno 3 GB di RAM per ospitare un agente di provisioning.

- .NET Framework 4.7.2

- Windows Server 2016 o versione successiva.

Prima di configurare il provisioning, assicurarsi di:

- Esporre le API SOAP o REST necessarie nell'applicazione per creare, aggiornare ed eliminare utenti.

Requisiti cloud

Tenant di Microsoft Entra con ID Microsoft Entra P1 o Premium P2 (o EMS E3 o E5).

L'uso di questa funzionalità richiede licenze microsoft Entra ID P1. Per trovare la licenza corretta per le proprie esigenze, vedere il confronto delle funzionalità di Microsoft Entra ID disponibili a livello generale.

Ruolo Amministrazione istrator dell'identità ibrida per la configurazione dell'agente di provisioning e dell'applicazione Amministrazione istrator o dei ruoli Amministrazione istrator dell'applicazione cloud per la configurazione del provisioning nel portale di Azure.

Gli utenti di Microsoft Entra di cui eseguire il provisioning nell'applicazione devono essere già popolati con gli attributi che saranno richiesti dall'applicazione.

Installare e configurare Microsoft Entra Connessione Provisioning Agent

- Accedere al portale di Azure.

- Passare ad Applicazioni aziendali e selezionare Nuova applicazione.

- Cercare l'applicazione dell'app ECMA locale, assegnare un nome all'app e selezionare Crea per aggiungerla al tenant.

- Dal menu passare alla pagina Provisioning dell'applicazione.

- Seleziona Inizia.

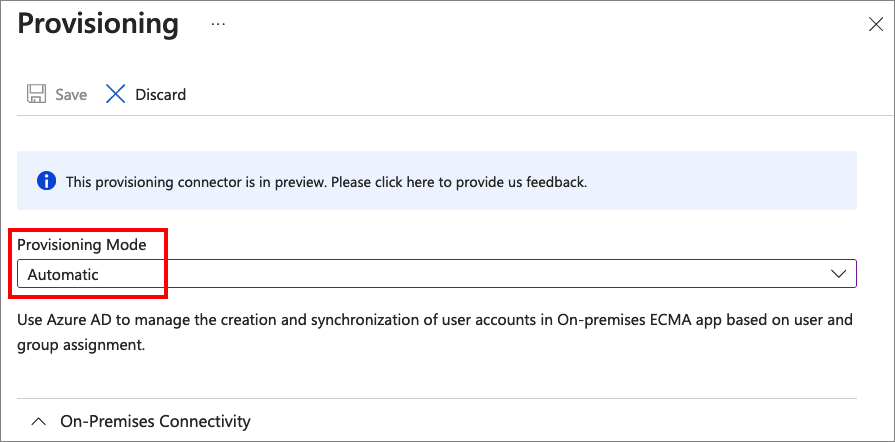

- Nella pagina Provisioning impostare la modalità su Automatico.

In Connessione ivity locale selezionare Scarica e installa e selezionare Accetta termini e download.

Lasciare il portale ed eseguire il programma di installazione dell'agente di provisioning, accettare le condizioni per il servizio e selezionare Installa.

Attendere la configurazione guidata dell'agente di provisioning di Microsoft Entra e quindi selezionare Avanti.

Nel passaggio Seleziona estensione selezionare Provisioning di applicazioni locali e quindi selezionare Avanti.

L'agente di provisioning userà il Web browser del sistema operativo per visualizzare una finestra popup per l'autenticazione con Microsoft Entra ID e potenzialmente anche il provider di identità dell'organizzazione. Se si usa Internet Explorer come browser in Windows Server, potrebbe essere necessario aggiungere siti Web Microsoft all'elenco di siti attendibili del browser per consentire l'esecuzione corretta di JavaScript.

Specificare le credenziali per un amministratore di Microsoft Entra quando viene richiesto di autorizzare. L'utente deve avere il ruolo di Amministrazione istrator di identità ibrida o di Amministrazione istrator globale.

Selezionare Conferma per confermare l'impostazione. Al termine dell'installazione, è possibile selezionare Esci e chiudere anche il programma di installazione del pacchetto dell'agente di provisioning.

Configurare l'app ECMA locale

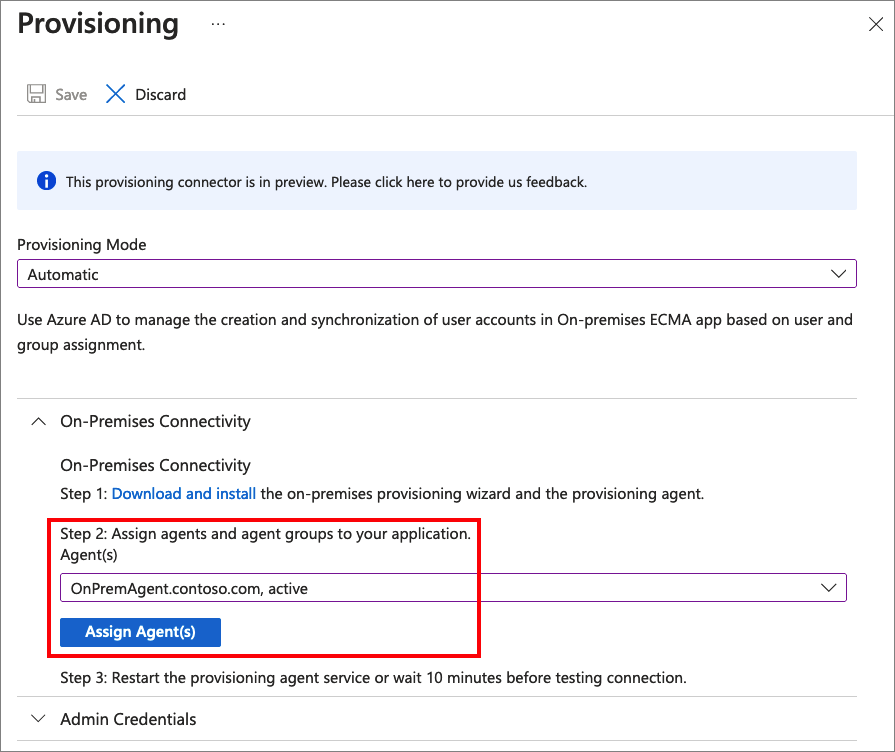

Nella sezione Connessione ivity locale del portale selezionare l'agente distribuito e selezionare Assegna agenti.

Mantenere aperta questa finestra del browser, mentre si completa il passaggio successivo della configurazione usando la configurazione guidata.

Configurare il certificato host Connessione or di Microsoft Entra ECMA

In Windows Server in cui è installato l'agente di provisioning fare clic con il pulsante destro del mouse sulla Configurazione guidata Microsoft ECMA2Host dal menu Start ed eseguire come amministratore. L'esecuzione come amministratore di Windows è necessaria per la procedura guidata per creare i registri eventi di Windows necessari.

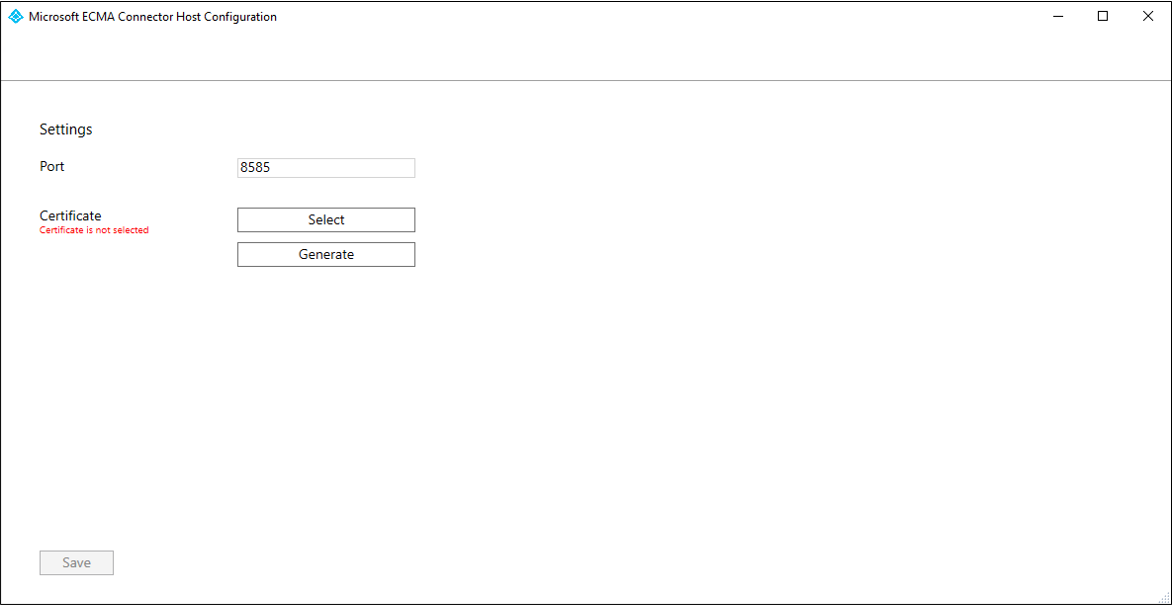

Dopo l'avvio della configurazione host di ECMA Connessione or, se è la prima volta che si esegue la procedura guidata, verrà chiesto di creare un certificato. Lasciare la porta predefinita 8585 e selezionare Genera certificato per generare un certificato. Il certificato generato automaticamente verrà autofirmato come parte della radice attendibile. Il certificato SAN corrisponde al nome host.

Seleziona Salva.

Creare un modello di connettore di servizi Web

Prima di creare la configurazione del connettore di servizi Web, è necessario creare un modello di connettore di servizi Web e personalizzare il modello per soddisfare le esigenze dell'ambiente specifico. Assicurarsi che ServiceName, EndpointName e OperationName siano corretti.

È possibile trovare modelli di esempio e indicazioni su come eseguire l'integrazione con applicazioni comuni, ad esempio SAP ECC 7.0 e Oracle eBusiness Suite nel pacchetto di download dei connettori. Per informazioni su come creare un nuovo progetto per l'origine dati nello strumento di configurazione del servizio Web, vedere la guida al flusso di lavoro per SOAP.

Per altre informazioni su come configurare un modello per connettersi all'API REST o SOAP dell'applicazione, vedere Panoramica del connettore di servizi Web generico nella libreria della documentazione di MIM.

Configurare il connettore di servizi Web generici

In questa sezione si creerà la configurazione del connettore per l'applicazione.

Connessione l'agente di provisioning nell'applicazione

Per connettere l'agente di provisioning Di Microsoft Entra all'applicazione, seguire questa procedura:

Copiare il file del modello

.wsconfigdel connettore di servizi Web nellaC:\Program Files\Microsoft ECMA2Host\Service\ECMAcartella .Generare un token segreto che verrà usato per l'autenticazione dell'ID Microsoft Entra nel connettore. Deve contenere almeno 12 caratteri e univoci per ogni applicazione.

Se non è già stato fatto, avviare la Configurazione guidata Microsoft ECMA2Host da Windows menu Start.

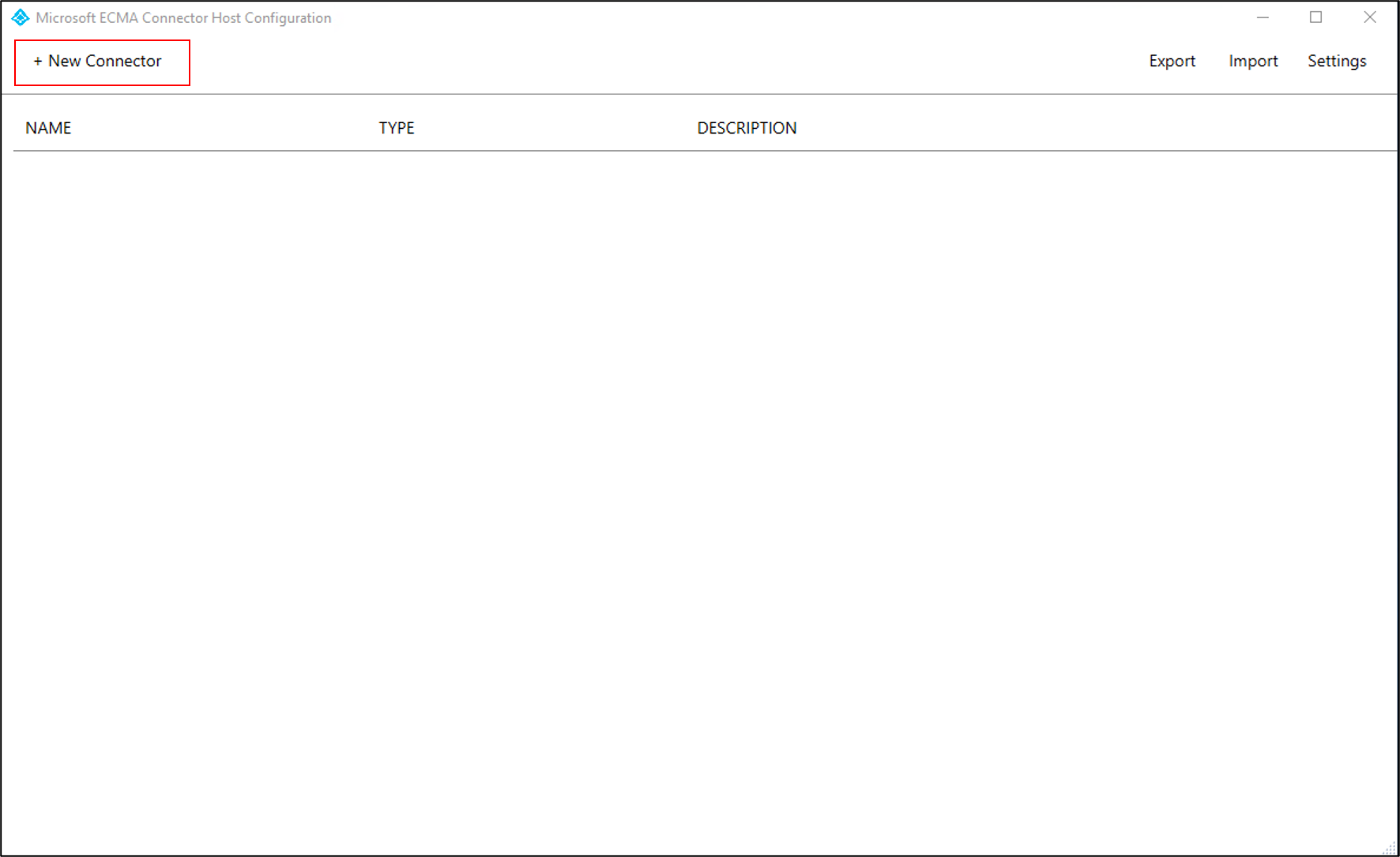

Selezionare Nuovo connettore.

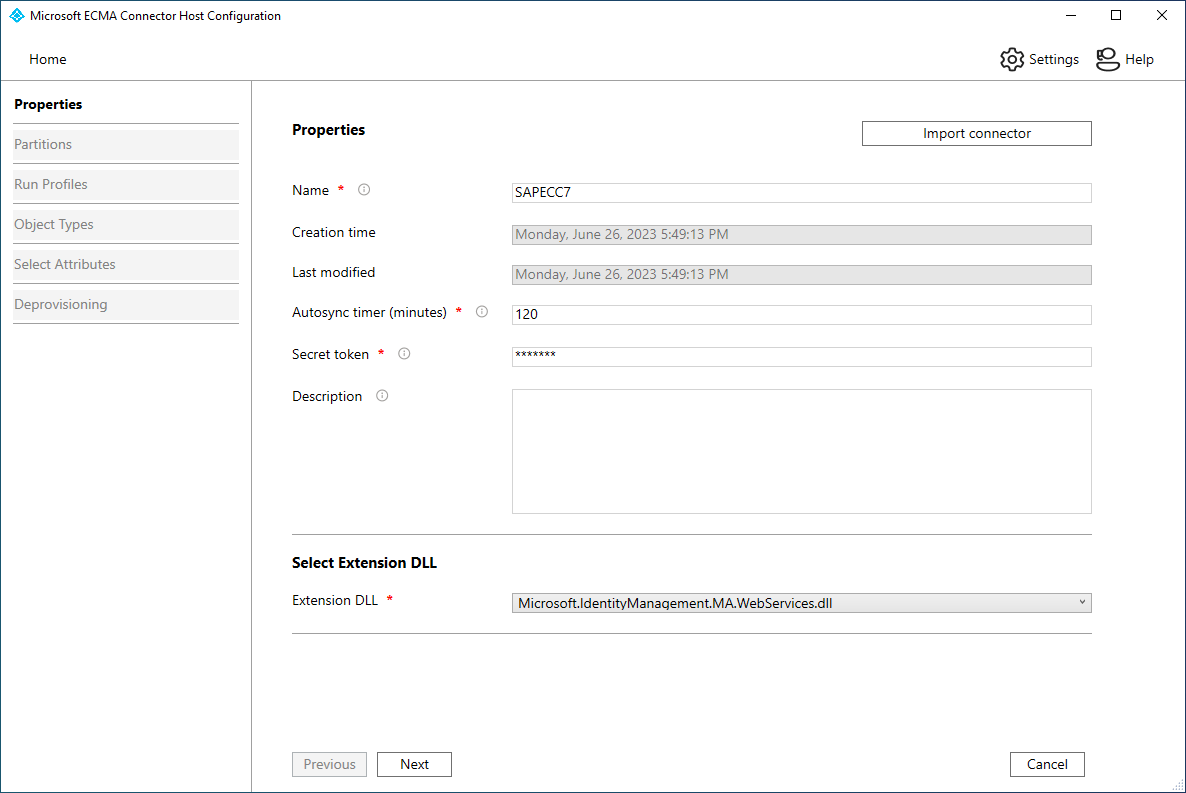

Nella pagina Proprietà compilare le caselle con i valori specificati nella tabella che segue l'immagine e selezionare Avanti.

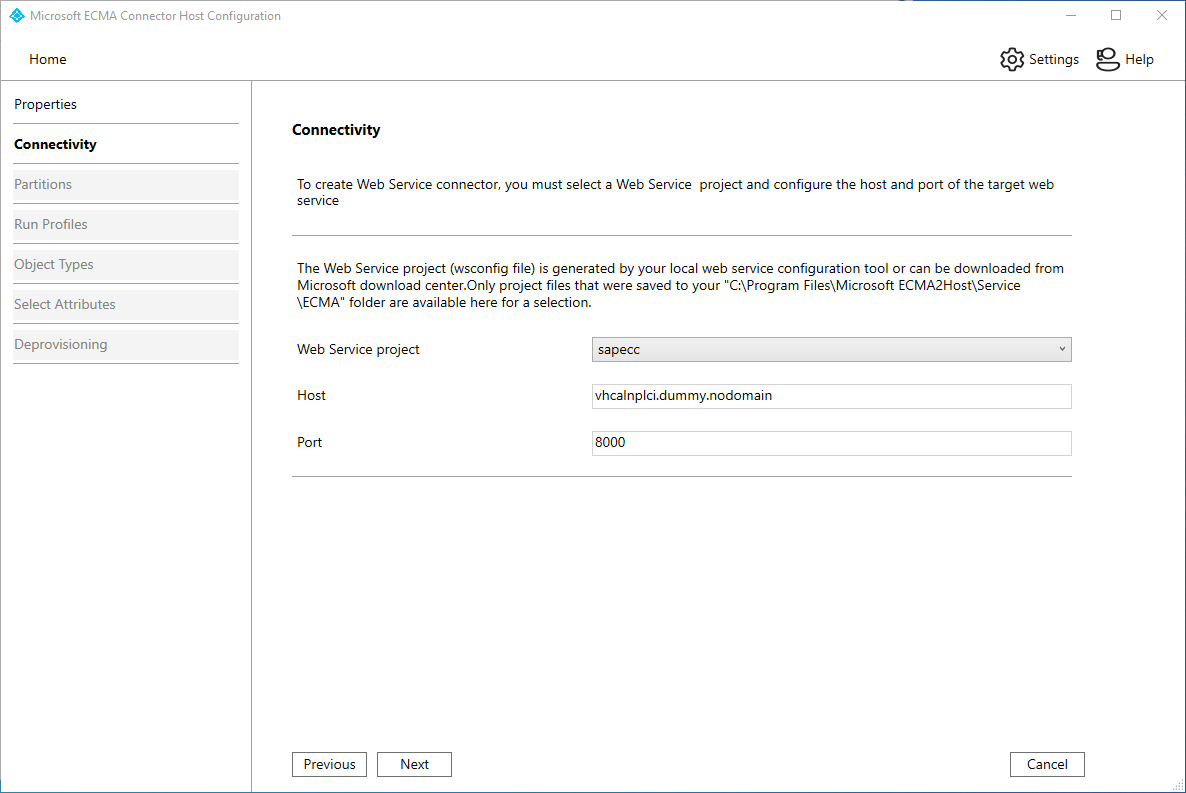

Proprietà valore Nome Nome scelto per il connettore, che deve essere univoco in tutti i connettori nell'ambiente. Timer asincrono automatico (minuti) 120 Token segreto Immettere il token segreto generato per questo connettore. La chiave deve contenere almeno 12 caratteri. DLL di estensione Per il connettore di servizi Web selezionare Microsoft.IdentityManagement.MA.WebServices.dll. Nella pagina Connessione ivity compilare le caselle con i valori specificati nella tabella che segue l'immagine e selezionare Avanti.

Proprietà Descrizione Progetto di servizio Web Nome del modello di servizi Web. Host Nome host dell'endpoint SOAP dell'applicazione, ad esempio vhcalnplci.dummy.nodomain Port Porta endpoint SOAP dell'applicazione, ad esempio 8000 Nella pagina Funzionalità compilare le caselle con i valori specificati nella tabella seguente e selezionare Avanti.

Proprietà valore Distinguished Name Style (Stile di nome distinto) Generica Export Type (Tipo di esportazione) ObjectReplace Data Normalization (Normalizzazione dei dati) None Object Confirmation (Conferma degli oggetti) Normale Enable Import Selezionato Importazione differenziale abilitata Non selezionato Enable Export Selezionato Enable Full Export Non selezionato Abilitare l'esportazione della password nel primo passaggio Selezionato Nessun valore di riferimento nel primo passaggio di esportazione Non selezionato Enable Object Rename Non selezionato Delete-Add as Replace Non selezionato

Nota

Se il modello di connettore dei servizi Web viene aperto per la modifica nello strumento di configurazione del servizio Web, verrà visualizzato un errore.

Nella pagina Globale compilare le caselle e selezionare Avanti.

Nella pagina Partizioni selezionare Avanti.

Nella pagina Esegui profili mantenere selezionata la casella di controllo Esporta . Selezionare la casella di controllo Importazione completa e selezionare Avanti. Il profilo di esecuzione di esportazione verrà usato quando l'host ECMA Connessione or deve inviare modifiche dall'ID Microsoft Entra all'applicazione per inserire, aggiornare ed eliminare record. Il profilo di esecuzione importazione completa verrà usato all'avvio del servizio host ecma Connessione or per leggere il contenuto corrente dell'applicazione.

Proprietà valore Esportazione Profilo di esecuzione che esporta i dati nell'applicazione Questo profilo di esecuzione è obbligatorio. Importazione completa Eseguire il profilo che importerà tutti i dati dall'applicazione. Importazione delta Profilo di esecuzione che importerà solo le modifiche dall'applicazione dopo l'ultima importazione completa o differenziale. Nella pagina Tipi di oggetto compilare le caselle e selezionare Avanti. Usare la tabella che segue l'immagine per indicazioni sulle singole caselle.

Ancoraggio : i valori di questo attributo devono essere univoci per ogni oggetto nel sistema di destinazione. Il servizio di provisioning Di Microsoft Entra eseguirà una query sull'host del connettore ECMA usando questo attributo dopo il ciclo iniziale. Questo valore viene definito nel modello del connettore di servizi Web.

DN : l'opzione Generata automaticamente deve essere selezionata nella maggior parte dei casi. Se non è selezionata, assicurarsi che l'attributo DN sia mappato a un attributo in Microsoft Entra ID che archivia il DN in questo formato: CN = anchorValue, Object = objectType. Per altre informazioni sugli ancoraggi e sul DN, vedere Informazioni sugli attributi di ancoraggio e sui nomi distinti.

Proprietà valore Oggetti di destinazione User Ancora userName DN userName Generato automaticamente Selezionato

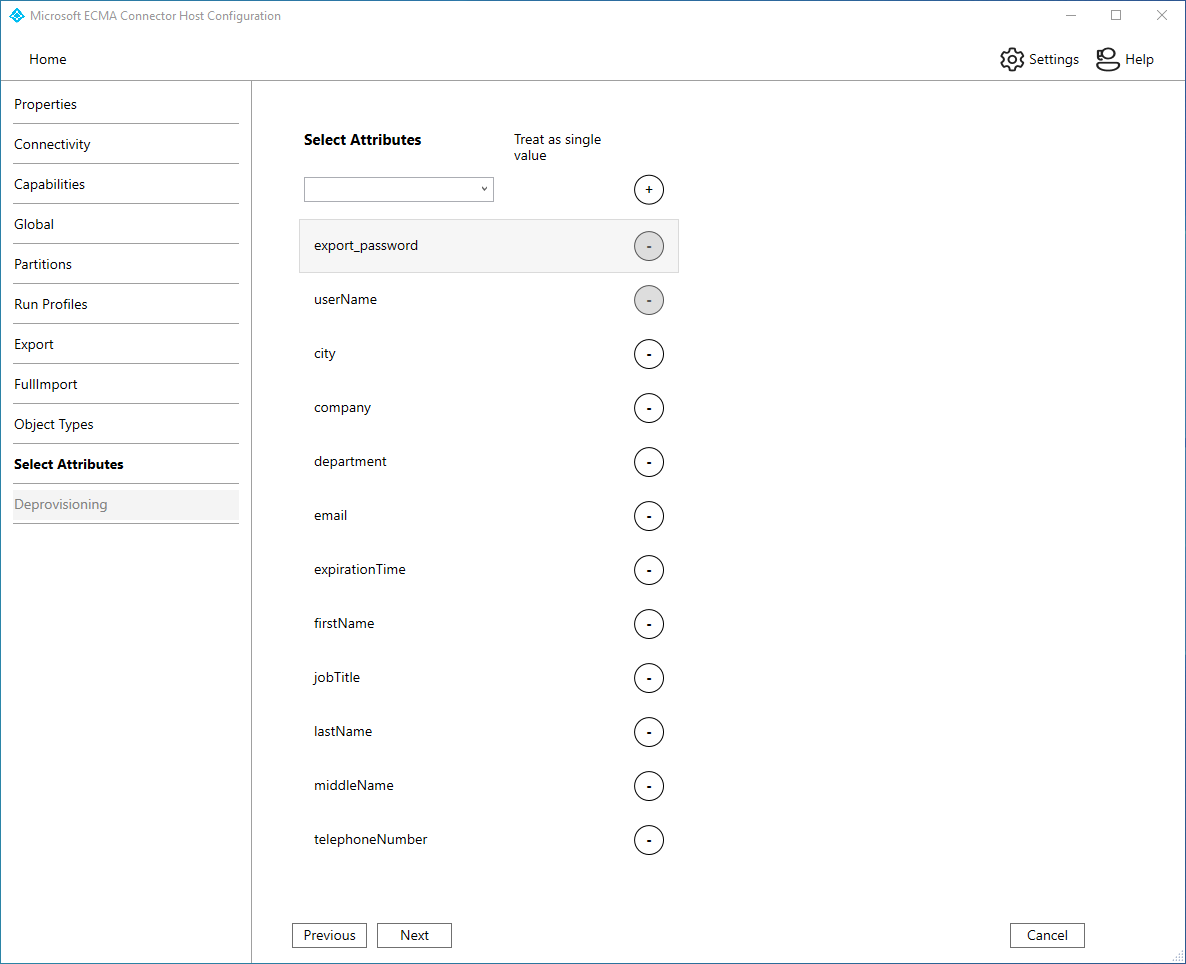

L'host del connettore ECMA individua gli attributi supportati dall'applicazione. È quindi possibile scegliere quale degli attributi individuati si vuole esporre all'ID Microsoft Entra. Questi attributi possono quindi essere configurati nel portale di Azure per il provisioning. Nella pagina Seleziona attributi aggiungere tutti gli attributi nell'elenco a discesa uno alla volta. L'elenco a discesa Attributo mostra qualsiasi attributo individuato nell'applicazione e non è stato scelto nella pagina Seleziona attributi precedente. Dopo aver aggiunto tutti gli attributi pertinenti, selezionare Avanti.

Nella pagina Deprovisioning, in Disabilita flusso, selezionare Elimina. Gli attributi selezionati nella pagina precedente non saranno disponibili per la selezione nella pagina Deprovisioning. Selezionare Fine.

Nota

Se si usa il valore dell'attributo Set tenere presente che sono consentiti solo valori booleani.

Nella pagina Deprovisioning , in Disabilita flusso, selezionare Nessuno se si controlla lo stato dell'account utente con una proprietà come expirationTime. In Elimina flusso selezionare Nessuno se non si desidera eliminare gli utenti dall'applicazione o Elimina se si esegue questa operazione. Selezionare Fine.

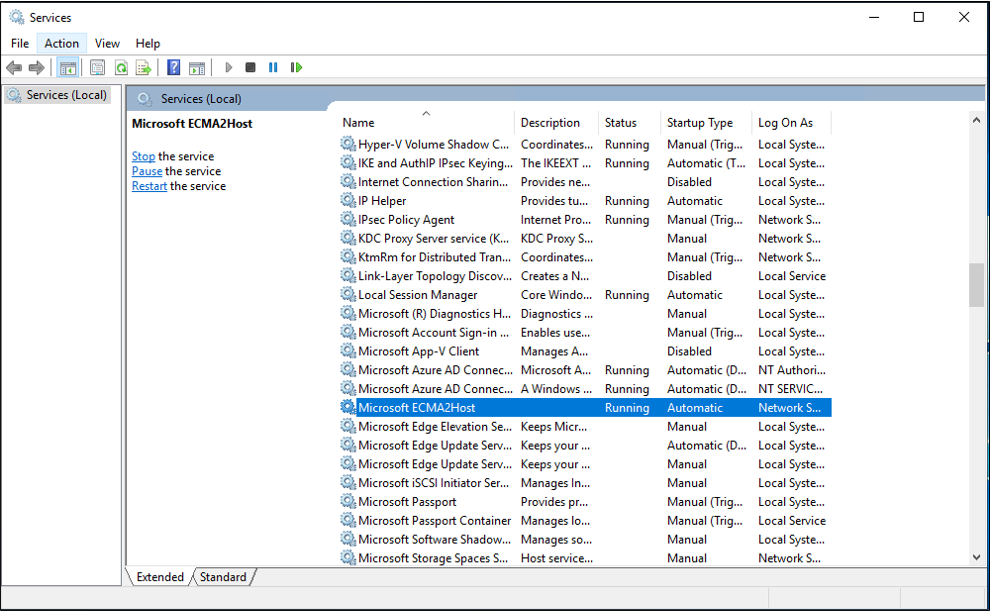

Verificare che il servizio ECMA2Host sia in esecuzione

Nel server che esegue Microsoft Entra ECMA Connessione or Host selezionare Avvia.

Immettere run e immettere services.msc nella casella.

Nell'elenco Servizi assicurarsi che Microsoft ECMA2Host sia presente e in esecuzione. In caso contrario, selezionare Avvia.

Se il servizio è stato avviato di recente e sono presenti molti oggetti utente nell'applicazione, attendere alcuni minuti prima che il connettore stabilisca una connessione con l'applicazione ed esegua l'importazione completa iniziale.

Configurare la connessione dell'applicazione nel portale di Azure

Tornare alla finestra del Web browser in cui si stava configurando il provisioning dell'applicazione.

Nota

Se si è verificato il timeout della finestra, sarà necessario selezionare nuovamente l'agente.

- Accedere al portale di Azure.

- Passare ad Applicazioni aziendali e all'applicazione dell'app ECMA locale.

- Selezionare Provisioning.

- Selezionare Inizia e quindi impostare la modalità su Automatico, nella sezione Connessione ivity locale selezionare l'agente distribuito e selezionare Assegna agenti. In caso contrario, passare a Modifica provisioning.

Nella sezione Amministrazione credenziali immettere l'URL seguente. Sostituire la

{connectorName}parte con il nome del connettore nell'host del connettore ECMA. Il nome del connettore fa distinzione tra maiuscole e minuscole e deve corrispondere a quello configurato nella procedura guidata. È anche possibile sostituirelocalhostcon il nome host del computer.Proprietà valore Tenant URL https://localhost:8585/ecma2host_APP1/scimImmettere il valore token segreto definito al momento della creazione del connettore.

Nota

Se l'agente è stato appena assegnato all'applicazione, attendere 10 minuti per il completamento della registrazione. Il test di connettività non funzionerà fino al completamento della registrazione. Forzare il completamento della registrazione dell'agente riavviando l'agente di provisioning nel server può velocizzare il processo di registrazione. Passare al server, cercare i servizi nella barra di ricerca di Windows, identificare il servizio Microsoft Entra Connessione Provisioning Agent, fare clic con il pulsante destro del mouse sul servizio e riavviare.

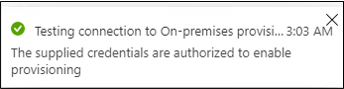

Selezionare Test Connessione ion e attendere un minuto.

Dopo che il test di connessione ha esito positivo e indica che le credenziali fornite sono autorizzate ad abilitare il provisioning, selezionare Salva.

Configurare i mapping degli attributi

Ora si eseguirà il mapping degli attributi tra la rappresentazione dell'utente in Microsoft Entra ID e la rappresentazione dell'utente nell'applicazione.

Si userà il portale di Azure per configurare il mapping tra gli attributi dell'utente di Microsoft Entra e gli attributi selezionati in precedenza nella configurazione guidata dell'host ECMA.

Assicurarsi che lo schema di Microsoft Entra includa gli attributi richiesti dall'applicazione. Se richiede agli utenti di avere un attributo e tale attributo non fa già parte dello schema di Microsoft Entra per un utente, sarà necessario usare la funzionalità di estensione della directory per aggiungere tale attributo come estensione.

Nell'interfaccia di amministrazione di Microsoft Entra, in Applicazioni aziendali selezionare l'applicazione dell'app ECMA locale e quindi la pagina Provisioning .

Selezionare Modifica provisioning e attendere 10 secondi.

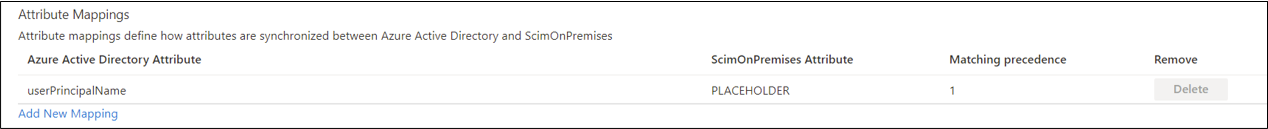

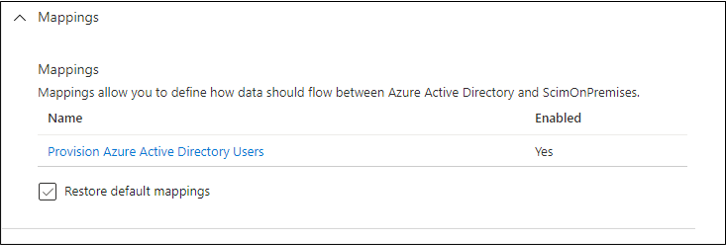

Espandere Mapping e selezionare Provisioning utenti di Microsoft Entra. Se questa è la prima volta che sono stati configurati i mapping degli attributi per questa applicazione, per un segnaposto sarà presente un solo mapping.

Per verificare che lo schema dell'applicazione sia disponibile in Microsoft Entra ID, selezionare la casella di controllo Mostra opzioni avanzate e selezionare Modifica elenco attributi per ScimOnPremises. Assicurarsi che tutti gli attributi selezionati nella configurazione guidata siano elencati. In caso contrario, attendere alcuni minuti per l'aggiornamento dello schema e quindi ricaricare la pagina. Dopo aver visualizzato gli attributi elencati, annullare da questa pagina per tornare all'elenco dei mapping.

Fare clic sul mapping PLACEHOLDER userPrincipalName . Questo mapping viene aggiunto per impostazione predefinita quando si configura per la prima volta il provisioning locale.

Modificare il valore in modo che corrisponda al seguente:

| Tipo di mapping | Attributo di origine | Attributo di destinazione |

|---|---|---|

| Diretto | userPrincipalName | urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:userName |

A questo punto selezionare Aggiungi nuovo mapping e ripetere il passaggio successivo per ogni mapping.

Specificare gli attributi di origine e di destinazione per ognuno degli attributi richiesti dall'applicazione. ad esempio:

Attributo Microsoft Entra Attributo ScimOnPremises Precedenza corrispondente Applica questo mapping ToUpper(Word([userPrincipalName], 1, "@"), ) urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:userName 1 Solo durante la creazione di oggetti Redact("Pass@w0rd1") urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:export_password Solo durante la creazione di oggetti city urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:city Sempre companyName urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:company Sempre department urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:department Sempre mail urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:email Sempre Switch([IsSoftDeleted], , "False", "9999-12-31", "True", "1990-01-01") urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:expirationTime Sempre givenName urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:firstName Sempre surname urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:lastName Sempre telephoneNumber urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:telephoneNumber Sempre jobTitle urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:jobTitle Sempre Dopo aver aggiunto tutti i mapping, selezionare Salva.

Assegnare utenti all'applicazione

Ora che si dispone di Microsoft Entra ECMA Connessione or Host che comunica con Microsoft Entra ID e il mapping degli attributi configurato, è possibile passare alla configurazione di chi è nell'ambito del provisioning.

Importante

Se è stato eseguito l'accesso usando un ruolo di Amministrazione istrator di identità ibrida, è necessario disconnettersi e accedere con un account con il ruolo Application Amministrazione istrator, Cloud Application Amministrazione istrator o Global Amministrazione istrator per questa sezione. Il ruolo Hybrid Identity Amministrazione istrator non dispone delle autorizzazioni per assegnare utenti alle applicazioni.

Se nell'applicazione sono presenti utenti esistenti, è necessario creare assegnazioni di ruolo dell'applicazione per tali utenti esistenti. Per altre informazioni su come creare assegnazioni di ruolo dell'applicazione in blocco, vedere Governance degli utenti esistenti di un'applicazione in Microsoft Entra ID.

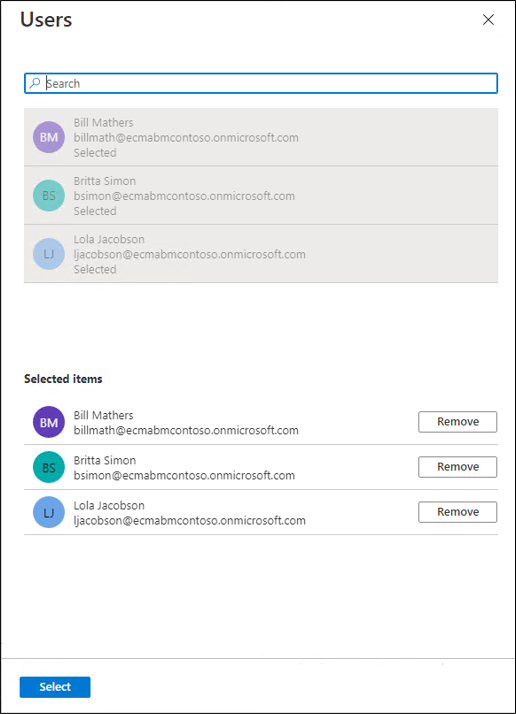

In caso contrario, se non sono presenti utenti correnti dell'applicazione, selezionare un utente di test da Microsoft Entra che verrà sottoposto a provisioning nell'applicazione.

Assicurarsi che l'utente selezionato abbia tutte le proprietà di cui verrà eseguito il mapping agli attributi necessari dell'applicazione.

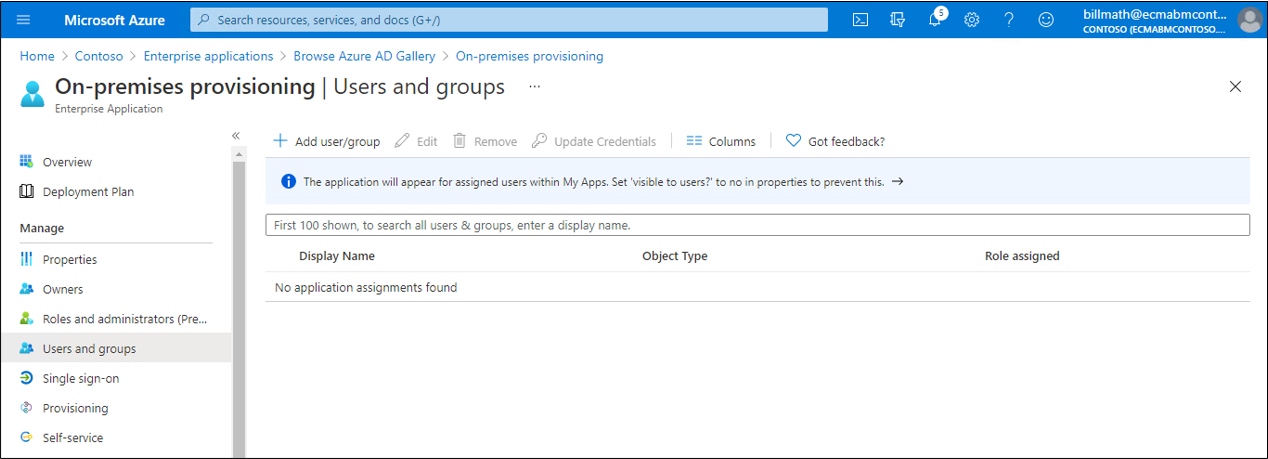

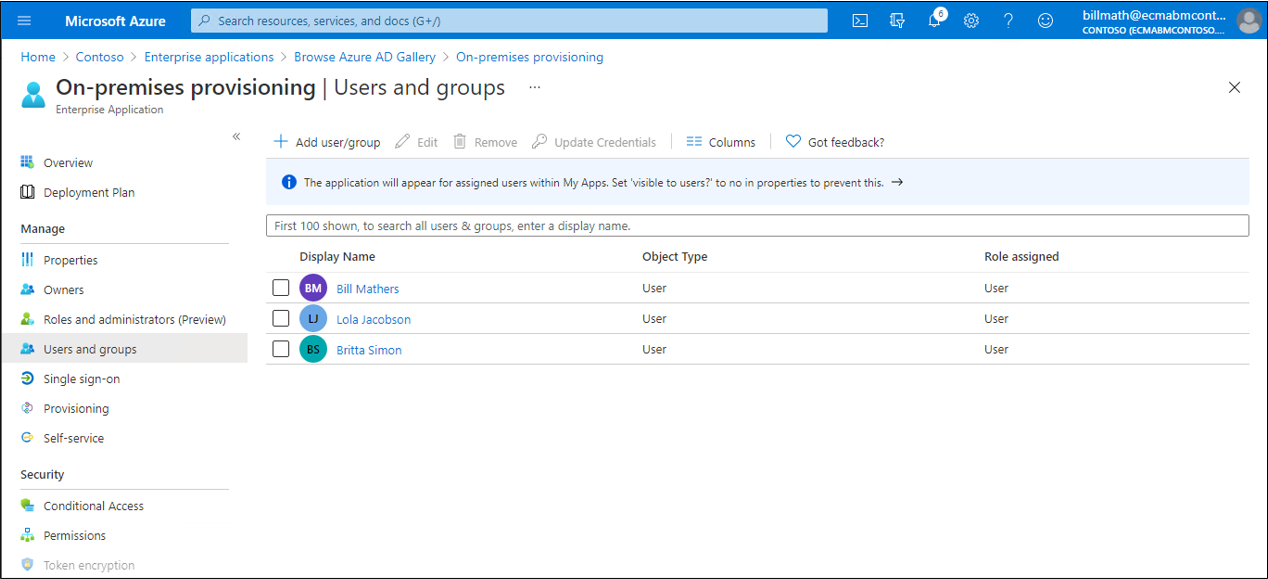

Nella portale di Azure selezionare Applicazioni aziendali.

Selezionare l'applicazione dell'app ECMA locale.

A sinistra, in Gestisci selezionare Utenti e gruppi.

Selezionare Aggiungi utente/gruppo.

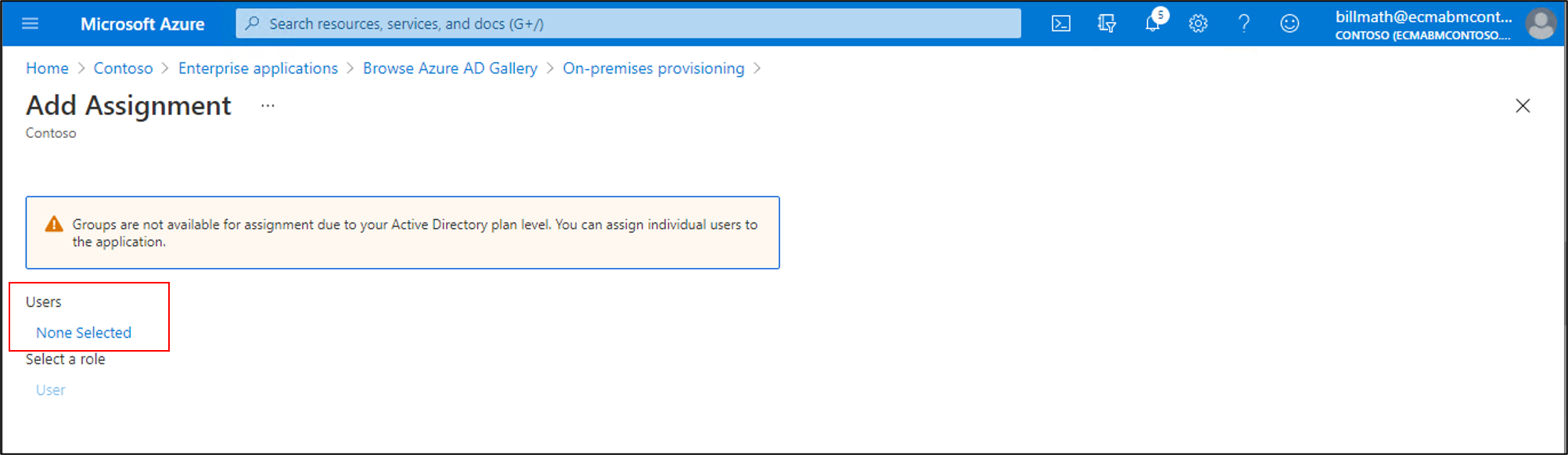

In Utenti selezionare Nessuno selezionato.

Selezionare gli utenti a destra e selezionare il pulsante Seleziona .

Selezionare Ora Assegna.

Provisioning di test

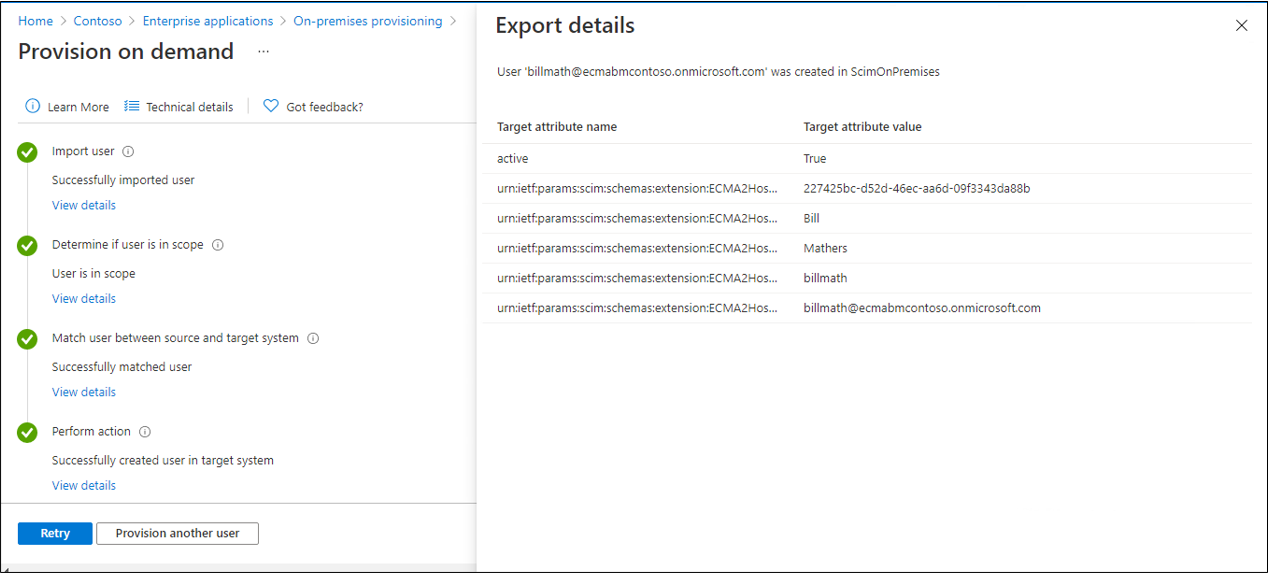

Ora che gli attributi sono mappati e gli utenti sono assegnati, è possibile testare il provisioning su richiesta con uno degli utenti.

Nella portale di Azure selezionare Applicazioni aziendali.

Selezionare l'applicazione dell'app ECMA locale.

A sinistra selezionare Provisioning.

Selezionare Provision on demand (Provision on demand).

Cercare uno degli utenti di test e selezionare Provision (Provision).

Dopo alcuni secondi, viene visualizzato il messaggio Utente creato correttamente nel sistema di destinazione, con un elenco degli attributi utente.

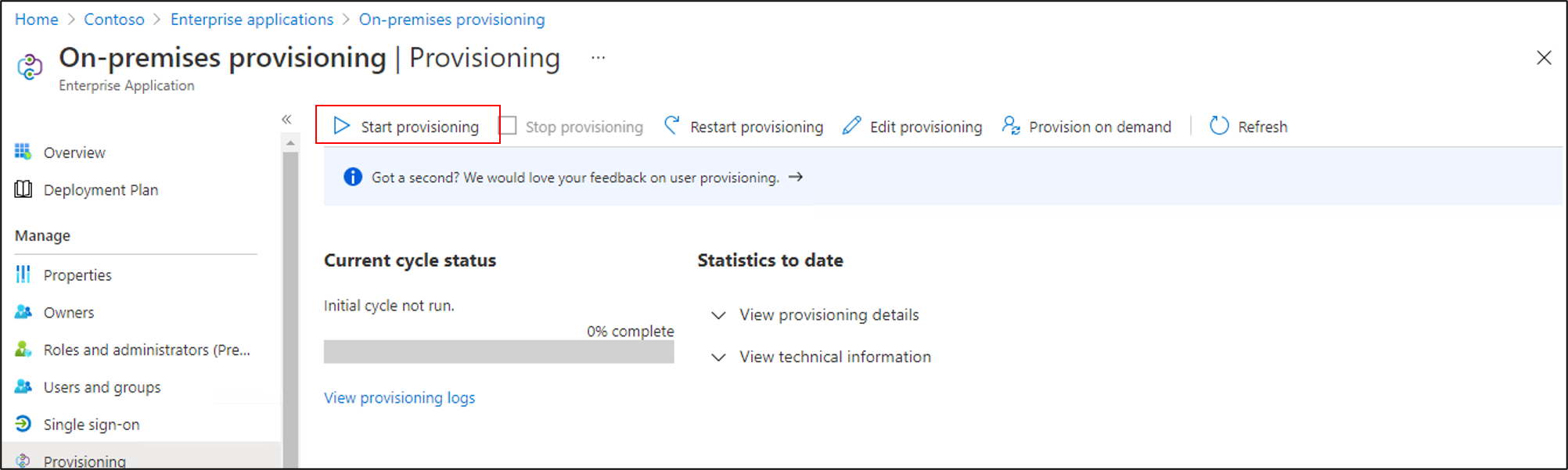

Avviare il provisioning degli utenti

Al termine del provisioning su richiesta, tornare alla pagina di configurazione del provisioning. Assicurarsi che l'ambito sia impostato solo su utenti e gruppi assegnati, attivare il provisioning e selezionare Salva.

Attendere fino a 40 minuti per l'avvio del servizio di provisioning. Al termine del processo di provisioning, come descritto nella sezione successiva, se si esegue il test, è possibile modificare lo stato del provisioning su Disattivato e selezionare Salva. Questa azione impedisce l'esecuzione del servizio di provisioning in futuro.

Risoluzione degli errori di provisioning

Se viene visualizzato un errore, selezionare Visualizza log di provisioning. Cercare nel log una riga in cui lo stato è Errore e selezionare in tale riga.

Per altre informazioni, passare alla scheda Risoluzione dei problemi e Consigli.