L'autenticazione di Windows e Azure il Server Multi-Factor Authentication

Usare la sezione Autenticazione di Windows del server Azure Multi-Factor Authentication per abilitare e configurare l'autenticazione di Windows per le applicazioni. Prima di configurare l'autenticazione di Windows, tenere presente quanto segue:

- Dopo l'installazione, riavviare l'autenticazione a più fattori di Azure per Servizi terminal per rendere effettive le operazioni.

- Se viene selezionata l'opzione "Richiedi corrispondenza utente autenticazione a più fattori di Azure" e non si è nell'elenco degli utenti, non sarà possibile accedere al computer dopo il riavvio.

- La funzione IP attendibili dipende da se l'applicazione può fornire l'IP del client con l'autenticazione. Attualmente solo la funzione Servizi Terminal è supportata.

Importante

A partire dal 1 ° luglio 2019, Microsoft non offre più il server MFA per le nuove distribuzioni. I nuovi clienti che vogliono richiedere l'autenticazione a più fattori durante gli eventi di accesso devono usare l'autenticazione a più fattori Microsoft Entra basata sul cloud.

Per iniziare a usare l'autenticazione a più fattori basata sul cloud, vedere Esercitazione: Proteggere gli eventi di accesso utente con l'autenticazione a più fattori Di Microsoft Entra.

I clienti esistenti che hanno attivato il server MFA prima del 1° luglio 2019 possono scaricare la versione più recente, gli aggiornamenti futuri e generare le credenziali di attivazione come di consueto.

Nota

Questa funzionalità non è supportata per proteggere Servizi Terminal in Windows Server 2012 R2.

Per proteggere un'applicazione con l'autenticazione di Windows, seguire questa procedura

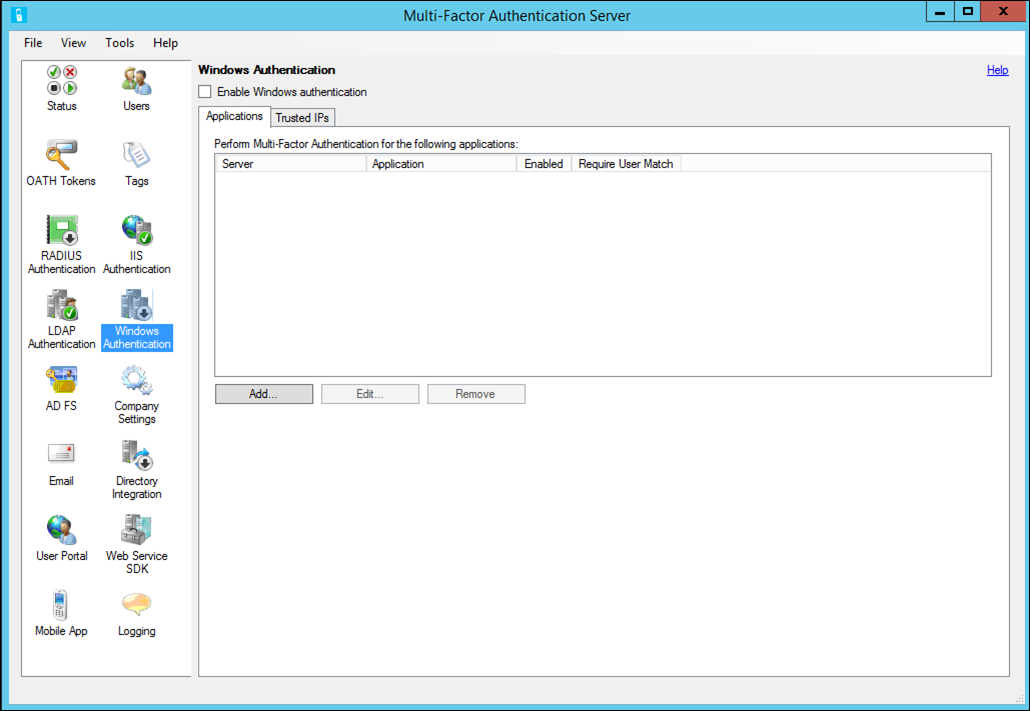

- Nel server Microsoft Azure Multi-Factor Authentication fare clic sull'icona Autenticazione di Windows.

- Selezionare la casella di controllo Abilita autenticazione di Windows. Per impostazione predefinita, questa casella è deselezionata.

- La scheda applicazioni consente all'amministratore di configurare uno o più applicazioni per l'autenticazione di Windows.

- Selezionare un server o un'applicazione, specificare se il server/applicazione è abilitato. Fare clic su OK.

- Fare clic su Aggiungi

- La scheda Indirizzi IP attendibili consente di ignorare l'autenticazione a più fattori di Azure per le sessioni di Windows provenienti da indirizzi IP specifici. Ad esempio, se i dipendenti usano l'applicazione dall'ufficio e da casa, è possibile decidere di non volere che i telefoni squillino per l'autenticazione a più fattori di Azure durante l'ufficio. A tale scopo, specificare la subnet dell'ufficio come voce di ID attendibili.

- Fare clic su Aggiungi

- Selezionare IP singolo se si vuole ignorare un singolo indirizzo IP.

- Selezionare Intervallo IP se si vuole ignorare un intero intervallo di indirizzi IP. Esempio: 10.63.193.1-10.63.193.100.

- Selezionare Subnet per specificare un intervallo di indirizzi IP usando la notazione subnet. Immettere l’IP iniziale della subnet e scegliere la mask appropriata dall'elenco a discesa.

- Fare clic su OK.