Valutazione continua dell'accesso

La scadenza e l'aggiornamento dei token sono un meccanismo standard del settore. Quando un'applicazione client come Outlook si connette a un servizio come Exchange Online, le richieste API vengono autorizzate usando i token di accesso OAuth 2.0. Per impostazione predefinita, i token di accesso sono validi per un'ora, quando scadono il client viene reindirizzato a Microsoft Entra per aggiornarli. Tale periodo di aggiornamento offre la possibilità di rivalutare i criteri per l'accesso degli utenti. Ad esempio, è possibile scegliere di non aggiornare il token a causa di un criterio di accesso condizionale o perché l'utente è disabilitato nella directory.

I clienti esprimono preoccupazioni sul ritardo tra quando le condizioni cambiano per un utente e quando vengono applicate le modifiche ai criteri. Microsoft ha sperimentato l'approccio "blunt object" delle durate dei token ridotte, ma ha scoperto che degradano le esperienze utente e l'affidabilità senza eliminare i rischi.

Una risposta tempestiva alle violazioni dei criteri o ai problemi di sicurezza richiede davvero una "conversazione" tra l'emittente del token Microsoft Entra e la relying party (app con riconoscimento dei dati aziendali). Questa conversazione bidirezionale offre due importanti funzionalità. La relying party può vedere quando le proprietà cambiano, ad esempio il percorso di rete, e comunicarlo all'autorità di certificazione del token. Inoltre offre all’autorità di certificazione del token un modo per indicare alla relying party di interrompere il rispetto dei token per un determinato utente a causa di una compromissione o disabilitazione dell'account o di altri problemi. Il meccanismo per questa conversazione è la valutazione dell'accesso continuo (CAE), uno standard di settore basato su Open ID Continuous Access Evaluation Profile (CAEP). L'obiettivo per la valutazione critica degli eventi è la risposta quasi in tempo reale, ma la latenza di un massimo di 15 minuti potrebbe essere osservata a causa del tempo di propagazione degli eventi; Tuttavia, l'applicazione dei criteri delle posizioni IP è immediata.

L'implementazione iniziale della valutazione continua dell'accesso è incentrata su Exchange, Teams e SharePoint Online.

Per preparare le applicazioni per l'uso di CAE, vedere Come usare le API abilitate per la valutazione dell'accesso continuo nelle applicazioni.

Vantaggi chiave

- Chiusura utente o modifica/reimpostazione della password: la revoca della sessione utente viene applicata quasi in tempo reale.

- Modifica del percorso di rete: i criteri dei percorsi di accesso condizionale vengono applicati quasi in tempo reale.

- L'esportazione di token in un computer esterno a una rete attendibile può essere impedita con i criteri dei percorsi di accesso condizionale.

Scenari

Esistono due scenari che costituiscono la valutazione continua dell'accesso, la valutazione critica degli eventi e la valutazione dei criteri di accesso condizionale.

Valutazione degli eventi critici

La valutazione dell'accesso continuo viene implementata abilitando i servizi, ad esempio Exchange Online, SharePoint Online e Teams, per sottoscrivere eventi critici di Microsoft Entra. Tali eventi possono quindi essere valutati e applicati quasi in tempo reale. La valutazione degli eventi critici non si basa sui criteri di accesso condizionale, quindi è disponibile in qualsiasi tenant. Gli eventi seguenti vengono attualmente valutati:

- L'account utente viene eliminato o disabilitato

- La password per un utente viene modificata o reimpostata

- L'autenticazione a più fattori è abilitata per l'utente

- L'amministratore revoca esplicitamente tutti i token di aggiornamento per un utente

- Rischio utente elevato rilevato da Microsoft Entra ID Protection

Questo processo abilita lo scenario in cui gli utenti perdono l'accesso ai file di SharePoint Online dell'organizzazione, alla posta elettronica, al calendario o alle attività e a Teams dalle app client di Microsoft 365 entro pochi minuti da un evento critico.

Nota

SharePoint Online non supporta gli eventi di rischio utente.

Valutazione dei criteri di accesso condizionale

Exchange Online, SharePoint Online, Teams e MS Graph possono sincronizzare i criteri di accesso condizionale chiave per la valutazione all'interno del servizio stesso.

Questo processo abilita lo scenario in cui gli utenti perdono l'accesso a file, posta elettronica, calendario o attività da app client di Microsoft 365 o SharePoint Online immediatamente dopo la modifica del percorso di rete.

Nota

Non tutte le combinazioni di app client e provider di risorse sono supportate. Vedere le tabelle seguenti. La prima colonna di questa tabella si riferisce alle applicazioni Web avviate tramite Web browser ,ad esempio PowerPoint avviato nel Web browser, mentre le altre quattro colonne fanno riferimento alle applicazioni native in esecuzione in ogni piattaforma descritta. Inoltre, i riferimenti a "Office" includono Word, Excel e PowerPoint.

| Outlook Web | Outlook Win32 | Outlook iOS | Outlook Android | Outlook Mac | |

|---|---|---|---|---|---|

| SharePoint Online | Supportata | Supportato | Supportato | Supportato | Supportata |

| Exchange Online | Supportata | Supportato | Supportato | Supportato | Supportata |

| App Web di Office | App Win32 di Office | Office per iOS | Office per Android | Office per Mac | |

|---|---|---|---|---|---|

| SharePoint Online | Non supportato * | Supportata | Supportato | Supportato | Supportata |

| Exchange Online | Non supportato | Supportata | Supportato | Supportato | Supportata |

| OneDrive Web | OneDrive Win32 | OneDrive iOS | OneDrive Android | OneDrive Mac | |

|---|---|---|---|---|---|

| SharePoint Online | Supportato | Non supportato | Supportata | Supportato | Non supportato |

| Web teams | Teams Win32 | Teams iOS | Teams Android | Teams Mac | |

|---|---|---|---|---|---|

| Servizio Teams | Parzialmente supportato | Parzialmente supportato | Parzialmente supportato | Parzialmente supportato | Parzialmente supportato |

| SharePoint Online | Parzialmente supportato | Parzialmente supportato | Parzialmente supportato | Parzialmente supportato | Parzialmente supportato |

| Exchange Online | Parzialmente supportato | Parzialmente supportato | Parzialmente supportato | Parzialmente supportato | Parzialmente supportato |

* La durata dei token per le app Web di Office viene ridotta a 1 ora quando viene impostato un criterio di accesso condizionale.

Nota

Teams è costituito da più servizi, tra cui le chiamate e i servizi di chat non rispettano i criteri di accesso condizionale basato su IP.

La valutazione dell'accesso continuo è disponibile anche nei tenant di Azure per enti pubblici (GCC High e DOD) per Exchange Online.

Funzionalità client

Richiesta di attestazione lato client

Prima della valutazione continua dell'accesso, i client eseguivano la riproduzione del token di accesso dalla cache purché non fosse scaduto. Con CAE viene presentato un nuovo caso in cui un provider di risorse può rifiutare un token quando non è scaduto. Per informare i client di ignorare la cache anche se i token memorizzati nella cache non sono scaduti, viene presentato un meccanismo denominato richiesta di attestazione per indicare che il token è stato rifiutato e che è necessario rilasciare un nuovo token di accesso da Microsoft Entra. CAE richiede un aggiornamento client per comprendere la richiesta di attestazione. Le versioni più recenti delle applicazioni seguenti supportano la richiesta di attestazione:

| Web | App Win32 | iOS | Android | Mac | |

|---|---|---|---|---|---|

| Outlook | Supportata | Supportato | Supportato | Supportato | Supportata |

| Teams | Supportata | Supportato | Supportato | Supportato | Supportata |

| Office | Non supportato | Supportata | Supportato | Supportato | Supportata |

| OneDrive | Supportata | Supportato | Supportato | Supportato | Supportata |

Durata dei token

Poiché i rischi e i criteri vengono valutati in tempo reale, i client che negoziano sessioni con riconoscimento della valutazione dell'accesso continuo non si basano più sui criteri di durata dei token di accesso statici. Questa modifica significa che i criteri di durata dei token configurabili non vengono rispettati per i client che negoziano sessioni con riconoscimento CAE.

La durata dei token aumenta fino a durare fino a 28 ore nelle sessioni CAE. Eventi critici e revoca delle unità di valutazione dei criteri, non solo un periodo di tempo arbitrario. Questa modifica aumenta la stabilità delle applicazioni senza influire sul comportamento di sicurezza.

Se non si usano client con supporto CAE, la durata predefinita del token di accesso rimane di 1 ora. L'impostazione predefinita cambia solo se è stata configurata la durata del token di accesso con la funzionalità di anteprima CTL (Configurable Token Lifetime).

Diagrammi di flusso di esempio

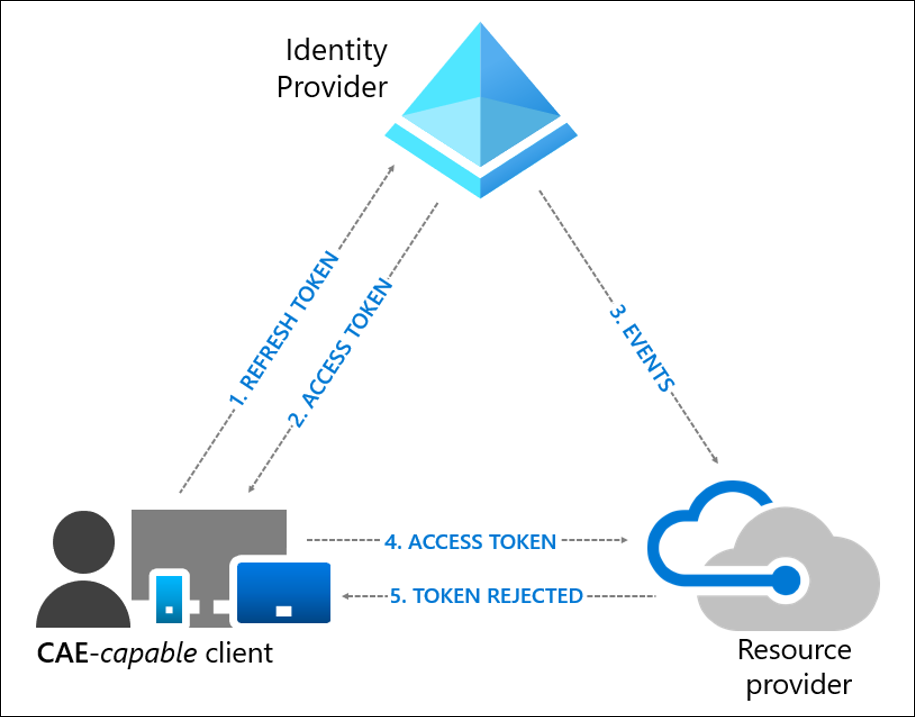

Flusso di eventi di revoca utente

- Un client che supporta CAE presenta le credenziali o un token di aggiornamento a Microsoft Entra chiedendo un token di accesso per alcune risorse.

- Un token di accesso viene restituito insieme ad altri artefatti al client.

- Un Amministrazione istrator revoca esplicitamente tutti i token di aggiornamento per l'utente, quindi viene inviato un evento di revoca al provider di risorse da Microsoft Entra.

- Viene presentato un token di accesso al provider di risorse. Il provider di risorse valuta la validità del token e verifica se è presente un evento di revoca per l'utente. Il provider di risorse usa queste informazioni per decidere di concedere o meno l'accesso alla risorsa.

- In questo caso, il provider di risorse nega l'accesso e invia una richiesta di attestazione 401+ al client.

- Il client abilitato per CAE riconosce il test di attestazione 401+. Ignora le cache e torna al passaggio 1, inviando il token di aggiornamento insieme alla richiesta di richiesta a Microsoft Entra. Microsoft Entra quindi rivaluta tutte le condizioni e chiede all'utente di ripetere l'autenticazione in questo caso.

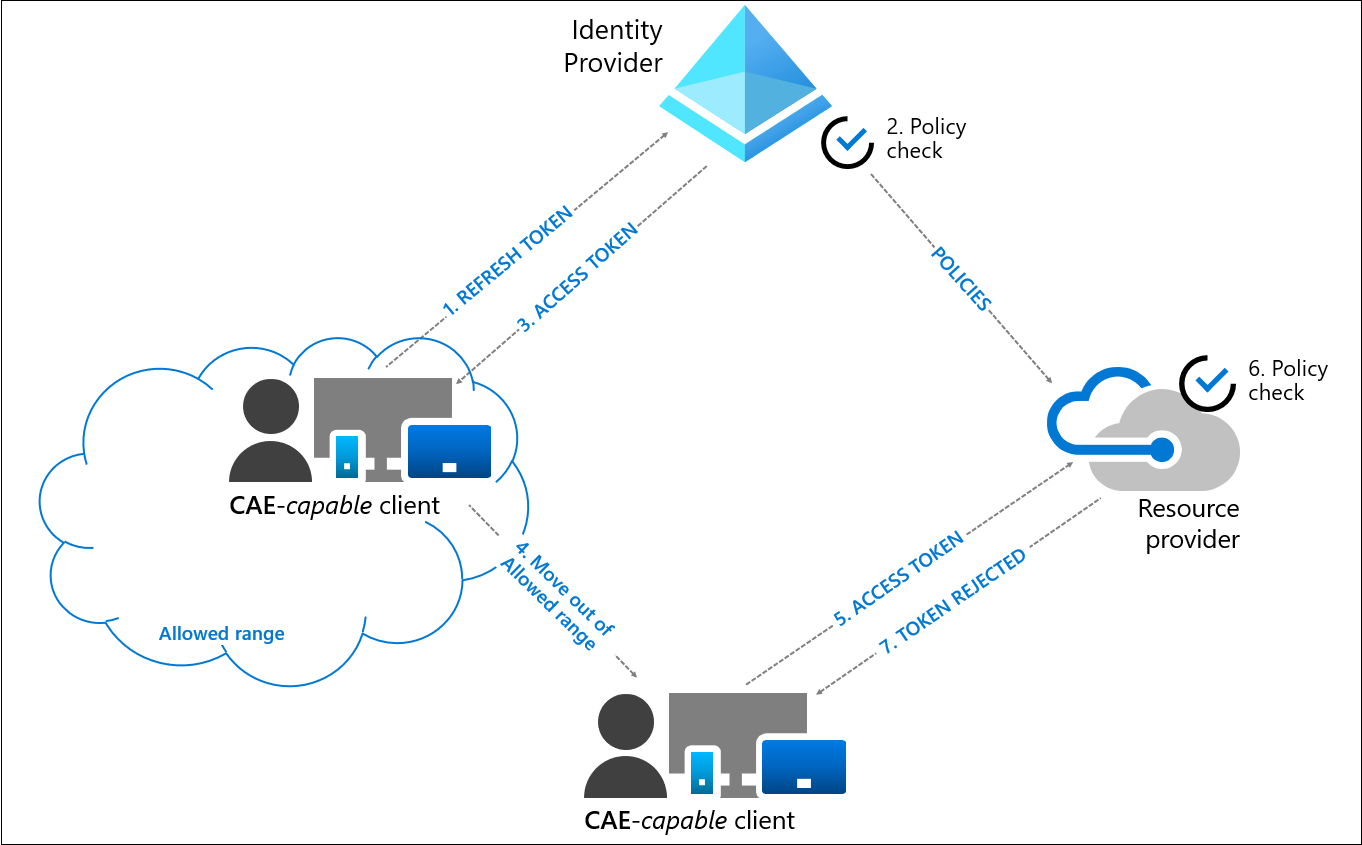

Flusso di modifica della condizione utente

Nell'esempio seguente un Amministrazione istrator di accesso condizionale ha configurato un criterio di accesso condizionale basato sulla posizione per consentire l'accesso solo da intervalli IP specifici:

- Un client che supporta CAE presenta le credenziali o un token di aggiornamento a Microsoft Entra chiedendo un token di accesso per alcune risorse.

- Microsoft Entra valuta tutti i criteri di accesso condizionale per verificare se l'utente e il client soddisfano le condizioni.

- Un token di accesso viene restituito insieme ad altri artefatti al client.

- L'utente esce da un intervallo IP consentito.

- Il client presenta un token di accesso al provider di risorse dall'esterno di un intervallo IP consentito.

- Il provider di risorse valuta la validità del token e controlla i criteri di posizione sincronizzati da Microsoft Entra.

- In questo caso, il provider di risorse nega l'accesso e invia una richiesta di attestazione 401+ al client. Il client viene contestato perché non proviene da un intervallo IP consentito.

- Il client abilitato per CAE riconosce il test di attestazione 401+. Ignora le cache e torna al passaggio 1, inviando il token di aggiornamento insieme alla richiesta di richiesta a Microsoft Entra. Microsoft Entra rivaluta tutte le condizioni e nega l'accesso in questo caso.

Eccezione per le varianti degli indirizzi IP e come disattivare l'eccezione

Nel passaggio 8 precedente, quando Microsoft Entra rivaluta le condizioni, nega l'accesso perché la nuova posizione rilevata da Microsoft Entra non rientra nell'intervallo IP consentito. Questo non è sempre il caso. A causa di alcune topologie di rete complesse, la richiesta di autenticazione può arrivare da un indirizzo IP in uscita consentito anche dopo che la richiesta di accesso ricevuta dal provider di risorse è arrivata da un indirizzo IP non consentito. In queste condizioni, Microsoft Entra interpreta che il client continua a trovarsi in una posizione consentita e deve essere concesso l'accesso. Pertanto, Microsoft Entra emette un token di un'ora che sospende i controlli degli indirizzi IP nella risorsa fino alla scadenza del token. Microsoft Entra continua a imporre i controlli degli indirizzi IP.

Se si invia traffico a risorse non Microsoft 365 tramite Accesso sicuro globale, i provider di risorse non sono a conoscenza dell'indirizzo IP di origine dell'utente perché il ripristino IP di origine non è attualmente supportato per queste risorse. In questo caso, se l'utente si trova nella posizione IP attendibile (come illustrato da Microsoft Entra), Microsoft Entra emette un token di un'ora che sospende i controlli degli indirizzi IP nella risorsa fino alla scadenza del token. Microsoft Entra continua a applicare correttamente i controlli degli indirizzi IP per queste risorse.

Modalità Standard e Strict. La concessione dell'accesso in base a questa eccezione (ovvero, una posizione consentita rilevata tra l'ID Microsoft Entra con una posizione non consentita rilevata dal provider di risorse) protegge la produttività degli utenti mantenendo l'accesso alle risorse critiche. Si tratta dell'imposizione della posizione standard. D'altra parte, Amministrazione istrator che operano in topologie di rete stabili e si desidera rimuovere questa eccezione possono usare Strict Location Enforcement (anteprima pubblica).

Abilitare o disabilitare CAE

L'impostazione CAE è stata spostata nell'accesso condizionale. I nuovi clienti di Valutazione continua dell'accesso possono accedere e attivare o disattivare Valutazione continua dell'accesso direttamente durante la creazione dei criteri di accesso condizionale. Tuttavia, alcuni clienti esistenti dovranno eseguire la migrazione prima di poter accedere alla funzionalità Valutazione continua dell'accesso tramite l'accesso condizionale.

Migrazione

I clienti che hanno configurato le impostazioni CAE in Sicurezza prima di eseguire la migrazione delle impostazioni a un nuovo criterio di accesso condizionale.

La tabella seguente descrive l'esperienza di migrazione di ogni gruppo di clienti in base alle impostazioni CAE configurate in precedenza.

| Impostazione CAE esistente | È necessaria la migrazione | Abilitazione automatica per CAE | Esperienza di migrazione prevista |

|---|---|---|---|

| Nuovi tenant che non hanno configurato nulla nell'esperienza precedente. | No | Sì | L'impostazione CAE precedente è nascosta perché è probabile che questi clienti non visualizzino l'esperienza prima della disponibilità generale. |

| Tenant abilitati in modo esplicito per tutti gli utenti con l'esperienza precedente. | No | Sì | L'impostazione CAE precedente è disattivata. Poiché questi clienti hanno abilitato in modo esplicito questa impostazione per tutti gli utenti, non devono eseguire la migrazione. |

| Tenant che hanno abilitato in modo esplicito alcuni utenti nei propri tenant con l'esperienza precedente. | Sì | No | Le impostazioni CAE precedenti sono disattivate. Facendo clic su Esegui migrazione viene avviata la creazione guidata dei nuovi criteri di accesso condizionale, che include Tutti gli utenti, escludendo gli utenti e i gruppi copiati da CAE. Imposta anche il nuovo controllo Personalizza sessione di valutazione dell'accesso continuo su Disabilitato. |

| Tenant che hanno disabilitato in modo esplicito l'anteprima. | Sì | No | Le impostazioni CAE precedenti sono disattivate. Facendo clic su Esegui migrazione viene avviata la nuova procedura guidata dei criteri di accesso condizionale, che include Tutti gli utenti e imposta il nuovo controllo Personalizza sessione di valutazione dell'accesso continuo su Disabilitato. |

Altre informazioni sulla valutazione dell'accesso continuo come controllo sessione sono disponibili nella sezione Personalizzare la valutazione dell'accesso continuo.

Limiti

Tempo effettivo per l'appartenenza ai gruppi e l'aggiornamento dei criteri

Le modifiche apportate ai criteri di accesso condizionale e all'appartenenza a gruppi apportate dagli amministratori potrebbero richiedere fino a un giorno per essere effettive. Il ritardo è dovuto alla replica tra Microsoft Entra e i provider di risorse, ad esempio Exchange Online e SharePoint Online. Alcune ottimizzazioni sono state eseguite per gli aggiornamenti dei criteri, riducendo il ritardo a due ore. Tuttavia, non copre ancora tutti gli scenari.

Quando i criteri di accesso condizionale o le modifiche all'appartenenza ai gruppi devono essere applicati immediatamente a determinati utenti, sono disponibili due opzioni.

- Eseguire il comando revoke-mgusersign di PowerShell per revocare tutti i token di aggiornamento di un utente specificato.

- Selezionare "Revoca sessione" nella pagina del profilo utente per revocare la sessione dell'utente per assicurarsi che i criteri aggiornati vengano applicati immediatamente.

Variazione di indirizzi IP e reti con indirizzi IP condivisi o in uscita sconosciuti

Le reti moderne spesso ottimizzano la connettività e i percorsi di rete per le applicazioni in modo diverso. Questa ottimizzazione causa spesso variazioni del routing e degli indirizzi IP di origine delle connessioni, come illustrato dal provider di identità e dai provider di risorse. È possibile osservare questa variazione del percorso di divisione o dell'indirizzo IP in più topologie di rete, tra cui, a titolo esemplificativo:

- Proxy locali e basati sul cloud.

- Implementazioni di rete privata virtuale (VPN), ad esempio il split tunneling.

- Distribuzioni sd-WAN (Software Defined Wide Area Network).

- Topologie di rete in uscita con carico bilanciato o ridondante, ad esempio quelle che usano SNAT.

- Distribuzioni di succursali che consentono la connettività Internet diretta per applicazioni specifiche.

- Reti che supportano i client IPv6.

- Altre topologie, che gestiscono il traffico delle applicazioni o delle risorse in modo diverso dal traffico al provider di identità.

Oltre alle variazioni IP, i clienti possono anche usare soluzioni e servizi di rete che:

- Usare indirizzi IP che potrebbero essere condivisi con altri clienti. Ad esempio, i servizi proxy basati sul cloud in cui gli indirizzi IP in uscita vengono condivisi tra i clienti.

- Usare indirizzi IP facilmente diversi o indefinibili. Ad esempio, le topologie in cui sono presenti set dinamici di grandi dimensioni di indirizzi IP in uscita usati, ad esempio scenari aziendali di grandi dimensioni o traffico di rete in uscita locale e VPN diviso.

Le reti in cui gli indirizzi IP in uscita possono cambiare frequentemente o sono condivisi potrebbero influire sull'accesso condizionale di Microsoft Entra e sulla valutazione dell'accesso continuo. Questa variabilità può influire sul funzionamento di queste funzionalità e sulle relative configurazioni consigliate. Il split tunneling può anche causare blocchi imprevisti quando un ambiente è configurato usando le procedure consigliate per la vpn split tunneling. È possibile che sia necessario instradare gli indirizzi IP ottimizzati tramite un INDIRIZZO IP/VPN attendibile per impedire blocchi correlati a insufficient_claims o controllo immediato dell'imposizione IP non riuscita.

La tabella seguente riepiloga i comportamenti delle funzionalità di accesso condizionale e CAE e le raccomandazioni per diversi tipi di distribuzioni di rete e provider di risorse :The following table summarizes Conditional Access and CAE feature behaviors and recommendations for different types of network deployments and resource providers (RP):

| Tipo di rete | Esempio | Ip visualizzati da Microsoft Entra | Indirizzi IP visualizzati da RP | Configurazione dell'accesso condizionale applicabile (percorso denominato attendibile) | Applicazione dell'autorità di certificazione | Token di accesso CAE | Consigli |

|---|---|---|---|---|---|---|---|

| 1. Gli indirizzi IP in uscita sono dedicati ed enumerabili sia per il traffico Microsoft Entra che per tutto il traffico RP | Tutto il traffico di rete verso Microsoft Entra e gli indirizzi IP in uscita da 1.1.1.1 e/o 2.2.2.2.2 | 1.1.1.1 | 2.2.2.2 | 1.1.1.1 2.2.2.2 |

Eventi critici Modifiche alla posizione IP |

Durata prolungata: fino a 28 ore | Se vengono definiti percorsi denominati per l'accesso condizionale, assicurarsi che contengano tutti gli indirizzi IP in uscita possibili (visti da Microsoft Entra e tutti i punti di ripristino) |

| 2. Gli INDIRIZZI IP in uscita sono dedicati ed enumerabili per Microsoft Entra, ma non per il traffico RP | Traffico di rete verso Microsoft Entra in uscita fino alla versione 1.1.1.1. Traffico RP in uscita attraverso x.x.x.x.x | 1.1.1.1 | x.x.x.x | 1.1.1.1 | Eventi critici | Durata predefinita del token di accesso - 1 ora | Non aggiungere indirizzi IP in uscita non dedicati o non numerabili (x.x.x.x.x) in regole di accesso condizionale percorso denominato attendibile perché possono indebolire la sicurezza |

| 3. Gli indirizzi IP in uscita non sono dedicati/condivisi o non enumerabili sia per il traffico Microsoft Entra che rp | Traffico di rete verso Microsoft Entra in uscita attraverso y.y.y.y. Traffico RP in uscita attraverso x.x.x.x.x | y.y.y.y | x.x.x.x | N/A -nessun criterio di accesso condizionale IP/Percorsi attendibili sono configurati | Eventi critici | Durata prolungata: fino a 28 ore | Non aggiungere indirizzi IP in uscita non dedicati o non numerabili (x.x.x.x/y.y.y.y.y) in regole di accesso condizionale percorso denominato attendibile in quanto possono indebolire la sicurezza |

Le reti e i servizi di rete usati dai client che si connettono ai provider di identità e risorse continuano a evolversi e cambiare in risposta alle tendenze moderne. Queste modifiche potrebbero influire sull'accesso condizionale e sulle configurazioni CAE che si basano sugli indirizzi IP sottostanti. Quando si decide su queste configurazioni, tenere conto delle modifiche future apportate alla tecnologia e al backup dell'elenco di indirizzi definito nel piano.

Criteri di posizione supportati

CaE ha informazioni dettagliate solo sui percorsi denominati basati su IP. CaE non ha informazioni dettagliate su altre condizioni di posizione, ad esempio indirizzi IP attendibili MFA o località basate su paese/area geografica. Quando un utente proviene da un indirizzo IP attendibile MFA, una posizione attendibile che include indirizzi IP attendibili MFA o un paese o una località geografica, CAE non verrà applicato dopo che l'utente si sposta in una posizione diversa. In questi casi, Microsoft Entra rilascia un token di accesso di un'ora senza verifica immediata dell'imposizione ip.

Importante

Se si desidera che i criteri di posizione vengano applicati in tempo reale dalla valutazione dell'accesso continuo, usare solo la condizione della posizione dell'accesso condizionale basato su IP e configurare tutti gli indirizzi IP, inclusi IPv4 e IPv6, che possono essere visualizzati dal provider di identità e dal provider di risorse. Non usare le condizioni di posizione del paese o dell'area geografica o la funzionalità ips attendibile disponibile nella pagina delle impostazioni del servizio di autenticazione a più fattori di Microsoft Entra.

Limitazioni della posizione denominata

Quando la somma di tutti gli intervalli IP specificati nei criteri di posizione supera 5.000, CAE non può applicare il flusso di posizione delle modifiche utente in tempo reale. In questo caso, Microsoft Entra rilascia un token CAE di un'ora. CAE continua ad applicare tutti gli altri eventi e criteri oltre a eventi di modifica della posizione client. Con questa modifica, si mantiene comunque un comportamento di sicurezza più forte rispetto ai token tradizionali di un'ora, poiché altri eventi vengono comunque valutati quasi in tempo reale.

Impostazioni di Office e Gestione account Web

| Canale di aggiornamento di Office | DisableADALatopWAMOverride | DisableAADWAM |

|---|---|---|

| Canale Enterprise semestrale | Se impostato su abilitato o 1, CAE non è supportato. | Se impostato su abilitato o 1, CAE non è supportato. |

| Canale corrente O Canale Enterprise mensile |

CaE è supportato indipendentemente dall'impostazione | CaE è supportato indipendentemente dall'impostazione |

Per una spiegazione dei canali di aggiornamento di Office, vedere Panoramica dei canali di aggiornamento per Microsoft 365 Apps. La raccomandazione è che le organizzazioni non disabilitano Gestione account Web (WAM).

Creazione condivisa in app Office

Quando più utenti collaborano contemporaneamente a un documento, CAE potrebbe non revocare immediatamente l'accesso al documento in base agli eventi di modifica dei criteri. In questo caso, l'utente perde completamente l'accesso dopo:

- Chiusura del documento

- Chiusura del app Office

- Dopo 1 ora in cui viene impostato un criterio IP di accesso condizionale

Per ridurre ulteriormente questo tempo, un Amministrazione istrator di SharePoint può ridurre la durata massima delle sessioni di creazione condivisa per i documenti archiviati in SharePoint Online e Microsoft OneDrive configurando i criteri dei percorsi di rete. Una volta modificata questa configurazione, la durata massima delle sessioni di creazione condivisa viene ridotta a 15 minuti e può essere modificata ulteriormente usando il comando PowerShell di SharePoint Online Set-SPOTenant –IPAddressWACTokenLifetime.

Abilitare dopo che un utente è disabilitato

Se si abilita un utente subito dopo la disabilitazione, è presente una latenza prima che l'account venga riconosciuto come abilitato in servizi Microsoft downstream.

- SharePoint Online e Teams hanno in genere un ritardo di 15 minuti.

- Exchange Online ha in genere un ritardo di 35-40 minuti.

Notifiche push

I criteri di indirizzo IP non vengono valutati prima del rilascio delle notifiche push. Questo scenario esiste perché le notifiche push sono in uscita e non hanno un indirizzo IP associato da valutare. Se un utente seleziona tale notifica push, ad esempio un messaggio di posta elettronica in Outlook, i criteri degli indirizzi IP CAE vengono ancora applicati prima che il messaggio di posta elettronica possa essere visualizzato. Le notifiche push visualizzano un'anteprima dei messaggi, che non è protetta da un criterio di indirizzo IP. Tutti gli altri controlli CAE vengono eseguiti prima dell'invio della notifica push. Se un utente o un dispositivo ha l'accesso rimosso, l'imposizione viene eseguita entro il periodo documentato.

Utenti guest

CAE non supporta gli account utente guest. Gli eventi di revoca CAE e i criteri di accesso condizionale basati su IP non vengono applicati istantaneamente.

Cae e frequenza di accesso

Frequenza di accesso viene rispettata con o senza CAE.