Creare resilienza con la gestione delle credenziali

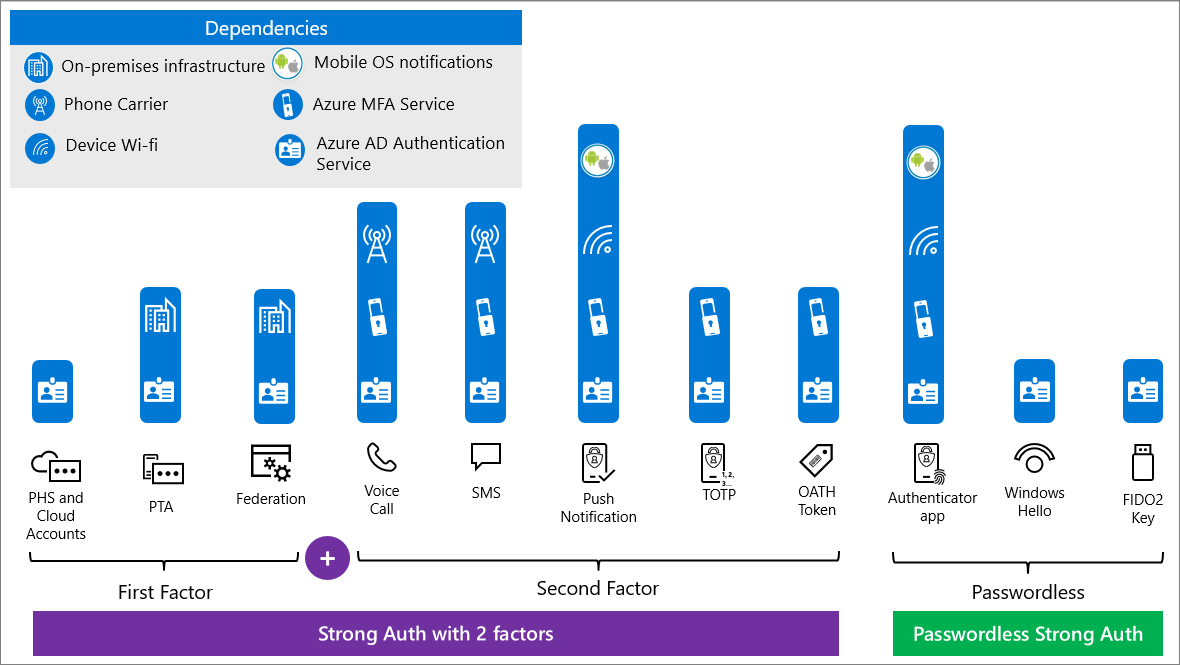

Quando una credenziale viene presentata a Microsoft Entra ID in una richiesta di token, esistono più dipendenze che devono essere disponibili per la convalida. Il primo fattore di autenticazione si basa sull'autenticazione di Microsoft Entra e, in alcuni casi, sull'infrastruttura locale. Per altre informazioni sulle architetture di autenticazione ibrida, vedere Creare resilienza nell'infrastruttura ibrida.

Se si implementa un secondo fattore, le dipendenze per il secondo fattore vengono aggiunte alle dipendenze per la prima. Ad esempio, se il primo fattore è tramite PTA e il secondo fattore è SMS, le dipendenze sono le seguenti.

- Servizi di autenticazione di Microsoft Entra

- Servizio di autenticazione a più fattori Microsoft Entra

- Infrastruttura locale

- Telefono vettore

- Dispositivo dell'utente (non immagine)

La strategia delle credenziali deve considerare le dipendenze di ogni tipo di autenticazione e i metodi di provisioning che evitano un singolo punto di errore.

Poiché i metodi di autenticazione hanno dipendenze diverse, è consigliabile consentire agli utenti di registrarsi per il maggior numero possibile di opzioni di secondo fattore. Assicurarsi di includere i secondi fattori con dipendenze diverse, se possibile. Ad esempio, la chiamata vocale e l'SMS come secondo fattore condividono le stesse dipendenze, in modo che le uniche opzioni non mitigano il rischio.

La strategia delle credenziali più resilienti consiste nell'usare l'autenticazione senza password. Le chiavi di sicurezza di Windows Hello for Business e FIDO 2.0 hanno meno dipendenze rispetto all'autenticazione avanzata con due fattori distinti. L'app Microsoft Authenticator, Windows Hello for Business e le chiavi di sicurezza FIDO 2.0 sono le chiavi di sicurezza più sicure.

Per i secondi fattori, l'app Microsoft Authenticator o altre app di autenticazione che usano passcode monouso basato sul tempo (TOTP) o token hardware OAuth hanno le dipendenze più poche e sono quindi più resilienti.

In che modo più credenziali contribuiscono alla resilienza?

Il provisioning di più tipi di credenziali offre agli utenti opzioni che supportano le preferenze e i vincoli ambientali. Di conseguenza, l'autenticazione interattiva in cui agli utenti viene richiesta l'autenticazione a più fattori sarà più resiliente alle dipendenze specifiche non disponibili al momento della richiesta. È possibile ottimizzare le richieste di riautenticazione per l'autenticazione a più fattori.

Oltre alla resilienza dei singoli utenti descritta in precedenza, le aziende devono pianificare contingenze su larga scala per interruzioni su larga scala, ad esempio errori operativi che introducono una configurazione errata, un'emergenza naturale o un'interruzione delle risorse a livello aziendale in un servizio federativo locale (soprattutto se usato per l'autenticazione a più fattori).

Ricerca per categorie implementare credenziali resilienti?

- Distribuire credenziali senza password, ad esempio Windows Hello for Business, autenticazione Telefono e chiavi di sicurezza FIDO2 per ridurre le dipendenze.

- Distribuire l'app Microsoft Authenticator come secondo fattore.

- Attivare la sincronizzazione dell'hash delle password per gli account ibridi sincronizzati da Windows Server Active Directory. Questa opzione può essere abilitata insieme a servizi federati, ad esempio Active Directory Federation Services (AD FS) e fornisce un fallback nel caso in cui il servizio federativo non riesca.

- Analizzare l'utilizzo dei metodi di autenticazione a più fattori per migliorare l'esperienza utente.

- Implementare una strategia di controllo degli accessi resiliente

Passaggi successivi

Risorse di resilienza per amministratori e architetti

- Creare resilienza con gli stati del dispositivo

- Creare resilienza usando la valutazione dell'accesso continuo (CAE)

- Creare resilienza nell'autenticazione utente esterna

- Creare resilienza nell'autenticazione ibrida

- Creare resilienza nell'accesso alle applicazioni con il proxy di applicazione