Creare resilienza con gli stati del dispositivo

Abilitando gli stati del dispositivo con Microsoft Entra ID, gli amministratori possono creare criteri di accesso condizionale che controllano l'accesso alle applicazioni in base allo stato del dispositivo. L'abilitazione degli stati dei dispositivi soddisfa i requisiti di autenticazione avanzata per l'accesso alle risorse, riduce le richieste di autenticazione a più fattori e migliora la resilienza.

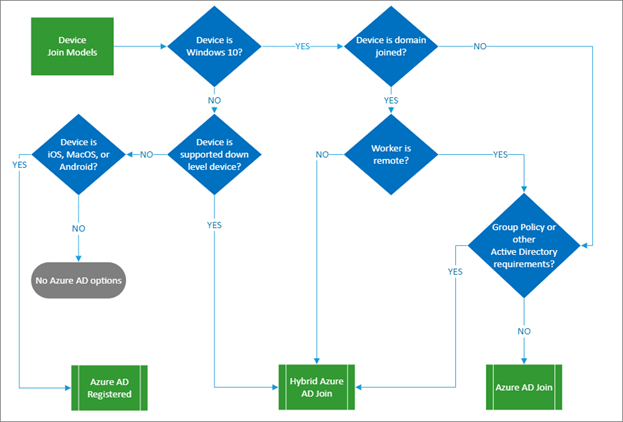

Il grafico di flusso seguente presenta i modi per eseguire l'onboarding dei dispositivi in Microsoft Entra ID che abilitano gli stati del dispositivo. È possibile usare più di una nell'organizzazione.

Quando si usano gli stati del dispositivo, nella maggior parte dei casi gli utenti riscontrano l'accesso Single Sign-On alle risorse tramite un token di aggiornamento primario (PRT). Il token di aggiornamento primario contiene attestazioni relative all'utente e al dispositivo. È possibile usare queste attestazioni per ottenere token di autenticazione per accedere alle applicazioni dal dispositivo. Il token di aggiornamento primario è valido per 14 giorni e viene rinnovato continuamente, purché l'utente usi attivamente il dispositivo, offrendo agli utenti un'esperienza resiliente. Per altre informazioni su come un token di aggiornamento primario può ottenere attestazioni di autenticazione a più fattori, vedere When does does a PRT get an MFA claim .For more information about how a PRT can get a multifactor authentication claims, see When does does a PRT get an MFA claim.

In che modo gli stati del dispositivo sono utili?

Quando un token di aggiornamento primario richiede l'accesso a un'applicazione, le attestazioni relative a dispositivo, sessione e autenticazione a più fattori sono considerate attendibili da Microsoft Entra ID. Quando gli amministratori creano criteri che richiedono un controllo basato su dispositivo o un controllo di autenticazione a più fattori, il requisito dei criteri può essere soddisfatto tramite lo stato del dispositivo senza tentare l'autenticazione a più fattori. Gli utenti non vedranno più richieste di autenticazione a più fattori nello stesso dispositivo. Ciò aumenta la resilienza a un'interruzione del servizio di autenticazione a più fattori Microsoft Entra o delle dipendenze, ad esempio i provider di telecomunicazioni locali.

Ricerca per categorie implementare gli stati del dispositivo?

- Abilitare l'aggiunta ibrida a Microsoft Entra e l'aggiunta a Microsoft Entra per i dispositivi Windows di proprietà dell'azienda e richiederne l'aggiunta, se possibile. Se non è possibile, richiedere la registrazione. Se nell'organizzazione sono presenti versioni precedenti di Windows, aggiornare tali dispositivi per usare Windows 10.

- Standardizzare l'accesso al browser utente per usare Microsoft Edge o Google Chrome con l'estensioneMicrosoft Single Sign-On che consente l'accesso Single Sign-On facile alle applicazioni Web tramite il token di aggiornamento primario.

- Per i dispositivi iOS e Android personali o aziendali, distribuire l'app Microsoft Authenticator. Oltre alle funzionalità di accesso senza password e MFA, l'app Microsoft Authenticator abilita l'accesso Single Sign-On tra applicazioni native tramite l'autenticazione negoziata con un minor numero di richieste di autenticazione per gli utenti finali.

- Per i dispositivi iOS e Android personali o aziendali, usare la gestione delle applicazioni mobili per accedere in modo sicuro alle risorse aziendali con un minor numero di richieste di autenticazione.

- Per i dispositivi macOS, usare il plug-in Microsoft Enterprise SSO per i dispositivi Apple (anteprima) per registrare il dispositivo e fornire l'accesso SSO tra applicazioni native e browser Microsoft Entra. Quindi, in base all'ambiente, seguire i passaggi specifici per Microsoft Intune o Jamf Pro.

Passaggi successivi

Risorse di resilienza per amministratori e architetti

- Creare resilienza con la gestione delle credenziali

- Creare resilienza usando la valutazione dell'accesso continuo (CAE)

- Creare resilienza nell'autenticazione utente esterna

- Creare resilienza nell'autenticazione ibrida

- Creare resilienza nell'accesso alle applicazioni con il proxy di applicazione