Informazioni sulle linee guida per la progettazione e la pianificazione del sito di Dominio di Active Directory Services per Azure NetApp Files

La progettazione e la pianificazione appropriate di servizi di Dominio di Active Directory (AD DS) sono fondamentali per le architetture di soluzioni che usano i volumi di Azure NetApp Files. Le funzionalità di Azure NetApp Files, ad esempio volumi SMB, volumi a doppio protocollo e volumi Kerberos NFSv4.1, sono progettate per essere usate con Active Directory Domain Services.

Questo articolo fornisce consigli utili per sviluppare una strategia di distribuzione di Active Directory Domain Services per Azure NetApp Files. Prima di leggere questo articolo, è necessario avere una buona conoscenza del funzionamento di Active Directory Domain Services a livello funzionale.

Identificare i requisiti di AD DS per Azure NetApp Files

Prima di distribuire i volumi di Azure NetApp Files, è necessario identificare i requisiti di integrazione di Active Directory Domain Services per Azure NetApp Files per assicurarsi che Azure NetApp Files sia ben connesso ad Active Directory Domain Services. L'integrazione di Active Directory Domain Services non corretta o incompleta con Azure NetApp Files potrebbe causare interruzioni o interruzioni dell'accesso client per volumi SMB, dual-protocol o Kerberos NFSv4.1.

Scenari di autenticazione supportati

Azure NetApp Files supporta l'autenticazione basata su identità tramite SMB tramite i metodi seguenti.

- Autenticazione di Active Directory Domain Services: i computer Windows aggiunti ad Active Directory Domain Services possono accedere alle condivisioni di Azure NetApp Files con credenziali di Active Directory tramite SMB. Il client deve avere una linea di vista per Active Directory Domain Services. Se Servizi di dominio Active Directory è già configurato in locale o in una macchina virtuale in Azure in cui i dispositivi sono aggiunti a un dominio ad Active Directory Domain Services, è consigliabile usare Active Directory Domain Services per l'autenticazione della condivisione file di Azure NetApp Files.

- Autenticazione di Servizi di dominio Microsoft Entra: le macchine virtuali Windows aggiunte a Servizi di dominio Microsoft Entra possono accedere alle condivisioni file di Azure NetApp Files con le credenziali di Microsoft Entra Domain Services. In questa soluzione, Microsoft Entra Domain Services esegue un dominio di Windows Server AD tradizionale per conto del cliente.

- Microsoft Entra Kerberos per le identità ibride: l'uso dell'ID Microsoft Entra per l'autenticazione delle identità utente ibride consente agli utenti di Microsoft Entra di accedere alle condivisioni file di Azure NetApp Files usando l'autenticazione Kerberos. Ciò significa che gli utenti finali possono accedere alle condivisioni file di Azure NetApp Files senza richiedere una line-of-sight ai controller di dominio di Microsoft Entra ibrido e alle macchine virtuali Windows o Linux aggiunte a Microsoft Entra. Le identità solo cloud non sono attualmente supportate.

- Autenticazione Kerberos di AD per i client Linux: i client Linux possono usare l'autenticazione Kerberos tramite SMB per Azure NetApp Files usando Active Directory Domain Services.

Requisiti di rete

I volumi SMB, dual protocol e Kerberos NFSv4.1 di Azure NetApp Files richiedono connettività di rete affidabile e a bassa latenza (minore di 10 ms RTT) ai controller di dominio di Active Directory Domain Services. Connettività di rete insufficiente o latenza di rete elevata tra Azure NetApp Files e controller di dominio Active Directory Domain Services può causare interruzioni dell'accesso client o timeout del client.

Assicurarsi di soddisfare i requisiti seguenti relativi alla topologia di rete e alle configurazioni:

- Assicurarsi che venga usata una topologia di rete supportata per Azure NetApp Files .

- Assicurarsi che i controller di dominio di Active Directory Domain Services dispongano della connettività di rete dalla subnet delegata di Azure NetApp Files che ospita i volumi di Azure NetApp Files.

- Le topologie di rete virtuale con peering con controller di dominio Active Directory Domain Services devono avere il peering configurato correttamente per supportare Azure NetApp Files per la connettività di rete del controller di dominio di Active Directory Domain Services.

- I gruppi di sicurezza di rete (NSG) e i firewall del controller di dominio Active Directory Domain Services devono avere regole configurate in modo appropriato per supportare la connettività di Azure NetApp Files ad Active Directory Domain Services e DNS.

- Assicurarsi che la latenza sia inferiore a 10 ms RTT tra Azure NetApp Files e i controller di dominio di Active Directory Domain Services.

Le porte di rete necessarie sono le seguenti:

| Service | Porta | Protocollo |

|---|---|---|

| Servizi Web AD | 9389 | TCP |

| DNS* | 53 | TCP |

| DNS* | 53 | UDP |

| ICMPv4 | N/D | Echo Reply |

| Kerberos | 464 | TCP |

| Kerberos | 464 | UDP |

| Kerberos | 88 | TCP |

| Kerberos | 88 | UDP |

| LDAP | 389 | TCP |

| LDAP | 389 | UDP |

| LDAP | 389 | TLS |

| LDAP | 3268 | TCP |

| Nome NetBIOS | 138 | UDP |

| SAM/LSA | 445 | TCP |

| SAM/LSA | 445 | UDP |

*DNS in esecuzione nel controller di dominio di Active Directory Domain Services

Requisiti DNS

I volumi SMB, dual protocol e Kerberos NFSv4.1 di Azure NetApp Files richiedono l'accesso affidabile ai servizi DNS (Domain Name System) e ai record DNS aggiornati. Una connettività di rete insufficiente tra Azure NetApp Files e i server DNS può causare interruzioni dell'accesso client o timeout client. I record DNS incompleti o non corretti per Servizi di dominio Active Directory o Azure NetApp Files possono causare interruzioni dell'accesso client o timeout client.

Azure NetApp Files supporta l'uso di server DNS integrati di Active Directory o DNS autonomi.

Assicurarsi di soddisfare i requisiti seguenti sulle configurazioni DNS:

- Se si usano server DNS autonomi:

- Assicurarsi che i server DNS dispongano della connettività di rete alla subnet delegata di Azure NetApp Files che ospita i volumi di Azure NetApp Files.

- Assicurarsi che le porte di rete UDP 53 e TCP 53 non siano bloccate da firewall o gruppi di sicurezza di rete.

- Assicurarsi che i record SRV registrati dal servizio Accesso net di Active Directory Domain Services siano stati creati nei server DNS.

- Verificare che i record PTR per i controller di dominio di Active Directory Domain Services usati da Azure NetApp Files siano stati creati nei server DNS nello stesso dominio della configurazione di Azure NetApp Files.

- Azure NetApp Files non elimina automaticamente i record del puntatore (PTR) associati alle voci DNS quando viene eliminato un volume. I record PTR vengono usati per le ricerche DNS inverse, che eseguono il mapping degli indirizzi IP ai nomi host. Vengono in genere gestiti dall'amministratore del server DNS. Quando si crea un volume in Azure NetApp Files, è possibile associarlo a un nome DNS. Tuttavia, la gestione dei record DNS, inclusi i record PTR, non rientra nell'ambito di Azure NetApp Files. Azure NetApp Files offre la possibilità di associare un volume a un nome DNS per semplificare l'accesso, ma non gestisce i record DNS associati a tale nome. Se si elimina un volume in Azure NetApp Files, i record DNS associati (ad esempio i record A per l'inoltro delle ricerche DNS) devono essere gestiti ed eliminati dal server DNS o dal servizio DNS in uso.

- Azure NetApp Files supporta gli aggiornamenti DNS dinamici standard e sicuri. Se sono necessari aggiornamenti DNS dinamici sicuri, assicurarsi che gli aggiornamenti sicuri siano configurati nei server DNS.

- Se gli aggiornamenti DNS dinamici non vengono usati, è necessario creare manualmente un record A e un record PTR per gli account computer di Active Directory Domain Services creati nell'unità organizzativa di Active Directory Domain Services (specificata nella connessione ad Azure NetApp Files AD) per supportare la firma LDAP di Azure NetApp Files, LDAP su TLS, SMB, doppio protocollo o volumi Kerberos NFSv4.1.

- Per topologie di Active Directory Domain Services complesse o di grandi dimensioni, è possibile che siano necessari criteri DNS o priorità subnet DNS per supportare i volumi NFS abilitati per LDAP.

Requisiti di origine dell'ora

Azure NetApp Files usa time.windows.com come origine dell'ora. Assicurarsi che i controller di dominio usati da Azure NetApp Files siano configurati per l'uso di time.windows.com o un'altra origine temporale stabile e accurata (strato 1). Se sono presenti più di cinque minuti di asimmetria tra Azure NetApp Files e il client o i controller di dominio AS DS, l'autenticazione avrà esito negativo; Anche l'accesso ai volumi di Azure NetApp Files potrebbe non riuscire.

Decidere quale Servizi di dominio Active Directory usare con Azure NetApp Files

Azure NetApp Files supporta sia Dominio di Active Directory Services (AD DS) che Microsoft Entra Domain Services per le connessioni AD. Prima di creare una connessione ad Active Directory, è necessario decidere se usare Servizi di dominio Active Directory o Microsoft Entra Domain Services.

Per altre informazioni, vedere Confrontare i servizi di Dominio di Active Directory autogestito, Microsoft Entra ID e Microsoft Entra Domain Services gestito.

Considerazioni sui servizi di Dominio di Active Directory

È consigliabile usare Dominio di Active Directory Services (AD DS) negli scenari seguenti:

- Gli utenti di Active Directory Domain Services sono ospitati in un dominio di Active Directory Domain Services locale che deve accedere alle risorse di Azure NetApp Files.

- Sono presenti applicazioni ospitate parzialmente in locale e parzialmente in Azure che necessitano dell'accesso alle risorse di Azure NetApp Files.

- Non è necessaria l'integrazione di Microsoft Entra Domain Services con un tenant di Microsoft Entra nella sottoscrizione oppure Microsoft Entra Domain Services non è compatibile con i requisiti tecnici.

Nota

Azure NetApp Files non supporta l'uso di controller di dominio di sola lettura (RODC) di Active Directory Domain Services.

Se si sceglie di usare Servizi di dominio Active Directory con Azure NetApp Files, seguire le indicazioni riportate in Estendere Active Directory Domain Services nella Guida all'architettura di Azure e assicurarsi di soddisfare i requisiti di rete e DNS di Azure NetApp Files per Active Directory Domain Services.

Considerazioni su Microsoft Entra Domain Services

Microsoft Entra Domain Services è un dominio di Active Directory Domain Services gestito sincronizzato con il tenant di Microsoft Entra. I principali vantaggi dell'uso di Microsoft Entra Domain Services sono i seguenti:

- Microsoft Entra Domain Services è un dominio autonomo. Di conseguenza, non è necessario configurare la connettività di rete tra l'ambiente locale e Azure.

- Offre un'esperienza semplificata di distribuzione e gestione.

È consigliabile usare Microsoft Entra Domain Services negli scenari seguenti:

- Non è necessario estendere Active Directory Domain Services dall'ambiente locale ad Azure per fornire l'accesso alle risorse di Azure NetApp Files.

- I criteri di sicurezza non consentono l'estensione di Active Directory Domain Services locale in Azure.

- Non si ha una conoscenza approfondita di Active Directory Domain Services. Microsoft Entra Domain Services può migliorare la probabilità di risultati positivi con Azure NetApp Files.

Se si sceglie di usare Servizi di dominio Microsoft Entra con Azure NetApp Files, vedere la documentazione di Microsoft Entra Domain Services per le linee guida per architettura, distribuzione e gestione. Assicurarsi di soddisfare anche i requisiti di rete e DNS di Azure NetApp Files.

Progettare la topologia del sito di Active Directory Domain Services per l'uso con Azure NetApp Files

Una progettazione appropriata per la topologia del sito di Active Directory Domain Services è fondamentale per qualsiasi architettura di soluzione che coinvolge volumi Kerberos SMB, dual protocol o NFSv4.1 di Azure NetApp Files.

La topologia o la configurazione del sito di Active Directory Domain Services non corretta possono comportare i comportamenti seguenti:

- Errore durante la creazione di volumi Kerberos SMB, dual protocol o NFSv4.1 di Azure NetApp Files

- Impossibile modificare la configurazione della connessione AD ANF

- Prestazioni di query client LDAP scarse

- Problemi di autenticazione

Una topologia del sito di Active Directory Domain Services per Azure NetApp Files è una rappresentazione logica della rete di Azure NetApp Files. La progettazione di una topologia del sito di Active Directory Domain Services per Azure NetApp Files prevede la pianificazione del posizionamento del controller di dominio, la progettazione di siti, l'infrastruttura DNS e le subnet di rete per garantire una buona connettività tra il servizio Azure NetApp Files, i client di archiviazione di Azure NetApp Files e i controller di dominio Active Directory Domain Services.

Oltre a più controller di dominio assegnati al sito di Active Directory Domain Services configurato nel nome del sito di Azure NetApp Files AD, il sito di Active Directory Domain Services di Azure NetApp Files può avere una o più subnet assegnate.

Nota

È essenziale che tutti i controller di dominio e le subnet assegnati al sito di Active Directory Domain Services di Azure NetApp Files siano ben connessi (meno di 10 ms di latenza RTT) e raggiungibili dalle interfacce di rete usate dai volumi di Azure NetApp Files.

Se si usano funzionalità di rete Standard, è necessario assicurarsi che tutte le regole definite dall'utente o del gruppo di sicurezza di rete (NSG) non blocchino le comunicazioni di rete di Azure NetApp Files con i controller di dominio di Active Directory Domain Services assegnati al sito di Active Directory Domain Services di Azure NetApp Files.

Se si usano appliance virtuali di rete o firewall (ad esempio Palo Alto Networks o firewall Fortinet), è necessario configurarli per non bloccare il traffico di rete tra Azure NetApp Files e i controller di dominio e le subnet di Active Directory Domain Services assegnati al sito di Azure NetApp Files AD DS.

Come Azure NetApp Files usa le informazioni sul sito di Active Directory Domain Services

Azure NetApp Files usa il nome del sito di Active Directory configurato nelle connessioni di Active Directory per individuare quali controller di dominio sono presenti per supportare l'autenticazione, l'aggiunta a un dominio, le query LDAP e le operazioni di ticket Kerberos.

Individuazione del controller di dominio di Active Directory Domain Services

Azure NetApp Files avvia l'individuazione del controller di dominio ogni quattro ore. Azure NetApp Files esegue una query sul record di risorse del servizio DNS specifico del sito (SRV) per determinare quali controller di dominio si trovano nel sito di Active Directory Domain Services specificato nel campo Nome sito di Active Directory della connessione ad Azure NetApp Files AD. L'individuazione del server del controller di dominio di Azure NetApp Files controlla lo stato dei servizi ospitati nei controller di dominio (ad esempio Kerberos, LDAP, Accesso rete e LSA) e seleziona il controller di dominio ottimale per le richieste di autenticazione.

I record di risorse del servizio DNS (SRV) per il sito di Active Directory Domain Services specificato nel campo Nome sito di Active Directory della connessione di Azure NetApp Files AD devono contenere l'elenco di indirizzi IP per i controller di dominio di Active Directory Domain Services che verranno usati da Azure NetApp Files. È possibile verificare la validità del record di risorse DNS (SRV) usando l'utilità nslookup .

Nota

Se si apportano modifiche ai controller di dominio nel sito di Active Directory Domain Services usato da Azure NetApp Files, attendere almeno quattro ore tra la distribuzione di nuovi controller di dominio di Active Directory Domain Services e il ritiro dei controller di dominio Active Directory Domain Services esistenti. Questo tempo di attesa consente ad Azure NetApp Files di individuare i nuovi controller di dominio di Active Directory Domain Services.

Assicurarsi che i record DNS non aggiornati associati al controller di dominio Active Directory Domain Services ritirato vengano rimossi dal DNS. In questo modo si garantisce che Azure NetApp Files non tenti di comunicare con il controller di dominio ritirato.

Individuazione del server LDAP AD DS

Un processo di individuazione separato per i server LDAP di Active Directory Domain Services si verifica quando LDAP è abilitato per un volume NFS di Azure NetApp Files. Quando il client LDAP viene creato in Azure NetApp Files, Azure NetApp Files esegue una query sul record di risorse del servizio di dominio Active Directory Domain Services (SRV) per un elenco di tutti i server LDAP di Active Directory Domain Services nel dominio e non i server LDAP di Active Directory Domain Services assegnati al sito di Active Directory Domain Services specificato nella connessione AD.

In topologie di Active Directory Domain Services di grandi dimensioni o complesse, potrebbe essere necessario implementare criteri DNS o priorità della subnet DNS per assicurarsi che vengano restituiti i server LDAP di Active Directory Domain Services assegnati al sito di Active Directory Domain Services specificato nella connessione di Active Directory.

In alternativa, è possibile eseguire l'override del processo di individuazione del server LDAP di Active Directory Domain Services specificando fino a due server AD preferiti per il client LDAP.

Importante

Se Azure NetApp Files non riesce a raggiungere un server LDAP di Active Directory Domain Services individuato durante la creazione del client LDAP di Azure NetApp Files, la creazione del volume abilitato LDAP avrà esito negativo.

Conseguenze della configurazione del nome del sito di Active Directory non corretta o incompleta

La topologia o la configurazione del sito di Active Directory Domain Services non corrette o incomplete possono causare errori di creazione del volume, problemi con query client, errori di autenticazione ed errori per modificare le connessioni di Azure NetApp Files AD.

Importante

Il campo Nome sito di Active Directory è necessario per creare una connessione ad Azure NetApp Files AD. Il sito di Active Directory Domain Services definito deve esistere e essere configurato correttamente.

Azure NetApp Files usa il sito di Active Directory Domain Services per individuare i controller di dominio e le subnet assegnati al sito di Active Directory Domain Services definito nel nome del sito di Active Directory. Tutti i controller di dominio assegnati al sito di Active Directory Domain Services devono avere una buona connettività di rete dalle interfacce di rete virtuale di Azure usate da ANF ed essere raggiungibili. Le macchine virtuali del controller di dominio di Active Directory Domain Services assegnate al sito di Active Directory Domain Services usate da Azure NetApp Files devono essere escluse dai criteri di gestione dei costi che arrestano le macchine virtuali.

Se Azure NetApp Files non è in grado di raggiungere i controller di dominio assegnati al sito di Active Directory Domain Services, il processo di individuazione del controller di dominio eseguirà una query sul dominio di Active Directory Domain Services per un elenco di tutti i controller di dominio. L'elenco dei controller di dominio restituiti da questa query è un elenco non ordinato. Di conseguenza, Azure NetApp Files può provare a usare controller di dominio che non sono raggiungibili o ben connessi, che possono causare errori di creazione del volume, problemi con query client, errori di autenticazione e errori per modificare le connessioni di Azure NetApp Files AD.

È necessario aggiornare la configurazione del sito di Active Directory Domain Services ogni volta che i nuovi controller di dominio vengono distribuiti in una subnet assegnata al sito di Active Directory Domain Services usato dall'Connessione di Azure NetApp Files AD. Assicurarsi che i record SRV DNS per il sito riflettano le modifiche apportate ai controller di dominio assegnati al sito di Active Directory Domain Services usato da Azure NetApp Files. È possibile verificare la validità del record di risorse DNS (SRV) usando l'utilità nslookup .

Nota

Azure NetApp Files non supporta l'uso di controller di dominio di sola lettura (RODC) di Active Directory Domain Services. Per impedire ad Azure NetApp Files di usare un controller di dominio di sola lettura, non configurare il campo Nome sito di Active Directory delle connessioni ad con un controller di dominio di sola lettura.

Configurazione della topologia del sito di Active Directory Domain Services di esempio per Azure NetApp Files

Una topologia del sito di Active Directory Domain Services è una rappresentazione logica della rete in cui è distribuito Azure NetApp Files. In questa sezione, lo scenario di configurazione di esempio per la topologia del sito di Active Directory Domain Services prevede di mostrare una progettazione di sito di Active Directory Domain Services di base per Azure NetApp Files. Non è l'unico modo per progettare la topologia di rete o di sito di ACTIVE Directory per Azure NetApp Files.

Importante

Per gli scenari che coinvolgono topologie di rete complesse di Active Directory Domain Services o complesse, è necessario disporre di un'autorità di certificazione del servizio gestito di Microsoft Azure esaminare la rete di Azure NetApp Files e la progettazione del sito AD.

Il diagramma seguente illustra una topologia di rete di esempio: sample-network-topology.png

Nella topologia di rete di esempio un dominio di Active Directory Domain Services locale (anf.local) viene esteso in una rete virtuale di Azure. La rete locale è connessa alla rete virtuale di Azure usando un circuito Azure ExpressRoute.

La rete virtuale di Azure ha quattro subnet: subnet del gateway, subnet di Azure Bastion, subnet di Active Directory Domain Services e una subnet delegata di Azure NetApp Files. I controller di dominio Active Directory Domain Services ridondanti aggiunti al anf.local dominio vengono distribuiti nella subnet di Active Directory Domain Services. Alla subnet di Active Directory Domain Services viene assegnato l'intervallo di indirizzi IP 10.0.0.0/24.

Azure NetApp Files può usare un solo sito di Active Directory Domain Services per determinare quali controller di dominio verranno usati per l'autenticazione, le query LDAP e Kerberos. Nello scenario di esempio vengono creati e assegnati due oggetti subnet a un sito denominato ANF usando l'utilità Siti e servizi di Active Directory. Viene eseguito il mapping di un oggetto subnet alla subnet di Active Directory Domain Services, 10.0.0.0/24 e l'altro oggetto subnet viene mappato alla subnet delegata ANF, 10.0.2.0/24.

Nello strumento Siti e servizi di Active Directory verificare che i controller di dominio di Active Directory Domain Services distribuiti nella subnet di Active Directory Domain Services siano assegnati al ANF sito:

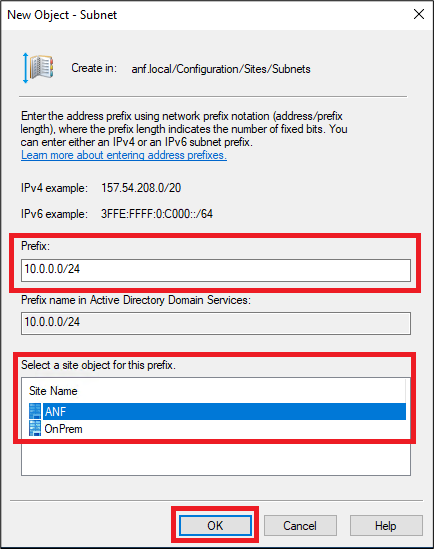

Per creare l'oggetto subnet mappato alla subnet di Active Directory Domain Services nella rete virtuale di Azure, fare clic con il pulsante destro del mouse sul contenitore Subnet nell'utilità Siti e servizi di Active Directory e selezionare Nuova subnet....

Nella finestra di dialogo Nuovo oggetto - Subnet viene immesso l'intervallo di indirizzi IP 10.0.0.0/24 per la subnet di Active Directory Domain Services nel campo Prefisso. Selezionare ANF come oggetto sito per la subnet. Selezionare OK per creare l'oggetto subnet e assegnarlo al ANF sito.

Per verificare che il nuovo oggetto subnet sia assegnato al sito corretto, fare clic con il pulsante destro del mouse sull'oggetto subnet 10.0.0.0/24 e scegliere Proprietà. Il campo Sito deve visualizzare l'oggetto ANF sito:

Per creare l'oggetto subnet mappato alla subnet delegata di Azure NetApp Files nella rete virtuale di Azure, fare clic con il pulsante destro del mouse sul contenitore Subnet nell'utilità Siti e servizi di Active Directory e selezionare Nuova subnet.

Considerazioni sulla replica tra aree

La replica tra aree di Azure NetApp Files consente di replicare i volumi di Azure NetApp Files da un'area a un'altra per supportare i requisiti di continuità aziendale e ripristino di emergenza (BC/DR).

I volumi Kerberos SMB, dual protocol e NFSv4.1 di Azure NetApp Files supportano la replica tra aree. La replica di questi volumi richiede:

- Un account NetApp creato nelle aree di origine e di destinazione.

- Connessione di Active Directory di Azure NetApp Files nell'account NetApp creato nelle aree di origine e di destinazione.

- I controller di dominio di Active Directory Domain Services vengono distribuiti ed eseguiti nell'area di destinazione.

- Per consentire una buona comunicazione di rete di Azure NetApp Files con i controller di dominio Active Directory nell'area di destinazione, è necessario distribuire una corretta comunicazione di rete di Azure NetApp Files con i controller di dominio di Active Directory Domain Services nell'area di destinazione.

- La connessione Active Directory nell'area di destinazione deve essere configurata per l'uso delle risorse DNS e del sito di Active Directory nell'area di destinazione.

Passaggi successivi

- Creare e gestire connessioni di Active Directory

- Modificare le connessioni di Active Directory

- Abilitare l'autenticazione LDAP di Active Directory Domain Services per i volumi NFS

- Creare un volume SMB

- Creare un volume a doppio protocollo

- Errori per i volumi SMB e dual-protocol

- Accedere ai volumi SMB da macchine virtuali Windows aggiunte a Microsoft Entra