Usare Istanza gestita di SQL di Azure in modo sicuro con gli endpoint pubblici

Si applica a:Istanza gestita di SQL di Azure SQL

Istanza gestita di SQL di Azure può fornire la connettività utente tramite endpoint pubblici. Questo articolo spiega come rendere questa configurazione più sicura.

Scenari

Istanza gestita di SQL di Azure fornisce un endpoint locale della rete virtuale per consentire la connettività dall'interno della rete virtuale. L'opzione predefinita fornisce l'isolamento massimo. Tuttavia, esistono scenari in cui è necessario fornire una connessione all'endpoint pubblico:

- L'istanza gestita deve essere integrata con offerte PaaS (Platform-as-a-Service) solo multi-tenant.

- È necessaria una produttività più elevata dello scambio di dati di quanto sia possibile quando si usa una VPN.

- I criteri aziendali vietano PaaS all'interno delle reti aziendali.

Distribuire un'istanza gestita per l'accesso all'endpoint pubblico

Anche se non è obbligatorio, il modello di distribuzione comune per un'istanza gestita con accesso all'endpoint pubblico consiste nel creare l'istanza in una rete virtuale isolata dedicata. In questa configurazione la rete virtuale viene usata solo per l'isolamento del cluster virtuale. Non importa se lo spazio indirizzi IP dell'istanza gestita si sovrappone allo spazio indirizzi IP di una rete aziendale.

Proteggere i dati in movimento

Il traffico dati di Istanza gestita di SQL viene sempre crittografato se il driver client supporta la crittografia. I dati inviati tra l'istanza gestita e altre macchine virtuali di Azure o i servizi di Azure non lasciano mai la rete backbone di Azure. Se c'è una connessione tra l'istanza gestita e una rete locale, è consigliabile usare Azure ExpressRoute. ExpressRoute aiuta a evitare lo spostamento dei dati tramite Internet pubblico. Per la connettività locale dell'istanza gestita è possibile usare solo il peering privato.

Bloccare la connettività in ingresso e in uscita

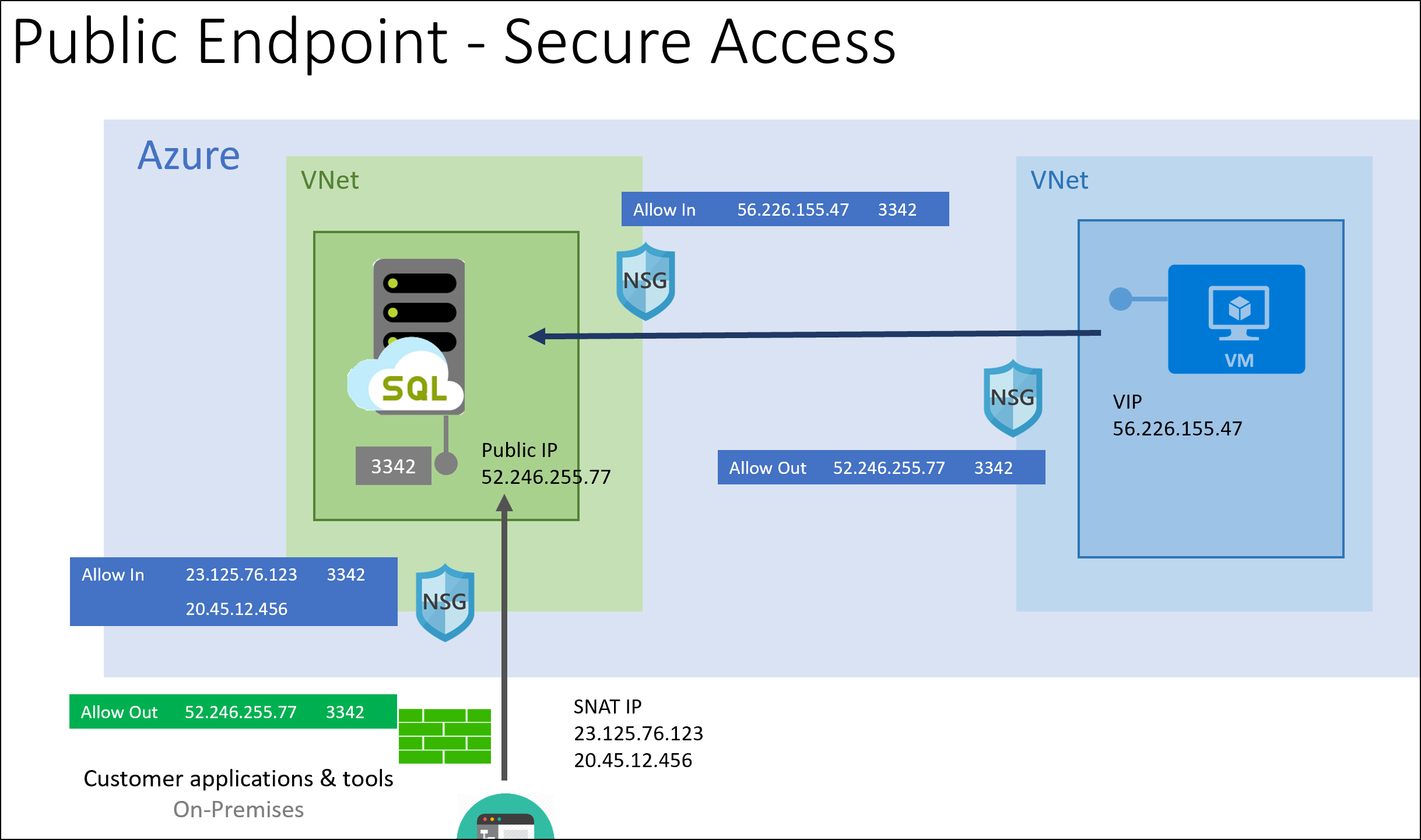

Il seguente diagramma illustra le configurazioni di sicurezza consigliate:

Un'istanza gestita ha un indirizzo dell'endpoint pubblico dedicato a un cliente. Questo endpoint condivide l'indirizzo IP con l'endpoint di gestione, ma usa una porta diversa. Analogamente a un endpoint locale della rete virtuale, l'endpoint pubblico può cambiare dopo alcune operazioni di gestione. Determinare sempre l'indirizzo dell'endpoint pubblico risolvendo il record FQDN dell'endpoint, come ad esempio quando si configurano regole del firewall a livello di applicazione.

Per garantire che il traffico verso l'istanza gestita provenga da origini attendibili, è consigliabile connettersi da origini con indirizzi IP noti. Usare un gruppo di sicurezza di rete per limitare l'accesso all'endpoint pubblico dell'istanza gestita sulla porta 3342.

Quando i client devono avviare una connessione da una rete locale, assicurarsi che l'indirizzo di origine sia convertito in un set noto di indirizzi IP. Se non è possibile farlo (ad esempio, il personale mobile è uno scenario tipico), è consigliabile usare connessioni VPN da punto a sito e un endpoint locale della rete virtuale.

Se le connessioni vengono avviate da Azure, è consigliabile che il traffico provenga da un indirizzo IP virtuale assegnato noto, ad esempio una macchina virtuale. Per semplificare la gestione degli indirizzi IP virtuali (indirizzi VIP), è possibile usare i prefissi degli indirizzi IP pubblici.

Passaggi successivi

- Informazioni su come configurare l'endpoint pubblico per le istanze gestite: Configurare l'endpoint pubblico

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per