Introduzione alle Microsoft Defender per Kubernetes (deprecato)

Defender for Cloud offre protezione dalle minacce in tempo reale per gli ambienti in contenitori di servizio Azure Kubernetes (servizio Azure Kubernetes) e genera avvisi per attività sospette. È possibile usare queste informazioni per risolvere rapidamente i problemi di sicurezza e migliorare la sicurezza dei contenitori.

La protezione dalle minacce a livello di cluster viene fornita dall'analisi dei log di controllo di Kubernetes. Il rilevamento delle minacce a livello di host per i nodi del servizio Azure Kubernetes Linux è disponibile se si abilita Microsoft Defender per server e l'agente di Log Analytics. Tuttavia, se il cluster viene distribuito in un set di scalabilità di macchine virtuali servizio Azure Kubernetes, l'agente di Log Analytics non è attualmente supportato.

Disponibilità

Importante

Microsoft Defender per Kubernetes è stato sostituito con Microsoft Defender per i contenitori. Se Defender per Kubernetes è già stato abilitato in una sottoscrizione, è possibile continuare a usarlo. Tuttavia, non si otterranno miglioramenti di Defender per contenitori e nuove funzionalità.

Questo piano non è più disponibile per le sottoscrizioni in cui non è già abilitato.

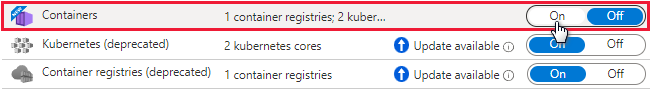

Per eseguire l'aggiornamento a Microsoft Defender per contenitori, aprire la pagina Piani di Defender nel portale e abilitare il nuovo piano:

Altre informazioni su questa modifica sono disponibili nella nota sulla versione.

| Aspetto | Dettagli |

|---|---|

| Stato della versione: | Deprecato (usare Microsoft Defender per i contenitori) |

| Autorizzazioni e ruoli obbligatori: | Il ruolo Amministratore della sicurezza può ignorare gli avvisi. Il ruolo con autorizzazioni di lettura per la sicurezza può visualizzare i risultati. |

| Cloud: |

Quali sono i vantaggi offerti da Microsoft Defender per Kubernetes?

Il team globale di ricercatori Microsoft che si occupano di sicurezza monitora costantemente il panorama delle minacce. Man mano che vengono individuati avvisi e vulnerabilità specifici dei contenitori, questi ricercatori li aggiungono ai feed di intelligence per le minacce e Defender for Cloud avvisa l'utente per qualsiasi elemento pertinente per l'ambiente in uso.

Inoltre, Microsoft Defender per Kubernetes offre protezione dalle minacce a livello di cluster monitorando i log dei cluster. Ciò significa che gli avvisi di sicurezza vengono attivati solo per azioni e distribuzioni che si verificano dopo aver abilitato Defender per Kubernetes nella sottoscrizione.

Esempi di eventi di sicurezza monitorati da Microsoft Defenders per Kubernetes includono:

- Dashboard Kubernetes esposti

- Creazione di ruoli con privilegi elevati

- Creazione di montaggi sensibili.

Per un elenco completo degli avvisi a livello di cluster, vedere avvisi con prefisso "K8S_" nel tipo di avviso nella tabella di riferimento degli avvisi.

Domande frequenti - Microsoft Defender per Kubernetes

- Cosa accade alle sottoscrizioni con Microsoft Defender per Kubernetes o Microsoft Defender per contenitori abilitati?

- Defender per contenitori è un aggiornamento obbligatorio?

- Come è possibile calcolare la variazione potenziale del prezzo?

Cosa accade alle sottoscrizioni con Microsoft Defender per Kubernetes o Microsoft Defender per contenitori abilitati?

Le sottoscrizioni che hanno già uno di questi piani abilitati possono continuare a trarre vantaggio.

Se non sono ancora stati abilitati o se si crea una nuova sottoscrizione, questi piani non possono più essere abilitati.

Defender per contenitori è un aggiornamento obbligatorio?

No. Non è necessario aggiornare le sottoscrizioni con Microsoft Defender per Kubernetes o Microsoft Defender per i registri contenitori abilitate al nuovo Microsoft Defender per il piano contenitori. Tuttavia, non trarranno vantaggio dalle funzionalità nuove e migliorate e avranno un'icona di aggiornamento visualizzata accanto a loro nel portale di Azure.

Come è possibile calcolare la variazione potenziale del prezzo?

Per comprendere i costi, Defender for Cloud offre la cartella di lavoro Price Estimation come parte delle cartelle di lavoro pubblicate. La cartella di lavoro Stima prezzi consente di stimare il prezzo previsto per i piani di Defender for Cloud prima di abilitarli.

Il prezzo dipende dall'architettura e dalla copertura dei contenitori. Informazioni su come abilitare e usare la cartella di lavoro Stima prezzi.

Passaggi successivi

In questo articolo è stata illustrata la protezione kubernetes in Defender for Cloud, tra cui Microsoft Defender per Kubernetes.

Per i materiali correlati, vedere gli articoli seguenti: