Abilitare i flussi principali e i log di traccia del flusso in Firewall di Azure

Firewall di Azure include due nuovi log di diagnostica che è possibile usare per monitorare il firewall:

- Flussi principali

- Traccia del flusso

Flussi principali

Il log Dei flussi principali (noto nel settore come Flussi di grasso) mostra le principali connessioni che contribuiscono alla velocità effettiva più elevata tramite il firewall.

Suggerimento

Attivare i log dei flussi principali solo quando si risolve un problema specifico per evitare un utilizzo eccessivo della CPU di Firewall di Azure.

La velocità di flusso è definita come velocità di trasmissione dei dati (in megabit al secondo unità). In altre parole, si tratta di una misura della quantità di dati digitali che possono essere trasmessi in una rete in un periodo di tempo attraverso il firewall. Il protocollo Top Flows viene eseguito periodicamente ogni tre minuti. La soglia minima da considerare un flusso superiore è di 1 Mbps.

Prerequisiti

- Abilitare i log strutturati

- Usare il formato tabella specifica della risorsa di Azure nel Impostazioni di diagnostica.

Abilitare il log

Abilitare il log usando i comandi di Azure PowerShell seguenti:

Set-AzContext -SubscriptionName <SubscriptionName>

$firewall = Get-AzFirewall -ResourceGroupName <ResourceGroupName> -Name <FirewallName>

$firewall.EnableFatFlowLogging = $true

Set-AzFirewall -AzureFirewall $firewall

Disabilitare il log

Per disabilitare i log, usare lo stesso comando di Azure PowerShell precedente e impostare il valore su False.

Ad esempio:

Set-AzContext -SubscriptionName <SubscriptionName>

$firewall = Get-AzFirewall -ResourceGroupName <ResourceGroupName> -Name <FirewallName>

$firewall.EnableFatFlowLogging = $false

Set-AzFirewall -AzureFirewall $firewall

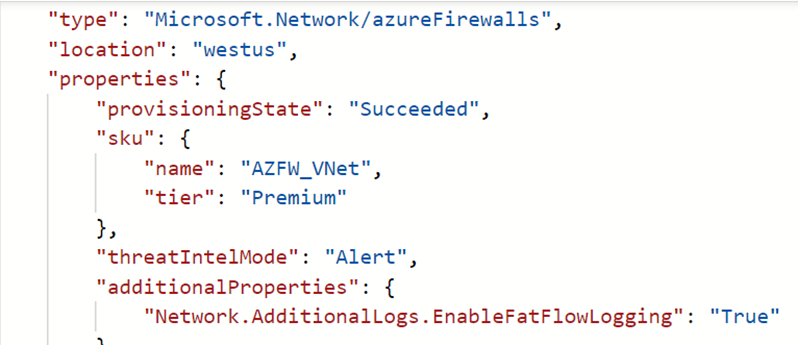

Verificare l'aggiornamento

Esistono alcuni modi per verificare che l'aggiornamento sia riuscito, ma è possibile passare a Panoramica del firewall e selezionare Visualizzazione JSON nell'angolo in alto a destra. Ecco un esempio:

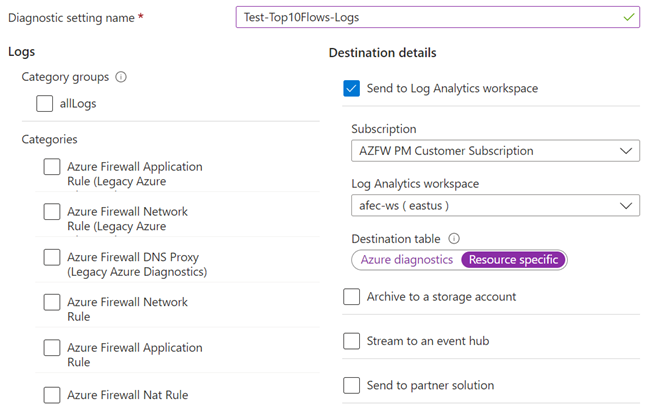

Creare un'impostazione di diagnostica e abilitare una tabella specifica della risorsa

- Nella scheda Impostazioni di diagnostica selezionare Aggiungi impostazione di diagnostica.

- Digitare un valore in Nome impostazioni di diagnostica.

- Selezionare Firewall di Azure log del flusso di grasso in Categorie ed eventuali altri log che si desidera supportare nel firewall.

- In Dettagli destinazione selezionare Invia all'area di lavoro Log Analytics .

- Scegliere la sottoscrizione desiderata e l'area di lavoro Log Analytics preconfigurata.

- Abilitare Specifica risorsa.

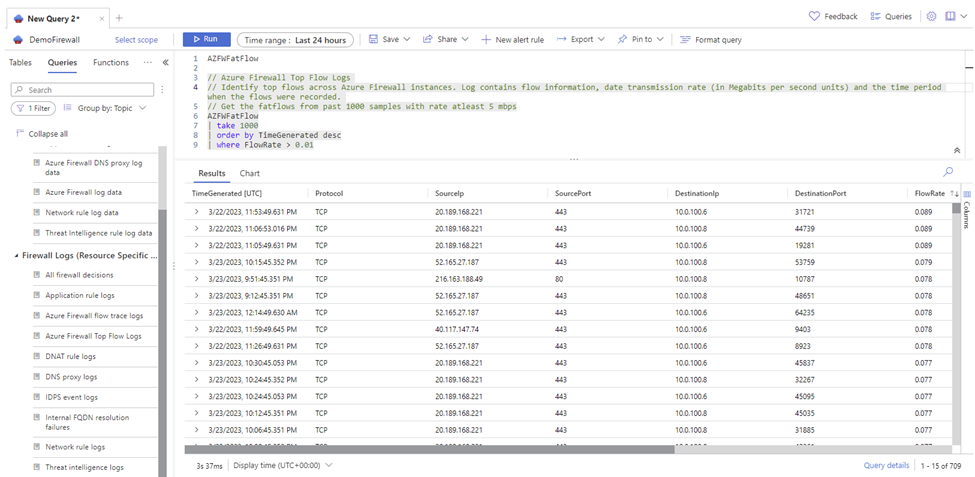

Visualizzare e analizzare i log di Firewall di Azure

In una risorsa firewall passare a Log nella scheda Monitoraggio .

Selezionare Query, quindi caricare Firewall di Azure Top Flow Logs passando il puntatore del mouse sull'opzione e selezionando Carica nell'editor.

Quando la query viene caricata, selezionare Esegui.

Traccia del flusso

Attualmente, i log del firewall mostrano il traffico attraverso il firewall nel primo tentativo di una connessione TCP, noto come pacchetto SYN . Tuttavia, questo non mostra il percorso completo del pacchetto nell'handshake TCP. Di conseguenza, è difficile risolvere i problemi se un pacchetto viene eliminato o si è verificato un routing asimmetrico.

Suggerimento

Per evitare un utilizzo eccessivo del disco causato dai log di traccia di Flow in Firewall di Azure con molte connessioni di breve durata, attivare i log solo quando si risolve un problema specifico a scopo diagnostico.

È possibile aggiungere le proprietà aggiuntive seguenti:

SYN-ACK

Flag ACK che indica il riconoscimento del pacchetto SYN.

FIN

Flag completato del flusso di pacchetti originale. Non vengono trasmessi altri dati nel flusso TCP.

FIN-ACK

Flag ACK che indica il riconoscimento del pacchetto FIN.

RST

Il flag Reset indica che il mittente originale non riceve altri dati.

INVALID (flussi)

Indica che il pacchetto non può essere identificato o non ha alcuno stato.

Ad esempio:

- Un pacchetto TCP si trova in un'istanza di set di scalabilità di macchine virtuali, che non ha una cronologia precedente per questo pacchetto

- Pacchetti CheckSum non valido

- Connessione voce della tabella di rilevamento è piena e non è possibile accettare nuove connessioni

- Pacchetti ACK eccessivamente ritardati

I log di traccia dei flussi, ad esempio SYN-ACK e ACK, vengono registrati esclusivamente per il traffico di rete. Inoltre, i pacchetti SYN non vengono registrati per impostazione predefinita. Tuttavia, è possibile accedere ai pacchetti SYN iniziali all'interno dei log delle regole di rete.

Prerequisiti

- Abilitare i log strutturati.

- Usare il formato tabella specifica della risorsa di Azure nel Impostazioni di diagnostica.

Abilitare il log

Abilitare il log usando i comandi di Azure PowerShell seguenti o spostarsi nel portale e cercare Abilita registrazione Connessione TCP:

Connect-AzAccount

Select-AzSubscription -Subscription <subscription_id> or <subscription_name>

Register-AzProviderFeature -FeatureName AFWEnableTcpConnectionLogging -ProviderNamespace Microsoft.Network

Register-AzResourceProvider -ProviderNamespace Microsoft.Network

L'applicazione di questa operazione può richiedere alcuni minuti. Dopo aver registrato la funzionalità, prendere in considerazione l'esecuzione di un aggiornamento in Firewall di Azure affinché la modifica venga applicata immediatamente.

Per controllare lo stato della registrazione di AzResourceProvider, è possibile eseguire il comando di Azure PowerShell:

Get-AzProviderFeature -FeatureName "AFWEnableTcpConnectionLogging" -ProviderNamespace "Microsoft.Network"

Disabilitare il log

Per disabilitare il log, è possibile annullare la registrazione usando il comando seguente oppure annullare la registrazione nell'esempio precedente del portale.

Get-AzProviderFeature -FeatureName "AFWEnableTcpConnectionLogging" -ProviderNamespace "Microsoft.Network"

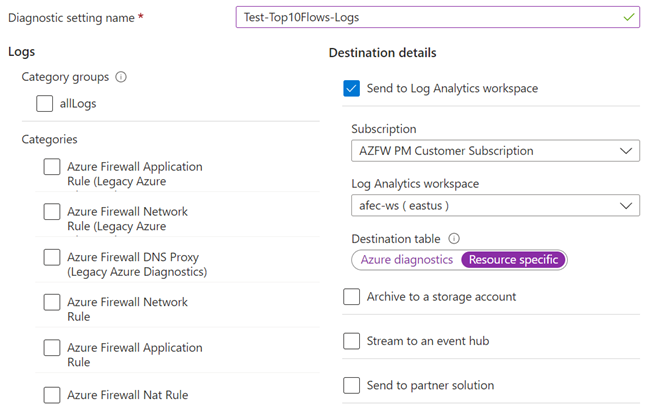

Creare un'impostazione di diagnostica e abilitare una tabella specifica della risorsa

- Nella scheda Impostazioni di diagnostica selezionare Aggiungi impostazione di diagnostica.

- Digitare un valore in Nome impostazioni di diagnostica.

- Selezionare Firewall di Azure log di traccia del flusso in Categorie e tutti gli altri log che si desidera supportare nel firewall.

- In Dettagli destinazione selezionare Invia all'area di lavoro Log Analytics .

- Scegliere la sottoscrizione desiderata e l'area di lavoro Log Analytics preconfigurata.

- Abilitare Specifica risorsa.

Visualizzare e analizzare Firewall di Azure log di traccia del flusso

In una risorsa firewall passare a Log nella scheda Monitoraggio .

Selezionare Query, quindi caricare Firewall di Azure log di traccia del flusso passando il puntatore del mouse sull'opzione e selezionando Carica nell'editor.

Quando la query viene caricata, selezionare Esegui.