Usare Firewall di Azure per proteggere le distribuzioni di Desktop virtuale Azure

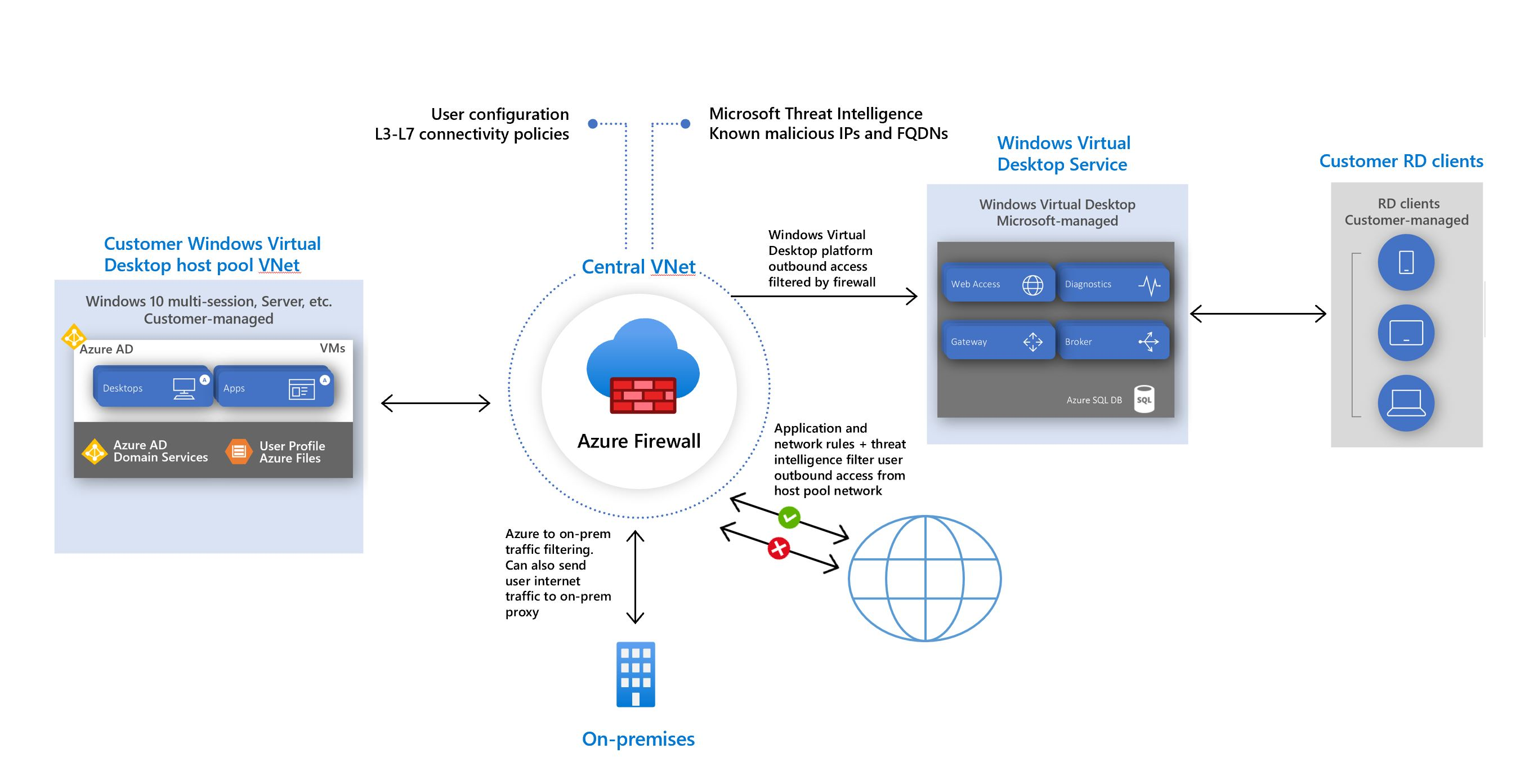

Desktop virtuale Azure è un servizio VDI (Cloud Virtual Desktop Infrastructure) eseguito in Azure. Quando un utente finale si connette a Desktop virtuale Azure, la sessione proviene da un host di sessione in un pool di host. Un pool di host è una raccolta di macchine virtuali di Azure che si registrano in Desktop virtuale Azure come host di sessione. Queste macchine virtuali vengono eseguite nella rete virtuale e sono soggette ai controlli di sicurezza della rete virtuale. Hanno bisogno dell'accesso Internet in uscita al servizio Desktop virtuale Azure per funzionare correttamente e potrebbero anche richiedere l'accesso a Internet in uscita per gli utenti finali. Firewall di Azure consente di bloccare l'ambiente e di filtrare il traffico in uscita.

Seguire le linee guida in questo articolo per fornire una protezione aggiuntiva per il pool di host di Desktop virtuale Azure usando Firewall di Azure.

Prerequisiti

- Un ambiente Desktop virtuale Azure distribuito e un pool di host. Per altre informazioni, vedere Distribuire Desktop virtuale Azure.

- Un Firewall di Azure distribuito con almeno un criterio di Gestione firewall.

- DNS e proxy DNS abilitati nei criteri firewall per l'uso del nome di dominio completo nelle regole di rete.

Per altre informazioni sulla terminologia di Desktop virtuale Azure, vedere Terminologia di Desktop virtuale Azure.

Accesso in uscita del pool di host a Desktop virtuale Azure

Le macchine virtuali di Azure create per Desktop virtuale Azure devono avere accesso a diversi nomi di dominio completi (FQDN) per funzionare correttamente. Firewall di Azure usa il tag WindowsVirtualDesktop FQDN di Desktop virtuale Azure per semplificare questa configurazione. È necessario creare un criterio Firewall di Azure e creare raccolte regole per regole di rete e regole di applicazioni. Assegnare alla raccolta regole una priorità e un'azione di autorizzazione o negazione .

È necessario creare regole per ogni FQDN e endpoint necessari. L'elenco è disponibile in FQDN e endpoint obbligatori per Desktop virtuale Azure. Per identificare un pool di host specifico come Origine, è possibile creare un gruppo IP con ogni host di sessione per rappresentarlo.

Importante

È consigliabile non usare l'ispezione TLS con Desktop virtuale Azure. Per altre informazioni, vedere le linee guida per il server proxy.

Esempio di criteri Firewall di Azure

Tutte le regole obbligatorie e facoltative indicate in precedenza possono essere facilmente distribuite in un singolo criterio di Firewall di Azure usando il modello pubblicato in https://github.com/Azure/RDS-Templates/tree/master/AzureFirewallPolicyForAVD. Prima di eseguire la distribuzione nell'ambiente di produzione, è consigliabile esaminare tutte le regole di rete e applicazione definite, assicurarsi che l'allineamento con la documentazione ufficiale di Desktop virtuale Azure e i requisiti di sicurezza.

Accesso in uscita dei pool di host a Internet

A seconda delle esigenze dell'organizzazione, potrebbe essere necessario abilitare l'accesso Internet in uscita sicuro per gli utenti finali. Se l'elenco delle destinazioni consentite è ben definito (ad esempio, per l'accesso a Microsoft 365), è possibile usare Firewall di Azure applicazione e regole di rete per configurare l'accesso richiesto. In questo modo il traffico dell'utente finale viene instradato direttamente a Internet per ottenere prestazioni ottimali. Se è necessario consentire la connettività di rete per Windows 365 o Intune, vedere Requisiti di rete per windows 365 ed endpoint di rete per Intune.

Se si vuole filtrare il traffico Internet degli utenti in uscita usando un gateway Web protetto locale esistente, è possibile configurare Web browser o altre applicazioni in esecuzione nel pool di host di Desktop virtuale Azure con una configurazione proxy esplicita. Ad esempio, vedere Come usare le opzioni della riga di comando di Microsoft Edge per configurare le impostazioni proxy. Queste impostazioni proxy influiscono solo sull'accesso a Internet dell'utente finale, consentendo il traffico in uscita della piattaforma Desktop virtuale Azure direttamente tramite Firewall di Azure.

Controllare l'accesso utente al Web

Amministrazione possono consentire o negare l'accesso degli utenti a diverse categorie di siti Web. Aggiungere una regola alla raccolta di applicazioni dall'indirizzo IP specifico alle categorie Web da consentire o negare. Esaminare tutte le categorie Web.

Passaggio successivo

- Altre informazioni su Desktop virtuale Azure: Che cos'è Desktop virtuale Azure?