Gestire il server di configurazione per il ripristino di emergenza di server fisici

Si configura un server di configurazione locale quando si usa il servizio Azure Site Recovery per il ripristino di emergenza dei server fisici in Azure. Il server di configurazione coordina le comunicazioni tra i computer locali e Azure e gestisce la replica dei dati. Questo articolo riepiloga le attività comuni per la gestione del server di configurazione dopo che è stato distribuito.

Nota

È consigliabile usare il modulo Azure Az PowerShell per interagire con Azure. Per iniziare, vedere Installare Azure PowerShell. Per informazioni su come eseguire la migrazione al modulo AZ PowerShell, vedere Eseguire la migrazione di Azure PowerShell da AzureRM ad Az.

Prerequisiti

La tabella riepiloga i prerequisiti per la distribuzione del computer server di configurazione locale.

| Componente | Requisito |

|---|---|

| Core CPU | 8 |

| RAM | 16 GB |

| Numero di dischi | 3, inclusi disco del sistema operativo, disco della cache del server di elaborazione e unità di conservazione per il failback |

| Spazio libero su disco (cache del server di elaborazione) | 600 GB |

| Spazio libero su disco (disco di conservazione) | 600 GB |

| Sistema operativo | Windows Server 2012 R2 Windows Server 2016 |

| Impostazioni locali del sistema operativo | Inglese (Stati Uniti) |

| Versione di VMware vSphere PowerCLI | Non obbligatorio |

| Ruoli di Windows Server | Non abilitare questi ruoli: - Active Directory Domain Services - Internet Information Services - Hyper-V |

| Criteri di gruppo | Non abilitare questi criteri di gruppo: - Impedisci accesso al prompt dei comandi - Impedisci accesso agli strumenti di modifica del Registro di sistema - Logica di attendibilità per file allegati - Attiva l'esecuzione di script Ulteriori informazioni |

| IIS | - Nessun sito Web predefinito preesistente - Abilitare l'autenticazione anonima - Abilitare l'impostazione di FastCGI - Nessun sito Web o applicazione preesistente in ascolto sulla porta 443 |

| Tipo di scheda di interfaccia di rete | VMXNET3 (quando distribuito come macchina virtuale VMware) |

| Tipo di indirizzo IP | Statico |

| Accesso a Internet | Il server deve poter accedere a questi URL: - *.accesscontrol.windows.net - *.backup.windowsazure.com - *.store.core.windows.net - *.blob.core.windows.net - *.hypervrecoverymanager.windowsazure.com - https://management.azure.com - *.services.visualstudio.com - https://dev.mysql.com/get/Downloads/MySQLInstaller/mysql-installer-community-5.7.20.0.msi (non necessario per i server di elaborazione scale-out) - time.nist.gov - time.windows.com |

| Porti | 443 (orchestrazione del canale di controllo) 9443 (trasporto dei dati) |

Scaricare il file di installazione più recente

L'ultima versione del file di installazione del server di configurazione è disponibile nel portale di Site Recovery. Può essere inoltre scaricato direttamente dall'Area download Microsoft.

Accedere al portale di Azure e passare all'insieme di credenziali di Servizi di ripristino.

Passare a Infrastruttura di Site Recovery>Server di configurazione (in For VMware & Physical Machines (Computer VMware e fisici)).

Fare clic sul pulsante +Servers (+Server).

Nella pagina Add Server (Aggiungi server) fare clic sul pulsante Download (Scarica) per scaricare la chiave di registrazione. Questa chiave viene usata durante l'installazione del server di configurazione ai fini della registrazione con il servizio Azure Site Recovery.

Fare clic sul collegamento Download the Microsoft Azure Site Recovery Unified Setup (Scarica l'installazione unificata di Microsoft Azure Site Recovery) per scaricare la versione più recente del server di configurazione.

Installare e registrare il server

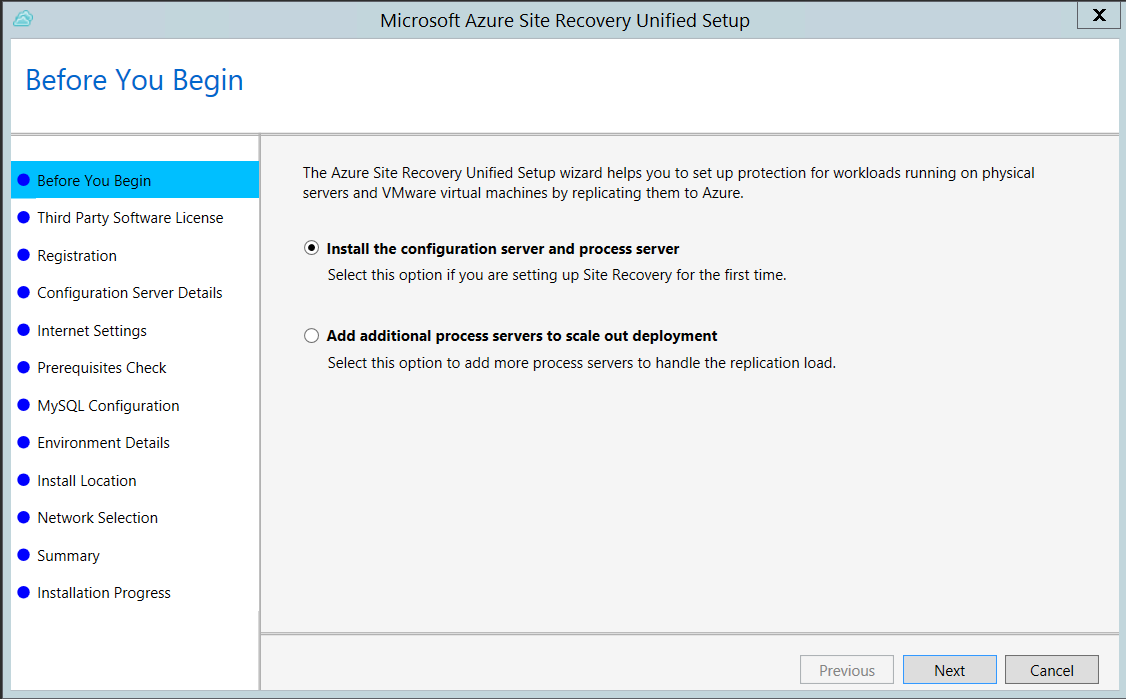

Eseguire il file di installazione per l'Installazione unificata.

In Before you begin (Prima di iniziare) selezionare Install the configuration server and process server (Installare il server di configurazione e il server di elaborazione).

In Licenza software di terze parti fare clic su Accetto per scaricare e installare MySQL.

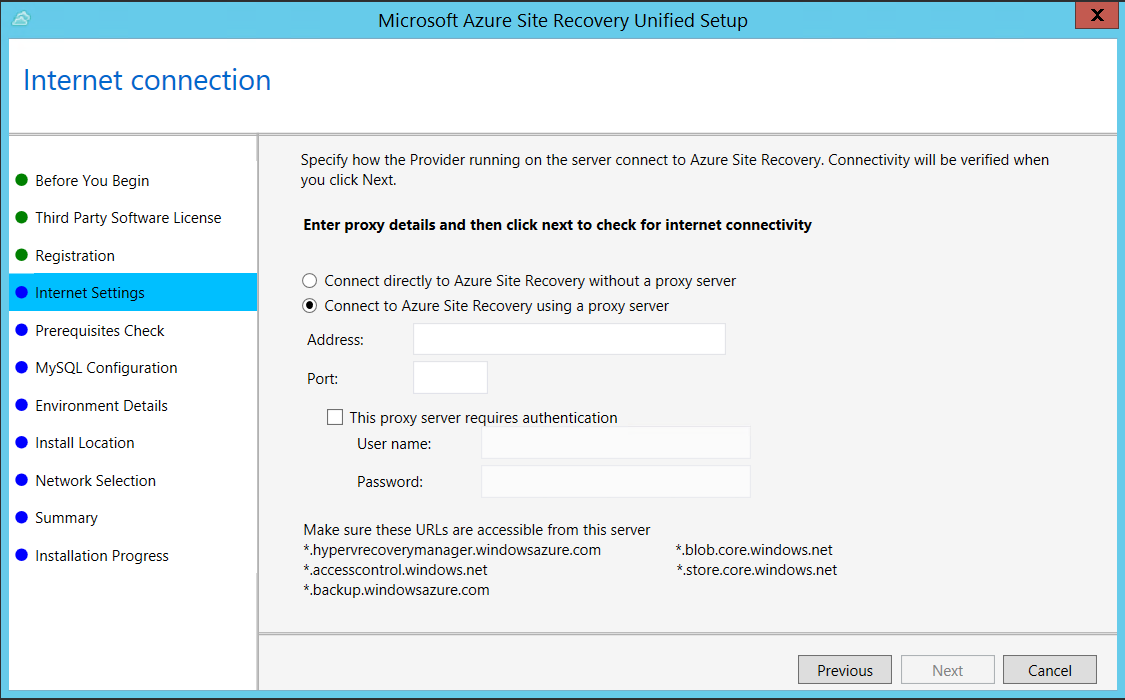

In Impostazioni Internet specificare in che modo il provider in esecuzione nel server di configurazione si connette ad Azure Site Recovery tramite Internet. Accertarsi di aver autorizzato gli URL necessari.

- Per connettersi al proxy attualmente configurato nel computer, selezionare Connetti ad Azure Site Recovery usando un server proxy.

- Per fare in modo che il provider si connetta direttamente, selezionare Connetti direttamente ad Azure Site Recovery senza server proxy.

- Se per il proxy esistente è necessaria l'autenticazione o si vuole usare un proxy personalizzato per la connessione del provider, selezionare Connect with custom proxy settings (Connetti con le impostazioni proxy personalizzate) e specificare indirizzo, porta e credenziali.

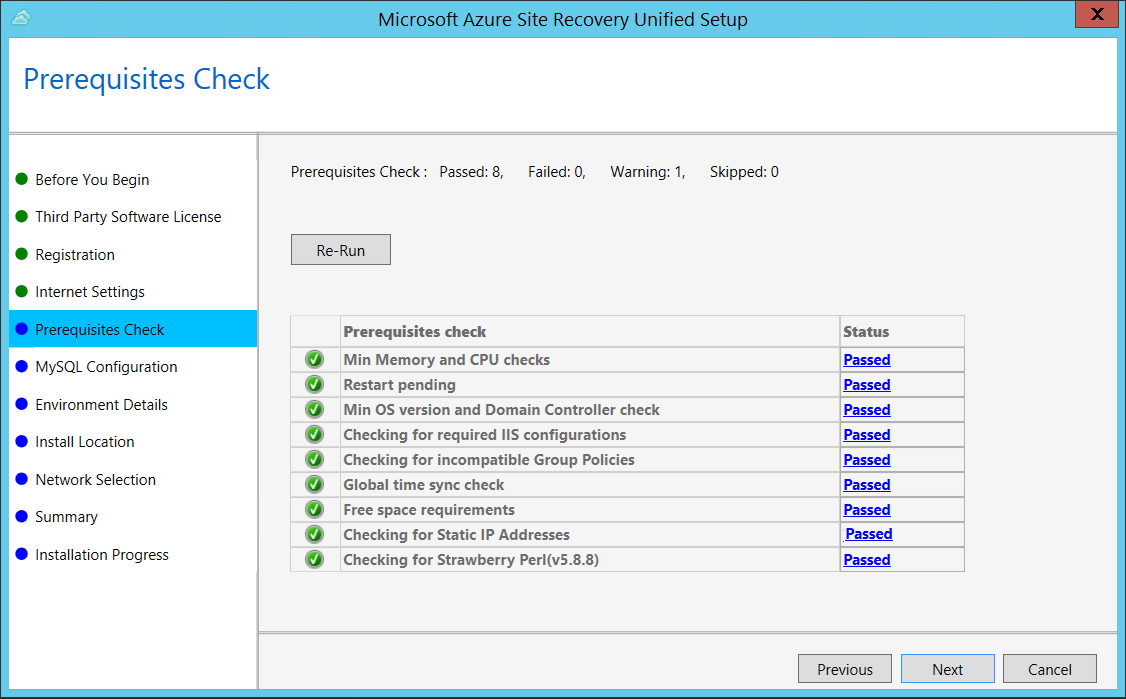

In Controllo dei prerequisiti il programma di installazione esegue un controllo per assicurarsi che sia possibile eseguire l'installazione. Se viene visualizzato un avviso relativo al Global time sync check (Controllo della sincronizzazione ora globale), verificare che l'ora del clock di sistema, nelle impostazioni di Data e ora, corrisponda al fuso orario.

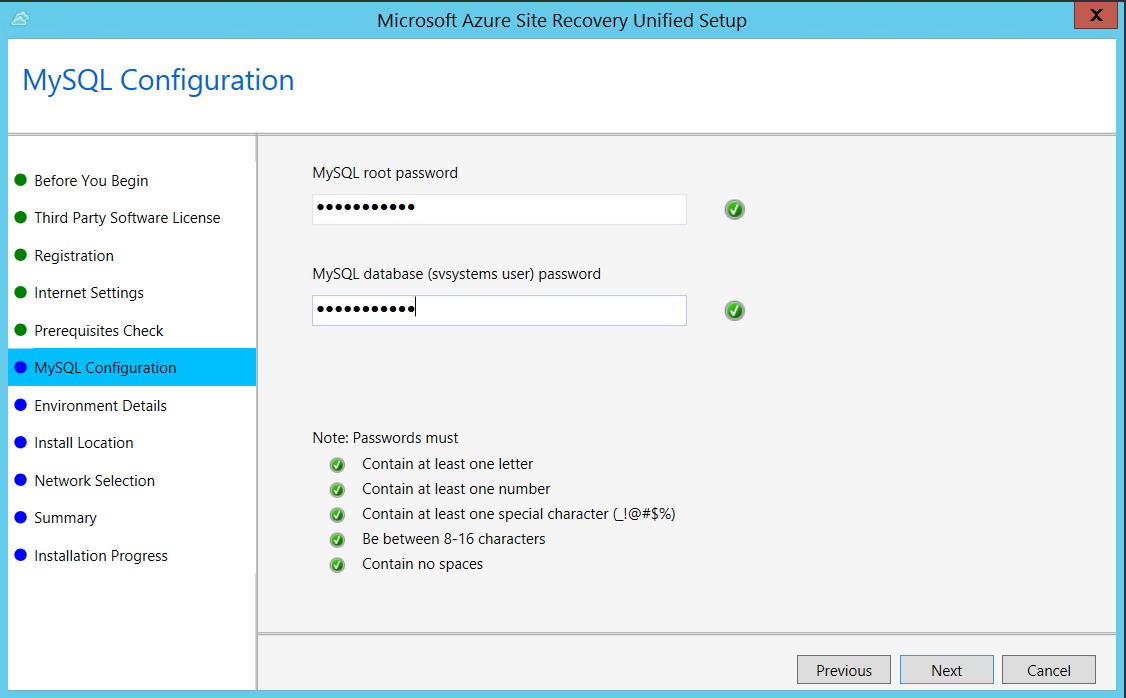

In MySQL Configuration (Configurazione MySQL) creare le credenziali per l'accesso all'istanza del server MySQL che viene installata.

In Dettagli ambiente specificare se si vuole eseguire la replica di VM VMware. In caso affermativo, il programma di installazione verifica quindi se è installato PowerCLI 6.0.

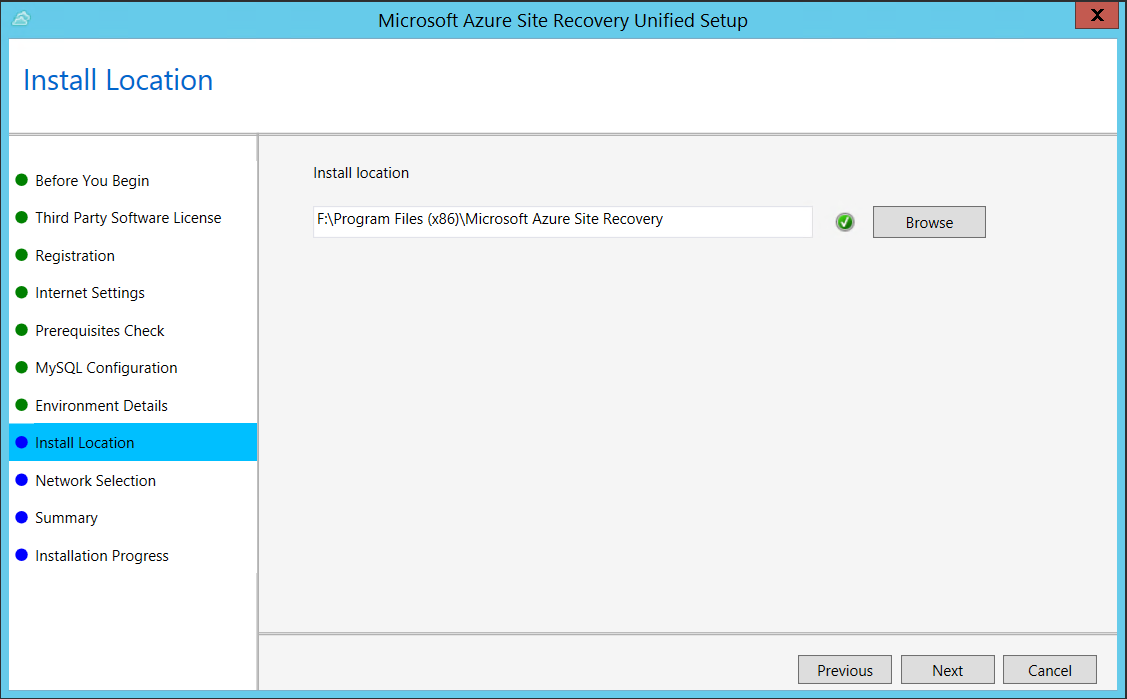

In Percorso di installazione specificare il percorso di installazione dei file binari e di archiviazione della cache. L'unità selezionata deve avere almeno 5 GB di spazio su disco disponibile, ma è consigliabile usare un'unità cache con almeno 600 GB di spazio disponibile.

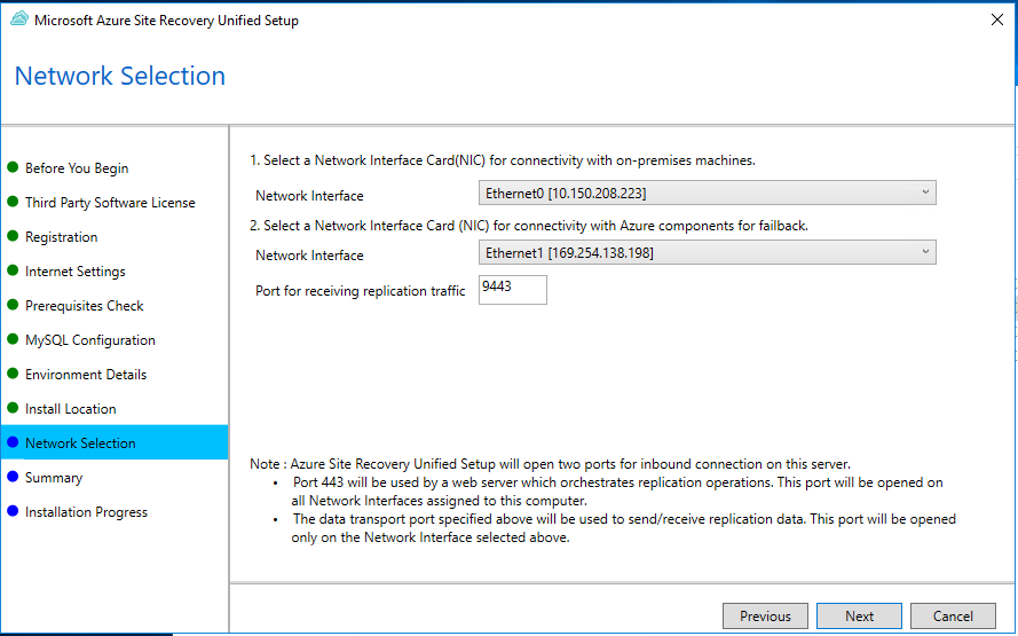

In Selezione della rete selezionare prima l'interfaccia di rete usata dal server di elaborazione predefinito per il rilevamento e l'installazione push del servizio Mobility nei computer di origine e quindi selezionare la scheda di interfaccia di rete usata dal server di configurazione per la connettività con Azure. La porta 9443 è la porta predefinita per l'invio e la ricezione del traffico di replica, ma è possibile modificare il numero di porta in base ai requisiti dell'ambiente. Oltre alla porta 9443, viene aperta anche la porta 443, che viene usata da un server Web per orchestrare le operazioni di replica. Non usare la porta 443 per inviare o ricevere traffico di replica.

Esaminare le informazioni nella pagina Riepilogo e fare clic su Installa. Al termine dell'installazione verrà generata una passphrase. Sarà necessaria quando si abilita la replica, è quindi consigliabile copiarla e conservarla in un luogo sicuro.

Al termine della registrazione, il server viene visualizzato nel pannello Impostazioni>Server nell'insieme di credenziali.

Eseguire l'installazione dalla riga di comando

Eseguire il file di installazione come segue:

UnifiedSetup.exe [/ServerMode <CS/PS>] [/InstallDrive <DriveLetter>] [/MySQLCredsFilePath <MySQL credentials file path>] [/VaultCredsFilePath <Vault credentials file path>] [/EnvType <VMWare/NonVMWare>] [/PSIP <IP address to be used for data transfer] [/CSIP <IP address of CS to be registered with>] [/PassphraseFilePath <Passphrase file path>]

Esempio di utilizzo

MicrosoftAzureSiteRecoveryUnifiedSetup.exe /q /x:C:\Temp\Extracted

cd C:\Temp\Extracted

UNIFIEDSETUP.EXE /AcceptThirdpartyEULA /servermode "CS" /InstallLocation "D:\" /MySQLCredsFilePath "C:\Temp\MySQLCredentialsfile.txt" /VaultCredsFilePath "C:\Temp\MyVault.vaultcredentials" /EnvType "VMWare"

Parametri

| Nome del parametro | Tipo | Description | Valori |

|---|---|---|---|

| /Modalità server | Richiesto | Specifica se devono essere installati i server di configurazione e di elaborazione o solo il server di elaborazione | CS PS |

| /InstallLocation | Richiesto | Cartella in cui sono installati i componenti | Qualsiasi cartella del computer |

| /MySQLCredsFilePath | Richiesto | Percorso del file in cui sono archiviate le credenziali del server MySQL | Il file deve essere nel formato specificato di seguito |

| /VaultCredsFilePath | Richiesto | Percorso del file di credenziali dell'insieme di credenziali | Percorso del file valido |

| /EnvType | Richiesto | Tipo di ambiente che si vuole proteggere | VMware NonVMware |

| /PSIP | Richiesto | Indirizzo IP della scheda di interfaccia di rete da utilizzare per il trasferimento di dati di replica | Qualsiasi indirizzo IP valido |

| /CSIP | Richiesto | Indirizzo IP della scheda di interfaccia di rete su cui il server di configurazione è in ascolto | Qualsiasi indirizzo IP valido |

| /PassphraseFilePath | Richiesto | Percorso completo del file della passphrase | Percorso del file valido |

| /BypassProxy | Facoltativo | Specifica che il server di configurazione si connette ad Azure senza un proxy | Per ottenere questo valore da Venu |

| /ProxySettingsFilePath | Facoltativo | Impostazioni proxy, il proxy predefinito richiede l'autenticazione o un proxy personalizzato | Il file deve essere nel formato specificato di seguito |

| DataTransferSecurePort | Facoltativo | Numero di porta su PSIP da usare per i dati di replica | Numero di porta valido (il valore predefinito è 9433) |

| /SkipSpaceCheck | Facoltativo | Ignora la verifica dello spazio per il disco della cache | |

| /AcceptThirdpartyEULA | Richiesto | Il flag implica l'accettazione dell'EULA di terze parti | |

| /ShowThirdpartyEULA | Facoltativo | Visualizza le condizioni di licenza di terze parti. Se specificato come input, tutti gli altri parametri vengono ignorati |

Creare il file di input per MYSQLCredsFilePath

Il parametro MySQLCredsFilePath usa un file come input. Creare il file usando il formato seguente e passarlo come parametro MySQLCredsFilePath di input.

[MySQLCredentials]

MySQLRootPassword = "Password"

MySQLUserPassword = "Password"

Creare il file di input per ProxySettingsFilePath

Il parametro ProxySettingsFilePath prende un file come input. Creare il file usando il formato seguente e passarlo come parametro ProxySettingsFilePath di input.

[ProxySettings]

ProxyAuthentication = "Yes/No"

Proxy IP = "IP Address"

ProxyPort = "Port"

ProxyUserName="UserName"

ProxyPassword="Password"

Modificare le impostazioni proxy

È possibile modificare le impostazioni proxy per il server di configurazione come segue:

Accedere al server di configurazione.

Avviare il file cspsconfigtool.exe usando il relativo collegamento sul desktop.

Fare clic sulla scheda Vault Registration (Registrazione dell'insieme di credenziali).

Scaricare un nuovo file di registrazione dell'insieme di credenziali dal portale e fornirlo come input allo strumento.

Specificare i dettagli del nuovo proxy e fare clic sul pulsante Register (Registra).

Aprire una finestra di prompt dei comandi di PowerShell per amministratore.

Esegui questo comando:

$Pwd = ConvertTo-SecureString -String MyProxyUserPassword Set-OBMachineSetting -ProxyServer http://myproxyserver.domain.com -ProxyPort PortNumber –ProxyUserName domain\username -ProxyPassword $Pwd net stop obengine net start obengineAvviso

Se sono presenti altri server di elaborazione associati al server di configurazione, è necessario correggere le impostazioni del proxy in tutti i server di elaborazione con scalabilità orizzontale nella distribuzione.

Registrare di nuovo un server di configurazione con lo stesso insieme di credenziali

Accedere al server di configurazione.

Avviare il file cspsconfigtool.exe usando il relativo collegamento sul desktop.

Fare clic sulla scheda Vault Registration (Registrazione dell'insieme di credenziali).

Scaricare un nuovo file di registrazione dal portale e fornirlo come input allo strumento.

Specificare i dettagli del server proxy e fare clic sul pulsante Register (Registra).

Aprire una finestra di prompt dei comandi di PowerShell per amministratore.

Eseguire il comando seguente

$Pwd = ConvertTo-SecureString -String MyProxyUserPassword Set-OBMachineSetting -ProxyServer http://myproxyserver.domain.com -ProxyPort PortNumber –ProxyUserName domain\username -ProxyPassword $Pwd net stop obengine net start obengineAvviso

Se si hanno più server di elaborazione, è necessario registrarli nuovamente.

Registrare un server di configurazione con un insieme di credenziali diverso

Avviso

Il passaggio seguente rimuove l'associazione tra il server di configurazione e l'insieme di credenziali corrente e la replica di tutte le macchine virtuali protette nel server di configurazione viene arrestata.

Accedere al server di configurazione

Da un prompt dei comandi di amministratore eseguire il comando:

reg delete HKLM\Software\Microsoft\Azure Site Recovery\Registration net stop draAvviare il file cspsconfigtool.exe usando il relativo collegamento sul desktop.

Fare clic sulla scheda Vault Registration (Registrazione dell'insieme di credenziali).

Scaricare un nuovo file di registrazione dal portale e fornirlo come input allo strumento.

Specificare i dettagli del server proxy e fare clic sul pulsante Register (Registra).

Aprire una finestra di prompt dei comandi di PowerShell per amministratore.

Eseguire il comando seguente

$pwd = ConvertTo-SecureString -String MyProxyUserPassword Set-OBMachineSetting -ProxyServer http://myproxyserver.domain.com -ProxyPort PortNumber –ProxyUserName domain\username -ProxyPassword $pwd net stop obengine net start obengine

Aggiornare un server di configurazione

Per aggiornare il server di configurazione si eseguono aggiornamenti cumulativi. È possibile applicare gli aggiornamenti a un massimo di N-4 versioni. Ad esempio:

- Se si esegue la versione 9.7, 9.8, 9.9 o 9.10, è possibile eseguire l'aggiornamento direttamente alla versione a 9.11.

- Se si esegue la versione 9.6 o una versione precedente e si desidera eseguire l'aggiornamento alla 9.11, è necessario prima eseguire l'aggiornamento alla versione 9.7 e poi alla 9.11.

I collegamenti agli aggiornamenti cumulativi per tutte le versioni del server di configurazione sono disponibili nella pagina wiki degli aggiornamenti.

Per aggiornare il server, seguire questa procedura:

- Scaricare il file del programma di installazione dell'aggiornamento nel server di configurazione.

- Fare doppio clic per eseguire il programma di installazione.

- Il programma di installazione rileva la versione corrente in esecuzione nel computer.

- Fare clic su OK per confermare ed eseguire l'aggiornamento.

Eliminare o annullare la registrazione di un server di configurazione

Avviso

Prima di iniziare a rimuovere le autorizzazioni per il server di configurazione, assicurarsi di eseguire queste operazioni.

- Disabilitare la protezione di tutte le macchine virtuali in questo server di configurazione.

- Annullare l'associazione ed eliminare tutti i criteri di replica dal server di configurazione.

- Eliminare tutti i server vCenter/host vSphere associati al server di configurazione.

Eliminare il server di configurazione dal portale di Azure

- Nel portale di Azure passare a Infrastruttura di Site Recovery>Server di configurazione dal menu Insieme di credenziali.

- Fare clic sul server di configurazione per cui si vogliono rimuovere le autorizzazioni.

- Nella pagina dei dettagli del server di configurazione fare clic sul pulsante Elimina.

- Fare clic su Sì per confermare l'eliminazione del server.

Disinstallare il server di configurazione e le relative dipendenze

Suggerimento

Se si intende riutilizzare il server di configurazione con Azure Site Recovery, è possibile andare direttamente al passaggio 4

- Accedere al server di configurazione come amministratore.

- Scegliere Pannello di controllo > Programma > Disinstallare programmi

- Disinstallare i programmi nella sequenza seguente:

- Agente di Servizi di ripristino di Microsoft Azure

- Servizio Mobility di Microsoft Azure Site Recovery/server di destinazione master

- Provider di Microsoft Azure Site Recovery

- Server di elaborazione/Server di configurazione di Microsoft Azure Site Recovery

- Dipendenze del server di configurazione di Microsoft Azure Site Recovery

- MySQL Server 5.7

- Al prompt dei comandi dell'amministratore, eseguire questo comando:

reg delete HKLM\Software\Microsoft\Azure Site Recovery\Registration

Eliminare o annullare la registrazione di un server di configurazione (PowerShell)

Accedere al proprio account di Azure usando il comando

Connect-AzAccount –UseDeviceAuthenticationSelezionare la sottoscrizione in cui è presente l'insieme di credenziali

Get-AzSubscription –SubscriptionName <your subscription name> | Select–AzSubscriptionConfigurare ora il contesto dell'insieme di credenziali

$vault = Get–AzRecoveryServicesVault –Name <name of your vault> Set-AzRecoveryServicesAsrVaultContext –Vault $vaultSelezionare il server di configurazione

$Fabric = Get–AzRecoveryServicesAsrFabric –FriendlyName <name of your configuration server>Eliminare il server di configurazione

Remove–AzRecoveryServicesAsrFabric –Fabric $Fabric –Force

Nota

L'opzione -Force in Remove-AzRecoveryServicesAsrFabric può essere usata per forzare la rimozione/eliminazione del server di configurazione.

Rinnovare i certificati TLS/SSL

Il server di configurazione include un server Web integrato che orchestra le attività del servizio Mobility, dei server di elaborazione e dei server di destinazione master connessi. Il server Web usa un certificato TLS/SSL per autenticare i client. Il certificato scade dopo tre anni e può essere rinnovato in qualsiasi momento.

Controllare la scadenza

Per le distribuzioni del server di configurazione precedenti maggio 2016, la scadenza del certificato è stata impostata su un anno. Se si ha un certificato che sta per scadere, si verifica quanto segue:

- Quando mancano due mesi o meno alla data di scadenza, il servizio avvia l'invio di notifiche nel portale e tramite posta elettronica (se è stata effettuata la sottoscrizione alle notifiche di Azure Site Recovery).

- Un banner di notifica viene visualizzato nella pagina delle risorse dell'insieme di credenziali. Fare clic sul banner per altri dettagli.

- Se viene visualizzato il pulsante Aggiorna ora, significa che esistono alcuni componenti nell'ambiente che non sono stati aggiornati alla versione 9.4.xxxx.x o versioni successive. Aggiornare i componenti prima di rinnovare il certificato. Non è possibile eseguire il rinnovo per le versioni precedenti.

Rinnovare il certificato

- Nell'insieme di credenziali aprire Site Recovery Infrastructure (Infrastruttura di Site Recovery)>Server di configurazione e fare clic sul server di configurazione necessario.

- La data di scadenza viene visualizzata in Integrità del server di configurazione

- Fare clic su Rinnova certificati.

Problemi comuni

Errori di installazione

| Messaggio di errore di esempio | Azione consigliata |

|---|---|

| ERRORE. Non è stato possibile caricare gli account. Errore: System.IO.IOException. Impossibile leggere dati dalla connessione del trasporto, durante l'installazione e la registrazione del server CS. | Verificare che nel computer sia abilitato TLS 1.0. |

Errori di registrazione

È possibile eseguire il debug degli errori di registrazione esaminando i log nella cartella %ProgramData%\ASRLogs.

| Messaggio di errore di esempio | Azione consigliata |

|---|---|

| 09:20:06:InnerException.Type: SrsRestApiClientLib.AcsException,InnerException. Message: ACS50008: SAML token is invalid. Trace ID: 1921ea5b-4723-4be7-8087-a75d3f9e1072 ID correlazione: 62fea7e6-2197-4be4-a2c0-71ceb7aa2d97> Timestamp: 2016-12-12 14:50:08Z |

Verificare che l'ora del clock di sistema non differisca di oltre 15 rispetto all'ora locale. Eseguire di nuovo il programma di installazione per completare la registrazione. |

| 09:35:27:DRRegistrationException while trying to get all disaster recovery vault for the selected certificate: : Threw Exception.Type:Microsoft.DisasterRecovery.Registration.DRRegistrationException, Exception.Message: ACS50008: SAML token is invalid. Trace ID: e5ad1af1-2d39-4970-8eef-096e325c9950 Correlation ID: abe9deb8-3e64-464d-8375-36db9816427a Timestamp: 2016-05-19 01:35:39Z |

Verificare che l'ora del clock di sistema non differisca di oltre 15 rispetto all'ora locale. Eseguire di nuovo il programma di installazione per completare la registrazione. |

| 06:28:45:Failed to create certificate 06:28:45:Setup cannot proceed. A certificate required to authenticate to Site Recovery cannot be created. Rerun Setup |

Verificare di eseguire il programma di installazione come amministratore locale. |

Passaggi successivi

Rivedere le esercitazioni per la configurazione del ripristino di emergenza dei server fisici in Azure.